■ 今年一年の日記を振り返る

今年は大きく分けて5つの話題があった。ウイルス罪を新設する刑法改正が進まない件、iモードIDの全サイト送信が開始された件、Webのサービスの公開/非公開の区別が適切に説明されない件、暴走し始めた行動ターゲティング広告の件、そしてストリートビューの件だ。

ウイルス罪新設刑法改正が進まない件

ウイルス罪を新設する刑法改正が進まない件は、何年も前からこう着状態が続いていたが、1月にウイルス作者が著作権侵害と名誉毀損の容疑で逮捕される事件が発生し、事態は少し進展した。

ウイルスを他人に実行させる目的で作成したり頒布する行為について、直接処罰する法律が日本にはまだない。1月の事件は、そのウイルスがたまたま、商用のアニメ画像を悪質な目的で改変して作られたもので、また、特定の個人を誹謗中傷するメッセージを含むものであったため、著作権侵害と名誉毀損で立件できたという特殊な事例であった。現在最も社会的に深刻な被害をもたらしているウイルスは、情報漏洩を引き起こす「暴露ウイルス」であるが、これは現行法では処罰が困難と言われている。

この事件の報道を通して、警察幹部からの「事件になれば現行法を変える弾みになる」という発言が伝えられることとなり、朝日新聞や読売新聞、中日新聞、その他地方新聞各社から、ウイルス罪の法整備を急げとする社説が発表されるに至った。

その後6月には、衆議院法務委員会で、ウイルス罪を含むサイバー犯罪関係を共謀罪から切り離して早期に成立させるべきだとする質疑がなされ、法務大臣の答弁が引き出されるに至った。その後どうなったかというと、国会会議録で調べた限りにおいては進展はないようだが、来年こそは期待できるだろうか。

これに関連して以下の日記を書いた。

児童ポルノ単純所持の刑罰化は来年あたりあり得ると感じるが、そうするならウイルス罪も成立させないと危険なことになるという思い(5月5日の日記)は今も変わらない。

提出されている法案にも懸念はあるのだが、それについては1月26日の日記にまとめ、その補足を6月21日の日記の後半に書いた。これに対して、トラックバックで「やはり「故意」で解決できるのではないか〜ウイルス作成罪がプログラマに要求する認識〜」という意見を頂いているが、これについては反論として思いあたる点あり、書こうと思っていたがまだ書いていない。また、Law & Technology誌第40号に、サイバー法がご専門の刑法学者として知られる園田寿教授による記事「コンピュータ・ウイルス作成罪と正当な業務行為」が掲載され、その中で、なんと驚いたことにこの日記が参照され、内容について検討して頂いている。これを踏まえてまた書きたいと思っている。

iモードIDの全サイト送信が開始された件

iモードIDの件について、3月31日から送信が開始されるという情報を掴んだのは3月初めだった。もうどうすることもできないという絶望感に打ちひしがれるなか、3月9日に「国民生活センターの不適切なアドバイス事例」という日記を書いた。

それを書いた意図はこうだ。この国民生活センターの注意喚起では、「YES」を押しても「NO」を押しても同じ扱いで書かれているが、それは誤りであり、国民生活センターは「絶対にYESを押さないで」と注意喚起するべきだ。もし、国民生活センターが「絶対にYESを押さないで」という注意喚起を出してくれたなら、iモードIDの全サイト送信開始は国民生活センターの注意に反する(YESを押さなくてもYESを押したのと同じ結果となるのだから)という主張ができた。そのため、国民生活センターにこの注意喚起文を修正していただきたいと思った。

しかし、残念ながらその思いは達成されなかった。(現在も国民生活センターの注意喚起文は修正されていない。)

iモードIDの問題は、2001年前後の総務省の研究会でNTTドコモ自身が問題だと主張していたものであり、なぜこうなってしまったのか、誰の思惑でこうなったのか、諸説あり未だ不明である。私の考えは7月10日の日記「日本のインターネットが終了する日」にまとめたが、その他の説として、グーグル日本法人が、ケータイWeb向けのAdSense広告を提供するために、NTTドコモにこの機能を入れさせたという説を唱える人がいる。

その真偽は不明であるが、たしかに、広告の不正クリックを防止するためには、利用者の操作なしに送信される何らかのIDが必要なことは確かである。しかし、その目的でならば、IDは契約者固有のIDである必要はない。IPアドレスと同様にときどき変化するものでも十分であるし、数千人が同じIDとなるようなID(たとえば、契約者固有IDが32ビットで表されランダムに割り当てられるときに、下位14ビットだけを使うような方法など)でも十分である。

米国Googleの技術者であれば、契約者固有IDを全サイトに送信するなどという方法が許されないことは百も承知であろうが、グーグル日本法人の広告部門の連中だとわかっているのか疑わしい。日本だけ独自に展開されることの不幸がまたここでも起きているのではないか。グーグル日本法人にはこの問題を熟知している優秀な技術者も在籍していることを知っているが、社内での連携ができていないのではないかとの疑いを持ったが、そもそもグーグルのせいでそうなったという証拠はないので、そのことについては書かなかった。

「日本のインターネットが終了する日」は幸いにして、沢山の方々に読んでいただき、内容も理解していただくことができたようだ。同じことは以前からずっと書いてきたことなのに、このときは反応が大きく違った。やはり、日本の携帯電話シェアの半分を占めるNTTドコモが開始したことが大きいのであろう。それは、他人事でなく自分の問題として受け止めた人が多くなったというだけでなく、悪用する側の利益も増大したため問題が現実化する可能性が高くなったということであり、また、イー・モバイルのEMnetも同様に始まったことから、もう引き返せない感が強まったためであろう。

ここで思ったのは、「あいかわらず日本の人たちは、問題が引き返せないほどまで大きくなってから、あるいは、自分の身に降り掛かってきてから、文句を言い出すのだな」ということだ。理論上の問題指摘に対してきちんと皆が深刻に受け止めて認識共有を図っていたなら、iモードIDの事態は未然に防げたのではないのか。英語圏に比べて、駄目な方式は駄目とする技術論がきちんと受け止められないのが日本の駄目なところだ。私が言っているだけではどうともならないのだから、もっと駄目なことは駄目だと皆が言うようになってほしい。

今年は、楠正憲さんがこの問題について語ってくださった。朝日新聞がこれを問題として夕刊の連載記事の中で扱う事態となった。NIKKEI NETも関心を寄せており、私も依頼されてこの問題を扱う記事を寄稿した。また、日経ネットワーク誌が用語解説として問題点をわかりやすく書いている。

これでだいぶ理解が広がっているかと思いきや、同じ日経IT Proの用語解説として書かれた日経ネットマーケティング誌の解説では、全く問題が理解されていない。

この件に限らず、メディア内部でも経済部と科学・技術部では認識が全く異なるという話をしばしば耳にした。経済・マーケティング系では安直な技術でも諸手を上げて賞賛するのに対し、科学・技術系では問題を理解することができて、より良い方法が採用されないことに対する批判ができるという状況がある。

一般に、「技術の問題点を批判して規制の方向へと持っていこうとするのは技術の発展を阻害する」などという声が聞こえてくるが、そうした主張するのは実は技術者ではなく、文系の人たちだということを感じる。文系の人たちは技術の問題点を理解しないし、解決方法があることにも想像が及ばないからそうなる。メディアの内部でも部を越えた議論をして、理解を共有していただきたいものだ。

何度も書いたが、ユーザIDを全サイトに送信するなどという設計は欧米ではあり得ない話だ。Microsoftはこの問題への理解が深く、日本向けに次の記事が出ていたのが印象的だった。

- MSがプライバシー保護方針を説明、技術とコントロールを利用者に提供, INTERNET Watch, 2008年11月12日

個人情報に対する考え方も、従来はユーザーの氏名やメールアドレス、クレジットカード番号といったものだけを対象としていたが、IPアドレスやユーザーのクリック履歴などの情報についても、どのように保護すべきかを各国の政策やサービス提供側でも見直すようになってきていると説明。

この話題について今年は以下の日記を書いた。

- 国民生活センターの不適切なアドバイス事例, 2008年3月9日の日記

- 日本のインターネットが終了する日, 2008年7月10日の日記

- 一般家庭向けISPのIPアドレスはどのくらい変化しているのか, 2008年7月19日の日記

- 「日本のインターネットが終了する日」あとがき, 2008年7月22日の日記

- 無責任なキャリア様に群がるIDクレクレ乞食 —— 退化してゆく日本のWeb開発者, 2008年7月27日の日記

- MacユーザはIPv6を切るかnet.inet6.ip6.use_tempaddr=1の設定を, 2008年7月30日の日記

- Yahoo!ケータイ初回利用時のユーザID通知に関する告知, 2008年8月2日の日記

- ケータイWebはどうなるべきか, 2008年8月3日の日記

- 通信プラットフォーム研究会 傍聴録 (Google社の発言あり), 2008年8月10日の日記

- 行動ターゲティング広告の暴走を止められるか(日記予定), 2008年10月19日の日記

8月3日の「ケータイWebはどうなるべきか」は未完のままだ。未完部分の点は、10月19日の「行動ターゲティング広告の暴走を止められるか(日記予定)」の中で参照した、ネットワーク・セキュリティ・ワークショップ in 越後湯沢 2008の講演資料「インターネットにおけるセキュリティとプライバシーの両立について」に書いている。この「行動ターゲティング広告の暴走を止められるか」も未完なので、来年には書きたい。また、一部の話題については勤務先の仕事にしたいと思っている。

それから、「退化してゆく日本のWeb開発者」の続編として、iPhone/iPod touch用の「NAVITIME」がサービス中止になった原因の推察について、サービスが終了した時点で書こうとしていたが、年末までに間に合わなかった。これは来月にでも書きたい。

公開/非公開の区別が適切に説明されない件

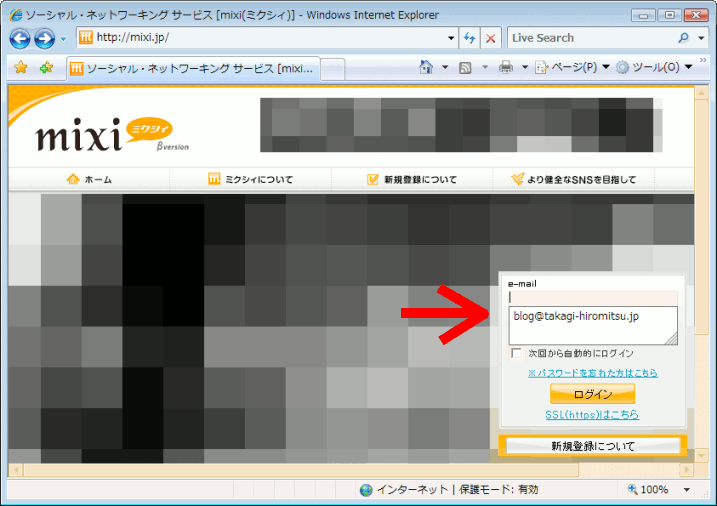

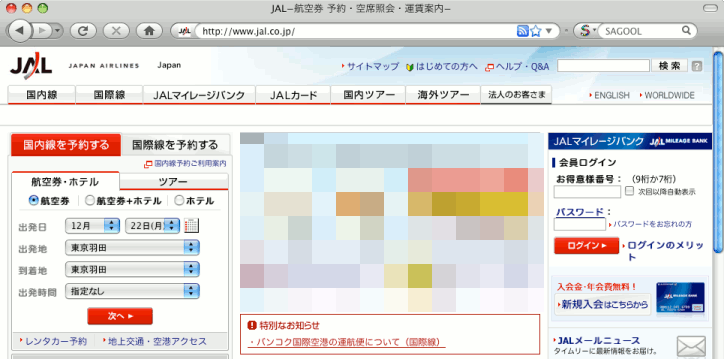

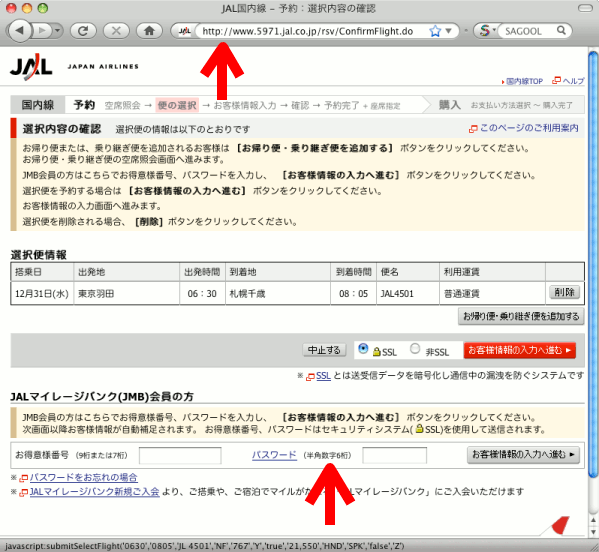

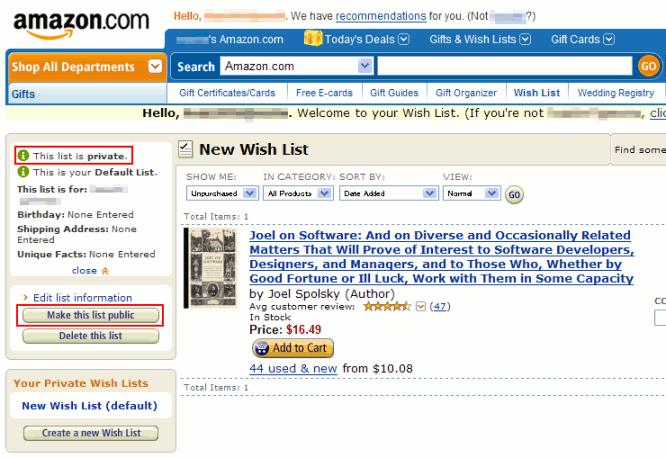

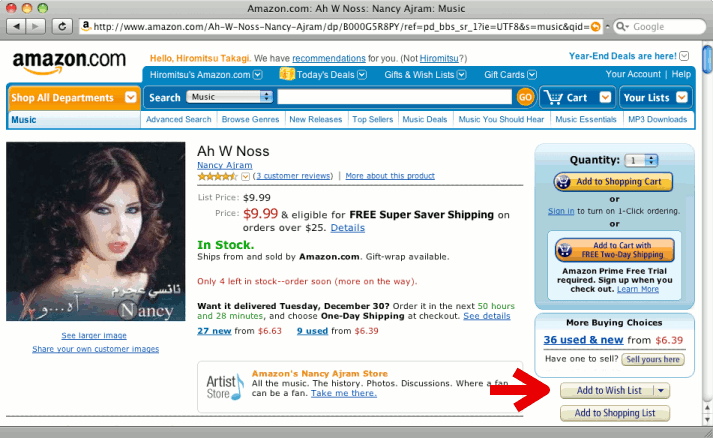

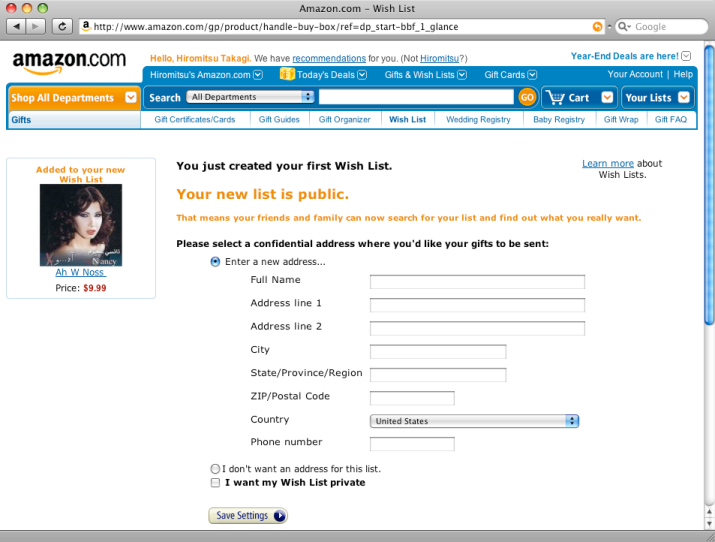

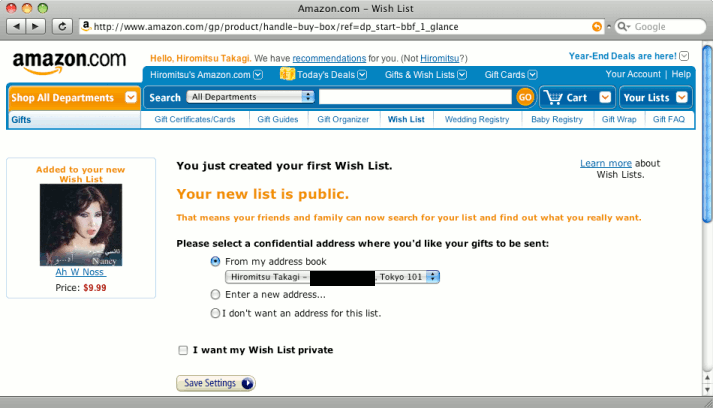

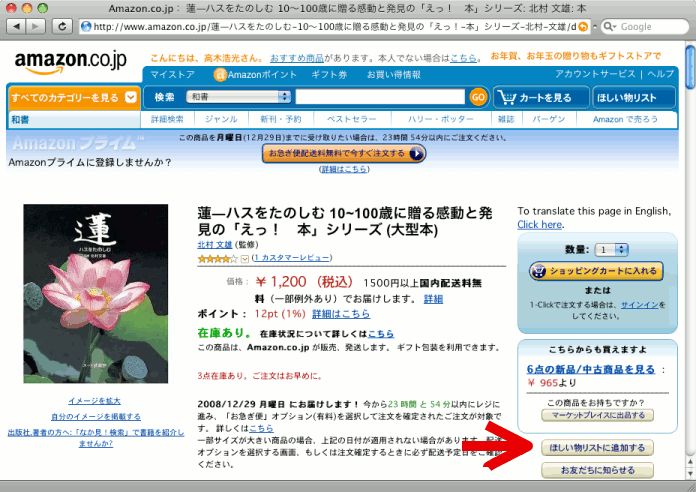

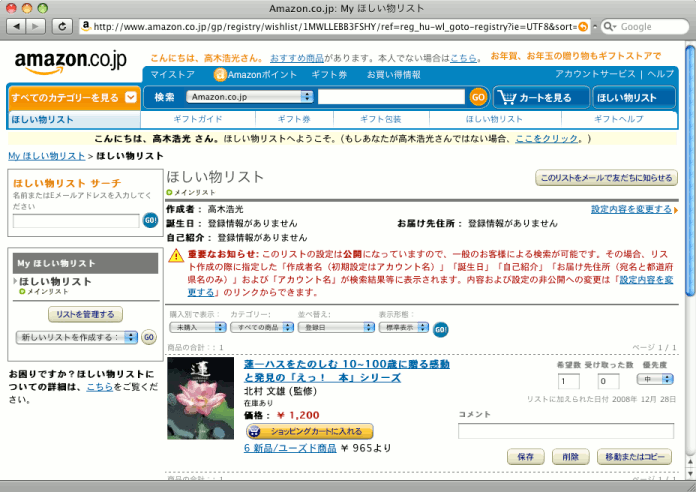

これは、Amazonの(アマゾンジャパンの)ほしい物リスト問題と、Googleマイマップでの情報漏洩問題のことを指している。類似の話題としては、2006年に、Googleカレンダーで、明らかに非公開にすべきカレンダーを公開している人が続出していることが問題とされたことがある。そのときは、この話題は私のテリトリではないと思い、何もしなかった。それなのに、Amazonのほしい物リスト問題では首を突っ込むことにしたのは、誰もきちんと事実関係をブログ等で証拠付きで示すことをしないことに業を煮やしたからだった。

被害の具体例についてなら、2ちゃんねるで騒ぐ輩が続出したり、そのまとめサイトが作られたりしたが、初期設定で公開になるのか非公開になるのか、原因は何なのか、どう改善されるべきかということについては、誰もまとめてくれなかった。そして、報道機関の取材に対してアマゾンジャパン広報の虚偽の釈明を許してしまった。

もっと、皆がこういうことを書いてほしいと思う。先日、技術者の飲み会でそういう発言をしたところ、「でも、どうせ書いても読んでもらえない」という声が出た。いや、書かないから読まれないわけで、ソーシャルブックマークもある時代なのだから、ちゃんと事実関係を明確に書けば、必ず読まれるようになると思う。

Googleマイマップの情報漏洩事件では、11月初めの3連休中に騒ぎになっているのを見つつも、これは自分のテリトリではないと、最初は傍観していた。しかし、4日になって「家庭訪問」で検索すると大量に事例が見つかることを知ったため、当事者である学校や教育委員会に連絡をして削除を促す作業をしていた。この時点では日記ネタではなかった。ところが、6日に残骸が残る不具合に気付き、7日にはほとんどが復活しているという重大障害になっていることに気付いて、日記に書くことになった。

それまでGoogleのサービスはほとんど使っていなかったのが、使ってみると、次々と問題点に気付いた。11月23日の日記「Googleカレンダーでやってはいけないこと」は、本文中でも書いたように、2007年8月に一度ほかで話題になっていたことを改めて詳しく調べたものだ。11月29日の「Googleアカウントを削除するとマイマップやカレンダーを削除できなくなる」の件は、これまで誰も問題にしてこなかったことに驚く。

この話題については以下の日記を書いた。

- Amazonで私の情報は私の意志に反してどう表示されていたか, 2008年3月12日の日記

- 緊急周知 Googleマイマップの削除で残骸が生じて消せなくなる欠陥, 残骸ではなく復活している模様(7日追記), 2008年11月6日の日記

- Googleマイマップで「限定公開」「非公開」設定にしても検索にヒットするシステム障害, 業務用途でGoogleマイマップを使ってはいけない, 2008年11月9日の日記

- 本当はもっと怖いGoogleマイマップ, 2008年11月10日の日記

- ASCII.jp曰く「情報共有の加速はGoogle製ツールで」, 2008年11月15日の日記

- Googleカレンダーでやってはいけないこと, 2008年11月23日の日記

- Googleマイマップの削除残骸は半月放置された, 来年も年度始めに再び起きるかもしれない, 2008年11月24日の日記

- Googleアカウントを削除するとマイマップやカレンダーを削除できなくなる, 追記(30日) 非公開設定のカレンダーも削除されない, 2008年11月29日の日記

- Amazonジャパンはほしい物リスト問題を放置、9か月経った今も改善せず, 2008年12月27日の日記

今後もこの種の問題は続発しそうに思える。Webのサービスにおいて、公開/非公開の区別は、何らかの規格化された方法で明示されるようになるのが望ましいと思う。これは私の専門ではないので、専門の方々に取り組んでいただきたいと思う。

暴走し始めた行動ターゲティング広告の件

米国では、DoubleClick社に対する集団訴訟(2000年提起、2002年和解)の事例のように、Webの閲覧行動をサイトをまたがって収集する行為に対する批判が明確に存在してきたのに対し、日本ではこのことがあまり問題化されずにきた。

その原因には、日本の消費者たちの意識が低いこともあるだろうが、それだけでなく、実際に問題が生じそうになかったせいかもしれない。一部で目にした話によると、第三者cookieを使った広告ネットワークは、日本では規模が小さすぎて十分な行動追跡ができていなかったとか。また、どうも、日本のまともな広告事業者らは、行動ターゲティング広告にプライバシー上の問題があることは承知していて、問題にならない範囲で実施しようと、良心的なようにも見える。

ところが、去年あたりからしきりに「これからは行動ターゲティング広告の時代だ」ということが叫ばれるようになり、嫌な予感がしていたところ、今年になって、掟破りな広告システムが登場するに至ってしまった。

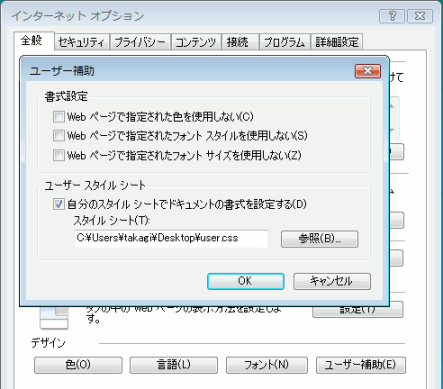

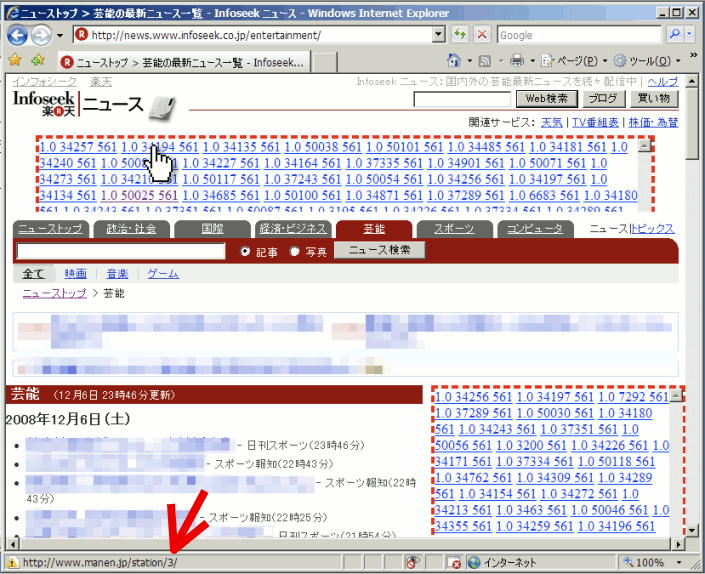

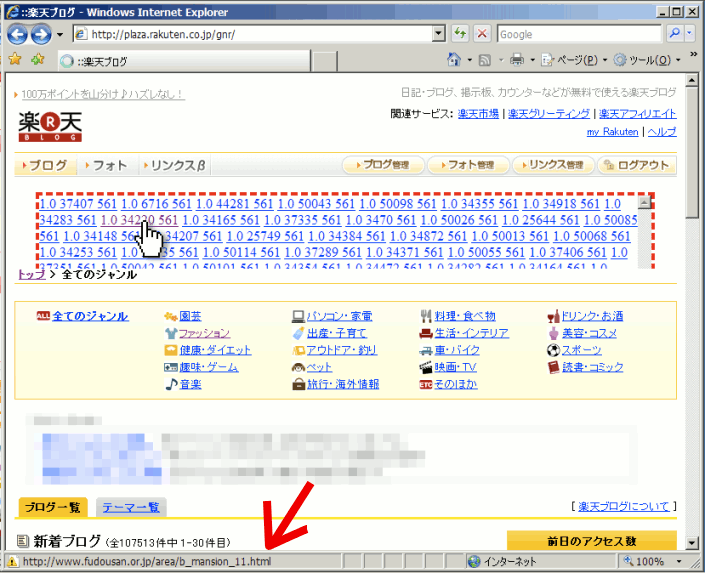

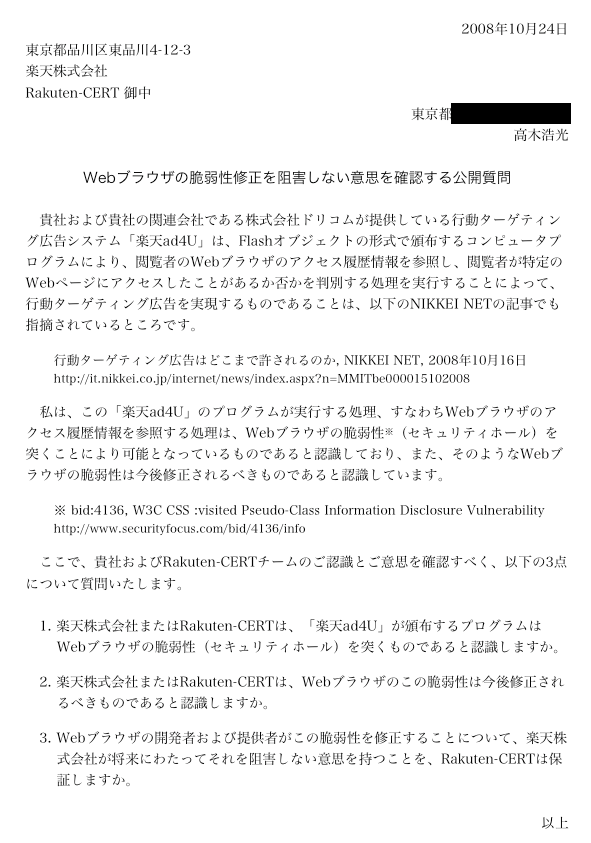

「楽天ad4U」については、6月に発表されていたが、その時点では(iモードIDの件で精一杯だったため)関心を持っていなかった。それが、行動ターゲティング広告をテーマとした記事をNIKKEI NETから依頼されて、ようやく関心を持ち、実物を調べてみて、その手段が脆弱性を突いて実現するという掟破りのものだと気付いた。

開発元の会社のことはよく知らないが、楽天ならば、事の重大さを理解する良識があるだろうから、ちゃんと中止してくれるだろうと思ったのだっが、残念ながらそうはならなかった。

この件については以下の日記を書いた。

この問題は、わかりやすく言い換えれば、12月13日の日記にも書いたように、「Webブラウザのバッファオーバーフロー脆弱性を突いて、閲覧者のパソコンの中のローカルファイルを検索し、閲覧者の嗜好や職業などを推定して、対応する広告を表示するサイト」さえも許すのか、それとどう違うのか、という問題である。

類似の話題として、海外では、ディープパケットインスペクションを用いて、ユーザのネット行動を分析して広告を出すシステムが試されているようで、これが問題化しつつあるようだ。

ディープパケットインスペクションといえば、日本では、Winny等のトラフィックを制御する目的で一部のインターネット接続事業者が導入しているものだ。当初、総務省が、通信の秘密を侵し電気通信事業法に抵触しかねないとして、無条件には認めなかった経緯があるのはよく知られているところだろう。もし、日本で、行動ターゲティング広告目的でディープパケットインスペクションを導入するインターネット接続事業者が現れたら、経営者が逮捕されかねないレベルの事件だと思う。そのくらい、日本では通信インフラについてはプライバシーが明確に法律で保護されている。

それが、通信インフラでではなく、ブラウザ上で同様のことを実施した場合には、現行法では何ら保護されない。それでよいのか。

ブラウザでそんなことを実現するには、ユーザの同意の下でツールバーなりプラグインなりをインストールしてもらう必要があり、同意があれば(明確な説明の上でなければならないが)まあそれは本人が選んだことなのだから仕方のないこととなるが、同意なくやればスパイウェアということになる。そういうスパイ行為は、不正指令電磁的記録作成・供用罪(ウイルス罪、未成立刑法改正案)で処罰の対象とされるべきであると思う。

「楽天ad4U」のような掟破りな手段が、続いて他からも出てくることがないよう願うばかりだ。

また、ケータイWebにおいては、iモードIDが使えるようになったことで、それを行動ターゲティング広告に用いる業者が雨後の筍のように現れたが、一部の業者は良心的にiモードIDを管理するにしても、他の業者は何をするのかわかってものではない。これは、外部から見ていても判別がつかないので、いつの間にか暴走しているかもしれない。この件についても書きたかったが、そういう事業者が何をやっているのか、具体的な事例を掴めなかったため、書けなかった。

これは、欧米のように行政がコントロールすべき領域だと思うが、残念ながら日本の個人情報保護法では対象にならず、何もコントロールされないのではないかと心配だ。法規制を強めるのが適切でないとすれば、広告配信方式に一定のガイドラインを設け、ガイドラインに準拠した広告配信システムに適合マークを出すようにすれば、良心的な広告主は、ガイドラインを満たした広告会社にしか広告を出さないという選別ができるようになって、問題は回避できるのではないだろうか。

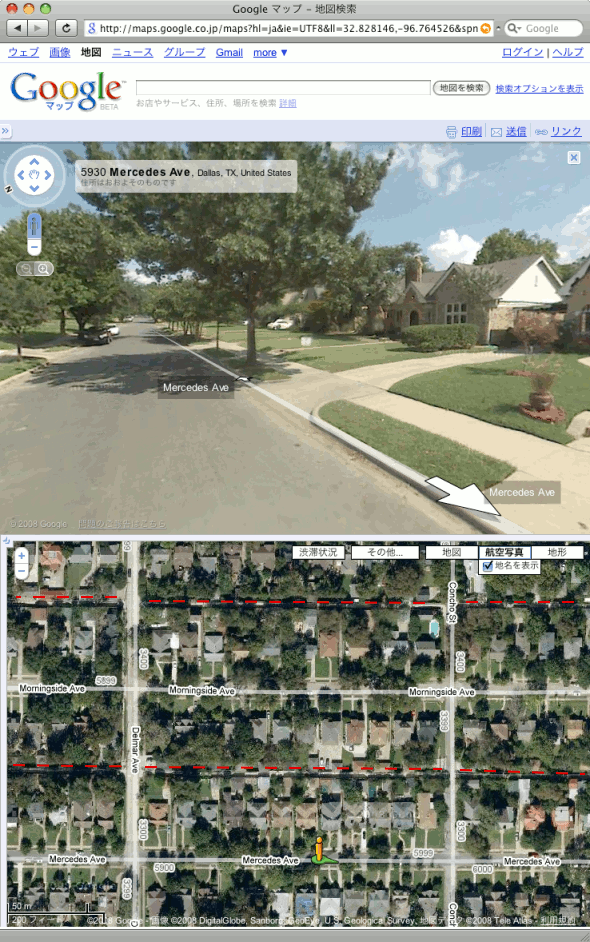

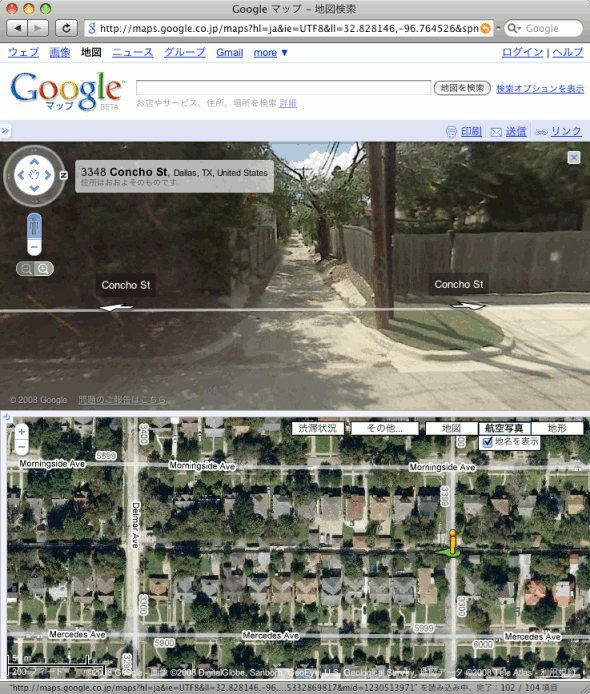

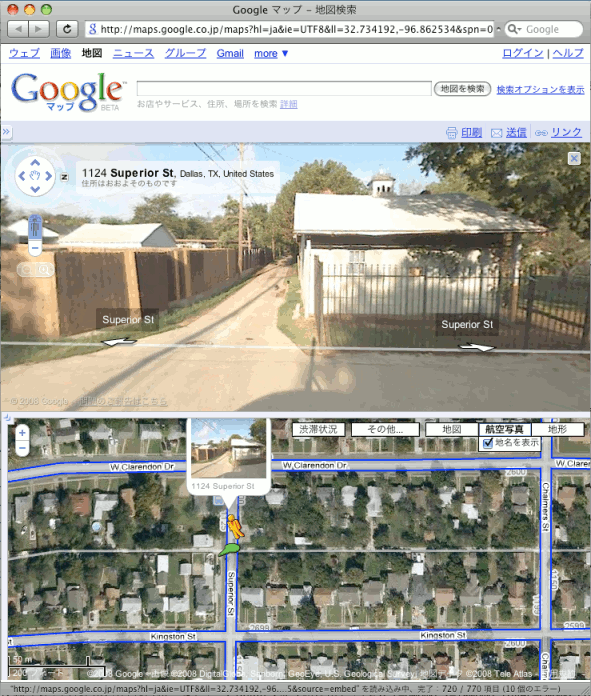

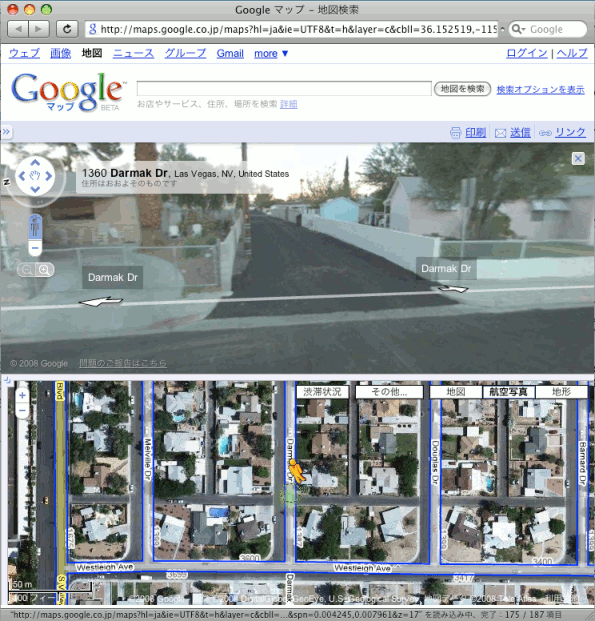

ストリートビューの件

ストリートビューの件は、これも自分のテリトリではないはずだった。これは技術的な問題ではないし、技術的な解決策があるわけでもない。プライバシーというテーマが共通するだけだ。私は、プライバシー保護という目的で必要とされる技術の優劣については議論の対象とするが、プライバシーとは何かといったことは自分の領域ではない。9月27日の日記の脚注1にも書いたように、8月11日の時点で、いろいろな人に「ストリートビューについては書かないの?」と聞かれたが、「書くつもりはない」と話していた。さすがにこれほどまで問題があることが解り易い事例では、言うまでもなく世間は糾弾に動くと思っていた。ところがそうはならず、マスコミは北京オリンピックで休業状態、ネット世論では「キモイと言う奴がキモイ」という論調が台頭してきて、一方、不満な側はと言えば、不満を言うばかりで問題を実証して見せようとしていなかった。ついに、この日記の従来の枠をはみ出して書くことになってしまった。

この件では以下の日記を書いた。

- 日本の家屋の塀はグーグル社に適応して70センチ伸びるのか, 2008年8月12日の日記

- 「この先自動車通り抜けできません」を通り抜けていたGoogleストカー, Googleストカーの目線と常人の目線を比較する, 2008年8月15日の日記

- 「LOCATION VIEW」のプライバシーへの配慮状況, Googleストカーの撮影風景を再現しよう, 2008年8月22日の日記

- グーグル株式会社の広報姿勢が嘘八百なことを示す事例, 2008年8月24日の日記

- グーグル社がゲートのある敷地内に進入して撮影した事例 その2, 2008年8月29日の日記

- ストリートビューに写った自動車ナンバープレートは機械判読され得るレベル, 2008年8月30日の日記

- グーグル株式会社の3つの虚偽(まとめ), 児童生徒の視点で考え出されたストリートビュー等の用途とは, 2008年8月31日の日記

- 「無断撮影公表に波紋」朝日新聞9月2日朝刊の記事, 2008年9月5日の日記

- 不適切画像の削除作業は小鳥並の知能で行われる, 2008年9月6日の日記

- グーグルが女子高に侵入して撮影した事例, 2008年9月11日の日記

- 当事者になって認識する「ストリートビュー」問題, 2008年9月15日の日記

- 刑法上の囲繞地進入の再発防止策を示さないグーグル株式会社, グーグル・スト・カーは墓場がお好き, 2008年9月22日の日記

- 横浜市墓地条例に違反したグーグル社、市の削除要請にも真っ当に応じず, 2008年9月23日の日記

- 日弁連はストリートビュー問題に対して何か行動しないの?, 2008年9月27日の日記

- 辻野晃一郎製品企画本部長の発言は本当なのか、グーグル株式会社に電話で確認した, 2008年9月30日の日記

- グーグル社曰く「撮影作業員は公道私道を区別するデータを持たずに走行している」, 道路台帳で私有地進入が確認できる事例, 2008年10月4日の日記

- 今週のグーグル私有地進入事例 ブリヂストン社宅、富士重工社宅, 2008年10月12日の日記

- グーグルは交通法規も平気で無視する, 2008年10月15日の日記

- 今週のグーグル私有地進入事例 寝屋川の公営住宅で「駐車場荒らし」, 今週のグーグル交通規制無視事例(1), 2008年10月18日の日記

- 今週のグーグル私有地進入事例 稲毛海岸の団地大量進入, 今週のグーグル交通規制無視事例(2), 2008年10月25日の日記

- 住宅ストリートビューの国際比較 アメリカ・フランス・日本, 2008年10月26日の日記

- 号外 グーグル私有地進入事例 調布飛行場でバリケード連続突破, 2008年10月28日の日記

- 今週のグーグル私有地進入事例 東芝家族アパート、JR西日本大谷町アパート, 今週のグーグル交通規制無視事例(3), 2008年11月1日の日記

- ストリートビュー採用の不動産屋に塀の中が見える件について訊いた, 2008年11月2日の日記

- 衆議院でストリートビューについて質疑、政府参考人の答弁に事実誤認, 2008年11月17日の日記

- 今週のグーグル私有地進入事例 UR都市機構団地の42%で進入, 今週のグーグル交通規制無視事例(4), 2008年11月22日の日記

- 米国ではストリートビュー撮影されない住宅街の道, 2008年12月28日の日記

長らくこの話題ばかり集中的に書いていたところ、はてなブックマークなどで、「この話題は興味ないから、早くいつもの話題に戻って」といったコメントを寄せる人が出てきた。そういった状況を見て、私は次のように思った。

その人たちは、いったいこれまでどういう関心で私の日記を読んでいたのか。iモードIDや楽天ad4Uの話題には関心を持つというのは、いったいどういう目的の関心なのか。プライバシーが保護されるべきであるという関心からではなかったのか。実はそうではなく、技術的知識欲が満足されることが快感なだけで、本当はプライバシーなんてどうでもよかったのか?

類似の話として、セキュリティホールとか侵入テクニックにやたら関心を持つ人たちが、表向きには「防御のためには攻撃の手口を知る必要がある」などと嘯きながら、正しい防御手段を語らなかったりすることがある。実は防御なんてどうでもよくて、ただ侵入テクニックを楽しみたいだけなんじゃないのかと疑わしいことがある。

あるいは、自分さえ守れればそれでよいのか。自分を守るための情報は読みたいが、他人のことはどうでもよいのか。自分の家を見てみたら問題を感じなかったから、よその人がどうであろうが知ったことではないのか。

行動ターゲティング広告、あるいは去年や一昨年に書いたEdyやPlaceEngineの話など、それらで損なわれ得るプライバシーは、ストリートビューで実際に被害が生じたときに損なわれるプライバシーに比べたら、みみっちい話で、ストリートビューで嫌な思いをした人からすれば、そんなのどうでもいいと言われてしまうレベルのことではないのか。技術的に込み入った話なら読んで楽しいとすれば、それは読者の自己満足に過ぎないんじゃないのか。

一昨年のWinnyの話でもそうだった。普段私が書いていることに興味を示していた人が、Winnyネットワークの有害性を書いたときに、逆のことを言い出したことがあった。その人はセキュリティ技術のこともしばしば口にするが、実は単に技術的な蘊蓄が言いたいだけで、結果として想定される情報漏洩やプライバシー被害を防止したいとは、実はこれっぽっちも思っていなかったのではないのか。世の中にはそういう似非セキュリティマニアがけっこういるのではないか。

このことは、ストリートビューの件を伝える新聞の識者コメントで、コンピュータセキュリティの研究者が「本当に見られたくないなら、自ら守る姿勢が必要」と発言していたのを見たときにも思った。

私たちコンピュータセキュリティの研究に携わる者は、いったい何のために研究をしているのか。技術的に面白いから蘊蓄を垂れているいるだけなのか。改めて自問させられる出来事であった。