2009年05月18日

■ Bluetoothの異常な大量検出、シャープ製に原因

間があいてしまったが、3月9日の日記の件について、その後わかったことを書いておく。

シャープ社製ソフトバンクモバイル端末のデフォルト設定

3月9日の日記で、「デフォルト設定で有効かつ検出可能としている」と書いたが、それは誤りだった。自分が持っているシャープ製のソフトバンクモバイル端末「816SH」で、設定の初期化(出荷時設定へのリセット)をしてみたところ、デフォルトで検出可能設定(「デバイスの公開」がオン)であるが、Bluetooth機能全体はデフォルトではオフになっていた。

それなのになぜ、Bluetoothをオンにしている人がソフトバンクのシャープ端末だけで多いのかについて、はてなブックマークコメントで「ちかチャットとか対戦ボンバーマンを起動すると青歯Onにされる」という指摘があった。

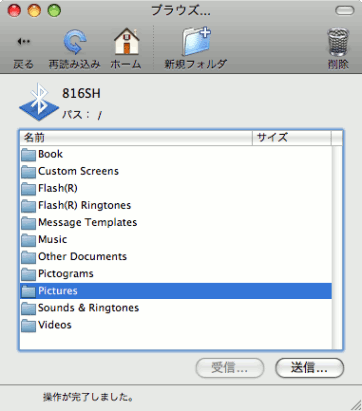

自分の816SHで確かめてみたところ、たしかにその通りだった。以下にそれを確かめた様子を示す。

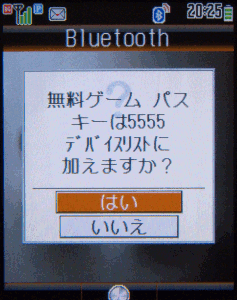

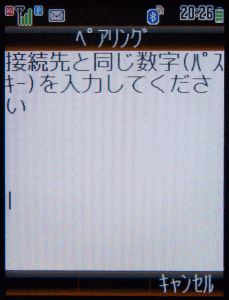

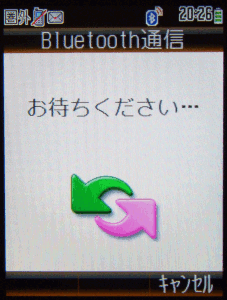

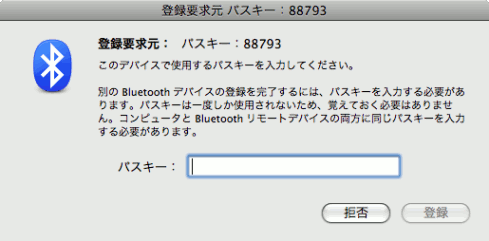

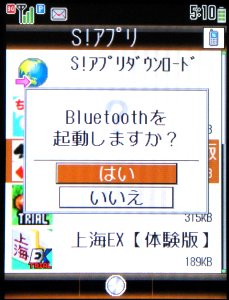

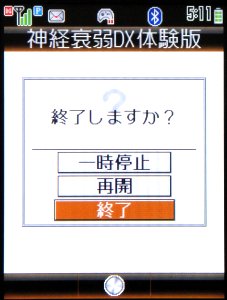

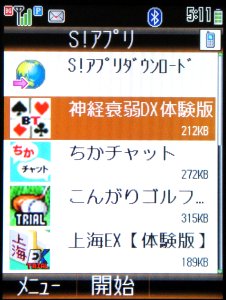

816SHでは「神経衰弱DX 体験版」というアプリが入っていたので、これを選択して開いたところ、図1のように「Bluetoothを起動しますか? はい/いいえ」という選択肢が現れた。ここで「はい」を選択すると、Bluetoothがオンになり、画面の上部に青いBluetoothのアイコンが現れる。

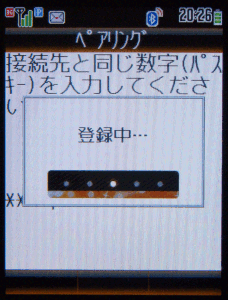

(3枚目写真の画面の上部に青いマークが現れている)

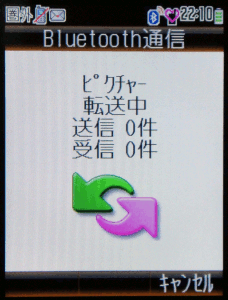

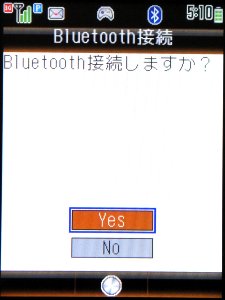

続いて「Bluetooth接続しますか? Yes/No」という選択肢も現れるが、その時点で既にBlueooth自体はオンになっており(図1の3つ目の写真のように、青いアイコンが出ている)、ここで「No」を選んでも、Bluetoothオンの状態は続く。(この選択肢は、Bluetooth経由の対戦機能を使うかどうかを尋ねているだけのようだ。)

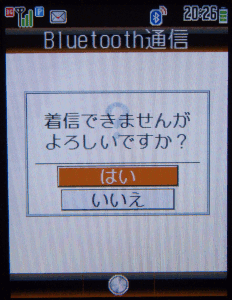

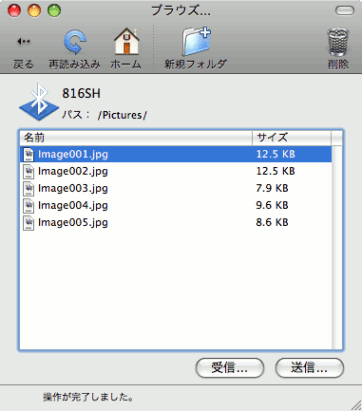

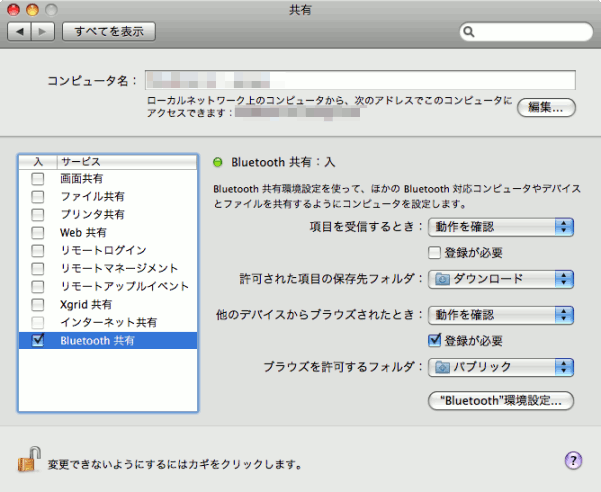

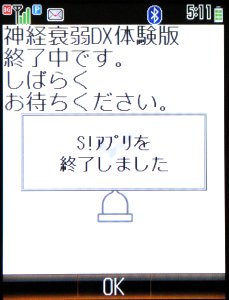

そして、このアプリを終了させると、図2のようになる。終了させてもBluetoothはオンのままとなるわけだ。これは「ちかチャット」を起動した場合も同様である。*1

(青いマークは消えていない)

なるほど、これが原因なのだろう。携帯電話を購入したらまずなんとなくゲームを起動してみるという人は多いだろう。そのとき、いきなり「Bluetoothを起動しますか」と尋ねられても何のことやらわからないまま、とりあえず「はい」を押してゲームを試してみるということも、ごく普通にあるだろう。そして、終了させた後、青いアイコンが出ていても、それが何を意味するかもわからないし、最初からそういうものだと思ってしまう人も少なくないだろう。

これが原因だとなると、これほどまでに多くの端末が検出可能となっているのは、日本だけの異常な事態と言えるかもしれない。

検出されるBluetooth端末の名前を集計

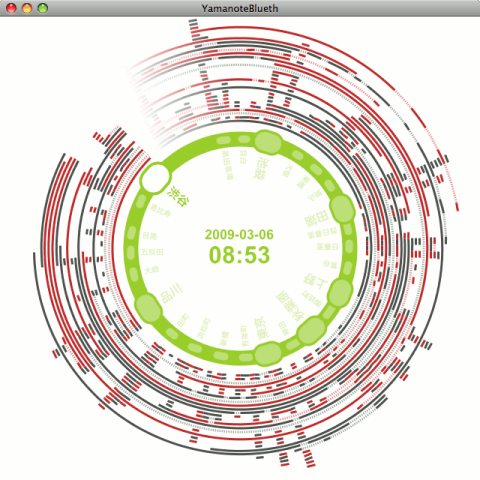

3月9日の日記に書いていたとおり、以前の私の実験では、デバイス探査の後の名前問い合わせ処理をしていないなかった*2のだが、実際の機種名を調べるため、私もそれをやってみた。その結果を以下に示す。

名前問い合わせの応答が得られた535個のデバイス*3について、多かった名前順に集計したのが次のリストである。

60 812SH 37 913SH 32 816SH 29 911SH 22 705SH 21 910SH 18 920SH 17 810SH 14 821SH 14 810P 13 811SH 11 923SH 11 912SH 11 822P 10 931SH 10 921SH 9 922SH 9 820P 8 823SH 8 820SH 7 815SH 6 W64SH 6 824SH 6 705P 5 au Sportio 5 W54T 5 932SH 5 930SH 5 706P 4 W63SA 4 W63CA 4 W61T 4 Vodafone 905SH 4 NM705i 4 930SC 4 821P 3 Vodafone 904SH 3 905SH 3 821SC 3 814SH 2 W62SH 2 W61SA 2 W54S 2 Vodafone 705SH 2 NM706i 2 920SC 2 904SH 2 813SH 2 805SC 2 709SC 2 707SC2 2 707SC

やはり、シャープ製ソフトバンクモバイル端末が圧倒的に多い。キャリアとメーカー別に集計すると、次の表の通りとなる。(「不明・その他」は、人の名前などに変更されていて機種が不明であるものや、カーナビ等である。)

| キャリア/メーカー | 検出数 | 割合 |

|---|---|---|

| ソフトバンクモバイル/シャープ | 385 | 71% |

| ソフトバンクモバイル/パナソニック | 49 | 9% |

| ソフトバンクモバイル/サムスン電子 | 19 | 4% |

| au/東芝 | 15 | 3% |

| NTTドコモ/Nokia | 7 | 1% |

| au/サンヨー | 6 | 1% |

| au/カシオ | 5 | 1%未満 |

| その他/Nokia | 4 | 1%未満 |

| その他/ソニー・エリクソン | 3 | 1%未満 |

| au/ソニー・エリクソン | 2 | 1%未満 |

| ソフトバンクモバイル/東芝 | 1 | 1%未満 |

| ディズニーモバイル/シャープ | 1 | 1%未満 |

| その他/HTC | 1 | 1%未満 |

| 不明・その他 | 37 | 7% |

auは、合わせて28個(5%)であり、NTTドコモは、Nokiaのドコモ対応(iモード対応)端末だけが検出された。

ソフトバンクモバイル以外/シャープ以外の端末の挙動

携帯電話販売店で実機を触らせてもらって、各社端末のBluetooth機能の挙動を調べてみたところ、概ね次のことが言えるようだった。

auの端末は、シャープ製ソフトバンクモバイル端末と同様の設定方式(検出可能設定「探索受付」のオン/オフと、Blutoothオン/オフ設定から構成)で、デフォルト設定も同様に、検出可能はオン、Bluetoothはオフのようだった。

NTTドコモの端末は、私が見た機種ではどれでも、検出可能にする設定が見当たらなかった。代わりに「ダイヤルアップ登録待受」という機能があり、これを使ったときだけ一時的に検出可能になる様子だった。NTTドコモはこの問題に初めから配慮しているということだろうか。

ソフトバンクモバイルの端末は、各社で仕様がバラバラの様子だった。日本の携帯電話はキャリアによって仕様が定められ、統一された仕様となっているという印象があったが、ソフトバンクモバイルはそうでもないようだった。

ソフトバンクのパナソニック製端末は、発売時期によって設定方式が異なるようだった。現在販売中の機種では、NTTドコモの端末に似た設定方式になっていたが、知人が持っている2007年春モデルでは、シャープ製に近い設定方式で、少し違うだけだった。上の検出された名前リストに、パナソニック製の2008年夏以降発売のモデルが現れていないことから、2008年夏モデルから、パナソニックは設定方式を変更したのではないだろうか。パナソニックもこの問題を認識して、対策を施したということなのではないか。

au端末は、設定方式がシャープ製ソフトバンク端末と同じであるにもかかわらず、検出される数が 5% と少ない。au端末では、おそらく、Bluetoothを意識的に使っている人だけが検出されているのだろう。

やはり、シャープ製(と他社製の一部も?)のソフトバンクモバイル端末が異常なのであって、付属のゲームや「ちかチャット」を起動しただけでBluetoothがオンになってしまう仕組みが、この事態を招いているのだろう。Bluetoothを使う人の割合が auでもソフトバンクでも同じで、両社のBluetooth対応端末のシェアも同じと仮定すると、全体の8割ほどがそれが原因ということになる。

それさえなければ、検出される端末の数は、現状の2割(5分の1)程度に少なくできていたはずではないだろうか。

パソコン等との比較

Bluetoothの設定方式は、大別して次の2つに分けられると言える。ここでは仮に「パソコン型」と「ドコモ型」とする。

- Type-A (パソコン型)

- 特徴: Bluetooth電源のオン/オフ設定と、デバイス公開のオン/オフ設定という、2つの設定項目から構成。

- 該当機器

- Windows XP/Vista

- Mac OS X

- ソフトバンクのシャープ製端末の全て(おそらく)

- ソフトバンクのパナソニック製およびサムスン電子製 2008年春以前発売機種(おそらく)

- auのBluetooth対応全機種(おそらく)

- 該当機器

- Type-B (ドコモ型)

- 特徴: 基本的に「デバイス公開」状態にならない設計。Bluetoothの電源を入れることさえ誤ってすることがないよう外部機器の接続設定を終えてからでないとBluetoothオンにできないようになっている。

- 該当機器

- NTTドコモのBluetooth対応全機種(おそらく)

- ソフトバンクの2008年夏以降発売機種(シャープを除く)

- ソフトバンクのシャープ、パナソニック、サムスン電子以外の全機種(NEC、東芝、カシオ等。おそらく)

- 該当機器

そして、Type-A はさらに以下のように2つに分けられる。

- Type-A1(初期設定でデバイス公開オン)

- 特徴: デバイス公開設定が、デフォルトでオンのもの。

- 該当機器

- Windows XP

- Mac OS X

- ソフトバンクモバイルの Type-A 該当機種の全部(おそらく)

- auの Type-A 該当機種の全部(おそらく)

- 該当機器

- Type-A2(初期設定でデバイス公開オフ)

- 特徴: デバイス公開設定が、デフォルトではオフのもの。

- 該当機器

- Windows Vista

- 該当機器

Type-A を採用するメーカーからすれば、「パソコンだって Type-A じゃないか」という釈明があるかもしれないが、パソコンを使う人と携帯電話を使う人とでは、リテラシに大幅な違いがあるわけで、パソコンを電源を入れたまま持ち歩く人というのは自己責任と言えるが、携帯電話の利用者もそう切って捨てていいのか。

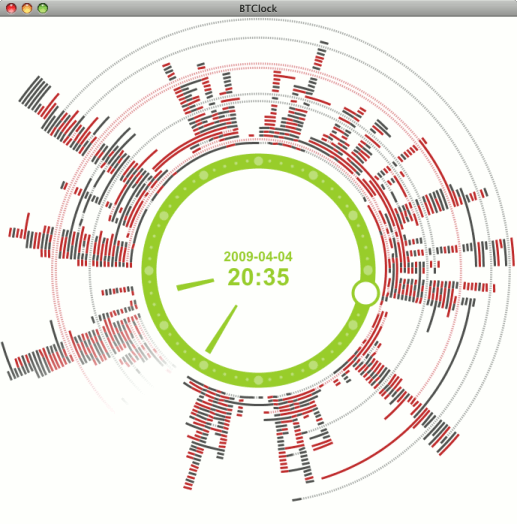

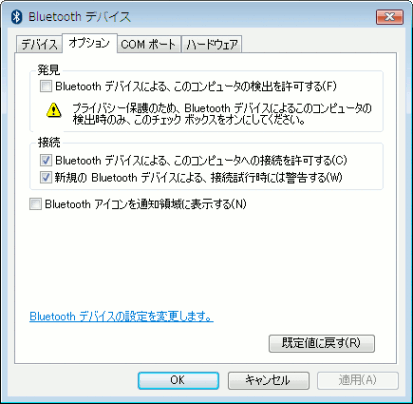

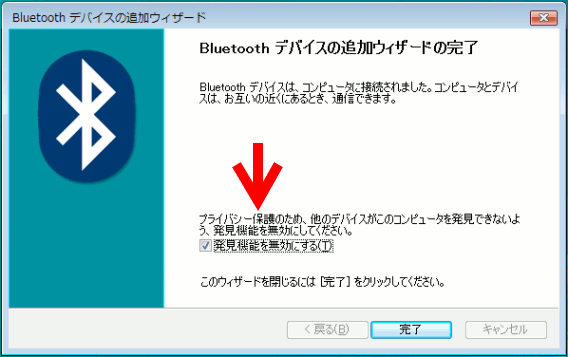

パソコンの場合ですら、Microsoft社は、これをプライバシーの問題として捉えていて、Windows Vistaからは、Type-A2(デフォルトでデバイス公開はオフ)にして、設定画面で「プライバシー保護のため、Bluetoothデバイスによるこのコンピュータの検出時のみ、このチェックボックスをオンにしてください。」との注意書きをしている(図3)。

(「プライバシー保護のため……」という注意書きがある)

(19日追記)しかも、他から接続して機器登録をするためにこの設定を「検出を許可する」に変更した場合でも、接続して機器登録が完了した時点で、図4の画面が現れて、設定を元に戻すよう促されるようになっている(デフォルトで戻す)。

関連ページ

- [010887][ちかチャット]Bluetooth機器検索を止めることはできますか?, よくあるご質問, ソフトバンクモバイル

- 携帯の画面の上のほうにbluetoothのマークが表示されたままなんです。 ソフト..., Yahoo!知恵袋, 2008年12月

*1 ちなみに、検出可能(「デバイスの公開」)をオフに設定している場合(そのときアイコンは灰色で表示される)に、これらのアプリを起動するとどうなるかというと、一時的に検出可能になる(青のアイコンになる)が、アプリを終了すると元の設定に戻る(灰色のアイコンになる)ようになっている。この配慮ができていたのなら、Bluetoothのオン/オフも元に戻すように作るべきだったのではないか。

*2 名前問い合わせには応答待ちに時間を要すため、収集するMACアドレスの数を優先して名前問い合わせしなかった。

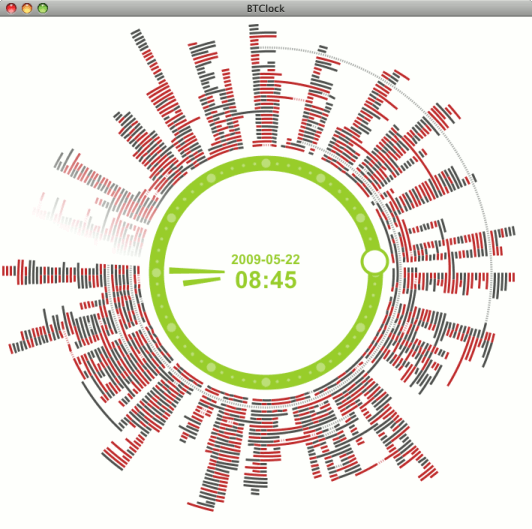

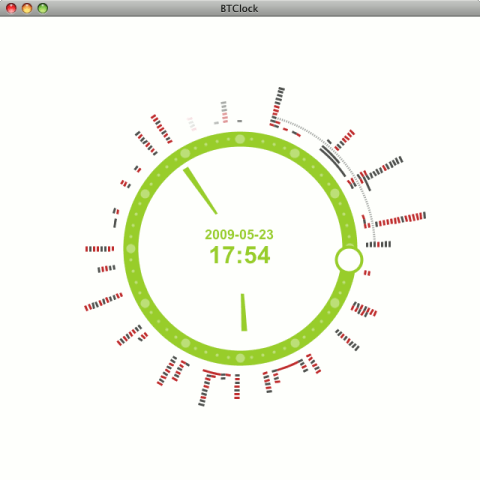

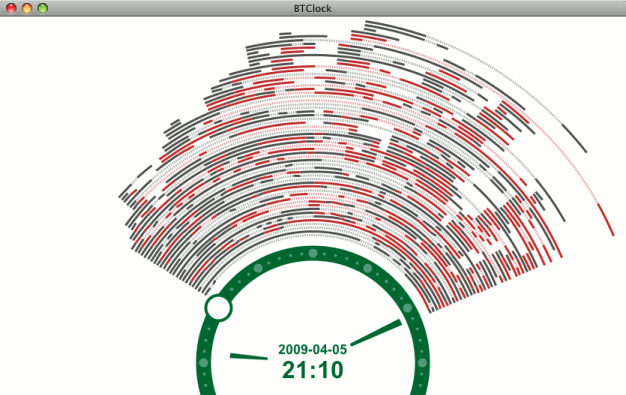

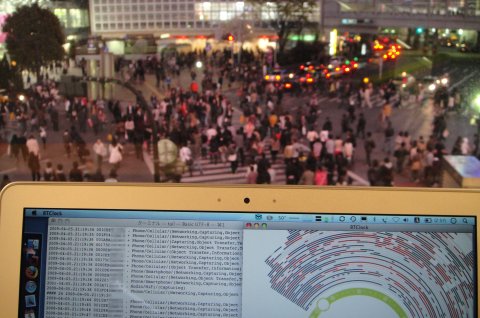

*3 渋谷のスクランブル交差点の周辺と、山手線列車内で取得したもの。調査日は、2009年4月4日〜5日。