2008年12月13日

■ 楽天CERTに対するブラウザの脆弱性修正を阻害しない意思確認

楽天は比較的早い時期からコンピュータセキュリティに真剣に取り組んできた希有な存在だと認識している。昨年には、企業内CSIRTを正式に組織し、組織名を「Rakuten-CERT」とした。*1

- 楽天、社内に「CSIRT」を設置, ITmediaエグゼクティブ, 2007年12月6日

「楽天ad4U」の「脆弱性を突いてブラウザの閲覧履歴を調べるという禁じ手」の問題(前回の日記参照)は、その手法自体が直接人々のプライバシーを侵害するか否かという問題ではない。実際、「楽天ad4U」について言えば、閲覧履歴の有無は参照するけれども履歴自体の送信はしないように作られており、開発元はこれを「プライバシー保護にも優れています」と宣伝している。

しかし、この問題の根本は、10月の日経の記事にも書いたように、この手法が広く使われるようになって、これが正当な利用手段として既成事実化してしまうと、ブラウザ開発者らのこの脆弱性を修正する動きを阻害しかねないところにある。*2

しかし、ブラウザー側のバグを突くプログラムを配信するという手法は次の2つの点で問題があるのではないか。

第一に、将来、ブラウザー側のバグが修正されたら、この広告は機能しなくなる。バグの存在を前提にしたシステムをビジネスとして展開することにリスクはないのか。

このような利用が広く普及してしまうと、ブラウザー側でバグを修正する動きに対してブレーキをかけることにもなりかねない。その結果として、先に述べたブログでアダルトサイトの閲覧の有無を盗み見るような悪質な行為を防げなくなってしまう。

第二に、(略)

行動ターゲティング広告はどこまで許されるのか, 日経IT-PLUS, 2008年10月16日

もっとも、その懸念に対しては杞憂だという声もあるかもしれない。「日本で既成事実化しようが、ブラウザは外国で作られているのだから、誰も日本の企業が言うことなんて聞きやしない。ブラウザは難なく修正されるだろうし、修正されたらそこで日本のその手の広告が終わるだけだ。」と。

それはそれで情けない話だが、一応、今年3月の時点では「海外進出を視野に入れ、事業化させる計画」とされていた*3し、また、日本にも独自のブラウザベンダーは存在するのであり、PlayStation 3やWii、携帯電話、AcTVila対応テレビ等に搭載されたWebブラウザのベンダー(主にACCESS社)に対して、この脆弱性を修正しないよう楽天が働きかけるという事態も想定される。

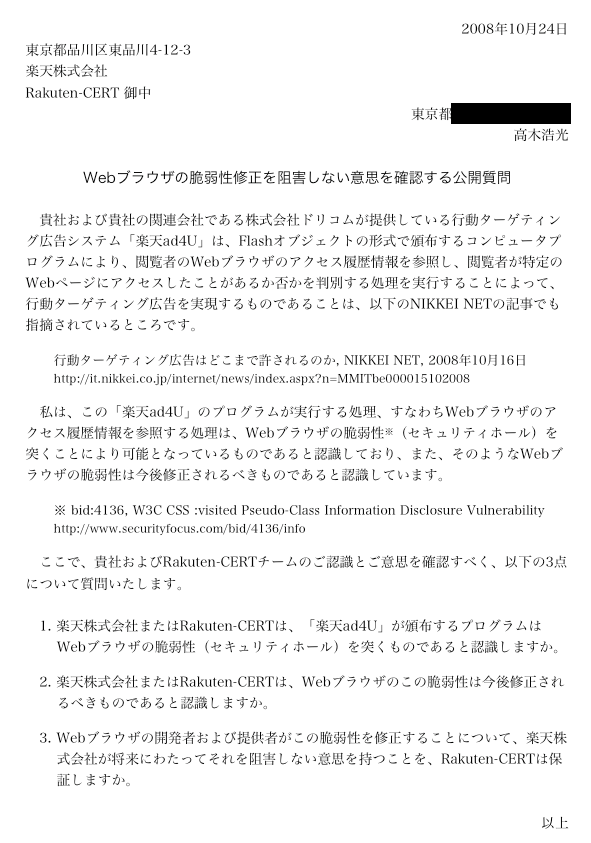

そこで私は、10月24日に、楽天のRakuten-CERTに対して、以下の公開前提の質問状を送付した。

Webブラウザの脆弱性修正を阻害しない意思を確認する公開質問

貴社および貴社の関連会社である株式会社ドリコムが提供している行動ターゲティング広告システム「楽天ad4U」は、Flashオブジェクトの形式で頒布するコンピュータプログラムにより、閲覧者のWebブラウザのアクセス履歴情報を参照し、閲覧者が特定のWebページにアクセスしたことがあるか否かを判別する処理を実行することによって、行動ターゲティング広告を実現するものであることは、以下のNIKKEI NETの記事でも指摘されているところです。

行動ターゲティング広告はどこまで許されるのか, NIKKEI NET, 2008年10月16日

http://it.nikkei.co.jp/internet/news/index.aspx?n=MMITbe000015102008私は、この「楽天ad4U」のプログラムが実行する処理、すなわちWebブラウザのアクセス履歴情報を参照する処理は、Webブラウザの脆弱性※(セキュリティホール)を突くことにより可能となっているものであると認識しており、また、そのようなWebブラウザの脆弱性は今後修正されるべきものであると認識しています。

※ bid:4136, W3C CSS :visited Pseudo-Class Information Disclosure Vulnerability

http://www.securityfocus.com/bid/4136/infoここで、貴社およびRakuten-CERTチームのご認識とご意思を確認すべく、以下の3点 について質問いたします。

1. 楽天株式会社またはRakuten-CERTは、「楽天ad4U」が頒布するプログラムはWebブラウザの脆弱性(セキュリティホール)を突くものであると認識しますか。

2. 楽天株式会社またはRakuten-CERTは、Webブラウザのこの脆弱性は今後修正されるべきものであると認識しますか。

3. Webブラウザの開発者および提供者がこの脆弱性を修正することについて、楽天株式会社が将来にわたってそれを阻害しない意思を持つことを、Rakuten-CERTは保証しますか。

この質問の趣旨は以下の通りである。

まず第一に、「楽天ad4U」が、「CSS :visited Pseudo-Class Information Disclosure Vulnerability」をexploitして実現されたものであるかを尋ねている。この質問は、その手段を用いていることに間違いないかという点と、それをブラウザの脆弱性と認識するかの2点を尋ねている。

いずれの点も、CSIRTならば当然に「はい」と答えてしかるべきものだろう。コンピュータセキュリティを専門とする者であれば、「CSS :visited Pseudo-Class Information Disclosure」は脆弱性と認識して当然であるし、自社のリリースしている製品や公開しているWebサイトがその脆弱性に関係しているか否かは、CSIRTとして回答するのが当然である。

第二に、その脆弱性が今後修正されるべきものと認識するかについて尋ねている。「脆弱性と言えるかもしれないが修正されるべきとまでは言えない」という認識もあり得るので、この点を確認している。

そして第三に、この脆弱性を修正することについて楽天が将来にわたって阻害しないことを約束させるため、その意志の有無を確認している。

この質問状を送付した際、私の予想では、Rakuten-CERTならば、いずれの点にも「はい」と答えざるを得ないはずだと思った。1つ目の質問に「いいえ」と答えれば、コンピュータセキュリティを専門とするCSIRTとしての見識を疑われることになるし、1つ目の質問に回答を拒否すれば、CSIRTとしての責任を放棄したことになる。2つ目の質問に「いいえ」と答えた場合もCSIRTとしての見識を疑われるし、これらに「はい」と答えたにも関わらず3つ目の質問に「いいえ」と答えれば、楽天の企業しての倫理を疑われる。

奇しくも「楽天ad4U」の事業化が発表された今年6月に、あるブロガーが個人的に、同様の仕掛けで閲覧者の嗜好を分析しようと言い出したことがあった。そのときの様子が以下のはてなブックマークコメントで確認できる。

このブロガーは当初、「考えた末、個人を特定する行為さえしなければ使って良いだろう結論に行き着いたので…いろいろ試してみようと」と書いていたが、幾人もの人から批判があったようで、すぐに撤回し、謝罪文を掲載していた。

このページでは、Webブラウザのセキュリティ上の脆弱性を突いた情報収集を、倫理的に許されるものであるかのように紹介し、自らも実行するつもりだといった旨の記事を書いていました。

良識ある複数の方からその問題性についてご指摘をいただき、Webに関わる者の一人として考えが浅く、また軽率であったことに、今では深く反省しています。

(略)

直接メールを下さった皆さま、サイトやブログなどでご指摘下さった皆さま、貴重なご意見ありがとうございました。感謝しております。

また、ご不快に思われた方も多かっただろうと思います。重ねてお詫びいたします。

有害なエントリーを書いてしまい申し訳ありませんでした, 松下健次郎のブログ, 2008年6月29日

これは、一度は「個人を特定する行為さえしなければ使って良いだろう」と考えた個人でさえ、倫理的に許されるものではないと考え直した事例である。この謝罪文を裏返せば、同じ事をやっている「楽天ad4U」は、Webに関わる者として考えが浅いものであり、軽率な行為だということになる。

個人の発言でさえ、このように撤回しなければならないのは、こういうやり方が非難されずに広がっていくと既成事実化してしまうからで、この種の発言が出たらちゃんと潰していかないといけない。

英語圏では、何年も前からたびたびこの話題(JavaScriptで閲覧履歴が参照できてしまう話)が登場しているけれども、必ず「使うな」とか「非道だ」とか「実際にはやるな」といったコメントが付いていた。

ところが、日本ではというと、英語圏で2006年に話題になった(そこではちゃんと批判されている)際に、「phpspot開発日誌」がそれを紹介しているのだが、まるで素晴らしい技術であるかのように書いていた。

- CSS&JavaScriptを使ってサイト利用者の訪問済みor未訪問サイトを分析, phpspot開発日誌, 2006年8月25日

このテクニックはリンク集なんかでリスト表示する場合なんかに使えますね。

このJavaScriptで取得した値をAjax等でサーバに格納するようにすると、自分のページに来ている人の他のページ利用状況が取れます。

Webマスターはユーザごとにどんなページを見ているか、というのを把握でき、サイトの解析に役立ちます。

これに対するはてなブックマークコメントでも絶賛している輩がいるが、どうしてこう馬鹿なんだろうか。残念ながら私は当時この記事を見逃したため、潰すことができなかった。このことが悔やまれる。時期的に見て、このときの話題が後のad4U開発につながっているのではないか。

さて、質問状への回答はどうなったか。

質問状を送付すると即座にRakuten-CERTから「確認して回答する」旨の返事があり、一週間後には「社内調整をしているので来週まで時間が欲しい」旨の連絡があった。

そして11月7日に以下の回答があった。残念ながら、Rakuten-CERTからの回答は回避されてしまい、ADソリューション事業の担当者からの返事になっていた。

高木様

平素よりお世話になっております。楽天株式会社です。

このたびRakuten-CERT宛てにお問い合わせいただきましたご質問に関してですが、当サービスの担当部署であるADソリューション事業の〓〓より回答させていただきます。

1. 楽天株式会社またはRakuten-CERTは、「楽天ad4U」が頒布するプログラムはWebブラウザの脆弱性(セキュリティホール)を突くものであると認識しますか。

当社は当該プログラム(ドリコム社プログラム)を利用して楽天ad4u(以後、当該サービス)という広告配信サービスを行っておりますが、サービス開始にあたってはユーザーのプライバシー保護に最大限の配慮を行っております。当該サービスにおきましては、個人情報だけではなく閲覧履歴といったパーソナル情報を取得するような仕組みではございませんし、当該サービスのオプトアウト機能も提供しておりますので、プライバシーを侵害することもございません。

2. 楽天株式会社またはRakuten-CERTは、Webブラウザのこの脆弱性は今後修正されるものであると認識しますか。

3. Webブラウザの開発者および提供者がこの脆弱性を修正することについて、楽天株式会社が将来にわたってそれを阻害しない意思を持つことを、Rakuten-CERTは保証しますか。

2と3についてはまとめて回答いたします。

当社の基本的な考え方としてソフトウェアやウェブアプリケーションの脆弱性は修正されるべきと考えております。それゆえWEBブラウザ提供者が脆弱性と認識している問題については修正されるべきでありますし、脆弱性の修正を阻害するような意思は全くございません。以上、よろしくお願いします

楽天ad4Uがプライバシーを侵害するか否かなんて尋ねていない。1つ目の質問への回答は回避されてしまった。

1つ目を認めていないので、2つ目の質問の「この脆弱性は今後修正されるべきものか」にも答えていない。一般論として「脆弱性は修正されるべきと考えております」としか返事していない。そのため、3つ目の質問の「この脆弱性を修正することについて阻害しないか」にも答えていない。

つまり、将来、CSS :visited Pseudo-Class Information Disclosure Vulnerabilityが修正されようとしたときに、楽天が妨害する事態が否定されていない。この回答では、「楽天株式会社は、それは脆弱性でないと考えるので、それは修正されるべきものではない」という立場をとられる可能性が残る。

Rakuten-CERTならちゃんと経営者にこの問題の考え方を正しく伝えてくれ、事態は収拾に向かうのではないかと期待したが、結果は残念なものであった。

この問題はこれで終わりにしてはいけない。楽天がこの事業を継続する(ブラウザが修正されるまで)のはもう仕方ないとしても、他に波及して真似するところが出てこないよう潰していかねばならないし、日本のブラウザベンダーが抱き込まれることがないよう警戒していかなければならない。

この想いはべつに私だけの特殊なものというわけではない。そもそも10月の日経の記事も、私から言い出したことではなく、日経新聞社の編集者からこのテーマでの寄稿を依頼されたため、調査を始めてみて事実関係を知ったものであったし、その後、私からは何も行動していないのに、朝日新聞がこの話題に関心を持ち、11月20日の夕刊に次の記事を出すに至っている。

- 〈ネットはいま〉第1部−13 足跡をたどる, 朝日新聞2008年11月20日夕刊 第2面

楽天はこのシステムについて、「プライバシー保護には最大限の配慮をしており、個人情報や閲覧履歴を取得してはいない」とし、機能をオフにすることもできると説明している。ドリコムは「特許出願中なので答えられない」という。

楽天がこの手法を中止しない限りことあるごとに批判は続けられるだろうし、広告業界内でもこの広告手法に対して批判的な声も出ているようだ。日経の記事が出た直後にも以下の反応があった。

- ドリコムad4U は「行動スキミング広告」, SEM酒場, 2008年10月26日

業界関係者の間で「大丈夫なのか」と心配されていたドリコムの「行動ターゲティング広告」ad4U。

(略)行動ターゲティング広告には、杞憂にすぎないものも含めてプライバシー周りの懸念がどうしてもつきまとう。そこをいかに理解してもらうかについて関係各社が苦心しているところへ土足で踏み荒らしに来たような今回のドリコムの振る舞いは、まったくもって承服しがたい。

ドリコムにはぜひ「行動スキミング広告」という独自カテゴリーを立ててもらい、そこで圧倒的ナンバーワンになっていただきたい。行動ターゲティングを僭称するのはご勘弁を。

(略)楽天とライブドアがいつまでad4U を採用しているのか、こちらも見ものかもしれない。特許申請中を理由に詳細が開示されなくても、ドリコムはともかく楽天やライブドアが採用しているのなら滅多なことはなかろう、と無理に自分を納得させていた人も多いだろうから(恥ずかしながら筆者もそうだ)。

- ドリコムの行動ターゲティングは、ブラウザーの「バグ」を用いた行動追跡!?, WEB業界日記, 2008年10月20日

ゲリラ戦的なやり方は、小回りの効いて、リーガルリスクが少ないベンチャーっぽくて嫌いじゃないけど、リクルートは採用しないだろうな。楽天は良く採用したな。

- 行動ターゲティング広告のリスク, 心ごころ, 2008年10月19日

こういった商品をリリースするメディア側もしっかりとリスクを我々広告会社に説明してもらいたいと思う。

- 行動ターゲティング広告 便利な未来の広告?それともプライバシー侵害?, 日本証券新聞, 2008年10月24日

特に、自サイトでの行動だけでなく、他所のサイトでの閲覧行動まで追跡できるという新たなタイプのシステム(例えば「楽天ad4U」)については、業界関係者、専門家の間で議論が盛り上がっているという。

こういう状況で、一方の開発元の元社員を名乗る人が、次のように発言していた。

- ドリコムの行動ターゲティング広告技術「ad4U」が、にわかに騒がしい。, 京の路, 2008年10月21日

1つ目のビジネス展開上のリスクについては、ドリコム側が考えるべきことなので、華麗にスルーでいいでしょう。(編集者が消せよこれくらい、と、思わんでも無い)

2つ目が重要。どの法律に、どれくらい触れるのか or 触れないのかは、行動ターゲティング広告を展開する上で非常に気になるところです。『人がブラウザーを使用するに際して「その意図に反する動作をさせる」』というのは定義が広すぎるし、これだけではセーフ/アウトの判定は無理でしょう。(略)

どっちにしても、やると決めたからには、法律の結論が出るまでがドリコムエンジニアの腕の見せ所って訳ですね。

もはや僕も外野の一人でしかないのだけれど、ドリコムの ad4U が "いける" のか "いけない" のかは、日本の Web 業界にも大きな問題だと思うので、ぜひドリコムエンジニアのみなさんには頑張ってほしいです。

ここまでいい意味でも悪い意味でも注目される技術が、その技術の本質以外の問題で消えていくのは悲しいですよね。

まぁここまでいやがられてるなら、個人的には

ガンガンいこうぜ

たとえば、Webブラウザのバッファオーバーフロー脆弱性を突いて、閲覧者のパソコンの中のローカルファイルを検索し、閲覧者の嗜好や職業などを推定して、対応する広告を表示するサイトが登場したら、どう非難されるか。いくら、「プライバシー保護に配慮しており、ファイル自体の送信はしていない」と弁明したところで非難を免れられるものではない。

残念ながら日本ではこれを取り締まる法律がない。いわゆる「ウイルス作成罪」(不正指令電磁的記録作成等の罪)を新設するサイバー犯罪条約関係の刑法改正案が成立すれば、ようやくそれが取り締まられ得るようになるが、この法案は長らく国会で継続審議のまま店晒しになっている。

いつになったら成立するのかわからない情勢ではあるが、成立、施行されたら、私は真っ先に、楽天株式会社らの行為を不正指令電磁的記録作成及び供用として警視庁に告発する覚悟でいるのだが、もしかして、楽天株式会社がこの刑法改正案の成立を阻害しようとしたりしないかについても注視してく必要があるのだろうか。

関連:

- 「ウイルス作成罪」はこうしてほしい / 国会提出刑法改正案の趣旨, 2008年1月26日の日記

- CSRF脆弱性を突く攻撃行為を現行法で処罰できるか, 2008年3月15日の日記

- 「nwitter」の違法性について考えてみる, 2008年2月17日の日記

*1 日本コンピュータセキュリティインシデント対応チーム協議会の会員一覧を見ると、SI事業者、通信事業者、セキュリティ事業者を除いた一般的なサービス事業者では、まだ4社しか加盟していない。

*2 類似の話として、かつて、第三者cookieを巡ってブラウザベンダと広告業界が対立した前例がある。広告会社が第三者cookieを使って個人を追跡する行為がプライバシー侵害だとして米国で集団訴訟が提起される一方で、技術論として、ブラウザは第三者cookieを受け入れなくするようcookieの仕様を明確にするべきだとの主張もあった。しかし、そのようにしてしまうと、既に広く普及し始めていた既存の広告ビジネスが立ち行かなくなってしまうため、広告業界からの反発があり、W3CとMicrosoft社らは妥協策としてP3Pの仕組みを取り入れるという展開になった。しかし、P3Pは、宣言されたプライバシーポリシーを機械的に判別するものでしかなく、実態に反する虚偽のポリシーを掲げることもできてしまう。米国でならば、虚偽のプライバシーポリシーの宣言が発覚すると法的手段で解決されるであろうが、日本では、虚偽のポリシーを掲げていても誰も訴訟を提起することはなく、P3Pは何の役にも立っていない。第三者cookieの問題がもっと早い時期に気付かれていれば、技術で修正(cookieの仕様が明確化、各ブラウザはそれに従って実装)されて、現在のような状況にはなっていなかっただろう。

*3 ドリコムと楽天が資本提携 9億円の第三者割当も実施, MONEYzine, 2008年3月24日