2007年02月04日

■ NHKの棒グラフ描画システムが機械的に世論を狂わせている可能性

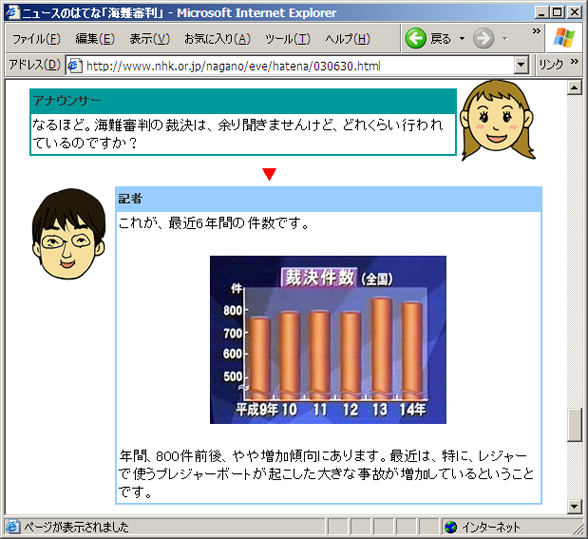

先週の「日常化するNHKの捏造棒グラフ」で挙げた2つ目のグラフの事例に対して、「増加傾向は本当だからいいじゃないか」というようなことを言う人が何人もいて驚いた。

- hijiのブックマーク / 2007年01月29日

図5の事例はグラフで省略されていることを明示しているし、割合はともかく増加傾向にあることに嘘はない。

- pmakinoのブックマーク / 2007年01月31日

傾向そのものはまぎれもない真実で、それを分かり易く図示しているに過ぎない。前者はともかく後者は波線だって入っている。

サンプル点がたった6個しかないあのデータのたったあれだけのバラつきを見て、「増加傾向はまぎれもない真実」と思ってしまう人がいるというこの現実。

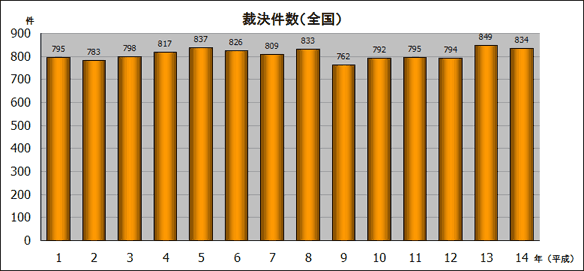

正しいグラフは以下のものだが、これを見て、「これより左(平成9年より前)はどうなっているのだろう?」という疑問を持たないのかね、この人たちは。

海難審判庁ののサイトを見に行ったところ、最新版の海難審判庁パンフレットに「データでみる海難と審判」というページがあり、平成13年〜17年のデータが(正しいグラフで)載っていた。古いパンフレットはないだろうかと、海難審判庁に問い合わせたところ、快く以下のデータを教えてくださった。

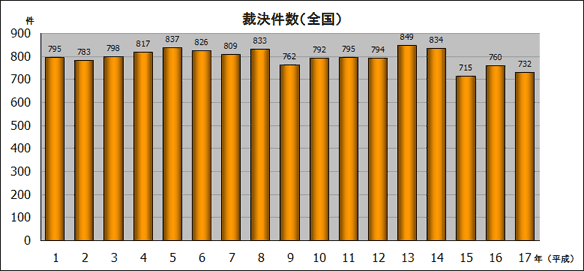

795, 783, 798, 817, 837, 826, 809, 833, 762, 792, 795, 794, 849, 834, 715, 760, 732 (平成元年〜17年の裁決件数)

このうち平成14年までをグラフにしてみると図2の通りとなる。

これでも「増加傾向はまぎれもない真実」などと言うのかね。

ちなみに、その後の未来の値がどうなっていたかも示すと図3の通りとなる。

少ないサンプル数のデータから、そのバラつきが有意な変化を示すものなのかどうか、直感的に把握するために棒グラフは適している。その場合、波線省略をしてはいけない。面積や高さの比によって把握するからだ。

「増加傾向はまぎれもない真実」と思った人達は、まさに、波線省略されたNHKの棒グラフ(下の図)を見たからこそ、「増加傾向」を直感的に感じたのじゃないのか。

「波線だって入っている」「読み手のリテラシーで理解するべきものだ」と言うような人たちが、自分自身の直感が狂わされていることに気づかない。

他に、NHKの制作現場の関係者をうかがわせる人(高校講座の情報Aの制作関係者?)からのコメントもあった。

身内がつるし上げられてるので、今日は(も?)こっちも大人げないモードで。

おお、高校講座がはてぶに載る日が来るなんて。

bm自身は地理には直接関わってないけど、ちょっとびっくり。

情報Aもどうぞよろしく。来年度、ほとんど再放送(3年目!)だけど。一つめの地理のグラフは、確かにy軸と下の方の波線を書き忘れている点でまずかったと思う。

といってそのためにちゃんと数字書いてるのに、一番最初にそれを隠して見せて印象づけるのは卑怯だよね。

それで数字つけられたらあれれ?ってなる。挑発に乗ってみる, bmblog, 2007年1月29日

何言ってんの?

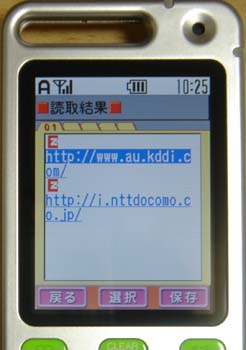

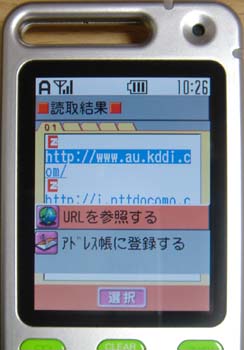

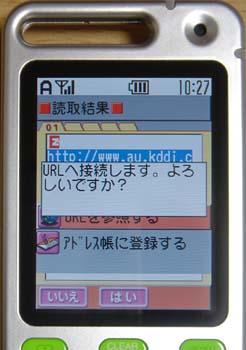

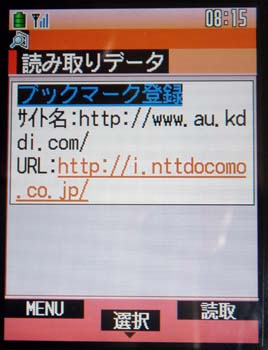

高木氏がどんな大きなテレビを見ていいるのかは知らないけれど、大きなテレビで見ている人ばっかりじゃない。10インチのテレビとかPCの1ウインドウで見ている人も沢山いるし、最近は携帯の2インチのディスプレイとかで見ている人もいる。そういう人にそれを高木氏が加工したグラフ見せて意図が伝わるのか?という。それも、静止画ではなく1秒程度、もしくはそれ以下しか映せないから凝視させることもできない。テレビは言いたいことは必要(だとおもう)以上にはっきり見せないといけないのだ。芝居でもドラマでも役者がこっちが恥ずかしくなるくらい大げさな演技をするでしょう?

挑発に乗ってみる, bmblog, 2007年1月29日

その2インチのテレビで1秒しか流れないグラフで、「ちゃんと書いてある数字」を読み取れってか?

テレビではいちいち増えたとか減ったとか言わないと気が済まないのではないか?

場合によるでしょう。増えたとか減ったことが番組の問題意識だったらそういわないと気が済まない、というかそもそも話が成り立たないし、逆に変わってないことを言いたかったら彼のグラフでもいいだろう。

挑発に乗ってみる, bmblog, 2007年1月29日

むちゃくちゃだな。それが「情報A」か。

というか、それ以前の問題がある。先週も「これは悪意を持って印象操作しようとして捏造したわけではないだろう。なぜなら、これはたかが高校講座の地理の資料だからだ」と書いたように、この海難審判を紹介するニュースでも、政治的意図でもって増加を印象付けたかったとは考えにくい。

ここで、グラフを作っている人とグラフを見て評価する人が別々になっているのではないか? という疑惑がわいてくる。つまり、

資料収集係: 必要なデータを集めてきてグラフ制作係に渡す。

↓

グラフ制作係: (データの内容を見たり考えたりはせず、)棒の見た目のバランスが最適となるよう、軸の下限を調整して作成する。(あるいは、自動で最適化されるソフトで一発生成する。)

↓

記者(ないしディレクターあるいはアナウンサー): (元データを見たりはせず、)出来上がったグラフを見て、「年間800件前後、やや増加傾向にあります」とコメントする。

↓

そのまま放送される。

という構図だ。

グラフ作成リテラシーの欠如した美術系スタッフが絵を描くようにグラフを作り、それを、これまたグラフ読み取りリテラシーの欠如した記者が評価して発言する。そして誰もチェックしない。その結果、「増加傾向にある」というありもしない「事実」が捏造され放送されていく。

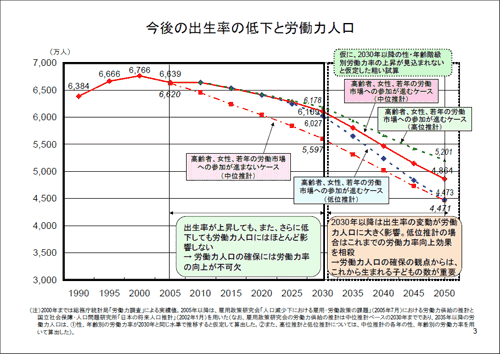

高校地理も海難審判も正直どうでもいい。こうした無意識の捏造が、国政に関わるようなニュースでも行われることが恐ろしい。

それが日常茶飯事になっているというのが私の認識なのだが、先週は証拠を提示できなかった。しかし、Webを検索して探してみたところ、まさにそうした捏造棒グラフを収集する目的に特化したblogが見つかった。

- 日本図表審査機構 [JGRO]

誤ったグラフを審査し、情報発信者に正しいグラフの書き方を、消費者へ正しいグラフの見方をPRする。右側のメニューの「バックナンバー」から過去の記事を閲覧することができます。このブログは、単にグラフの書式や体裁を指摘しているのではありません。(書式は重要な要素ですが)縦軸の省略等により、棒の長さを変化(数値が改ざんされたのと同じ)させ、嘘の情報を消費者に公開しているものを指摘しています。

NHKニュースのグラフも収録されている。代表的なものを列挙するとこうだ。

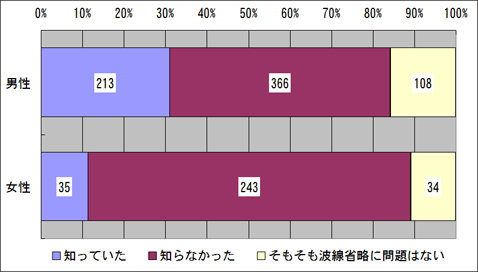

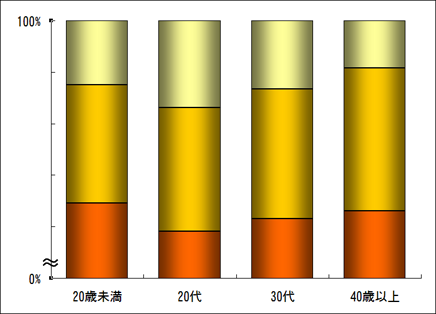

- NHKニュース7 外国人研修, 2006年11月23日に放送されたNHKニュース7

左端の棒が何万人くらいを示しているか、読み取れるだろうか?

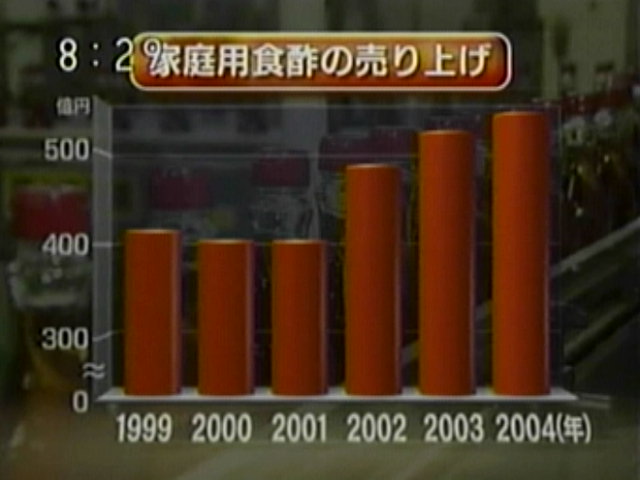

- 経済羅針盤 食酢, 2006年9月10日にNHKで放送された「経済羅針盤」

見た目のバランスが最適なサイズ。書道の極意に通じるものがある。

- NHKニュース サービス残業, 2006年12月17日にNHKで放送されたニュース

もはやグラフを使う意味がわからない。

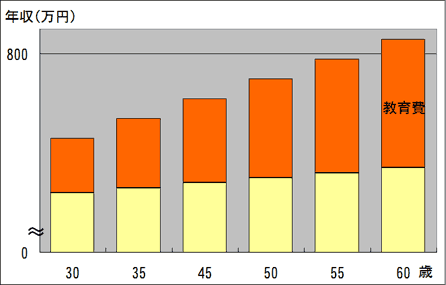

先週書いていた「@ヒューマン」の「親の年収に占める学費の割合」のグラフは、結局入手できなかったが、私の記憶によれば次の図のような絵だったと思う。

いったい何を読み取れというのか?

こういうのはサブリミナル手法より重大な問題ではないの? NHKのグラフ制作の現場はどうなっているのか。総務省は調査したほうがよいのでは?

ちなみに、こんなコメントもあった。

- 徒栞 / 2007年01月29日

変化を調べる目的であれば、波線で省略することは問題ないのでは。(その書き方も学校で習ったような)

- andalusiaのブックマーク / 2007年01月29日

折れ線グラフであれば小4で波線省略表記を習う。厳密には、棒グラフでは誤りだろうけど、まぁ非アカデミックでは許容範囲なんじゃねと思う。全国学力調査でも使われたらしいし。http://www.asahi.com/edu/news/TKY200701150220.html

折れ線グラフの話はしていない。棒グラフの話だ。

たしかに、算数で習う棒グラフでも波線省略を教わった。上の朝日新聞の記事「記述式指導、戸惑う教師 研究者らは「良問」と評価」によると、今年40年ぶりに復活するという「全国学力調査」の予備調査問題には、棒グラフの図で、波線省略されたグラフが使われたようだ。

ここで注意したいのは、これはグラフを読み取るリテラシーを測る問題だということだ。

算数の授業においても、波線省略のグラフを扱うのは必要なことで、その理由は、現実にそういうグラフが社会に存在しているから、その読み取り方を教えることが重要なのだろう。(2インチの画面で読み取る練習とか、1秒しか見せてもらえない状況で読み取る練習をするのかどうかは知らないが。)

だが、グラフの書き方を教える際に、波線省略の必要性や無用さについてちゃんと教えられているのだろうか? 「長い部分は波線省略して書くもの」などと、書道のごとく教えられてはいまいか?

(2)

(2)