2007年11月03日

■ 無線LANのMACアドレス制限の無意味さがあまり理解されていない

職業マスメディアに代わって、ブログスタイルのニュースサイトが人気を博す時代になってきた。海外の話題を写真の転載で紹介する安直なニュースも人気だ。

このことろなぜか、無線LANのセキュリティ設定について書かれた記事を何度か見た。おそらく、ニンテンドーDSがWEPしかサポートしていないことが不安をもたらしている(そして実際に危険をもたらしている)ためだろうと思われる。

セキュリティの解説が増えてきたのはよいことなのだが、内容に誤りのあるものが少なくない。

- 実は危険な無線LAN, らばQ, 2007年10月21日

この記事には次の記述があるが、「接続されなければMACアドレスは盗まれない」という誤解があるようだ。

MACアドレスというのは、機器固有のIDのようなものです。たいていの無線LANアクセスポイントにはMACアドレスフィルタリングの機能がついており、接続する機械の MACアドレスをあらかじめ登録しておくことで、未登録のMACアドレスを持った機器が繋がらないように設定できます。

ただし、MACアドレスはものによっては書き換える事が可能で、登録してあるMACアドレスのリストなどが盗まれた場合などは簡単に侵入されてしまいます。

しかし、そもそもLANに接続できなければそう簡単には盗まれないですし、総当たりするのも簡単ではないですから、多少はセキュリティ向上が期待できます。

実は危険な無線LAN, らばQ

これについて次のように追記で訂正されたが、その訂正内容も間違っている。

無線LANの通信を傍受し、暗号を解読してしまえばMACアドレスは漏洩するとのことです。確かに考えてみればあたりまえですね。すっかりボケてました。すみません。

実は危険な無線LAN, らばQ

MACアドレスは暗号化されない。

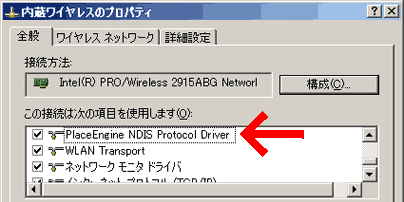

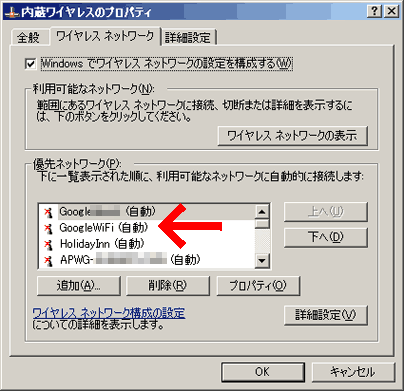

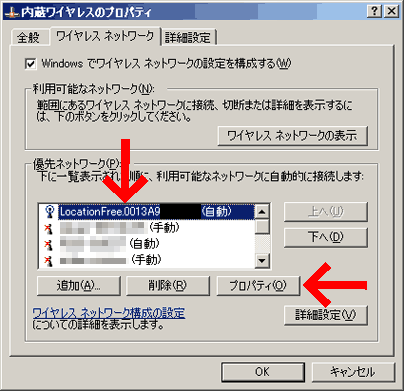

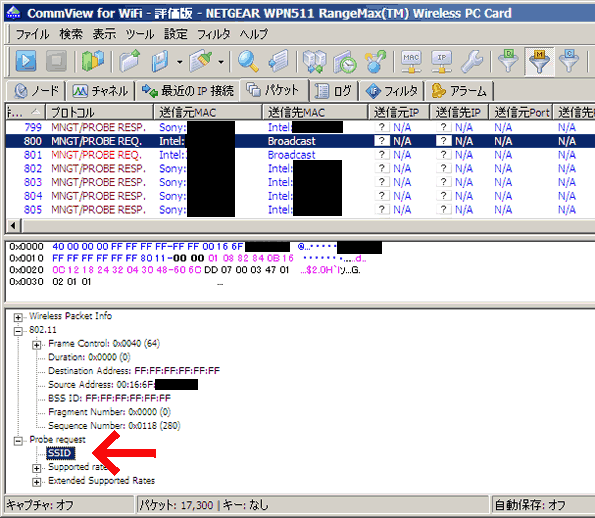

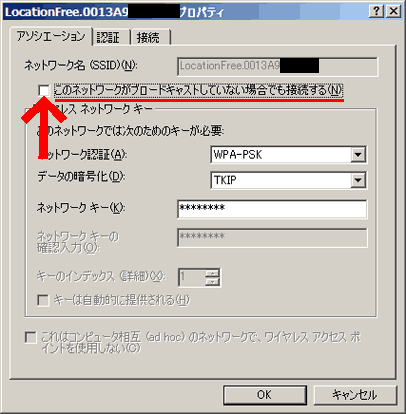

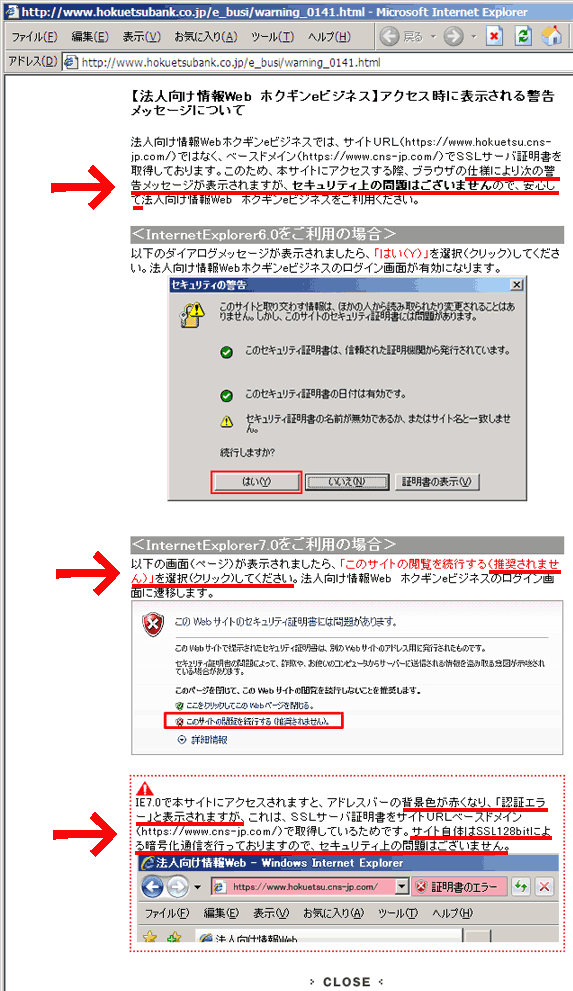

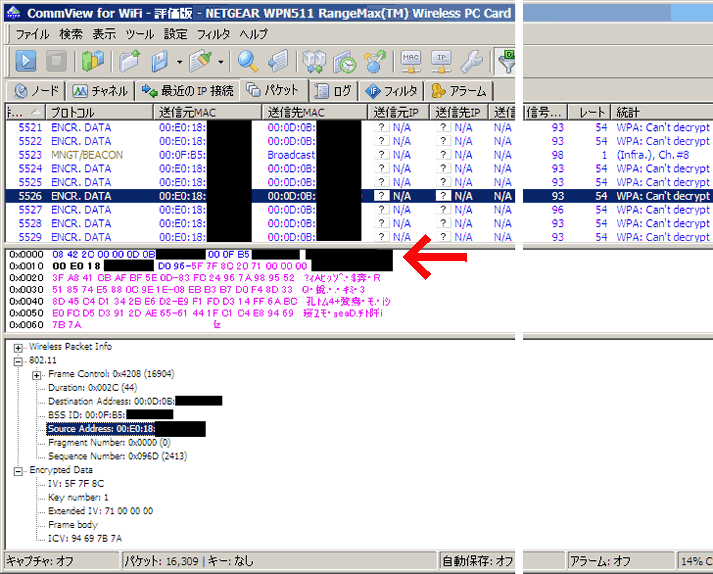

どうも、MACアドレスがどういうものかイメージがわかないまま、「MACアドレスによる接続制限」のことが語られているようだ。ここはもうズバリどういうことなのかを示して、誰でもイメージをつかめるようにしておくべきだと思うので、次の図をここに示しておく。

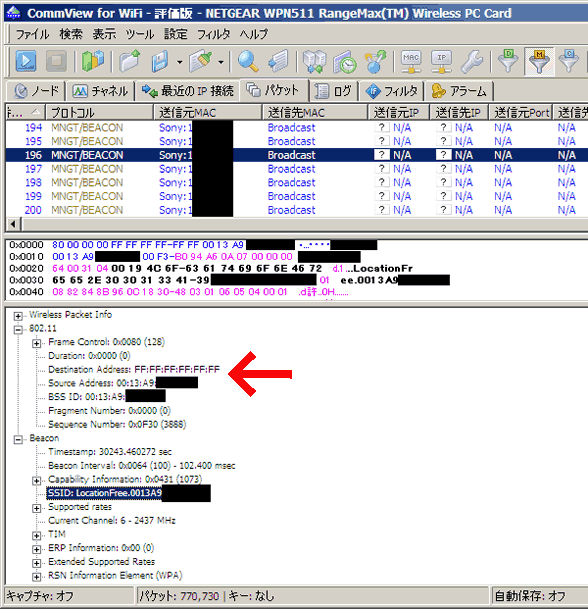

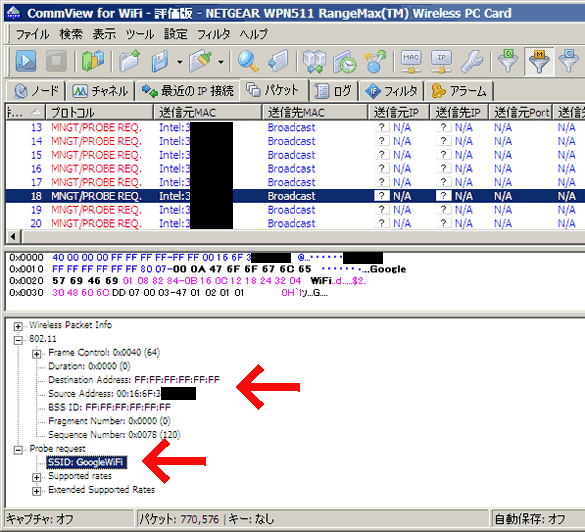

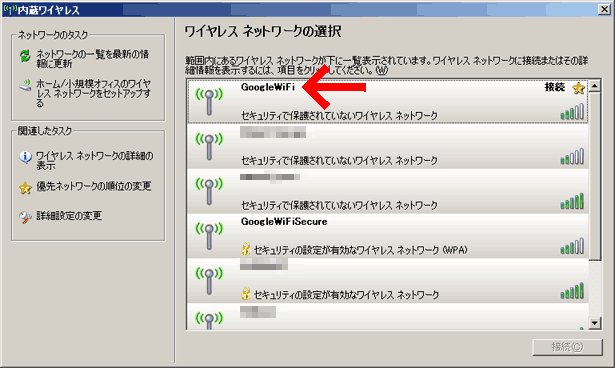

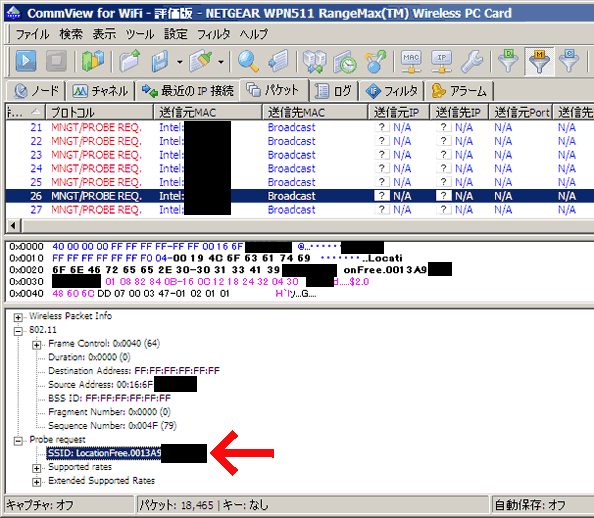

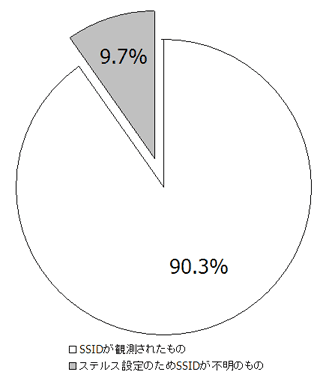

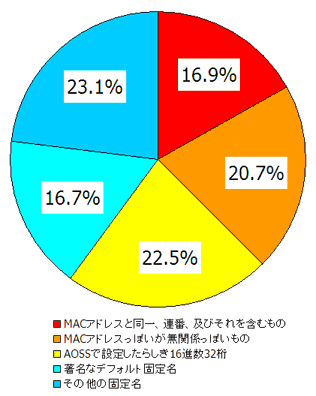

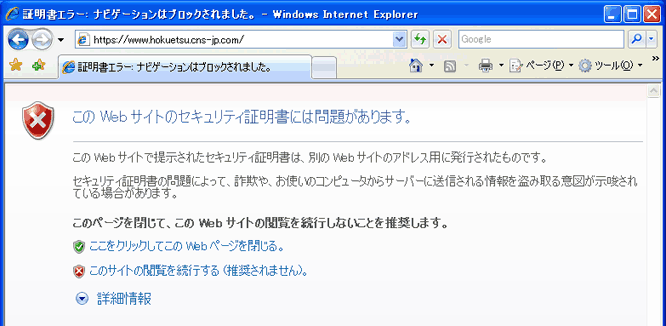

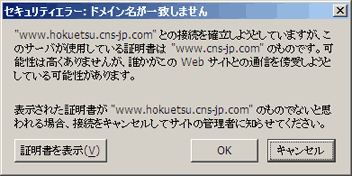

図1は、無線LANの管理用ソフトウェアを用いて、傍受したWi-Fi信号を表示させた様子だ。(自分の無線LAN機器間の通信を自分で傍受したもの。)

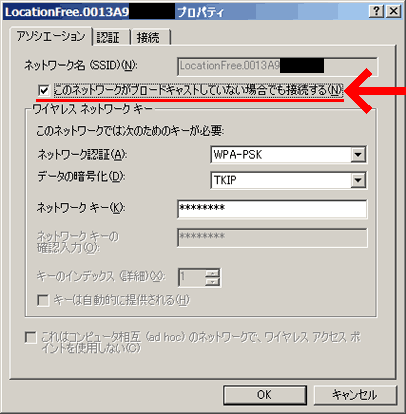

このように、Wi-Fiの電波信号は、データ(ピンク色の部分)に対してヘッダとして「送信元MAC」アドレスと「送信先MAC」アドレスを付加して(図中の矢印の部分)飛ばされている。暗号化されている部分はピンク色の部分にあり、ヘッダ部分は暗号化されていない。

したがって、攻撃者は、侵入しようとする無線LANの近くで正規接続者の通信信号を傍受することにより、正規接続者のMACアドレスを知得し、同じMACアドレスを設定した無線LANクライアントで接続してしまう。

これは、有線LANにおけるMACアドレス接続制限と違って、不正接続の防止効果が格段に小さい。有線LANでは接続するとMACアドレスが見えるのに対し、無線LANでは接続しなくても見える。

このことが意外に理解されていないようで、たとえば以下のブログでも、「接続すれば見える」かのようなことが書かれていた。

- セキュリティのセの字も考えてないライブドアの公衆無線LANサービス, Web屋のネタ帳, 2006年12月25日

MACアドレスのよくある誤解その2: 「MACアドレスはその機器(PC等)の持ち主しか知りえない」

そんなわけない。Windowsのコマンドプロンプトを開いて「arp -a」とたたいてみよう。

このように、同じLANにいる隣近所のマシンのMACアドレスを見ることができる。(略)

別にこんな技術的なテクニックを使わずとも、NICカード(orそれを搭載した機器)そのものにMACアドレスが書いてあったりすることもある。

こういう中途半端な理由を挙げていると、むしろ半可通のセキュリティ屋に「やれることはやっておくのがセキュリティの常識なんですよ」などとナンセンスなことを言わせる隙を与えるだけだろう。「接続しなければ見えないのだから」とか、「部屋に侵入されなければNICカードに書かれたMACアドレスを見られることはないのだから」とか、むしろ誤解を誘発してしまう。

WPAによる暗号化が有効に働いていれば、鍵を知る者以外には接続できないのだから、MACアドレス接続制限をする必要性は全くない。

それなのに、なぜか、「暗号化で秘匿」「MACアドレスで接続制限」の両方が必要だと勘違いした解説がたくさん出回っている。

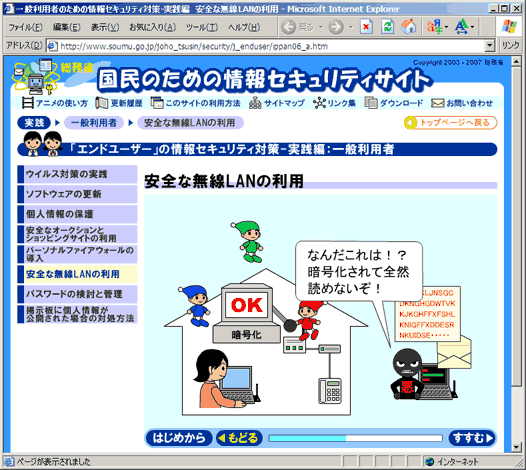

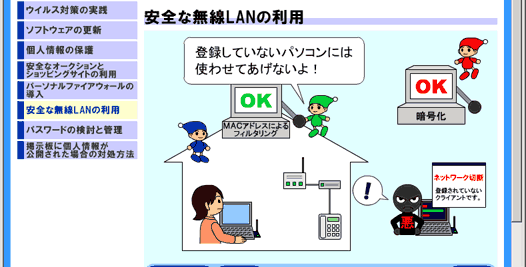

- 安全な無線LANの利用, 国民のための情報セキュリティサイト, 総務省, 更新日不明

無線LANを安全に利用するためには、少なくとも以下の3つの設定をすべて行ってください。(略)

- WPA-PSK方式等による暗号化を行う。

- MACアドレスによるフィルタリングを設定する。

- 外部の人にSSIDを簡単に分からないように設定する(推測しにくいIDにする、SSIDを見えなくするためのステルス機能を利用する)。

- 安全な無線LANの利用 アニメーションで説明を見る, 国民のための情報セキュリティサイト, 総務省, 更新日不明

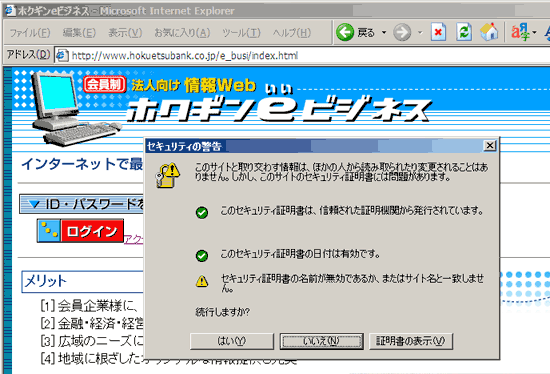

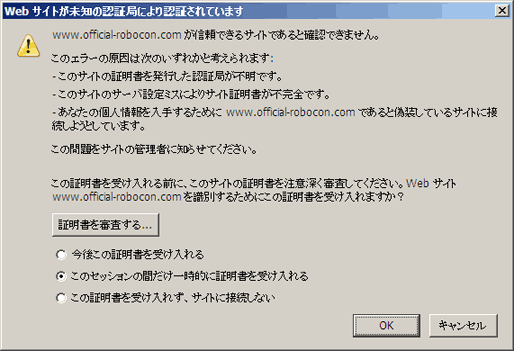

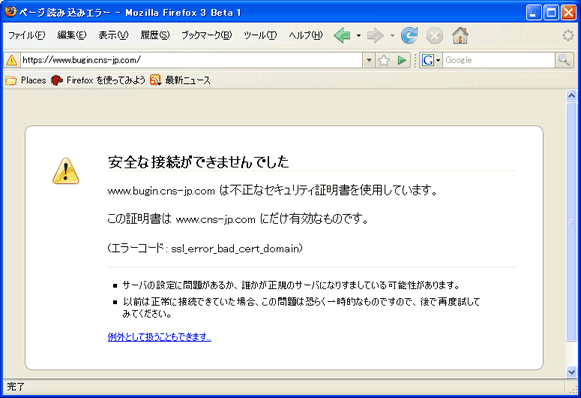

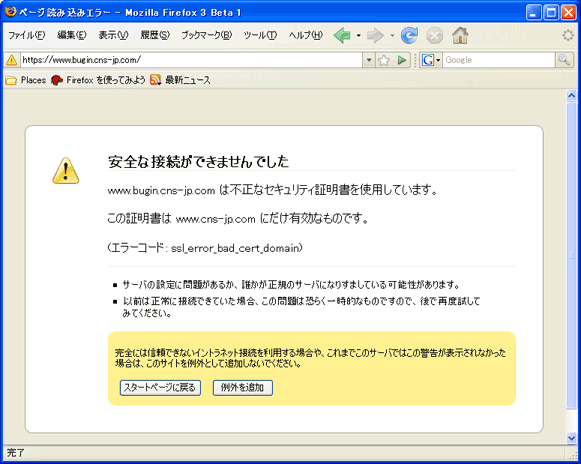

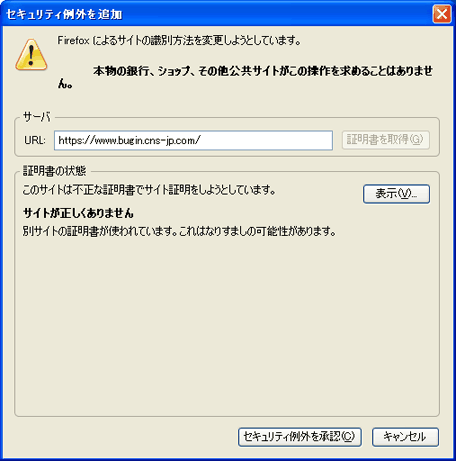

下の図のように、出鱈目な解説がされている。

- 「ウォーサイクリング」体験談つき 無線LANのセキュリティ対策1, All About, 2004年6月9日

SSIDがわかってしまえば、後述する「MACアドレスフィルタリング」などのフィルタリング方法を併用しない限り、暗号化されていようがいまいがアクセスポイントに接続できてしまいます。

(略)

3つの対策がすべて必要である理由が、おわかりいただけたでしょうか?

- 無線LANのセキュリティは、こうやって設定をしよう, 三田 典玄, オーマイニュース, 2007年6月6日

ということで、無線LANのセキュリティー対策は、通常、上記の「1−2」、「1−3」、「1−4」という組み合わせで行われる。つまり、通常はMACアドレス制限で接続できるパソコンを制限したうえ、無線でやりとりされるデータを暗号化するという方式をとるわけだ。

- 見えないからこそ注意を払うべき 「無線LAN」のセキュリティ, SAFETY JAPAN 特集, 日経BP, 2007年9月12日

(略)前項で述べたAES機能を設定すればいいだろう。

このとき、無線LANクライアントで一度接続を行った後は、各LAN機器が持つ固有の「MACアドレス」を無線LANルーターに登録し、それ以外の MACアドレスからの接続は受け付けないように設定しておく。こうすることで、登録していない無線LAN機器からの接続は事実上できなくなる。

どうしてこんなことになってしまっているのか。「国民のための情報セキュリティサイト」が読まれて誤解が広まっているのかもしれないが、archive.orgの記録によると、そのページは以前は(たとえば2007年5月5日の時点で)次のように書かれていたようだ。

無線LANを安全に利用するためには、少なくとも以下の3つの設定をすべて行ってください。(略)

- WEPによる暗号化を設定し、暗号化鍵を定期的に変更する。

- MACアドレスによるフィルタリングを設定する。

- 外部の人にSSIDを簡単に分からないように設定する(推測しにくいIDにする、SSIDを見えなくするためのステルス機能を利用する)。

いまどきWEPはないだろうということで、誰かが指摘したのか、現在は「WPA-PSK方式等」に修正されている。

たしかに、この解説が最初に書かれたころの昔は、WEPしか使えない現実があった。そして、WEPの脆弱性が指摘されて、WEPでは危ないということが知られていた。そうすると、「どう設定すればよいか」の解説を書かされる人は困ってしまう。解決策がないからだ。しかたなく、苦肉の策として「とりあえず3つやっておけ」と書いてお茶を濁さざるを得なかったのかもしれない。

そうすると、その種の解説を読んだ半可通が、「キリッ」とした顔で、

鍵破り対策は「破られないこと」より「破る手間を増やすこと」が重要です。「破れない鍵」が存在しない以上、手間を増やして時間をかけさせ、その間に諦めさせたり、鍵破りを検知したりして対応するわけです。

実は危険な無線LAN, らばQ

てなことを言い出してしまう。

WEPを使用せざるを得ないときに、MACアドレス接続制限を加えることに意味があるかというと、全く意味がない。なぜなら、WEPの暗号をクラックする際には、同時にMACアドレスも見えているからだ。

一般向けの対策はシンプルでなければ普及しない。WPA、WPA2を使用し、適切な鍵設定をすることだけを奨めればよいだろう。SSIDはどうでもいい。

参考にするのに相応しいのは次の資料だと思う。

- 安心して無線LANを利用するために, 無線LANセキュリティ調査研究会編, 総務省

この資料では、p.16とp.17で、「家庭 レベル2」「オフィス レベル2」の対策として、WPA-PSKを挙げており、そこには「MACアドレスフィルタリング」「SSID」の記述はない。

なお、鍵はには「13文字以上の文字列を設定することが望まれます」とある。昨今の無線LAN機器では、pre-shared key のことを「パスワード」と表現するものがある(iPod touch など)ため、誤解を招いて、8文字程度のものを付けてしまうことがありそうだが、注意したい。

ところで、元の話題に戻って、ニンテンドーDSがWEPしかサポートしていないことにどう対処するかだが、最近は、家庭向けの無線LANルータでも、「マルチSSID」「マルチAP」あるいは「マルチセキュリティ」などと呼ばれる、複数の無線ネットワークを提供して別々の暗号化設定を選べる機種が売られている。

- マルチSSID, NEC

- マルチAP機能, コレガ

- 無線LAN暗号化レベル“AES”“TKIP”“WEP”を混在利用できる「マルチセキュリティ」機能搭載, バッファロー

これらを買えば、家庭内LAN用にWPA設定したネットワークを使い、それとは別に、家庭内LANから分離されたWEP設定のネットワーク用意してニンテンドーDS用に使うというわけだ。

それによって何が解決するかというと、まずその前に、WEPの暗号が破られることによる脅威には何があるかを確認しておくと、

- 通信内容を盗聴されたり改竄されたり、あるいは、偽のアクセスポイントに誘い込まれて、その結果として、秘密を知られたり、パスワードやクレジットカード番号を盗まれたり、ログイン状態を乗っ取られてお金を盗まれたりする。

- LANに侵入されて、LANに接続されたコンピュータに認証のかかっていないものがあれば、そこからファイルを盗まれたりする。

- インターネット接続回線を勝手に使用され、悪いことに使われた場合に、犯人の嫌疑をかけられる。

の3つに分けられるわけだが、このうち、1. と 2. は解決する*1。(ただし、ニンテンドーDSからはLANのサーバに接続するのを諦め、ニンテンドーDSからのアクセスは盗聴されてもかまわない利用しかしない*2と諦める。)

しかし、3. は解決しない。この問題をどう考えるか。

いっそのこと、Fonを設置して、公開用ネットワーク(FON_AP)の方を使ってはどうかと考えた(その場合、攻撃者はFONにログインする必要が生じて足がつく?*3ので、責任をFon運営者に転嫁することができるかも?)が、ニンテンドーDSにはブラウザがない(別売り)ためログインできないのだとか。*4

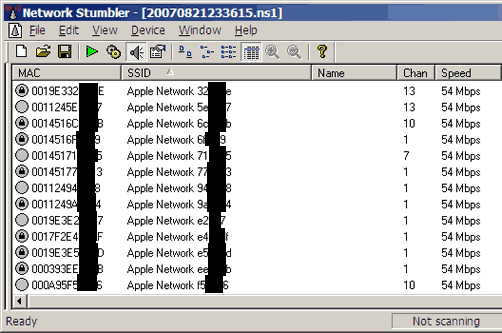

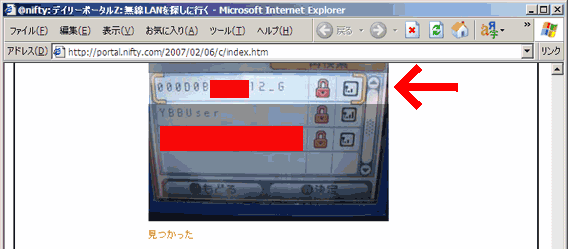

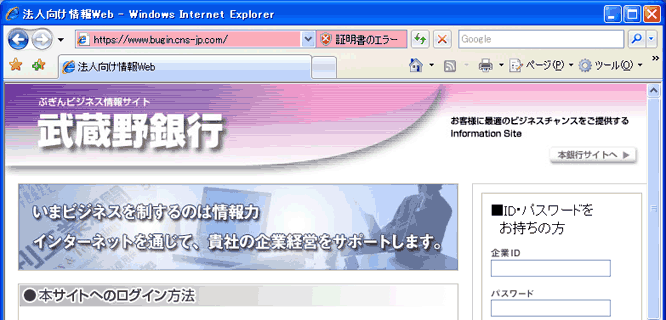

じゃあ、近くの電柱にlivedoor Wirelessのアクセスポイントがあるなら、ニンテンドーDSのMACアドレスを登録してlivedoor Wirelessにつなぐとか。しかし、この場合も、MACアドレス盗聴により、成りすまして使われる可能性があるという意味では、3.と同様の脅威は生ずる*5。

どうしようもないので、3. の問題は当面諦めるしかないのでは。2つの無線ネットワークを使用し、WEPに設定した方のネットワークは電波を弱くして、アクセスポイントの近くで遊ぶようにするくらいしかない。その意味で、USB型のアクセスポイント(「ゲーム機専用」などと謳われている)を用いると、(アルミホイルなどで)電波を弱めやすく、都合が良いのかもしれない。

なお、WEPをクラックして他人の無線LANを勝手に使う行為は、電波法第109条の2により、罰則付きで違法行為とされている。

電波法 第109条の2

暗号通信を傍受した者又は暗号通信を媒介する者であつて当該暗号通信を受信したものが、当該暗号通信の秘密を漏らし、又は窃用する目的で、その内容を復元したときは、1年以下の懲役又は50万円以下の罰金に処する。

2 無線通信の業務に従事する者が、前項の罪を犯したとき(その業務に関し暗号通信を傍受し、又は受信した場合に限る。)は、2年以下の懲役又は100万円以下の罰金に処する。

3 前2項において「暗号通信」とは、通信の当事者(当該通信を媒介する者であつて、その内容を復元する権限を有するものを含む。)以外の者がその内容を復元できないようにするための措置が行われた無線通信をいう。

4 第1項及び第2項の未遂罪は、罰する。

5 第1項、第2項及び前項の罪は、刑法第4条の2の例に従う。

また、他人の無線LAN機器のMACアドレスを詐称して、制限されたネットワークに接続する行為は、不正アクセス禁止法第3条2項2号または3号の不正アクセス行為に該当する可能性があるかもしれない*6。

もっとも、詐欺などのより悪質な罪を犯そうとする者に対してこれらの法律が抑止力になるのかどうか……。ただ、民事上の名誉毀損に問われ得る掲示板書き込み等に対しては、これらが抑止力になりそうではある。

といったところか。

*1 1. のうち、偽のアクセスポイントに誘い込まれるのも防止できるのは、暗号鍵が一致しなければつながらないから。ただし、暗号化なしで自動接続するSSIDを一つでも登録していると駄目。そのような設定を放置してはいけない。

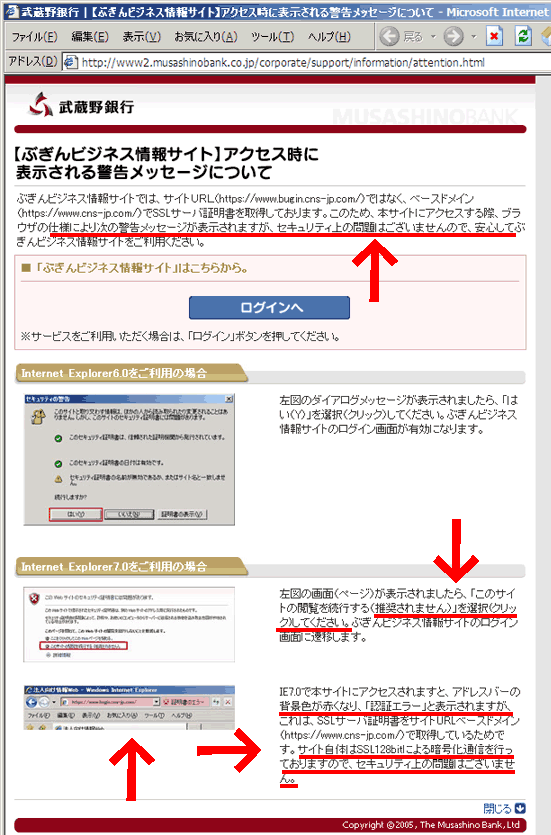

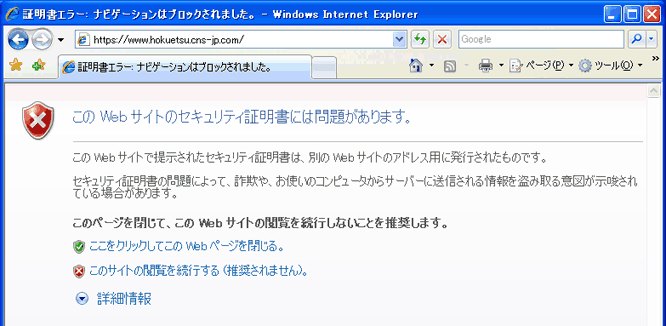

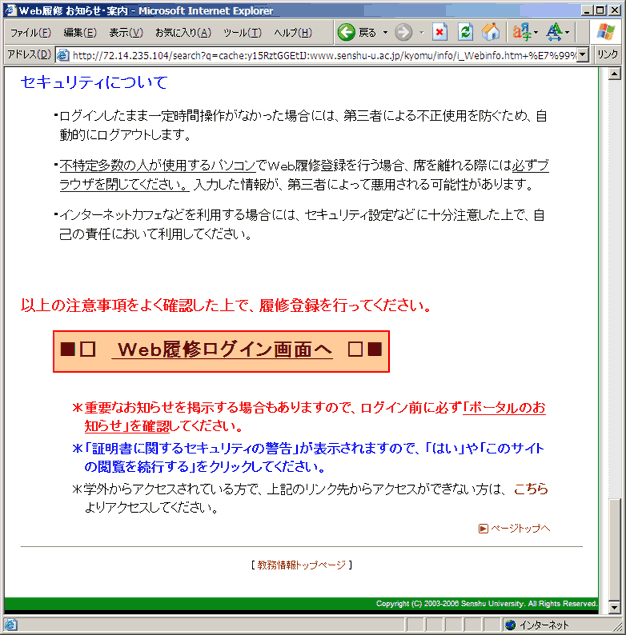

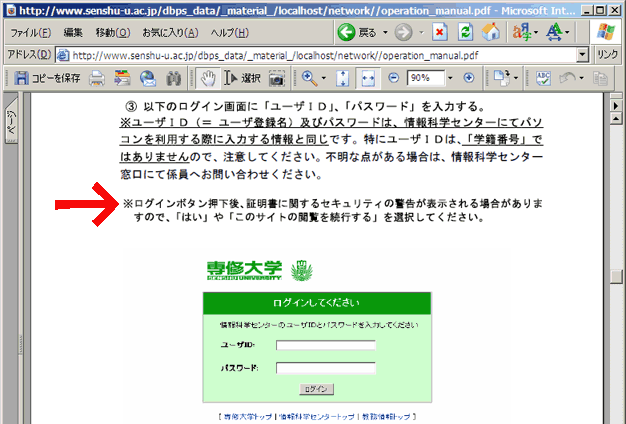

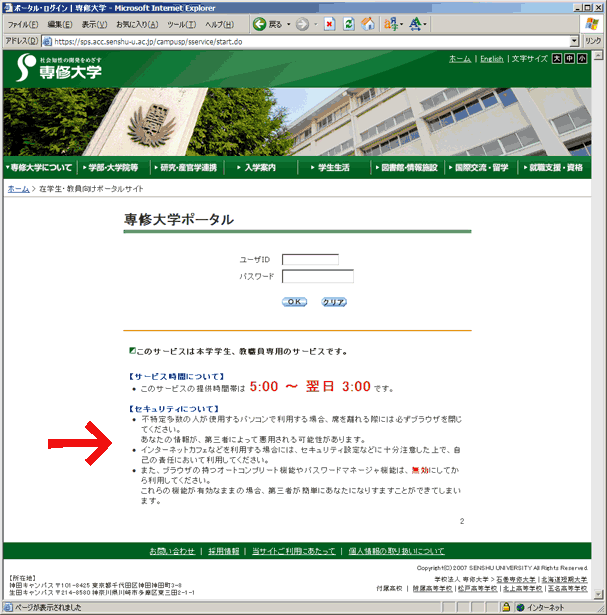

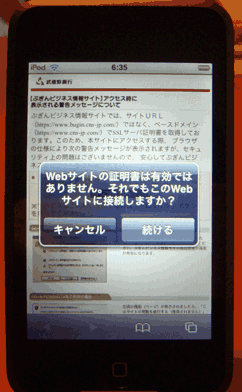

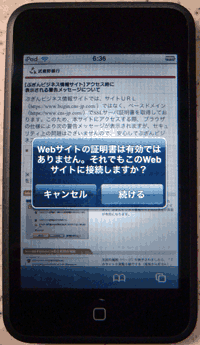

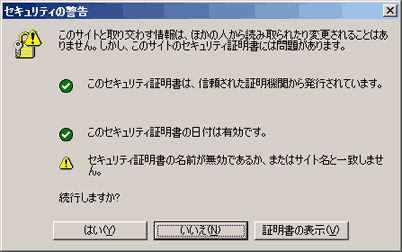

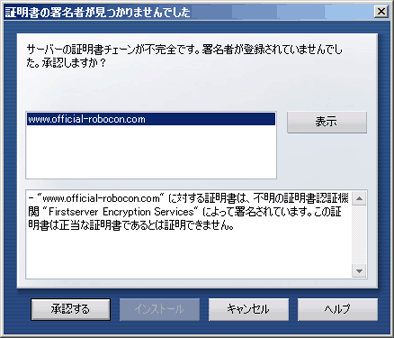

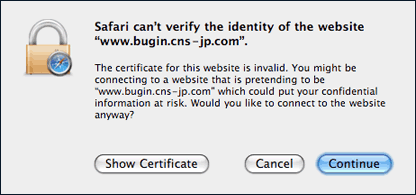

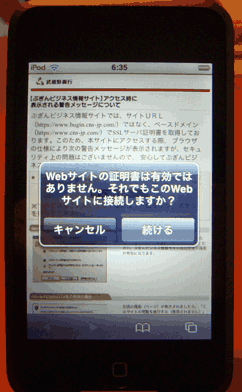

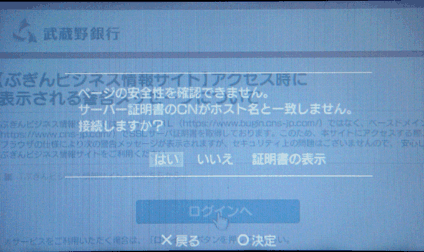

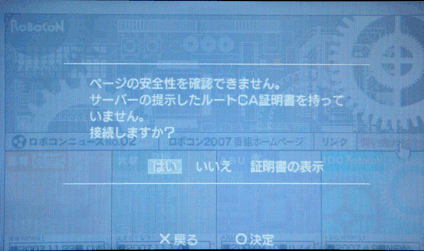

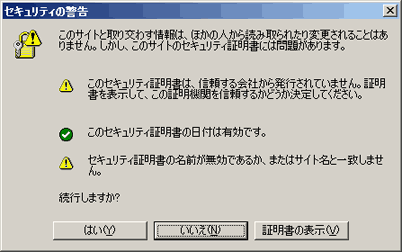

*2 あるいは、盗聴されると困る利用をするときは、Webブラウザにおいては、「安全なWebサイト利用の鉄則」の手順に従う。

*3 回避されてしまいそうな気もするが未確認。

*4 ちなみに、「fon ds」で検索してみると、「MyPlace」の方をWEPに変更してニンテンドーDSを接続している人がいるようだが、それをやってしまうと、WEPがクラックされたときに、前述 2.の脅威(LANのサーバにアクセスされる)が生ずるので危険だ。

*5 もっとも、その脅威は(MACアドレス登録方式を使わなくても)元々あって回避不能のように思えるが、未確認。

*6 MACアドレス自体は、人に割り当てた符号ではなく機器に割り当てた符号なので、識別符号に該当しない(書籍「逐条 不正アクセス行為の禁止等に関する法律」立花書房 より)ようだが、別途、識別符号によるアクセス制御機能が存在している場合(livedoor Wirelessのように)には、それを回避したものとみなされて、2号または3号違反と解釈されるかも。(関連:2006年5月20日の日記「セッションハイジャック攻撃は1号不正アクセス行為か、それとも2号ないし3号か」)