2009年01月11日

■ 故意による放流と過失による流出、Winnyにおける拡散速度の比較

昨年11月に話題になった、日本IBMの開発委託先従業員からのWinnyネットワークへの個人情報流出事件に、新たな事態が生じたようで、木曜から金曜にかけて報道が相次いだ。

- Winnyネットワークで:神奈川の個人情報流出、規模は2000人から約11万人に, ITmedia, 2009年1月8日16時22分

- 神奈川県立高校の生徒情報、Winny上に再放流? 11万人分を確認, INTERNET Watch, 2009年1月8日18時41分

- 県立高全11万人の情報流出 神奈川、口座変更を依頼へ, 朝日新聞, 2009年1月8日22時40分

- 11万人の個人情報、再流出?削除要請にソフト変え…神奈川, 読売新聞, 2009年1月8日23時47分

事の流れは、最初にWinnyネットワーク上に流出した(7月ごろ)ものが、Winnyネットワーク上にはもう見つからなくなっていた(11月)のに、その後何者かがShareネットワークに「輸出」(転載目的で故意に放流)して被害が広がっていた(Shareに転載されたのは2000人分しか含まないファイル)が、11万人分を含むファイルが1月7日になって再度Winnyネットワークに放流されたということのようだ。

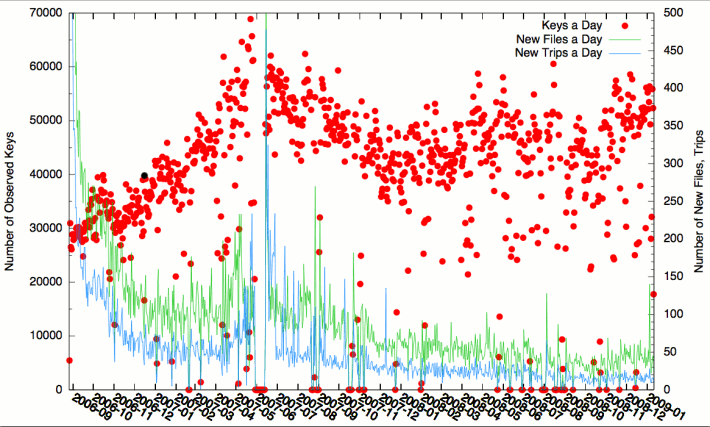

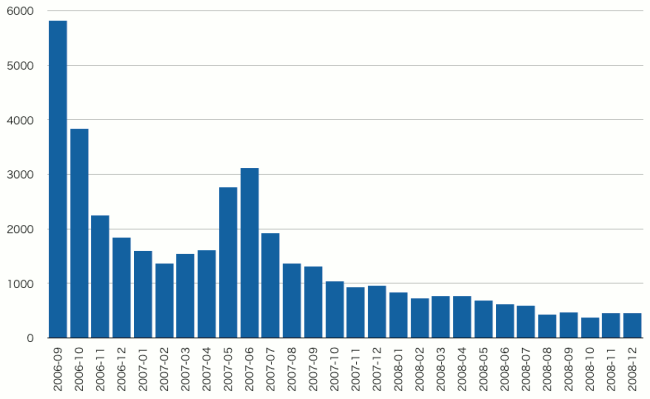

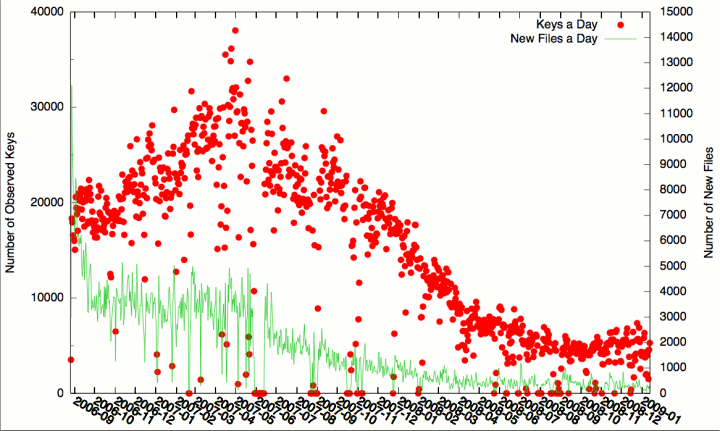

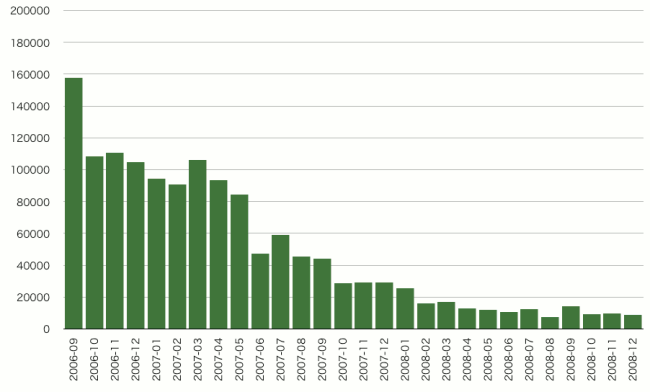

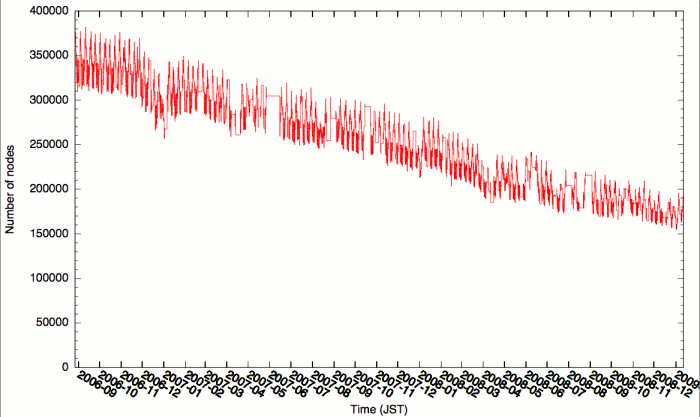

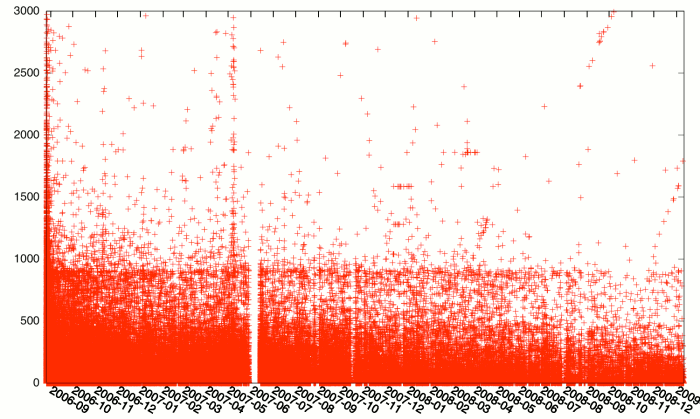

こうした発表をしたとき、「発表するから広がる」などと揶揄する者が出てくるが、はたしてそうだろうか。私が自宅で2006年8月から稼働させているWinnyクローラ(2008年3月2日の日記参照)の観測記録から、Winnyネットワークに流れたという問題のファイルの流通状況を確認してみた。

報道によると1月7日に確認したとのことで、記者発表は8日に開かれたようだ。最初の報道はITmediaの1月8日16時22分の記事である。

私の自宅で観測された当該ファイルのキーの記録(2008年7月以降の記録から抽出)を以下に示す。ただし、残念ながら、1月6日の12時52分から7日の11時40分までプログラムが落ちていて観測できておらず、ちょうどそこが肝心な時間帯となっているため、このデータが犯人を示しているとは限らない。

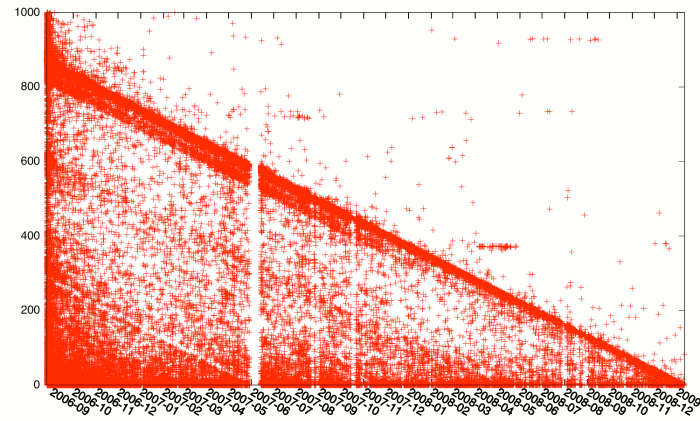

右端の列は、被参照量(転送されたブロック数)をファイルサイズで正規化した値で、おおよそ何人の手にファイルが渡ったか*1を表しており、右から2列目は「トリップ」を番号(16進数)で表している。右から3列目の数値の意味は後で示す。

左端の列は観測時刻であり、左から2列目はキーのタイムスタンプ(キー内に書かれている時刻)である。IPアドレスは一部を伏せ、ポート番号はアルファベットに置き換えた。このIPアドレスとポートの組がキーの発信元のノードであり、同じノードに出現順に振ったノード番号を左から3列名に示している。各ノードは96%以上の確率でこのファイルを持っていたことを意味している。なお、1行目のファイル名の左の「15xxxxxxx」はファイルサイズである。

15xxxxxxx [仁義なきキンタマ] XXXXXXX(BXXXXXXX)のドキュメント vol.7.zip 2008-09-02.16:17:50 2008-09-02.14:01:32 1 119-228-114-XXX.eonet.ne.jp:A 3 54E9 6.08 2008-09-02.16:25:04 2008-09-02.14:01:32 1 119-228-114-XXX.eonet.ne.jp:A 3 54E9 6.08 2009-01-07.22:48:57 2009-01-07.01:29:59 2 EM114-48-20-XXX.pool.e-mobile.ne.jp:B 1 0 10.62 2009-01-07.23:49:09 2009-01-07.23:24:44 3 sXXX.HtokyoFL31.vectant.ne.jp:C 467 0 11.52 2009-01-07.23:49:53 2009-01-06.23:28:24 4 EM114-48-48-XXX.pool.e-mobile.ne.jp:D 1 0 11.26 2009-01-08.00:17:12 2009-01-07.23:02:25 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 11.94 2009-01-08.00:39:43 2009-01-07.23:45:22 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 12.32 2009-01-08.00:40:35 2009-01-07.23:02:25 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 11.94 2009-01-08.02:30:43 2009-01-06.09:06:56 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 18.02 2009-01-08.02:38:30 2009-01-07.23:45:22 7 r-123-48-50-XX.g101.commufa.jp:F 13 54E9 18.10 2009-01-08.02:56:00 2009-01-07.23:45:22 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 19.27 2009-01-08.03:00:35 2008-09-05.12:55:52 8 softbank221101206XXX.bbtec.net:G 8 54E9 19.99 2009-01-08.03:19:04 2009-01-06.09:06:56 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 20.45 2009-01-08.04:12:42 2009-01-08.04:02:55 9 plXXX.nas933.p-aichi.nttpc.ne.jp:H 116 0 21.41 2009-01-08.04:16:25 2009-01-08.02:36:41 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 21.41 2009-01-08.04:49:53 2009-01-08.03:53:16 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 21.99 2009-01-08.04:49:54 2009-01-08.03:53:16 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 21.99 2009-01-08.05:08:02 2009-01-08.04:07:54 10 janis220254096XXX.janis.or.jp:I 4 0 21.41 2009-01-08.06:23:19 2009-01-08.03:50:55 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 24.01 2009-01-08.06:30:20 2009-01-08.03:50:55 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 24.01 2009-01-08.06:32:31 2009-01-08.06:02:32 11 FL1-119-241-46-XXX.kng.mesh.ad.jp:J 1 0 23.75 2009-01-08.06:49:22 2009-01-08.06:11:39 12 softbank218132026XXX.bbtec.net:K 1 54E9 24.36 2009-01-08.07:01:00 2009-01-08.06:11:32 13 ntt3-pppXXX.west.sannet.ne.jp:L 4 54E9 24.47 2009-01-08.09:29:46 2009-01-08.00:27:00 14 p40XX-ipbf2308marunouchi.tokyo.ocn.ne.jp:M 42 0 29.33 2009-01-08.09:34:10 2009-01-08.04:45:05 10 janis220254096XXX.janis.or.jp:I 4 0 28.53 2009-01-08.09:39:41 2009-01-08.04:45:05 11 FL1-119-241-46-XXX.kng.mesh.ad.jp:J 1 0 28.83 2009-01-08.10:27:07 2009-01-07.23:45:22 12 softbank218132026XXX.bbtec.net:K 1 54E9 29.74 2009-01-08.11:07:57 2009-01-08.10:33:32 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 29.78 2009-01-08.11:11:53 2009-01-08.10:33:32 15 p31XX-ipbf3006marunouchi.tokyo.ocn.ne.jp:N 3 0 28.56 2009-01-08.11:43:01 2009-01-08.07:00:39 15 p31XX-ipbf3006marunouchi.tokyo.ocn.ne.jp:N 3 54E9 30.29 2009-01-08.11:46:22 2009-01-08.10:28:08 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 0 30.31 2009-01-08.11:55:23 2009-01-06.23:28:24 9 plXXX.nas933.p-aichi.nttpc.ne.jp:H 116 0 30.34 2009-01-08.12:00:49 2009-01-08.10:32:07 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 30.33 2009-01-08.12:22:57 2009-01-07.23:45:22 9 plXXX.nas933.p-aichi.nttpc.ne.jp:H 116 54E9 30.35 2009-01-08.12:31:27 2009-01-06.23:28:24 16 EATcf-424pXXX.ppp15.odn.ne.jp:1451 78 0 30.35 2009-01-08.13:03:51 2009-01-06.23:28:24 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 30.48 2009-01-08.13:22:54 2009-01-08.06:49:02 17 118-83-33-XXX.htoj.j-cnet.jp:O 1048 0 29.27 2009-01-08.13:31:37 2009-01-08.11:50:46 17 118-83-33-XXX.htoj.j-cnet.jp:O 1048 54E9 30.50 2009-01-08.13:35:59 2009-01-08.13:13:35 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 0 30.68 2009-01-08.13:40:38 2009-01-08.13:11:02 18 eatkyo084XXX.adsl.ppp.infoweb.ne.jp:P 2 54E9 30.55 (これ以降、流通阻止キーらしきものが見られるため略)

当該ファイルは、2008年9月2日に一度観測された後、その後観測されていなかった*2が、2009年1月7日の23時48分から再び観測されるようになり、その後は毎時、様々なノード発のキーとして観測されるようになったことがわかる。

つまり、記者発表する前の段階で既に拡散が急速に始まっていて、止まらない状況に突入していたということである。

では、なぜ9月に観測されたときは拡散が広まらなかったのか。その違いを考察するために、通常の流出ファイルにおいて拡散は一般的にどのように広がっていくものなのか、調べてみた。

以下は、2008年3月2日の日記の図2を作成する際に集計したデータ*3から、いくつかかいつまんで選んだ流出ファイルについての、キー観測状況である。

XXXXXXXXX [仁義なきキンタマ] XXXXXXXX(6XXXXXXX)のドキュメント vol.2.zip 2006-09-26.00:26:14 2006-02-20.16:41:22 1 pXXXX-ipbf504souka.saitama.ocn.ne.jp:299XX 1 24A9 0.19 2006-10-17.17:07:01 2006-02-20.16:41:22 1 pXXXX-ipbf504souka.saitama.ocn.ne.jp:299XX 1 24A9 0.19 2007-03-06.02:54:57 2006-02-20.16:41:22 2 pXXXX-ipbf404souka.saitama.ocn.ne.jp:299XX 1 24A9 0.19 2007-03-06.20:48:34 2006-02-20.16:41:22 2 pXXXX-ipbf404souka.saitama.ocn.ne.jp:299XX 1 24A9 0.19 2007-03-14.19:22:05 2006-02-20.16:41:22 2 pXXXX-ipbf404souka.saitama.ocn.ne.jp:299XX 1 24A9 0.19

これはおそらく、流出者のノードがキーを発信していただけで、他のノードからキーが流れてくることのなかった事例であろう。ファイル名でWeb検索してもヒットしない。キーの時刻からして、2006年2月20日にウイルスを踏んでアップロードファイルが作成されたものが、2007年3月までアップロード状態のままになっていたと思われる。

このノードはときどき(数か月に1回だけとか)しか稼働させていなかったのだろうか。このノードに対する接続記録を調べてみたところ、まず、いわゆる「ポート0」で運用されていたらしいことがわかった。日々の稼働状況を調べてみたところ、2006年9月3日、9月10日〜11日、9月16日〜17日、9月22日〜23日、9月26日〜29日、10月1日〜2日、10月6日〜7日、10月12日〜13日、10月17日〜24日、10月26日〜27日、10月29日〜11月16日、2007年1月10日、1月30日、2月24日〜3月3日、3月6日〜8日、3月11日〜17日、3月21日〜31日に稼働していた*4ことがわかった。

これだけ稼働させていても、アップロードファイルが持って行かれないことがあるようだ。ポート0であることがひとつの原因かもしれない*5。

次の事例も、誰にも持って行かれなかったと思われる事例である。Webで検索しても見つからない。このノード(埼玉のノード)はポートを解放したノードであった。

XXXXXXXXX [仁義なきキンタマ] XXXXXX(EXXXXXXX)のドキュメント vol.2.zip 2006-08-28.01:17:08 2006-08-27.18:35:17 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.06 2006-08-28.15:50:31 2006-08-28.15:28:14 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.06 2006-09-17.15:07:59 2006-09-17.14:08:40 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.08 2006-09-17.17:56:27 2006-09-17.16:50:53 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.08 2006-09-17.19:52:49 2006-09-17.19:02:15 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.11 2006-09-17.19:52:54 2006-09-17.19:02:15 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.11 2006-10-05.09:36:55 2006-10-05.08:24:41 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.08 2006-10-17.23:42:51 2006-10-17.22:18:46 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.00 2006-10-18.00:47:22 2006-10-18.00:04:02 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.01 2006-10-19.00:49:14 2006-10-18.23:59:41 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.05 2006-10-19.00:49:50 2006-10-18.23:59:41 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.05 2006-10-19.04:52:40 2006-10-19.04:21:54 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.07 2006-10-19.05:53:24 2006-10-19.05:03:14 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.08 2006-10-24.07:34:44 2006-10-24.04:52:15 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.09 2006-11-16.18:02:57 2006-11-16.17:04:08 1 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.10 2006-12-11.01:18:29 2006-12-10.23:47:28 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.02 2006-12-11.03:23:40 2006-12-11.01:45:26 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.03 2006-12-11.15:40:33 2006-12-11.14:56:36 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.04 2006-12-31.09:47:32 2006-12-31.08:13:17 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.03 2006-12-31.10:22:37 2006-12-31.08:13:17 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.03 2006-12-31.13:46:20 2006-12-31.12:06:44 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.04 2006-12-31.14:10:40 2006-12-31.13:58:15 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.04 2006-12-31.19:58:31 2006-12-31.19:21:39 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.05 2006-12-31.20:10:45 2006-12-31.19:21:39 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.05 2007-01-05.00:23:20 2007-01-04.21:36:36 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.06 2007-01-07.00:58:23 2007-01-04.21:36:36 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.06 2007-01-15.20:05:29 2007-01-15.06:39:53 2 ntt5-pppXX.saitama.sannet.ne.jp:300XX 5 119C 0.06 2007-02-10.15:02:43 2007-01-29.03:17:18 3 dsl1-pppXX.bbco.sannet.ne.jp:300XX 4 119C 0.04 2007-03-18.17:40:35 2007-03-18.16:15:02 3 dsl1-pppXX.bbco.sannet.ne.jp:300XX 4 119C 0.12 2007-04-15.11:47:17 2007-03-26.14:30:49 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.06 2007-04-15.11:47:19 2007-03-26.14:30:49 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.06 2007-04-15.11:47:20 2007-03-26.14:30:49 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.06 2007-04-15.11:47:21 2007-03-26.14:30:49 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.06 2007-04-25.12:02:54 2007-04-25.11:34:07 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.03 2007-04-25.16:13:43 2007-04-25.13:39:34 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.04 2007-04-25.17:25:52 2007-04-25.13:39:34 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.04 2007-05-19.01:28:39 2007-05-19.01:06:58 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 1.61 2007-06-17.23:11:07 2007-06-13.15:57:21 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.05 2007-06-17.23:11:24 2007-06-13.15:57:21 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.05 2007-06-22.06:29:48 2007-06-22.05:46:14 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.00 2007-06-22.06:53:00 2007-06-22.06:11:41 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.01 2007-06-22.07:22:11 2007-06-22.06:20:23 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.01 2007-06-22.08:25:16 2007-06-22.06:20:23 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.01 2007-06-22.13:14:01 2007-06-22.10:57:22 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.02 (略) 2007-06-22.13:14:10 2007-06-22.10:57:22 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.02 2007-07-01.23:45:21 2007-06-22.14:47:37 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.04 2007-07-06.10:49:01 2007-07-06.09:09:27 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.01 2007-07-06.11:47:08 2007-07-06.10:32:30 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.02 2007-07-06.13:30:01 2007-07-06.12:47:12 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.03 2007-07-06.13:50:22 2007-07-06.13:16:25 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.04 2007-07-06.15:09:50 2007-07-06.14:11:56 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.04 2007-07-06.15:12:28 2007-07-06.14:11:56 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.04 2007-07-06.16:20:33 2007-07-06.15:14:28 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.05 2007-07-07.12:55:30 2007-07-07.12:14:47 4 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.04 2007-08-16.19:19:47 2007-08-16.18:52:37 5 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.39 2007-08-16.19:49:32 2007-08-16.18:52:37 5 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.39 2007-08-16.20:18:12 2007-08-16.18:52:37 6 ntt8-pppXXX.kobe.sannet.ne.jp:23XX 2 119C 0.39 2007-09-08.10:26:55 2007-08-31.01:40:24 5 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.39 2007-09-20.10:49:37 2007-09-08.11:05:22 5 dsl1-pppXXX.bbco.sannet.ne.jp:300XX 4 119C 0.39 2007-09-29.08:42:57 2007-09-23.14:34:49 7 202.216.8.XXX:300XX 3 119C 0.42 2007-12-10.11:16:36 2007-11-27.12:30:27 7 202.216.8.XXX:300XX 3 119C 0.72 2008-01-19.12:51:38 2008-01-19.11:59:53 8 dsl1-pppXX.bbco.sannet.ne.jp:300XX 2 119C 0.46 2008-01-19.12:51:44 2008-01-19.11:59:53 8 dsl1-pppXX.bbco.sannet.ne.jp:300XX 2 119C 0.46

一回だけ、他のノード(2007-08-16の神戸のノード)がこのファイルのキーを発信していたのが観測されているが、キーのタイムスタンプが直前のものと同じなので、これは、4%の確率で起きるという「中継のためのキー書き換え」によるものではないだろうか。他は、IPアドレスは変化しているものの、同じ埼玉のノードだとと思われる。

この埼玉のノードは、すべての期間でクラスタワードに何も指定していなかった。これだけ長期間、流出ファイルをアップロード状態にしていたにもかかわらず、どこにも持って行かれなかったのは、クラスタワードに何も指定していないことが原因だろうか。

ここで注意すべきは、被参照量がいくらか増えたり減ったりしていること、また、キーのタイムスタンプが更新されていることである。おそらく、部分的にはファイルが他のノードに転送されたのだろう。こういう場合に、キーのタイムスタンプがどういうタイミングで更新されるのかがよくわからないのだが、自分が発信したキーが自分のところに戻ってきたときに更新されているのだろうか。ときどき被参照量がリセットされているのは、このノードの稼働停止により、Winnyネットワーク上からこのファイルのキーが一旦消滅し、後にこのノードが再稼働したときに、アップロードフォルダからの公開で、被参照量が0から開始しているという理解で合っているだろうか。

もうひとつ拡散しなかった事例を見てみる。以下の事例は、ファイル名でWeb検索したところ、2ちゃんねる掲示板に一度存在が報告されていたものである。

XXXXXXXX [仁義なきキンタマ] XXXXXXXX(XXXXXXXX)のドキュメント vol.3.zip 2007-03-22.18:17:46 2007-03-21.08:37:46 1 pXXXX-ipbf210niigatani.niigata.ocn.ne.jp:264XX 2 4D86 2.20 2007-03-22.18:17:46 2007-03-21.08:37:46 1 pXXXX-ipbf210niigatani.niigata.ocn.ne.jp:264XX 2 4D86 2.20 2007-03-22.18:17:46 2007-03-21.08:37:46 1 pXXXX-ipbf210niigatani.niigata.ocn.ne.jp:264XX 2 4D86 2.20 2007-03-22.18:17:47 2007-03-21.08:37:46 1 pXXXX-ipbf210niigatani.niigata.ocn.ne.jp:264XX 2 4D86 2.20 2007-03-22.18:17:47 2007-03-21.08:37:46 1 pXXXX-ipbf210niigatani.niigata.ocn.ne.jp:264XX 2 4D86 2.20 2007-04-12.02:30:37 2007-04-01.14:04:58 2 221.191.XXX.XXX(OCN):264XX 1 4D86 2.90 2007-04-12.18:54:22 2007-04-01.14:04:58 3 221.187.XXX.XXX(OCN):264XX 1 4D86 2.90 2007-05-08.00:06:08 2007-05-04.00:10:05 4 pXXXX-ipbf307niigatani.niigata.ocn.ne.jp:264XX 1 4D86 4.58 2007-05-17.06:00:58 2007-05-13.00:49:39 5 pXXXX-ipbf205niigatani.niigata.ocn.ne.jp:264XX 2 4D86 5.41 2007-05-18.01:29:17 2007-05-13.00:49:39 5 pXXXX-ipbf205niigatani.niigata.ocn.ne.jp:264XX 2 4D86 5.41 2007-05-18.10:04:42 2007-05-18.07:44:24 5 pXXXX-ipbf205niigatani.niigata.ocn.ne.jp:264XX 2 4D86 5.63 2007-05-25.23:42:19 2007-05-22.07:41:43 6 pXXXX-ipbf202niigatani.niigata.ocn.ne.jp:264XX 1 4D86 5.72 2007-07-02.05:08:06 2007-06-29.02:25:54 7 pXXXX-ipbf208niigatani.niigata.ocn.ne.jp:264XX 1 4D86 6.66 2007-08-01.05:37:56 2007-07-26.05:41:03 8 pXXXX-ipbf2102souka.saitama.ocn.ne.jp:264XX 2 4D86 8.26 2007-08-13.00:50:57 2007-08-08.06:40:21 9 pXXXX-ipbf308niigatani.niigata.ocn.ne.jp:264XX 2 4D86 11.0 2007-08-26.14:52:38 2007-08-25.12:19:53 10 pXXXX-ipbf303niigatani.niigata.ocn.ne.jp:146XX 2 4D86 3.78 2007-08-26.16:56:03 2007-08-25.12:19:53 10 pXXXX-ipbf303niigatani.niigata.ocn.ne.jp:146XX 2 4D86 3.78 2007-08-26.18:20:14 2007-08-25.12:19:53 10 pXXXX-ipbf303niigatani.niigata.ocn.ne.jp:146XX 2 4D86 3.78 2007-09-07.16:24:53 2007-09-03.23:04:06 11 pXXXX-ipbf304niigatani.niigata.ocn.ne.jp:146XX 2 4D86 4.46 2007-09-12.02:48:10 2007-09-11.12:28:29 12 pXXXX-ipbf209niigatani.niigata.ocn.ne.jp:146XX 2 4D86 6.17 2007-09-16.21:43:41 2007-09-16.17:54:46 13 ntfkuiXXXXXX.fkui.nt.adsl.ppp.infoweb.ne.jp:49XX 1 4D86 6.30 2007-09-18.01:50:19 2007-09-16.23:28:26 14 222.144.XXX.XXX(OCN):146XX 2 4D86 6.30 2007-09-19.06:51:12 2007-09-19.01:35:59 15 pXXXX-ipbf306niigatani.niigata.ocn.ne.jp:146XX 1 4D86 6.45 2007-09-19.07:10:21 2007-09-19.01:35:59 15 pXXXX-ipbf306niigatani.niigata.ocn.ne.jp:146XX 1 4D86 6.45 2007-09-19.09:12:29 2007-09-19.01:35:59 15 pXXXX-ipbf306niigatani.niigata.ocn.ne.jp:146XX 1 4D86 6.45 2007-09-27.05:34:44 2007-09-27.04:56:55 16 pXXXX-ipbf306niigatani.niigata.ocn.ne.jp:146XX 2 4D86 7.07 2007-10-07.04:04:41 2007-10-07.00:47:00 17 pXXXX-ipbf209niigatani.niigata.ocn.ne.jp:146XX 2 4D86 9.00 2007-10-11.01:28:11 2007-10-11.00:32:01 18 pXXXX-ipbf303niigatani.niigata.ocn.ne.jp:146XX 1 4D86 9.93 2007-10-26.05:15:33 2007-10-18.01:49:41 19 124.85.XXX.XXX(OCN):146XX 2 4D86 10.7 2007-11-11.04:19:36 2007-11-03.01:42:59 20 pXXXX-ipbf306niigatani.niigata.ocn.ne.jp:146XX 2 4D86 10.9 2007-11-11.19:20:25 2007-11-03.01:42:59 21 XXXx120x64x27.ap219.ftth.ucom.ne.jp:93XX 13 4D86 10.9 2007-11-14.03:11:17 2007-11-03.01:42:59 22 222.144.XXX.XXX(OCN):146XX 1 4D86 10.9 2007-11-17.06:10:31 2007-11-17.04:00:31 23 pXXXX-ipbf403niigatani.niigata.ocn.ne.jp:146XX 1 4D86 11.0 2007-11-18.13:52:34 2007-11-17.04:00:31 24 pXXXX-ipbf203niigatani.niigata.ocn.ne.jp:146XX 2 4D86 11.0 2007-11-25.15:01:14 2007-11-25.09:39:32 25 pXXXX-ipbf305niigatani.niigata.ocn.ne.jp:146XX 1 4D86 14.0 2007-11-30.02:13:34 2007-11-30.00:09:27 26 pXXXX-ipbf201niigatani.niigata.ocn.ne.jp:146XX 2 4D86 14.3 2007-12-14.00:21:02 2007-12-12.05:04:45 27 pdXXXXX.ngyaac00.ap.so-net.ne.jp:320XX 1 4D86 16.5 2007-12-27.17:56:31 2007-12-27.15:23:34 28 pXXXX-ipbf2102souka.saitama.ocn.ne.jp:146XX 2 4D86 17.4 2008-01-02.20:14:16 2007-12-28.02:42:00 29 pXXXX-ipbf302niigatani.niigata.ocn.ne.jp:146XX 1 4D86 17.7 2008-01-16.22:33:42 2008-01-12.23:59:15 30 pXXXX-ipbf311niigatani.niigata.ocn.ne.jp:146XX 1 4D86 18.1 2008-01-27.00:18:51 2008-01-25.22:06:20 31 pXXXX-ipbf402niigatani.niigata.ocn.ne.jp:146XX 1 4D86 18.8 2008-03-14.02:25:59 2008-02-01.22:12:52 32 pXXXX-ipbf402niigatani.niigata.ocn.ne.jp:146XX 2 4D86 19.3 2008-03-21.02:15:39 2008-03-18.03:02:31 33 pXXXX-ipbf309niigatani.niigata.ocn.ne.jp:146XX 1 4D86 19.4 2008-03-23.17:03:26 2008-03-22.05:44:57 34 pXXXX-ipbf302hiraide.tochigi.ocn.ne.jp:51XX 2 4D86 19.4 2008-04-27.16:51:28 2008-04-27.16:35:59 35 124.85.XXX.XXX(OCN):146XX 2 4D86 19.6 2008-04-28.04:06:00 2008-04-28.00:05:29 35 124.85.XXX.XXX(OCN):146XX 2 4D86 19.6 2008-04-30.23:16:17 2008-04-28.04:28:40 36 pXXXX-ipbf504niigatani.niigata.ocn.ne.jp:146XX 1 4D86 19.7

この事例で注目すべきは、被参照量が増大しているにもかかわらず、ほとんど他のノードからキーが発信されていないことである。2007年8月26日からポート番号が変わっているが、おそらく同じ人のものだろう。それぞれで一度ずつ埼玉のアドレスから同じポート番号で出ているが、これは、実家か親戚などが埼玉にあってノートPCを持ち込んだということのように見える。

他に4回ほど別のノードからのキー発信が観測されているが、拡散するまでには至らなかったようだ。おそらく、それなりに検索にかかってダウンロードが試みられ、被参照量は共有数にして20相当まで増えたものの、断片がバラバラに沢山のノードに散らばった程度ということなのだろうと思う。

この事例では、クラスタワードは、前半では「氷結野菜 サントラ 劇伴音楽」「【おっぱい星人】 【巨乳・パイズリ】 【人生って不思議ですよね】」「アイドルイメージビデオ」であり(埼玉のノードでも同一)、後半では、「『すいませんちょっと被参照量あげますよ』」「【おっぱい星人】 【巨乳・パイズリ】 【人生って不思議ですよね】」「アイドルイメージビデオ」(埼玉のノードでも同一)であった。いずれも、「Winnyのクラスタワード」として知られているお決まりワードのようだ。これだけ、メジャーなクラスタに属していても、拡散しないで済まされることもあるということのようだ。

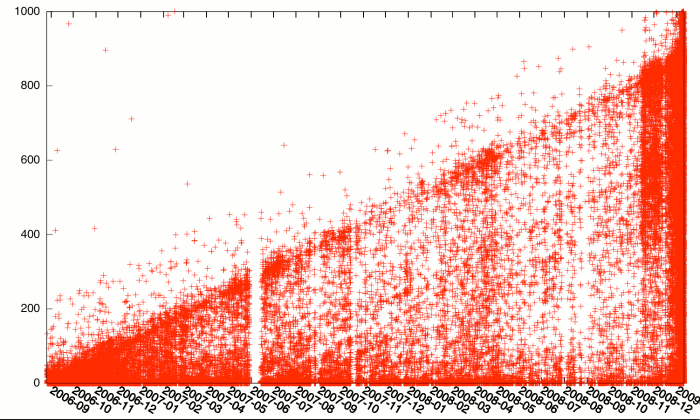

上のリストで右から3番目の列の数値は、そのノードが何個のファイルで出現したか(このファイル自身を含む)を示したもので、このデータは流出ファイルだけを対象に集計したものなので、この数値が大きいノードは、流出ファイルの収集家である疑いが濃いということになる。これが「1」や「2」のノードは、流出ファイル収集家ではないと考えられる*6。

2007-11-11.19:20:25に観測したキーのノードだけ、これの値が「13」になっている。このノードは少なくとも13個の流出ファイルを持っていた*7ことを意味している。

そして、掲示板にこのファイルのことが書き込まれたのは、そのノードが現れた日の少し後だった。ちなみに、そのノードのそのときのクラスタワードは、「焙煎にんにくえびマヨ味えびチリ風味にんにくマヨソース焙煎えび殻添え」「『すいませんちょっと被参照量あげますよ』」「忘れられないナッツになる納豆甲子園」であった。これもお決まりワードのようだ。

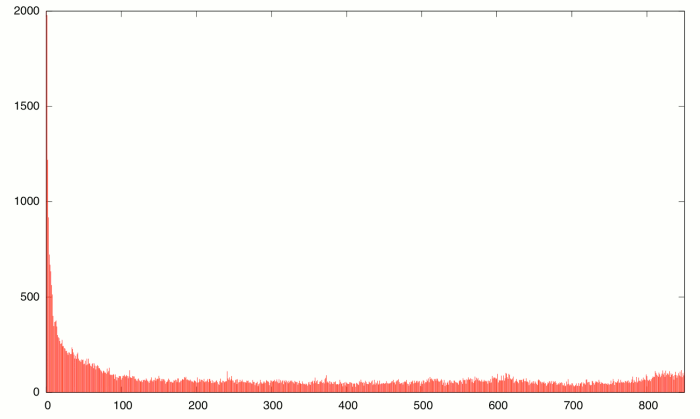

次に、拡散してしまった事例を見てみる。以下の事例では、右から3列目の数値が大きな値となっているノードが多く見られる。これは、流出ファイル収集家らの網に完全にかかってしまった例だと言える。「4284」「1741」「7713」個といった大量の流出ファイルを持っている収集家が現れている。

XXXXXXXXX [仁義なきキンタマ] XXXXX(BXXXXXXX)のドキュメント.zip 2007-05-01.04:19:27 2007-05-01.04:01:22 1 XX.30.30.125.dy.iij4u.or.jp:190XX 45 684A 14.06 2007-05-01.16:20:16 2007-05-01.16:06:58 1 XX.30.30.125.dy.iij4u.or.jp:190XX 45 684A 46.20 2007-05-01.23:04:11 2007-04-30.22:46:33 2 pXXXX-ipad29okayamaima.okayama.ocn.ne.jp:207XX 1 684A 1.15 2007-05-02.04:41:04 2007-05-02.03:36:08 3 p03XXXX.tokynt01.ap.so-net.ne.jp:76XX 66 684A 0.00 2007-05-02.06:32:46 2007-05-02.05:53:05 3 p03XXXX.tokynt01.ap.so-net.ne.jp:76XX 66 684A 3.42 2007-05-02.06:53:19 2007-05-02.05:53:05 3 p03XXXX.tokynt01.ap.so-net.ne.jp:76XX 66 684A 3.42 2007-05-02.07:35:09 2007-05-02.06:49:55 3 p03XXXX.tokynt01.ap.so-net.ne.jp:76XX 66 684A 4.52 2007-05-02.19:02:28 2007-05-02.17:20:29 4 59x87x39xXXX.ap59.ftth.ucom.ne.jp:77XX 63 684A 8.93 2007-05-03.01:14:52 2007-05-02.09:21:00 3 p03XXXX.tokynt01.ap.so-net.ne.jp:76XX 66 684A 5.84 2007-05-08.11:32:19 2007-05-07.21:20:46 5 pXXXX-ipbf2904marunouchi.tokyo.ocn.ne.jp:158XX 4284 684A 8.01 2007-05-17.09:34:41 2007-05-16.20:43:41 5 pXXXX-ipbf2904marunouchi.tokyo.ocn.ne.jp:158XX 4284 684A 9.22 2007-05-19.07:55:11 2007-05-07.21:40:35 6 pXXXX-ipbf608marunouchi.tokyo.ocn.ne.jp:250XX 373 684A 3.86 2007-05-22.16:23:23 2007-05-22.15:28:05 7 pc6XXXX.tubehm00.ap.so-net.ne.jp:14XX 13 684A 0.97 2007-05-22.16:23:24 2007-05-22.15:28:05 7 pc6XXXX.tubehm00.ap.so-net.ne.jp:14XX 13 684A 0.97 2007-05-23.08:44:40 2007-05-22.16:11:08 8 pc6XXXX.tubehm00.ap.so-net.ne.jp:14XX 18 684A 0.98 2007-05-29.12:51:13 2007-05-28.19:00:54 5 pXXXX-ipbf2904marunouchi.tokyo.ocn.ne.jp:158XX 4284 684A 9.40 2007-06-15.21:21:14 2007-06-12.11:43:50 9 h219-110-173-XXX.catv02.itscom.jp:243XX 1741 684A 0.00 2007-06-22.20:47:07 2007-06-22.17:36:40 5 pXXXX-ipbf2904marunouchi.tokyo.ocn.ne.jp:158XX 4284 684A 12.38 2007-06-24.16:34:13 2007-06-21.17:43:18 9 h219-110-173-XXX.catv02.itscom.jp:243XX 1741 684A 12.26 2007-06-28.01:23:47 2007-06-24.11:04:03 10 pXXXX-ipbfp03obiyama.kumamoto.ocn.ne.jp:207XX 1 684A 1.16 2007-07-14.09:43:52 2007-07-13.12:57:26 9 h219-110-173-XXX.catv02.itscom.jp:243XX 1741 684A 12.33 2007-07-15.05:15:51 2007-07-14.18:25:19 11 pXXXX-ipbf1902marunouchi.tokyo.ocn.ne.jp:252XX 127 684A 13.09 2007-07-22.20:44:41 2007-07-13.12:57:26 9 h219-110-173-XXX.catv02.itscom.jp:243XX 1741 684A 13.12 2007-07-26.17:20:46 2007-07-23.15:26:58 9 h219-110-173-XXX.catv02.itscom.jp:243XX 1741 684A 13.14 2007-08-03.15:25:01 2007-07-26.06:27:25 12 pXXXX-ipad01okayamaima.okayama.ocn.ne.jp:207XX 1 684A 2.33 2007-08-03.15:25:02 2007-07-26.06:27:25 12 pXXXX-ipad01okayamaima.okayama.ocn.ne.jp:207XX 1 684A 2.33 2007-08-03.15:25:03 2007-07-26.06:27:25 12 pXXXX-ipad01okayamaima.okayama.ocn.ne.jp:207XX 1 684A 2.33 2007-08-05.23:47:29 2007-08-05.18:19:19 13 pXXXX-ipad202okayamaima.okayama.ocn.ne.jp:207XX 1 684A 0.22 2007-08-27.01:16:05 2007-08-11.01:13:02 14 124.84.178.XXX(OCN):129XX 588 684A 13.30 2007-09-02.18:04:42 2007-08-11.01:13:02 15 pXXXX-ipbf2610marunouchi.tokyo.ocn.ne.jp:252XX 74 684A 13.30 2007-09-06.15:48:21 2007-07-23.15:26:58 9 h219-110-173-XXX.catv02.itscom.jp:243XX 7713 684A 13.30 2007-09-15.06:51:00 2007-07-23.15:26:58 9 h219-110-173-XXX.catv02.itscom.jp:243XX 7713 684A 13.16 2007-09-19.03:09:51 2007-07-23.15:26:58 9 h219-110-173-XXX.catv02.itscom.jp:243XX 7713 684A 13.30 2007-09-21.13:21:25 2007-09-21.05:50:06 16 pXXXX-ipad43sasajima.aichi.ocn.ne.jp:314XX 15 684A 13.31 2007-09-22.08:11:05 2007-07-23.15:26:58 9 h219-110-173-XXX.catv02.itscom.jp:243XX 7713 684A 13.30 2007-09-29.03:44:06 2007-09-28.04:39:04 17 124.84.146.XXX:252XX 98 684A 13.31 2007-10-07.04:24:05 2007-10-04.03:47:29 18 pXXXX-ipbf4003marunouchi.tokyo.ocn.ne.jp:129XX 311 684A 13.34 2007-11-28.13:06:01 2007-09-08.14:25:56 13 pXXXX-ipad202okayamaima.okayama.ocn.ne.jp:207XX 1 684A 1.89 2007-12-02.21:16:45 2007-09-08.14:25:56 13 pXXXX-ipad202okayamaima.okayama.ocn.ne.jp:207XX 1 684A 1.89 2007-12-06.21:34:09 2007-09-08.14:25:56 13 pXXXX-ipad202okayamaima.okayama.ocn.ne.jp:207XX 1 684A 1.89 2007-12-06.21:34:09 2007-09-08.14:25:56 13 pXXXX-ipad202okayamaima.okayama.ocn.ne.jp:207XX 1 684A 1.89 2008-01-09.02:02:14 2007-12-28.13:42:40 19 pXXXX-ipbf709marunouchi.tokyo.ocn.ne.jp:111XX 5693 684A 13.42 2008-01-09.02:02:14 2007-12-28.13:42:40 19 pXXXX-ipbf709marunouchi.tokyo.ocn.ne.jp:111XX 5693 684A 13.42 2008-01-15.16:04:24 2007-12-28.13:42:40 19 pXXXX-ipbf709marunouchi.tokyo.ocn.ne.jp:111XX 5693 684A 13.42 2008-01-16.01:34:16 2008-01-15.06:22:34 20 pXXXX-ipad03okayamaima.okayama.ocn.ne.jp:207XX 1 684A 0.23 2008-01-16.11:41:01 2007-12-24.03:32:13 21 pXXXX-ipbf1004marunouchi.tokyo.ocn.ne.jp:129XX 226 684A 13.42 2008-01-18.04:39:00 2007-12-28.13:42:40 19 pXXXX-ipbf709marunouchi.tokyo.ocn.ne.jp:111XX 5693 684A 13.43 2008-01-19.09:37:30 2007-12-24.03:32:13 22 pXXXX-ipbf1808marunouchi.tokyo.ocn.ne.jp:129XX 95 684A 13.42 2008-01-26.07:37:33 2007-12-28.13:42:40 19 pXXXX-ipbf709marunouchi.tokyo.ocn.ne.jp:111XX 5693 684A 13.42 2008-01-28.05:49:42 2007-12-24.03:32:13 23 pXXXX-ipbf603marunouchi.tokyo.ocn.ne.jp:129XX 153 684A 13.42 2008-02-04.11:58:26 2007-12-24.03:32:13 24 pXXXX-ipbf3307marunouchi.tokyo.ocn.ne.jp:129XX 300 684A 13.42 2008-02-04.11:58:27 2007-12-24.03:32:13 24 pXXXX-ipbf3307marunouchi.tokyo.ocn.ne.jp:129XX 300 684A 13.42 2008-02-04.22:55:01 2007-12-24.03:32:13 25 pXXXX-ipbf4207marunouchi.tokyo.ocn.ne.jp:129XX 71 684A 13.42 2008-02-08.20:41:50 2008-02-05.02:16:36 26 pppXXXX.ohashi02.bbiq.jp:115XX 1 684A 13.45 2008-02-08.20:42:01 2008-02-05.02:16:36 26 pppXXXX.ohashi02.bbiq.jp:115XX 1 684A 13.45 2008-02-09.05:38:27 2007-12-24.03:32:13 27 pXXXX-ipbf607marunouchi.tokyo.ocn.ne.jp:129XX 57 684A 13.42 2008-02-12.17:47:10 2007-12-24.03:32:13 28 pXXXX-ipbf612marunouchi.tokyo.ocn.ne.jp:129XX 379 684A 13.42 2008-02-16.02:00:44 2007-12-28.13:42:40 19 pXXXX-ipbf709marunouchi.tokyo.ocn.ne.jp:111XX 5693 684A 13.46 2008-02-16.02:00:45 2007-12-28.13:42:40 19 pXXXX-ipbf709marunouchi.tokyo.ocn.ne.jp:111XX 5693 684A 13.46 2008-03-08.07:56:30 2007-12-28.13:42:40 29 softbank221082156XXX.bbtec.net:246XX 1 684A 13.43 2008-03-08.23:16:45 2008-02-20.06:54:42 30 pXXXX-ipbf4908marunouchi.tokyo.ocn.ne.jp:129XX 148 684A 13.43 2008-03-25.07:11:17 2008-02-18.03:05:01 20 pXXXX-ipad03okayamaima.okayama.ocn.ne.jp:207XX 1 684A 13.46 2008-03-25.07:20:56 2008-02-18.03:05:01 20 pXXXX-ipad03okayamaima.okayama.ocn.ne.jp:207XX 1 684A 13.46 2008-03-27.20:49:01 2008-03-27.08:07:57 20 pXXXX-ipad03okayamaima.okayama.ocn.ne.jp:207XX 1 684A 13.50 2008-03-28.14:39:30 2008-02-20.06:54:42 31 pXXXX-ipbf4001marunouchi.tokyo.ocn.ne.jp:129XX 216 684A 13.43 2008-04-07.13:03:19 2008-02-20.06:54:42 32 pXXXX-ipbf4802marunouchi.tokyo.ocn.ne.jp:129XX 148 684A 13.43 2008-04-08.14:25:00 2007-12-28.13:42:40 33 pXXXX-ipbf609marunouchi.tokyo.ocn.ne.jp:211XX 4277 684A 0.00 2008-04-15.17:26:25 2007-12-28.13:42:40 34 FLH1AhpXXX.kng.mesh.ad.jp:80XX 1 684A 13.43 2008-04-23.02:20:41 2008-04-07.00:58:08 35 pXXXX-ipad207okayamaima.okayama.ocn.ne.jp:207XX 1 684A 13.50 2008-04-26.05:12:27 2008-02-20.06:54:42 36 pXXXX-ipbf2310marunouchi.tokyo.ocn.ne.jp:129XX 528 684A 13.43 2008-04-28.11:25:26 2008-04-26.08:43:42 35 pXXXX-ipad207okayamaima.okayama.ocn.ne.jp:207XX 1 684A 0.02 2008-05-01.09:48:26 2008-02-20.06:54:42 37 pXXXX-ipbf4608marunouchi.tokyo.ocn.ne.jp:129XX 113 684A 13.43 2008-05-05.00:57:18 2008-02-20.06:54:42 38 pXXXX-ipbf3402marunouchi.tokyo.ocn.ne.jp:129XX 1114 684A 13.43 2008-05-05.01:27:09 2008-02-20.06:54:42 38 pXXXX-ipbf3402marunouchi.tokyo.ocn.ne.jp:129XX 1114 684A 13.43 2008-05-10.14:02:55 2008-02-20.06:54:42 39 EATcf-XXXXXX.ppp15.odn.ne.jp:126XX 1 684A 13.43 2008-05-12.02:23:38 2008-02-20.06:54:42 40 pXXXX-ipbf4902marunouchi.tokyo.ocn.ne.jp:129XX 178 684A 13.43 2008-05-14.11:28:14 2008-02-20.06:54:42 41 pXXXX-ipbf3505marunouchi.tokyo.ocn.ne.jp:129XX 64 684A 13.43 2008-05-29.16:50:02 2008-02-20.06:54:42 42 pXXXX-ipbf4904marunouchi.tokyo.ocn.ne.jp:129XX 368 684A 13.43

おそらく、3行目に観測されているノードが流出元であろう(流出の瞬間は観測できなかったものと思われる)。このノードは、その後8月と11月、12月、翌年1月、3月、4月にも現れ、被参照量の小さいキーを発信している。6月に熊本から同じポート番号での発信があるが、これもノートPCの持ち込みであろうか。

このノードのクラスタワードは、5月のときは指定なしだったようで、それより後では「焙煎にんにく えびマヨ アルバム DVDISO」「[AV]」だった。熊本のノードも同一だ。

被参照量は共有数にして13相当程度で止まっている。よく見てみると、流出元の他は、ほとんど丸の内の収集家「129XX」が発信しているだけになっていたようだ。この丸の内の収集家は、ポート0での運用だった。

さて、ここで話を最初に戻す。

7日から始まった「XXXXXXX(BXXXXXXX)のドキュメント vol.7.zip」の再流通は、これらの事例に比べると急速に拡散していると言える。もう一度リストを示すと、冒頭はこうなっている。

15xxxxxxx [仁義なきキンタマ] XXXXXXX(BXXXXXXX)のドキュメント vol.7.zip 2008-09-02.16:17:50 2008-09-02.14:01:32 1 119-228-114-XXX.eonet.ne.jp:A 3 54E9 6.08 2008-09-02.16:25:04 2008-09-02.14:01:32 1 119-228-114-XXX.eonet.ne.jp:A 3 54E9 6.08 2009-01-07.22:48:57 2009-01-07.01:29:59 2 EM114-48-20-XXX.pool.e-mobile.ne.jp:B 1 0 10.62 2009-01-07.23:49:09 2009-01-07.23:24:44 3 sXXX.HtokyoFL31.vectant.ne.jp:C 467 0 11.52 2009-01-07.23:49:53 2009-01-06.23:28:24 4 EM114-48-48-XXX.pool.e-mobile.ne.jp:D 1 0 11.26 2009-01-08.00:17:12 2009-01-07.23:02:25 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 11.94 2009-01-08.00:39:43 2009-01-07.23:45:22 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 12.32 2009-01-08.00:40:35 2009-01-07.23:02:25 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 11.94 2009-01-08.02:30:43 2009-01-06.09:06:56 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 18.02 2009-01-08.02:38:30 2009-01-07.23:45:22 7 r-123-48-50-XX.g101.commufa.jp:F 13 54E9 18.10 2009-01-08.02:56:00 2009-01-07.23:45:22 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 19.27 2009-01-08.03:00:35 2008-09-05.12:55:52 8 softbank221101206XXX.bbtec.net:G 8 54E9 19.99 2009-01-08.03:19:04 2009-01-06.09:06:56 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 20.45 2009-01-08.04:12:42 2009-01-08.04:02:55 9 plXXX.nas933.p-aichi.nttpc.ne.jp:H 116 0 21.41 2009-01-08.04:16:25 2009-01-08.02:36:41 6 zXXX.61-125-43.ppp.wakwak.ne.jp:E 270 54E9 21.41 2009-01-08.04:49:53 2009-01-08.03:53:16 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 21.99 2009-01-08.04:49:54 2009-01-08.03:53:16 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 21.99 2009-01-08.05:08:02 2009-01-08.04:07:54 10 janis220254096XXX.janis.or.jp:I 4 0 21.41 2009-01-08.06:23:19 2009-01-08.03:50:55 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 24.01 2009-01-08.06:30:20 2009-01-08.03:50:55 5 PPPbm39XX.tokyo-ip.dti.ne.jp:B 2 54E9 24.01 (以下略)

ここで注目すべきは、1月7日に最初に観測したキーのトリップ番号が「0」になっていることである。これは、この場合、アップロードフォルダに故意に放流したもの(またはそれ由来のコピー)であることを意味している。元の流出ファイル由来のキーであれば「54E9」となるはずである。

再放流されたものに由来するコピーは、他のノードにも広がっている。その一方で、元の流出ファイル由来のものも広がっているように見える。元の流出ファイルは観測されなくなっていたはずなのに、これはどういうことか。おそらく、元の流出ファイルの断片を持っていたノードに、再放流したファイル全体がコピーされ、キーが発信され始めたのだろう。このような場合にトリップが「0」から「54E9」に書き換えられるらしい。金子勇著「Winnyの技術」p.117にそれらしきことが書かれている。

2番のノード(EM114-48-20-XXX.pool.e-mobile.ne.jp:B)が再放流の犯人かどうかは定かでないが、4番のノードも怪しい。4番ノードの方が発信しているキーのタイムスタンプが古く、2009-01-06.23:28:24となっている。じつは、ポート番号「D」は「B」と1番違いである。また、5番のノードから多くキーが発信されているが、ポート番号が(偶然かもしれないが)2番ノードと同じだ。

これらのノードのクラスタワードと稼働時間について調べてみたところ、2番ノードは「[仁義なきキンタマ]」「[仁義なきキンタマ]」「[仁義なきキンタマ]」で、4番ノードはそれと同一だった。2番ノードは7日18時に観測した後、7日23時まで稼働していた。4番ノードは7日21時に観測した後、8日0時まで稼働していた。

5番ノードは、クラスタワードが「XXXXXXXX」「XXXXXXXX」「[仁義なきキンタマ] 」で、8日の0時に観測した後、8日の6時まで稼働していた。クラスタワードの「XXXXXXXX」は、特定の流出ファイルを示すキーワードなのでここでは伏せたが、この文字列でWeb検索して調べたところ、日本IBM関係の別の流出ファイルのファイル名だった。これはかなり怪しい。

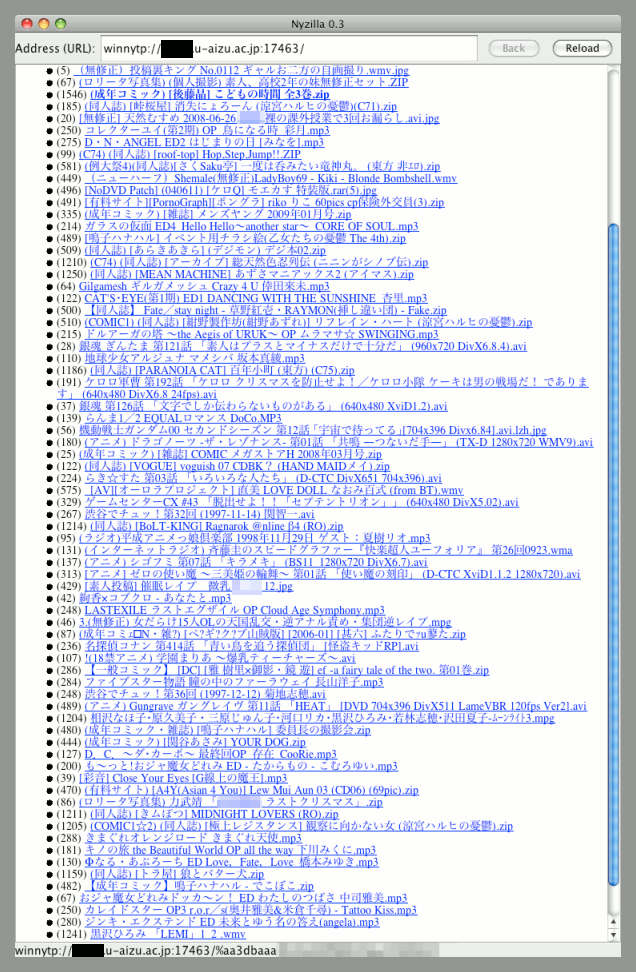

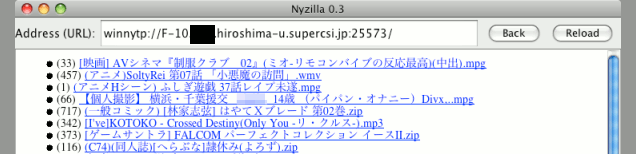

放流されたファイルは、流出ファイル収集家である3番ノード(467個の流出ファイルを持っている)や6番ノード(270個の流出ファイルを持っている)に補足されたようだ。これらのクラスタワードは、それぞれ「[仁義なきキンタマ]」「[殺人] 2008」「[殺人] 2009」と、「[写真集][IV]」「[仁義なきキンタマ]」「[殺人] 」であった。3番ノードは4日に9時から14時まで休止したのを除いて元旦からずっと稼働し続けており、6番ノードは5日7時から7日21時まで休止していたのを除いて元旦から稼働していた。

再放流者は、流出ファイル収集家のクラスタに接続して放流することで、早く拡散させるのに成功したことが窺える。

このように、拡散の広がり具合の観点からも、過失で流出してしまう場合と故意に放流する場合とでは大きく違う。故意に放流したものは被害は甚大になる。

■ いいかげん流通させている輩を罰せないか

以前から気になっていたが、新聞記者は国語力が欠如しているのか内容を理解していないのか、新聞各社の記事では、故意に放流する行為を指して「流出」と書いている。これが一般の人の理解を妨げる原因になっている。INTERNET Watchの記事ではちゃんと「流通」「再放流」などと区別して書かれている。「流出」とは、自動詞的に(情報が)出て行ってしまう事態を指す言葉であり、過失で漏らしてしまう事態を指す言葉ではあっても、人が故意に流す行為に対して用いる言葉ではないはずだ。それがなぜか情報漏洩事件の記事ではずっと「流出」と書かれ続けていて、記事の内容によっては読者を混乱させるものになっている。今回の神奈川の記事でも、次のように「流出」と書かれている。

- 11万人の個人情報、再流出?削除要請にソフト変え…神奈川, 読売新聞, 2009年1月8日23時47分

8日に記者会見した山本正人県教育長は「個人情報をお預かりし、適切に管理する責任がある教育委員会としておわび申し上げる」と謝罪。その上で「現在の法では、個人が個人情報を流出させることを規制できない。法改正を国に求めていきたい」と述べた。

この記事で本当に言いたいことは、過失での話ではなく、故意に流す行為を指して立法措置をという意味のはずだ。このままでは読者に「企業の過失さえ罰することができないのに、どうして個人だけ?」と疑問を持たれてしまうのがオチだ。たしかに「放流」という言葉はWinny等における俗語なのでそのまま新聞に使うわけにはいかないだろうが、正確な言葉遣いができないものか。

それはともかく、再放流する輩や公衆送信されることを知りながら送信可能状態で溜め込む輩を罰することには賛成だ。ウイルス罪新設の刑法改正案が(共謀罪と抱き合わせのために)店晒しになっている現状では、ウイルスによる情報漏洩での社会的混乱は深刻さを増すばかりだ。立法措置も、副作用なく可能ならそうしてほしいところであるが、現行法でも、業務妨害罪で立件することくらい可能なのではないか。

ほとんど誰も困らない「爆破します」といった掲示板の書き込みを逐一立件しているくらいなら、実際に社会を混乱させ業務を妨害し被害者を不安に陥れている、漏洩ファイルの再放流者をなんとかしてほしい。

今までずっとそれらを放置してきたツケで、騒ぎ方はどんどんエスカレートし、昨年あたりから本当に酷くなってきている。

Winny/Shareの暴露ウイルスの被害も、初期のころは、「本当に流出したファイルなのか」と慎重に見極めながら事態が次第に表沙汰になっていくという感じだった。それが今ではどうか。そういう慎重さが皆無になってきている。流出ファイル収集家がダウンロードできたものをどんどん掲示板に暴露していき、そこに集まる輩がそれを元に騒ぐという形が、システム化して確立してしまっている。

特に酷いと思ったのは、昨年の年末の事例だ。暴露ウイルスで流出した写真に女性の裸が含まれていたということで、産経新聞社が夕刊紙にその写真をカラーで掲載してしまった。いまさら社会的には目新しくもない話題で何の正当性もないのにだ。これには心底酷いと思った。何の落ち度もない一般の女性が乳丸出しの裸写真を掲載されてしまう。いつまでこんな事が許されるのか。

- ひどい!またウィニー被害…美人店員の裸画像が流出, 産経新聞社, 2008年12月27日

どう見てもこの新聞社は「ひどい」なんて思ってない。楽しくてしょうがない様子に見える。一昨年4月のときも、産経新聞社は、流出した動画についてこんな顔で「いい女でしたよ〜」とコメントしていた。

こういうことが横行する背景には、「流出を引き起こした当人がWinnyやShareでろくでもないことをしていたのだから、擁護に値しない。何されてもかまわないはずだ。」という認識があるのだろう。

実際、今月の日本IBMの事例でも、産経新聞社だけ「自業自得」とする見出しで報道していた。

- IBM自業自得? 個人情報11万件、何者かが再放流, 産経新聞社, 2009年1月9日

完全版は、同社が監視を始める前にウィニー上に流通していたデータを取得した人物が再放流した可能性が高い。ネット上には「よくやった」といった声もあがっており、IBMの“逆襲”が火に油を注いだことになる。

ジャーナリストの井上トシユキ氏は「もともとはIBM自身がまいた種。最初から高圧的に迫ったのはいかがなものか」と語る。事実はその通りだが、だからといってユーザーの行為が正当化されるものでもない。大企業と一部ユーザーのバトルに一般人が巻き込まれるという最悪の結果となってしまった。

「よくやった」なんて声はいったいどこにあがっているのか? 産経新聞社自身が、そういう空気の場に入り込んでいるだけじゃないのか。「正当化されるものでもない」などとオマケで付け加えているが、どう見ても産経新聞社がそういう空気を育てているではないか。

この新聞は先月も次のように報道していた。

- IBM大逆襲にネットで賛否…情報流出犯に内容証明, 産経新聞社, 2008年12月26日

これを知った多くのネット住民は一斉に反発。「ファイル共有ソフトで“自発的”に発信したファイルの削除・破棄を要求する権限など(IBMには)ない」といった声が噴出している。

流出した情報は多くのユーザーが取得しているとみられるが、現在はどこにも公開されていない。内容証明を送られたユーザーが情報を削除し、IBMに名乗り出たかは不明だ。

「多くのネット住民」? 「噴出」? いったいどこの世界の世論の話か? 「多くのユーザが取得している」ですって?? それはあなた方自身の話ですか?

怖いのは、「つこうた私刑」に「冤罪」が発生する危険性が高まっていることだ。

以前から書いてきたように、Winny/Shareネットワークが危険なのは、そこにウイルスが蔓延しているからだけではない。WinnyやShareを使っていない人でも、Winny/Shareネットワークにファイルを放流されてしまうウイルスが登場した際の危険が大きい。

ウイルスによってWinnyがインストールされ、見えないところで稼働し、暴露ウイルスを自動的に起動して、「tab.txt」などの検索ログも勝手に作られて、あたかもそういうキーワードで検索してWinnyを使っていたかのようにされて、写真やメールを流出させられたら、どういうことになるか。

今の空気なら、それが本当に本人によるものなのか検証されることもなく、すぐに騒ぎ始められるだろう。何の落ち度もない人が、プライベート写真やメールを暴露され、あることないこと騒がれることになるだろう。誰もブレーキをかけられない。著名人は簡単に陥れらることになりそうで、おそろしいことだ。

それでも、「ウイルスにひっかかる奴が馬鹿なんだから、やっちゃえ」とか言う輩が出てきそうだが、ウイルス感染を防ぐことなんてできないんだよ。私だって防げない。そういうウイルスを作ることはソフトウェア開発者であればできてしまう。

ウイルス感染しても被害者が救われる世の中に、日本の向かっている方向をなんとか矯正できないものか。

関連:

- キンタマウイルス頒布にマスコミ関係者が関与している可能性, 2007年6月1日の日記

- 単純所持刑罰化ならウイルス罪を同時施行しないとセキュリティバランスが悪化する, 2008年5月5日の日記

- Winnyの問題で作者を罪に問おうとしたことが社会に残した禍根, 2006年12月12日の日記

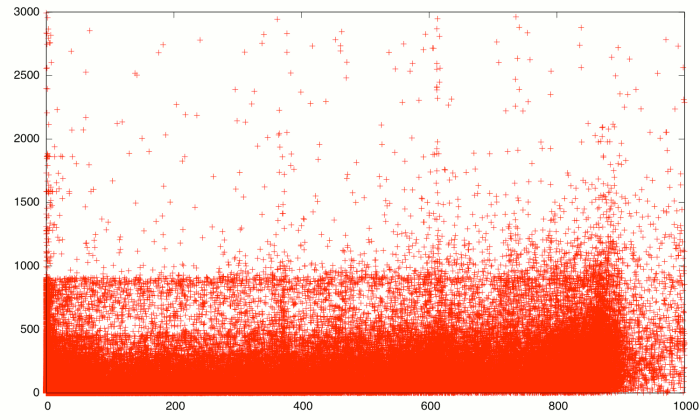

*1 ただし、たとえばこの値が10のとき、必ずしもファイル全体が10人に渡ったことを意味しない。ファイルの半分ずつが20人に渡った状況でもこの値は10となるし、ファイル全体が5人に渡りファイルの半分が10人に渡ったときにもこの値は10となる。

*2 これは必ずしも、Winnyネットワークに当該ファイルが1つもないことを意味するわけではない。観測の巡回速度を向上させれば観測されていた可能性は残る。実際、最初に観測した時点で、被参照量の値が、6ノードに共有されたのに相当する値になっていたことからも、観測できない場合があることがわかる。

*3 同じ方法で2008年5月までのデータで再集計したデータ。

*4 正確には、これらの日の前24時間以内に発行されたこのノードからのキーが観測された。

*5 ポート0ノードのクラスタワードは、このクローラでは観測していない。

*6 この値が「2」のノードが多く見られるが、これは、流出ファイルが「vol.2」などのように複数セットで流出するためである。5個セットで流出するタイプであれば、流出元ノードでもこの値が「5」となることもある。

*7 IPアドレスが変わらない期間のうちに13個の流出ファイルのキーを送信していたという意味であり、実際にはもっと多く持っていたことも考えられる。