2003年09月14日

■ 取扱説明書に記載されないWindows Updateの必要性

8月20日にマイクロソフトの記者会見があり、その様子が以下のように伝えられていた。

マイクロソフトでは、最初にBlasterウイルスが検出されたのは日本時間で8月12日。(略)14日・15日と報道機関に対し、セキュリティ窓口の24時間対応や特設Webページのアナウンスを行ない、パソコン以外のアクセス方法として、FAX対応やiモードサイトなどもスタート。全国紙に“対策告知広告”も掲載した。

マイクロソフトは今後の施策として、短期的には(1)緊急対策用無償CD-ROMの配布、(2)告知広告展開、(3)25日までの24時間サポート、を行う方針。

新聞への告知広告は、8月15日の夕刊各紙と、8月22日の朝刊各紙に掲載されていたようだ。以下の引用は、15日の日経新聞夕刊と、22日の読売新聞朝刊のもの。前者は6面、後者は第1社会面に載っていた。

日本経済新聞2003年8月15日夕刊6面

読売新聞2003年8月22日朝刊29面

ここに書かれているのは、Windows XPの場合の対処方法で、「(1)パソコンの電源を切る→(2)ネットワークケーブルを抜く→(3)電源を入れる→(4)「インターネット接続ファイアウォール(ICF)を有効にする→(5)ネットワークケーブルをつなげる→(6)Webサイトを見て、ウイルス対策を行う」ということが書かれている。図は(4)の手順を図解したもの。(6)の案内先として http://www.microsoft.com/japan/technet/security/virus/blaster.asp のURLが紹介されている。その他、フリーダイヤルとFAX情報サービスの電話番号、iモード版の案内のURLが掲載されている。

告知広告を出すと聞いて、Windows Updateの重要性を説いたり、今後新たな脆弱性が発覚したときに新聞広告での告知が行われるようになるのかなと期待していたが、上のものは、Blasterワーム対策のための緊急告知のようだ。それだけ切迫した状況があったということだろうか。

ところで、同じ8月22日にこんな記事も出ていた。

日本経済新聞2003年8月22日朝刊

これはMS03-032のことだと思われるが、この文面からそれがわかるだろうか。「緊急」にランクされるIEのセキュリティホールはしょっちゅう見つかっているわけで、この記事が1か月前、1年前のものだと言われても、そう見えてしまうだろう。

この記事が新聞記者が自らの意思で書いたものなのか、それともマイクロソフトからの連絡を受けて書かれた記事なのかはわからないが、この調子で、毎週に近いペースで同じ文面の記事が出るとなると、読者はどう感じるだろうか。

じゃあどうすればよいのかというと、名案を思いつかない。番号を書いても普通の人にはわからないだろう。欠陥の内容の特徴を少しでも書くとよいだろうが、読者には意味のわからない用語を使わざるを得ないだろう。脆弱性にニックネームを付けてはどうかなどという話もあったが、はたしてどうか。

「Windows Updateを使いましょう」と周知するというのはもちろんやるべきことだが、そもそもそれは新聞広告ですることではなく、製品の取扱説明書でやっておくのが当然のはずだ。

Windows XPの「ファーストステップガイド」を見てみたが、Windows Updateを使う必要性についての説明はないし、「自動更新」の説明も見当たらない。

Windows XP ファーストステップガイド 表紙

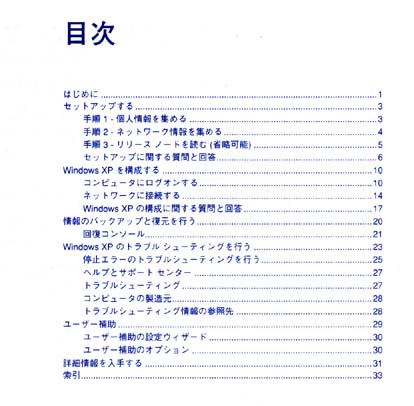

Windows XP ファーストステップガイド 目次

このガイド中、Windows Updateという言葉が出てくるのは、次の2か所しかない。

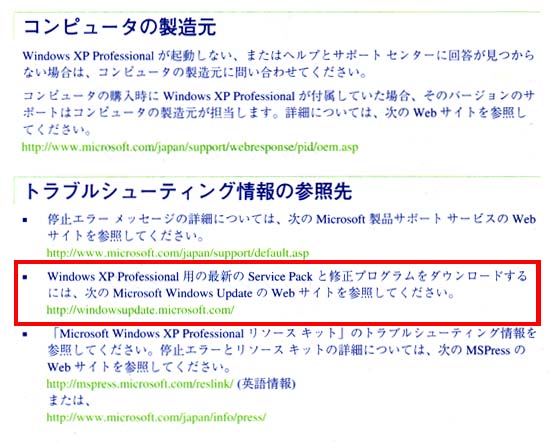

Windows XP ファーストステップガイド トラブルシューティング情報の参照先

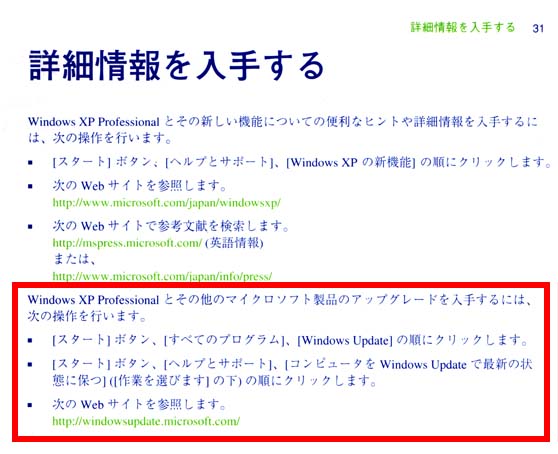

Windows XP ファーストステップガイド 詳細情報を入手する

どちらも「情報を得たいならば見よ」ということを言っているだけで、Windows Updateが安全上、必須のものであるとは全く言っていない。

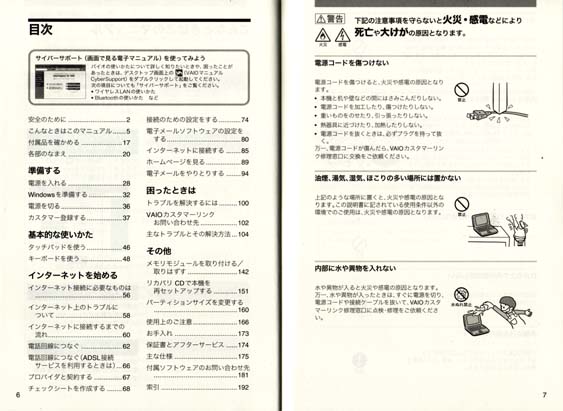

パソコンメーカはどうか。VAIOの取扱説明書(2002年購入モデル付属のもの)を見てみたが、Windows Updateに関する説明は全くない。「電子メールをやりとりする」といったことまで説明している説明書であるにもかかわらずだ。最初に「安全のために」というページがあるわけだが、ここは火災や感電につながる危険の話しか書いていない。

VAIO取扱説明書 表紙

VAIO取扱説明書 目次, 安全のために

VAIOの取扱説明書には、「インターネットを始める」という章の中に、「インターネット上のトラブルについて」という説明ページがある。

VAIO取扱説明書 インターネット上のトラブルについて

何もないよりはましだが、ここで書かれているのはかなり抽象的な話にすぎず、知らない人に何かを知らせるという効果があるとは思えない。

「情報の機密性について」という部分には次のように書かれている。

情報の機密性について

ソフトウェアやOSなどの不具合により、コンピュータの情報などがインターネット上にもれ出すことがあります。悪意を持った人たちの標的になりやすいため対応することが必要です。

ウェブブラウザやOSの各ソフトウェアの情報が、開発元のホームページなどに掲載されていますので、不具合情報をこまめに確認することをおすすめします。

また、電子メールには完全な機密性はありません。送信する内容にはご注意ください。

これはひどい文章だ。

まず、「開発元のホームページなどに掲載」というのは、具体的にどこに掲載されているというのか。それを説明するのがこのページの役割ではないのか? 最低でも、ソニーの製品についてはURLを書くべきではないのか? なぜ書かないのか? わざと書かないようにする何かしらの意図があるのだろうか。

電子メールに機密性がない話をここで同列に扱うセンスも理解し難い。電子メールが盗聴され得るものであるのは仕様だが、上の話は不具合の話だろう。不具合があるのも仕様だと言いたいのだろうか。

「悪意を持った人たちの標的になりやすいため」というのがなんだか稚拙な文に見えるが、「ソフトウェアやOSなどの不具合により」とは、まったく他人事のような物言いだ。「各ソフトウェア」をインストールした行為主体は誰なのか。

「OS」とは何なのか。Windowsのことだろう。なぜWindowsと書かないのか。「OS」などと書いて、普通の読者にわかるわけあるまい。新聞では使われない言葉だ。なぜこのページだけ専門用語が出てくるのか不思議だ。

先週、MicrosoftのScott Charney氏の講演を2度も聴く機会があったが、彼のひとつの言い分は、コストとのバランスというものだった。つまり、セキュリティ対策にコストをかけすぎれば製品の価格が高くなるがそれでよいのかという話だ。だが、最初から製品マニュアルにWindows Updateの必要性を記載しておくことにどれほどのコストがかかるというのか。ゼロに等しいだろう。

ソニーにしても、「インターネット上のトラブルについて」などという中途半端な文章を差し込む暇があるなら、各プレインストール製品ごとのアップデート方法を説明すべきではないのか。それにかかるコストはそんなに莫大なものか?

きちんとした説明がなされない理由は、コストにあるのではなく、あえて避けたい意図があるように思えてならない。たとえば、

- Windows Updateをすると動かなくなる部分が出ることがあり、そうなるとそのサポートコストが増大するので、できるだけお客さんにはWindows Updateして欲しくない。(ワームのような大規模被害が出るとサポートコストが増大するのでそれは避けたいが、個別のお客さんの被害のことは気づかれやしないので無視しておけばよい。)

- 製品名を特定して、不具合を直す必要性を説明すると、その製品に欠陥があるということを自ら認めることになる。それは避ける必要があるので、曖昧にしてごまかしておく。

といったことが考えられる。