2005年11月27日

■ ウイルスバスター2006は存在しないサーバ名もトレンドマイクロに送信する

25日の日記に書いたように、 ウイルスバスター2006のフィッシング対策機能(Internet Explorerのツール バーとして搭載された機能)は、ユーザがアクセスしようとした任意のサイト について、アクセスする前の段階で、トレンドマイクロのサーバにそのURLの 全部を送信して、「評価」をもらった後、IEのアクセスを続けさせるかを判断 するようになっているそうだ。

しかし、DNSで名前解決できないホスト名を指定したURLにアクセスしようとし たときにも、そのURL文字列がトレンドマイクロに送信されてしまう。 つまり、例外なくどんなURLでも送信されるようだ。

たとえば「http:/a/」という文字列をIEのアドレスバーに入力してエンターキー を押すと、ウイルスバスターが自動的にTCPポート80番でトレンドマイクロの サーバに接続し、以下のリクエストを送信して、次のレスポンスを返してくる (一部略)。

GET /P/48/B16B1603A25DA22E70AF6AD32A72DBC690B90CC3FF4C273E HTTP/1.1 User-Agent: TMI_SCM Host: tis14-JP.url.trendmicro.com:80

HTTP/1.1 200 OK Content-Type: text/html Content-Length: 260 256/94DB4EB7541411D522CFCE6EAE761750(略)

他のURLを試してみると、同じURLについて何度か繰り返しても同一となったの だが、次のようになった(見やすいように16文字ごとに空白を空けておいた)。

http:/a/ /P/48/B16B1603A25DA22E 70AF6AD32A72DBC6 90B90CC3FF4C273E http://a/a /P/48/B16B1603A25DA22E 70AF6AD32A72DBC6 4AD754147734006B http://a/aa /P/48/B16B1603A25DA22E 70AF6AD32A72DBC6 8C86279EEB6964B9 http://a/aaa /P/48/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A http://a/aaaa /P/64/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A AAB1A39A842F683C http://a/aaaaa /P/64/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A BDD6EC88255B73C9 http://a/aaaaaa /P/64/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A 6630550CE60C84AE http://a/aaaaaaa /P/64/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A CB62188C3FF1DBEB http://a/aaaaaaaa /P/64/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A FE30CE3DE34C9530 http://a/aaaaaaaaa /P/64/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A 1AAFA52B91C1750F http://a/aaaaaaaaaa /P/64/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A 5A671E1CDCDEF86D http://a/aaaaaaaaaaa /P/64/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A 2A079EAEB1330AE3 http://a/aaaaaaaaaaaa /P/80/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A 2A079EAEB1330AE3 AAB1A39A842F683C http://a/aaaaaaaaaaaaa /P/80/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A 2A079EAEB1330AE3 BDD6EC88255B73C9 http://a/aaaaaaaaaaaaaa /P/80/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A 2A079EAEB1330AE3 6630550CE60C84AE http://a/aaaaaaaaaaaaaaa /P/80/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A 2A079EAEB1330AE3 CB62188C3FF1DBEB http://a/aaaaaaaaaaaaaaaa /P/80/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A 2A079EAEB1330AE3 FE30CE3DE34C9530 http://a/aaaaaaaaaaaaaaaaa /P/80/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A 2A079EAEB1330AE3 1AAFA52B91C1750F http://a/aaaaaaaaaaaaaaaaaa /P/80/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A 2A079EAEB1330AE3 5A671E1CDCDEF86D http://a/aaaaaaaaaaaaaaaaaaa /P/80/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A 2A079EAEB1330AE3 2A079EAEB1330AE3 http://a/aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa /P/160/B16B1603A25DA22E 70AF6AD32A72DBC6 D1AB49418B00911A 2A079EAEB1330AE3 2A079EAEB1330AE3 2A079EAEB1330AE3 2A079EAEB1330AE3 2A079EAEB1330AE3 2A079EAEB1330AE3 2A079EAEB1330AE3 http://b/aaaaaaaaaaaaaaaaaaa /P/80/B16B1603A25DA22E FF7483DA766AA203 D1AB49418B00911A 2A079EAEB1330AE3 2A079EAEB1330AE3

これがまともな暗号処理なのかどうか心配なところだが、 トレンドマイクロの個人情報保護担当者に暗号アルゴリズムは何かと尋ねても、

質問: 暗号アルゴリズムは何か? 鍵長は何ビットか? (略)

回答: これ以上の情報は弊社として社外秘扱いの情報としておりますため回答できません。あしからずご了承ください。

とのことだったので、なんとも言えない。

自衛のためにユーザは、自分のコンピュータのこのような挙動を調べて、信用で きるかどうかを自分で判断するしかない。なぜ自衛する必要があるかというと、 ユーザは https:// のサイトにアクセスする場合があるからだ。

■ ウイルスバスター2006はHTTPSサイトのURLもトレンドマイクロに送信する

https:// のページにアクセスした場合にはどうなるかというと、なんと、 同様に以下のリクエストが送信される。しかも、SSLなしの HTTP で。

GET /P/96/B16B1603A25DA22E4DF7B231A59FA7D1D686FB64DB15EAE3607FA285A32FCD1DFD70A1D378A470F328AD165D7F7E4C9E HTTP/1.1 User-Agent: TMI_SCM Host: tis14-JP.url.trendmicro.com:80

HTTP/1.1 200 OK Content-Length: 292 256/94DB4EB7541411D522CFCE6EAE761750(略)

これはいかがなものか。

ログイン機能を持つサイトでURLに

http://exmaple.com/foo.cgi?sessionid=dc9f86389fa5ecc137c256というように「セッションID」(秘密の臨時受付番号)を埋め込むようになっ ているところがけっこうある(cookieをオフにしていると現れることが多い)*1が、 このIDを盗まれたら、セッションハイジャックされてしまう。

しかし、送信されるURLデータは独自に暗号化されているので、これは脆弱性 にはあたらないのだろう。これを脆弱性だとしてIPAに届け出ても、「URL自体 を暗号化しているので、パケット盗聴されてもセッションIDを盗まれることは ありません」ということになることは目に見えている。

しかも、25日の日記に書いたように、 トレンドマイクロの個人情報保護担当者は、次のように主張する。

回答: トレンドマイクロのサーバ(以下弊社サーバ)にはパラメータも含めた全ての情報を送信します。ユーザが意図的にメールアドレスなどをURLに入れた場合やセキュリティ上問題のあるWebベースのアプリケーション(URLにパスワードや重要な情報がそのままの形で出てしまうようなサイト)にアクセスした場合、FORMの隠しフィールドやリンクにこれらの情報が埋め込まれたページが表示され、ユーザーが明示的に入力しなくても、URLリンクのクリックやFORMの入力を行ったときに、それらの付随する(明示的に入力されていない)データも結果として送信されることはあります。ただし、弊社サーバに保存される のはURLだけで、パラメータは保存されません。

つまり、まずい情報が送出されるのは「セキュリティ上問題のあるWebアプリ ケーション」の場合だという。これでは、届出をしてもそのように言われてし まうだろう。

ウイルスバスター2006を使っていて、cookieを切ってWebアプリケーションに ログインするユーザは、トレンドマイクロの暗号方式が安全だと信用できな いならば、この機能を無効にして自衛するしかない。

ユーザの大切な情報を送信することも起き得るのだから、正しい暗号を正しく 使って、どんな暗号なのかをユーザに開示するべきだろう。

■ Googleツールバーは「?」以降を送信しないしHTTPSのときも送信しない

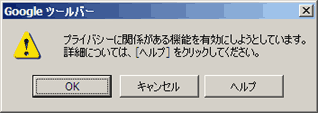

Googleツールバーで「PageRank」機能を有効に設定しようとすると、

という注意をうながすアラートボックスが現れることを知っている人は多いだ ろう。

PageRank機能は、ユーザが表示したページの「ランク」をツールバーに表示す るために、どのページを開いたのかの情報を toolbarqueries.google.co.jp へHTTPで送信している。そのため、プライバシーの注意が勧告されるわけだ。

この機能を有効にしている場合、どのようなデータがGoogleへ送信されている かというと、以下のように、URL中の「?」以降の文字列を削除した情報が送信 されるようになっている。

たとえば、

http://slashdot.jp/pollBooth.pl?qid=251&aid=-1にアクセスした場合、以下のように、

GET /search?client=navclient-auto&iqrn=sB2B&ie=UTF-8&oe=UTF-8&features=Rank:&q=info:http%3A%2F%2Fslashdot%2Ejp%2FpollBooth%2Epl%3F&ch=773439207827 HTTP/1.1 User-Agent: Mozilla/4.0 (compatible; GoogleToolbar 3.0.125.1-big; Windows XP 5.1) Host: toolbarqueries.google.co.jp

となる。「http://slashdot.jp/pollBooth.pl」までしか送信されていない。 (「ch=」の部分の意味は不明。)

また、https:// のページにアクセスした場合はどうなるかというと、 その場合は何も送信されず、ページランクは無しとなる。

*1 URLに秘密情報を含めるのは安全性が低いので、そのようなWebアプリケーションの作り 方は避けるべきであるが、現実問題としてそのようなサイトはまだまだ少なく ない。そのようなサイトでも、外部サイトへのリンクや http:// ページへの リンクが存在しなければ、Refererで漏れることはないため、どうにか安全を 保っているといえるところもある。しかし、ウイルスバスター2006のこの機能 は、URLをHTTPで送信してしまう。(内容は暗号化されているらしいが。)