2016年03月06日

■ 行政機関法では匿名加工情報が個人情報に当たるですって?(パーソナルデータ保護法制の行方 その20)

一昨日、4日、行政管理局の「行政機関等が保有するパーソナルデータに関する研究会」が、8か月ぶりに会合を開くというので、傍聴に行ってきた。自民党の会議情報によれば*1、前日の3日に既に党の法案審査が行われているようなので、法案はとっくに条文レベルで完成していると思われるところ、研究会で2時間も何を話すのだろう?という謎の会合だ。前回は、昨年7月、「行個法・独個法の改正に向けた考え方(検討案)」が示され、その後は音沙汰なかった。

傍聴に行ってみると、「行政機関個人情報保護法・独法等個人情報保護法の改正に向けた考え方(案)」が示され、これについて構成員の意見を聞くという趣旨だった。今から何か言って法案に影響を及ぼせるのだろうか。事務局は、条文が未だ存在しないかのような口ぶりで「考え方(案)」を説明していた。構成員はみな空気を読んでか、誰もそのことを口にしない。傍聴していた人の中には、これから骨子を作成する段階だと誤解した人もいたようだ。

照合による識別の容易性要件を巡る混迷

会合は、条文がないのに活発な議論が行われ、2時間まるまる費やされた。特に質疑が紛糾したのは、「考え方(案)」の12頁「公的部門の匿名加工情報の定義」のところであった。ここには以下の記載があった。

公的部門と民間部門の匿名加工情報が、官民の間で流通し、円滑な利活用が行われるようにするためには、新個人情報保護法における匿名加工情報と同様の情報が、行政機関個人情報保護法・独法等個人情報保護法においても匿名加工情報として取り扱われることが望ましい。このため、匿名加工情報の定義について、新個人情報保護法と同様の規定を行政機関個人情報保護法・独法等個人情報保護法にも設ける必要がある。

しかしながら、行政機関個人情報保護法・独法等個人情報保護法においては、個人情報について、その厳格な保護を通じて行政に対する国民の信頼を一層確保する観点から、「他の情報と照合することができ、それにより特定の個人を識別することができることとなるものを含む」(行政機関個人情報保護法・独法等個人情報保護法各2条2項)場合も個人情報に該当することとしている(新個人情報保護法とは異なり、照合の容易性が要件とされていない)ことから、新個人情報保護法と行政機関個人情報保護法・独法等個人情報保護法とで同一の定義とした場合、元となる個人情報の範囲の違いから、作成された匿名加工情報の範囲が異なってしまう。

作成された匿名加工情報の範囲を同じとするためには、作成の対象となる個人情報の範囲をそろえることが考えられ、行政機関個人情報保護法・独法等個人情報保護法の匿名加工情報の定義を工夫する必要がある。

なお、行政機関等が作成する匿名加工情報は、加工に用いた個人情報自体などとの照合により特定の個人を識別することができることから、行政機関個人情報保護法・独法等個人情報保護法の個人情報に当たるものであると考えられる。本研究会においては、行政機関等の匿名加工情報が個人情報に該当する場合も検討対象に含めておくべきとして検討を行ってきたところであるが、基本的な考え方としては、個人情報に該当しても、個人の権利利益の保護が図られるための規律が設けられ、官民の匿名加工情報の流通に支障が生じないのであれば問題は無いものと考える。

行政機関個人情報保護法・独法等個人情報保護法の改正に向けた考え方(案), 第16回, 2016年3月4日, 12頁

エー? なんですって?

この、照合による識別の「容易に」要件の有無による違いは、この研究会が繰り返し論点とし、また、迷走してきた部分だ。一昨年11月の時点での様子は2014年11月12日の日記「行政機関法にはグレーゾーンがないですって?(パーソナルデータ保護法制の行方 その11)」に書いている。このときの事務局は、「個人特定性低減データ」について、公的部門では「容易に」がないからすべて個人情報に当たるなどといい加減なことを言っていた。それが、民間部門の改正法案が出てきた後の議論では、以下のように再整理されていた。

昨年11月の研究会の「中間的な整理」では、個人特定性低減データについて、行個法上の個人情報であることを前提として、考え方の整理を行った。

しかしながら、基本法改正案における「匿名加工情報」は、それまでの検討対象であった「個人特定性低減データ」と異なり、基本法上の「個人情報」に該当しないものとして整理されており、研究会の「中間的な整理」の検討の前提に変更が生じることとなった。今般再開する研究会では、この点を踏まえ、行政機関等匿名加工情報の考え方について再整理を行う必要がある。

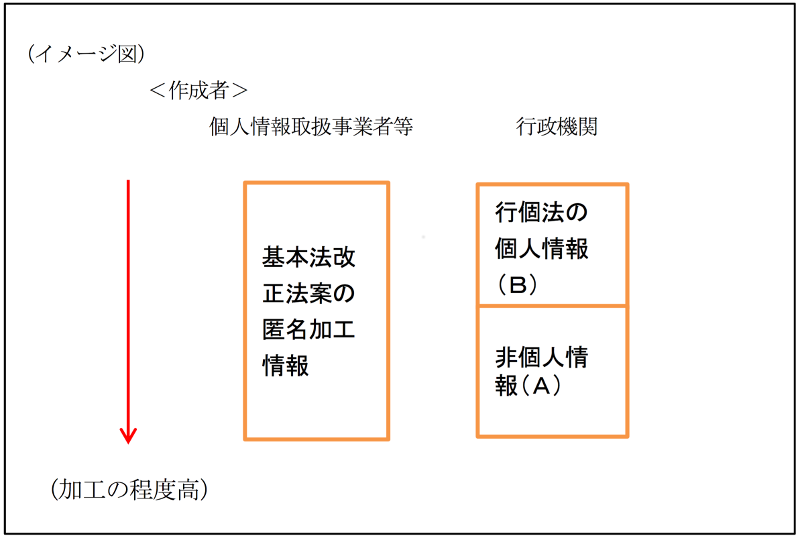

なお、行政機関等匿名加工情報については、基本法の匿名加工情報を引き写した場合、概念上、行個法上の「個人情報」に該当しないと考えられる場合(下図A該当)と、行個法上の「個人情報」に該当する部分を含む場合(A+B該当)とが考えられる。このため、以下では、議論を分かりやすく整理するため、A情報該当の場合とB情報該当の場合に分け、それぞれの場合について記述することを基本とする。

A情報とB情報は、行個法上の「個人情報」に該当するかどうかで区別されるものである(注)が、視点を変えれば、どちらも同じく「匿名加工」された情報でもある。

(注)行個法・独個法では、「個人情報」の定義として、個人識別性の程度を基本法よりも厳しく規定しており、他の情報との照合の「容易」性を個人情報の要件としていない。A情報とB情報の差異はこれに対応する(すなわち、A+B情報の全体=「容易に照合することができ」ないもの、うちA情報=「照合することができ」ないもの、B情報=「容易に」ではないが「照合することができ」るもの、ということになる)。

行政機関及び独立行政法人等の匿名加工情報の導入の論点について, 第13回, 2015年4月30日, 3頁

このように、匿名加工情報が、行政機関法(資料では「行個法」)の個人情報に該当するかは、該当しない場合もあれば、該当する場合もあるとされていた。

それが、今回の「考え方(案)」で突然、全ての場合について個人情報に該当するという解釈に変わってしまったのである。

この点について、一昨日の研究会では、松村雅生構成員が、繰り返し執拗に矛盾を指摘していた。

(松村構成員)12頁、匿名加工情報というのは、もちろん若干個人識別性が残っているかもしれないという議論はあるが、大半は個人識別性がなくなったものを言っているわけですよね。それと、今おっしゃっていることとどういうふうに整合性があるんでしょうか。

(事務局)繰り返しになるが、個人情報該当性を適切に排除するというのが元々の発想だが、行政機関の中にあるときに、個人情報なのかどうかということを整理したら、このように言わざるをえないということ。

(松村構成員)あのね、元の情報を持っている限りはいくら一部だけを取り出して渡そうとしても、渡せませんよというのが、12頁の考え方でしょ。そうしたら、10頁の、個人情報該当性を適切に排除すれば利用・提供は問題ないとするケースが起こりえますかと聞いているわけですよ。どうやったらできるんですか。

(藤原座長)そこは個人情報を加工してということで……

(松村構成員)いやいや、加工してもですよ、元の情報を持っていたらダメだって12頁は書いてあるわけですよ。

(事務局)その点は、民間事業者は元の情報を持っていないので、……

(松村構成員)そうじゃなくてー、行政機関が提供しようとする場合に、元の情報を持っていれば、個人識別情報でなくなった場合でも、出せませんよと12頁は書いてあるわけでしょ。

(事務局)そういうわけではなく……

(松村構成員)そうじゃないのなら、そうじゃないように書いた方がよろしいのではないか。

(事務局)表現を少し……

(松村構成員)いやいや(笑)、表現の問題じゃなくて、考え方として……

(中略)

(松村構成員)12頁のなお書きのところとね、10頁の個人情報該当性を排除すれば利用・提供問題ないというところ、矛盾してませんか言っているわけで、どちらが正しいと言っているわけじゃない私は。

このやりとりが何回か繰り返された後、下井康史構成員が、矛盾しているなら10頁の方を直せばいいと発言していたが、直すべきは12頁の方だろう。

なお、行政機関等が作成する匿名加工情報は、加工に用いた個人情報自体などとの照合により特定の個人を識別することができることから、行政機関個人情報保護法・独法等個人情報保護法の個人情報に当たるものであると考えられる。

行政機関個人情報保護法・独法等個人情報保護法の改正に向けた考え方(案), 第16回, 2016年3月4日, 12頁

民間部門では、匿名加工情報は個人情報に該当せずとされている*2のに、どうして公的部門ではそうならないという理屈なのだろうか。

データの内容によってそうなる場合もあるという話なら理解できるが、全ての場合に個人情報に該当するというのは、どういうことなんだろうか。もしや、匿名加工を仮名化(k=1の)として理解しているのだろうか。「k=1の仮名化」では、元の個人情報ファイルと1対1対応するので、同じ行政機関が元のデータを持っている限りは、照合により個人情報となるデータだというのは、その通りだろう。民間部門では、匿名加工情報は個人情報でないとする不本意な構成*3にしてしまったおかげで、k=1の仮名化では匿名加工情報になり得ない制度となってしまったわけだが。

仮にそういうことだとしても、民間部門では元データとの照合が問題とならないのに、公的部門では元データとの照合が問題となるとするのは、どういう理由からなのか。これが「容易に」の有無による違いだというのだろうか。

もしかして、行政管理局は、民間部門の「容易に照合することができ」を、アクセス制御説で理解しているのだろうか。アクセス制御説とは、Suica事案でJR東日本が当初主張したように、元データと加工データを別々のデータベースサーバに格納して、間にファイアウォールを入れ、同じ従業員が双方にアクセスできないようにしていれば、「容易に照合することができ」に当たらなくなるとする解釈である。

この解釈は誤りであるとするのが、いわゆる「Q14問題」*4である。前回の日記「防衛庁情報公開請求者リスト事件は10年先行くSuica事案だった」で書いたように、2002年の防衛庁でもそういう解釈がとられ、有識者に「別々に保存されたリストが電算機処理され体系的に検索可能なファイルとして庁内で保有されていれば、いずれも個人情報に当たる。」と新聞で反論される事態となっていたのも、これの元祖である。浅はかな素人が陥りやすいよくある誤解ということであろうか。

防衛庁リスト事件のときは、昭和63年法(行政機関電算処理個人情報保護法)だった。昭和63年法では、個人情報の定義が、今の民間部門と同様に「他の情報と容易に照合することができ」だったので、Q14問題は、昔の行政機関と今の民間部門で共通するものと言える。

今の行政機関法では「容易に」のない照合が定義となっているわけだが、これとアクセス制御説の関係をどうとらえているのだろうか。「容易に」のない照合性では、ファイアウォールで仕切った程度では照合性は否定されないということなのか。それとも、「容易に」のない照合性では、そもそもアクセス制御説は採用されないということなのか。

散在情報的照合性 vs 処理情報的照合性 説

行政管理局の謎は深まるばかりであるが*5、ちょうどよい題材となっているので、ここで私の解釈(独自の見解)を簡単に書いておくことにする。*6

「他の情報と容易に照合することができ」は、処理情報を対象とした照合識別の要件であり、散在情報に対しては適用されない概念であるという説を提唱したい。

これは、昭和63年法が処理情報を中心とした保護法であり、照合識別の要件が「容易に」となっていたことと、現行の民間部門の保護法が、旧法案を廃案とした時点で散在情報に対する規定を捨て、本来は処理情報を中心とした規律である(にもかかわらず、多くの書籍で誤ったもしくは誤解させる解説が書かれている)ところ、同様に「容易に」を照合識別の要件としていることからの類推である。

一方、散在情報を対象とする場合には、「容易に」のない照合識別要件が用いられている。これは、情報公開法(1999年)が先に採用した定義であり、行政文書という散在情報を対象としているが故に必要だった要件であったと考えられる。その後に作られた現行の行政機関個人情報保護法も、「保有個人情報」という行政文書を対象としたことから、情報公開法同様に散在情報を中心とした規律となっており、そのため、照合識別の要件も、情報公開法と同じく「容易に」のない照合としたものである。

散在情報における照合による識別は、1つ1つの文書を個別に検討*7して照合ができるかが問われる。実際、情報公開法の不開示情報の運用は、まさに個別に慎重に判断されているのであるし、行政機関個人情報保護法でも、行政文書が個人情報を含むかは個別に判断せざるを得ない。(これを「散在情報的照合性」と呼ぶことにする。)

もし、処理情報(民間部門では「個人情報データベース等」、昭和63年法では「個人情報ファイル」)に対して、散在情報と同様に「容易に」のない照合識別要件を適用したらどうなるか。数百万件からなる「個人情報ファイル」について、その一つ一つの要素が他の情報と照合することができるものとなっているか、把握せよというのは現実的でないだろう。

これに対して、処理情報に対する「容易に照合することができ」とは、もっぱら、複数のファイル間で、その要素が1対1対応するものとなっているか否かを問うものである。これは、当該ファイルを設計した時点で当事者にとっては明らかであり、一つ一つのデータごとに検討する必要がない。このことをもって「容易に」としているのである。(これを「処理情報的照合性」と呼ぶことにする。)

ここで、次の点が問題となる。現行の行政機関法は、「個人情報ファイル」(2条4項)について第3章の規定を設けているが、この「個人情報ファイル」の該当性判断には、散在情報的照合性と処理情報的照合性のどちらを適用するのか。

定義の条文からすれば、「容易に」の文言はないので、散在情報的照合性が適用されるかのようであるが、現実の運用としては、昭和63年法の「個人情報ファイル」と同じように、処理情報的照合性で判断されているのではないか。

この点、本来は、現行の行政機関法も、ファイルの「個人情報ファイル」該当性判断においては、「他のファイルと容易に照合することができ」といった定義とすることで、散在情報の規律(2章、4章)とは区別して扱うべきだったと考える。にもかかわらず、これが、ファイルの要素ごとに個人情報該当性を定義して、当該要素の「集合物であってそれを検索できるように体系的に構成したもの」と定義されていることから、本来の趣旨からずれた定義条文となってしまった。昭和63年法でこのような定義方法が用いられていて、そこでは処理情報が前提であったから、それでもなんとなく矛盾しない定義規定だったのが、現行法がその定義様式を受け継いで、かつ、散在情報的照合性を導入したものだから、綻びが顕在化したものである。

もっとも、「個人情報ファイル」該当性が処理情報的照合性によって否定されるファイルがあるときに、そのファイルの各要素を見たときに、散在情報としての保有個人情報に該当するものが存在するときは、散在情報的照合性によって判断される。すなわち、「このファイルは個人情報ファイルに該当しないが、要素の一部に保有個人情報に該当するものがある。」という扱いがあり得るということである。

以上が、「照合による識別」解釈の私の説(独自の見解)である。

この説を、今回の件に当てはめると、以下のように言える。(ここでは、煩雑さを避けるため、民間部門の「個人情報データベース等」を公的部門の「個人情報ファイル」で言い換えている。)

民間部門の匿名加工情報は、処理情報的照合性で個人識別性が排除されるので、元データの個人情報ファイルと加工データのファイルとの間で、照合ができないデータになっていれば足りることになるため、k=2のk-匿名化(というかグループ化)によって、加工ファイルは個人情報ファイルに該当しなくなる。

公的部門の匿名加工情報については、加工方法における匿名加工情報該当性判断と、当該匿名加工情報を提供してよいかの判断とで、2段階に分けられる。

加工方法については、民間部門の匿名加工情報と同じであり、元データの個人情報ファイルと、加工データである匿名加工ファイルとの間で、照合ができないデータに匿名加工すれば、匿名加工情報に該当する。ここでは、照合識別要件該当性は処理情報的照合性で判断される。

次に、そうして作成された匿名加工情報のファイルを、いざ提供しようというときには、そのファイルの各要素に、「保有個人情報」に該当するものが残存していないか確認し、存在すればそれを除去する必要がある。そうしなければ、保有個人情報の目的外提供となって行政機関法8条に違反する。ここでは、照合識別要件該当性は散在情報的照合性で判断される。

民間部門にはこの義務がなく、この作業は手間のかかるものかもしれないが、情報公開制度で個人情報ファイル丸ごとに対する開示請求があった場合には、その手間をかけているのだから、行政機関にとってはその延長といえるかもしれない。

このように整理すると、「容易に」の有無の違い、匿名加工情報の範囲、情報公開制度との関係、いずれも違和感なく整理できると思う。まとめると以下となる。

- 行政機関の匿名加工情報は、加工方法における個人識別性排除のための照合識別要件は、民間部門と同じである。

- 民間部門との違いは、保有個人情報の目的外提供とならないためのチェック工程が追加的に必要となることにある。

- このチェック工程で想定すべき照合先は、「図書館等の公共施設で一般に入手可能なものなど一般人が通常入手し得る情報」であって、行政機関内の元データではない。(元データとの処理情報的照合性は匿名加工で既に排除されているから。)

追記(7日)

「考え方(案)」の「(案)」が取れた最終版が公開された。紛糾した12頁は修正されたのだろうか。確認してみると、13頁へずれて、以下の内容となっている。

- 行政機関等が保有するパーソナルデータに関する研究会, 行政機関個人情報保護法・独法等個人情報保護法の改正に向けた考え方, 2016年3月7日, 13頁

なお、行政機関等が作成する匿名加工情報は、特定の個人を識別することができないように個人情報を加工して得られる個人に関する情報であって、当該個人情報を復元することができないようにしたものであるが、加工に用いた個人情報自体などとの照合により特定の個人を識別することができることから、行政機関個人情報保護法・独法等個人情報保護法の個人情報に当たるものであると考えられる。本研究会においては、加工基準がまだ定められていない中、行政機関等の匿名加工情報が個人情報に該当する場合も検討対象に含めておくべきとして議論をしてきたところであるが、基本的な考え方としては、個人情報に該当しても、個人の権利利益の保護が図られるための規律が設けられ、また、官民の匿名加工情報の流通に支障が生じないのであれば問題は無いものと言えよう。

矛盾することが同じ段落に集められただけで、何も説明になっていない。

行政管理局は、この研究会で、「容易に」を程度問題と捉え、いかなる趣旨で使い分けられているか、歴史的経緯を調査して明らかにするといったことをしなかった。事務局も構成員も、論理パズルを解こうとするばかりで、歴史を踏まえるとか、どうあるべきかという観点で、個人識別性を論ずることはなかった。

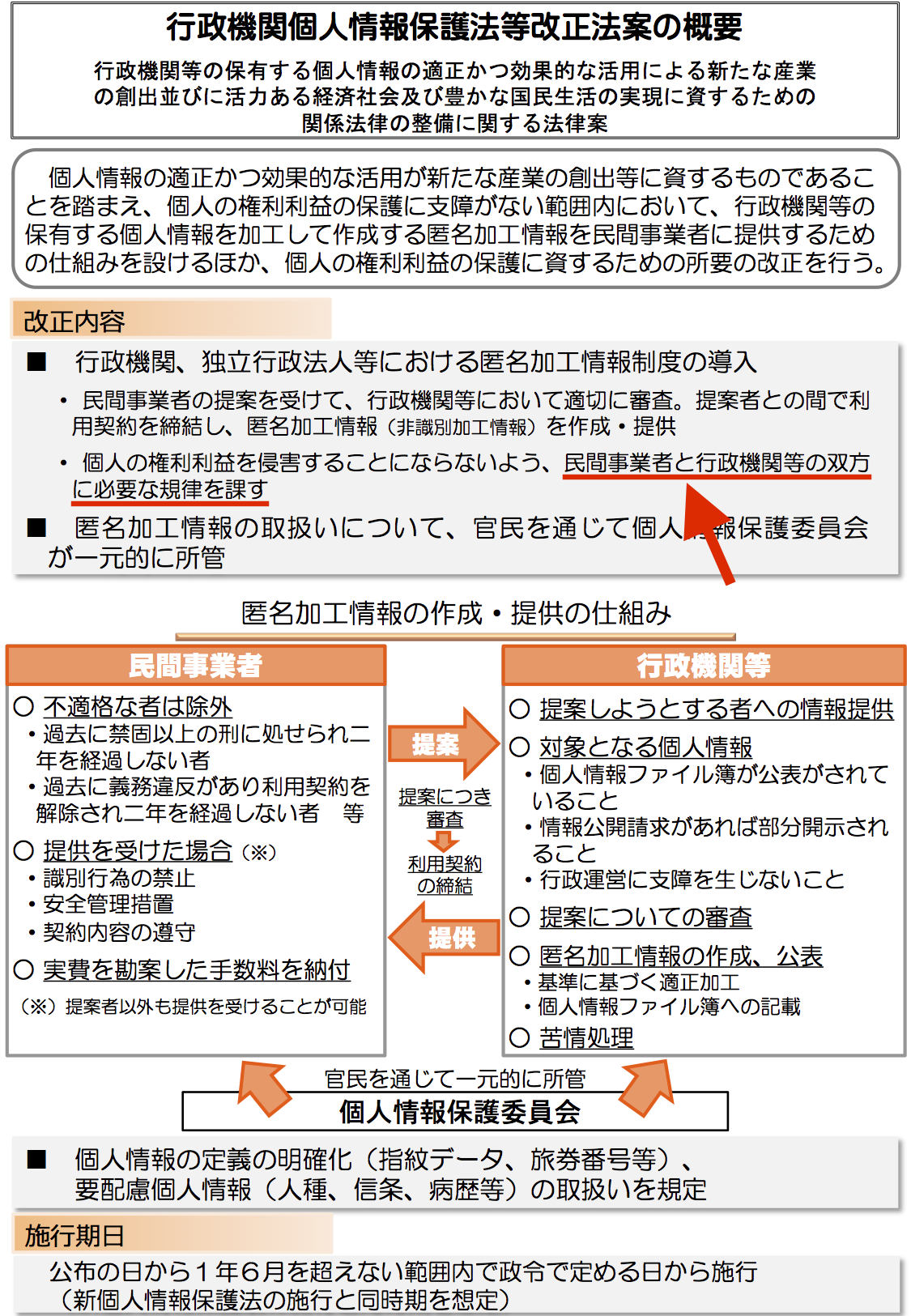

*1 総務部会・IT戦略特命委員会合同会議、議題「行政機関等の保有する個人情報の適正かつ効果的な活用による新たな産業の創出並びに活力ある経済社会及び豊かな国民生活の実現に資するための関係法律の整備に関する法律案」について【法案審査】」とある。

*2 とはいえ、どういう解釈でそのように整理できるかについては、未だ適切に整理されているとは言い難い状況がある。詳しくは「匿名加工情報は何でないか・後編」で書く予定。

*3 2015年12月6日の日記「匿名加工情報は何でないか・前編(保護法改正はどうなった その2)」参照。

*4 詳しくは、「パーソナルデータ保護法制の行方 その9」で書く予定。

*5 もう一つの可能性を思いついたが、これは「匿名加工情報は何でないか・後編」を書いた後でないと説明が簡単でないので、またの機会にする。

*6 詳しくは、「散在情報と処理情報(パーソナルデータ保護法制の行方 その3)」を書いて、「Q14問題とは(パーソナルデータ保護法制の行方 その9)」を書いた後で、また書く予定。

*7 「特別の調査をすれば入手し得るかもしれないような情報」(行政管理局「解説 行政機関個人情報保護法」より)まで実際に調査してみることが求められるわけではないが、「図書館等の公共施設で一般に入手可能なものなど一般人が通常入手し得る情報」(同)であるか否かは、個別に文書ごとに判断する必要がある。