2008年03月02日

■ Winny媒介型暴露ウイルスによるファイル流出被害発生件数の推移

先週、毎日新聞の大阪夕刊に、ウイルス作者逮捕起訴事件のまとめ記事が連載された。

- ネット汚染:ウイルス事件の影/上 院生、41種作成, 毎日新聞 大阪夕刊, 2008年2月27日

- ネット汚染:ウイルス事件の影/中 問題意識持ちネット巡回, 毎日新聞 大阪夕刊, 2008年2月28日

- ネット汚染:ウイルス事件の影/下 情報流出、月1600件 法規制、議員の関心薄く, 毎日新聞 大阪夕刊, 2008年2月29日

このうち「下」の回では、ネットエージェントの話として「ウィニー上で毎月約1600件の情報が流出」「流出ファイルを特に集めている人は1000人いる」という話が紹介されている。これは私も昨年6月に聞いた話だ。今ではどうなっているのだろう。というわけで、Winnyノード数調査用に走らせていたcrawlerでダンプしたキー情報を基に、私も確かめてみることにした。

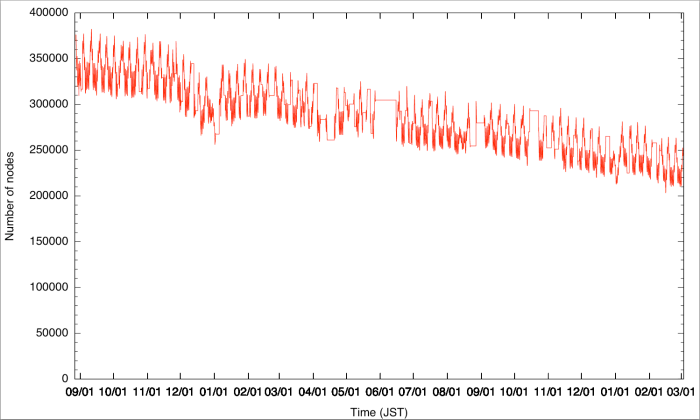

まず基礎データから。12月28日の日記にも掲載したWinny稼働ノード数は、その後以下のように推移している。

ノード数は引き続き同じ調子で減少中のようだ。このグラフで線が真横に伸びている部分は、crawlerが停止していたため観測できていない期間を指す。特に、2007年5月下旬から6月中旬まで約半月にもおよぶ停止期間がある。

次に、暴露ウイルスがWinnyネットワークに漏洩させている流出ファイルを対象として、キーを集計してみた。

対象としたファイルは次のパターンのファイル名を持つものとした。

^\[仁義なきキンタマ\] .*\([0-9A-F]{8}\)のドキュメント\.zip$"

^\[仁義なきキンタマ\] .*\([0-9A-F]{8}\)のドキュメント vol\.\d+\.zip$"

^\[殺人\] .*\(200\d{5}-\d{6}\)のキンタマ\.zip$"

^\[殺人\] .*\(200\d{5}-\d{6}\)のメール\.zip$"

^\[写真集\]\[IV\] .*\(200\d{5}-\d{6}\)のアルバム\.zip$"

これらのファイル名は、暴露ウイルスによって名付けられているわけだが、5パターンのうち後ろの3つにある丸括弧内の「200XXXXX-XXXXXX」の部分は、ウイルスが実行された年月日と時刻を意味していると思われる。前2つには丸括弧内に16進8桁の番号が記されているが、これはウイルス実行時に付けられたランダムな番号ではないかと思われる。

これら5パターンの流出ファイルには、Winnyの「トリップ」文字列が設定されている。トリップ文字列とは、ファイルの放流者が自分を識別できるように設定できるWinnyの機能であり、暴露ウイルスは、ウイルスが実行される毎にランダムなトリップ文字列を付与していると思われる。

5つのパターンのうちいくつかは、複数がセットとなって流出するようになっているようだ。たとえば、「[殺人] ……のキンタマ」と「[殺人] ……のメール」は1回のウイルス実行で同時に作成されて放流されるようであるし、「……のドキュメント」と「……のドキュメント vol.2」「……のドキュメント vol.3」等も同時に放流されるものだと思われる。

したがって、流出ファイル数と被害数は同じとは言えない。流出件数をどう定義するかであるが、これらをセットで1件として数えるのがよいだろう。そこで、ファイル数の集計とは別に、トリップ数を集計してみた。おそらくトリップ数が、ウイルスを実行してしまった被害回数に当たるのではないかと思われる。

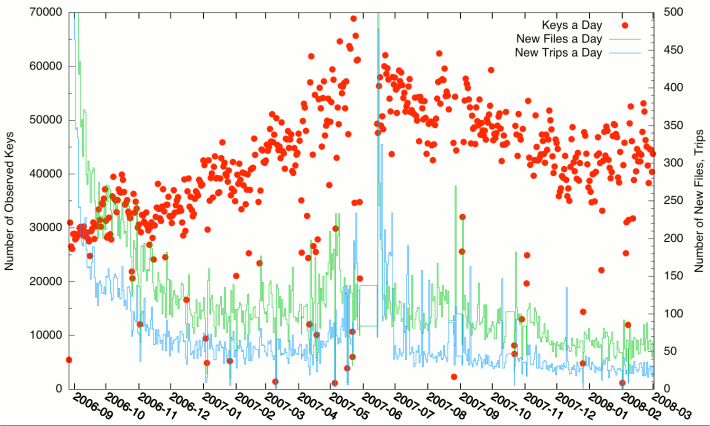

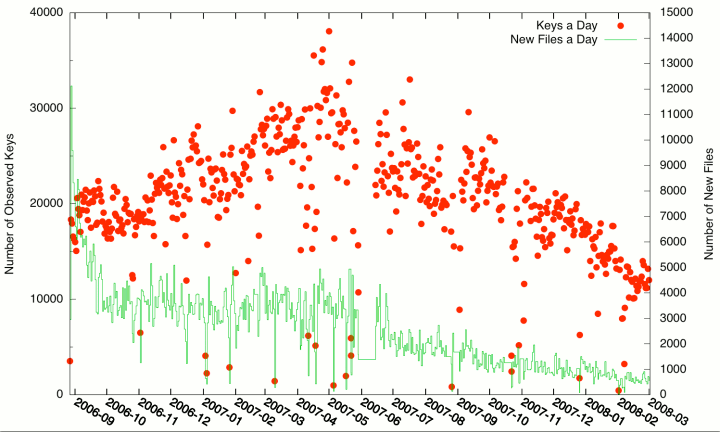

下の図2は、1日当たりの流出ファイル流通量(赤い点)(目盛りは左の縦軸)と、1日に新たに発見された流出ファイルの数(緑の線)(目盛りは右の縦軸)と、1日に新たに発見された同トリップ数(青の線)(目盛りは右の縦軸)を示す。

緑の線と青の線がときどき急激に高い値を示している部分があるが、これは、観測停止期間の直後に起きているもので、観測停止期間中に発生した流出のファイルは、観測再開後に集中的に新規発見として観測されるため、このように件数が急激に高い値を示す。特に半月にわたって停止していた6月前半の直後の高い値が目立つが、これらの部分は無視して読めばよい。同様に、赤い点がときどき極端に小さな値を示している部分があるが、これも1日のうち部分的に観測が停止していた時間があるために観測数が少なくなっていることを意味している。

赤い点に着目すると、流出ファイルの流通量は、2007年6月まで増加傾向にあり、2006年9月から倍増していたことがわかる。その後やや減少に転じていることがわかる。

この「流通量」というのは具体的に何を意味するかというと、Winnyノードは「私はこのファイルを送信可能です」ということを意味するファイルのキー(Winnyの「キー」)を常に放出しているわけだが、これはそのキーの観測数(流出ファイルに関するもの)である。この調査で使用したcrawlerは観測密度が十分ではないので、この絶対値にはあまり意味がない。相対値は、ファイルの流通量、つまり、そのファイルを「共有」していた人数や、それらがどれだけ継続されていたかの度合いを概ね示していると考える。

2007年5月まで流通量が単調に増加していたのは、流出ファイルの累計数が単調に増加していることを反映したものではないかと考えられる。

緑と青の線に着目すると、最初に大きな値になっていて、急激に減少し、最初の3か月間は漸近的に減少する値となっているが、これは、新規に発見された数を示している値なので、観測開始初期には必然的に大きな値となる。つまり、例えば、2006年11月のある日に初めて観測されたファイルは、観測開始日(2006年8月下旬)より前に放流されたものである場合がけっこうあるということである。観測開始から3か月半ほどで概ね収束しているように見えることから、流出ファイルは、数か月に1回程度の頻度でしかキーを放出しないようなケースがあるものの、3か月半以上期間を置いて同じファイルのキーが放出されることは少ないようである。したがって、緑と青の線に着目するときは、2006年12月より前を無視して読むのがよい。

そうすると、このグラフで注目すべき特徴は、新規流出件数が2007年4月中旬に急増している点であろう。

2006年12月から2007年4月中旬までは概ね一定の値となっており、流出件数(青の線)は、1日当たり50件ほどを示している。1日50件というのは1か月で1500件であるから、ネットエージェントの話と概ね一致している。

新規流出件数は、2007年4月中旬から5月下旬にかけて倍増している。このとき何があったのだろうか。この状況は6月中旬か下旬ごろに元の水準に戻っている。(6月上旬は観測停止期間であり、肝心なときにデータを採れなかったのは悔やまれるところである。)

2007年4月中旬というと、若いカップルが秘め事を撮影したプライベートビデオと写真が流出させられた件が思い起こされる。このとき、マスメディアがこぞってこの件を報道した。その日付を確認すると以下のようである。

- 第二のケツ毛バーガー事件が発生!? ハメ撮り画像と動画流出, にゅーあきばどっとこむ(ネットランナー関係サイト), 2007年4月9日

- 夕刊フジTV SEX動画流出させた大手メーカー社員に騒然!, 産経新聞社, 2007年4月10日

- ZAKZAK 大手部品メーカー社員ハメ撮り流出…AV顔負け動画も, 産経新聞社, 2007年4月10日

- 東京スポーツ 自分のハメ撮り動画から上司の個人情報までネットに, 東京スポーツ新聞社, 2007年4月12日

- 日刊スポーツ ミクシィで大炎上!! 大手部品メーカー社員のハメ撮り画像動画, 日刊スポーツ新聞社, 2007年4月17日

- フラッシュ2007年5月1日号 史上最大のネット被害!大手メーカー社員のハレンチ画像なんと1ギガが全部流出, 光文社, 2007年4月17日

- 週刊実話2007年5月3日号 大騒動! トヨタ下請け会社社員の「セーラー服コスプレSEX」映像流出!, 日本ジャーナル出版, 2007年4月19日

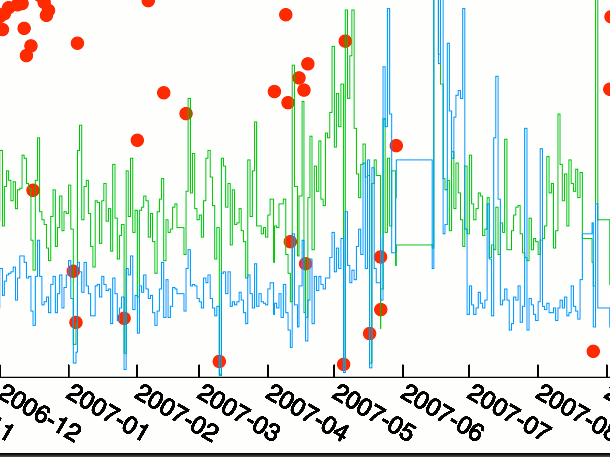

これらの新聞や週刊誌が発売された4月10日〜20日あたりの様子を図2のグラフから読み取ると、ちょうど17日あたりから流出件数が増加しはじめていることがわかる。当該部分を拡大したものを図3に示す。

おそらく、この新聞や週刊誌の記事を見て興味を持ち、この流出ファイルを入手しようとし、その際に暴露ウイルスを実行してしまって自分のファイルも流出させてしまうという事態が多数発生したのだろう。

次に、ウイルスファイルの流通量の変化を調べてみた。ここでは、2月2日の日記のときと同様に、ファイル名に「 .」を含む、拡張子偽装ファイルを対象とした。

なお、ウイルスは拡張子偽装ファイルだけではない。.zip ファイルや .lzh 等のアーカイブファイルの中にウイルスが格納されていることも多い。特に、暴露ウイルスにより放流された流出 .zip ファイルには、その暴露ウイルス自身が埋め込まれているわけだが、他にも、音楽CDを1枚まとめたアーカイブファイルのように見せかけて、中にウイルスも入れられている(そしてその中のファイルのファイル名で拡張子が偽装されている)ことがあるようだ。また、不正に放流されているコンピュータソフトのインストーラ(○○Setup.exe等)が実はウイルスであるというケースもあるだろう。これらはファイル名からはウイルスかどうか判別できないので、ここでは集計の対象としていない。

図4は、1日当たりの拡張子偽装ファイルのキー観測数(赤い点)(目盛りは左の縦軸)と、1日に新規に発見された拡張子偽装ファイルの観測数(緑の線)(目盛りは右の縦軸)を示している。

緑の線は図2と同様、新規発見数であるため観測開始初期には大きな値となっている。図2と違って、1か月ほどで収束しているようである。(流出ファイルより収束しやすい原因についてはまだ調査していない。)

緑の線に着目すると、まず、2007年5月ごろまで、1日に3000〜4000個もの拡張子偽装ファイルが新たに作られて放流されていたらしいことがわかる。複数の者がこのような行為をしていると考えられるが、それにしても数千人もやっているとは考えにくいので、ある程度自動化されているのではなかろうか。

2007年5月までは概ね一定の量の拡張子偽装ファイルが生産されていたのが、2007年6月下旬以降、減少し始め、2007年8月の時点で半減、さらに減少して、現在まで減少し続けたことがわかる。なぜ、2007年6月下旬以降、減少し始めたのかその原因はわからない。

図1の通り、Winny稼働ノード数自体が減少していることから、その影響でウイルスファイルも減っている可能性もあるが、Winny稼働ノード数の減少率に比べ、ウイルスファイルは大きく減少しているように見える。

また、赤の点に着目しても、2007年5月まで拡張子偽装ファイルの流通量は単調に増加していたのが、2007年7月以降減少していることがわかる。特に、2007年12月上旬以降、減少傾向は強まっているようだ。

これらが減少し始めた原因はわからないが、冒頭の毎日新聞大阪夕刊の記事には次の通り書かれている。

京都府警(略)ハイテク犯罪対策室は現在もほぼ同じ陣容で、警視庁に次ぐ充実ぶりだ。(略)ウイルス感染によるウィニー上の情報漏えいは続発。アニメを無断使用した悪質なウイルスをターゲットに絞って昨年7月、捜査を始めた。ウィニーネットワークを監視し、「源流」となるIPアドレス(ネット上の住所)を特定。(略)

ネット汚染:ウイルス事件の影/中 問題意識持ちネット巡回, 毎日新聞 大阪夕刊, 2008年2月28日

関係があるのかどうかはわからない。

次に、1月24日のウイルス作者逮捕で、拡張子偽装型ウイルスが減少したかを見てみると、特に変化はないように見える。それより前から元々減少していたのが継続しているだけのように見える。逮捕後もなお、毎日500〜900個ほどの新たな拡張子偽装ファイルが生産され放流され続けているようだ。流している輩は「自分が作成しているウイルスは著作者人格権侵害や名誉毀損に当たらないタイプなので合法」とでも考えているのだろうか。

図2を図4と比べると、拡張子偽装ファイルの減少(図4)に比べて、流出ファイルの流通量や新規流出件数の減少(図2)は鈍いように読める。

新規流出件数は減少傾向にあるが、2007年12月以降、下げ止まっているように読める(図2)。流出ファイルの流通量も同様に下げ止まっている(図2)。Winny稼働ノード数が減少していることも加味すれば、暴露ウイルスの被害がなくなりつつあるわけではないと言えるだろう。

拡張子偽装ファイルの流通量が大きく減少している(図4)ことが、ウイルスを故意に収集して拡散させる(公衆送信可能化する)輩が減っているためであるとするなら、それは良い傾向である。早く、ウイルス罪の刑法改正を成立させて、これをゼロにまで縮めてほしいところである。

一方、流出ファイルの流通量はこの3か月間減少していない。2007年5月のピーク時よりは減ったものの、観測を開始した2006年9月の水準まで戻ってはいない。流出ファイルを集めてそれを公衆送信可能化して被害を拡大させようとする行為が、あいかわらず横行しているのであろう。こういう輩はどうにかできないものだろうか。前出の週刊誌のような行為(流出した写真を多数掲載)がまかり通っているくらいだから、どうともならないのだろうか。

なお、今回は流出ファイルとして上に挙げた5つのパターンのファイル名のファイルを対象としたが、その他にも以下のパターンのファイルがあるようだ。これについてはまだ調べていない。

^\[キンタマ\] 俺のデスクトップ .* \(.*\) \[[0-9]{2}-[0-9]{2}-[0-9]{2}\]\.jpg$

^\[キンタマ\] 俺のデスクトップ .* \(.*\) \[[0-9]{2}-[0-9]{2}-[0-9]{2}\]\(ファイル詰め合わせ\)\.zip$

^\[キンタマ\] 俺のデスクトップ .* \(.*\) \[[0-9]{2}-[0-9]{2}-[0-9]{2}\]\(ファイル詰め合わせ\)\.lzh$

^欄検眼段_[A-Z]__.*\.GJB$

^\[似非キンタマ\] Desktop Live! 0\.2\.0 [0-9a-f]{6} \([0-9]{8}-[0-9]{6}\)\.jpg$