■ 不正アクセス禁止法 立法者の意図(推定)

7月15日の日記「不正アクセス禁止法 法学者の解釈」の続き。

不正アクセス禁止法の解釈について、このような場に書くことは避けたかったのだが、ブログ界隈で危なっかしいコメントが漂っているようでみてられないので、一部、書くことにする。

以下は、「逐条不正アクセス行為禁止等に関する法律」(立花書房, 不正アクセス対策法制研究会編著)を頼りに、立法者の意図を推定してみたものである。仮にこの推定通りだったとしても、立法者の意図が裁判所の判断や検察の考えと同一とは限らないので注意。また、この本は信用に値しないとする声を複数耳にしたことがある。

まず、この本は次のような立場の著者によって書かれたものである。

……法律の立案に参画した我々警察庁スタッフも、法律の施行準備に、その他ハイテク犯罪対策に追われているうちに、ある者は警察庁から転出し、ある者は他課に異動し、ある者は別命を与えられたというように、それぞれちりぢりになってしまった。しかしながら、来る平成12年7月1日の不正アクセス禁止法の全面的施行を前にして、今の機会を逃しては、この法律の解説書の発効は望めないと考え、立案当時の警察庁関係者が、自責の念を込めつつ、かつ、薄れゆく記憶をたぐりつつ、分担執筆したものである。(略)

平成12年5月

逐条不正アクセス行為禁止等に関する法律, はしがき, p.6

以下では、「特定」という言葉をすべて省略した。「特定電子計算機」=「電気通信回線に接続している電子計算機」、「特定利用」=「利用のうち、当該電気通信回線を通じて行うものに限る」という意味で、この法律全体がこれに限定されているので、読みやすさのために省略する。

この法律の定める禁止行為が何であるかを解釈するには、まず「制限されている利用」というものがどのように定義されているかが鍵である。3条2項の1号〜3号はいずれも「制限されている利用をし得る状態にさせる行為」を不正アクセス行為としている。

「制限されている利用」という表現は3条にしかなく、2条にはない。2条に「制限」という言葉は、「当該利用の制限」という表現で一回出てくるのみとなっている。

この法律において「アクセス制御機能」とは、電子計算機の利用を自動的に制

御するために当該利用に係るアクセス管理者によって当該電子計算機(略)に

付加されている機能であって、当該利用をしようとする者により当該機能を有

する電子計算機に入力された符号が当該利用に係る識別符号(略)であること

を確認して、当該利用の制限の全部又は一部を解除するも

のをいう。

「利用の制限」という言葉の直接的な規定が見当たらない。「利用の制限」とは何か。

まず、15日に書いた、「電子計算機の利用」といえ

ば一個の有体物としての利用のことを指すとしか読めないとする法学者の解釈の立場(「有体物としての電子計算機であるコンピュータの利用であって、

そこでなされている個々の情報処理と解釈することはできない」とする立場)

では、「利用の制限」とはその電子計算機を全く利用できない状態にすること

だけを指すのだろう。

一方、「電子計算機の利用」といえばそこでサービスを受けられるいろいろな利用それぞれのことを指すという立場の文理解釈では、無数の利用というものがあって、そのうちのどれとどれが「制限されている利用」にあたるのかということになる。立法者の意図を逐条解説書から探れば、以下の引用部のように、利用というものに「範囲」なるものが想定されていることから、利用という概念が、範囲の限定を伴いうるものとして意図されていることがわかる。

本項で規定するアクセス制御機能によって識別符号が入力された場合にのみ電

子計算機の利用ができるようにシステムを構築することで、利用件者

にのみ許諾した範囲の利用をさせるようにして、電子計算機の動作

の管理を具現化させているところである。

逐条不正アクセス行為禁止等に関する法律, p.47

アクセス制御機能は、アクセス管理者が電子計算機の利用を誰に認めるか、認める場合はどの範囲とするかという電子計算機の動作の「管理」を、情報処理において実現するための手段である。

逐条不正アクセス行為禁止等に関する法律, p.48

次に、「アクセス制御機能」の規定が、「……当該利用の制限の全部又は一部を解除するもの」となっていることから、アクセス制御機能が(入力された符号が当該利用に係る識別符号であることを確認して)解除するという何かしら(=「利用の制限」)があって、その、解除する前の状態を解除した後の状態と比較したときに、解除前では制限されていて、解除後では制限されていないような利用のそれぞれを指して、(当該アクセス制御機能により)「制限されている利用」とされているように読める。

つまり、制限の手段を表す言葉を使わずに、「入力された符号が当該利用に係る識別符号であることを確認して解除する」という概念だけを使って、「利用の制限」ということと「制限されている利用」というものを同時に定義しているように読める。

このことは、3条2項の1号(他人の識別符号を入力)だけを話題にする場合には、十分に都合のよい定義のように思える。なぜなら、1号では識別符号を入力するのであるから、そのアクセス制御機能はそれによって、そのアクセス制御機能で制限している利用の制限を解除するのであり、制限が解除されるものが制限されていた利用であるから、その行為は常に「当該アクセス制御機能により制限されている利用をし得る状態にさせる行為」に該当するからだ。

ところが、同2号、3号を含めるとどうだろうか。

二 (略)当該アクセス制御機能による利用の制限を免れることができる情報(略)又は指令を入力して当該電子計算機を作動させ、その制限されている利用をし得る状態にさせる行為(略)

1号では、何が「制限されている利用」にあたるかがその行為自身によって決定付けられていたが、2号、3号ではそうはならない。

まず、「当該アクセス制御機能による利用の制限を」とされているから、ある行為が2号、3号違反であると示す際には、必ず、「どのアクセス制御機能に(どの識別符号が)入力されたのときに解除されるはずの制限が免れられたのか」を示すことが必須となるだろう。

それが示されたならば、示された識別符号の入力による解除が行われた場合における、解除前では制限されていて解除後では制限されていない状態となる利用のそれぞれを指して「制限されている利用」ということになり、当該行為がし得る状態にしたという利用が、その「制限されている利用」に含まれるならば、違反行為に該当するということになるのだろう。

しかし、やはり、何をもって「制限されている」ことになるのかが未定義である。

このことについて、逐条解説に「制限されているとは何か」といった直接的な解説は見当たらない。しかし、間接的な説明となる次の文章がある。

アクセス制御機能及びこの「制限」が完全無欠であれば、識別符号等以外の情報又は指令が入力されてもおよそ利用はできず、「制限」された状態が維持されることとなるが、本法は「アクセス制御機能による利用の制限を免れることができる情報(略)又は指令」の入力を不正アクセス行為としてとらえ(略)、これを禁止していることからも明らかなように、この「制限」及びアクセス制御機能による「制限」された状態の維持は、およそ識別符号を入力しない限り利用をし得ないものである必要はない。この「制限」がプログラムの瑕疵や設定上の不備によりアクセス管理者の意に反して不十分である場合、そのことをもって、電子計算機の利用を制御するためにアクセス管理者が付加している機能をアクセス制御機能と認めないこととすることは現実的ではないからである。本項が、アクセス制御機能を、識別符号等が入力されれば、制限されている(基本的には行えないようになっている)利用をすることができるようにする機能として規定しているのは、このような理由によるものである。

逐条不正アクセス行為禁止等に関する法律, p.57

つまり、法文の「制限されている」という言葉は、立法者の意図としては、括弧書きされているように、「基本的には行えないようになっている」という意味だそうだ。それ以上の規定や解釈の説明はどこにも書かれていない。そのことを以下で確認する。

まず、上に続く部分として以下の記述がある。

さらにすすんで、同じ利用について、ある場合には識別符号の入力が必要であるが、ある場合には識別符号の入力以外の方法によってすることができるようなときに、その利用はアクセス制御機能の前提となる制限がされているといえるかどうかということについては、若干の検討を要する。一般論として、結論を先に述べれば、識別符号を入力する以外の方法によっても識別符号を入力した場合と同じ利用ができるようになっていることをもって、直ちに識別符号の入力により利用の制限を解除する機能がアクセス制御機能に該当しなくなるものではないが、識別符号を入力しなくとも同じ利用ができ、アクセス管理者が当該利用を誰にでも認めているような場合には、アクセス制御機能による利用の「制限」はないものと解されることになる。以下、具体的な例を挙げて解説する。

逐条不正アクセス行為禁止等に関する法律, p.59

この記述から、立法者は、「識別符号の入力以外の方法によってすることができる」状態を「制限されている」といえるかについて、はっきりさせていないことを自ら認識していることがうかがえる。

「若干の検討を要する」とし、「一般論として結論を先に述べれば」という言葉で続けられている説明は、「直ちに……該当しなくなるものではないが、……ような場合には制限はないものと解される」と書かれており、これは、「……ような場合には」で示された、明らかに制限がないと解される場合(「アクセス管理者が当該利用を誰にでも認めているような場合」)を挙げて、単にそういう場合があることを述べているにすぎない。

続く部分の「具体的な例」も、以下のように書かれている。

社員が企業の建物内部でLAN上の端末から行う当該サーバ・コンピュータの利用に関してはID・パスワードによる制限をしていないが、外部ネットワークから社員が行う当該利用に関してはID・パスワードの入力が必要とされる場合は、建物の入退室管理が常識的範囲で行われている限り、当該端末を誰でも使用できるというわけではないので、当該利用に当該利用については、アクセス制御機能による制限があるといえる(当該LAN上の端末からの利用についてはアクセス制御機能による制限ではなく、建物の入退室管理等による制限が行われていると評価されることになる)。

IPアドレスを用いるなどして、特定の端末からの利用については識別符号等の入力を要しないようにしている場合も、同様に、当該端末が誰でも自由に使用できるようになっているのでない限り、アクセス制御機能による利用の制限があるといえる。

逐条不正アクセス行為禁止等に関する法律, p.60

これも、明らかに制限があると解される場合を挙げているにすぎず、それ以外の場合にどうなのかについて説明していない。

どちらの説明にも条件付けがされており、そこは注目に価する。前者(明らかに制限されていないと解される例)では、「アクセス管理者が認めている」ことを条件としており、後者(明らかに制限されていると解される例)では、「誰でも自由に使用できるようになっているのでない」ことを条件としている。しかし、だからといって、アクセス管理者が認めていないなら制限されていることになると言っていることにはならないし、誰でも自由に使用できるようになっているなら制限されていないことになると言っていることにもならない。

つまり、明らかに制限がない場合と、明らかに制限がある場合を例示しているだけで、それ以上の検討がない。明らかにそう言えるために条件付けをしながら例示をしていることから、それらの条件がない場合については何も書けないことを、著者らは認識していると推察される。

結局、「若干の検討を要する」とし、「一般論として結論を先に述べれば」としているわりには、後に続くはずの検討はなされていないことになる。このことは、次の解説に反していると言える。

そこで本条では、この不正アクセス行為をすることを禁止することとする(第一項)とともに、禁止されることとなる不正アクセス行為について、第二条で規定した識別符号、アクセス制御機能等の概念を用いて明確に定義することとした(第二項)ものである。

逐条不正アクセス行為禁止等に関する法律, p.66

「明確に定義することとした」というが、明確に定義されてはいない。「基本的には行えないようになっている」という解説しかできないような定義しかなされていない。

たしかに、2号、3号で期待されるような不正アクセス行為を定義しようとしても、客観的に判別できる行為規定で定義することが容易でないことは最初から予想されるところである。こうした曖昧さが残ることは止むを得ないことであり、他の法律においてもそうした曖昧さのあるものも多いと主張することはできるだろう。しかし、そうした主張や考察がこの逐条解説書に書かれているわけではない。明確に定義できていないことを知りながら、「明確に定義することとした」と言っているのだろうと推察される。

「明確に定義することとした」と言わなくてはならない理由は、罪刑法定主義を持ち出すまでもなく、この法律を自然犯(刑事犯)ではなく法定犯(行政犯)とすることにしたことからも、強く要請されるところだからではなかろうか。

不正アクセス罪が法定犯であることについては、以下の記述などがある。

……これは、いわゆる自然犯は行為それ自体が法律で定められるまでもなく社会的に悪とされる行為であり、法令においては、特にその行為をしないように命ずるまでもなく、その行為を処罰する規定を設ければ足りるものであり、他方、法定犯は行為それ自体の当罰性は法令の規定による義務履行違反に求められるため、法令においては、義務を課する規定と義務違反を処罰する規定とを設けることが必要であるとの理解に基づくものであると考えられる。

このように解する場合、不正アクセス行為については、処罰することとすることが適当な行為であると認められるにしても((略)アンケート調査結果でも回答の約八十五パーセントが不正アクセスを法律で取り締まる必要があると回答している。)、前法律的に反規範性を有する行為であるとまではいえないと考えられる。そこで、本法においては、不正アクセス行為の処罰については、犯罪の防止及び電気通信の維持という本法の目的を達成するために、本条第一項において「何人も、不正アクセス行為をしてはならない」との規定を置いた上で、第八条で同項の規定に違反した者を処罰する旨の規定を置くこととし、不正アクセス罪が法定犯(行政犯)であることを明らかにしたところである。

逐条不正アクセス行為禁止等に関する法律, p.68

ちなみに、次の記述もある。

ところで、従来、「不正アクセス」と呼ばれていたコンピュータの不正利用行為は、必ずしも本条第二項に規定する不正アクセス行為に限定されていたわけではない。例えば、情報システム安全対策指針(平成九年国家公安委員会告示第九号)は、不正アクセス行為のほかに、不正な手段によりユーザ(略)以外の者が行うアクセス又はユーザが行う権限外のアクセスを「不正アクセス」と、コンピュータ不正アクセス対策基準(平成八年通商産業省告示第三六二号)は、システムを利用する者が、その者に与えられた権限によって許された行為以外の行為をネットワークを介して意図的に行うことを「コンピュータ不正アクセス」としており、概ね、コンピュータ・システムやサービスの無権限での利用行為をとらえて「不正アクセス」と呼んでいる。また、不正アクセスの報告を受け付けているコンピュータ緊急対応センター(JPCERT/CC)には、電子メールの不正な中継(略)や外部からのシステムの機能の探索(セキュリティ・ホールのスキャン)等アクセス制御機能侵害以外の侵害行為や不正アクセス行為の準備行為的なものも不正アクセスとして報告されているところである。

しかしながら、従来は「不正アクセス」と評価されてきたその他のコンピュータの不正利用行為やコンピュータ・ウィルスを投与する行為などは、アクセス制御機能に対する侵害行為ではなく、本法の禁止するところではない。これは、既に述べたとおり、本法は、コンピュータをネットワークに接続して営まれる社会経済活動の安全の確保が、一般に、その利用権者等をID・パスワード等の識別符号により識別し、識別符号が入力された場合にのみその利用を認めることとするアクセス制御機能により実現されているとの認識に基づいて、このアクセス制御機能に対する利用の制限が行われていない電子計算機に対する攻撃は、その電子計算機の管理者の意図に反するものであっても、本法による禁止、処罰の範疇外の行為である。

もとより、ネットワーク上のあらゆる問題状況を本法によって解決することは不可能であり、コンピュータ・ネットワークに係る社会経済活動の安全を確保するために規制すべき行為がほかにあるかどうかは、今後のネットワークをめぐる状況を踏まえ、引き続き検討されるべき課題であるといえよう。

逐条不正アクセス行為禁止等に関する法律, p.66

この説明が、「制限されている」をどのように解釈するべきかに、どう影響するかはよくわからない。

「不正な手段によるユーザ以外の者が行うアクセス」とか、「ユーザが行う権限外のアクセス」とか、「与えられた権限によって許された行為以外の行為」などは、抽象的な表現であり、法定犯として規定するには、何をもって「与えられた権限によって許された行為」とするのかを、明確に定義することが求められるのであろう。それらの「権限」なるものが、(全部をカバーきていないものの)概ね「アクセス制御機能により実現されているとの認識に基づいて」、明確に定義しようとしたのがこの法律だったのではないだろうか。

しかし結局は、2号、3号を規定しようとした段階で、「制限されている」をどのように解するかが未定義になってしまった。これは、「情報システム安全対策指針」や「コンピュータ不正アクセス対策基準」において、「与えられた権限によって許された行為以外の行為」が曖昧であったのと同程度に曖昧なままなのではなかろうか。

さて、この逐条解説書の中で、「利用の制限を免れることができる情報又は指令」として具体的にどのようなものがあるのか、事例を挙げている部分があるかというと、なんと、次の2か所しかない。しかもこの2つは同じことを繰り返し述べているだけなので、1種類の事例を挙げているだけだ。

(3条2項1号の解説)

入力されるものは「識別符号」でなければならない。識別符号についての解説(略)で述べたように、識別符号と同種の情報であっても、利用権者等でなくなった者のID・パスワードでアクセス管理者がパスワードファイルから消去し忘れていたものや、ハッカー等がアクセス管理者に無断でパスワードファイルに追加したID・パスワード(裏口)は、識別符号には該当せず、これらの情報を入力する行為は、本号に該当しない。これらの情報は、第三条第二項第二号の「アクセス制御機能による利用の制限を免れることができる情報」に該当する。

逐条不正アクセス行為禁止等に関する法律, p.75

(3条2項2号および3号の解説)

……で述べたように、利用権者等でなくなった者のID・パスワードでアクセス管理者がパスワードファイルから消去し忘れていたものや、ハッカー等がアクセス管理者に無断でパスワードファイルに追加したID・パスワードのように、アクセス制御機能を有する電子計算機を作動させる点で識別符号と同様の性格を有するものは、「アクセス制御機能による利用の制限を免れることができる情報」に該当する(略)。

逐条不正アクセス行為禁止等に関する法律, p.79

これ以外には、「セキュリティ・ホール攻撃」という言葉が何度か出てきているものの、その具体例は全く示されていない。なぜなのだろうか? たとえば、バッファオーバーフロー脆弱性を突いてシェルへのリモート操作の接続を得るということについて、書くことはできたはずなのに、なぜか書かれていない。

p.83には、「不正アクセス行為の事例についての若干の検討」という節があるが、そこに挙げられている例はいずれも1号違反行為についての検討ばかりである。

4月10日の日記にも書いたように、1999年の国会で、

不正アクセス行為の禁止等に関する法律案に対

する付帯決議として、次のように決議されている。

政府は、本法の施行に当たり、次の事項について善処すべきである。

一 不正アクセス行為は、コンピュータ・ネットワーク上の行為であり、一般の犯罪類型と異なる側面を有するところ、本法の施行に当たっては、国民に対し犯罪構成要件の周知徹底を図ること。

二 (略)

三 (略)

四 (略)

五 (略)

不正アクセス行為の禁止等に関する法律案に対する附帯決議

そもそも、子供まで含む一般の市民が直接に関わりを持ち得る法定犯を規定する法律の逐条解説が、いまどきPDFファイルによる無償提供ではないというところからしていかがなものかと思われるが、3条2号の2号、3号については、「制限されている」という文言が法文で未定義であるばかりか、上の通り逐条解説書を熟読してみても、その要件が解説されていない状態であり、「政府は国民に対し犯罪構成要件の周知徹底を図ること」という国会の付帯決議は無視されているに等しい。

この犯罪は法定犯なのであるから、ズバリ線引きをしていってもかまわないのではなかろうか。つまり、裁判所の判断を待つのではなしに、何かしらの相談をもって案を示し、パブリックコメントを活用するなどして、具体的にどれが該当行為で、どれが該当しない行為であるのかの例示を、どんどん政府から公示していくなどしてもよいのではないだろうか。「制限されている」の定義を政令ないし主務省令によって定めることにして、政省令を必要に応じて改正していくという方法もあり得たのではないか。

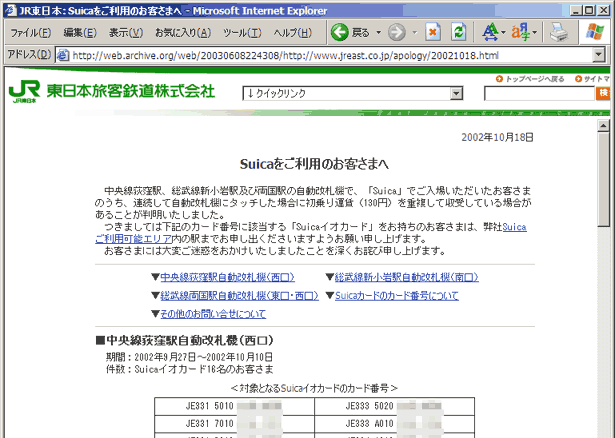

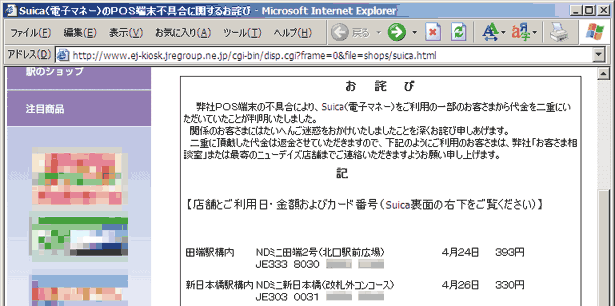

たとえば、2002年に、顧客情報を記録したファイルがWebサーバ上で丸出しになっていたことが原因で、2ちゃんねる掲示板にそのURLを暴露されて、多数の個人情報漏洩事故が連続発生したことがあったが、警視庁は、このようなファイルにアクセスする行為を「不正アクセスには該当しません」という見解を出している。

最近、企業等のウェブサイトから、資料・案内請求者や、アンケートの回答者、懸賞応募者などの個人データが流出する事案が多発しています。 この原因は、個人情報が格納されたファイル自体が、ウェブ上の公開ディレクトリに蔵置されていたためであり、発見されたサイトのURLが特定の掲示板に掲載されたため、問題が一斉に顕在化しているものです。したがって、システム管理者の簡単な設定ミスである場合が多く、このような場合は「不正アクセス」には該当しません。新システムへの移行時やサーバーの入れ替え時には、特に注意しましょう。

警視庁, 情報セキュリティ広場, 個人情報流出防止

この事例でも、アクセス制御機能は存在していたであろう。サイト管理者がページを編集したり、蓄積された個人情報ファイルをときどきダウンロードするために、FTPによるログインをしていたであろう。そこに識別符号によるアクセス制御機能は存在したに違いない。実際、これらの事故が起きたときに、サイトの運営者の一部はマスコミの取材に対して、「暗証番号を入力しなければアクセスできないようになっていた」などと主張していた。これはおそらく、FTPによるダウンロードのことを指しての発言だろうと推察する。

流出したのは、同社がHP上で行った同社製品のキャラクター名の公募キャンペーンに応募した人の氏名や住所、メールアドレスなど。同午前零時すぎから、閲覧方法がネット上の電子掲示板に掲載された。同社では「ご応募頂いた方にご迷惑をおかけした」としており、同日午前11時ごろにHPを一時閉鎖した。

同社によると、このデータは、HP上で暗証番号を入力しなければアクセスできないようになっていたが、何者かがHPを管理している別会社のサーバーを通じて、暗証番号がなくてもアクセスができるようプログラムを書き換えたらしい。

読売新聞 2002

年6月30日, ○○○○の1200人データ、不正アクセスで流出

ファイルがWebサーバ上で丸出しになっている事例では、アクセス制御機能が存在するにしても、ファイルを閲覧するという利用が、そのアクセス制御機能によって「制限されていた」と言えるかどうかである。警視庁は、裁判所による判断を待つことなしに、これを制限されていないと判断したわけだ。

2ちゃんねる掲示板で暴露されて実害(といえるもの)が拡大するという事態が起きても、その実害(といえるもの)を防止することは不正アクセス禁止法の目的ではないため、「このような場合は不正アクセスには該当しません」と決めてしまって、差し支えないということなのだろう。

であるならば、思い切って何が「制限されている」に該当しないか、線引きをしてしまっても、「実害が起きるから困る」ということにはならないはずだ。

そして、「制限されている」に該当しないような欠陥は、法律も保護してくれないのであるから、最低限対策をとる必要があるとサイト運営者が心得るべきであろう。このことは、既に警視庁からも以下のように注意喚起されているところであるのだから、線引きをしても現状と変わりないはずだ。

システム管理者の簡単な設定ミスである場合が多く、このような場合は「不正アクセス」には該当しません。新システムへの移行時やサーバーの入れ替え時には、特に注意しましょう。

警視庁, 情報セキュリティ広場, 個人情報流出防止

■ 不正アクセス禁止法 情報セキュリティ技術者が期待するはずのもの

不正アクセス禁止法が、人々が期待していると考えられる方向に拡大解釈されているのではないかと危惧する指摘がある。上に書いたように、この法律の3条2項の2号、3号の定義は曖昧であり、その部分について恣意的に拡大解釈されるのは由々しきことであろう。

人々が法律に何を期待するかは、立法者の意図とは別である(期待に沿うべく立法するべきではあるが)し、法学者がとり得る解釈もまた別である。そこで、人々がこの種の法律に何を期待しているかを考えておきたい。

まず、人々といってもいろいろな立場の人がある。Webサイト運営者、そこに個人情報を預けるなどして利用する一般の人、無関係な人の間では、この種の法律に期待するところは異なるであろう。Webサイト運営者は、アクセス管理者の意図に反するアクセスは全て不正アクセス行為ということにしてほしいと願うかもしれないし、そのサイトの利用者の多くもそのように考えるかもしれない。

では、情報セキュリティに携わる技術者はどう期待しているだろうか。

まず最初に、情報セキュリティ技術者であるからこそ、不正アクセス禁止法の適用範囲は広いものであって欲しいと願うはずだという観点がある。

なぜなら、不正アクセス禁止法があるからこそ、脆弱性の原因について安心して公開の場で議論することができるからである。

脆弱性の原因について明らかにすることは、長期的に、セキュリティ技術の進歩を促し、安全なシステム構築技術を確立するために必要不可欠であると同時に、短期的にも、管理者が自分の管理下にあるシステムの安全性を効率的に確認するために必要とされている。

このような正当性をもって、脆弱性の原因の情報は公表されるわけであるが、同時にその公開は、その情報を悪用する輩を生じさせないという理由から、憚られる面もある。この正当性と危険性のトレードオフをどう判断するかであるが、不正アクセス禁止法が存在しない(あるいは適用範囲が狭い)となると、危険性が増大するため、正当性があっても情報公開を控えるべきであるということになりかねない。

誰かがどこかで、2000年より前は脆弱性情報は秘匿される風潮があったのに、2000年ごろから情報が公開されるようになったというようなことを書いていたが、まさに、2000年は不正アクセス禁止法が施行された年である。

私は、2000年より前にはコンピュータセキュリティに興味を持たなかったのが、2000年から興味を持つようになった。それには別の原因もあったが、不正アクセス禁止法があるということが、情報公開をする妥当性を高めているという意識はおそらくあっただろうと、今さらではあるが思う。私としては、コーディネーションといった仕事には興味がなかったが、脆弱性の技術的な情報を整理して開発者に注意喚起するという仕事には興味があったためである。それがやり易い環境が法整備により整ったと暗黙的に感じていたと思う。

また、2000年の10月だっただろうか、JPCERT/CCに関わりのあったある人物と久しぶりにお会いした際に、彼に「僕は、公開しないべきだと思うよ。危ないから。」と言われたことがある。たしかに、2000年より前の段階で、不正アクセスに相当する行為がなされている現場で、秘密裏にその実態を知る立場にあった方からすれば、処罰されないのをよいことに勝手好き放題に繰り返す者達を目の前にすれば、情報を公開するべきでないという考えに至るのは必然的なことだっただろう。しかし、2000年2月の不正アクセス禁止法の施行で、その前提は変化したはずである。

このように、不正アクセス禁止法が適用範囲の広いものであるほど、脆弱性情報を公表することの妥当性が高まることになる。

ところがこの点を忘れてか、同法の適用範囲が狭い方がよいと考えながら、同時に、そうではないという現実の前に情報公開を避けようとしている風潮が見られる。これは全く錯乱した風潮である。

情報公開を避けようという風潮になる一つの要因は、幇助犯とみなされる可能性を恐れてのことのようだ。しかし、公表することに正当性があり、妥当性が認められるような形で公表する範囲においては、幇助犯とみなされることはないはずだ。ありとあらゆる犯罪行為のヒントになり得る情報を一律に公表すべきでないとすることは、市民がそうした犯罪から身を守るのに必要な手段や実態情報さえも遮ることになるのであり、事実、たとえば架空請求詐欺は、注意喚起することが模倣犯を増やしたかもしれないにもかかわらず、注意喚起は可能な限り早い段階で広く行うべきだったと誰もが考えるであろう。ピッキングが流行したときも、手口を真似る者が出る恐れがあっても、そうした実態を広く知らせることの方が優先されると判断して、ニュース番組で流したテレビ局があった。

ようは、正当性と危険性のトレードオフであり、公表をどこまで詳細にするかも、その必要性と、危険性の大きさや回避の困難さを天秤にかけて判断すべきものである。

場合によっては、公表するときに正当性の説明がきちんとなされていたかとか、口調がどうであったかといったことが加味されることもあるかもしれないので、その点に気をつけるに越したことはない。そもそもわざわざ口調を悪くして見せることに必然性はないはずだ。

また、技術者以外の人々が、情報を公開することの必要性をすぐには理解しない状況があるならば、その必要性をそうした人たちにもわかるように説明していくことが、技術者(長期的展望に立つことのできる専門家)の役目であろう。

なお、不正アクセス禁止法は第4条において、「不正アクセス行為を助長する行為の禁止」を規定しているが、そこでは、識別符号を提供する行為だけを対象としており、制限された利用を免れる情報又は指令は対象から外されている。このことについて、逐条解説書は次のように説明している。

そこで、本条においては、不正アクセス行為を禁止する実効性を担保するため、これを助長する危険のある他人の識別符号を提供することを禁止することとしたものである(注三)。

(注三)本条の趣旨は、条見出しにもあるとおり、不正アクセス行為を助長する要因を除去する点にある。不正アクセス行為を助長するものとしては、本条に規定する行為のほか、アクセス制御機能に係るソフトウェアのセキュリティ・ホールに関する情報の提供や、いわゆるクラッキング・ツールの頒布等も想定されるところである。しかしながら、これらの行為は、セキュリティ・ホールを探知してそれを改善する等の不正アクセス行為からの防御措置を施すことに資するという正当な目的で行われている場合もあり、その行為自体が一般的に不適当であるとはいえないものである。そこで、本法においては、コンピュータの知識に関係がなく誰もが容易に不正アクセス行為を実行することを可能とし、アクセス管理者等の承諾がある場合を除いておよそ有用性の認められない他人の識別符号を無断で提供する行為を禁止するとことし、セキュリティ・ホールに関する情報やいわゆるクラッキング・ツールの提供等についての規制の在り方については引き続き検討することとされたものである。

「幇助犯」との関係

他人が犯罪を行うのを手助けする行為(幇助行為)を処罰するものとして、刑法第六二条第一項の「幇助犯」の規定がある。幇助犯が成立するには、幇助行為を行う者が正犯の実行行為を認識するとともに、自己の行為がその実行を容易にするものであることを認識・容認して幇助行為を行うこと、及び正犯の実行行為があることが必要であるとされる。したがって、不正アクセス行為を行おうとしている第三者に対して、その実行を容易にすることを認識して他人の識別符号を提供し、かつ、提供を受けた者が実際に不正アクセス行為の実行に至れば、仮に本条の規定がなかったとしても、識別符号を提供した者は刑法第六二条第一項により不正アクセス行為の幇助犯として処罰されることとなる。

しかしながら、他人の識別符号を無断で提供する行為は、第三者の不正アクセス行為を行おうとしていることの認識、その実行を容易にするという認識の有無とは関係なしに不正アクセス行為を助長するものである。例えば、純粋にアクセス管理者のセキュリティ対策の甘さを糾弾するためにホームページ等で当該アクセス管理者に係る識別符号を公開するような場合であっても、当該ホームページ等を見た者がその識別符号を用いて容易に不正アクセス行為を実行することを可能とするものであり、結果として不正アクセス行為を助長することになる。

このように、他人の識別符号を提供する行為は、その外形的行為自体に不正アクセス行為を助長する高度の危険性が認められるものであり、その行為自体を禁止する必要性が認められることから、提供者に不正アクセス行為を幇助する認識があり、かつ、提供を受けた者が実際に不正アクセス行為の実行に至った場合にのみ幇助犯として処罰するにとどめることなく他人の識別符号を提供する行為一般を禁止することとしたものである。

逐条不正アクセス行為禁止等に関する法律, p.87

最近では、警察庁も脆弱性情報を公開するようになった。これは、不正アクセス禁止法が機能していることを前提として可能になったものではないだろうか。

さて、話を戻して、不正アクセス禁止法の適用範囲が狭い方がよいと考えながら、同時に、情報公開を避けようとしている錯乱状態について。

錯乱をもたらしているもう一つの要因として、特定の不正アクセス事件についてそれが無罪となって欲しいと願う心が、同法の適用範囲は狭くあって欲しいという思考をもたらし、それが、脆弱性情報悪用のリスクを高めることを直感させて、情報公開を控えざるを得ないという考えをもたらしているという可能性が考えられる。

それが錯乱状態だというのは、現行法の曖昧領域での裁判所判断がどうあって欲しいと願うかということと、現行法の曖昧さが不適切であるから改正によって厳密に定めて欲しいと願うこととが、別であることを区別できていないからである。つまり、曖昧な現行法のもとでなされた行為について罪刑法定主義に照らして無罪とするべきであると考えることと、法律を曖昧性のないものに改正する際には適用範囲を広くして欲しいと考えることとは両立するということを認識するべきである。

次に、そうした風潮が、錯乱したものではない可能性として、IPAの脆弱性情報届出制度(のうち、ウェブアプリケーションの脆弱性関連情報の場合)がうまく機能することを期待して、そのために不正アクセス禁止法の適用範囲が狭い方がよいとの考えを導いていることがあるかもしれない。

この制度は、発見されてしまった脆弱性はサイト運営者に伝えられることが社会の安全を高めることになるという考えのもとで提言されて実現されたものであるが、どんな脆弱性でも積極的に探索してまで見つけることを奨励するほどのものではない。具体的には、違法な手段で脆弱性を発見しないことが要請されている。

脆弱性の種類によっては、違法な手段を用いずには脆弱性の存在を確認できないのであるから、そうした種類の脆弱性は、この制度が始まってもなお放置されることになるのではないかとの失望感があるかもしれない。

しかし、脆弱性の種類によっては、適法な方法で存在を論理的に推定できるものもあるし、検証行為をしないことで、本当に対策されていない脆弱性とまでは確証を持てないものの、構造のパターンから他によくある脆弱性が存在している可能性が十分に高いと推察できるといった場合もあるのであり、そうした情報が届出され、サイト運営者に伝えられ、確かに脆弱性であると確認されればいずれ修正されるであろうし、個人が直接通知するときのように無視されることも避けられると考えられる。さらには、定期的に公表される統計情報によって、サイト運営者達が適度に危機感を認識するようになり、リスクを定量的に評価することもできるようになれば、脆弱性監査サービスを受ける運営者が増えて、それに伴って、違法な手段でなければ存在を確認できない種類の脆弱性も修正されるようになるかもしれない。

であるから、この制度は、すべての種類の脆弱性をカバーできていないからといって、有効に機能しないとまで悲観するようなものではないと思う。

その一方で、現行法の存在とは別に、どんな種類の脆弱性であっても、意図が善意であれば、制限を免れる行為を実行してもかまわないかというと、そうではないだろう。

例えば、バッファオーバーフロー脆弱性を突いてシェルを乗っ取る実験を行って、「脆弱性がありました!」と届け出る行為や、脆弱性スキャナ(どんな処理がなされるか把握できていないものをサイト運営者に無断でかけまくって、「脆弱性がありました!」と届け出る行為は、ほとんどの人たちが法律で禁止して欲しいと考えるだろうと思う。

逆に、少なくとも、現行の不正アクセス禁止法を最も広い適用範囲で解釈をした場合において違法とならない脆弱性存在確認・推定手順は、多くの人たちに、問題のない行為(届出によって適正に修正されるならば歓迎される行為)と考えられるだろうと思う。

したがって、届出制度のカバー範囲を妥当な範囲でどこまで広げられるかということと、それが広げられることによって不正アクセス禁止法の適用範囲が狭まることが、情報公開のリスクを高めることになることも想定して、それらのトレードオフを検討する必要がある。