2005年01月11日

■ 広島市曰く「警告は出ますがセキュリティ自体には問題ない」

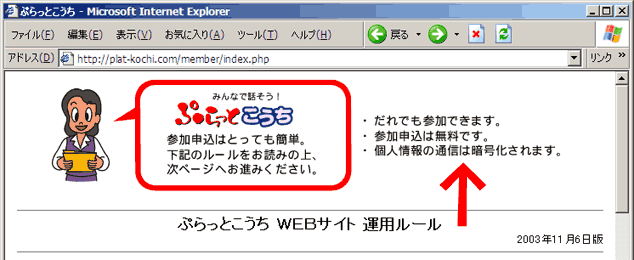

広島市がサービスしている「広島市大型ごみ収集申し込み」というWebサイトがある。ページの下の方を見ると、

※ ここから先は、SSLによって全ての個人情報は暗号化されます。

下のボタンを押すと申込みの開始となります。

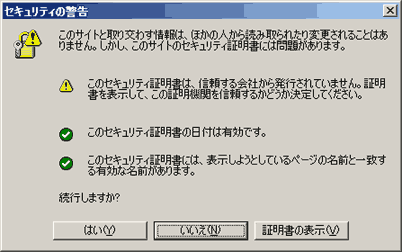

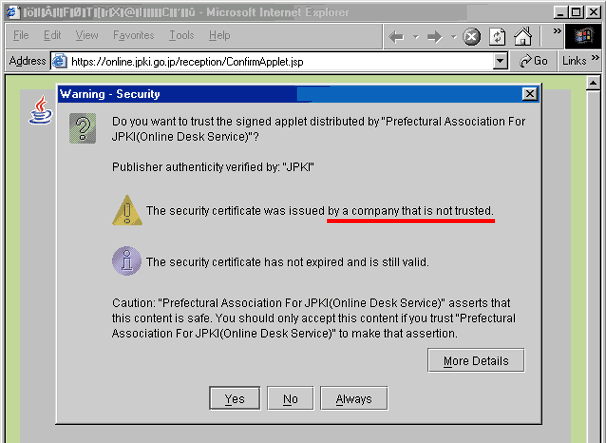

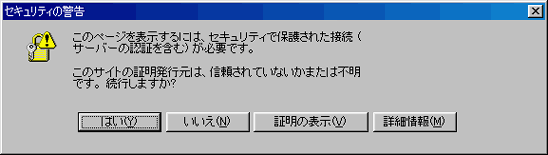

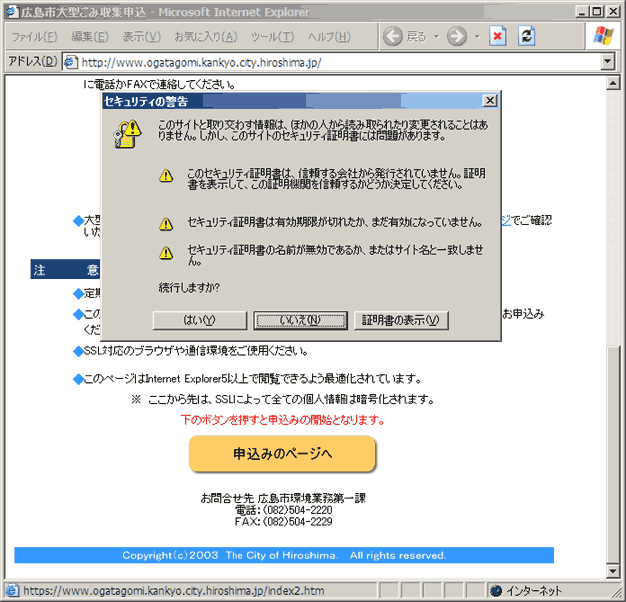

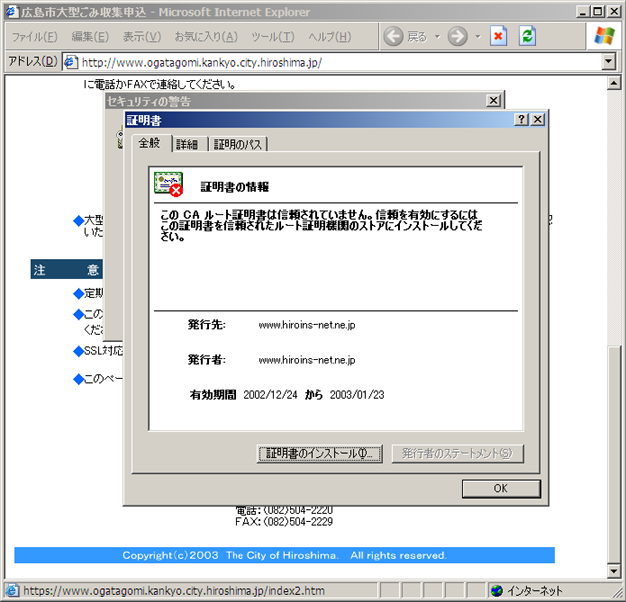

と約束されている。その「申 込みのページへ」ボタンを押すと、ブラウザが次の警告を出す。

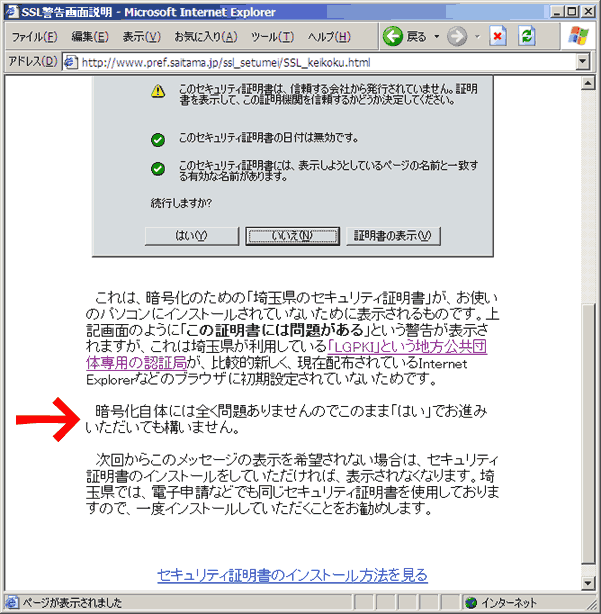

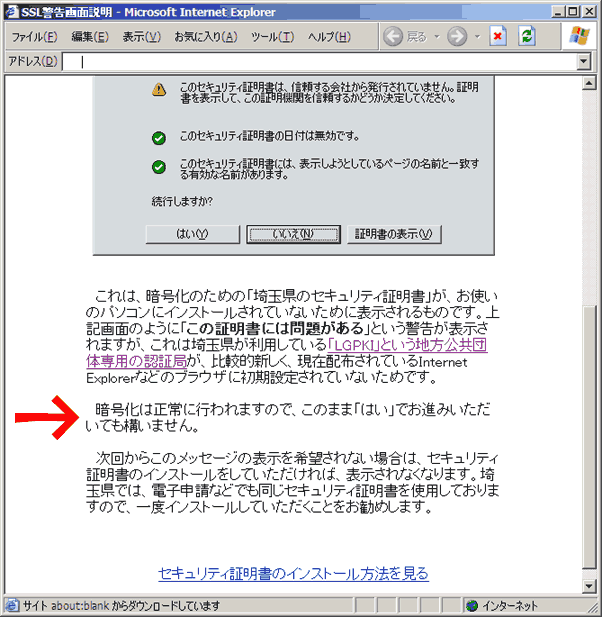

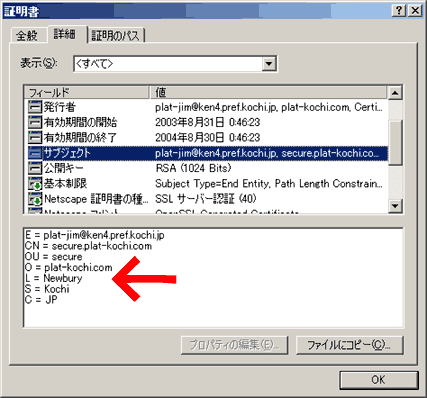

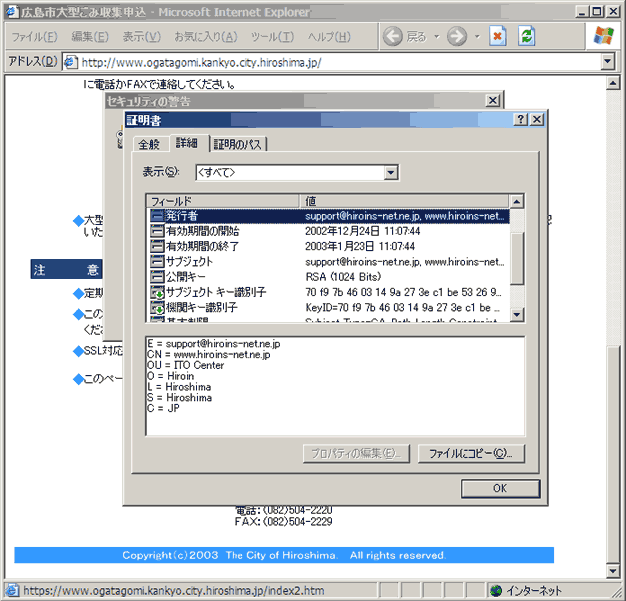

黄色い警告マークが3つも並んでいるのは珍しい事例だ。証明書の内容を確認 すると、図2のように、有効期限が2003年1月(2年前)に切れており、証明書 の発行者は、「Hiroshima」の「Hiroin」という組織の「ITO Center」という ところとだ書かれている。

また発行先(サブジェクト)のCommon Nameを見ると、図3のように 「www.hiroins-net.ne.jp」と書かれており、 アクセス先サーバである広島市の「www.ogatagomi.kankyo.city.hiroshima.jp」 とは全く異なるサーバ用の証明書が使われている。

www.hiroins-net.ne.jp のトップ ページにアクセスしてみると、株式会社広島市産業情報サー ビスという第三セクターの組織が取得しているドメイン名だということが わかる。

当社は、急速な情報化の進展の中で、広島市経済の振興を図るため、地域企業 における経営の効率化と情報機能を強化し、高度な情報処理機能と地域の特性 を活かした情報ネットワークを形成することを目的として、昭和63年2月、 広島市・地元企業などが出資して設立した第三セクター方式の株式会社です。

このことについて広島市役所はどう考えるのか、電話でインタビューしてみた。

私: セキュリティの警告というのが出たのですが。

広島市: こちらで借り上げしているサーバの関係で、 サーバの認証の期限が切れているそうなんです。 それでセキュリティの警告が出てしまうのですが、 特段問題ないはずなので、 そのまま申し込んでください。

私: 特段問題ない……?

市: ええ。単に認証の期限が切れているということなので。

私: でも、セキュリティの警告っていうくらいですから、何か問題があるんじゃ ないかと思うんですけども。

市: 認証機関が発行する期限を過ぎているということで表示が出てしまうんです。 市からも職員が行っている関係団体のサーバを借り上げているので、 セキュリティ自体には問題なかろうと思います。

私: セキュリティ自体には?

市: ええ、セキュリティ自体には問題ないはずです。

私: でも、何のために期限というものがあるんですかね?

市: 期限については広島市ではいかんともしがたい。 認証してくれる機関のやっていることなので。 マイクロソフトが警告を出す出さない設定するらしい。 警告が出ていたら必ずしも怪しいというものではない。 あくまで参考程度に考えていただくのがよろしかろう。

私: はあ。あくまでも参考程度のものだと。

市: マイクロソフト社というところがですね、パソコンを安全に使っていただ くにあたってそういう仕組みを導入しているものですから、

私: はい、じゃあやっぱり安全のために必要な仕組みじゃないんですかね?

市: 安全な仕組みではあろうかと思う。で、サーバの認証がたまたま今、期限 が切れているということなので、警告文が出てしまうんですけども、 セキュリティ自体に問題があるわけではない。

私: そのときのおっしゃる「セキュリティ自体」というのはどういう意味です か?

市: 通信する際に個人情報が漏れるんじゃないかということですね。 それがセキュリティということでしょうから。

私: 暗号化ということですか?

市: そうですね。暗号化によってよその者のアクセスによってお宅様の個人情 報が奪われないようにするためのものが暗号化ですから。

私: 期限はどうでもよいということなんでしょうか?

市: いえいえそういう意味じゃなくて、更新はしないといけないのですが、 更新は広島市のサーバではなくて、 借りている先の会社に更新してくれと言わないといけないのですけども。 広島市が直接できるわけではないので。

私: え? でもこのサービスの管理責任者は誰なんですか?

市: 広島市長になろうかと思います。

私: であれば、広島市ができるわけじゃないというのはおかしいんじゃないで すか? あなた方がこれを管理する責任があるんじゃないのですか?

市: ええ、それをこちらで会社の方にしてくれと言っていますので。

私: それはいつの話ですか?

市: それは……、期限がいつになっているのか記憶していないので、 今わからないのですが。

私: これ、今もやっているサービスですよね?

市: はい。

私: 有効期限が2003年1月なんですけど。2年も経っていますが。

市: ほうほうほう。ちょっとその表示もどうかと思うんですが……。 借り上げしている会社の方に確認してみます。

私: 同様の問い合わせはきていませんか? 警告が出るという。

市: 警告が出るという問い合わせはたまに来る。年に2、3件くらいはある。 今年度で私が受けたのが2回目ぐらいです。 前回のときも会社に確認してみたんですが。

私: で、どうなったんでしょうか。

市: 「わかりました」ということでですね、それ以降連絡とってなかったので。 まだそれが更新されていないということなので、ちょっともう一度確認をとっ てみようと思います。

私: 期限が切れてから2年もたっているというのはかなりおかしいと思うんで すが、どうでもよいということでしょうか?

市: 少なくとも広島市としては、サーバの安全性は確保しているということは、 自信を持って回答できるのですが。

私: セキュリティについて広島市としては自信を持って……何ですか?

市: 安全なサーバだということは、広島市の関連団体のサーバですので、 サーバ自体の安全性については、問題ないと。

私: 安全というか、ようするに偽じゃないということがおっしゃりたいのでしょ うか?

市: サーバが安全なものか安全でないものか、わからないよというのが警告文 の趣旨だと思いますので。

私: 違いますよ。通信が暗号化されるかどうかの話ですよね。 暗号化に使う証明書の有効期限が切れているのですが。

市: いや、暗号化に使う証明書の証明期限が切れているということはないと思 うんですが。暗号化というのは有効期限があるわけではないので。

私: あります。

市: 暗号化というのは情報を送るときの方式なので。

私: 暗号化するにあたって、秘密鍵に有効期限があるわけですよ。 だんだん暗号は弱くなっていくわけですね。 もし誰かが鍵を解くために大きなコンピュータで総当りで試していくと、 たとえば何十年か、何百年かで、確率的には鍵がばれてしまう可能性は あるわけで、いつまでも同じ鍵を何年も使っていてよいわけではないから、 有効期限というのがあると思うんですがね。

市: 出ている表示に、暗号化の有効期限と出ていますか?

私: でもそういうことなんですよ。 それからですね、有効期限の問題だけではなくて、 他にも全部で3つ警告が出ているのですが。

市: 3つ警告が出ている?

私: お使いになったことはありますか?

市: はい。

私: 2番目の警告が有効期限のものですが、「このセキュリティ証明書は信頼 する会社から発行されていません」というのが1番目、3番目が「証明書の名前 が無効であるかまたはサイト名と一致しません」という、他の警告も出ている のですよ。

市: はい。それはですから、すべてそのサーバの認証の期限が切れていること によるものだと思うんですけども。

私: 違います。

市: 違いますか?

私: はい。

市: 私が聞いている説明と異なってくるのですが。

私: 出ている警告の文章をご自身でご覧になりましたか?

市: ええ。

私: 名前が無効またはサイト名と一致しないと言っているのですし、信頼する 会社から発行されていませんと出ているのですよ。

市: はい。マイクロソフト社が認証するのに適した機関として認めた会社から 出てないということだと思うのですが。

私: そうですね。それが何ですか? 普通のサイトでこんな警告は出ないですよね。

市: ですからそれは、 マイクロソフト社が認証を発行すると認めている会社の認証をうけているから ですよね。

私: 誰がですか?

市: そこそこのホームページを持っている会社のサーバはですね。

私: なぜ同じようにやらないのでしょうか?

市: ですからそれは、こちらの方で借り上げているサーバの問題がありますの で、その点について不自然を感じられる点についてお詫びします。 今それを改善をはかっているところですので。

(中略)

私: 信頼済みとして登録していない認証機関から発行されているからですね。

市: 認証機関から発行されているかされていないかはわからないのでは ないですかね。

私: わかりますよ。証明書の表示というボタンがありますが、押したことない ですか?

市: いやあります。

私: どう出ましたか?

市: 今、発行している機関が偽の機関が出るということですか?

私: 偽と区別がつかないということです。

市: マイクロソフトが認証していない会社だからということですかね?

私: マイクロソフトがというかですね、……まあ、それでもいいですが、 だから何だということでしょうか?

市: マイクロソフトが認証していない会社から出ているということですか?

私: もっと正確に言うとですね、Windowsには信頼済みルート認証機関という のがたくさん登録されているわけです。有名なところではベリサインとか、 国内ですとセコムトラストネットとか、日本認証サービスといった会社がある んですが、そういうところから証明書を発行してもらわないと意味ないのですよ。

市: まあですから、承認というのがですね……

私: 承認? 暗号自体が正しく動かないのですよ。

市: 受付はできているんですけどね……。

私: それはだから、盗聴される可能性がある状態で受付ができているというこ とですよ。暗号は働いてないってことです。

市: んー? んー。 改めてホームページを作っているところ、○○○なんですけどね、そこに確認 をとらせていただきます。

(中略)

市: お宅様がそこまでの知識をお持ちというのはそういう関係のお仕事をされ ているということでしょうか?

私: 普通の知識です。普通ですこんなのは。だいたい、警告が出るということ はおかしいのですよ。でもあなたは最初にご説明いただいたように、問題ない とおっしゃいましたよね。こういう警告が出ても無視すればよいと市民に説明 なさっているわけですよね?

市: はい。

私: じゃあ、悪い人が盗聴しようと思って、間に入ってですね、偽の証明書を 出してですね、偽のといってもですね、全く同じ偽の証明書を作ることはでき るんですよ。発行者とか発行先とかに hiroins-net.ne.jp といった全く同じ 表示をする証明書を作ることは誰もすぐにできるんですよ。タダで。ソフト動 かして証明書作るだけなんですね。ここに書いてあることは全く意味を持たな いんですよ。これに、公開鍵暗号という仕組みを使って電子署名することでやっ と、本物だということが確認できるわけですね。 それはどこかの第三者機関にやってもらわないといけないわけですよ。

市: はい。

私: しかもそれは、普通の社会における第三者に認証してもらうといっ たそういう話ではなく、技術的な意味が重要なんですよ。つまり、Windowsに 最初から入っている認証機関から署名してもらうことによって、機械的にこれ が本物だということが確認できるんですね。よそはみんなそうやってやってい るんですよ。そういうときは正常だから警告が出ないで、SSLでhttpsのアクセ スができるわけですが。

市: はい。

私: もし悪い人がなりすまして通信の間に入って、本物サイトとの通信を傍受 するということをしようとすれば、この警告が出るわけですよ。そのための 警告なんですね。

市: はい。……うん。

私: おわかりいただけたでしょうか?

市: はい。あの、その点についても hiroinと○○○に確認をとらせてくださ い。今驚いているというのが正直なところです。

私: だいたい、そもそもこんなことは誰でも知ってないといけないのですよ。 べつに専門家じゃなくても、一般の市民でも。

市: いやー、一般の市民でそこまでご存知の方いらっしゃらないと思いますよ。

私: 違います。一般の市民はセキュリティの警告が出たら「いいえ」のボタン を押さないといけないのですよ。理由は知らないにしてもです。 セキュリティの警告が出たら相手が偽かもしれない、直接の通信先が偽かもし れないわけだから、「いいえ」を押さないといけないわけですよ。これは 知っていないとどうしようもないですよね?

市: 自分のパソコンを守るという点でですね。あと、自分の情報を守るという 点でその方が必要と判断すればやはり「いいえ」を押さないといけないと思い ます。

私: そうですね。だからこれは高度な話ではないんですよ。誰もがコンピュー タを使うにあたってのリテラシーとしてですね、知ってないといけないことで す。それをあなた方は、過去に年に2、3人の人に対して、「はい」を押してよ いと、何ら問題ありませんと説明してきたわけですね。これは、広島市のシス テムを安全に使えなくなっているというだけでなく、その間違った説明を受け た市民達は、よそのEコマースサイトなんかに行ったときにですね、 もし間に悪い人が入って偽の証明書で通信させられたときでも、 「ああ、これは広島市の人が問題ありませんと言っていたな」と、これは警告 を無視して「はい」を押してもいいんだと、誤った理解をしているわけですよ。

市: んー。

私: あなたも誤った理解をしているし。

市: それはあのー、広島市の大型ごみの受付システムのサーバについてのご説 明しかしていませんので。

私: だけどあなたは、警告が出ても「はい」を押していいと言ったわけですよね?

市: まあそうですね。それが危険なことであるということは、今、おうかがい したのですのですけども。

私: あなた自身も、よそのサイトを使うときに、この警告が出たとしたら、ど うしますか?

市: 私が今しようとしていることの重要性で判断しますね。危険性をあえてお かしてまで「はい」を押すかどうか。

私: でも、あなたはこの警告は無視して「はい」を押していいと、危険じゃな いと、さっき私にたいして説明したわけですよ。

市: ですから、大型ごみ受付システムについてはですね。 私は、あくまでも大型ごみ受付システムを使っている方にご説明しただけで、 一般的に市民の皆さんにコンピュータの扱いについて説明できる立場にないの で。

私: でもそれをしたのですよ、あなたは。 このセキュリティの警告というのは、暗号化がちゃんと正しく動いていません という警告を出しているものなんですよ。本当は。ところがあなたの説明は 問題ないというものだった。

市: そこに私の解釈の間違いはありました。ただ、私が問題ないと言ったのは、 大型ごみ受付システムだけの話であって、よそのサイトに行ってその表示が出 たときに、それは「はい」を押していいという説明は一切していないのですけ ども。

私: してないけれど、したのと同じなんですよ。なぜかというと、この警告が 出たら常に「いいえ」を押さないといけないんですよ。

市: 「いいえ」を押すか押さないかというのは、その使用者のする方が判断し なきゃいけないんじゃないですかね。でなければ、その選択の余地は必要ない んじゃないかと思うんですが。

私: そうですね、「はい」を押したけども個人情報は入れないという手はある んですよ。

市: それを一般の市民の方はご存じないと思いますよ。

私: そういう仕組みなんですよ。それを本当は市民に本来ならば教えておかな いといけないことなのに、あるいは文部科学省が小学生からこの警告の意味を 説明して、大事な情報を送信するときは、この警告が出たら「はい」を押して 書くようなことはしてはいけないということを、本当はそういう教育をしなく ちゃいけないんですけども、行われていないのが現状ですね。それはしかたが ないとしても、少なくともやっちゃいけないことは、こういう警告を出すサー ビスを公的機関が運営したうえ、しかも「はい」を押してよいという、誤った 使い方を教えてはいけないんですよ。

市: そうですね。もしあのー、お客様がおっしゃるとおりであれば、私は間違っ た案内をしていたということですので、間違っていたということになろうかと 思います。

(中略)(発注のあり方について議論)

私: たぶん今あなたが思ってらっしゃる感想としては、こんなの普通じゃない かと、誰にわかるんだ? と、こんな難しいこと普通わからない。みんな本当 にわかって発注しているのか? と疑問を持たれると思いますが。

市: ま、ホームページの扱いをしている部署であればわかって作っているのだ ろうなと。そういうところに相談して作ればよかったなと思っているとこです が。

私: 市の人もこの大型ごみのページを見に行くことはないんですかね。 この警告が出た時点でおかしいと思うはずなんですよ。

市: 警告が出ることについて私、今までさきほどご説明したような認識でいた ので、特に問題ないと思っていたんですよ。

私: 話はすごい簡単なんですよ。警告が出たら異常だってことです。 改めて考えてみればあたりまえなことでしょ?

市: それは私も警告が出ても行くときがありますし、やめるときもありますね。

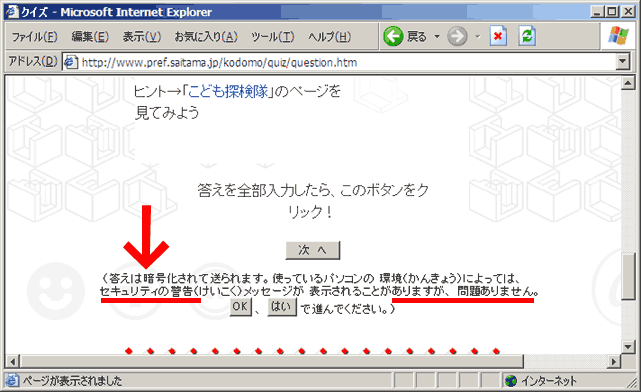

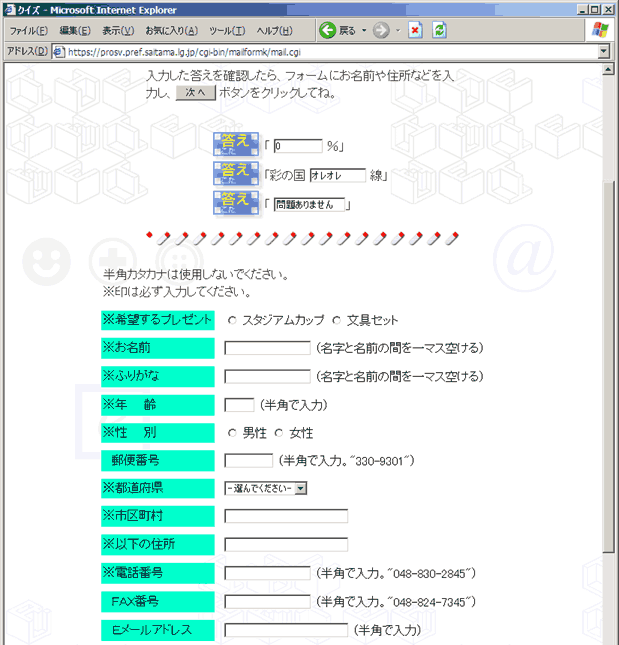

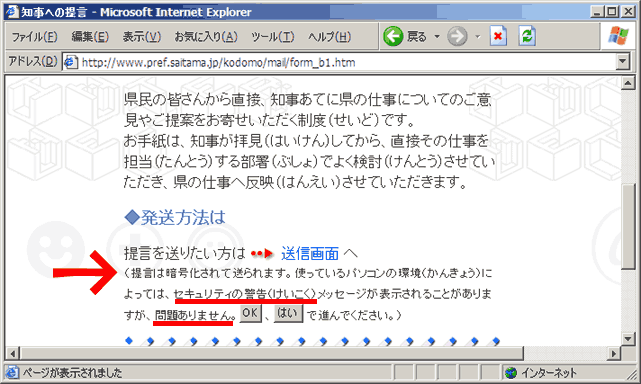

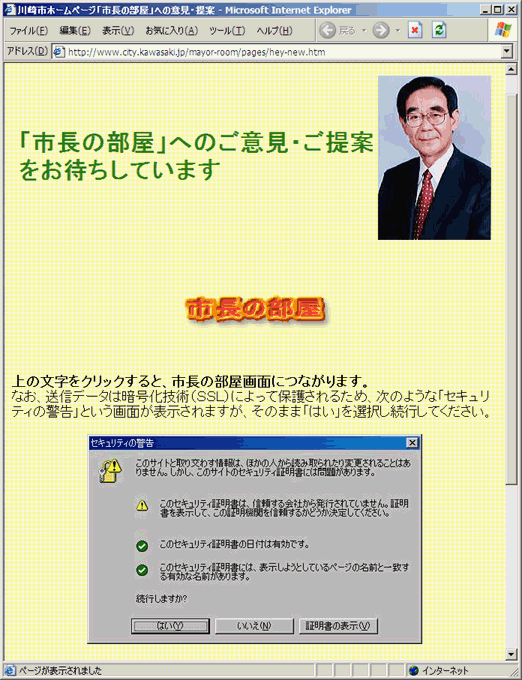

私: なんでそうなっちゃったんですかね。けっきょく誰が始めたかわからない けども、警告が出ても進んでいいと言っている人があちこちにあるんですよ。 Webサイト見てもですね、こんな警告が出るけども問題ありませんという解説 を書いているところっていくつかあるんですね。そういうのを見た経験のある 人がですね、「警告は無視してもいいんだ」ということをなんとなく思うわけ ですよ。そういう誤った理解がどんどんどんどん伝染病のように広がっている わけですね。それが問題の根本なんですよ。あなたもそれにひとつ加担したわ けですよ。あなた自身もその誤解をしたのは、つまり警告が出ても 「はい」を 押して進んでもいいと思ったのは、きっとどこか誰かがですね、うちのサイト で警告が出るけどもこれは無視していいとか書いてたわけですよ。それをたぶ ん目にしたんでしょう。だから、あなた自身も警告が出てもべつに異常と思わ ない感覚がついてしまって、またそれを別の人に伝えて、また別の人がそう思 うようになっていくと。こうやってどんどん広がっているわけですよ。

市: はい。

私: 元に立ち返ればものすごくシンプルな話で、単にとにかく警告が出たら異 常なんだ、ただそれを思うだけでいいんです。何も難しくないでしょ。

市: はい。

私: だから、サービスを開始するときに警告が出るようだったら、こんなじゃ 始められないと、委託先に言うだけでいいんですよ。そうすれば○○○がどう するべきか教えてくれるかもしれないし、もしそのときに相手が「警告が出て も問題ないです」とか言ったら、そこは戦うしかないですね。「それはおかし い」と。ま、そんな感じです。

■ 高知県情報企画課曰く「とくにおかしいと思わない」

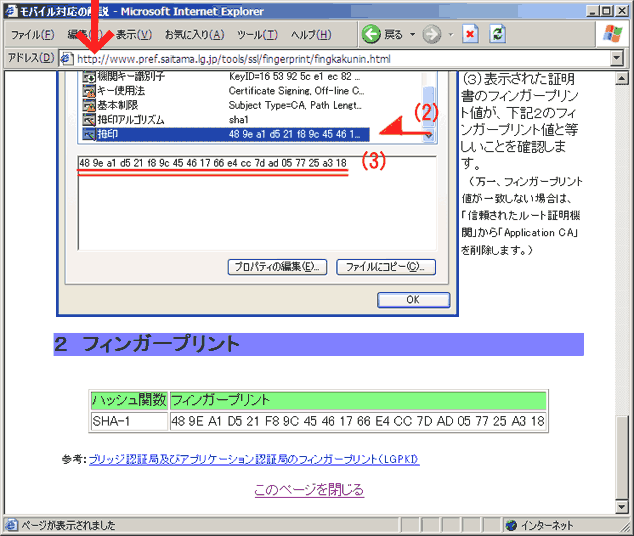

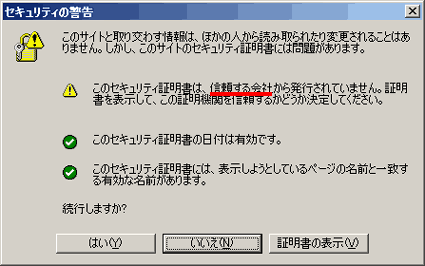

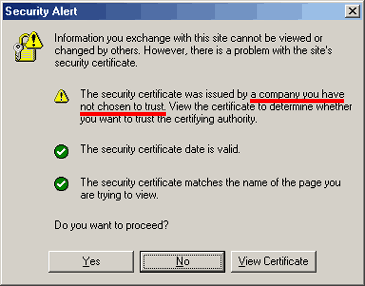

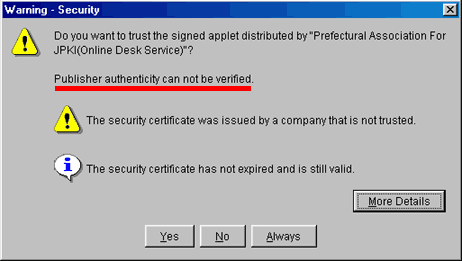

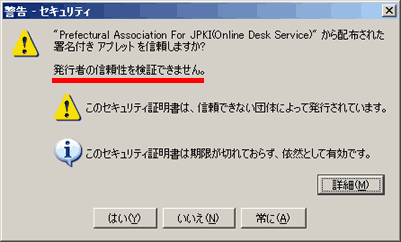

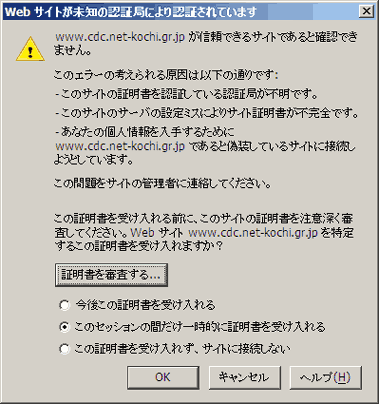

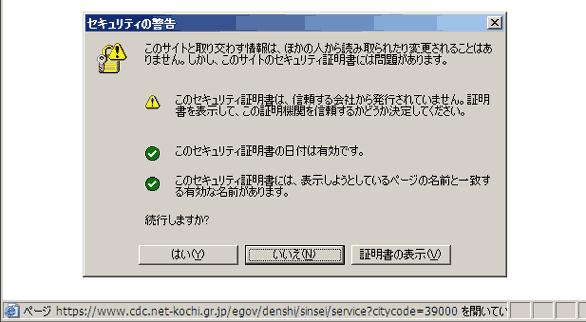

「 高知県電子申請・届出システム」でログイン画面 にアクセスすると、次の警告が出る。図4はFirefoxの場合、図5はInternet Explorerの場合である。

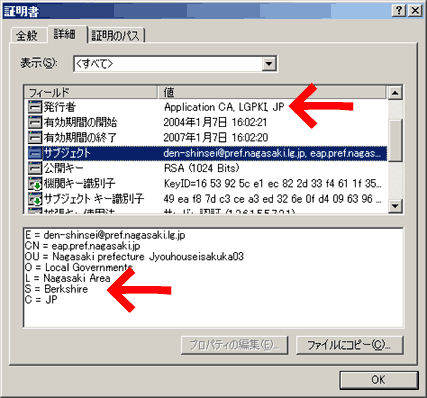

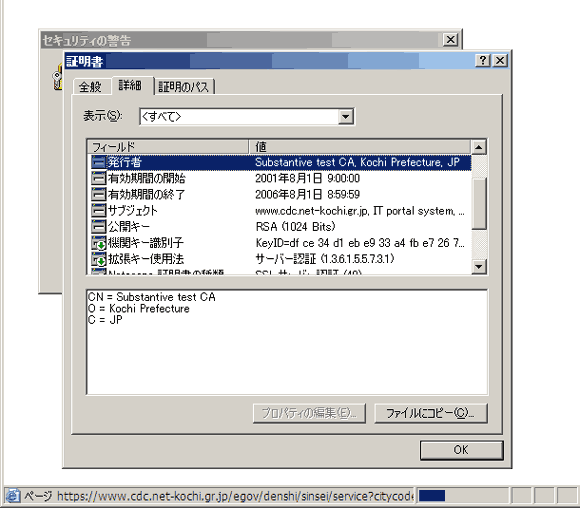

送られてくるサーバ証明書の内容を確認すると、図6のように、発行者は 「Substantive test CA」と書かれている。「実証実験認証局」という意味 だろうか。テスト証明書でやっているのか、あるいは、かつて実証実験の段階 で仮構築したCAをそのまま実運用に流用しているといったところだろうか。

市や村ならともかく、県ともあろうものがこの杜撰さはひどい。

このことについて高知県情報企画課に電話でインタビューしてみた。

私: セキュリティの警告というのが出るのですが。

高知県: 高知県に証明書を発行するサーバを立てていまして、そこからその証 明書を発行していますので、どうしてもその表示が出てしまうということになっ ています。

私: これはどうしたらいい、というか、どう理解すればいいのでしょうか?

県: 表示はされますけども、それはセキュリティ上問題はなく、そのままOKを 押してもらって、安全に通信はできます。ただ、今回証明書を発行するサーバ を高知県用に立てたもので、そのように表示されてしまうと。

私: でも警告だと言っているんですよ。警告が出ているのに問題がないという のは、警告は意味がないということなんでしょうか?

県: 今回に限っては問題ないとは言えると思うんですけども、それはそれを出 すWindows側でそういうことがあったらそう表示するという仕様になってしまっ ているので……。

私: Windowsが悪い、マイクロソフトが悪いという意味ですか?

県: 悪いという意味ではなくて、セキュリティ上いちおう表示した方がいいの ではないかということで、マイクロソフトさんもそういうふうに表示されてい ると。

私: 危ないから警告が出ているという意味だと思うんですが。

県: はい。それでお問い合わせ頂いたと思うですけども、危ないということ…… えーとそれで証明書が送られてくるところが不正なところであればもちろん危 ないということが言えるんですけども、今回は高知県のサーバから証 明書が送られるように作ってありますので、安全であると。

私: つまり、偽のところだったら警告が出るようにしてあるわけで、警告が出 たら偽だと考えないといけないということじゃないんでしょうか?

県: 偽であるかもしれないということを考えないといけないということですね。

私: じゃあどうやって、偽を見分けたらよいのでしょうか?

県: ……。えー。それはあのー、各ホームページを利用されたときに、一般的 にいろいろなホームページがあると思うんですけども、そこでいろいろ見て行っ て表示されるときがあると思うんですけども、それはそのホームページが信頼 できるホームページであるなら、別に問題ないということが言えると思います。

私: 意味がわからないのですが。何のための警告かというということについて あなたが今おっしゃったのは、この警告は偽かもしれないということを言って いるわけですよね?

県: 偽かもしれない……、まああのー、認証局から認証を発行する機関がある のですけども、その安全でないという表示がされていると思うんですけども、 安全であるっていうのが発行している機関がベリサイン社というところから発 行されるということになっていますけども、今回は、発行する機関が高知県に なっておりますので、そこの点で表示されてしまうと。Windowsではベリサイ ン社などからの発行であれば、Windowsも認めているので表示されないと。

私: ええ。どうしてベリサインなどから買わないのですか?

県: 今回は高知県の方で立てているといったことになっております。現状では。

私: なぜですか? 問題があるのでは?

県: とくにセキュリティ上それで問題があると言われても、問題はないんです けども。

私: ああそうですか。じゃあこの警告は意味がないと理解してよいのでしょう か?

県: 今回の警告に対しては問題ないと理解していただきたいと思います。

私: 問題がないものを警告だといって、問題がありますといって表示されるの は、おかしいじゃないですか? 単純に言って。あなたは問題がないと言うけ ども、問題があるという警告が出るんですよ。それは変ではないですか? あ なたが間違ったことを言っているか、そうでないならどう理解すればいいんで しょうか?

県: えー、警告というふうに出ている点ですが、えー、そうですねー。 今回そのー、警告って出ますけども、そのー、先ほど話しましたが、 高知県の方のサーバでやっていますので表示されてしまいますと。 ですが、Windowsで作られているものはベリサイン社などでなかったら 表示されてしまうと。安全なんですけども、どうしても警告が出てしまうって いう状態なんで。

私: 安全なのに警告が出るというのは、あなたが嘘を言っているんじゃないで すか? マイクロソフトは安全じゃないっていう警告を出しているんですよ。

県: はい。

私: どっちかが嘘を言っていると思うんですけども

県: あーそのー、ま、そのー、すべてそのー、そうですね、コンピュータ側で 判断ができたらいいんですけども、どうしてもそれが出てしまうっているのは、 えーしかたがないと言ってはいけないかもしれなけども、それが出てしまうと。

私: え? そうじゃなくてですね、あなたは安全だと言うけども、マイクロソ フトは問題があるという表示を出しているんですよ。

県: 問題があるというか、まー、警告なんですけども。はい。

私: いやいや、問題があると書いてあるんですよ。「しかしこのサイトのセキュ リティ証明書には問題があります」と書いてあるんですよ。問題があるんじゃ ないですか?

県: 問題があるというとちょっと……、まあアレなんですけども、まあベリサ イン社などからのか、ものじゃないかだけの違いなんですけども。

私: だけの違いであると。じゃあ、マイクロソフトがこんなことで問題がある という表示を出すのがおかしいということですか?

県: おかしいと言ってよいのかわかりませんけども。まあ。

私: じゃあ、あなたよりもマイクロソフトの方がおかしいと。

県: 表示の方を厳しくしてあるということですね。ちょっとしたことで警告が 出ると。

私: マイクロソフトだけじゃないですよ。ネットスケープでアクセスしても、 警告が出ますね。しかももっとすごい警告が出ますよ。

県: ネットスケープは今回対応していない……

私: 対応していないとかいう話はけっこうです。そんなことは聞いてないんで すよ。ネットスケープでアクセスするとですね、「www.cdc.net-kochi.gr.jp が信頼できるサイトであると確認できません」というんですよ、考えられる原 因は以下ですとして3つ書いてあるんですね。「このサイトの証明書を認証し ている認証局が不明です」「このサイトのサーバの設定ミスにより証明書が不 完全です」そして3つ目が「あなたの個人情報を入手するために www.cdc.net-kochi.gr.jp であると偽装しているサイトに接続しようとしてい ます」と3つの可能性があると言っているのですよ。3番目の可能性があるので あれば、使ってはいけないわけですね。

県: そうですね。ただ3番目ではないですね。

私: どうしてですか? どうしてそれがあなたにわかるんですか?

県: そこのサーバは高知県として立てたサーバであるために

私: いやいや、私がブラウザでアクセスしている先がどこだかわからないと言っ ているのに、どうしてあなたにわかるんですか?

県: ……。あー。そのー、接続先が正しいのか正しくないのかという問題もあ るというお話でしょうか?

私: 何のために証明書があるかというと、接続先が本物であるか確認できるよ うにですよね?

県: はい。

私: で、うちの場合は問題ないとあなたはおっしゃるけども、私が今自分のブ ラウザでアクセスしている先でこの警告がでるわけだから、どうして私がアク セスしている先がそちらの本物サーバだとあなたが言えるんですか? と聞い てるんですよ。

県: ああなぜ正しいと言えるのかと。

私: 偽にアクセスしようとしているかもしれないとブラウザが教えてくれてい るんですよ、私に対して。どうしてそれについてあなたが、本物に間違いない とどうして言えるんですか?

県: えーそれはそうです。インターネット上からやってという話ですよね。

私: はい。

県: ブラウザ上でそのような警告が表示されてしまうと。

私: ええ、最初からそういう話なんですけど。

県: でですね、その警告なんですけども、そのー、そちらだけではなくてです ね、普通にインターネットからアクセスすると出てしまうということになって います。今、現状。

私: で?

県: 警告が出るので危険じゃないかと思われると思うんですけども、

私: みんなのところでも出ると、私のところでも出ると、だから何ですか?

県: そこの部分を表示されなくできればいいと思うんですが、

私: そんなことを聞いているんじゃないんですよ、安全じゃないと言っている のに安全だとあなたはおっしゃる。それは嘘じゃないですか? 間違っていま せんか? と言っているわけですよ。みんなだって出るんだからとあなたはおっ しゃるけども、だから何ですか?

県: 偽装されているかもしれないと思われるかもしれないですけども、……。 そのホームページを……偽装するというのも……なかなか……技術的に難しい と思うんですけども。

私: じゃあこの警告は意味がないと?

県: 意味がないとは言い切れないですけども。

私: どうしてあなたはマイクロソフトより自分が賢いと思うんですか?

県: それは言ってないですけどもー。

私: マイクロソフトやネットスケープの言っていることの方がおかしいとあな たは言っているわけですけども。

県: いえいえいそんなことは言ってないです。

私: じゃあなぜそういうことを言うのですか?

県: あのーそのーえー、証明書を発行する機関が高知県の……

私: それはわかったんですよ、だから、あなたは安全だと言っている。 ネットスケープもマイクロソフトも安全じゃないと言っているわけですよ。

県: 安全じゃないというか警告っていうことなんですけども。

私: 偽装しているサイトに接続している可能性があると言っているんですよ。 安全じゃないということですね?

県: はい。

私: 安全なんですか? 偽装されているサイトに接続している可能性があって も。

県: 可能性があるなんで。

私: 可能性あるだから安全じゃないでしょ? 実際に偽装されているかどうか は関係ないでしょ? わからないんだから、偽装されているんだかされていな いんだか。安全ではないでしょ?

県: そうですねー。そこのメッセージはそうですね。そう表示されてしまいま すね。

私: でも安全だとあなたは言ったわけですよ。安全じゃないのに安全だと市民 に説明していることについてどう思いますか?

県: 安全でないものを、そのーですね、ホームページ上で表示するかというと、 まーそのー、そのメッセージ自体の文章をとらえると、おっしゃる通りだと思 います。ただそのメッセージが出てしまいますが、えーそのー、通信上は大丈 夫であると。

私: じゃあメッセージが間違っているとあなたは言っているわけですよね? マイクロソフトやネットスケープの方が自分たちより頭おかしいと。言ってい るわけですよね?

県: そこまでは言わないですけども。

私: じゃあ何ですか。メッセージはその通りだが、安全なんですよと。メッセー ジが間違っているとあなたは言っているわけですよね。

県: メッセージのその一部ですよね。今回そこの部分でいうとそうではないん ですけども。

私: え? どういう意味ですか? 誰が間違っているんですか? 一言で言うと。

県: 誰が間違っているか間違っていないかって、そのー言うと、なかなか 間違っているという言い方をすると、間違っているっていうのはないと思いま す。

私: じゃあ、今の会話はなんなんですか。誰も間違ってないのに、矛盾してい るじゃないですか。あなたが言っていることとメッセージが。

県: あ、わかりました、でーえーと、メッセージで安全でないと表示されてし まうと、私が安全であると言っていると。どちらが嘘を言っていると。間違っ ているのかと、いう話なんですけども、今現在、そちらのパソコンからアクセ スして安全でないと表示されてしまうと、安全でないという表示はされてしま いますが、通信上は安全ではあります。

私: にゃっはっは。だから、誰が間違っているの?

県: 間違ってはいないんです。安全に通信するために、そのー、証明書をです ね、使っているんですけども、それを発行しているのが今回、高知県が発行し ていまして、

私: いやいや、そんなことは知っているって。さっき聞きました。あなた誰で すか? どういう人ですか?

県: 今現在、電子申請届出システムを担当している者ですけども。開発を。

私: これは高知県の公式な見解と理解していいのですか?

県: ちょっとお待ちください。

(高知県情報企画課の責任者が出てきて、後日正式に回答すると言われた。)

私: 今の話を聞いていらっしゃいましたか?

県: はい、横では聞いておりました。

私: かなりおかしいと思いませんか?

県: いやとくに、我々はそういう認識をしておりますので、

私: とくにおかしいと思わない?

県: はい。

私: でもあきらかにおかしいじゃないですか。メッセージは問題があると言い、 あなたがたは問題ないと言い。 どっちかが間違ったことを言っているわけですね?

県: 通常のブラウザというのはですね、セキュリティレベルをいろいろできる ことでありますので、Intenet Explorerで他のサイト行ったりよくす るのですが、とくに問題のないサイトでもですね、危険なサイトですとメッセー ジが出たり、そういう警告というのはよく出てくるケースがありますので。

私: あんまりないですね。どこで出るんですか?

県: 出てくるサイトなんかもあります。具体的にどこと言われても今ちょっと そんなあれは…

私: どんな感じのところで? 民間ですか?

県: そうですね。

私: ほとんどないと思いますよ。他の県とか? 国のサイトとかですか?

県: 他県はログインとかやったことないので承知していませんけど。

私: 普通、この警告は出ないですよ。

県: うーん……。

(以下省略)

やはり、 よそのサイトで「警告が出るが問題ないのでそのままお進みください」という 間違った解説がされているのを目にしているから、こういう勘違いが伝染して いるようだ。

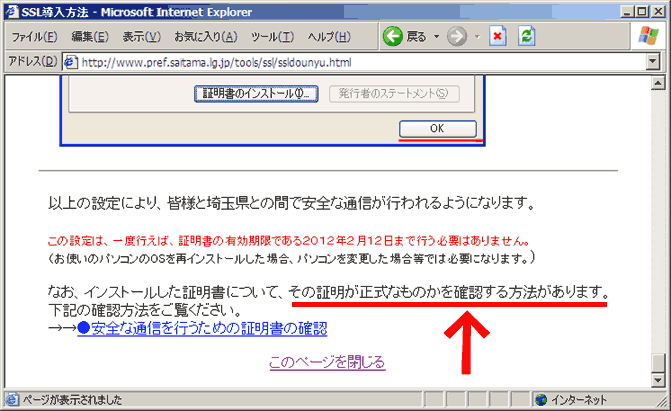

さすがに民間ではこういう間違った解説をしているところは今では少ない。 それに対して、LGPKIを使っている他の都道府県の多くや、GPKIを使っている 中央官庁の多くが、独自のルート証明書を入れさせる仕組みを採っているため、 最初にこの警告が出る状態で運用している。 「そういう警告というのはよく出てくるケースがありますので」というのは、 それらのことだろう。 そういうのを見た記憶のある人が、このような勘違いをしてしまう。

病原体の発生源は政府である。この国のPKIはもう死んだに等しい。 もはや防ぎようがない。

■ 簡単な結論

けっきょく、自治体の担当者が発注仕様書にセキュリティ要件を書く能力がな い限り、Webアプリケーションのセキュリティ欠陥の問題は解決しないわけだ が、少なくとも上の問題については簡単に解決できる。

ようするに、Webアプリケーションの発注仕様書に、

ブラウザが警告をひとつも出さないこと。

という要件を入れておくだけでよい*1。どんな素人 にでもできることだ。できない理由はあるまい。

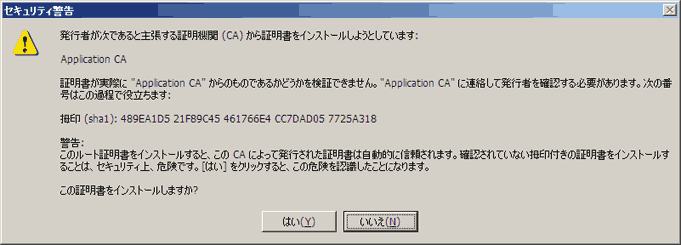

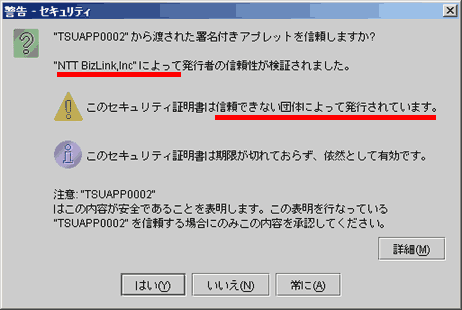

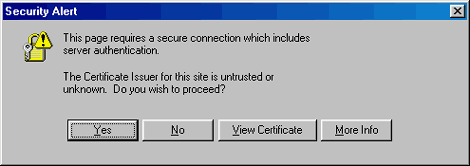

*1 ただし、ActiveXコントロールの インストールをさせる必要がある場合には、署名済みActiveXコントロールの インストール確認ウィンドウだけは出すことを許さざるを得ない。その場合、 正しく署名させるなど別のセキュリティ要件が必要となる。