2004年11月20日

■ GPSで居場所が通知される携帯電話?

小学一年生の児童が殺害されるといういたましい事件が起きた。これを伝える報道で、GPS付き携帯電話で犯人の位置が通知されたとしているものがあるが、これは部分的に間違っている。

まず、18日のNHKニュース7では次のように言っていた。

母親の携帯電話に「娘はもらった」というメールが届きました。女の子の写真もメールで送られてきました。このメールは女の子が持っていた携帯電話から送られていました。この携帯電話には、GPSと呼ばれる人工衛星を利用した位置特定システムが組み込まれています。メールは、女の子の自宅から南西に数キロほど離れていた地点から送られていたことがわかりました。

これを普通に聞くと、メールを送信しただけでGPSが作動し、GPSで計測される誤差5メートル精度の位置が電話会社に記録され、警察の捜査によって明らかになったという話のように聞こえる。

GPSケータイを使っている人なら、「えええ? そんなわけないのでは?」と思うはずだ。GPSの計測にはそれなりに時間がかかる*1し、GPSを作動させるには、本人の確認を必要とするようになっているのが通常だ。メールを送る度にGPSが作動しているとは思えない。

別の報道ではこうなっていた。

行方が分からなくなった17日午後以降、母親や近所の人たちが通学路付近を捜していたところ、同日夕、母親の携帯に女児の携帯から電話がかかり、着信音1回ですぐに切れた。

持っていた携帯電話は、人工衛星を使った全地球測位システム(GPS)を利用して居場所が分かる機能を備えており、電源さえ入っていれば、母親が自分の携帯電話を操作して、場所を示す地図付きのメールを取り寄せることができる。この機能によって、自宅近くの公園付近からの電話だったことが判明したという。

どうも話が違うようだ。一方で、同じ記事にこういう記述もある。

17日午後8時すぎに母親(28)の携帯電話に届いたメールは、奈良県平群(へぐり)町内の遺体発見場所付近から発信されたことが県警捜査本部の調べでわかった。

じつは、2つの別々の方法で位置特定がなされていたようだ。

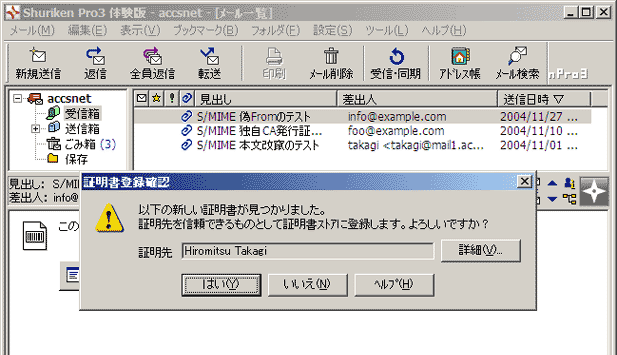

ある情報筋からの話によると、今回、「母親が自分の携帯電話を操作して」位置を調べたというのは、 auの「EZお探しナビ」サービスを使ったものだそうだ。

「EZお探しナビ」とは、以下のようなサービスだそうだ*2。

基本サービス

情報料 315円/月 (税込)セキュリティ・プライバシーの確保

- お客さまの携帯電話1台と検索する相手の携帯電話1台の位置情報検索が可能です。

- 月間10回の検索が可能です。

- 検索される側で検索拒否の設定が可能です。

- 検索保留中、検索される側で検索を中止することが可能です。

- 検索された後、検索者の電話番号などが表示されます。

- 検索した履歴・検索された履歴とも最新5件を保持します。

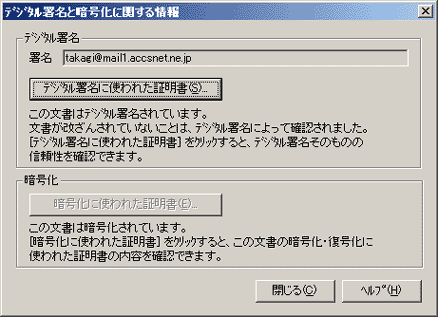

「EZお探しナビ マニュアル 登録編」によると、位置を特定される側の携帯電話は、事前に、特定の相手からの検索要求を許可する設定が必要に なっているようだ。

許可済みの相手から検索コールがかかってくると、自動的にEZアプリ(ないしJavaアプリ)が起動して、GPS計測が始まるという仕掛けらしい。

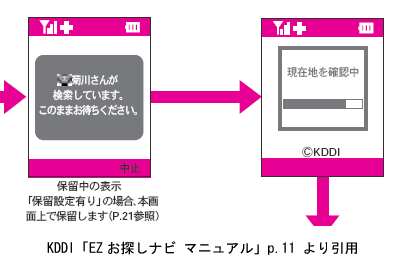

また、同マニュアルの検索編「登録メンバー側での確認画面です」によると、「○○さんが検索しています。このままお待ちください。」と表示されて、「現在地を確認中」というプログレスバーとともに、GPSによる測定にしばらく時間がかかることが示されている。ここで中止ボタンを押すこともできるのだろう。

これなら納得できる。

ならば、記事中の「県警捜査本部の調べでわかった」というのは何だろうか。これについて、翌日のNHKニュース7は、前日の報道を訂正するかのように、次のように説明していた。

というわけで、警察の通話記録の調査にGPSは関係がない。これまでの調べで、おととい午後8時すぎ、女の子の携帯電話から母親の携帯電話に、「娘はもらった」という内容の写真を添えたメールが送りつけられ、さらにその10分ほど前にも母親に電話がありすぐに切れていたことがわかっています。警察でこれらの発信記録を調べたところ、午後8時すぎのメールは、この携帯電話会社の基地局(基地局の映像)で受信されていたことがわかりました。(略)

メールが発信されたのはこの基地局を基点に、東側3.5キロ、南東側3.5キロの三角形で結ばれる範囲内であることがわかりました。

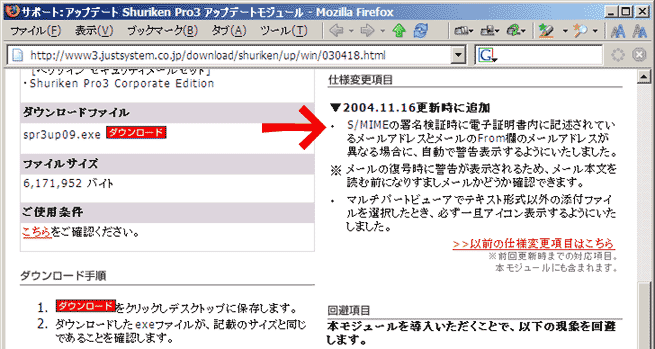

18日のNHKニュースは2つの話を混同したようだ。この誤報は、「GPS付き携帯電話を持つと常に5メートルの精度で位置を記録されてしまう」などといった、GPSに対する誤った理解を多くの人々に植え付けたと思われる。

朝日新聞の18日23時57分掲載の記事「メール、発見現場近くから GPS機能で判明 女児殺害」も、本文は正しくても、見出しが誤報になっている。メール発信地点が遺体発見現場近くだと判明したのは、警察が携帯電話会社に問い合わせて得た基地局の情報からであり、「GPS機能で判明」というのは、「自宅近くの公園付近からの電話」のときだと書かれていて、時刻も場所も異なる別の話だ。

今日出た新聞記事を読んでみても、GPSと基地局の話を混同した記事ばかりになっている。

調べでは、この携帯電話はGPS(全地球測位システム)で地図上の場所の測定が可能。緊急時には、電源が入っていれば、各地に設置されている携帯電話の電波発信局のうち、どこの管内にあるかを突き止められる。

警察が携帯電話会社に要請するのが遅れたとして、警察を責めている記事も散見される。

電話会社「KDDI」(東京)によると、警察から依頼があれば電波を追跡し、リアルタイムで携帯の位置情報(アンテナ基地局のエリア単位)を把握できる。追跡態勢を取っていれば、メールと同時に携帯が使われたことが分かり、エリアが特定された上、GPSを使って誤差5メートルまで発信場所を知り得た可能性がある。だが、県警の追跡依頼はメールより前にはなく、KDDIは追跡態勢を取っていなかった。結局、メールは通信記録で奈良県平群町の基地局のエリア内から発信されたことが確認できただけだった。

この記事は大間違いだ。携帯電話会社がGPSを作動させられるわけではない。他の記事ではきちんと、「母親は」と書かれている。

KDDIによると、警察から依頼があれば電波を追跡し、リアルタイムで携帯の位置情報(基地局のエリア単位)を把握できる。また追跡態勢を取っていれば、メールと同時に携帯が使われたことが分かり、楓ちゃんの携帯は衛星利用測位システム(GPS)機能付きのため、母親はGPSで誤差5メートルまで発信場所を知り得た可能性がある。

メールが届けばすぐさまEZお探しナビを作動させようとすることができるのであり、そのことに警察の携帯電話会社への要請は関係がない。実際、犯行メールより前の午後2時ごろに、母親はEZお探しナビで位置を特定していたと報道されている。

これより約六時間前の午後二時過ぎにも母親の携帯にワン切りがあり、母親が衛星利用測位システム(GPS)付き携帯電話の位置情報を使い、自宅から約二百メートル離れた児童公園付近に楓ちゃんの携帯電話があったことを確認した。

サンスポなどは「初動捜査ポカ」などと書いている。

奈良県警が楓ちゃんの携帯の電波追跡を電話会社に依頼したのは、母親の携帯への遺体写真付きメール受信後で、発信場所に駆け付けることができなかったことが19日、分かった。(略)

電話会社「KDDI」(東京)によると、警察から依頼があれば電波を追跡し、リアルタイムで携帯の位置情報(基地局のエリア単位)を把握できる。

また追跡態勢を取っていれば、メールと同時に携帯が使われたことが分かり、母親はGPSで誤差5メートルまで発信場所を知り得た可能性がある。

しかし奈良県警の追跡依頼はメールより後だったことから、KDDIは追跡態勢を取っていなかったため、通信記録で平群町の基地局内から発信されたことを確認できただけという。

「発信場所に駆け付ける」というが、一辺3.5キロメートルの三角形内という情報で駆け付けるという話なのだろうか。もちろんその情報もあったほうがよいに違いないが、この記事を書いた記者は、警察の要請で5メートルの誤差で場所を特定できると勘違いしているのではないか?

しかも、携帯電話はずっと電源が入っていなかったはずなのだが。

■ 誘拐殺害事件で注目される位置特定システム

今回の事件をきっかけに、子供を守るための位置特定システムの是非が改めて注目されているようだ。

18日のニュースの森は、以下の内容の放送をしていた。

今、携帯電話を持つ小学生が増えていると言います。親が子供の安全を確認するために持たせるのです。しかし、奈良県で楓ちゃんが殺害された事件では、携帯電話は身の安全を守ってはくれませんでした。 (略)

この中で、ココセコムを子供に持たせて、ほぼ毎日子供が学校に行くときに、家のPCから子供の移動を地図上で見守っているという母親のインタビューが紹介されていた。

朝、長男のリュックサックに位置を測定する小型の器具を入れているのです。「どこにいるか常にわかると安心する」と主婦は言います。(略)

主婦は「子供を守るのは親しかいないですから。人が何と言おうと私はこれで納得していますから」と話します。

人に何か言われているのだろうか。

また、小学校のランドセルICタグの話も紹介されており、小学校の校長のコメントが映像に出ている。

全国で初めて子供のランドセルにICタグをつけ、児童の登下校時間を確認する安全対策を始めた小学校があります。ICタグで子供の登下校を確認。保護者に登下校の時間がメールで知らされる仕組みです。(略)

「ある学校で誘拐事件が起こった時に、その子がいないということを1時間目まで気付かなかったというニュースが昔ありまして、それをすごく恐れたんですね」(立教小学校の田中司校長)

子供に危険が及んでいることをいち早く知ることはできますが、誘拐対策としては、安全とは言えないと言います。

この部分に続く校長のコメントはこうだ。

危険なことが起こったときに真っ先にそれがわかるというだけで、これが安全を確保するというものではないですね。今よりも安全にするためにどういうアイデアがあるか、一緒に考えたら何かいい答えが見つかるような気 もします。

何度も言うが、かえって危険になるという要素も存在することから目を遠ざけてはならない。

まあ、小学校の狙いとしては、何かあったときに「お子さんは既に学校の門から出た記録がありますので」(我々の監督責任外です)と言える体制を実現したいのだろうと思うが *3。

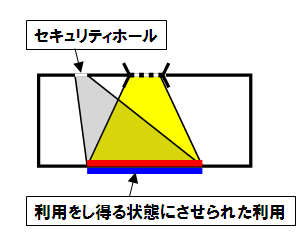

ちなみに、安物の暗号なしICタグでは第三者にも読まれてしまう危険があるのに対し、ココセコムや、EZお探しナビのように、携帯電話が元から持っている暗号通信を通じたサービスには、その心配はほぼないと言ってよいだろう。

ココセコムで常時子供の位置を把握することに対して、そこまで監視しなくてもと批判的に見る人はいるだろうが、それは親の自由だろう。もし学校が強制的に全員にココセコムを持たせるようになれば、批判されてしかるべきなのかもしれないが。

一方、EZお探しナビは、常時使うものではないようだし、検索され始めたときに本人が中止させられるというのは、プライバシー的にはなかなかよい機能だ。子供に、自分の位置を知られることへの拒否の権利を意識させることができる。これはなかなかほどよい感じに設計された位置特定サービスかもしれない。

今回の事件で「携帯電話は身の安全を守ってはくれませんでした」とニュースの森は言うが、別の報道によれば、犯行メールが送られてくるより前に、母親は、EZお探しナビで携帯電話の位置を特定し、捜索を始めていたとされている。今回は間に合わなかったものの、間に合うケースもあるかもしれない。

ただ、計画的な犯行ならば犯人はこの仕組みを知った上で行動するだろうから、そう簡単になんとかなるとは限らない。今回の犯人も、電源を入れるタイミングに注意しつつ犯行メールを送ったのかもしれない。

それに、今回の場合、

これより約六時間前の午後二時過ぎにも母親の携帯にワン切りがあり、母親が衛星利用測位システム(GPS)付き携帯電話の位置情報を使い、自宅から約二百メートル離れた児童公園付近に楓ちゃんの携帯電話があったことを確認した。

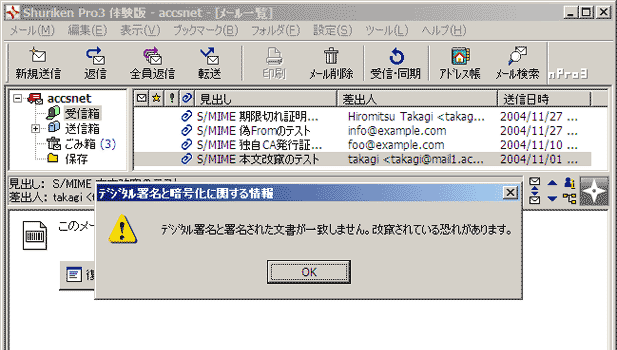

のときに、犯人は、「EZお探しナビ」の「○○さんが検索しています」という画面を見たのかもしれない。これを見て電源を切ったのかもしれない。もしかすると、あわてて中止ボタンを押そうとしたかもしれない。

あるいはもしや、犯人はこれを見たために、殺害の意思を……??

テレビで年老いたコメンテータが、「犯人は携帯電話で写真を送るのに慣れた20代の若者」などと機械音痴ぶりを発揮していたが、犯人は、写真をメールで送るくらいは普通に使いこなしていたものの、「EZお探しナビ」で検索されるのは初めての体験だったのかもしれない。

追記

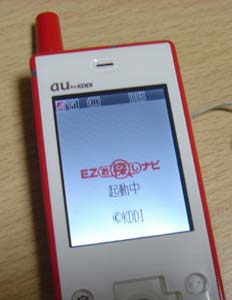

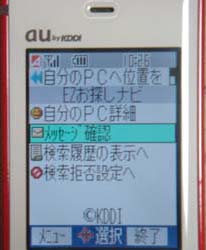

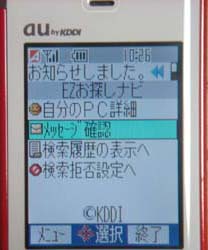

自分の携帯電話で「EZお探しナビ」を試してみた。

事前の準備をした後、PCから専用サイトにアクセスして、自分で決めた暗証番号を入力してログインし、検索ボタンを押すと、携帯電話側でアプリが起動した。

ゲームなど別のEZアプリを起動中でも、このアプリは起動するようだ。

ピロピロピロピロピ・ピロピロピロピロピと大きなアラーム音を鳴らしながら(もしくはバイブレータを振動させながら)GPS計測をし、十数秒ほどで位置を計算して送信するようだ。送信完了すると、「○○へ位置をお知らせしました。」と表示された。

自分の携帯電話をどこかに置き忘れてきたときに、探すのに便利そうだ。