■ 日本のインターネットが終了する日

(注記:この日記は、6月8日に書き始めたのをようやく書き上げたものである。そのため、考察は基本的に6月8日の時点でのものであり、その後明らかになったことについては脚注でいくつか補足した。)

終わりの始まり

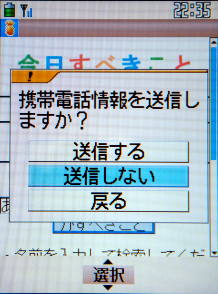

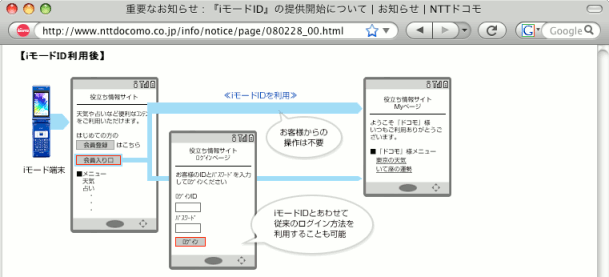

今年3月31日、NTTドコモのiモードが、契約者固有ID(個体識別番号)を全てのWebサーバに確認なしに自動通知するようになった。このことは施行1か月前にNTTドコモから予告されていた。

- 重要なお知らせ:『iモードID』の提供開始について, NTTドコモ, 2008年2月28日

ドコモは、お客様の利便性・満足の向上と、「iモード(R)」対応サイトの機能拡充を図るため、iモード上で閲覧可能な全てのサイトへの提供を可能としたユーザID『iモードID』(以下、iモードID)機能を提供いたします。

(略)

■お客様ご利用上の注意

・iモードID通知設定は、お客様の利便性を考慮し初期設定については「通知する」設定となっております。通知を希望されないお客様は「通知しない」に変更していただく必要があります。

これに気付いたのは予告が公表された翌週のこと。私は大きなショックを受けた。これまで、auのサブスクライバーID(現在の呼称は「EZ番号」)について問題があることを各方面に伝えてきたが、その拠り所の1つが「NTTドコモはやっていない」であったからだ。いろいろ考えてみたものの、もう何を言っても無駄であると悟った。

NTTドコモがそれまでそれをやらないできたのは、ちゃんと理由があってのことで、それは2001年の総務省の研究会「次世代移動体通信システム上のビジネスモデルに関する研究会」の議事録と報告書、パブリックコメントに記録が残っている。このことについては昨年の6月30日の日記でまとめている。

当時は、IDを送信しているのはKDDIのauだけで、NTTドコモとJ-PHONE(現在のソフトバンクモバイル)は、公式サイトにしか送信しない策を講じていた。ジェイフォン東日本株式会社から提出されたパブリックコメントには、

ジェイフォン東日本株式会社

ユーザID に関しては報告書(案)にも述べられているとおり、ユーザのプライバシーと密接な繋がりがあるため、その取り扱いについては十分慎重であるべき。現在、ドコモやJ-フォンが公式サイトに限ってユーザID を提供しているのもそのためである。(略)

コンテンツ提供者自身はユーザID を直接不当に利用するものではなくても、獲得したユーザID を他者に転売するなどして利益を稼ごうとするものは存在しうるし、社員管理の徹底がなされていない企業では不心得な社員による情報の流失も十分想定される。

と書かれているし、2001年6月の研究会報告書は次の通り結論づけている。

ユーザIDそれ単体では個人を特定することはできないものの、ユーザ情報との紐付けを行うことで、悪意ある者がユーザの意向に反して個人情報を利用してプライバシーを侵害することも技術的には難しくないようで、ユーザIDを無差別に提供することの危険性も指摘されている。

このような機能と特性を持つユーザIDに関しては、NTTドコモやJ−フォンが自らが採択した「公式」サイトのみにユーザIDを提供しているのに対し、KDDIでは全てのコンテンツプロバイダに対して提供するなど、通信キャリア間で取扱いに差異があるのが現状である。また、最近では、ユーザの個別の同意確認をシステムに組み込み、端末製造番号をコンテンツプロバイダに送信する端末も出現している。

ユーザIDの取扱いについては、近年のモバイルインターネットの普及やIMT-2000 で期待されるビジネスモデルの高度化、多様化といった現状を踏まえる一方で、ユーザの利益を保護する観点から、個人情報保護のみならず「通信の秘密」確保という法益にも配慮し、ユーザIDの特性とユーザに及ぶリスクの可能性を十分に検討しなければならない。ユーザの同意のあり方を含めた、ユーザIDに係る取扱いルールを早急に確立する必要がある。

「次世代移動体通信システム上のビジネスモデルに関する研究会」報告書, 総務省, 2001年6月

この問題は、この研究会の後、結局議論が深まることはなく、事態にあまり変化のないまま時が過ぎていた。

それが、2007年になって転機が訪れた。総務省の「モバイルビジネス研究会」が、「ユーザIDの利活用の推進」を掲げたのである。

- モバイルビジネス研究会報告書(案), 総務省, 2007年6月

ユーザーIDの利活用の推進

(略)現在、通信事業者の公式サイトにおいては、携帯端末の端末認識番号をユーザーIDとして利用して利用者の認証を行い、課金等を行っている場合が多い。この仕組みは利用者側からみればIDの入力を省略でき、利便性が高いものである。しかし、端末認識番号は各事業者が携帯端末の利用者を認識するために割り当てている番号であり、利用者が事業者を変更すると、番号ポータビリティが実現している電気通信番号(電話番号)とは異なり、端末認証番号は変更される状況にある。また、各事業者ごとに端末認識番号を利用できるサイトの運用基準が異なっている。

このため、コンテンツプロバイダは、利用者が通信事業者を変更するとIDが変更されて認証ができなくなる等、必ずしもオープンな環境が実現していない。また、一般に利用者が公式サイト上のコンテンツプロバイダから有料コンテンツの提供を受ける場合、利用者、コンテンツプロバイダ、通信事業者の3者間の契約となる旨が各通信事業者の契約約款で規定されている。このため、利用者が通信事業者の変更を行うと、利用者とコンテンツプロバイダとの間の契約も自動的に解約され、新たに契約を締結することが必要となっている。

したがって、IDポータビリティを実現するため、研究開発や標準化を含む技術的な観点からの検討に加え、IDポータビリティを利用した様々なサービスが創出されることから, 費用面・制度面からの検討を同時並行的に進め、2010年の時点で実現する方向で結論を得ることが望ましい。その際、SIMカードを携帯端末に限らず広くネットワークに接続される多様な端末において、ユーザーIDを認証するためのツールとして活用することについても具体的な検討を進めていくことが適当である。

この研究会報告書案には、IDを勝手サイトにまで送信するようにするとは書かれていない。あくまでも、ナンバーポータビリティの延長として、IDもポータブルにする(携帯電話会社を変更しても、IDがそのまま使えるようにする)ということを提言しているだけになっている。

2001年の研究会のときは、「NTTドコモがIDを公式サイトにしか送信しないのは、囲い込みがしたいだけではないか」という声もあったらしい。それに対して、2007年のモバイルビジネス研究会は、今度こそ囲い込みを排して競争を促そうという狙いになっていると聞く。たしかに、2001年のときには、NTTドコモがプライバシーを盾に囲い込みを維持するという面もあったのかもしれない。しかし、上記のようにジェイフォン東日本もそのプライバシー上の問題を指摘していたわけであり、問題の所在は現在においても同じである。

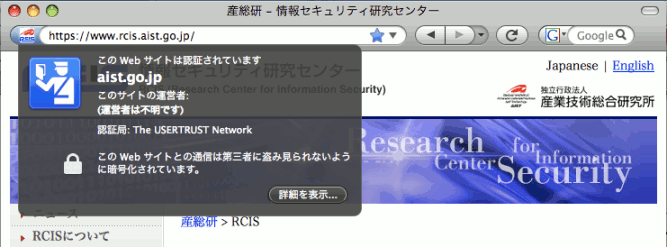

この研究会報告書案のパブリックコメント募集に対して、産業技術総合研究所情報セキュリティ研究センターが次の意見を提出した。この意見は、報告書案の方針に反するものではなく、むしろその方針を補強するための提案になっている。

- 「モバイルビジネス研究会」報告書案に対する意見

, 産業技術総合研究所情報セキュリティ研究センター, 2007年7月31日

意見の概要

(1) ユーザIDの利活用の推進にあたっては、平成13年6月に総務省から公表された「次世代移動体通信システム上のビジネスモデルに関する研究会」報告書で指摘されているプライバシー上の懸念に配慮する必要があることを明記するべきである。

(2) そのプライバシー懸念を払拭しながら同時にユーザID の利活用を実現するために、(運用方針による回避ではなく)技術的手段による抜本的な解決策を模索するべきである。

(3) その技術的解決手段を実現可能とするために、各通信事業者は、WebのHTTP通信においてcookie機能に対応するべきである。

(本文略)

しかし、総務省の「報告書案に対する意見招請の結果及びこれに対する考え方」を見ると、この意見に対しては「☆(今後の検討に当たって参考又は留意すべきご意見 )」とマークされただけで説明はなく、最終報告書に何ら反映されないという結果になった。

このとき嫌な予感がした。(3)の意見はすぐに受け入れられないにしても、(1)の意見は、総務省自身による過去の報告書を踏まえるようにというものなのだから、これに応じることは本来自然なことであるはずであり、それに応じないということは、それをやりたくないという意思が隠れているように感じられた。

これはまずいと思っていたところ、日経デジタルコアの11月の勉強会で、モバイルビジネス研究会の担当課長である谷脇康彦氏の講演があるというので、これに出席して、私が懸念することを直接述べた。

その時点では、さすがにIDを勝手サイトにまで送信するようにするわけではないだろうと、あまり心配してはいなかった。IDの統一化は長期的な話であり、そのときまでに考慮してもらえばいいと思っていた。

それが、3月になって突如、NTTドコモが契約者固有IDを全サイトにデフォルトで送信することに決定したというのを知り、呆然としたのであった。

青少年ネット規制対抗策としてのID送信

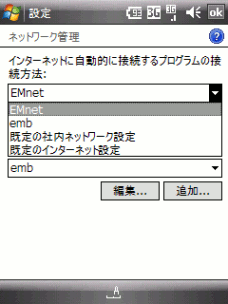

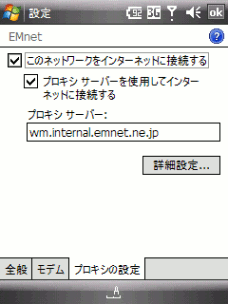

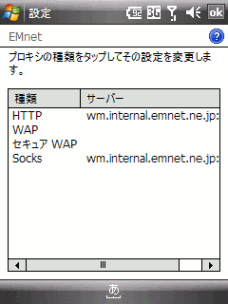

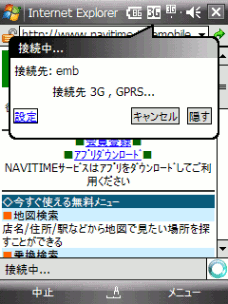

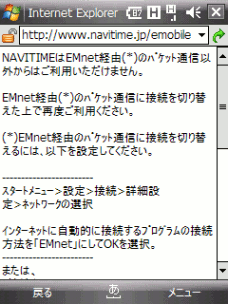

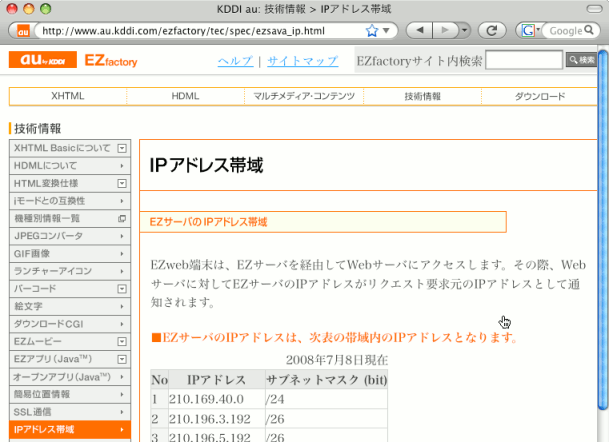

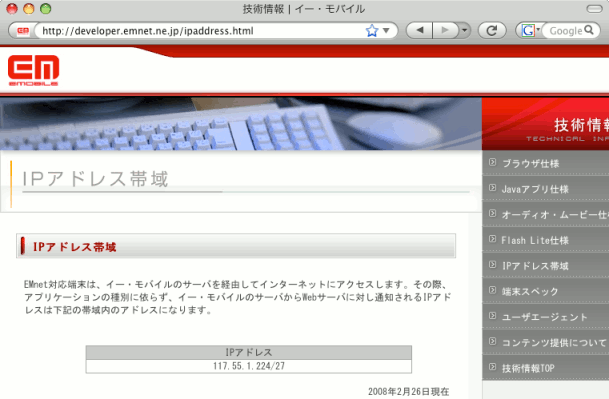

4月になって、もうひとつ驚いたことがあった。3月28日から、イー・モバイルが音声通話サービスを開始したのだが、それと同時に「EMnet」というサービスが開始された。ケータイWatchの記事では、「携帯向けインターネットサービス」、「iモードやEZweb、Yahoo!ケータイにあたるもの」と形容されている。このEMnetを契約して(接続先をEMnetに設定して)いると、Windows MobileのInternet Explorerでアクセスした際に、全てのWebサイトに対して、契約者固有IDをHTTPのリクエストに独自ヘッダ「x-em-uid」として送信するようになっていたのである。

このことは、イー・モバイルの技術情報のページに書かれているし、実際に、EMONSTERを買って試してみたところ、送信されていることを確認できた。

ユーザID

HTTPリクエストヘッダの「x-em-uid」を取得することで、EMnet対応端末から通知されるユニークなユーザIDを確認できます。

フォーマットは、"u"から始まる18Byteの文字列になります。

ユーザIDはユーザの操作によって通知を停止することが可能です。その場合、本拡張ヘッダは付加されません。

※初期設定は「通知する」になっています。

技術情報, イー・モバイル

どうやら、平成19年度中という区切りで、契約者固有IDの全サイトへの送信というのが、「日本のケータイWeb」の「標準仕様」となったようだ。

これが総務省の公開されていない方針に基づくものであるかどうかは知らない。何をもって「ケータイWeb」であるのか、その定義が存在するのかわからないが、とにかく、NTTドコモの「iモード」、auの「EZweb」、ソフトバンクモバイルのWeb、イー・モバイルの「EMnet」のいずれも、契約者固有IDをHTTPのヘッダに載せて全サイトに送信するようになった。

なぜこの時期にこのような展開になったのか。2001年当時の議論では、勝手サイトでも課金を利用したいという、モバイルコンテンツ業界からの要請によるものであったようだが、その後その声はあまり聞かれなくなり、この時期になって急にこうなるというのは、どうも解せない。

ここでピンと来たのが、2月にある人物から相談を受けていたことだ。「青少年ネット規制について高木さんはどう思うか」という相談を受けたのだが、正直、青少年ネット規制のあり方には、これといって考えがなかったので、あまりたいした意見を述べることができなかったのだが、「なぜ私に聞くのか」という違和感を覚えていた。その疑問が、次の記事を読んで氷解した。

- 劣勢に立つコンテンツ業界を救う手はあるか・MCF岸原事務局長に聞く, ガ島流ネット社会学, 藤代裕之, 2008年3月14日

総務省主導で導入に動き出した未成年者向けの携帯フィルタリング。ユーザーの閲覧自由を奪う、コンテンツ産業の振興を阻害するといった意見はあるものの、「ネット・携帯の闇から子供たちを守れ」という声に押されて議論が賛否に単純化されている感がある。また、フィルタリングや有害コンテンツ対応に関わる人々の思惑が複雑に絡み合っていることも理解を難しくしている。(ガ島流ネット社会学)

(略)

第三者機関は、サイトの審査、定期的なチェック、教育プログラムの開発の3つを担う。気になる、サイトの審査はどのようなものになるのか。

「サイトにあるコンテンツの健全性・有害性そのものを判断するのではなく、監視制度、教育などサイトを健全化させる仕組みがあるか、取り組みが行われているかどうかを判断することになる。ISOやプライバシーマークと似た仕組みと考えてもらえれば分かりやすいのではないか」

携帯電話のユーザーIDを利用した年齢の確認、悪質なユーザーへのコミュニティーサイトからの締め出しなども検討している。

「なるほどそういうことか。」と理解した。つまり、悪質なユーザを締め出すために、契約者固有IDの勝手サイトへの送信を必要としているわけだ。

このことは、5月28日の日経デジタルコアの討論会「民間主導によるネット有害情報への取り組み」を聴講して明確になった。配布資料には次のように書かれている。

健全コミュニティ検討WG(準備委員会)での検討状況

(略)

フェーズ1

・サイト管理領域でサイト認証基準を策定するとともに、啓発・教育プログラム策定WGと連携して活動を実施する。

フェーズ2

・個別サイトごとの取り組みに加え、共同監視プログラム(例:悪質ユーザーのブラックリストの管理)の導入を検討する。(略)

認証基準(案)の主要項目

- (略)

- 悪質ユーザーへの注意警告制度・ペナルティ制度・強制退会処分の整備

- ユーザーとの協力関係による通報制度の運用

- (略)

- 不適切書き込み事前掲載防止システムの整備

- 不適切書き込み事後確認・削除フローの整備

- 不適切書き込みに対する削除所要時間

- 書き込みログの一定期間の保存

モバイルコンテンツ審査・運用監視機構が考える青少年保護施策について, モバイルコンテンツ審査・運用監視機構

講演者の岸原孝昌氏は、この部分の説明で、「ドコモも3月からユーザIDを取れるようになりましたし」と発言し、また、「認定サイトではユーザIDを取ることを義務化する」とも説明していた。

つまり、これは、一定の基準を満たす「健全コミュニティサイト」というものを認定して、青少年保護のコンテンツフィルタリングの対象から、明示的に外してもらえるようにしようという計画のようだ。

これは良い方策だと私は思う。

フィルタリングでコミュニティサイトを丸ごと見えなくするような施策を国会議員から強制されてしまう前に、健全な書き込みからなるコミュニティサイトを実現できるようにするというのは、とても良い考えだと思う。

私は、以前から小倉秀夫弁護士が主張していたような「全てのサイトを実名制にする」という考えには賛成しないが、「全てのサイトで2ちゃんねる的な匿名のノリを理解せよ」という意見にも賛成しない。2ちゃんねる的な匿名を極めたコミュニティも、匿名を排した実名前提のコミュニティも、両方存在して使い分けられるようになるのがいいと以前から思っている。匿名・顕名には様々なレベルがあり、表示上の匿名・顕名、ログ上の匿名・顕名もいろいろな組み合わせがあるだろう。

そんな中で、青少年に限って、デフォルト設定で(親の許しがない限り)、匿名性のないコミュニティサイトにしかアクセスできないようにするというのは、良い落しどころではないかと思う。

しかし、問題はその実現手段である。

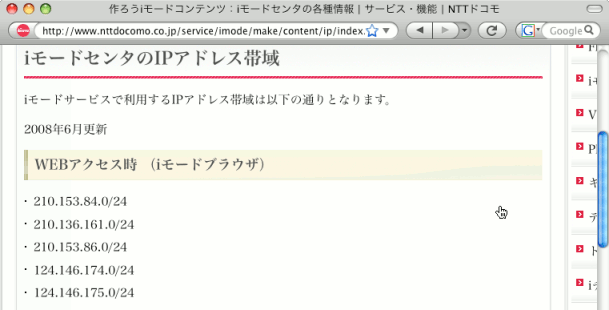

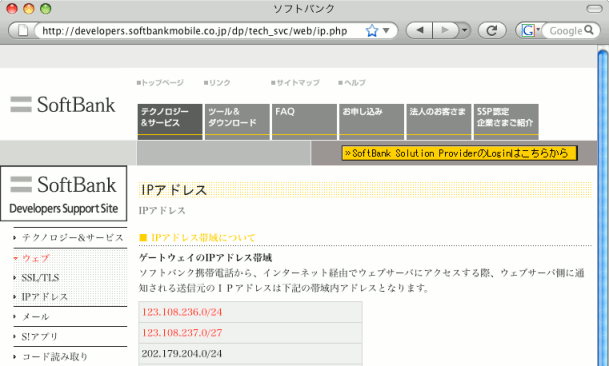

たしかに、携帯電話のWebでは、Webサイト側で、IPアドレスで書き込み者を区別することができないという問題がある。通常のインターネットのWebならば、アクセス元IPアドレスと時刻の情報でISPに開示請求すれば契約者を突き止めることができるが、携帯電話のWebでは、アクセスが携帯電話会社のゲートウェイを介して来るため、ゲートウェイが匿名化Proxyのようになってしまっている。犯罪的な書き込みがあったときに、犯人を突き止めるために、「何時何分何秒にこの書き込みをした人は誰か」と、携帯電話会社に開示請求しても、携帯電話会社がPOSTアクセスの送信データ本体をログに記録していなければ、時刻とURLだけを頼りにどの契約者なのかを判別するほかなく、時刻が1秒でもずれていたら犯人を正確に特定できなくなってしまう場合も生じ得ると思われる。通信の秘密の原則からして、電気通信事業者がPOSTのデータ本体を記録してよいとも思えない。

その理由からも、HTTPのリクエストヘッダに何らかの識別情報を送信する必要性があるのはわかる。ProxyサーバがX-Forwarded-Forヘッダを付加して中継するのと同様に。

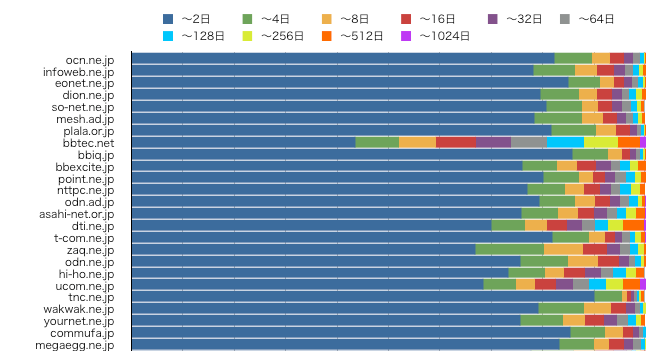

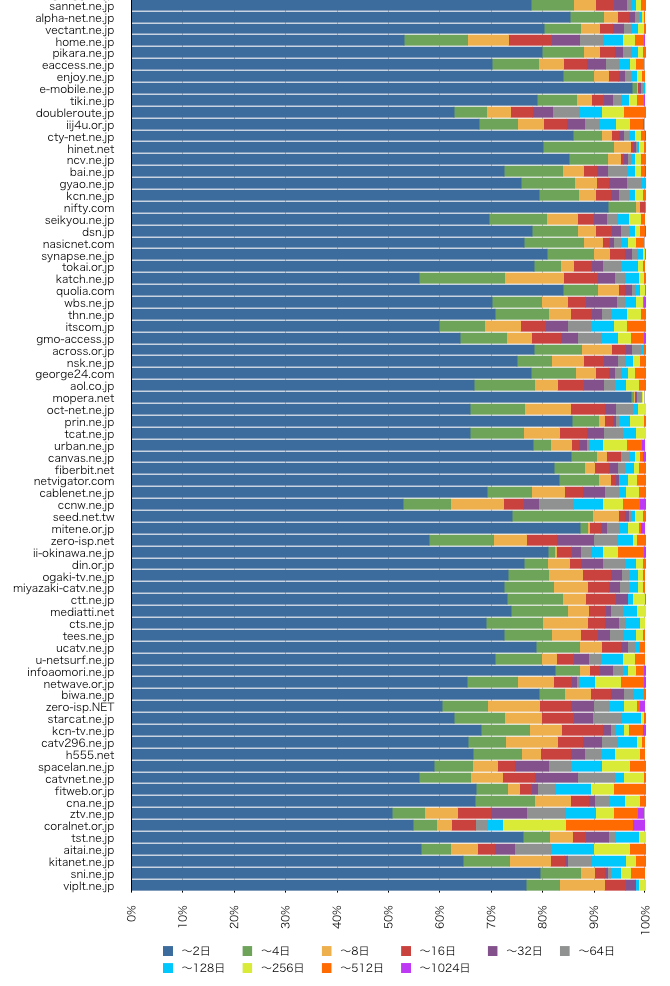

ただ、その目的のためであれば、常時同じIDを送信することは必要ではないことに留意しておきたい。例えば、(IPアドレスと同様に)何日かで変わるランダムなIDを送信するようにして、携帯電話会社側でそのIDと時刻から契約者を特定できるログを保管しておけば、十分その目的を達成できる。固有ID送信によるプライバシー問題の発生を回避しながら、犯罪的書き込み者等の追跡を可能にすることは、両立できる。(PCから利用する通常のインターネットではそうなっている。)

にもかかわらず、契約者固有IDを直接使うというのは、別の目的、つまり、悪質なユーザを締め出すという目的があるからであろう。

通常のインターネットでは、悪質なユーザの締め出しが困難である。コミュニティサイトをユーザ登録制にしても、新規登録を繰り返し行われたら、何度でも悪質なユーザが名前を変えて再びやってくる。

これを排除するには、韓国のように、コミュニティサイトでのユーザ登録時に住民登録番号(日本ならば住民票番号)を入力させ、他人の番号を使ってなりすましする者には刑事罰を科すという方法があるが、日本では実現できないだろう。

その目的のために、携帯電話の契約者固有IDを使うというのは、そこそこ有効だと考えられる。もちろん携帯電話を新たに契約すれば別のIDを使うことができてしまうが、青少年にとって携帯電話を再契約することのハードルは高いため、青少年のためのコミュニティサイトにおける健全性維持の目的であれば、そこそこ機能すると思われる。

ユーザの希望で契約者固有IDを変更することができるかどうか、各社のサポートセンターに問い合わせてみたところ、au以外は基本的に変更できないとの回答だった。

- NTTドコモ

- iモードIDは「基本的にお客様にずっと通して使って頂くもの」とのことで、ID変更手続きは存在しない。ただし、電話番号の変更手続きをするとiモードIDも変更されるとのこと。

- KDDI au

- EZwebサービスの利用を「廃止」して、同サービスの「再追加」を行うと、EZ番号は新しいものが割り当てられる。廃止に1時間、再追加に1時間かかり、計2時間ほどメール等が受信できなくなる。メールアドレスも新しいものが割り当てられるが、1つ前のメールアドレスに戻すことができるので、2時間の空白を気にしなければ、同じメールアドレスを維持できる。ただし、1日1回までしかできない。IDが変更されることで、有料コンテンツは一旦すべて退会となる。未受信のメールは消える。お財布ケータイに不具合が生じるかもしれない、とのこと。

- ソフトバンクモバイル

- 変更できない。電話番号を変更する手続きをとってもIDは変更されない。SIMカードの再発行手続きをすれば変更されるが、紛失した場合など限られた事情があるときにしか応じていない。

- イー・モバイル

- 変更できない。迷惑電話など事情により電話番号を変更することはできるが、電話番号を変えてもIDは変更されない。SIMカードを交換すると番号が変わるが、紛失時にしか交換しない。交換手数料は2100円。

EZweb開始当初からIDを送信していたauは、上記のように容易にIDの変更が可能であるが、最近になってIDの送信を始めた各事業者では、ID変更のハードルが高くされている。もしこれが、青少年ネット規制対抗策として位置づけられた施策であるならば、auも近いうちに、EZ番号の変更をできなくしてしまうのではないだろうか。(EZwebを廃止して再追加しても前のEZ番号が割り当てられるようになる。)

もちろん、この目的のためであっても、全てのサイトで共通のIDを送信することは必要ではない。例えば、アクセス先のサイト(ドメイン名またはホスト名)ごとに異なるIDが送信されるという仕組みでも、悪質ユーザの排除には役立つだろう。ある日サイトAで出入り禁止になった青少年が、サイトBでも同時に出入り禁止になるというのは、あまり良いやり方だとは思わない。悪質ユーザ認定は、サイトごとに独立していた方がいいと思う。

しかし、サイトごとに別々のユーザIDを送信するという仕組みを、携帯電話会社のゲートウェイに作り込むというのは、技術的な理由から、すぐにできることではないのだろうと思う。

なにしろ、青少年ネット規制の話は、国会議員らによって性急にもたらされたものだ。当初は極めて強い規制がかけられそうになったわけで、それに抵抗する一つの方法が、民間による自主的な取組みを進めることだったのだろう。このような国会情勢から、悪質ユーザの排斥は今すぐにでも実現できる必要があったのだと思われる。。

したがって、すぐに簡単に実現できる、契約者固有IDを全てのWebサイトに送信するという仕組みの導入は、たとえプライバシー上の問題が生ずるとしても、やむを得ない選択だったのではないだろうか。

既に、iモードIDを活用するケータイサイトが続々登場しているようで、今後、iモードIDの送信を止めると使えなくなるサイトが増えていくと思われる。

契約者固有ID送信時代の安全なケータイWeb利用リテラシ

auなど一部の事業者だけが送信していたときは、「これは脆弱性であり廃止されるべき機能である」という立場をとっていたが、今年からとうとう各社横並びの標準仕様となってしまったので、私としては立場を変えざるを得ない。

契約者固有IDを全サイトに送信するのが標準仕様である「ケータイWeb」においては、次の通り使い方に注意する必要がある旨、情報セキュリティを専門とする者として一般利用者へ勧告したい。

- ケータイWebにおいては、絶対に住所氏名を入力しない。

- 商品配送先として住所氏名の入力が必要となるネットショップは利用しない。(着メロ等のダウンロード購入のように、住所氏名を送信する必要のないショッピングしかしないようにする。)

- どうしても物を買いたいときは、携帯電話会社が運営するショップを使う。(携帯電話会社は、ユーザIDを流用することはないので。)

- ケータイWebにおいては、完全に匿名で使うことを覚悟するか、又は、常に非匿名であることを前提に行動する。

- 匿名を選択する場合は、自分が誰であるかわかるようなことを、どのサイトでも明らかにしないようにする。

- 非匿名を選択する場合は、自分が誰であるかはどのサイトでも知られ得ると覚悟して、それでもかまわない行動しかとらないようにする。

PCから使う通常のインターネットなら、GoogleやYahoo!で検索して見つけた、初めて訪れるネットショップで、いきなり買い物をする(代引き等で)というのも、そこそこ普通のことである。商品の送付先として住所氏名を入力するわけだが、仮にそのネットショップの信頼性が低いものだったとしても、単に住所氏名を渡すことくらい、たとえ名簿に記載されて販売されようと、それだけなら問題がないという判断もあり得る。実際、私も、3年前に東京に引っ越した際には、かなりの数の見知らぬネットショップをWeb検索で見つけて利用した。

しかし、ケータイWebではそうはいかない。住所氏名を送信する際に、同時に携帯電話の契約者固有IDも送信してしまう。当該サイトの信頼性が低い場合、その固有IDの契約者が誰であるか、住所氏名とひもづけられて記録され、第三者に販売されるおそれがある。ひとたびそうなってしまうと、別のサイトを訪れても、訪れただけで、住所氏名を特定されてしまう(そのサイトがその名簿を購入している場合)。このような事態は、PCから使う通常のインターネットでは起こり得ない。IPアドレスは固定ではないからだ。

PCから使う通常のインターネットでは、匿名で使うサイトと、顕名で使うサイトの両方を利用することができた。SNSやblogでは名前を明らかにして活動し、掲示板では匿名で活動するということが安心してできた。(警察の取り調べが入るような犯罪的行為をしない限り。)

ケータイWebではそうはいかない、どこかのサイトで匿名で行動したいと思うなら、他のどのサイトでもずっと匿名のまま使うように気をつけないといけない。どこかに明かした個人的な情報は、契約者固有IDと紐付けられて他のサイトで共有され得る。逆に、どこかのサイトで自分が誰か明かして行動したいなら、他のどのサイトでも自分が誰かは知られていると覚悟の上で行動しなくてはならない。匿名で使うことを選択したなら、ネットショップを使うわけにはいかない。

契約者固有IDの全サイト送信は、このように、ユーザの利用行動を制限せざるを得ないものである。

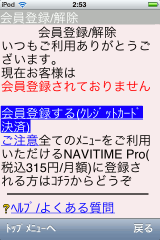

とはいえ、ケータイWebをPCほど積極的に使っていないユーザ層にとっては、元々そのような行動をとっていたのではないか。少なくとも私はそうだ。ケータイWebで使っているのは、ごく少数の着メロサイトと、銀行、NAVITIME、交通情報通知サービス、都バスの運行情報サイト、2ちゃんねる掲示板の一部スレッドの閲覧、はてなブックマークのホッテントリの閲覧などに限られ、いずれもブックマークから直接訪れて閲覧し、そのリンク先の外部サイトまで訪れることはほとんどないし、Web検索で新たなサイトを探すことはしていない。この使い方は、上記の「安全なケータイWeb利用」の要件を満たしている。上記に加えてmixiを使っている場合でも(外部サイトまで行かないようにしていれば)要件を満たす。そのようなユーザにとっては、これまで通りにしている限り、おそらく問題は起きない。

しかし、一昨年のauとGoogleの提携に端を発して、ケータイWebでもWeb検索を活用する動きが活発になった。ソフトバンクモバイルなどは、ケータイWebのビジネスをPC同様の広告モデルで成功させると予告していた。今後ケータイWebもPCと同様のスタイルで使われるようになっていくだろうと言われていた。

そんな折に、契約者固有IDの全サイト送信を全キャリアが足並みを揃えて開始したことは、そうしたPC流の利用形態の普及にとって足かせとなるであろう。業界が自ら首を絞めたと言えるが、それは業界自身が選択したことなのだから仕方がない。私としては、ケータイWebビジネスの健全な発展、つまり、PCから使う普通のインターネットと同様の発展を願って、契約者固有IDの全サイト送信はやってはいけないと啓蒙してきたつもりだったが、業界がそれを選択した。たとえネットショップの新規参入が阻害されようとも、青少年ネット規制で魔法のiランドやモバゲータウン等を潰されてしまうのを避けることの方が優先されたということなのだろう。

3月にNTTドコモがiモードIDの送信を開始する直前、日経新聞が次のように報じていた。

- ドコモ、携帯電話の「識別番号」・コンテンツ会社に通知, 日本経済新聞 2008年3月30日朝刊

NTTドコモは31日から携帯電話の「識別番号」をコンテンツ会社に通知するサービスを開始する。コンテンツ会社は識別番号を活用し、携帯でサイトを閲覧した履歴などが把握できるようになる。利用者の特性に応じた広告を提供することができるなど、携帯向けのネットサービスを活発にするのが狙い。

ドコモがコンテンツ会社に情報提供するのは、携帯の電話番号ごとに付与される「iモードID」と呼ばれる識別番号。電話番号とは異なる英数字の組み合わせで構成。「氏名やメールアドレスは含まれておらず、個人情報開示には当たらない」(ドコモ)という。

ドコモからの「重要なお知らせ」では、導入の目的が「お客様利便性の向上」「特別な操作をすることなくカスタマイズされたページを表示することができるようになります」として、耳障りのよい話だけで説明されていたが、日経新聞が言うように、裏の目的には、広告会社に便宜をはかることがある。翌々日には、日経新聞は次の報道もしていた。

- エイチエム、利用者好みの広告配信・携帯向け参入, 日本経済新聞 2008年4月1日 朝刊

インターネット広告配信のエイチエムシステムズ(略)は携帯電話のサイト閲覧履歴を分析し、利用者の興味に合った広告を配信するサービスを始める。履歴を把握するのに必要な携帯端末の識別番号をNTTドコモが3月31日から携帯関連事業者に公開したのに対応する。(略)

エイチエムが4月中をメドに参入するのは「行動ターゲティング」と呼ばれる広告市場。サイト別の履歴情報を収集して利用者の興味にあった広告を配信するシステムを自社開発した。まず百サイトと提携する。

ここで重要なのは、これらのケータイWeb向けのバナー広告会社は、サイト横断的に閲覧者の行動履歴を取得できてしまうという点である。

バナー広告の貼られたWebページを閲覧すると、同時に、広告会社のサーバにもアクセスすることになる。これは、埋め込まれている広告画像をダウンロードするために発生する。そして、その広告会社のサーバへのアクセスには、契約者固有ID(個体識別番号)が送信されることになる。したがって、あちこちのWebサイトに同じ広告会社のバナー広告が貼られている状況になると、同じ人物がどのWebサイトを何時何分に訪れたかを広告会社が把握できるようになってしまう。「行動ターゲティング広告」とは、消費者がどんなWebサイトを閲覧しているかの行動を分析することで、それに合った広告を表示しようとするものである。

しかも、契約者固有IDは全てのWebサイトに同じ番号が送信されているのだから、通販サイトや、懸賞サイト、アンケートサイトなど、どこかのサイトで住所や氏名を入力すると、そのIDの人がどこの誰であるかが紐付けられることになる。

もし、広告会社が、各IDの人のWeb閲覧履歴情報を他社に販売するような事態になると、その情報を購入したWebサイト運営者は、自分のサイトに来た人がどんな行動をしている人か把握できるようになる。また、自分のサイトに入力される住所氏名によって、どこの誰がどんな行動をしているかを把握できるようになる。

日本の法律ではこういった行為が明確に禁止されていない。日経新聞の記事でNTTドコモが言っているように、契約者固有IDが個人情報保護法の言う個人情報に該当しないのであれば、広告会社が「各IDの人のWeb閲覧履歴情報を他社に販売する」行為は合法ということになってしまう。

NTTドコモのサポートセンターが言うように、iモードIDが「基本的にお客様にずっと通して使って頂くもの」であるなら、何年、何十年にも渡って行動履歴が蓄積される。しばらくの間は匿名のままでいられるかもしれないが、いずれ、それが誰であったか紐付けられる日が来ると、過去に遡って何年、何十年もの行動が自分のものだと特定されてしまう。

「自分の趣味に合ったダイレクトメールが郵送されてくることくらい気にならない」という人もいるだろうけれども、こうした「行動ターゲティング」は、必ずしも真っ当な事業者だけが行うとは限らない。たとえば、ヤミ金融業者や、悪質リフォーム業者、架空請求詐欺団などは、弱者を求めてカモリストを欲しがっており、ケータイWebの閲覧行動履歴は、そうした業者にも活用されてしまうだろう。

そうした被害に遭わないためには、上記の「安全なケータイWeb利用リテラシ」が必要になる。

日本のインターネットが終了する日

個人的には、ケータイWebが不自由なものになろうとも、私は気にならない。ケータイWebはごく限られたところしか使っていないからだ。Web検索が付いて、広告も発展し、PCに近づきつつあるケータイWebであるが、契約者固有IDが全サイトに送信される以上、今後もごく限られたところしか使わないつもりだ。

しかし、この調子で進むと、最悪のシナリオが訪れるおそれがある。

当面、ケータイWebにおける青少年保護は、契約者固有IDを用いた悪質ユーザの排斥によって、健全コミュニティサイトを育むことができ、一定の成功を収めるであろう。しかし、何年か後には、携帯電話デバイスが進化し、PC並みの性能とソフトウェアを備えるのが普通になっていくと考えられる。また、PCも小型化して、携帯電話並みに持ち歩いて利用するのが普通になっていくだろう。ケータイとPCの区別がなくなり、青少年もPCでコミュニケーションするのが普通となるときがやってくる。

すると、いずれ、健全コミュニティサイトのモデルが立ち行かなくなるときがやってくる。なぜなら、PCから利用する通常のインターネットには「契約者固有ID」が存在しないからだ。再び、青少年保護を目的としたインターネット規制が叫ばれるようになり、PCもケータイWebと同じ仕組みを導入するよう、議員立法で義務づけられてしまうかもしれない。

PCに対する法規制は既に始まりそうな様子がある。国会で審議された青少年ネット規制法案では、フィルタリングソフトのプリインストールをPC販売者に義務付ける案が急浮上したと伝えられている。

- サイト規制:「有害」民間が判断…自民と民主が法案合意, 毎日新聞, 2008年6月2日

法案は携帯電話会社に対し、子供がネットで有害情報を閲覧できないようにするフィルタリング(閲覧制限)サービスの提供を義務づける。パソコンメーカーには、フィルタリングソフトの組み込みを義務づける。

この調子で、何年か後には、「PCもケータイWeb同様に固有IDの送信を義務づける」という法案が浮上するかもしれない。

そんな法案が出そうになったとき、私たちは、ちゃんとくい止めることができるだろうか。

「PCもケータイ同様に!」という勢力に対して、ID送信の何が問題で、どうしてインターネットではそれをやってはいけないのか、いつでもすぐに30秒で説明できるよう、構えておかないといけない。

こういうとき、私たちのインターネットの自由を守る代弁者として、村井純先生にご登場願いたいところであるが、村井先生は、RFIDを推進するAuto-ID Lab. Japanを率いておられる関係上、固有IDは問題ないとするお立場かもしれない。

先月の白浜シンポジウムのナイトセッションで(私は登壇させられたのだが)、岡村久道先生から、ちょうどその日に青少年ネット規制法案が衆議院を通過したとの紹介があったため、私は、契約者固有IDの全サイト送信と青少年ネット規制との関係についての話題を持ち出した。すると、会場からこういうことを言い出した人がいた。

「銀行の口座だって名寄せされているんですよ。複数の口座を持っていても住所氏名で名寄せして1人の情報として役所に報告しているんです。」

そんなことは誰でも知っているわけだが、その発言者は得意げだった。WebのID送信の話をしているのに、銀行口座の名寄せの話など何の関係もない。IDの話をしただけで全否定してしまう人が今もいるようだ。これは、6年前の住基ネット反対運動で「牛は10桁、人は11桁」などという愚かなキャンペーンがはられたことの弊害だろう。IDの問題を語る者がすべて櫻井よしこレベルだと混同して、個別の問題を検討しようとしない人がいる。重要なのは、IDがどのように使われ得るかの個別の検討であって、IDが付くことではない。

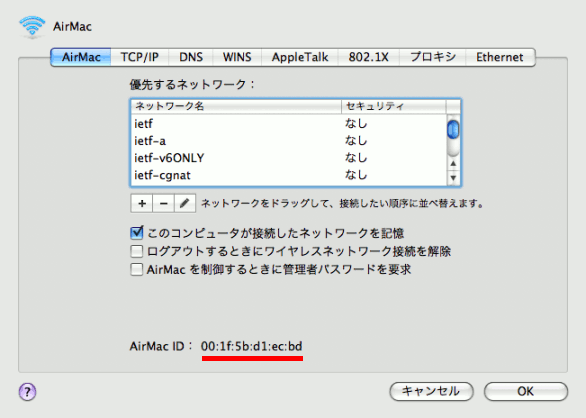

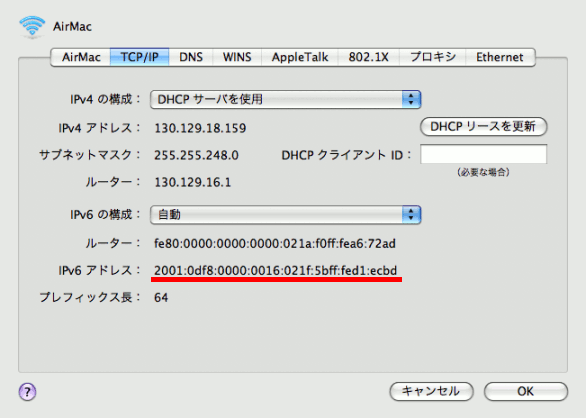

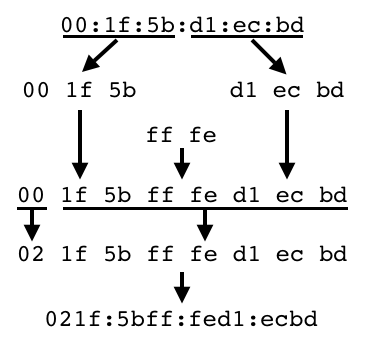

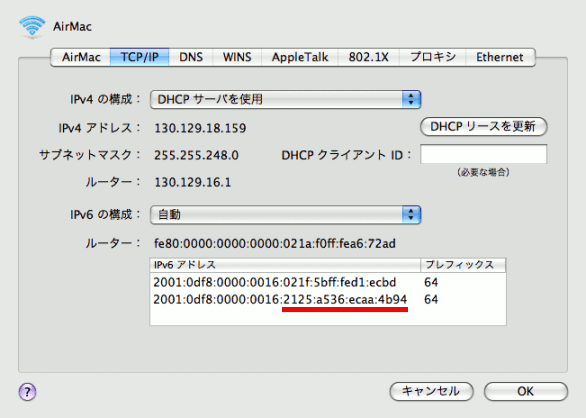

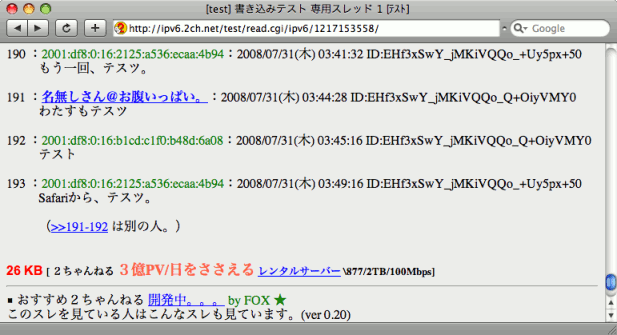

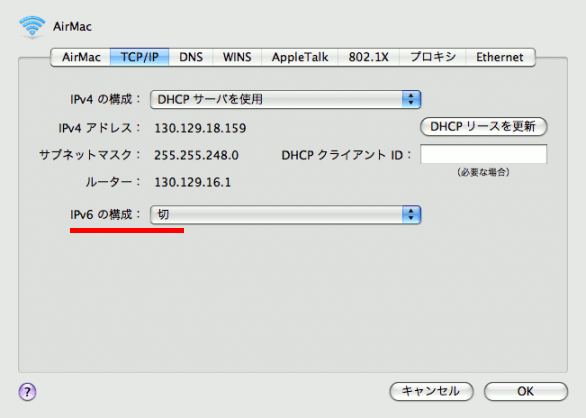

その人は続けて、「IPv6だって、MACアドレスを含むIPアドレスが一人一人に付き、アクセス先に通知されるようになるんです」とも言った。それは生半可な知識に基づく誤った理解だ。まさにそういう設計はプライバシー上許されない欠陥であるとして、1999年に批判が巻き起こり、RFC 3041という解決策が作られて、そうはなっていない。(詳しくは後述。)

また、その後の二次会の席で、「cookieと同じでしょ」などという人もいた。その認識も技術的に明らかな誤りである。(詳しくは後述。)

こんなふうに、白浜シンポジウムに出席するようなセキュリティ関係者にさえ「IPv6だって……」「cookieだって……」などと言い出す人がいるような状況では、日本のインターネットをケータイWebと同様にする議員立法の動きがもし始まったら、もう止めることはできないのではないかと不安になる。

白浜シンポジウムのナイトセッションでも、「私はこうしてこの問題についてずっと言い続けてきたけど、もっと他の人たちも声を出してくださいよ」と訴えた。

まずは、すべての関係者にこの固有IDの問題を正しく理解してもらいたい。私はなにも、ケータイWebでID送信を開始したことに反対しているわけではない。冒頭に書いたように、青少年ネット規制対応のためには避けられないことだったと理解するし、限られた使われ方しかしないケータイWebでなら概ねあり得る選択かなと理解する。それなのに、この問題について語っただけで、反発する人がいる。そういう人は、反発するが故に、問題自体が存在しないと主張する。それが危険だ。

問題の存在を理解した上で最終設計を選択するならよいが、設計が先にあってそれに不都合な問題には目を瞑るという態度は危険だ。より良い(問題の小さい)設計が存在しても、それに気付かなくなってしまう。

固有IDの全サイト送信という携帯電話のやり方は、冒頭にも書いたように、必然ではない。ドコモのiモードがcookieをサポートしてさえいれば、他にいろいろなやり方があっただろうが、すぐにそれを導入することは難しいという、やむを得ない事情があったための選択にすぎない。PCの普通のインターネットにはそういう制限がないのだから、他の方法がいろいろ考えられる。プライバシーの問題を生じさせない手段で、健全コミュニティサイトも維持するという、両立させる手段はある。

たとえば、OpenIDや、Liberty Allianceなどの標準的なID連携技術を用いて、健全コミュニティサイト間を連携するログイン環境を構築しておくという実現手段も考えられるだろう。

ただ、誰がそれを準備するのかという問題がある。ビジネスとしてまわるものでなければ、誰も準備する気にならないかもしれない。ボヤボヤしている間に、ケータイとPCの垣根が崩れてきて、青少年ネット規制の機運が再び性急に浮上し、「これから設計して構築します」などという意見が通らない情勢になってしまうかもしれない。

あまり高度な仕組みを作ろうとすると実現しなかったりするので、もっと単純化した落とし所を考えておくのも重要かもしれない。たとえば、フィルタリング事業者が、Proxyサーバでフィルタリングサービスを提供している場合に、認証付きProxyとした上で、ホワイトリストでフィルタリングから除外する健全コミュニティサイトに対してだけ、ユーザIDを送信するというアイデアが考えられる。大人も、そういった健全コミュニティを利用したい人は、当該サイトへのアクセスについてだけ、そのProxy経由でアクセスするようにブラウザを設定して使うことになる。Proxyによるフィルタリングサービスがビジネスとしてまわるのであれば、このユーザID付加機能もいっしょに実現できるのではないだろうか。

こうしたアーキテクチャ設計を今のうちにやっておかないと、問題が顕在化してからでは遅い。

注視しておかないといけないのは、冒頭で参照した総務省モバイルビジネス研究会の、谷脇康彦課長の動向である。モバイルビジネス研究会の報告書には全サイトID送信をするとは書かれていなかったが、5月に出版された谷脇氏の著書「世界一不思議な日本のケータイ」(インプレスR&D)には次のように書かれている点が気がかりだ。

IDポータビリティーとは何か

(略)しかし、ユビキタスネットワーク化が進展する中、1回のユーザー認証で複数のコンテンツやネットワークを利用できるとすれば、利用者はもっと便利になる。特に共通のユーザーIDによって異なるネットワーク上においてもシームレスに認証を可能とする仕組み、つまりIDポータビリティーが実現すれば、新しいビジネスの登場も可能性として出てくる。

(略)個人のID情報は、あくまで携帯会社が格納して厳重に管理し、その個人の承諾なく部外の利用を許すことは個人情報保護法に違反する行為となる。しかし、個人の承諾を得て、そのIDに紐付けられた年齢や性別などの属性情報を一定の基準を満たしているコンテンツプロバイダーに提供する仕組みが確立されたら、何ができるようになるだろうか。

広告ビジネスにもメリットがある情報のタグ化

(略)タグ情報自体が結びついて、このコンテンツにアクセスした利用者は別のコンテンツにも興味があるといったことも把握しやすくなる。いわゆるセマンティック・ウェブ(semantic web)と呼ばれる世界で、情報のタグ化とID情報を組み合わせると、コンテンツプロバイダーは特定の顧客グループをターゲットにしたコンテンツの販売が従来以上に容易になるだろう。

ネット広告の分野でも、こうした情報タグとID情報を組み合わせて、広告の訴求効果を詳細に分析し、効果的なスポット広告を展開するといったことも可能になる。

(略)モバイル広告やモバイル検索広告が急速に拡大してくる可能性がある。その意味でもIDポータビリティーの実現は、重要な課題になってくる。

(略)クッキーなどを使ってこれらの情報を記憶させておくことも可能だが、これからのシームレスネットワークの時代にはもう一歩先を見越して、固定系であれ移動系であれ、ネットに接続した瞬間に同じ作業環境を実現させて作業を再開するといったことも求められるようになるだろう。

世界一不思議な日本のケータイ, 谷脇康彦, インプレスR&D, p.184より

90年代末にインターネットを舞台に言われていたような構想が、再びこんなふうに語られている。Intel社がPentium IIIにプロセッサシリアル番号(PSN)を搭載して「電子商取引に活用してください」と提案したのが、消費者団体の反対運動を招き、Pentiumの不買運動にまで発展したのは1999年のことだった。日本のケータイWebが今やっていることは、まさにIntelがPCの世界でやろうとして潰されたことである。

携帯電話のネットはどうぞご自由になさったら結構でしょう。でも、僕らの自由なインターネットまで同じようにされたのではたまったものではない。

固有IDの全サイト送信というアーキテクチャは、韓国の、掲示板の利用に住民登録番号を登録させる設計よりも粗悪な選択だ。

日本の消費者は欧米と違って反対運動をしない。嫌なことは嫌だとちゃんと普段から声をあげるようにしていないと、ある日突然、議員立法で日本だけインターネットの世界を変えられてしまうかもしれない。

(おわり)

補足

固有IDの全サイト送信がなぜいけないのか、この日記の読者なら既に理解されているところと思われるが、白浜シンポジウムの二次会で「cookieと同じ」と言った人はセキュリティ専門家の方だっただけに、まだまだ説明し続けなければならないと思った。以下、IPv6やcookieとどのように違うのか念のためまとめておく。

IPv6のプライバシー問題は既に解決済み

IPv6は当初、下位64ビットにデバイスのMACアドレスを含めるという設計がなされたが、1999年にこのことがプライバシー上問題があるとされた。Internet-Draftの「Privacy Considerations for the Use of Hardware Serial Numbers in End-to-End Network Protocols」にこのことがまとめられている。

そして、その問題を解決すべく、RFC 3041「Privacy Extensions for Address Configuration in IPv6」という規格が作られた。これがどのような解決方法であるかを理解するには、Internet Week 2005 チュートリアルなどが参考になる。

ユーザは、通常の固定のIPv6 IPアドレスの他に、「Anonymous Address(匿名アドレス)」ないし「Temporary Address(一時アドレス)」と呼ばれる、一日か最大でも一週間で変化するアドレスを使うことができる。IPv6では、1つのネットワークインターフェイスに複数のアドレスを持つことができるので、待ち受け用アドレスとは別のソースアドレスを使うことができる。

したがって、Webブラウザは、Anonymous Addressをソースアドレスとして使うよう実装されるだろう。アクセス先のサーバから見ると、アクセス元は、現在のIPv4のIPアドレスと同程度に変化するアドレスとして見えるようになり、新たなプライバシー問題は生じない。

このように、「IPv6になればどのみちIPアドレスで個人が特定されるようになる。それは世界の技術者が許しているのだから、問題ないはずだ」という考えは、半可通の技術者が陥りやすい誤った考えである。

第一者cookieと第三者cookie

cookieはプライバシーと関連づけて語られることがあるため、「IDのプライバシーの問題は、せいぜいcookie程度のものだろう」と考える人がいるようだ。まず、cookieには2つの種類があって、問題とされるのはその一方であり、現在ではその問題がおおむね解決されていることについて理解して欲しい。

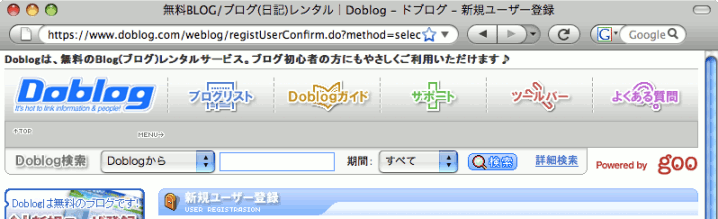

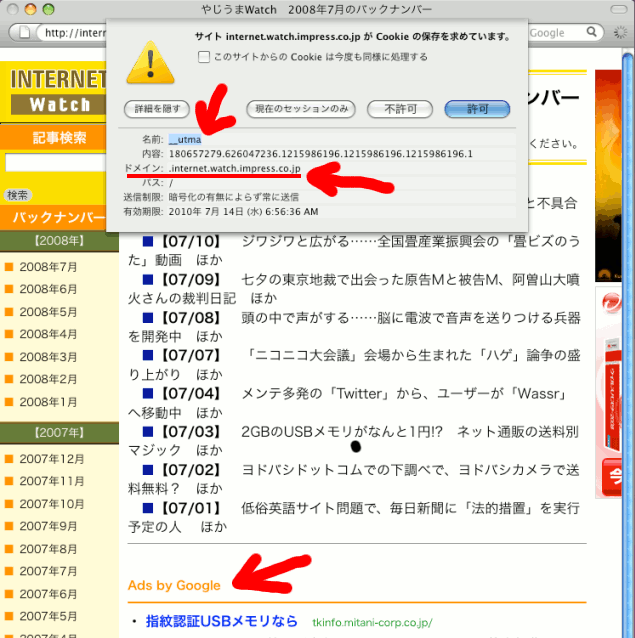

cookieは、第一者(1st party)cookieと第三者(3rd party)cookieとに分けられる(図1)。第一者cookieとは、訪問したサイトから発行されるcookieのことで、再三者cookieとは、訪問したサイトに埋め込まれているオブジェクト(画像や、Flash等)の置かれている(訪問先とは別の)サーバから発行されるcookieのことである。

たとえば、http://www.example.com/index.html というWebページにアクセスしたときに、www.example.com から発行されて送られてくるcookieは第一者cookieであり、その index.html の内容が以下であった場合に、ad.doubleclick.com から発行されて送られてくるcookieが第三者cookieである。

ようこそ www.example.com へ。

<img src="http://ad.doubleclick.com/ad2008070124524434.gif">

典型的には、広告業者が提供している広告画像やFlashへの埋め込みリンクがそれに該当する。閲覧者は www.example.com を訪れただけであっても、自動的にWebブラウザが ad.doubleclick.com にもアクセスするようになっており、ad.doubleclick.com 発行のcookieを受け取り、送信することになる。

広告会社は、広告をより効果的に表示させるために、閲覧者ひとりひとりにID番号をふって、cookieとして閲覧者のブラウザに記憶させている。これにより、同じ人が広告を見た回数等をサーバ側でカウントすることができ、同じ人に何度も同じ広告を見せないようにするといった制御ができる。ここまでなら、閲覧者にとっても都合の悪くない話で、ほとんど問題にならない。

ところが、第三者cookieを用いると、さらに踏み込んだ広告制御ができるようになる。たとえば、もしある広告会社がシェアを独占し、どこのWebサイトに行ってもその広告会社の広告が埋め込まれているという状況になると、閲覧者は、どこのWebサイトを訪れても、その広告会社のサーバにアクセスすることになり、そのとき、広告会社が発行したID番号付きのcookieを送信することになるので、広告会社は、各IDの人ごとに、その人が何時何分にどのWebページを閲覧したかをすべて(その広告会社の広告が出ているすべてのページについて)把握できる状態になる。広告会社としては、閲覧者の嗜好に合った広告を表示するために、この仕組みを活用することができる。

そのIDが具体的に誰であるのかが判明しなければ、プライバシー上問題ないと主張する人もいるだろう。しかし、何らかの方法で、広告会社がそのIDの人が誰であるかを特定することができれば、過去にさかのぼって、実は誰だったということが全部判明してしまう。

実際に広告会社がそうしたことを行おうとしていたかは定かでないが、そうした懸念から、米国では2000年に、当時大きなシェアを占めつつあった広告会社のDoubleClick社に対して、消費者から集団訴訟を提訴される事態となった。その訴訟は、結局、DoubleClick社が、ネットでの閲覧情報とそれが誰であるかの情報をひも付けない(消費者の許可がない限り)ことを約束して、2002年に和解した。

- 米ダブルクリックがプライバシ侵害の集団訴訟で和解, , 日経IT Pro ニュース, 2002年4月1日

和解案の主な内容は以下の通り。

(略)

・DoubleClick社は、収集した個人情報と以前にWebサイトから取得したクリック・ストリームの情報を照合する際は、インターネット・ユーザーにその旨を明確に通知し、ユーザーの同意を得る。

また、EUでも、そのころからcookieを法律で規制する動きが始まり、現在では、EU加盟各国はcookie規制に関する立法措置が求められている。

- EU、スパムとcookie規制で最終警告, ITmedia ニュース, 2004年4月2日

欧州委員会は、迷惑メール削減とcookie規制のためのEU法を、自国の法律に組み入れていない加盟国8カ国に、2カ月以内に対応するよう最終警告を出した。

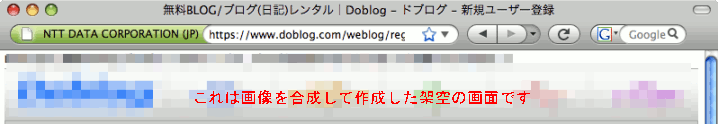

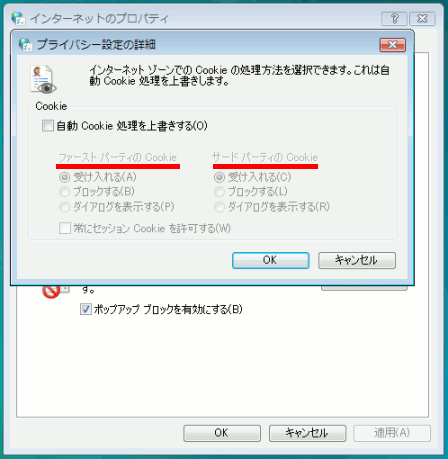

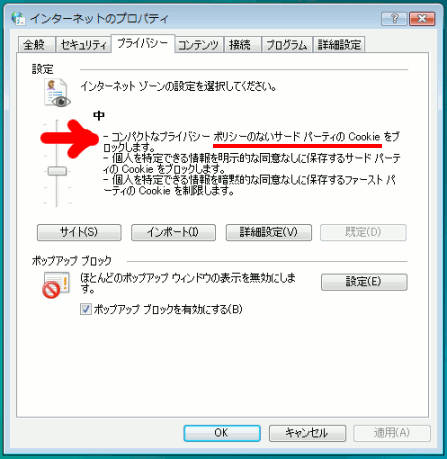

一方、そのころ、技術的な対策もとられるようになった。Microsoft社は、Internet Explorer に、バージョン6 から、P3P (Platform for Privacy Preferences)という仕組みを導入した。P3Pは、Webサイト運営者が、cookieをどのように使うかのプライバシポリシーを、ブラウザに対して機械的に自己申告できるようにする仕組みで、Internet Explorer 6 では、P3P宣言のない第三者cookieは、デフォルトで拒否する設定になった(図2)。第三者cookieの全部を拒否するのではなしに、P3Pポリシーで区別するようにしたというのは、広告業界の既存のビジネスを妨害することなく、利用者のプライバシーも確保したいという、妥協の産物だったのだろう。

しかしながら、P3Pポリシーは自己申告であるため信用できないという主張もある。昨今のスパイウェア対策ソフトは、「トラッキングクッキー」型のスパイウェアとして、DoubleClick社のcookieを検出するようになっている。(2007年1月21日の日記「「スパイウェア」が侵入してくるのはどんなときか実験してみる(CA基準)」参照。)

第三者cookieは使われなくなりつつある

日本ではあまり語られることがないが、Googleが2000年ごろに大成功をおさめたのは、第三者cookieを使わない広告方式を発明したからだった。

アドセンス広告は、JavaScriptとして配信される。これは、<script>タグによって広告掲載ページに挿入するようになっているのだが、これは単に手間を省くためのものではない。DoubleClickのように<img>タグで挿入するオブジェクトは、cookieの発行先が広告配信サーバとなり、第三者cookieとなってしまうのに対し、<script>で挿入したJavaScriptコード上で「document.cookie="..."」でcookieをセットした場合は、広告掲載ページのドメイン上にcookieが生成されるため、第一者cookieとなる。

実際、Google社の、JavaScriptコードを配信するサーバは、Set-Cookieをしないようになっており、Googleが第三者cookieを発行しないよう配慮していることを確認できる。Googleは、当時DoubleClickがプラバシー訴訟を起こされる社会情勢の中で、このような仕組みを発明したことで、専門家からの批判を免れることができ、技術者らからの信頼を獲得して、成功したのだと言える。

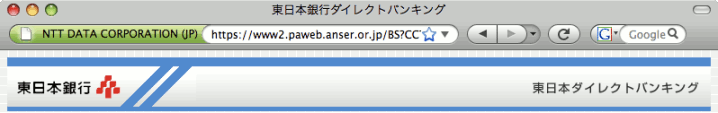

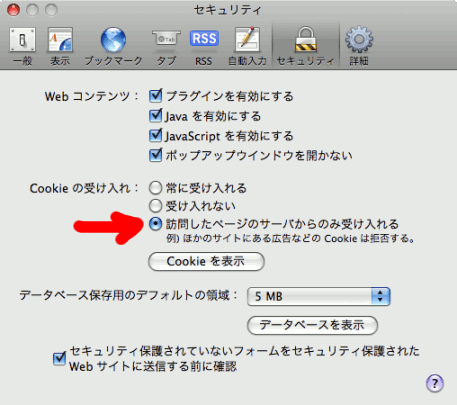

そして近頃では、第三者cookieがもはや活用されなくなってきたのか、Apple Computerのブラウザ「Safari」は、デフォルトで全ての第三者cookieを拒否する設定になっている(図4)。広告業界も第三者cookieを活用することを諦めつつあるのではないか。

第三者cookieを超える「スーパーcookie」

「スーパーcookie」と呼ばれる概念がある。スーパーcookieという技術があるわけではないが、一時期、Windows Media Playerがそのような仕組みを導入してしまって、BugTraqで脆弱性であると批判され、Microsoftが即座にその機能を撤廃したという歴史がある。

- Internet Explorer SuperCookies bypass P3P and cookie controls, Richard M. Smith, 2002年1月16日

The following example HTML and JavaScript code illustrates how easy it is to retrieve the ID number:

<OBJECT classid="clsid:22D6F312-B0F6-11D0-94AB-0080C74C7E95" ID=WMP WIDTH=1 HEIGHT=1>

</OBJECT>

<script>

alert(document.WMP.ClientID);

</script>

これはどういうことかというと、Windows Media Playerに、ユーザごとに唯一のIDが埋め込まれており、これが「document.WMP.ClientID」というJavaScriptコードで読み出せてしまうため、Webサイトにこのコードが仕掛けられていると、それらのサイトで閲覧者が追跡されてしまうという指摘である。

これは、追跡性において、第三者cookieを包含しつつそれを上回る能力を持つため、スーパーcookieと呼ばれる。

もし第三者cookieが使えなくなったとしても、広告会社は、その代替手段としてこの Windows Media Player のIDを用いて同様に閲覧者を追跡できるわけで、スーパーcookieは第三者cookieの能力を含んでいる。

一方、第三者cookieによる追跡では、広告会社が異なれば異なるcookieのIDで管理せざるを得ないため、追跡できる範囲がその広告会社の広告の設置される範囲に限定されるものであったのに対し、スーパーcookieでは、どのサイトでも同じIDを取得することができるためその制限がない。

また、第三者cookieの場合は、そのcookieを発行する画像なり何なりを、あらゆるサイトに埋め込んでもらわないと、第三者cookieとしての能力が出てこないという限界がある。いろんなサイトに埋め込めんでもらうというのは、まさに広告なら起こり得ることであるが、他に、ブログパーツなども該当するにしても、いずれにせよ、いろいろなサイトから信用されているものしか埋め込まれることはない。悪意あるサイトがトラッキングのために第三者cookieを発行しようとしても、広範なサイトから信用を得ない限り、それができなかった。ところが、スーパーcookieでは、そうした準備が不要であり、悪意ある者にも利用できてしまう。

このように、スーパーcookieは、第三者cookie以上の追跡能力を持つのであり、それゆえそのように呼ばれる。1999年に、Intel社がPentium IIIのプロセッサシリアル番号(PSN)でやろうとしたこともこれと同等の結果をもたらすものである。

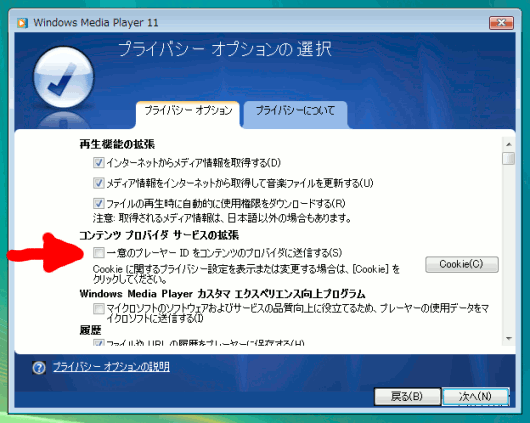

Microsoft社は、2002年にこのことを指摘されると、この機能がマズいものであることを即座に認め、この機能をデフォルトでオフとするように仕様変更した。現在でも、Windows Media Playerの初回起動時に「一意のプレーヤーIDをコンテンツのプロバイダに送信する」という設定項目が出てくるが、そこはデフォルトで無効になっている(図5)。

このように、通常のインターネットの世界では、スーパーcookieのような機能が存在することはセキュリティの脆弱性として認識されており、世界的な展開をする企業がもし勇み足でそのような機能を導入しようとしたならば、市民がそれを許さないという構図になっている。しかし、日本の技術者はこうしたことに疎い。技術がいつも英語圏で設計され、駄目な設計に対する批判も英語で行われて淘汰されるため、日本人は理由を知らないまま、安全に設計されたものをただ使うだけになっている。

白浜シンポジウムで「cookieと同じ」と言った人は、その際に、「じゃあ、実際どんな被害が出たというの?」とも言ったのだが、こうやって技術者らによって解決が図られてきた経緯があるからこそ、大きな問題になっていないのであって、「現に問題が起きていないようだから、問題はなかった」という考えは誤りである。

そして、日本のケータイWebの契約者固有IDの全サイト送信は、まさにスーパーcookieと同一である。

個体識別番号送信のリスクは広告被害だけではない

スパイウェア対策ソフトが「トラッキングcookie」としてスパイウェア扱いする第三者cookieであるが、それがもたらすプライバシー上のリスクは、スパイウェア対策ソフトが騒ぐほど深刻なものではないとする考え方もあるだろう。DoubleClickの件でも、上で、「何らかの方法で」と書いたように、どうやって広告サーバのID情報とリアルな個人とを紐付けるかという話があるし、cookieはいつでも閲覧者側でリセット(削除)できる。

しかし、携帯電話の契約者固有IDの全サイト送信はそれとは違う。NTTドコモのサポートセンターが「(iモードIDは)基本的にお客様にずっと通して使って頂くもの」と言うように、リセットするものではないし、第三者cookieを超えたスーパーcookieである。

スーパーcookieであることによりもたらされるリスクについては、3月9日の日記に書いた。

- 国民生活センターの不適切なアドバイス事例, 2008年3月9日の日記

国民生活センターのサイトに「あわてないで!! クリックしただけで、いきなり料金請求する手口」という、いわゆるワンクリック不当請求に対する注意喚起が掲載されている。2004年12月に公表されたものであるが、現在もセンターのトップページから案内されており、消費者に知らせるだけでなく、消費生活専門相談員や消費生活アドバイザーらのバイブルとして活用されていると思われる。

しかしながら、この資料うち、携帯電話の場合について解説された以下のページには、不適切なアドバイスがあり、これは修正するべきである。

(略)

国民生活センターのこの解説を読むと、この警告ダイアログで「YES」を選択しても「NO」を選択しても同じだという理解をさせてしまう。そして、「契約者名等の情報が伝わることは絶対にありません」、「個体識別番号から個人情報は伝わらない」と解説されているので、「YES」を選択しても何ら問題がないと理解させてしまう。

(略)

ワンクリック不当請求の場合、「請求されても支払わなくてよい」ということを伝えなくてはならないため、「個体識別番号を特定しました」といった脅しは無視するようアドバイスすることになる。その趣旨は理解できる。だが、その思いが高じて、個体識別番号を「YES」で送信してしまってかまわないとまで言ってしまうのは間違いだ。

携帯電話の個体識別番号は、インターネットのIPアドレスとは異なり、個人が特定され得るものである。 (略)

住所、氏名も同様のシナリオによって悪質サイトに特定されることが起こり得る。

- ユーザXが、マイナーな携帯電話向けネットショップYを訪れて、買い物をする。Xは、商品の送り先として、自分の住所氏名を記入してYに送信する。Yは合法なサイトで、商品もちゃんと送られてくる。

- しかし、Yは、顧客が5000人以下で個人情報保護法の個人情報取扱事業者に該当しないとの認識から、顧客リストを売却してしまう。

- Yは、ネットショップで住所氏名を記入させる際、不正防止の目的で携帯電話の個体識別番号(携帯電話製造番号等)も合わせて記録していた。売却された名簿には、住所氏名に個体識別番号も併記されていた。

- ワンクリック不当請求で詐欺まがいの行為をしているZが、このYが売却した名簿を入手する。

- ユーザXは、リンクを辿ってたまたまワンクリック不当請求サイトを訪れる。そこはZが運営するサイトであった。このときXは、NTTドコモの「携帯電話情報を送信しますか?」の警告ダイアログに対し「YES」を押してしまう。

- すると、Xの携帯電話に、Xの住所と氏名が画面に表示される。(もしくは表示はされなかったが、)後に、郵便で請求書が送られてくる。

つまり、「安全なケータイWeb利用リテラシ」から外れた行動(例えば、たまたま訪れたネットショップなどで商品送付先の住所氏名を記入するなど)をしたことがあると、ワンクリック不当料金請求サイトを訪れてしまった際に、住所氏名を示して請求されることが起こり得る。

iモードも、契約者固有ID(個体識別番号)を自動で送信するようになり、もはや「NO」を選択する余地がない。

住所氏名を示して請求された場合、契約が成立していると見なされる状況では、無視することはできなくなるのではないか。過去には、架空請求で裁判所に少額訴訟を起こされるという事例があったが、架空ではなく、ワンクリックサイトで何らかのコンテンツにアクセスした場合には、本当に無視できなくなる場合があるように思う。

無視していられるためにはまず住所氏名を相手に特定されないようにしている必要があり、そのためには、契約者固有ID(個体識別番号)を送信してしまうようなケータイWebを使わないようにするか、使う場合には、ネットショップにさえ住所氏名を明かさないよう注意せざるを得ない。

追記(13日)

図を追加し、いくつかの表現を修正した。

追記2

その後これに関連して書いたもの。