2011年12月18日

■ ミログ第三者委員会の「提言」を許してはならない

10月10日の日記「スパイウェア「app.tv」に係るミログ社の大嘘」の件、ミログ社から「第三者委員会報告書」(以下「報告書」という。)が開示された。

- 第三者調査委員会の調査結果に関するお知らせ, 株式会社ミログ, 2011年12月16日

100ページにも及ぶこの報告書の内容は、「app.tv」と「AppLog」について事実関係を明らかにした上で、いずれも違法行為ではなかったとする結論を導くものであり、加えて、冒頭で、「ユーザーからの同意取得に関する提言」として、一般論を社会に向けて提案するものとなっている。

報告書には次の2つの重大な問題がある。

- app.tvの不正指令電磁的記録該当性の検討で肝心の点がすっ飛ばされている。

- 「ユーザーからの同意取得に関する提言」は到底受け入れられるものではない。

以下、これらを順に明らかにする。

app.tvの不正指令電磁的記録該当性の検討で肝心の点がすっ飛ばされている

報告書は、刑法168条の2の不正指令電磁的記録に当たるかの検討に際して、それが「意図に反する動作をさせる指令を与える電磁的記録か」と「不正な指令を与える電磁的記録か」の2点に分けて検討し、AppLogについてはどちらにも該当しないとしている。

一方、app.tvについては、(1)「意図に反する動作をさせる指令を与える電磁的記録」であることについて「疑いを拭いきれない」と認めた上で、(2)「不正な指令を与える電磁的記録」ではないとすることによって不正指令電磁的記録に該当しないとの結論を下している。

以下、この2点について見てみる。

まず、app.tvが「意図に反する動作をさせる指令を与える電磁的記録」であるかについて、報告書はp.75からp.76にかけて以下のように述べている。

(略)しかし、やはり、端末にインストールされている全てのアプリケーションの起動履歴情報を一定の間隔で収集することについて、この記載のみから予測することは困難であるといわざるを得ない。また、このような情報収集は、動画を視聴するというapp.tv本来の機能とも関係がなく、基本性能からこれを予測することもできない。

そもそもapp.tvにおいては、「アプリケーションに関する情報、端末の情報、画面遷移に関する情報」、「個人情報と一体となった趣味・嗜好等」といった比較的抽象的な表現が見られるだけで、AppLogにおけるような、「アプリの起動履歴」との明確な記載はなく、上記の表現からapp.tvがアプリの起動履歴情報を収集していると予測するのは困難であるといわざるを得ない。また、当初はターゲティング広告に利用するための情報収集を行う機能は装備されていなかったことから、AppLogにおいて見られた「(略)」といったような、情報収集機能に関する基本的な動作・利用目的を説明する記載もないため、ユーザーにおいて、そのような機能を果たすために合理的に必要とされる範囲で情報を収集するのだろう、といった推測を可能とする程度の情報の開示もなされているとは言いがたい。

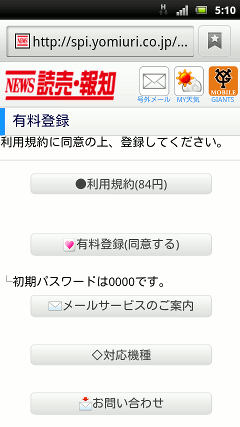

むしろ、ユーザー登録画面における「利用規約、プライバシーポリシーをよくお読みになり、ユーザー情報をご登録ください。」との記述は、性別、生年月日というユーザー情報を取得するに当たってのポリシーが記載されているように読め、それとは無関係なアプリ情報の取得・送信に関する説明が記載されているとは思わないユーザーが多いのではないかと思われる点でミスリーディングである。同様に、利用規約における「AppReward等のリワード広告システムを利用する際に、ユーザーの端末にインストールされているアプリケーションに関する情報などの一部個人情報を利用することがあります。」との記載も、AppLogSDK収集情報は取得せず、リワード広告に利用するためにapp.tv収集情報のみを取得するという当初の状態を前提とした文言であって、AppLogSDK収集情報の利用目的の記載としてはやはりミスリーディングであるといわざるを得ない。

したがって、app.tvの行う端末情報の収集は、ミログにおいてそのように意図して行ったものとは認められないものの、結果的に、ユーザーの実際の意図していた、又は意図することが合理的に期待できた動作の範囲を超えていた疑いを拭いきれない。

株式会社ミログ 第三者委員会報告書, 2011年12月16日

遠慮がちな表現が多用されているが、これは要するに「意図に反する動作をさせる指令を与える」ものであることを認めているのであり、ここでは第三者委員会の中立性が保たれている。

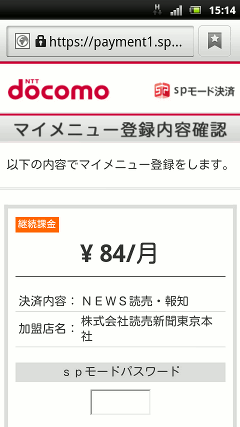

ここで、故意があったと言えるかについて検討しておくと、報告書は、このようなユーザ登録画面の構成が過失によるものだったとは主張していない。むしろこの画面があればOKという認識だったことが書かれている。今回の事件で問題とされているのは、このような、単にボタンさえ押させればあとは何をやっても許されるのかということであり、有効な同意なくボタンを押す利用者が続出することを認識、認容して行為に及んだかが焦点となるだろう。

さて話を戻すと、報告書は、このように「意図に反する動作をさせる指令を与える」ものであることは認めたものの、続く節で、「不正な指令を与える」ものではないとして、それを理由に不正指令電磁的記録に関する罪に当たらないと結論付けている。

「不正な指令を与える」ものではないとする理由は、「AppLogについて述べたところと同様」としており、それはp.62からp.66にかけて書かれている。

報告書はp.62で、法務省見解*1を参照し、以下のように述べている。

法務省見解では、プログラムによる指令が「不正な」ものに当たるか否かは、その機能を踏まえ、社会的に許容し得るものであるか否かという観点から判断するとしている。そこで、ユーザーの行動履歴に関する情報を、android_id等の情報とともに収集する行為が社会的に見て「許容し得る」ものであるかを検討する。

株式会社ミログ 第三者委員会報告書, 2011年12月16日

app.tvが違法か否かはここにかかってくる。

この検討は、次の2点から構成されている。

- (i) 個人情報又はプライバシー権の侵害に当たらないこと

- (ii) 従来のクッキー情報を利用したターゲティング広告との比較

まず、(ii)の点が看過できない。報告書は、要するに、app.tvがやっていたことは従来のcookieを用いたターゲティング広告と同じだという。そんなわけがない。

以下、この(ii)の点を詳しく見てみる。

報告書は、p.63からp.65にかけて、cookieを用いたターゲティング広告の仕組みを示した上で、次のように述べている。

以上に述べたとおり、クッキーを使用したターゲティング広告の手法は、一般的に広く行われている行為であり、これに対して消費者の苦情が多く寄せられていたり、訴訟が広く提起されていたり、監督官庁による規制が具体的に検討されているなどの事実は認められない。クッキーを使用したターゲティング広告の手法自体は、現時点において社会的に許容されていると考えられる。

既存のクッキーによるターゲティング広告の特徴としては、以下の点が挙げられる。

・既存のターゲティング広告では、クッキーによる情報の収集について、利用者の事前の同意(オプトインの手続)は法律や官公庁の公表しているガイドライン等において要求されておらず、実際に事前の同意を取得している例もほとんどない。(以下略)

株式会社ミログ 第三者委員会報告書, 2011年12月16日

つまり、cookieを用いたターゲティング広告は無断で情報を収集しているにも関わらず社会に許容されているとしている。

その上で、p.64からp.66にかけて「(C) クッキーによるターゲティング広告と、アンドロイド端末の行動履歴に基づくターゲティング広告の違い」を検討しているのだが、「違い」とされているのは以下の4点である。

- クッキーにおいては、情報はユーザーの支配下に置かれており、ウェブサイトが情報を収集するのではなく、ウェブサイトを訪問する際にユーザーのPCがこれをウェブサイトに送るという仕組みになっている点

- ブラウザの設定によりユーザーが自身でクッキーによる情報送信を拒絶できる点

- ブラウザ単位までしか特定できないという点

- クッキーの取り扱いにおいてはこれを一定期間経過後に廃棄するということも可能であるが、端末の識別番号は端末を変更しない限り不変であるとの点

報告書はこれら4点について検討して、「決定的に異ならしめるものとはいえない」「決定的な差異があるとは思われない」「本件との事情と大きな違いがあるわけではない」と締めくくっている。

それもそのはず、肝心の違いを挙げていないからだ。

肝心の違いがどこにあるかは、10月27日の@ITの記事で示されている。

- スマホアプリとプライバシーの「越えてはいけない一線」, @IT, 2011年10月27日

とはいえPCの世界でも、Cookieを用いてユーザーのWeb閲覧履歴を収集し、それを基に最適化した広告を配信する「行動ターゲティング広告」は広く行われている。ミログのケースもその一種ととらえることはできないのだろうか。なぜ、端末の情報を収集して送信することが問題になり、サービス中止にまで至ったのだろうか?

産業技術総合研究所 情報セキュリティ研究センター 主任研究員の高木浩光氏によると、取得する情報の範囲が「自分の広告ネットワークの範囲かどうか」に、越えてはいけない一線があるのではないかという。

PC向けのWebの世界では、まず、自社サイト内で完結する形でユーザーの行動を追跡することができる。もしそれがイヤならば、ユーザーはそのサイトを避けて通ることができる。

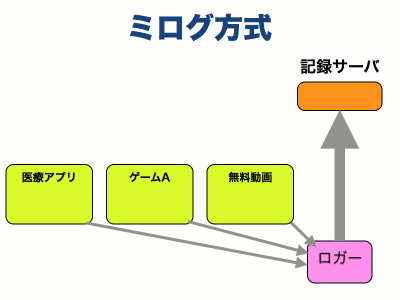

第三者Cookieを利用した「アドネットワーク」が使われることも多い。広告配信会社は、自社のアドネットワークに参加している複数のサイトに広告を配信する。その際、多様なWeb媒体の中で広告配信を最適化するために、行動ターゲティングが使われてきた。

しかし、「アドネットワークが情報を収集するのは、広告を張っているサイトに関するものだけで、それ以外の広告を張り巡らしていないサイト、無関係なサイトの履歴までは取っていない」(高木氏)。

これは技術的な限界によるものだが、同時に、倫理的にもこの一線を越えてはならないという不文律のようなものがあった。Mozillaなど複数のWebブラウザに存在したバグを使って、「アドネットワークを使わずに、あらゆるサイトの履歴を取得する」とうたった「楽天ad4u」というサービスが登場した際には、当の広告業界からも「行動ターゲティング広告ではなく、行動スキミング広告である」として、反対の声が上がったこともある。

だがミログのやったことは、まさに「自社の広告の貼ってあるサイト以外の履歴まで取ってしまうこと」に相当すると高木氏はいう。

これは別の言い方をすると以下のように説明できる。

cookieを用いたWebのターゲティングが広告が概ね*2許容されているのは、Webサイトは元々(その黎明期からの慣習として)アクセスログをとるものだからである。Webにアクセスするということは、そのサイトにアクセスログをとられるということであり、cookieに訪問者番号を与えられて、リピーター(再訪問者)か否かをそのサイトに識別されることも、元からWebとはそういうものであって、受け入れざるを得ないものである。

それが、第三者cookieを用いたアドネットワークとなると、少し違ってきて、広告を貼付けたサイトは、言わば、自サイトのアクセスログを自動的に広告会社のサーバに転送しているようなもの*3であり、アクセスログを(閲覧者に無断で)第三者に提供するのはいかがなものかという問題と、cookieによる識別が広告サーバ発行のcookieで行われることによりサイト横断的に閲覧者が識別されるという点が問題となるのだが、問題はその程度のものであって、「Webにアクセスするとアクセスログをとられる」ことに違いはない。

これがオプトアウト手段の提供程度で許容されているのは、広告サーバにアクセスログを「転送」するようなサイトは嫌だという人は、アドネットワークの広告が貼られたサイトを訪れなければよいという考え方があるからだろう。そして、そのように敬遠されては困るサイトは、アドネットワークの広告を貼らなければよい。実際、そうしているサイトもたくさんあるだろう。

他方、ブラウザのツールバーがアクセスログを転送している場合となると、話は違ってくる。同意なくそれをすればスパイウェアと看做される。なぜなら、Webサイト側の意向と関係なくログが転送されてしまうからだ。ミログがやったことはこれに相当する。

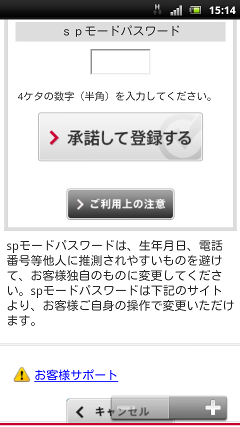

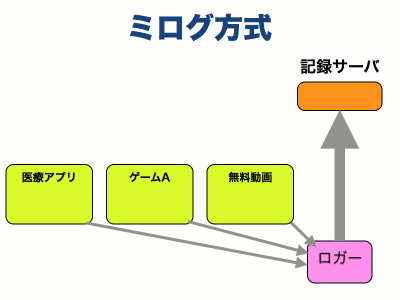

今日では、スマホのアプリに埋め込む広告も台頭しつつあるが、この場合も、普通は、広告の埋め込まれたアプリの起動状況が収集されるのみであって、それ以外のアプリの起動状況まで収集してしまうミログ方式は、普通ではない。

このことの具体的な問題性について、私は、10月31日に出演したMIAUのニコニコ生放送で、以下のように述べている。

- スマートフォンとプライバシー 〜MIAU Presents ネットの羅針盤〜, ニコニコ生放送, 2011年10月31日

(1:43:40 あたりから)

高木: ログをとるエンジンを一旦インストールしてしまえば、他のインストールされているすべてのアプリの起動状況を調べてサーバに送信するというものだったんですね。

津田: ユーザさんが医療アプリを入れてたりとか、ゲームアプリを入れてたりみたいなものを、アプリの中に埋め込まれていることによって、それを通して別のサーバに送られるということですね。

高木: えー、ちょっと注意してほしいのは、このアプリには埋め込まれてないんですよ。

津田: あ、そうなんですか。

高木: さっきの、この許されるパターン

というのは、広告が埋め込まれているアプリについては、記録されてしまうのはしょうがない。ユーザの選択なんだと。このアプリを使ったら使ったとバレてるぞと、認識しながら使うんだから嫌なら使うなってことなんですよ。

津田: それが、

高木: それが、こういうふうに

やられてしまうと、医療アプリはそんな履歴とかとられたら嫌な感じなので、医療アプリを作っている人はそんな広告を埋め込んだりしないと思うんですね。ところが、そうやって配慮してあえて広告を埋め込まずに提供していたにも関わらず、こう、ほかからバッと見られてしまってログをとられてしまうとなると、情報を履歴を持って行かれた個人の被害者っていうだけじゃなくてですね、こういった医療アプリを提供するような事業者にとっても被害があると。自分のアプリの信用が下がると。こういうのが当たり前になって常態化してしまうと、もうセンシティブな情報をスマホで扱うのをやめようって、皆思うようになる。

同様の説明は、11月4日のidcon#10での講演でも述べている。(4:30あたりから。)

- 「スマホのIDと広告ビジネス、どうしますか?」, Ustream.tv, 2011年11月4日

先ほど挙げた@ITの記事でも、次のように書かれている。

- スマホアプリとプライバシーの「越えてはいけない一線」, @IT, 2011年10月27日

Androidに対する信頼を損なわないために

(略)だがもし、端末から情報がなし崩し的に送信されるような事態になれば、社会的な損失が生じるのではないかとの懸念がある。

「広告を出していない、無関係なところの履歴まで取られることが当たり前になってしまうと、『自分がどのような情報に関心を持っているか、ばれてしまうじゃないか』という懸念が高まり、PCやスマホ自体を使うことをためらったり、医療関係などセンシティブなアプリを使わなくなる可能性がある。ひいては電子計算機に対する社会の信頼を損ない、センシティブなサービスが成り立たなくなる恐れがある」(高木氏)。

あるAndroidアプリ開発者も、「こういった事例が生じることで、『Androidアプリは怖い』という認識が広がることが怖い」と述べる。

逆に、ミログが公開したアプリによって今回の議論が巻き起こったことは、コミュニティが健全に機能している証拠とも言える。今後、スマートフォン市場が広がる上でも、どういった情報ならば収集してもよく、どこからはだめなのかについての合意を、ユーザーと開発者の間で作っていくことが必要だろう。

それにもかかわらず、ミログ第三者委員会は、こうした観点に一切触れず、従来のクッキー情報を利用したターゲティング広告と同じであり「決定的に異ならしめるものとはいえない」「決定的な差異があるとは思われない」「本件との事情と大きな違いがあるわけではない」とし、app.tvについて以下のように結論付けてしまっている。

前述のとおり、法務省見解では、プログラムによる指令が「不正な」ものに当たるか否かは、その機能を踏まえ、社会的に許容し得るものであるか否かという観点から判断するとしているところ、ミログが収集した情報は、個人情報保護法における個人情報には該当せず、またミログによるかかる情報の収集行為がプライバシー権侵害を構成するものでもなく、このような民事的に違法とは判断できない情報の収集が、刑事事件では一転して違法と考えられるとの判断は均衡を著しく失するものであること、クッキーを利用したターゲティング広告が既に存在し、これについては現状、何らの法的規制もなく、社会一般的に広く行われている行為であり、これに対して消費者から苦情が多く寄せられているとか、訴訟が広く提起されている、あるいは監督官庁による規制が具体的に検討されているなどの事実も認められないから、現時点において社会的に有用なものとして認知され、許容されていると考えられること等を考慮すれば、本件におけるapp.tvによる情報収集行為が、刑法犯としての「不正」の要件を備えていると考えることはできない。

株式会社ミログ 第三者委員会報告書, 2011年12月16日

もう一度、別の言い方をしてみると、ミログのやったことは、単純に言って、一般のPCでいうところの、ローカルファイルのファイルシステムにアクセスして、「C:\Program Files\」ディレクトリのファイル名一覧を吸い上げたのに相当する。

そこには、プライバシーに係る情報があるだけでなく、企業秘密も存在し得る。

実際、AppLogのことが取沙汰されると、Twitterでは、「未公開の開発中アプリのパッケージ名(アプリ名)をとられてしまう」といった、企業秘密が漏洩する危険性を指摘する声が出ていた。

ミログ第三者委員会の報告書は、「不正な指令」かの判断に際して、「ユーザーの行動履歴に関する情報を、android_id等の情報とともに収集する行為が社会的に見て「許容し得る」ものであるかを検討」としており、「実現する目標が正当か」という観点で検討したようだが、いくら実現する目標が正当であっても、その手段が不正であっては許されない。*4

ローカルファイルシステムから無断で吸い上げることが御法度であるのは、一般のPCとインターネットにおける過去十数年の経験から、共通理解となっているはずである。

手段が不正である場合、個人識別性の有無とか、現にプライバシー権侵害が起きたかは、関係がない。電気通信事業法第4条の通信の秘密は、個人識別性がなくとも通話を盗聴したら即アウトであるし、不正アクセス禁止法でも、不正にログインした後何もしなかった場合でも違法である。

「第三者委員会」はなぜこの点について検討しなかったのか。

「ユーザーからの同意取得に関する提言」は到底受け入れられるものではない

これだけの話であれば、「第三者委員会」というのは名目だけで中立性はなく、結論ありきで書かれた弁護目的の文書なんだろうと、感想で終わる。

しかし、この報告書はそれだけではなかった。冒頭の「結論と提言」の章に、「ユーザーからの同意取得に関する提言」として、AppLogやapp.tvから離れた一般論として、同意取得のあり方を社会一般に向けて提言している。

ところが、その内容が著しく非常識なものとなっているのである。これは放置できない。

報告書はp.4からp.5にかけて以下のように書いている。

1 本件のように、アンドロイド端末を識別する情報とそれに紐づく行動履歴など、将来的に他の個人情報と結びついて当該端末利用者の個人情報に転化する可能性がある情報を取得する場合は、そのような転化が行われる具体的な計画がないとしても、少なくとも以下の情報を、情報取得開始前に、かつ同意を確認する画面と同一の画面内において、利用者に通知すべきである。

(1) 情報取得の事実

(2) 情報を取得する事業者の氏名又は名称

(3) 取得する情報の詳細及び取得の頻度

(4) 利用目的(第三者への提供の場合はその旨も含む)株式会社ミログ 第三者委員会報告書, 2011年12月16日

この点はまあ良いだろう。*5

しかしそのすぐ下にとんでもないことが書かれている。

* 純粋に統計情報として利用するために、端末識別情報を収集せず、完全に匿名化がなされているなどの措置がとられ、プライバシー感情を害しないと考えられる情報収集を行う場合には、収集時に同意のない情報収集を認めてもよいと考えられる。

株式会社ミログ 第三者委員会報告書, 2011年12月16日

そんなばかな。「統計情報として利用する」ためなら、電話も盗聴するし、カメラも盗撮するし、マイクから音も収集するし、あらゆるセンサーを無断で使うし、ファイルも盗むつもりだというのか。

この「第三者委員会」とやらは、本当に独立性があるのか? 誰がここを書いたのか? 第三者委員会は、ミログのやったことに対する調査が目的であるはずなのに、なぜか、ミログがやってもいないもっと酷いことを、正当化するよう社会に呼びかけるという謎の行動に出ている。

トンデモ提言はさらに続く。

2 上記の明示的な通知のある限り、オプトイン(通知時に利用者に同意するかを確認し、同意しない場合は情報収集を行わない)かオプトアウト(通知時に利用者に同意するかを確認しないが、その後手続きを行なえばそれ以後の情報収集を行わない)かは本質的な違いとならないので、いずれも許容される2。

脚註2: (略)本第三者委員会は、情報の取得・送信が行われることが、ユーザーにおいて特別の探索や努力を要することなく、誰にでもわかる方法で明示的に示されていることを前提とし、かつ、それに対する情報送信の停止の方法が具体的に示されるといった場合でない限り、これを「オプトアウト」であるとは考えていない。

* オプトアウトだとしても、手続きが明示されていればすぐに情報の収集を停止できる。行動履歴情報の収集の際には、一定程度の期間の情報収集が必要であり、直ちに情報の収集の停止ができれば、オプトアウトであるから全く許されないという制限は必ずしも必要ないものである。

株式会社ミログ 第三者委員会報告書, 2011年12月16日

はあ?

こんな理屈がまかり通るなら、室内を盗撮することも、室内の音をマイクで収集することも、電話を盗聴することも、最初の数回程度ならやってしまってOKということになってしまう。

この「第三者委員会」とやらは、情報収集の手段が問題(事前の有効な同意が必要)とされていることをまるでわかっていない。

ここで思い出すのが、朝日新聞11月12日朝刊の「記者有論」である。ミログのやり方を比喩して、次のように述べていた。

最近、ある広告にこんなコピーが踊った。「本棚を見れば人がわかるって言うけれど、これからはスマホのアプリでわかる時代なんだよ」

もし、買った本に仕込まれたカメラによって本棚が監視され、手に取った本に合った広告チラシが郵送されてきたら。「アップログ」とは、そんなプログラムだった。

(略)ミログ社を取材したが、批判の理由がわからないようだった。「他にも似た広告モデルはあるのに、なぜ、たたかれるのか」と。

「スマホのアプリ 情報のぞき見は許されぬ」, 朝日新聞2011年11月12日朝刊

これが、第三者委員会の「提言」に従うと、

- 識別情報を収集せず統計情報として利用するなら、無断で本棚撮影してよい。

- 識別情報を収集する場合でも、オプトアウトで十分であり、最初の数枚程度の本棚撮影は問題ない。

ということになる。

こんな出鱈目な「提言」が通ってしまったら大変なことになる。これは日本の常識を左右しかねない戦いとなるだろう。必要なことは、この第三者委員会に「NO!」を突き付けることだ。この第三者委員会は非常識である旨を声に出して言うことである。

法務省見解にあるように、「不正な指令」であるかは、「社会的に許容し得るものであるか否かという観点から判断」される。社会的に許容し得るかは世論が決めること。世論が司法に反映されるためには、黙っているのではなく皆が意思表示をしていく必要がある。

*1 法務省発表の文書「いわゆるコンピュータ・ウイルスに関する罪について」のこと。

*2 オプトアウト手段が用意されていればという程度で。

*3 実際には転送するのではなく、貼付けられた広告へのアクセスが広告サーバへのアクセスとなることによって、広告サーバに直接アクセスログをとられることとなる。

*4 日本法では特にそれが顕著なようで、グリーンピース宅配便窃盗事件等のように、不正の告発のためであっても違法な手段を用いることに対して寛容でない。

*5 「将来的に他の個人情報と結びついて当該端末利用者の個人情報に転化する可能性がある情報を取得する場合は」とあるように、これはANDROID_IDやIMEIを用いることの危険性に配慮した記述で、実際、報告書はその危険性について、p.50からp.51にかけて妥当な検討をしているのだが、それを言うのであるならば、「利用者に通知するべきである」とする項目には、単に「情報取得の事実」だけでなく、その情報が「将来的に他の個人情報と結びついて当該端末利用者の個人情報に転化する可能性がある情報」である旨を明記することを義務付けるべきだろう。