2006年08月02日

■ 公務員研修で体験させておくべき演習 「蛍光ペンで墨塗り」の巻

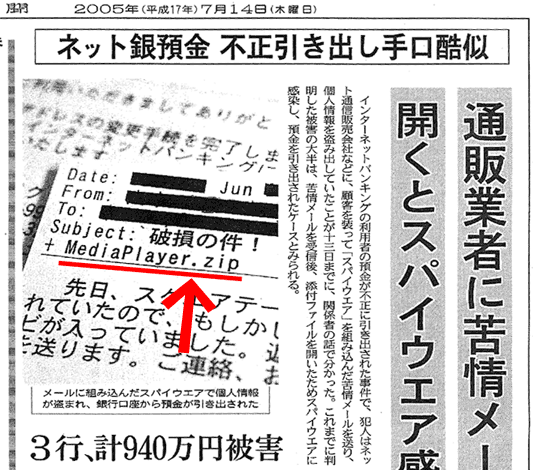

- 隠したはずの個人情報丸見え 千葉市教委のホームページ, 朝日新聞, 2006年8月1日朝刊

- HP墨塗り情報、丸見え 千葉市教委が謝罪, 朝日新聞, 2006年8月2日朝刊千葉版

同市は02年末、システムからの情報漏洩(ろう・えい)などを防ぐため「情報セキュリティポリシー」を作り、対策を進めてきた。(略)市のHPを担当する情報政策課の(略)課長補佐は「(今回の問題を)31日夜に聞いたときは正直驚いた。さらなる注意を職員に呼びかけていくしかない」とショックを隠さなかった。

という報道が出ている。この種の事故については2003年7月29日の日記にも書いていた。そのときは「フォントの背景色を黒にした」?と書いていたが、Microsoft Wordの「蛍光ペン」機能を黒色で使ったのではないかと予想した。当たりだった。

- 千葉市教委HP「墨塗り」丸見え、会見で謝罪, 朝日新聞, 2006年8月1日

「ワープロソフトで会議録を作成した際、個人情報の部分を『蛍光ペン』という機能を使って墨塗りしたが、元の文書を消していなかった。確認不足で、技術的に未熟だった」としている。当時のHP作成担当者は「そのやり方が能率的に速く消せると考えた」と話しているという。

この種の事件は国外では最近もたびたび報道されていた。

- 米軍の機密情報、「コピーアンドペースト」操作で流出, CNET News, 2005年5月6日

- 隠したつもりが--AT&T、NSA監視プログラム訴訟でうっかり情報公開, CNET News, 2006年5月29日

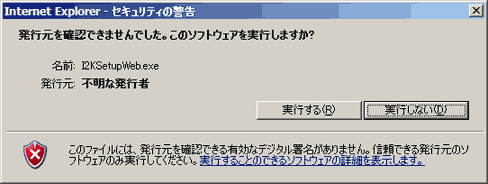

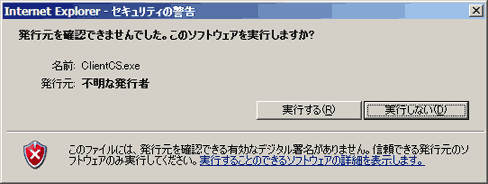

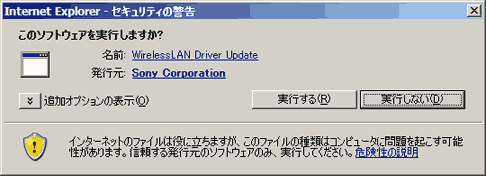

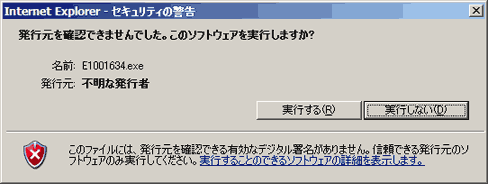

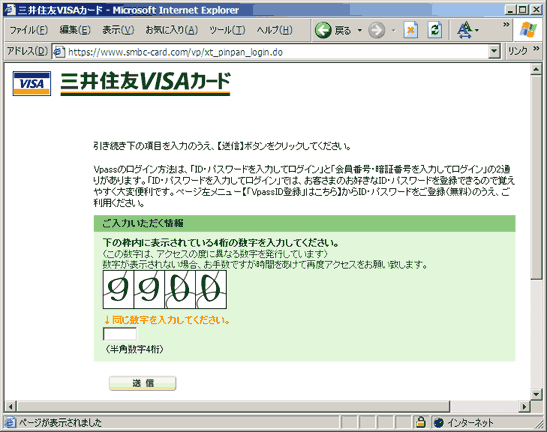

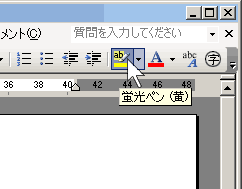

「蛍光ペンで墨塗り」とはどういうことなのか、実際にやってみるとすぐわかる。

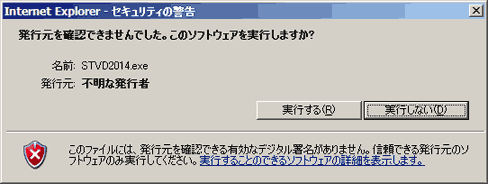

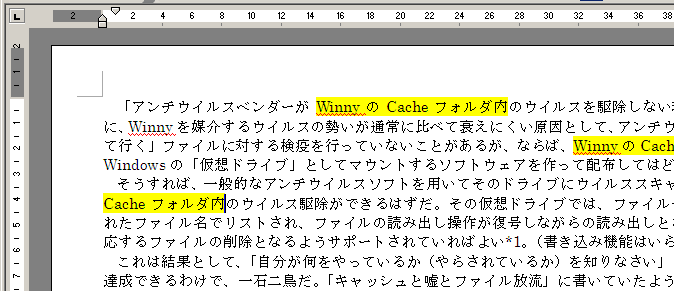

デフォルトは黄色だ。このボタンを押した状態で、マウスでボタンを押しながら文字列をなぞると、図2のように黄色に塗ることができる。

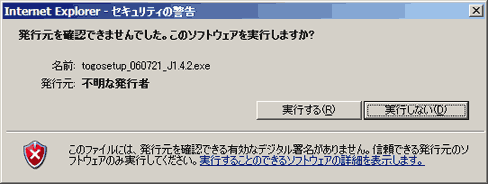

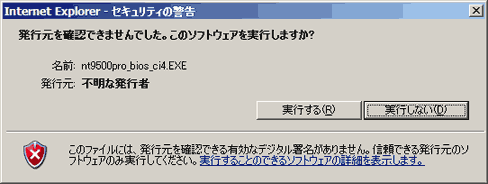

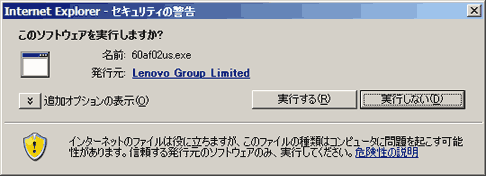

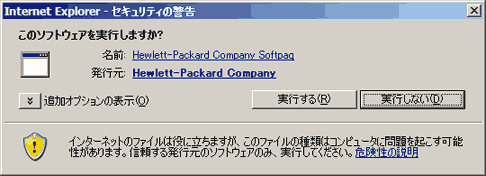

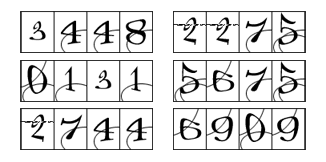

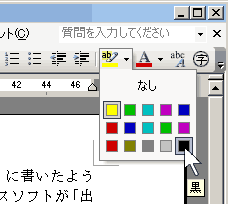

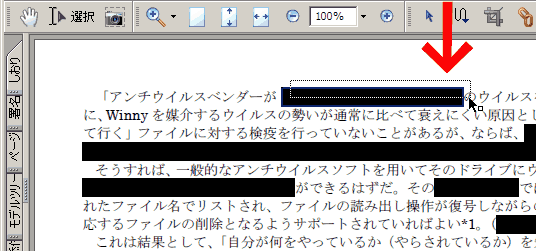

「蛍光ペン」は黒色を選択することもできる(図3)。

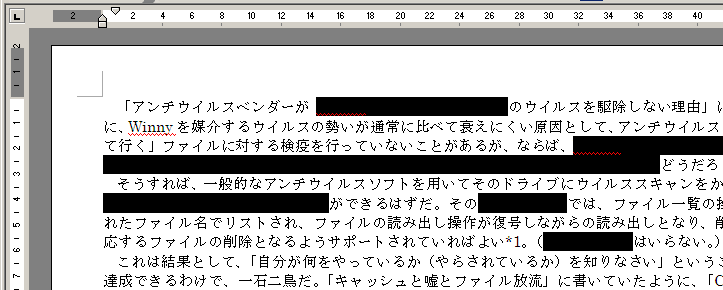

黒で塗ると図4のようになる。

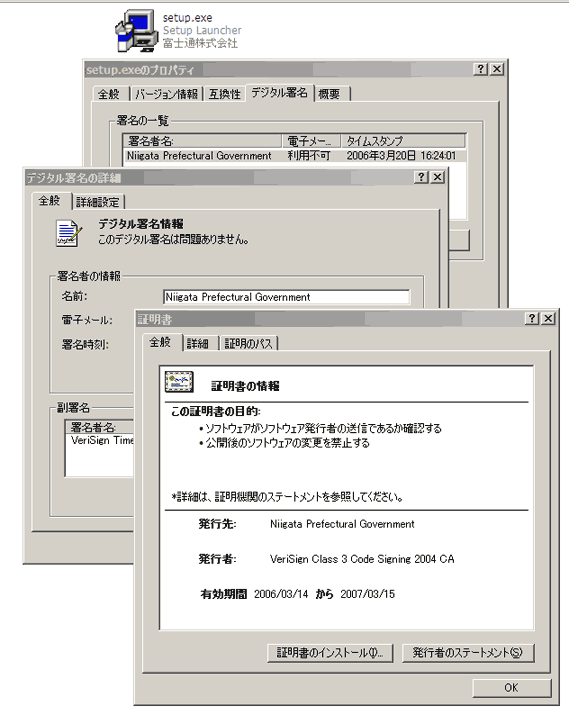

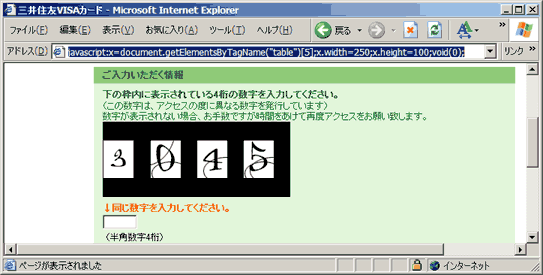

これをPDFに変換して表示すると、図5のようになる。

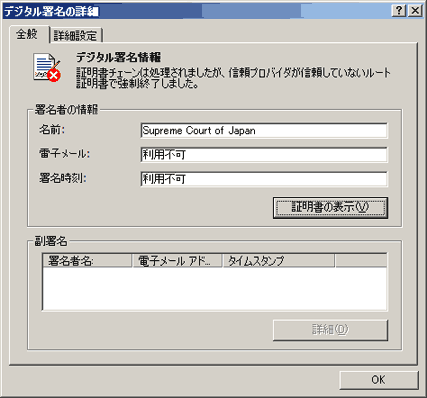

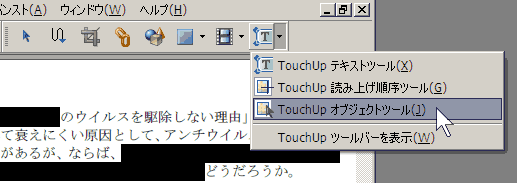

ここで、Acrobatの「高度な編集」ツールバーにある「TouchUp オブジェクトツール」機能(図6)を使ってみる。

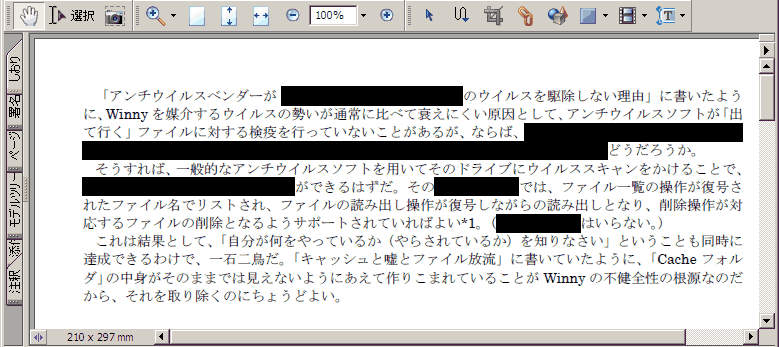

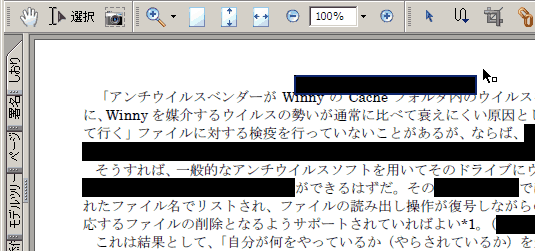

墨塗り部分の淵を押しながらドラッグすると図7のようになる。

放すと図8のようになる。

要するにそういうことだ。ソフトウェア開発に携わったことのある者であれば、直感的にこうなることがわかるけれど、そうでない人々にはこうしたことが予想できないのだろう。

こういうのは一度実験をやって体験しておけばよい。一度体験しておけば体で覚えることになるはずではなかろうか。公務員研修の必須演習課題にしてはどうか。

担当者個人の力量に頼るのもよくない。具体的にルール化した手順書を用意するべきだということは以前から講演などで言ってきた。最近はどうなっているだろうか*1*2。

ちなみに、隠れている文章を読むだけならば、上のようなことをせずとも次のいずれかの方法で読める。

- Acrobatの「選択」機能で当該部分をドラッグして選択し、「編集」メニューの「コピー」でクリップボードにコピーし、メモ帳などでペーストすれば読める。

- Acrobatの「ファイル」メニューの「名前をつけて保存」で「ファイルの種類」を「テキスト(プレーン)」にして保存し、それを開くとそのまま読める。

- Acrobatの「表示」メニューの「折り返し」モードを使うと、そのまま読める。

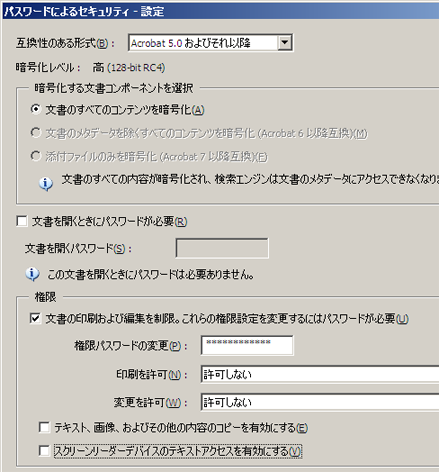

ここで、「Acrobatのセキュリティ機能で暗号化(図9)してコピーペーストできないようにすればいい」と思う人がいそうだが、それでは駄目なので注意が必要だ。

たしかにこの設定で保存すれば、文字列のコピーペーストはできなくなるし、テキストでの保存もできなくなる。しかし、「折り返し」モードは使えてしまう(図10)。

そもそも、Acrobatの暗号化機能が十分に信頼できるものかという話もあるので、素から絶たなきゃだめ、と考えるべきである。

「素から絶つ」ことに抵抗を感じ、「蛍光ペン」で済まそうとする気持ちはわからなくもない。文字を記号(たとえば「〓」)に置き換えることが、「文書の改竄にあたる」と感じるからではないか*3。官公庁の情報公開の一環ならば、改竄にあたるようなことをできるだけしたくないという感覚があるのだろう。文字を置き換えてしまうと、文字幅の都合でレイアウトが変わってしまうかもしれない。レイアウトを変えずに素から絶つのは簡単な作業ではない。

一太郎には墨塗りの機能があるらしい。

- 個人情報を黒塗り処理——「一太郎ガバメント2006」, ITmedaニュース, 2005年9月7日

これまで目視で確認するしかなかった個人情報や特定固有名詞などを個体名抽出技術によって抽出、黒塗り処理を行う「個人情報マスキング機能」を搭載。

これを使うと綺麗に消せるのだろうか?

■ 追記(8月6日)「折り返し」機能を無効に?

トラックバックを頂いたので追記する。

- それでもWordの黒塗りをPDFで実現してみる。, セキュリティ+雑記なブログ。, 2006年8月6日

これによると、「折り返し」機能を無効にしてPDFを生成する方法があるそうだ。その方法で生成したサンプルの墨塗りPDFファイルが提供されている。

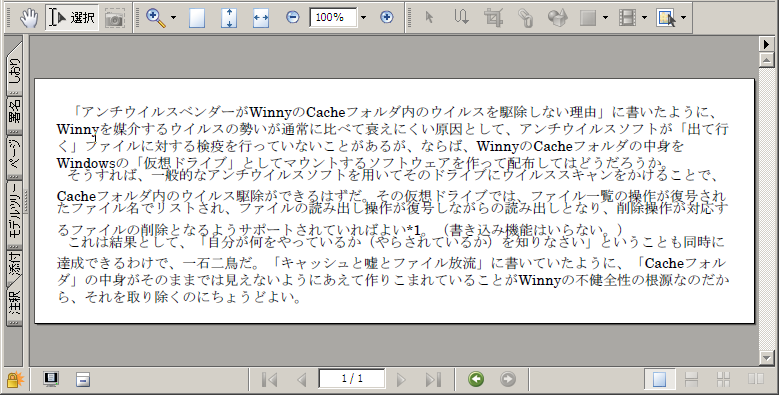

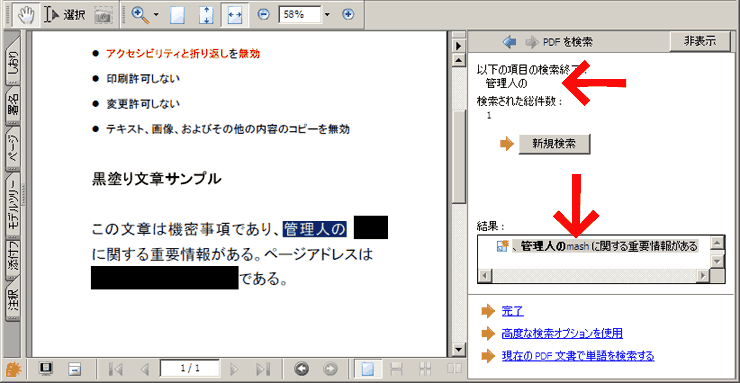

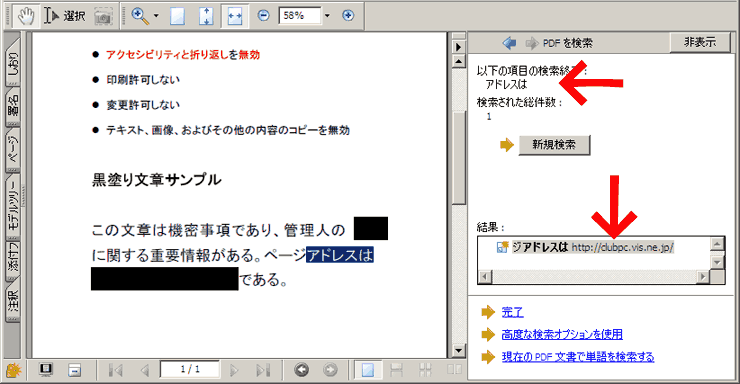

しかし、検索機能で読むことができる(図11、図12)。

長い領域が隠されていても、繰り返し検索すれば全部を読むことができそうだ。

いずれにしても、Acrobatの「セキュリティ」と称する機能に頼ってはだめだ。上では「Acrobatの暗号化機能が十分に信頼できるものかという話もあるので」と控えめに書いていたが、ある方から「『全く信用できない』と書くべきだ」とのご意見を頂いた。暗号化に使っているその暗号鍵はどこにあるのかといえば、パスワードなしに閲覧できるファイルである限り、ファイル自身に鍵が含まれているか、Acrobat本体に埋め込まれているかのどちらかまたは両方であるから、解析すれば解除できてしまう。

その昔、この暗号化を解除するソフトウェアを配布したロシアのプログラマが、米国で逮捕されるという事件があった。

- 『アドビ・アクロバット』ファイルの暗号解読でロシアのプログラマー逮捕, WIRED News, 2001年7月17日

ロシア人のプログラマーが米連邦捜査局(FBI)に逮捕された。このプログラマーが配布したソフトウェアは、電子書籍の著作権保護のために暗号化された『アドビ・アクロバット』ファイルの制限を解除してしまう、というのが逮捕の理由だ。

(略)スクリャーロフ氏は、論議の多いデジタル・ミレニアム著作権法(DMCA)の刑事上の責任を定めた項目に基づいて逮捕された。

日本の場合は、不正競争防止法2条1項11号が関係するだろうか*4。

不正競争防止法第二条

この法律において「不正競争」とは、次に掲げるものをいう。

十一 他人が特定の者以外の者に影像若しくは音の視聴若しくはプログラムの実行又は影像、音若しくはプログラムの記録をさせないために営業上用いている技術的制限手段により制限されている影像若しくは音の視聴若しくはプログラムの実行又は影像、音若しくはプログラムの記録を当該技術的制限手段の効果を妨げることにより可能とする機能のみを有する装置(当該装置を組み込んだ機器を含む。)若しくは当該機能のみを有するプログラム(当該プログラムが他のプログラムと組み合わされたものを含む。)を記録した記録媒体若しくは記憶した機器を当該特定の者以外の者に譲渡し、引き渡し、譲渡若しくは引渡しのために展示し、輸出し、若しくは輸入し、又は当該機能のみを有するプログラムを電気通信回線を通じて提供する行為

いずれにしても、こうした機能は著作権保護程度の目的ならば使い物になるかもしれないが、情報公開などにおいてセンシティブ情報を隠すための「墨塗り」をする際に、法律による保護に期待するようなこと(「サイバーノーガード戦法」と呼ばれる)をしてはいけない。

*1 内閣官房の「政府機関の情報セキュリティ対策のための統一基準」にも書いてないみたいなのだが……。これからの段階?

*2 総務省訓令第126号「行政機関の保有する情報の公開に関する法律に基づく処分に係る審査基準」に次のように書かれている部分があるものの、どうやって「一部を除く」べきかということについてはこの文書では言っていないようだ。

第4 部分開示に関する判断基準

2 「容易に区分して除くことができるとき」

(1)(略) 「区分」とは、不開示情報が記録されている部分とそれ以外の部分とを概念上区分けすることを意味し、「除く」とは、不開示情報が記録されている部分を、当該部分の内容が分からないように墨塗り、被覆等を行い、行政文書から物理的に除去することを意味する。

(2) 文書の記載の一部を除くことは、コピー機で作成したその複写物に墨を塗り再複写するなどして行うことができ、一般的には容易であると考えられる。なお、部分開示の作業に多くの時間・労力を要することは、直ちに、区分し、分離することが困難であるということにはならない。

一方、録音テープ、録画テープ、磁気ディスクに記録されたデータベース等の電磁的記録については、区分して除くことの容易性が問題となる。(略)

なお、電磁的記録について、不開示部分と開示部分の分離が既存のプログラムでは行えない場合は、「容易に区分して除くことができないとき」に該当する。

*3 ちなみに、暗号研究の分野では、電子署名された文書で署名の効力を保持しつつ墨塗りする(当該部分を抹消する)手法がテーマのひとつになっている。それが実用化されれば、墨塗り以外の改竄をしていないことを証明できるので、素から絶つことに対する抵抗をなくせるかもしれない。

*4 ちなみに、Winnyプロトコルの暗号化が、「特定の者以外の者に……させないために営業上用いている技術的制限手段」に該当するかというと、営業上用いているわけではないといったところか。ということは、Winnyがもし営業目的で作成され、頒布され、特定の者にだけ使用させられていたならば、Winny可視化プログラムなどを提供することは許されなかった(作成と使用自体は禁止されていない)ということだろうか?(その代わりに、その営業の結果起きる事態に対しての責任を営業する者が負うことになるのだろうが。)