■ 警察庁は子供にハッキングを唆すのを止めるべき(パスワードを玩具にするな)

- 小6・中3 サイト侵入で補導, 朝日新聞 マイタウン徳島, 2010年2月19日

女児は「アバター」と呼ばれる自分の分身に、現金と交換する疑似通貨で服やペットを買って楽しむ会員制ゲームをしていて、他人のアバターの服(2200円相当)を盗もうと計画。昨年10月、徳島市の中学3年の女子生徒に「疑似通貨を増やすいい方法を教えてあげる」とネットを通じて持ちかけてIDとパスワードを聞き出し、不正にゲームに入ったとされる。

(略)女児は「いろんなアイテムがほしくて悪いことをした」と話しているという。

小学6年生の女子児童が不正アクセス禁止法違反で補導されたというニュースだが、今もこういう事件が起きているらしい。子供達は、何が悪いこととされたのか、本当にわかっているのだろうか。同じことは6年前にも書いたが、もう一度書いておく。

初等中等教育の現状と新学習指導要領への期待

先週の金曜日、久野さん(久野靖筑波大学教授)の取り計らいで、「プログラミング・情報教育研究会」の場で「小中学校から教えるべき情報セキュリティの要点」と題して講演する機会を頂いた。そこで「教えるべき」としたのは以下の点。

- Web利用の基本中の基本「アドレスバーは単なる入力欄じゃなくて現在の場所を示すところ」

「太古の昔、アドレスバーが入力欄でなかったのを知ってるかい?」, 2004年4月26日の日記

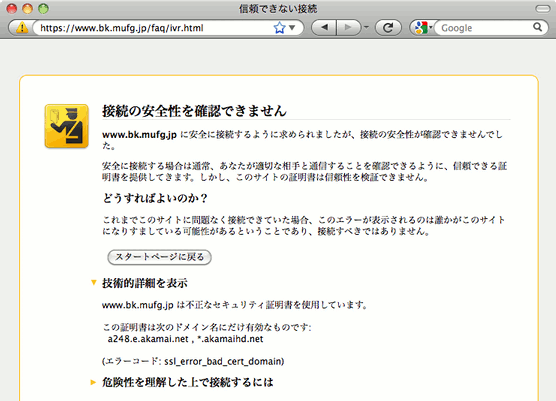

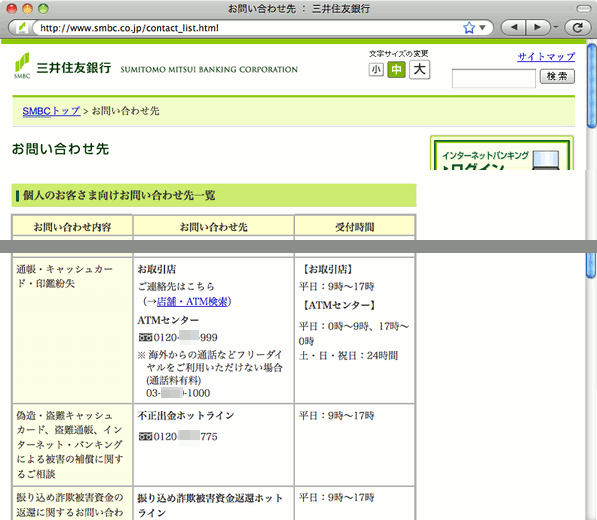

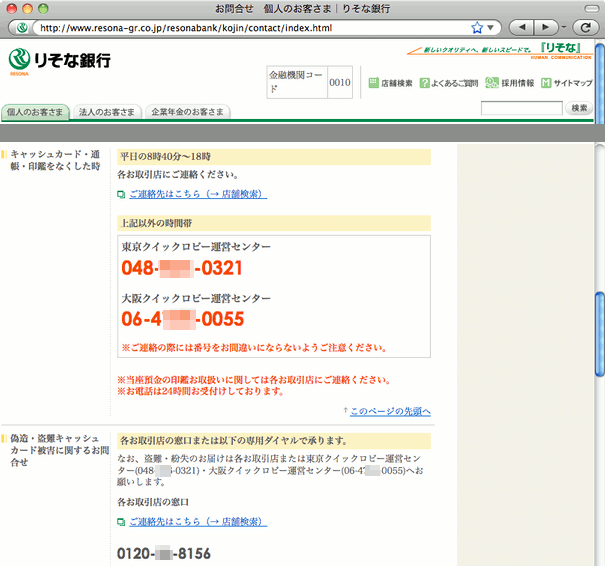

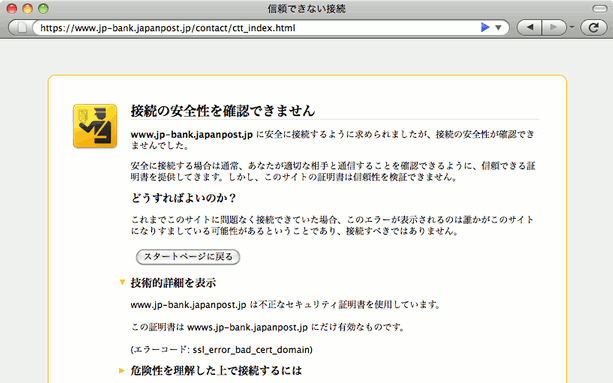

- Webサイトに入力させるなら「入力前にアドレスバーでSSLと場所を確認する」

「SSLを入力画面から使用しないのはそろそろ「脆弱性」と判断してしまってよいころかも」, 2005年11月30日の日記

- 開いてよい種類のファイルなのか、拡張子の概念

「アンチウイルスベンダが消費者のリテラシー向上を期待しないという構図」, 2005年12月23日の日記

- 他人のパスワードを無断で使用することは法律で禁止されている(これはルールだ)

「警察庁と警視庁は子供に不正アクセスをどう教えているか」, 2004年4月10日の日記

いずれも、だいぶ前にこの日記に書いていた内容であるが、講演では、中学校、高等学校の検定済教科書を入手して、現状がどうなっているのかを調べて報告した。

中学校の技術・家庭の教科書2冊と高等学校情報Aの教科書12冊を調べたところ、上記のいずれの点についても、ほとんどで触れられていないか、言うべきことが書かれていなかった。(たとえば、上記1.の点は、第一学習社の三訂版情報Aにしか記述がなかった。)

もっとも、これらの教科書は平成18年検定のものなので、いささか古くなっている。現行の学習指導要領も古いので、何を教えるべきかがほとんど明確に書かれていない。

講演に際して、新学習指導要領(数年後に施行される)についても調べたところ、変更点は、大変興味深いものになっていた。

- 新しい学習指導要領 中学校学習指導要領 第2章第8節 技術・家庭, 文部科学省

D 情報に関する技術

(1)情報通信ネットワークと情報モラルについて,次の事項を指導する。

ア コンピュータの構成と基本的な情報処理の仕組みを知ること。

イ 情報通信ネットワークにおける基本的な情報利用の仕組みを知ること。

ウ 著作権や発信した情報に対する責任を知り,情報モラルについて考えること。

エ 情報に関する技術の適切な評価・活用について考えること。

上記引用の強調部は、現行の学習指導要領にはない記述で、「基本的な情報利用の仕組み」とは何だろうかと、「中学校学習指導要領解説」を確かめたところ、次のように書かれており、情報セキュリティの観点が明確に記載されていた。

- 新しい学習指導要領 中学校学習指導要領解説 技術・家庭, 文部科学省

イ 情報通信ネットワークにおける基本的な情報利用の仕組みを知ること。

インターネットなどの情報通信ネットワークの構成と,安全に情報を利用するための基本的な仕組みについて知ることができるようにする。この学習では,情報通信ネットワークの仕組みの観点から,情報セキュリティの確保のために対策・対応がとれるよう,D(1)のウと関連させて指導するよう配慮する。

(略)安全に情報を利用するための基本的な仕組みについては,ID・パスワードなどの個人認証とともに,フィルタリング,ウイルスチェック,情報の暗号化などについて知ることができるようにすることが考えられる。

すばらしい。想像していたより抜群に良い方向に向かっていた。あとは、この期待に答えられる教科書作りがなされなければならない。

と、講演ではそういう話をしたのだけども、ここでは、以下、パスワードの件についてだけ書く。

不正アクセス禁止についての教育の現状

言いたいことは6年前の日記「警察庁と警視庁は子供に不正アクセスをどう教えているか」(とそれに続く「不正アクセス禁止法 立法者の意図(推定)」)にほとんど書いているが、改めて今の理解で書き直してみる。

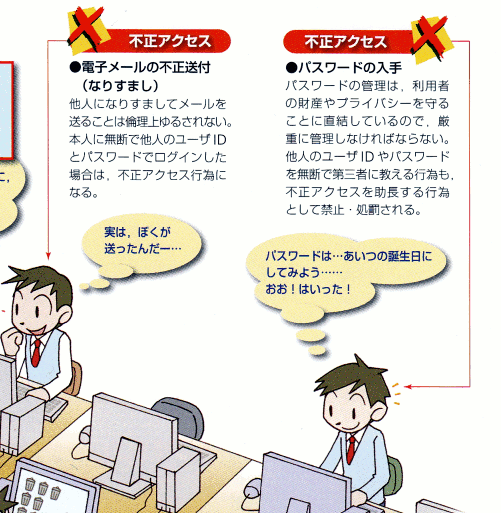

他人のパスワードを無断で使う行為は、必ずしも自然犯ではない。その行為自体に必ずしも反道徳性があるわけではないところ、不正アクセス禁止法(不正アクセス行為の禁止等に関する法律)によって、2000年2月以降(罰則付きで)禁止されているにすぎない。(しかも、電気通信回線を通じて行うものに限定されている。保護法益がそういうものだから。)

子供が自然に育つ中で、他人のパスワードを無断で使うことが反道徳的なものであるとの感覚を持つとは限らない。それどころか、パスワード破りはゲームのように扱われることが少なくない。

だから、初等教育のかなり早い段階(少なくとも、学校でパソコンを使わせる最初の時点で)、「他人のパスワードを無断で使うことは法律で禁止されています。これはルール。やってはだめ。」ということを単純に、明確に教えるべきである。

では、現状の検定済教科書がどうなっているかというと、中学校の技術・家庭の教科書では、「パスワードは他人に知られないように」という記述はあるが、他人のものを無断で使ってはいけないという記述がない。

また、高等学校の情報Aの検定済教科書を調べてみたところ、次のようになっていた。

- 第一学習社 三訂版 情報A

- p.136の記述:「サイバー犯罪の1つに、不正アクセスによって、重要な情報を盗み出す行為がある。不正アクセスには、他人のユーザIDやパスワードを不正取得してなされる場合(なりすまし)と、……セキュリティホール)をついて、他人のコンピュータに侵入する場合がある。こうしたことへの対策として、1999年に不正アクセス禁止法が制定された。」

- 善良な児童からすれば他人事に聞こえる書き方。「悪い人がいるから、困るね」と思うような善良な児童が、ふとしたきっかけて他人のパスワードを無断で使ってしまいかねない。

- 日本文教出版 新・情報A

- p.38「不正アクセス」の用語説明しかない。まるで他人事。

- 数研出版 三訂版情報A

- p.98「不正アクセス」の用語説明しかない。まるで他人事。

- 東京書籍 情報A

- p.138「ユーザIDとパスワード」という半ページを費やしたコラムがあるが、「侵入されないようパスワードはしっかり管理しよう」「もし他人があなたのパスワードを知ってしまったら」という観点の記述はあるが、「あなたが他人のパスワードを知ったとしても○○してはいけない」という記述がない。

- 啓林館 情報A最新版

- 一番最初にパスワードのことを教えている。この点は良い。しかし、他人のパスワードを無断で使ってはいけないとの説明はない。「第三者には絶対教えない」といった記述から、それを類推できるだろうか?

- p.134に法律の条文が掲載されているが、条文を読んでわかるとは到底思えない。

- 教育出版 新版情報A

- p.86に1ページでパスワード管理の大切さを書いているが、他人のパスワードを無断で使ってはいけないとの説明はない。

- p.119に、「他人のユーザIDやパスワードを盗用するなどしてコンピュータに侵入する不正アクセスが行われると、情報の改ざんや盗み出しの危険にさらされる。」という記述があるが、この文から、パスワードを無断使用することそれ自体が「悪いことなんだ」と類推されるだろうか? 「改竄や盗み出しをするわけでなく、ログインするだけなんだからかまわない」という、誤った理解を阻止できる記述だろうか?

- 実教出版 高校情報A 及び 最新情報A

- 冒頭の口絵3に「本人に無断で他人のユーザIDとパスワードでログインした場合は、不正アクセス行為になる」と書かれている。

最後の実教出版の情報の教科書は、(シェアが高いわりにプロの間では評判が悪い様子だったが、)不正アクセス禁止については、他のどの教科書よりも言うべきことを最初に言っていて良い出来だった。(もっとも、説明文が雑で正確性を欠いているのだが。)

他の教科書に見られるように、不正アクセスの攻撃から防衛することに力点を置くあまりに、不正アクセスの脅威をおどろおどろしく書くパターンが多いが、そういう書き方をすればするほど、善良な児童生徒は、自分がそれを犯す可能性に想像が及ばなくなってしまうのではないか。

不正アクセス禁止法違反で子供が補導される事件は、以前から度々起きていて報道されていた。

相手からアイテムを奪うというのはゲーム内では日常であり、まったくの合法行為で、それ自体が目標となるなわけだが、その手段として、ゲームのアカウントのパスワードを奪う(無断で使う)のは、ゲームの外の話であって、罰則付きの違法行為なわけだけども、はたしてそのことが、子供達に区別がついているのかどうか。

これが以前から心配していたことで、これまでにも何度か、シンポジウム等でお目にかかった警察の方に「ちゃんと教育してください」と意見を述べたことがあった。

毎年発表される「不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況」によると、平成20年においても、10代による犯行が最も多かったという。

被疑者の年齢についてみると、10歳代(48人)が最も多く、20歳代(42人)、 30歳代(35人)、40歳代(11人)、50歳代(1人)の順となっている。なお、最年少の者は14歳、最年長の者は52歳であった。

不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況, 国家公安委員会・総務大臣・経済産業大臣

パスワードといえば「破るゲーム」という発想

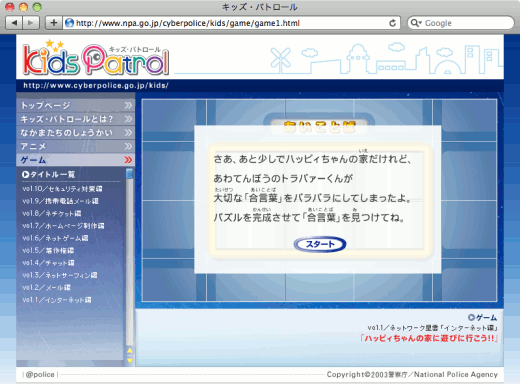

そして今回、講演のために古い日記を読み返していたところ、以前、問題視して書いていた、警察庁の児童向けの教育コンテンツ「キッズ・パトロール」が現在も修正されておらず、当時のまま公開され続けていることに気づいた。

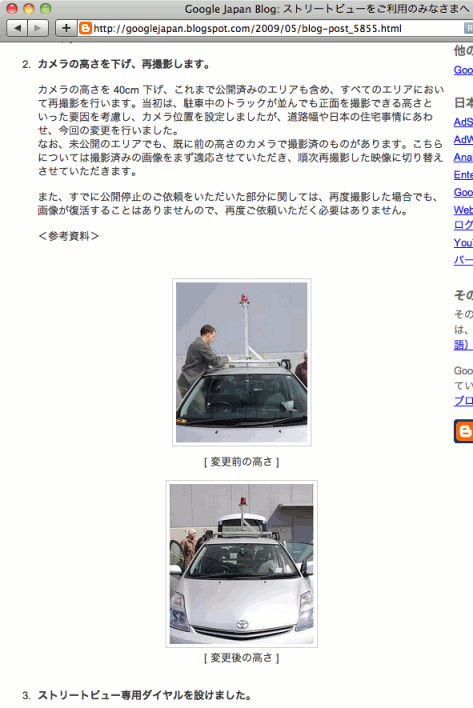

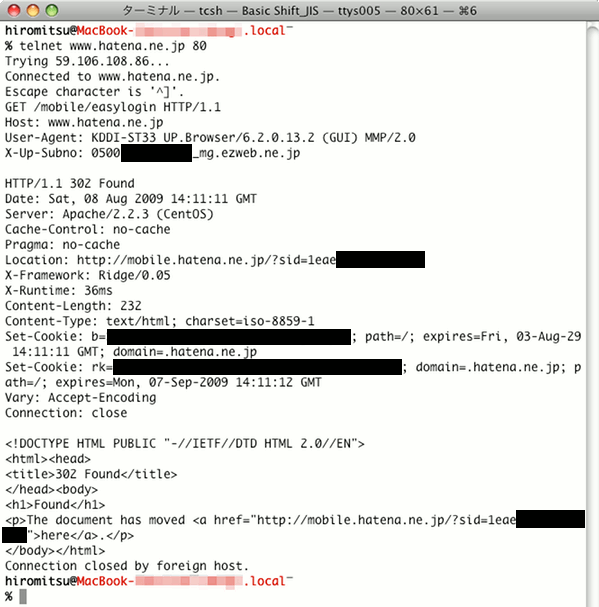

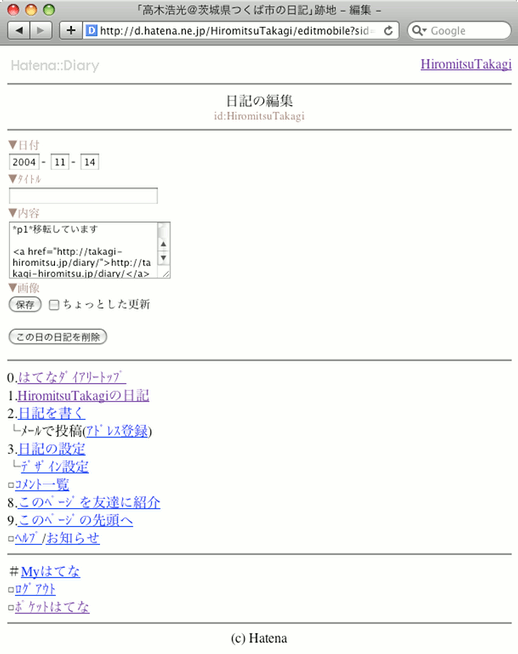

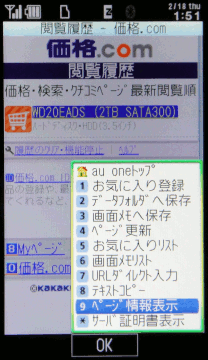

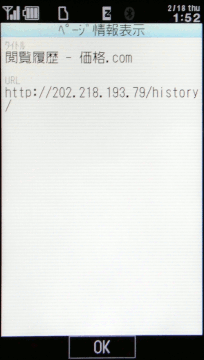

以前に示したときはリンクと文字で説明しただけだったので、今回はわかりやすいように、実物の画面を引用して示す。

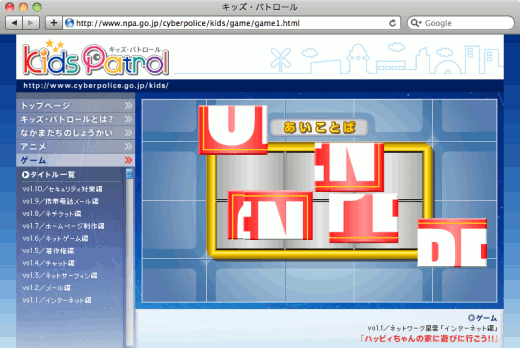

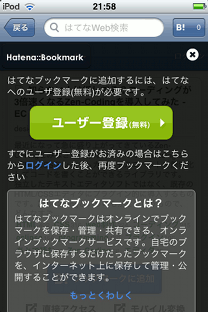

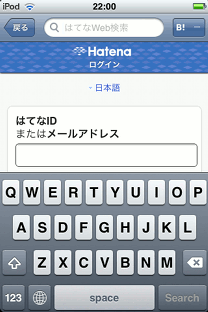

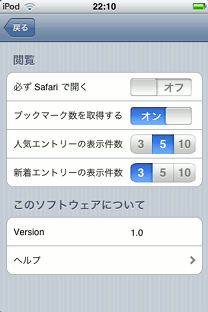

「ハッピィちゃん」の家に遊びに行く途中で、「合言葉を見つけて」というのだが、この「合言葉」の利用権者が誰なのかは説明されていない。

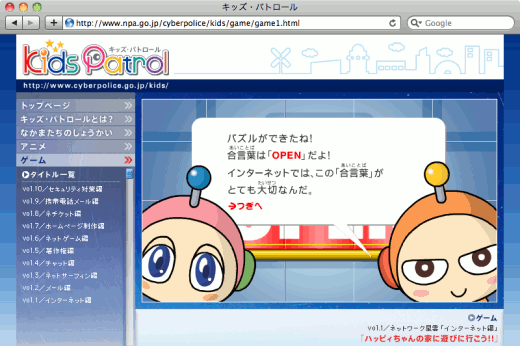

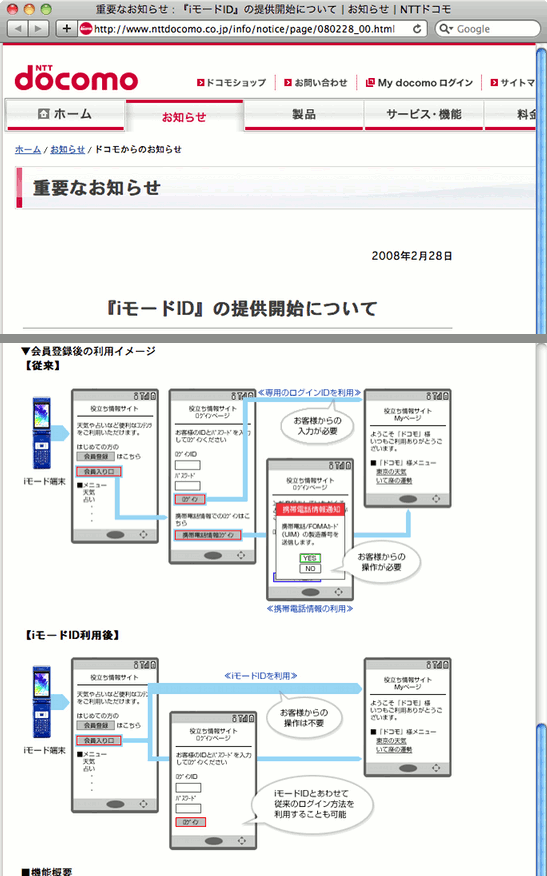

しかも、これで完成した「合言葉」は、インターネットにおけるIDとパスワードのことなんだという(図3)。

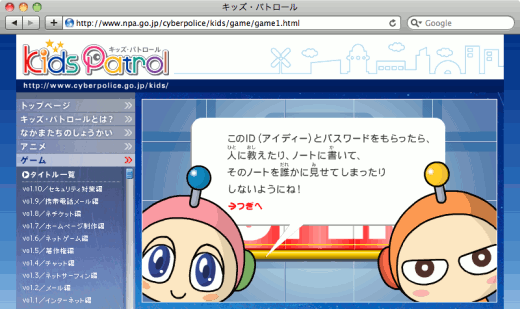

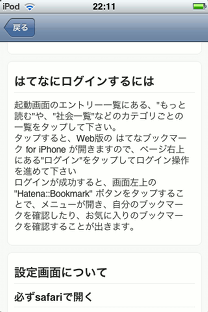

人に教えてはいけないとは説くが、他人のパスワードはいかなる目的であっても無断で使ってはならないことについては、何も言っていない。

さきほどのパズルで見つけ出したパスワードを入力せよというのだが、これがアクセス管理者(ハッピィちゃん)から主人公に対して発行されたパスワードなのかは、どこにも説明されていない。

もう一つ、同様に問題のあるコンテンツがある。(2005年11月18日の日記に書いた件。)

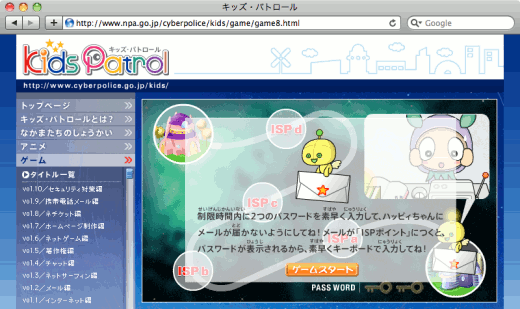

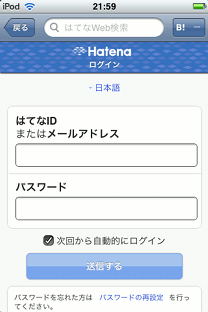

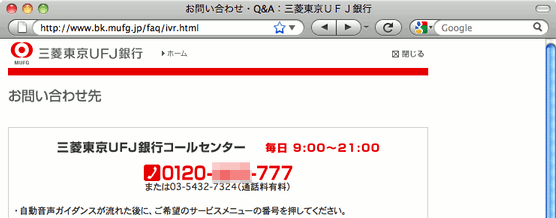

「あんなメール出さなければよかった」という状況で、「なんとかメールを取り戻してみよう」という。どうやってやるのかというと、次の図だ。

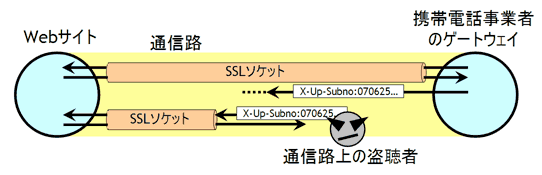

メールの転送経路上にある複数のISPに対して、それぞれに異なるパスワードを入力して、メールを奪還せよという。パスワードの利用権者が誰なのかは全く説明されていない。

これが、現実ではなくて虚構のお話なんだとネタばらしするのはよいが、図8のように、「本当は……ゲームみたいに取り戻すことはできない」と言っているだけで、自分のパスワードじゃないものを、パスワードとして使ってはいけないということについて、何も言っていない。

これは笑い事ではない。こうやって普段からゲーム感覚でパスワードを扱っているから、子供たちに、ゲーム内の世界と、ゲームと現実との境界線(つまりパスワード)を混同させてしまっているのではないのか。

このコンテンツがじつは全く使われていないというのなら、まあいいだろうけども、調べてみると、国立教育政策研究所の「教育情報ナショナルセンター」が、小学校向けの教育コンテンツとして、このキッズ・パトロールを推奨している。

こういう不適切なコンテンツは、修正するか、削除するべきである。

子供の前で食べ物を玩具にしてはいけないというのと同様に、パスワードを玩具にしてはいけない。