2005年02月20日

■ フィッシング防止のため地方銀行はこうするべき

フィッシング詐欺対策として都市銀行が立て続けに注意喚起を出したことは昨年9月17日の日記 でも書いた。それら注意喚起では、アドレスバーやサーバ証明書の確認方法に ついて書かれていた。

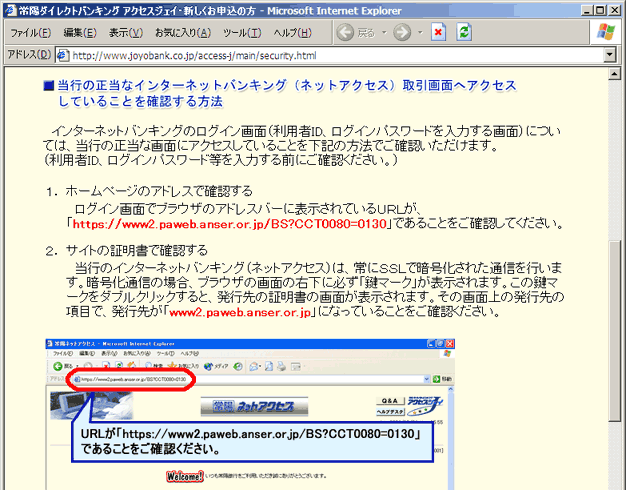

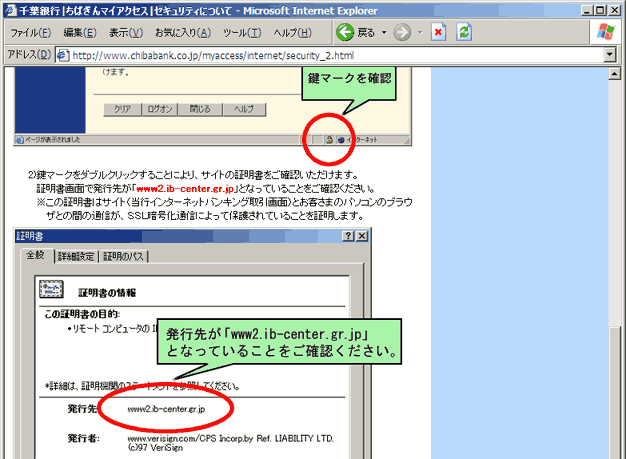

地銀ではどうかというと、一部のセキュリティ意識の高い(?)ところが 同様の説明を書いている。ちょっと探したところでは、常陽銀行と千葉銀行と が見つかった。以下のように書かれている。

これらでは、自社のドメイン名とは別のドメイン名を顧客に覚えてもらわない といけないところが辛い。

常陽銀行のドメイン名は joyobank.co.jp だが、図1では www2.paweb.anser.or.jp/BS?CCT0080=0130 であることを確認せよと言ってい るし、千葉銀行のドメイン名は chibabank.co.jp だが、図2では www2.ib-center.gr.jp となっていることを確認せよと言っている。 難儀な話だ。

これは、自前でインターネットバンキングシステムを構築できない地方銀行が、 NTTデータの「金融ANSERシステムサービス(anser.or.jp)」ないし、 日立の「日立インターネットバンキングセンター(ib-center.gr.jp)」 もしくは、日本IBMの「地銀サイバープロジェクト(cyber-biz.ne.jp)」 のASPサービスを使っているためだ。

フィッシング詐欺に騙されないために、地銀の預金者たちは、これらのドメイ ン名を覚えていないといけない。 いずれも、NTTデータ、日立、日本IBMといった、信頼ある企業名の含まれてい ない名前で、anser だの ib-center だの cyber-biz だのよくわからない名前 で覚えにくいうえ、どれも怪しげな名前にさえ見えるし、gr.jp なんかは誰で も取れるドメイン名というところも危うい。

この問題は現実的な解決策がある。 Webバグ広告業者がやっていることを真似ればよいのだ。

一昨年6月15日の日記 に書いたように、ソニースタイルやアップルコンピュータ、日本航空のメール マガジンでは、Webバグを挿入する際に、Webバグのアクセス先を mail.jp.sonystyle.com や news.apple.co.jp、jmb.jal.co.jp のホストにしている。

しかしそのホストに割り当てられた IPアドレスは、ソニーやアップルや日本 航空が所有するアドレスブロックではなく、DoubleClick社 が所有するものとなっている。

> nslookup mail.jp.sonystyle.com Non-authoritative answer: Name: mail.jp.sonystyle.com Address: 216.73.91.53 > nslookup news.apple.co.jp Non-authoritative answer: Name: news.apple.co.jp Address: 216.73.89.11 > nslookup jmb.jal.co.jp Non-authoritative answer: Name: jmb.jal.co.jp Address: 216.73.89.11 > whois -h xxxxxxxx 216.73.91.53 OrgName: Double Click, Inc. Address: 450 West 33rd Street 16th floor City: New York StateProv: NY PostalCode: 10001 Country: US > whois -h xxxxxxxx 216.73.89.11 OrgName: Double Click, Inc. Address: 450 West 33rd Street 16th floor City: New York StateProv: NY PostalCode: 10001 Country: US

つまり、通信先のコンピュータはDoubleClick社の管理下にあるけれども、 そのような使用をソニースタイル、アップルコンピュータ、日本航空が正式に 認めているということだ。DNSの管理によって。

地銀の共同利用システムも同様にすればよい。つまり、 ログイン画面のコンピュータはこれまでどおり、NTTデータ、日立、日本IBMに 置いたまま、anser.joyobank.co.jp や ib-center.chibabank.co.jp という ホスト名でアクセスできるようにすればよい。

サーバ証明書はどうするかというと、anser.joyobank.co.jp なので常陽銀行 の名前で常陽銀行の社員が証明書を取得したうえ、NTTデータが運営する ANSERシステムのサーバに入れてもらう。

SSLの仕組み上、名前ベースのバーチャルホストが使えなくなるので、同じ コンピュータの上に複数の銀行を置けなくなるが、昔 anser.or.jp がやって いたように、ポート番号で銀行を分ければよいのではないか。

これをやらない理由はないだろう。移行コストの問題だけか。1行あたり、 1千万もかかりやしないと思うがどうか。フィッシング詐欺から顧客を守る ためにいくらかける価値があるか。

■ ホームページ改竄被害に遭った銀行がなすべきことは?

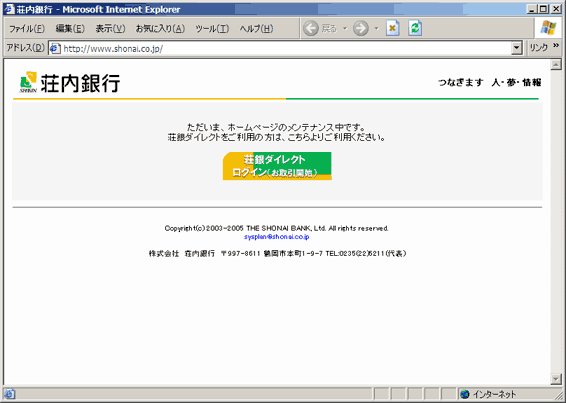

[connect24h:8320]にあるように、 先月23日ごろ、荘内銀行のホームペー ジが改竄被害に遭ったらしい。

この件について銀行からアナウンスはされていないとのことだが、おそらく、 銀行側の言い分としては、インターネットバンキングは別サーバ (anser.or.jp)で提供しているので、説明の必要はないといったところだ ろうか。

私が見に行ったときは、以下の図のようになっていた。

つまり、その時点で anser.or.jp へのリンクが置いてあったのだ。 このサーバはこの時点で安全性が確認されていたということなのだろう。 なかなかすばやい安全確認で関心した。

サーバを停止してインターネットバンキングが使えなくなると顧客が困るだろ うから、とりあえず anser.or.jp へのリンクだけでも設置しようというその 気持ちはわかるが、もしこれが再度改竄され、リンク先URLを書き換えられて しまうと、ブックマークからやってくる顧客達が、偽サイトに誘導されてしまう。 つまり、フィッシング(あるいはファーミング、それとも別の用語が必要か?) 被害が発生してしまうので、安全確認は欠かせない。 このサーバが改竄できたことはクラッカー達に知れてわたってしまっていただ ろうから、別のより悪質な目的で再度改竄のターゲットにされる危険性はいつ もよりも高まっていただろう。そういう中でのすばやい安全確認に感心した。

改竄被害といっても子供の悪戯のような改竄(改竄されていることが丸わかり の改竄内容)だったようで、不幸中の幸いだった。(本当にそれだけだったか は知らないが。)

■ フィッシング詐欺の実態を追いかけよう

spam送信元のブラックリストデータベースを作ろうという 「RBL.JPプロジェクト」のサイトで、 収集しているspamメールから、phishingに関するものだけ選り分けた、 「フィッシング詐欺サイト情報」というページが運営されている。

毎日すばやく更新されているようで、偽サイトの実物を見られるときもあり、 大変参考になる。今年1月から始められたようで、その都度、適切なところへ 通報もなさっているようだ。頭が下がる。

■ クリックするとトラックバックURLのコピー?

「ブラウザがIEであれば下記をクリックするとURLがクリップボードにコピーされます」でGoogle検索すると、ものすごい数のサイトがヒットするが、 これはどの blogツールの機能だろうか?

この機能を使っている人たちは、IEのセキュリティ設定で、 「スクリプトによる貼り付け処理の許可」を「有効にする」にしているのだろうか。 せめて「ダイアログを表示する」にしたほうがよい。以下の危険がある。

- Internet Explorerの「スクリプトによる貼り付け処理」機能の能力を検証する, 2001年11月5日