2006年08月06日

■ 銀行スパイウェア犯と同じ手法でWindows XP SP2の警告を回避する警察庁電子申請システム

政府が整備を進める電子申請システムにおいて、中央官庁の大半がオレオレ証明書を使用し、オレオレ認証局をWebからダウンロードしてインストールするなどという不用意極まりない習慣を国民に植え付けようとしていたなか、警察庁だけは当初から違う対応をとっていた。

警察庁の電子申請システムはオレオレ証明書を使用しているものの、「警察庁認証局」のルート証明書をCD-ROMで入手しなければならないことになっている(第三種オレオレ証明書)。

警察庁認証局の自己署名証明書(ルート証明書)の入手

インターネットを利用して警察庁へ電子申請をしようとする場合には、通信の安全性を確保するために事前に以下の窓口に問い合わせて警察庁認証局の自己署名証明書(ルート証明書)を入手して下さい。

入手方法はCD-Rの手渡し又は、郵送による方法を用意しています。

素晴らしい。

ところがだ。4月に「署名用ソフトウェアのインストーラの更新について(平成18年4月21日)」という通知が出ていた。それによると、署名用ソフトウェアが更新されたからダウンロードせよという。

下記より、署名用ソフトウェアをダウンロードしてください。

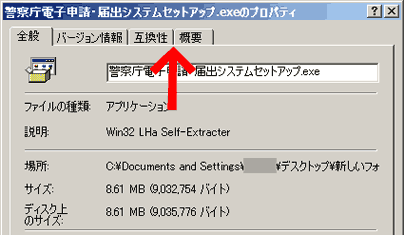

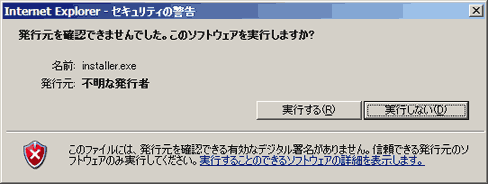

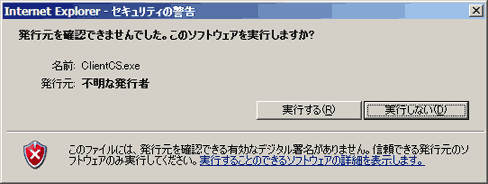

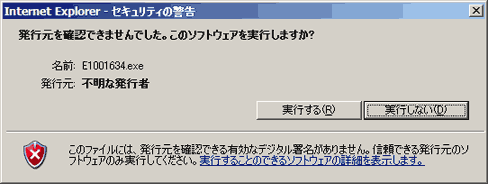

この .zip ファイルには「警察庁電子申請・届出システムセットアップ.exe」という1個のファイルが格納されている。これに、電子署名(コード署名)がされていないのだ。

署名しない理由がわからない。せっかくオレオレ認証局をCD-ROMで事前に設定させているのだから、無料で好き放題にコード署名でもなんでも署名しまくりのはずなのに、なぜか署名していない。

署名を確認できない .exe ファイルの実行が必要になっているため、せっかく第三種オレオレ認証局証明書をCD-ROMだけで提供して守ってきたものが水の泡になって台無しだ。*1

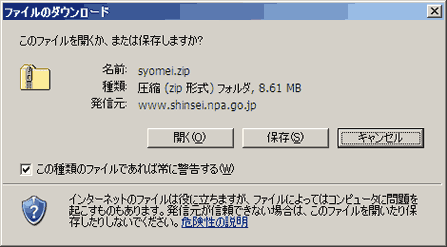

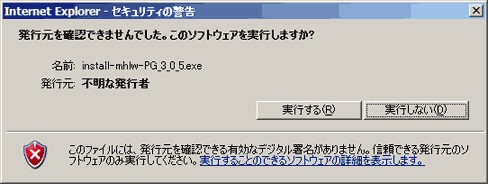

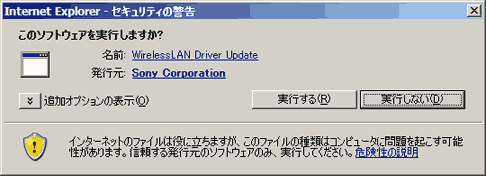

しかも、中身が1個のファイルなのになぜかわざわざ .zip でアーカイブされている。.zip なので、Windows XP SP2でも、ダウンロード時に警告が出ない(ダウンロード前の確認では青色のアイコンの画面(図2)となり、「開く」を選択しても警告が出ない)。

そして、開いた .zip の中にある「警察庁電子申請・届出システムセットアップ.exe」のアイコンをドラッグしてウィンドウの外に出して起動すると、署名がないとの警告が出ない。

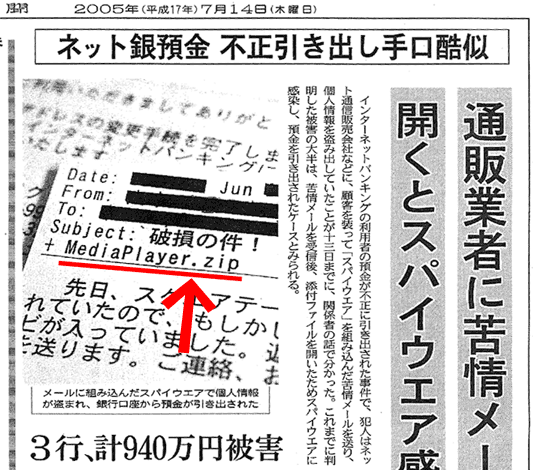

Windows XP SP2のセキュリティ機能を回避して .exe ファイルの起動で警告が出ないようにするため .zip でアーカイブして配るというこのテクニックは、昨年の夏に発生した「インターネットバンキング利用者を狙ったスパイウェア」事件で、犯人がスパイウェアを被害者に実行させやすくするのに使ったテクニックと同じである。

(略)しかし、スパイウェアは約10日前の6月25日、T社長のPCへ侵入していた。経営するオンラインショップに届いたある問い合わせメールと共に入り込んでいたのだ。

件名:破損の件!

先日、スクエアテーブルを購入致しました○○です。 到着時、梱包が少し潰れていたので、もしかしてと開封すると割れてはいませんでしたが、ボードにヒビが入っていました。返品交換等の対応は可能でしょうか?参考に到着時の写真を送ります。ご連絡、お待ちしています。○○写真とされる添付ファイルには、Zipで圧縮された実行ファイルが入っていた。素早く対応しなければと、T社長は添付ファイルをクリックした。しかし、写真は存在せず、購入者リストにも○○の名前はなかったので、そのままになっていた。

「防ぎようがなかった……」、ネット銀不正引き出しの被害者語る, ITmediaニュース, 2005年7月22日

■ 政府機関は政府の電子申請システムを使えない

内閣官房の「政府機関の情報セキュリティ対策のための統一基準」は次のように定めている。

5.3.3 ウェブ

遵守事項

(2) ウェブの運用時

【基本遵守事項】

(a) 行政事務従事者は、ウェブクライアントが動作する電子計算機にソフトウェア をダウンロードする場合には、電子署名により当該ソフトウェアの配布元を確認すること。

したがって、政府機関の行政事務従事者は上の「警察庁電子申請・届出システムセットアップ.exe」を開くことはできない。

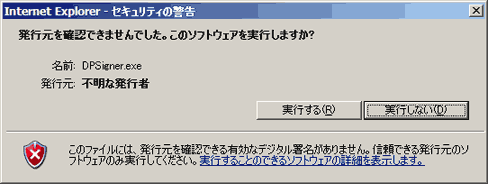

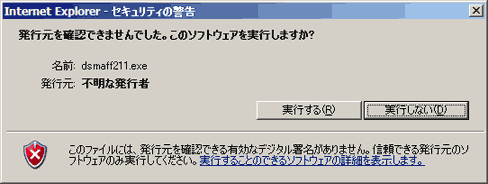

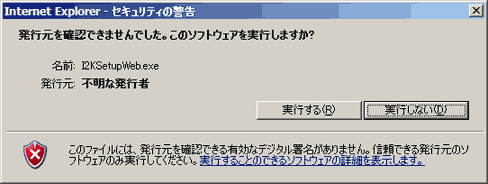

各省庁が、電子申請システムの利用にあたってインストールを必須としている配布物について、電子署名されているかどうか調べてみたところ、大半が署名していないか、不適切な署名になっている。

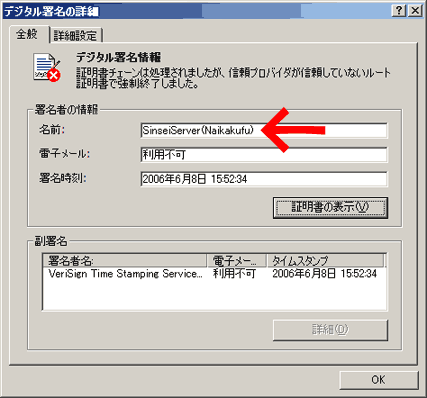

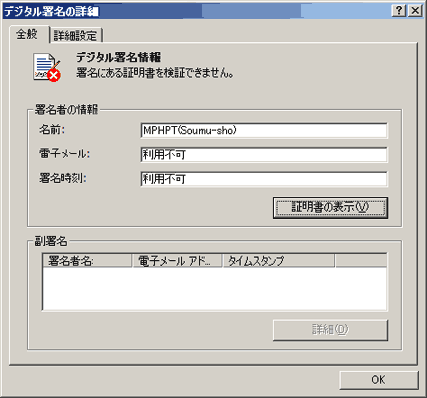

- 内閣府, △ 第二種オレオレ証明書による署名(なぜかタイムスタンプは VeriSign)(名前が「SinseiServer(Naikakufu)」とデタラメ。これはサーバなのか?)

- 警察庁, × 署名なし(上記参照)

- 防衛庁, − 運用停止中

- 金融庁, ○ 独自配布物なし

- 総務省, △ 第二種オレオレ証明書による署名 (正しいfingerprintの確認方法を説明していない)

- 法務省, × 署名なし

- 外務省, × 署名なし

- 財務省, − e-Govに移行

- 文部科学省, × 署名なし

- 厚生労働省, × 署名なし

- 農林水産省, × 署名なし

- 経済産業省, × 署名なし

- 国土交通省, × 署名なし

- 環境省, ○ 独自配布物なし

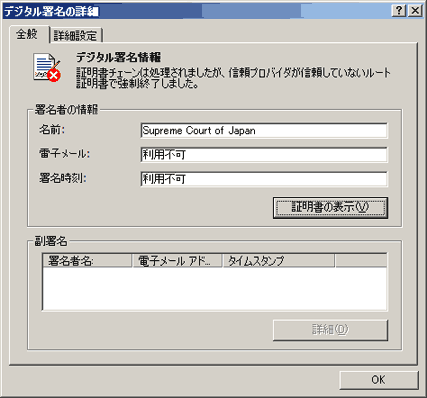

- 最高裁判所, △ 第二種オレオレ証明書による署名

これらの .exe ファイルを開く行為は、「政府機関の情報セキュリティ対策のための統一基準」に違反する。

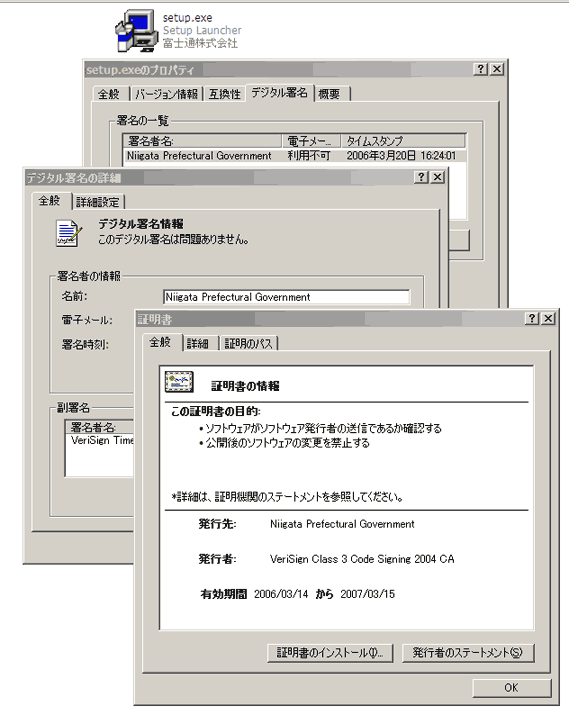

■ せっかく購入した証明書をまるで無駄にする新潟県

それに比べて新潟県は、電子申請システムで配布している「新潟県申請・届出システム クライアントモジュール」にきちんとしたオレオレでない証明書でコード署名をしている。(VeriSign Class 3 コード署名認証局発行の証明書による署名。)

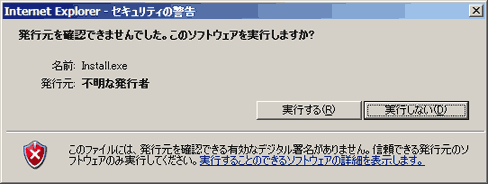

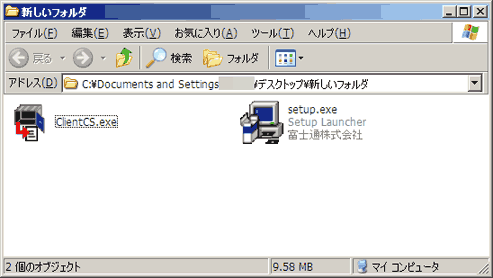

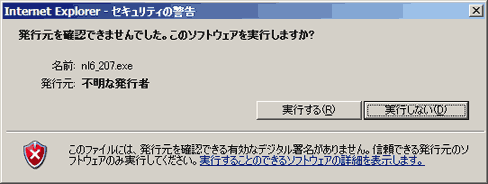

ところがだ。配布ページで配布されているファイル「ClientCS.exe」はこれではない。

「ClientCS.exe」はいわゆる自己展開型アーカイブ形式のファイルで、実行すると図5のように、「setup.exe」という1個のファイルが現れるようになっている。

なんのためにアーカイブファイルにしているのかさっぱりわからない。サイズを比べても、4.91 MBのファイルがたかが 4.66 MBになっている程度で、圧縮する意義なぞない。どんなファイルでもとりあえず「自己解凍」ファイルにしないと気がすまない時代遅れのパソコン通信マニアが作っているのだろうか。

そして、配布されている「ClientCS.exe」は署名されていない。

署名を確認するには、署名のない .exe を一か八か実行しないといけない。いったいなんのために証明書を購入したのか?

■ 日本の恥:アップデートプログラムに電子署名しない日本のパソコンメーカーたち

民間はどうか。

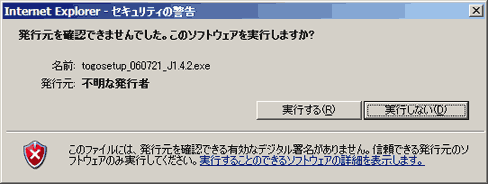

Windows XP SP2がリリースされてからまもなく2年が経とうとしている。当時は、ダウンロード時の警告機能が変わるということで、パソコンメーカーがユーザに告知をしていたものだ。

- [Windows XP] Internet Explorerで、ファイルをダウンロードしようとすると「セキュリティの警告」が表示されます。, AzbyClub - サポート:富士通, 2004年8月31日

こうした釈明でお茶を濁すのではなく、発行者を証明する署名をするように改善することがメーカーに求められていることは言うまでもない。MicrosoftがWindows XP SP2で機能改善することによって、そのように各社に促したわけだ。

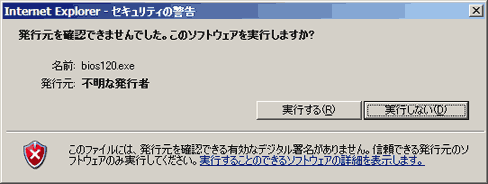

2年間の猶予を経て、パソコンメーカー各社がどうなっているのか現状を調べた。各社が販売するパソコン用のアップデートモジュールの配布サイトについて調べ、できるだけ新しく配布されているファイルについて確認した。

- ソニー

VAIO | サポート

○ 署名あり(2006年7月29日)

- 富士通

ダウンロード - AzbyClub - サポート:富士通

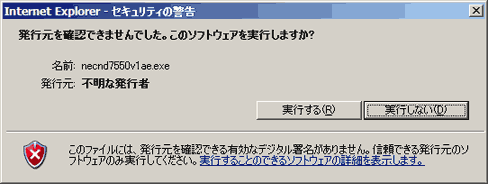

× 署名なし(2006年8月1日)

- 日立

ビジネス向けPC FLORA:ダウンロード

× 署名なし(2006年8月3日)

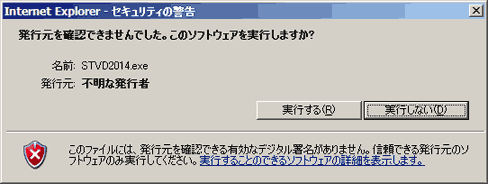

- 東芝

dynabook.com | サポート情報

× 署名なし(2006年07月26日)

- NEC

121ware.com > 修正・サポートプログラム

× 署名なし(2006年7月31日)

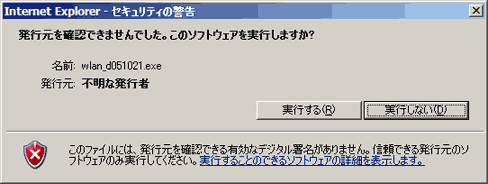

- 松下電器

ダウンロード | パナソニックパソコンサポート

× 署名なし (HTTPS によるダウンロードになっているが、ダウンロードボタンを押す前の画面が http:// であり、HTTPS によるダウンロードになっていることをユーザが確認する術がないので意味がない。)(2006年3月2日)

- シャープ

サポート情報 | メビウス:シャープ

× 署名なし(2006年8月1日)

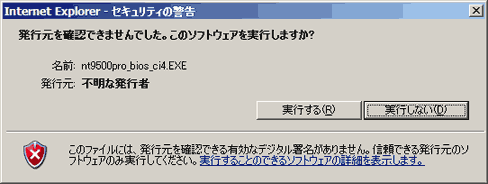

- エプソン

エプソンダイレクト ダウンロード (BIOS・ドライバ):機種選択

× 署名なし(2006年7月11日)

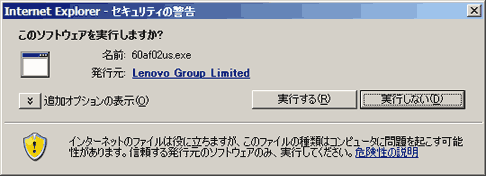

- IBM (Lenovo)

Lenovo サポート & ダウンロード

○ 署名あり(2006年4月5日)

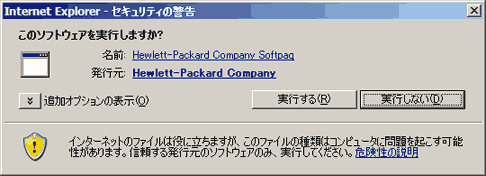

- HP

日本HP サポート

○ 署名あり(2006年6月6日)

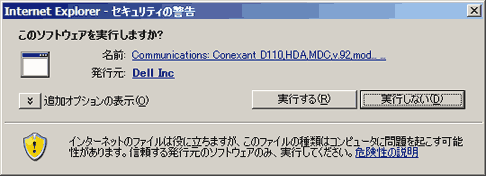

- DELL

Support.Jp.Dell.Com - ファイルライブラリ

○ 署名あり(2006年7月12日)

ソニー以外の国産メーカーは全滅だ。そして、外資系は全部が署名している。

もし外国がパソコンの調達で「アップデートプログラムに電子署名があること」を要件に入れるようなことがあれば、これは非関税障壁となりかねない。

それ以前に、日本政府は「政府機関の情報セキュリティ対策のための統一基準」で、「電子署名により当該ソフトウェアの配布元を確認すること」としているのだから、ソニー以外の国産パソコンを購入すると、オンラインアップデートできなくなる。今すぐ、調達要件に「アップデートプログラムに電子署名があること」を入れて、国内メーカーの改善を促すべきだろう。

横並びで誰もやらない。まったく日本の恥だ。

追記

Toshiba Americaのダウンロードサイトを調べたところ「TOSHIBA AMERICA INFORMATION SYSTEMS, INC.」で署名されていた。Fujitsuは署名していない。

*1 上のダウンロード画面でリンクされている syomei.zip のURLは https:// になっている。https://www.shinsei.npa.go.jp/ はオレオレ証明書で運用されているものの、ここの利用者は事前にCD-ROMで入手した警察庁認証局のルート証明書を設定しているはずなので、SSLによって改竄されることなくダウンロードすることができるはずだから、これでよいのだという考えなのかもしれない。しかし、本当に https:// でダウンロードされたかどうかを確認することができない。なぜなら、リンク元のダウンロードの画面が http:// だからだ。このページが攻撃者によって改竄されていれば、リンク先も http:// に変えられてしまうだろう。そして、ダウンロードする .exe ファイルも偽物に改竄されてしまう(関連事例:「SSLを入力画面から使用しないのはそろそろ「脆弱性」と判断してしまってよいころかも」)。もちろん、ユーザが自力でリンク元のダウンロードの画面でアドレスバーのURLを編集して https:// にしてアクセスしなおして、安全を確認の上でダウンロードすることはできる。しかし、ユーザにそのような習慣付けを求めるのは酷である。「個人情報やパスワードを入力する前に見ている画面が https:// であることを確認すること」という利用の鉄則はどうやってもユーザが覚える以外にないが、ファイルのダウンロードについてまでそれを必須とするのは、ルールの増やしすぎだ。それよりも、ダウンロードした .exe ファイルの起動時にコード署名を確認するというルールで統一するべきである。Windows XP SP2 で、ダウンロードファイルの署名の確認が自動的に行われるようになったのだから。