2007年09月30日

■ 緑シグナルが点灯しないのに誰も気にしていない?という不思議

最近、金融機関が「PhishWall」や「PhishCut」を導入したというニュースをよく見かけるなあと思っていたら、どうやら、金融庁の監督指針の今年の改定でフィッシング対策について明記されたことが関係しているらしい。

- 主要行等向けの総合的な監督指針(平成19年6月版), 中小・地域金融機関向けの総合的な監督指針(平成19年8月版), 金融庁

III-3-7 インターネットバンキング

III-3-7-2 主な着眼点

(2) セキュリティの確保

ホームページのリンクに関し、利用者が取引相手を誤認するような構成になっていないか。また、フィッシング詐欺対策については、利用者がアクセスしているサイトが真正なサイトであることの証明を確認できるような措置を講じる等、業務に応じた適切な不正防止策を講じているか。

「ホームページのリンクに関し」という表現のあたり、なんだか書いた人もよくわかっていないようで一抹の不安を覚えるが、これの意味するところは、必ずしも対策ソフトを導入せよという意味ではないだろう。ログイン画面で他社のドメイン名を使用していたりしないかとか、ログイン画面でドメイン名を確認できないようにしていたりしないかとか、そういうことだろう。つまり、わかりやすい自社のドメイン名を使って、普通に画面設計して、適切なサーバ証明書を使用していれば、この要件を満たすということだ。

しかし、どういう事情があるのか理解しかねるのだが、そうした基本が実施できない中小銀行があるようで、そういうところが対策ソフトを続々導入しているようだ。

| 導入ソフト | 自社ドメイン名 | 自社サー バ証明書 | アドレスバー | 右クリック | |

|---|---|---|---|---|---|

| 常陽銀行 | PhishWall | × (chance.co.jp) | × (Regional Banks and Information Technology Solution Co. Ltd.) | ○ | ○ |

| 沖縄銀行 | PhishWall | × (finemax.net) | × (Hitachi,Ltd.) | ○ | × (右クリックは禁止です。) |

| 東邦銀行 | PhishWall | × (ib-center.gr.jp) | × (Hitachi,Ltd.) | × | × (右クリックは禁止です。) |

| 山陰合同銀行 | PhishWall | × (ib-center.gr.jp) | × (Hitachi,Ltd.) | ○ | × (右クリックは禁止です。) |

| 武蔵野銀行 | PhishWall | × (cyber-biz.ne.jp) | × (IBM Japan, Ltd.) | ○ | ○ |

| 静岡銀行 | PhishCut | × (anser.or.jp) | × (NTT DATA CORPORATION) | ○ | ○ |

| 北海道銀行 | PhishCut | × (anser.or.jp) | × (NTT DATA CORPORATION) | × | ○ |

| 第四銀行 | PhishCut | ○ (ib.daishi-bank.co.jp) | ○ | ○ | ○ |

| 南都銀行 | PhishCut | × (anser.or.jp) | × (NTT DATA CORPORATION) | ○ | ○ |

第四銀行だけが例外で、本来なすべきことを実施している。金を払って物を買うだけなら〓〓でもできるだろうが、アドレスバーを直したり、右クリックを直すということは、なぜかできないらしい。

ちなみに、「nProtect:Netizen」が16もの銀行に導入されているようだが、これは、金融庁の言う「利用者がアクセスしているサイトが真正なサイトであることの証明を確認できるような措置」には当たらないだろう。なぜなら、まず本物サイトへ行ってボタンを押さないと「nProtect:Netizen」が起動しないからだ。*1

ちなみに、「nProtect:Netizen」を導入している銀行における、「真正なサイトであることを確認できるような措置」の対応状況を調べてみると、表2のように、認識の低いところばかりだということがわかる。

| 導入ソフト | 自社ドメイン名 | 自社サーバ証明書 | アドレスバー | 右クリック | |

|---|---|---|---|---|---|

| 東京スター銀行 | nProtect:Netizen | ○ (tokyostarbank.co.jp) | ○ (The Tokyo Star Bank,Limited) | × | × (何も起きない) |

| りそな銀行 | nProtect:Netizen | × (anser.or.jp) | × (NTT DATA CORPORATION) | ○ | ○ |

| 福岡銀行 | nProtect:Netizen | × (finemax.net) | × (Hitachi,Ltd.) | × | × (右クリックは禁止です。) |

| 京葉銀行 | nProtect:Netizen | × (finemax.net) | × (Hitachi,Ltd.) | × | × (右クリックは禁止です。) |

| 北洋銀行 | nProtect:Netizen | × (finemax.net) | × (Hitachi,Ltd.) | ○ | × (右クリックは禁止です。) |

| 中国銀行 | nProtect:Netizen | ○ (chugin.co.jp) | ○ (The Chugoku Bank,Ltd.) | ○ | ○ |

| 第三銀行 | nProtect:Netizen | × (ib-center.gr.jp) | × (Hitachi,Ltd.) | ○ | × (右クリックは禁止です。) |

| 愛知銀行 | nProtect:Netizen | × (anser.or.jp) | × (NTT DATA CORPORATION) | × | ○ |

| 八千代銀行 | nProtect:Netizen | × (anser.or.jp) | × (NTT DATA CORPORATION) | ○ | ○ |

| 常陽銀行 | nProtect:Netizen | × (chance.co.jp) | × (Regional Banks and Information Technology Solution Co. Ltd.) | ○ | ○ |

| 東和銀行 | nProtect:Netizen | × (anser.or.jp) | × (NTT DATA CORPORATION) | ○ | ○ |

| 北越銀行 | nProtect:Netizen | × (anser.or.jp) | × (NTT DATA CORPORATION) | ○ | ○ |

| 岩手銀行 | nProtect:Netizen | × (anser.or.jp) | × (NTT DATA CORPORATION) | ○ | ○ |

| 青森銀行 | nProtect:Netizen | × (anser.or.jp) | × (NTT DATA CORPORATION) | ○ | ○ |

| 秋田銀行 | nProtect:Netizen | × (anser.or.jp) | × (NTT DATA CORPORATION) | ○ | ○ |

| 伊予銀行 | nProtect:Netizen | × (ib-center.gr.jp) | × (Hitachi,Ltd.) | × | × (右クリックは禁止です。) |

ちなみに、りそな銀行以外の都市銀行とネット銀行は、どこもきちんとやっていて対策ソフトを必要としていない。

| 導入ソフト | 自社ドメイン名 | 自社サーバ証明書 | アドレスバー | 右クリック | |

|---|---|---|---|---|---|

| みずほ銀行 | なし | ○ (mizuhobank.co.jp) | ○ (Mizuho Bank,Ltd.) | ○ | ○ |

| 三菱東京UFJ銀行 | なし | ○ (mufg.jp) | ○ (The Bank of Tokyo-Mitsubishi UFJ,Ltd.) | ○ | ○ |

| 三井住友銀行 | なし | ○ (smbc.co.jp) | ○ (Sumitomo Mitsui Banking Corporation) | ○ | ○ |

| ジャパンネット銀行 | なし | ○ (japannetbank.co.jp) | ○ (The Japan Net Bank, Limited) | ○ | ○ |

| ソニー銀行 | なし | ○ (moneykit.net) | ○ (Sony Bank Incorporated) | ○ | ○ |

| イーバンク銀行 | なし | ○ (ebank.co.jp) | ○ (eBANK Corporation) | ○ | ○ |

| 住信SBIネット銀行 | なし | ○ (netbk.co.jp) | ○ (SBI Sumishin Net Bank, Ltd.) | ○ | ○ |

資金力のあるところしかきちんとできないのか、というとそうでもない。4月8日の日記の後半に書いていたように、地方銀行でもこれらをきちんと実施できているところがある。(以下のうち「nProtect:Netizen」を導入しているのは中国銀行だけ*2。)

| 導入ソフト | 自社ドメイン名 | 自社サーバ証明書 | アドレスバー | 右クリック | |

|---|---|---|---|---|---|

| 山形銀行 | なし | ○ (ynb.yamagatabank.co.jp) | ○ (The Yamagata Bank,Ltd.) | ○ | ○ |

| 群馬銀行 | なし | ○ (direct.gunmabank.co.jp) | ○ (The Gunma Bank,Ltd.) | ○ | ○ |

| 八十二銀行 | なし | ○ (direct.82bank.co.jp) | ○ (The Hachijuni Bank,Ltd.) | ○ | ○ |

| 北陸銀行 | なし | ○ (direct.hokugin.co.jp) | ○ (The Hokuriku Bank, Ltd.) | ○ | ○ |

| 大垣共立銀行 | なし | ○ (okbnetplaza.com) | ○ (THE OGAKI KYORITSU BANK ,LTD.) | ○ | ○ |

| スルガ銀行 | なし | ○ (ib.surugabank.co.jp) | ○ (Suruga Bank Ltd. ) | ○ | ○ |

| 百五銀行 | なし | ○ (www.105bank.com) | ○ (THE HYAKUGO BANK LTD ) | ○ | ○ |

| 中国銀行 | nProtect:Netizen | ○ (direct.chugin.co.jp) | ○ (The Chugoku Bank,Ltd. ) | ○ | ○ |

| 宮崎銀行 | なし | ○ (mib.miyagin.co.jp) | ○ (THE MIYAZAKI BANK, LTD. ) | ○ | ○ |

この差はどこからくるのか、だ。これらの地銀とて、自社でシステム運用をしているわけではなく、IBMかどこかのASPサービスを利用しているようだ(ASPサービスのホストをDNSで自社ドメイン上に割り当てていると思われる)から、巨額の修正費用が必要とかいった事情があるとは思えない。

それに対し、PhishWallの導入費用は、10万アカウントまでで年額240万円だそうで、常陽銀行の場合導入事例紹介パンフレットによると5万ユーザだそうだから、一人当たり年に50円負担している(私も負担している)ことになる。EV SSL証明書が年額 7万5千円から20万円ほどだから、その10倍から30倍もの値段だ。

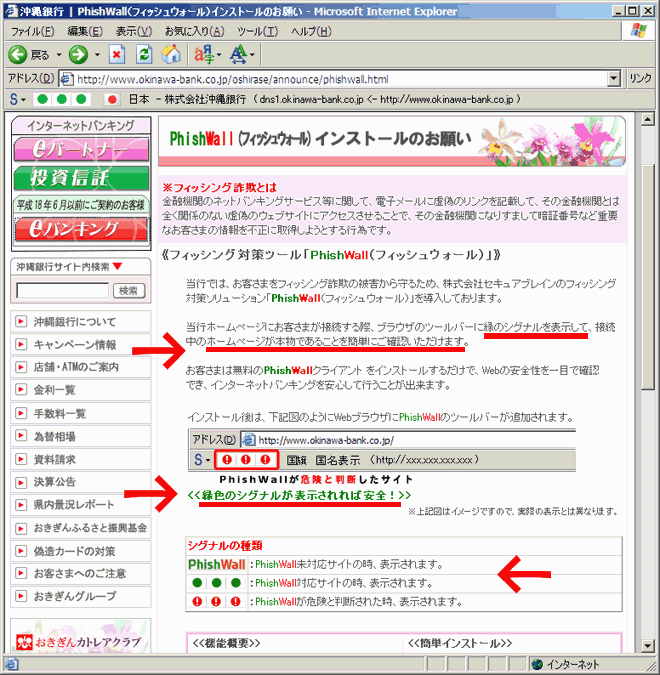

ところで、沖縄銀行のトップページには「フィッシング対策ツールPhishWallインストールのお願い」というリンクが目立つように置かれているのだが、そこには図1のように説明されている。

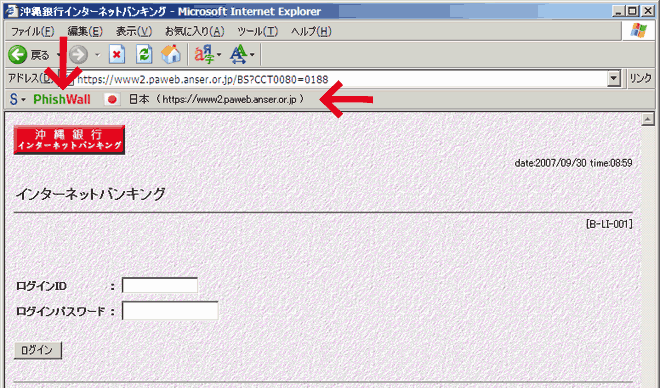

「緑色のシグナルが表示されれば安全!」というのだが、左のメニューにある「eバンキング」のところをクリックして、「ログイン」ボタンを押すと、図2の画面となる。

PhishWallの緑シグナルが点灯しない。

メニューの「eパートナー」の方ではPhishWallの緑シグナルが点灯するので、新システムのログイン画面だけPhishWall対応にして、旧システム(「平成18年6月以前にご契約のお客様」と書かれている)のログイン画面には対応していないのだろう。

不思議なのは、「フィッシング対策ツールPhishWallインストールのお願い」のページで、「eバンキング」の方には対応していないという注意書きがないことだ。ユーザから「緑シグナルが点灯しません!」という問い合わせは殺到していないのだろうか? もしかして、実はユーザは誰も、パスワード入力時にPhishWallシグナルを気に留めていないのではないか?

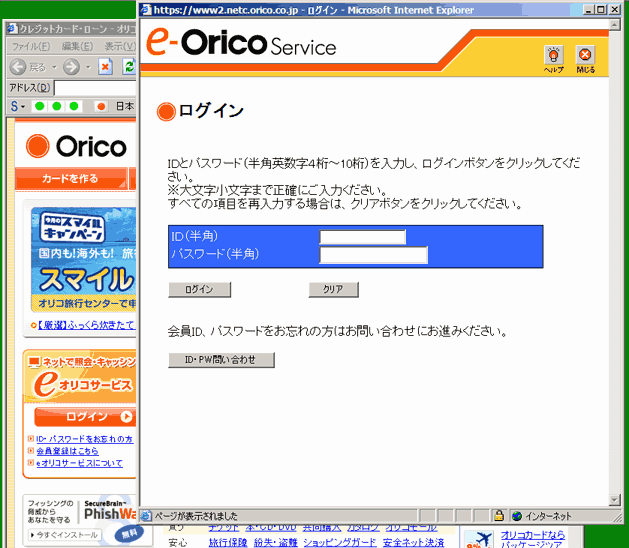

もっとひどいのは、(銀行ではないが)オリコでのPhishWall導入事例だ。トップページの「eオリコサービス ログイン」のボタンを押すと図3のようになる。

PhishWallのシグナルがログイン画面で確認できない。

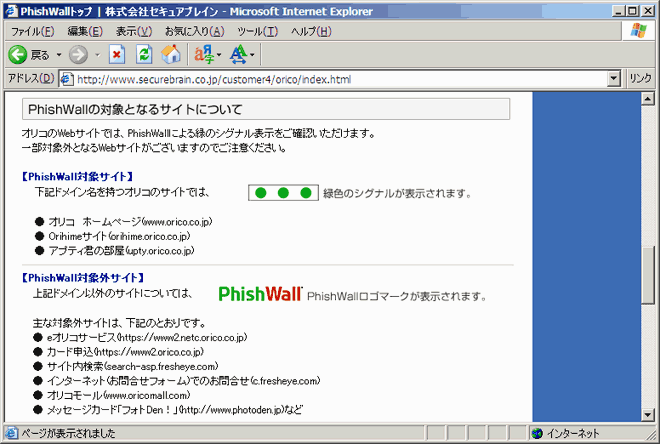

セキュアブレイン(PhishWall販売元)のオリコについての説明ページによると、オリコ内でも対応しているページと対応していないページがあるそうで、図4のように説明されている。

ユーザにこれを覚えていろというのだろうか。いったいどういうユーザ層向けのシステムなのか。

フィッシング回避補助ツール「petname tool」

ちなみに、私が最近気に入っているフィッシング対策ツールは「petname tool」だ。Firefox用の機能拡張で、次のようにして使える。

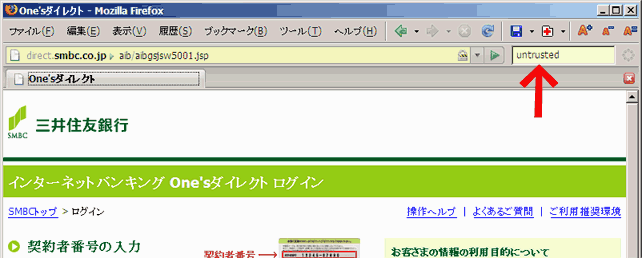

まずログイン画面に行き、「安全なWebサイト利用の鉄則」で言うところの、「(A) 初めて訪れたサイトの場合」の手順で、サイトが自分の意図しているところに間違いないことを慎重に(サーバ証明書等で)確認し、確認できたら、サイトに自分で名前を付ける。最初に訪れたときは、図5のようにpetname toolの領域は黄色*3で「untrusted」と表示されている。

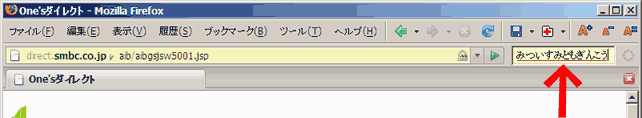

ここは入力欄になっているので、「untrusted」を消して、自分で決めた名前を入力し(図6)、エンターキーで決定する。

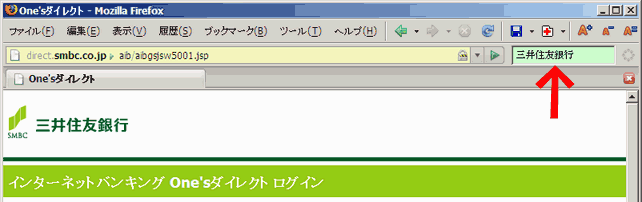

エンターキーで決定すると緑色になり、その名前でブックマークされる。(Firefoxの「Bookmark Toolbar Folder」の中の「petname」フォルダの中にブックマークが作成される。)

その後、どこかから(例えばメールから誘導されて)このログイン画面に到着すると、図7のように、ここが緑色になり、過去に自分が付けたブックマーク名が表示される。作者はこれを「bidirectional bookmark(双方向ブックマーク)」と呼んでいて、ブックマーク済みのサイトに到着するとブックマーク名が表示されるというわけだ。*4

論文に書かれているように、同じサイトであることの判別はSSLのサーバ証明書の内容で行われているため、direct.smbc.co.jp の https:// ページで登録した名前が www.smbc.co.jp の https:// ページ上でも有効となるようだ。*5

When the user creates a new petname, the petname tool creates a new bookmark to the current page. The "Name" field of the bookmark is the user chosen petname. The "Description" field of the bookmark contains the hash of the CAs public key and the subject's O, L, ST and C certificate fields. If the subject has no O (Organization) field, the CN (domain name) field is used instead. On each page transition, the petname tool looks at the certificate chain of the SSL connection that delivered the page and searches for a corresponding bookmark. If one is found, the petname field is populated with the bookmark's "Name". Otherwise, the petname field is populated with the string "untrusted".

The petname tool uses the CA (Certificate Authority) and subject DN (Distinguished Name) as the secure identifier for a relationship because many secure sites use multiple domain names and multiple public keys. Further, it is important that sites be able to replace key pairs without breaking their user's petnames.

Tyler Close, Petname Tool: Enabling web site recognition using the existing SSL infrastructure, W3C Workshop on Transparency and Usability of Web Authentication, March 2006

ユーザは、パスワード入力の直前にここが緑色になっていることを確認すればよい。これだけだ。紛らわしいドメイン名によるフィッシングが横行していても、(二度目以降については)すばやく本物サイトであることを確認することができる。

これは、「安全なWebサイト利用の鉄則」で言うところの、「今見ている画面が過去に訪れたサイトかどうか機械的に見分ける方法」の機能を果たしていると言える。Internet Explorerの信頼済みサイトゾーンを使う方法は、セキュリティレベルと同時に管理する必要があるので、いまひとつであったが、petname toolのように専用になっていると使いやすい。*6。

この点について、PhishWallの導入事例紹介パンフレットにこんな記述がある。

巧妙に偽装されたフィッシングを簡単に防止できるようにしたい

フィッシングを防ぐのは簡単ではない。それは、利用者が自分で意識して、ひっかからないようにしなくてはならないからだ。サイトごとに信頼済サイトとしてIPアドレスを登録しておくのは、利用者にとってわずらわしい作業だ。また、目的のWebサイトにアクセスするたびに、開いたページのURLを確認する手法では、正しいWebサイトかを見分けるのは非常に困難だ。「フィッシング対策は利用者に依存する場合が多いのですが、PhishWallのクライアント用ソフトは無料で、利用者が一度インストールするだけで他に手間はかかりません。そこが一番大きいところだと思います。インターネット上のどのWebサイトに行っても、ブラウザ上に緑のシグナルが出ているかぎり、お客様は騙される心配がありません」(関氏)。

PhishWallサーバ 導入事例, セキュアブレイン

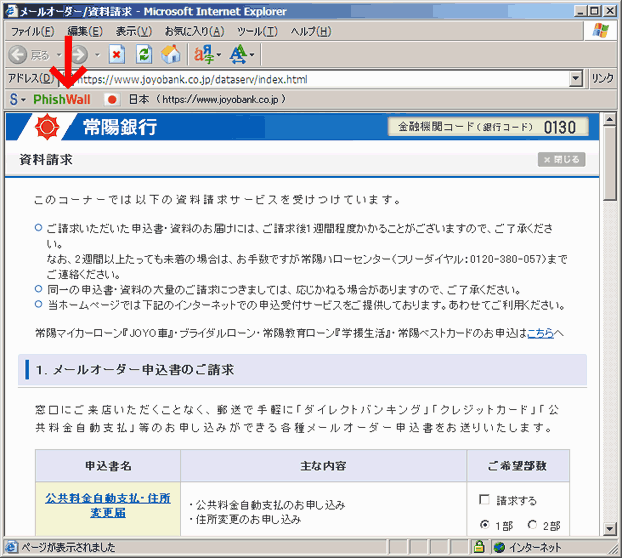

「IPアドレスを登録」?というのはげせないが、それはともかく、サイトごとに登録するのが煩わしいというが、その単純なことさえできないユーザに、はたしてPhishWallの緑シグナルの確認ができるかどうか疑問だ。なにしろ、正規サイトであっても緑にならない画面もあるわけだから、どこで出るはずなのかは自分で把握しておかざるを得ない。常陽銀行のケースでも、インターネットバンキング以外のページではPhishWall非対応になっている*7ため、例えば、資料請求のページでは本物サイトであっても緑シグナルにならないことを知っておかなければならない。

2005年12月24日の日記「Phishing対策ツールバーなんていらない! 元々あるIEの機能を使う」では、次のように書いていた。

「PhishWallデモページ」に書かれている説明によると、 PhishWallツールバーをブラウザにインストールしておくと、PhishWall対応サーバに初めて接続したとき、ツールバーに黄色の「●●●」マークが表示され、「このWebサイトと信頼関係を結ぶためには登録作業を行ってください」というダイアログウィンドウが現れる。ここで「登録する」ボタンを押すと、次回以降も含めて、そのサイトに訪れると「●●●」マークが緑色で表示されるという。

当初の設計ではユーザの意思で登録する方式だったのが、現在は最初から緑シグナルという仕様に変更されていたようだ。

まあ、ぶっちゃけ言っちゃうと、EV SSLと同様の仕組みだ。サイト運営者を一定の基準で審査することによって緑シグナルを表示するか否かを決定するもの。PhishWallは何やら独自の技術的認証方式を用いているようだが、SSLのサーバ証明書情報を使って同じことはできるのになぜわざわざ独自方式を使うのか当初から理解しかねた。その方式自体にはおそらく意味がないだろう。ブラウザやWebサイトに脆弱性がある場合に影響を受けないとかいった利点が存在する可能性はあるが、仕様が公開されていないので評価できない。

いくらかPhishWallの勝る点はある。EV SSLでは、証明書の内容の表示が現状では英文でしか表示されないのに対し、PhishWallでは日本語で組織名が表示される。これは、EV SSL対応のブラウザがなんとか日本語表示に対応してほしいところ。

また、PhishWallはWindows 98にも対応していることを売りにしている。導入事例紹介パンフレットでも常用銀行が「Windows 98のお客様もいらっしゃるので、そういう方々を置き去りにするのも当行の理念に反しますし」と言っているのだが、そもそもサポート中止となって脆弱性修正パッチも出ていないWindows 98は安全に使えないわけで、本来ならば、銀行としては、顧客の安全確保のために、「当行のインターネットバンキングをお使いの際には Windows 98を使用しないでください。安全にお使いになることができません。」とアドバイスするべき立場にあるはずで、常陽銀行は本当に客のことを想ってくれているのか疑わしく感じる(一人の預金者として)。

それから、審査基準の違いを見ておくとよいかもしれない。PhishWallの審査基準では、「「その他会社」については、各種主要任意団体に加盟していることが必要」といったことが書かれている。EV SSLの審査基準については、日本電子認証協議会の公開資料で閲覧できる。

まあ、標準化を目指していないような閉鎖的独自方式があんまり広く普及しちゃうのはどうかと思う。少なくとも技術者ならそういうセンスを持ち合わせているのではないか。金融庁殿には、そのあたりを把握して、踏み外した監督指針になってしまわないように配慮願いたい。

(JWordのプリインストールでお馴染みの)NECが、「VALUESTAR」、「LaVie」シリーズにPhishWallクライアントをプリインストールしているようで、次のような質問がFAQになっているようだ。

- インターネットを開いた最初に(PhishWallの最新バージョンがダウンロードできます..., Yahoo!知恵袋, 2006年11月10日

インターネットを開いた最初に(PhishWallの最新バージョンがダウンロードできます。最新版にアップデートするには「ダウンロード」をクリックしてください)

と小窓が開いてメッセージが表示されるのですが、yesでアップロードしてもいいのでしょうか?、又この表示を出さなくする方法もご指導下さい。 - QNo.2214115 以下のアップデートがあります。ダウンロードしますか?, OKWave, 2006年6月13日

以下のアップデートがあります。ダウンロードしますか?

PhishWallのアップデートプログラム

ファイルサイズ: 1526454 バイト

------------------------------------

上記の内容がホームページを見るたびに出てきます

何をダウンロードしますかと?出てきているのか意味が分からなくて

困っています。よろしくお願いします - QNo.3106838 ウイルスバスターについて。, OKwave, 2007年6月22日

パソコンを購入したのですが、インターネットに接続するとphishwall(SecureBrain)を、最新版にダウンロードしますか?とでます。

すでにウイルスバスターをいれているのですがダウンロードしてもいいのでしょうか? - PhishWallのダウンロード, パソコン初心者@2ch掲示板, 2007年6月7日

インターネットに繋げたときに

PhishWallのアップデートプログラム

ファイルサイズ: 2229916 バイト

ダウンロードしますか?

とでてくるんですがどなたか知っている方はおられますか?

それが何かすらわからない状態でユーザに使わせることが、はたして幸せなのかどうか。

■ 追記

petname toolについて、脚注4の訂正が酷くなったので、本文中に反映しつつ加筆した。正式名称は「Petname Tool」ではなく「petname tool」のようなので修正した。

小見出しを追加。アンカーを置いた。

また、2005年12月24日の日記の件以下の部分を追記した。

*1 「nProtect:Netizen」の導入意義は、キーロガー対策などにあるということなのだろう。よく知らないが。

*2 中国銀行は、「セキュリティソフトを起動する」というページで、「「スパイウェア」や「フィッシング詐欺」等の被害防止に効果がある(中略)「nProtect Netizen」(エヌプロテクトネチズン)を導入いたしました」と言っているが、どのようにフィッシングに効果があるのか理解して言っているのだろうか? 本物サイトで起動してから偽サイトに誘導されるという状況をどう考えているのか。

*3 https:// のページでのみ黄色でこのように表示され、http:// のページでは灰色で入力することはできなくなっている。

*4 以下訂正により削除(30日16時42分):同じサイトであることはドメイン名単位で判定しているようだ。その場合、Cookie Monster問題が解決しにくいのと同じく、管理ドメインのレベルがどこかがはっきりしないという問題がありそうに思えるが、ちょっとだけ試してみたところ日本の地域ドメインにも対応できているようだ。ただし、きちんとは検証していない。 以下追記に伴い本文へ移動につき削除:訂正(30日16時42分):同じサイトであることは、サーバ証明書の内容を見ているっぽい。バージョン履歴に、それらしきことが書かれている。開発ページにも正式な説明はないっぽい。追記(30日17時20分):論文にちゃんと書いてあった。(略))

*5 CAの公開鍵が異なると別サイトとみなされるようだが、その挙動をユーザが予測できないことが混乱を招いたりはしないだろうか。

*6 Internet Explorer版も誰か作ればいいのにと思うが、このくらいだと無料で配布せざるを得ないので、お金にならないので誰もやらない。サイト運営者側からしか料金を取れないとなると、販売数が限られるので、高額な価格設定とせざるを得なくなる。となると、あまりに簡単な機能やシステム構成では料金に見合わないから、無駄な機能を付けてでも大掛かりなものにせざるを得なくなる。

*7 資料請求ページは稀にしか使わないからすぐに真正性の確認ができなくてもかまわない——という理由でログインページだけをPhishWall対応とするというのは理解できるし、ログインページは「chace.co.jp」だからPhishWallが必要だったのに対して資料請求ページは「joyobank.co.jp」のサーバ証明書があるからPhishWallは不要——というのも理解できるけれども。