2005年03月24日

■ 不正アクセス禁止法 私はこう考える

私は法律について体系的に学んだことがなく、法解釈について本来必要であろう基礎的な素養がないが、自分の本業に関わりの強い特定の法律については、おのずと日ごろから分析させられることになる。とくにその法律の解釈に技術的理解が欠かせない場合においては。

「利用」とは何か

昨年7月15日の日記「不正アクセス禁止法 法学者の解釈」では、 法学者が支持するひとつの主張として、「電子計算機の利用」とは有体物としての電子計算機の利用を指し、個々の情報処理を指すと解釈することはできないという解釈がある(「サイバー犯罪条約の研究」, 日本弁護士連合会組織犯罪関連立法対策ワーキンググループ編, 2003年9月 の第2章「サイバー犯罪条約の刑事学的意義」(石井徹哉), 第3「情報セキュリティの刑事的保護」参照*1)ということを書いた。この解釈に沿うと、不正アクセス禁止法は今日では全く役に立たない法律ということになり、作り直しが必要だということになる。

それに対し、7月18日の日記「不正アクセス禁止法 立法者の意図(推定)」では、同法の立案に参画した警察庁スタッフによって書かれた逐条解説書の記述から、「利用」とは次のように解釈するのが立法者の意図に近いだろうと書いた。

「電子計算機の利用」といえばそこでサービスを受けられるいろいろな利用それぞれのことを指すという立場の文理解釈では、無数の利用というものがあって、そのうちのどれとどれが「制限されている利用」にあたるのかということになる。立法者の意図を逐条解説書から探れば、以下の引用部のように、利用というものに「範囲」なるものが想定されていることから、利用という概念が、範囲の限定を伴いうるものとして意図されていることがわかる。

この考え方を突き詰めて整理を試みたのが昨年10月4日の「不正アクセス禁止法 数理的理解の試み」と11月21日の「不正アクセス禁止法 続・数理的理解の試み」であり、法文中の「制限された利用」という概念を、要素的な個々の「利用」の数学的な集合として捉えるという考え方を示した。

これらの一連の日記では「特定利用」を「利用」と省略して書いていた。不正アクセス禁止法では、すべて「特定利用」という表記で統一されており、「利用」という言葉は(「特定利用」の定義部を除いて)一度も使われていないので、便宜的に置き換え可能だからだ。「特定利用」とは、「電気通信回線に接続している電子計算機の、当該電気通信回線を通じて行う利用」のことを指す。つまり「特定利用」とは、欧米諸外国の不正アクセス関連法規における「無権限アクセス」や、サイバー犯罪条約における「権限なしに故意に行われるアクセス」に見られる「アクセス」という言葉を、日本語で表記しなおしたものにすぎないのではないかと考える。石井説の要旨は、

注意すべきことは、情報技術上の概念としての情報セキュリティは、不正アクセス禁止法にいう「電気通信に関する秩序の維持」や「高度情報通信社会の健全な発展」とも異なるし、俗にいうネットワークの安全性でもない。このような言葉で表現されているものは、せいぜい一般市民の安心感であって、これ自体は法的保護の対象とはいえない。コンピュータシステムがデータを処理することによって規定されていることから示されるように、データ・セキュリティが重要である。具体的には、データの同一性の確保、権限ある者のみによるデータへのアクセス、適切なアドレスへのデータの伝送の確保がデータ・セキュリティの内容といえる。したがって、データ・セキュリティの観点からは、コンピュータシステムがネットワーク構成されているか、スタンド・アローンかということは問題ではない。コンピュータシステム内のデータが不正に処理されるということは、無権限のデータ・アクセスがその内実をなしているのである。この点において、現行の不止アクセス禁止法は、情報セキュリティの観点から全面的に改正されることを必要としているといえる。

サイバー犯罪条約の研究, 日本弁護士連合会組織犯罪関連立法対策ワーキンググループ編, 2003年9月, 第2章 サイバー犯罪条約の刑事学的意義(石井徹哉)

という点にあるのだと思うが、この結論を導くために、「電子計算機の利用」といえば「有体物としての電子計算機の(不可分な)利用」しか指し得ないという、刑法学上の伝統的解釈を引き合いに出して、現行法を全否定する論理構成がとられているが、では、「特定利用」という表現を単純に外来語たる「アクセス」に置き換えたら、それでその疑問が払拭されるのかというと、そういうわけでもあるまい。

「サイバー犯罪条約の刑事学的意義」の主張は、「アクセス制御機能の社会的信頼の確保」を保護法益とするのではなしに、諸外国同様に「無権限のデータ・アクセス」を直接的に処罰するようにするべきだという点にあるのだと理解した。同様の主張は他の法学者からも口頭での議論において耳にした。しかし、そうした主張を聞きながら私が疑問に思ったのは、「では、無権限の定義は何ですか?」というものだった。

「無権限」かどうかを客観的に評価できるように法律を定めたのが、不正アクセス禁止法の「アクセス制御機能により制限されている」という定義なのではないか。

ところが、二号違反事件における違法性の解釈において、直感的にはその事例が「アクセス制御機能により制限されている」ようには見えにくいため、法律で禁止されるべきはずの(と考えられることの少なくないらしい)行為に対してこの法律が無力であるように見えるため、「アクセス制御機能により制限されている」では駄目で、「無権限データアクセス」で作り直そうという議論が再び巻き起こりかけたのだと思う。

そこでそのとき私が主張したかったのは、「制限された利用」という概念を、要素的な個々の「利用」の集合として捉えれば、現行法の「アクセス制御機能により制限された利用」は「無権限データアクセス」と実質的に同義だということだった。

つまり、「無権限」なるものの客観的定義が明確化された状況においては、「無権限のデータアクセス」行為は、必ず、利用の制限機構を回避する行為を通じてなされるはずであるのだから、「無権限データアクセス」を直接に対象としなくても、「アクセス制御機能による制限の回避」を処罰の対象とすれば済むということであり、これは逐条解説書のそこかしこに書かれている同法の目的の解説と符合している。

それでもなお、「無権限データアクセス」を直接に対象とすべきだという主張は成立し得る。規制を現在以上に拡大しようとする場合においてはである。たとえば、電気通信回線を通じたアクセスだけでなく、直接手で電子計算機を操作して「無権限のデータアクセス」を行う場合や、目の前に置かれている記憶媒体のデータを許可なくコピーして持ち去ることや、暗号化して置かれているデータを許可なく解読したり復号する行為を処罰しようとすれば、「無権限データアクセス」という括り方をするのが統一的だということになる。

「無権限」をどう定義するか

しかしだからといって、現在の不正アクセス禁止法で守っているものまでもを、同様に「無権限データアクセス」という概念で括る必要があるということにはならない。もしそのような括りをすれば、「無権限」という概念の定義が再び求められることになり、けっきょく今と同じ「アクセス制御機能による制限の回避」に落ち着くのではなかろうか。

私は、「アクセス制御機能による制限」という「無権限」の定義は、なかなか出来栄えのよいものだったと思っている。もしこれを取り壊して、別の「無権限」を今から定義しようとしたとき、どのような定義があり得るだろうか。ひとつには、「管理者の意図に反したアクセス」というものが考えられる。

不正アクセス禁止法は、本来、コンピュータネットワークのセキュリティを高めるために必要とされるものであるはずのところ、この法律の存在が、かえってセキュリティを低下させているのではないかと指摘する声を、最近しばしば耳にする。つまり、安全管理が杜撰なWebサイトが不正アクセスによる被害に遭って、顧客に損害をもたらしたとき、運営者は自身の過失を省みるよりも先に、不正アクセスの犯人を非難して見せることによって、顧客からの責任追及を回避するという振る舞いが出てくる。これが社会的に容認されるようであれば、サイトの安全管理は向上しないままとなってしまうという懸念だ。

もし、「無権限アクセス」の定義を「管理者の意図に反したアクセス」としてしまうと、管理者のこうした責任逃れの口実として、アクセス者が不正アクセス犯に仕立て上げられ、まさにそういう世の中になってしまうだろう。

そうしたことが起こり得ることは、2002年に多発した、ファイル丸出し型の情報漏洩事件で実証されている。Webサーバの公開ディレクトリに秘密ファイルを置いておくという、最も杜撰なレベルの安全管理をしていたサイト運営者が、この事実がマスメディアにとりあげられるやいなや、「ハッカーによる不正アクセス被害だ」と釈明することが何度も繰り返し起きた。幸い、警視庁が被害届を受理せず、「道端に名簿を置いていたのと同じ」というコメントを出したことによって、そうした弊害は避けられた。

つまり、不正アクセス禁止法は、「無権限」を「アクセス制御機能による制限を回避して」と定義したことによって、そうした弊害を避けるよう、うまく設計されていたと言えるのではないだろうか。

何を守る法律なのか

しかしその一方で、不正アクセス禁止法は、「パスワードさえかけておけば対策したことになる」という考え方をもたらした。パスワードがどんなに脆くて弱いものであっても(たとえば 4桁数字など)、管理者はアクセス管理の責任を果たしたことになってしまう。

不正アクセス禁止法が施行される前、いわゆる「ハッカー」を自称する輩が、「社会に警鐘を鳴らす」という大義名分の下、パスワード破りをして、パスワード認証の脆弱さを示してみせるという行為が横行していたと耳にする。同法が施行されて以来、そうした大義名分は成り立たなくなったわけで、現在、おそらく、脆弱なパスワードはそこかしこに存在していることだろう。

つまり、パスワード認証の安全性についてだけ見れば、不正アクセス禁止法の存在によって、かえって社会は脆弱なままとなってしまったと見ることもできる。

事実、強固な認証を実現できるはずである、SSLのクライアント認証(電子署名による認証)が2005年になっても未だほとんど普及していないわけだが、その要因の一つが、パスワード認証の信頼が不正アクセス禁止法によって保護されてきたことにあると言えるだろう。

しかし、同法が施行された 2000年当時はどうだっただろうか。もし当時から、法による信頼性保護の対象を、電子署名による認証(不正アクセス禁止法二条2項三号)だけに限定して、パスワードを除外していたとしたら、その後、ネット社会はどのような進展を遂げていたであろうか。楽観的なシナリオでは、急速にクライアント認証が普及し、誰もが電子署名による認証を活用する安全性の高い社会が到来していたとなるが、悲観的なシナリオでは、何らかの理由でクライアント認証が普及せず、パスワードは破られ放題となり、インターネットによる取引自体が信頼に値しないものとして世間からみなされることとなり、ネット取引は今日ほど発展していなかったかもしれない。

また、現時点で、もし、不正アクセス禁止法を改正して、パスワード認証を識別符号の定義から除外することにしたら何が起きるだろうか。施行まで1年程度の移行期間を置いて、その間に署名による認証に置き換えていくことが要請されることになる。たしかに、そうした方が社会は安全になるとも言えるわけだが、一方で、すべての認証が高度なものを要求されることになり、簡易なアクセス制限というものが存在しえなくなってしまうだろう。

たとえば、Basic認証の効力について考えてみる。「無断リンク禁止教」を否定するネット識者の立場は、無断リンク禁止教を信仰する(考えの浅い)者たちが、リンクされていないという緩やかな方法でアクセス制限ができていると思い込むことは、情報漏洩のリスクを高めたり、公開すべきでない事柄を安易にネットに書いてしまうといったことをもたらすため、否定されるべき考え方だとの立場にある。情報の公開先を限定したいときは、パスワード認証をかけるのが常識とされなくてはならないと、無断リンク禁止教否定派は主張するわけであるが、これは、不正アクセス禁止法によるパスワード認証の信頼性担保が存在するからこそ成立するものであるとも言える。

どんなに弱いパスワードであっても、パスワードさえかけていれば、無断で情報を持っていかれることをある程度制限できることとなり、無断リンク禁止という考え方よりは格段に良い。仮に、不正アクセス禁止法違反を犯してまで、その弱いパスワードを破って認証を突破したとしても、そこで得られた情報を第三者にまで流すことは憚られるはずだという、情報漏洩防止の効果もある。

つまり、弱くてもパスワードがかかっていることによって、勝手に持っていくなという意思表示となり、誰でもそれを客観的に理解できる。その程度の弱いアクセス制限で十分な目的の場合もあるのであり、事実、私もその恩恵にあずかっている。

もし、不正アクセス禁止法が改正されて、第二条2項から一号の規定が削除されることになったら、こうしてバランスしてきた秩序が崩壊してしまう。

そう考えると、パスワード認証の信頼性を保護しているこの法律は、欠かせないものとなっているし、十分な役目を果たしてきていると言える。

1999年当時の報道を調べてみると、発表された法案に対する批判として、次のものがあった。不正な目的で無権限アクセスするのを禁止する目的犯規定になっていないため、偶然見つけた会員性Webサイトに出来心でIDとパスワードを入力したらログインできてしまっただけで、犯罪となってしまう。犯罪目的でログインしたわけでないのに、処罰されるのはおかしいというわけだ。

だが、2005年現在、目的がどうであれ他人のIDでログインする行為そのものが禁止されていることによって、上に述べたような秩序が形成されており、他人のIDでログインしてはいけないという倫理観が醸成されていると言える。

不正アクセスを防止する法律に完全は求められない

このように、パスワードについてだけ見ても、法規制による不正アクセスの防止は、法律の存在によって脆弱な実態を存続させてしまうという負の効果ももたらしてしまうことをどうやっても避けられないし、当然、規制なしというわけにもいかないという、トレードオフの関係にあり、法律に完全さを求めるのは誤りということだろう。

同様に、セキュリティホールを突いた攻撃を防ぐという目的での、法規制においても、両面があり、完全さを求めるのは無理がある。

その最たる例は、2002年のファイル丸出し型の情報漏洩であろう。これらの事件では、ファイルが丸出しになっている事実が匿名掲示板で暴露されることによって、漏洩先の範囲が拡大した。これはどう考えても避けられるべき事態で、掲示板で暴露する行為は法律で取り締まられてしかるべきだと考える人も少なくなかったことだろう。一部の人は、丸出しのファイルに対してアクセスする行為自体が、不正アクセス禁止法違反にあたると考えたかっただろう。しかしそれは警視庁コメントで否定された。

もし、これを不正アクセス行為として取り締まっていたら、本当に酷い脆弱な実態がそのまま温存されてしまったに違いない。一旦は悲惨な被害が多発したが、現在ではこうした事故はごく稀にしか見られなくなり、痛みを乗り越えて対策が進んだことがうかがえる。

ファイル丸出し型漏洩も、一種の「セキュリティホール」や「脆弱性」として分類されることが多い。管理者の意図からすれば、ホールとなっているし脆弱性であるからだ。だが、法律では、管理者の意図ではなしに、客観的な評価でアクセスが制限されているかどうかで判別される。

したがって、原理的には、他の種類のセキュリティホールや脆弱性についても、そこを突く行為が、不正アクセス禁止法で処罰できないものが存在する可能性は否定できないことになる。

二号三号不正アクセス罪の曖昧性 「∃」と「∀」の解釈

さて、不正アクセス行為の規定は曖昧だということが、以前より指摘されている。第三条2項の一号は曖昧ではないが、二号と三号が曖昧である。

一号では、何が「制限されている利用」にあたるかがその行為自身によって決定付けられている。つまり、他人の識別符号を入力することによって利用制限が解除される利用が「制限されている利用」であって、他人の識別符号を入力する行為は、それと同一の利用集合を利用可能にするのであるから、曖昧性の余地がない。たが、二号、三号ではそうはならない。

まず、「当該アクセス制御機能による利用の制限を」とされているから、ある行為が二号、三号違反であると示す際には、必ず、「どのアクセス制御機能に(どの識別符号が)入力されたのときに解除されるはずの制限が免れられたのか」を示すことが必須となる。

それが示されたならば、示された識別符号の入力による解除が行われた場合における、解除前では制限されていて解除後では制限されていない状態となる利用のそれぞれの集合を指して「制限されている利用」集合と呼ぶことができ、この解釈はこれで間違いないと思うが、問題は、「その『制限されている利用』をし得る状態にさせる」という文の解釈である。

ここは次の2つの解釈があり得る。

(a) 「制限されている利用」集合の要素の少なくとも1つを「し得る状態」にさせる行為

(b) 「制限されている利用」集合のすべての要素を「し得る状態」にさせる行為

多くの人は直感的に(a)の解釈を選択するのではないかと思われる。私もかつてはそのように解釈しようとしていた。じつは、昨年10月4日の「数理的理解の試み」は(a)の解釈を試みたものであり、11月21日の「続・数理的理解の試み」は(b)の解釈を試みたものである。

法律の文章を情報技術者が読むと、「かつ (and)」なのか「または (or)」なのかが不明になっていることに苛立ちを覚えることがしばしばある。上の解釈では、「∃」なのか「∀」なのかが曖昧だということだ。

(a)の解釈を続けようとすると、矛盾が多数噴出して解釈が続行できなくなる。そうした矛盾は10月4日の日記に既にいくつか書いている。とくに、複数のアクセス制御機能が存在する場合の解釈が困難になる。

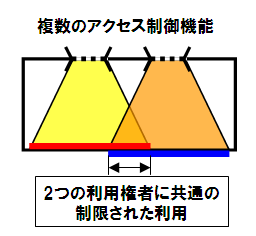

たとえば、図1のように、2つの異なるアクセス制御機能における2つの別々の利用権者に、共通の制限された利用集合(赤線と青線が重なった部分)が存在する場合、橙色の利用権者がその部分の利用をする行為をしたとき、黄色のアクセス制御機能から見れば、そのアクセス制御機能において黄色の利用権者の識別符号によって制限している利用をし得る状態にしたと解釈することができてしまう。

当然ながら、直感的には、橙色の利用権者は自身の正当な権限に基づいてその利用をしたとみなされるべきだと誰もが思うわけだが、不正アクセス禁止法の条文には、複数のアクセス制御機能が存在する場合の除外規定が何も書かれていないので、黄色のアクセス制御機能に対する「侵害」が、橙色のアクセス制御機能の存在によって除外されるとはどこにも書かれていないのである。

もうひとつは、罪数をどう数えるのかが定まらなくなる懸念がある。これについては、10月4日の日記「不正アクセス禁止法 罪数の矛盾?」で検討した。

ところが、先の (b)の解釈(「∀」の解釈)を選択すると、これらの矛盾は払拭されるのである。

(b)の解釈は、慣れないと不自然に感じられるかもしれない。利用集合というものがあって、そのすべての要素を利用するというのはどういうことなのか? という疑問が湧くだろう。だが、この法律は、「利用する行為」ではなく、

その制限されている利用をし得る状態にさせる行為

とあるように「利用をし得る状態にさせる行為」と定義されているのである。「制限されている利用」集合の全ての要素を一旦、利用し得る状態にした上で、その1つの要素を実際に利用する行為——という読み方ができる。

ようするに端的に言えば、(b)の解釈は、あるアクセス制御機能に対して、ある識別符号を入力したのと同一の状態を(識別符号の入力以外の方法で)作り出す行為を指すという解釈である。

この解釈を選択すれば、(a)で湧いてきた矛盾点(の大部分)が払拭されるだろうと直感できるはずだ。なぜなら、一号違反行為(他人の識別符号を入力する行為)に置き換えて解釈することができるからだ。

たとえば、図1のケースは(b)の解釈ならば矛盾なく解釈できる。橙色の利用権者はログインによって、青線の集合の各要素を「利用し得る状態」にするだけであり、赤線の集合の要素の全てを「利用し得る状態」にするわけではないからだ。

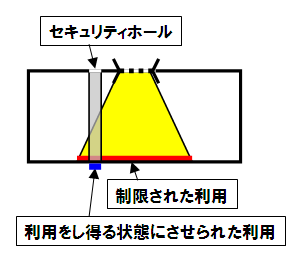

CGIの引数にパス名を与えたらそのファイルが閲覧できてしまった場合を考えてみる。10月4日の日記にも書いた図2のケースである。

たとえば、黄色のアクセス制御機能はメンテナンス用のFTPパスワード認証だとしよう。FTPで可能なことは、ファイルの読み出しだけでなく書き込みもあるし、アクセス可能な場所はそのアカウントに許されているディレクトリ全域となり、それが赤線の利用集合で表されている。

そこに、CGIの引数にパス名を与えたら、青線で示す利用集合が利用し得る状態になった(そしてそれを利用した)としよう。その行為によって「し得る状態」になった利用集合の範囲が、図のように赤色集合を包含していないならば、不正アクセスにあたらない。(b)の解釈ではそのようになる。

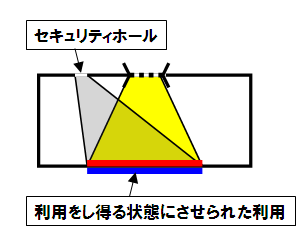

ではどのような場合が不正アクセスにあたるかというと、11月21日の日記にも書いた図3のケースが該当する。

具体的には、まず、バッファオーバーフロー脆弱性を突いてシェルを乗っ取った場合が該当する。シェルを乗っ取った場合というのは、必ず、特定の識別符号でログインしたのと同じ状態を作り出すものであるから、どのアクセス制御機能のどの識別符号が侵害されたかが明確に決定される。その点が明確であることは、この法律の保護法益が「アクセス制御機能に対する社会的信頼性の確保」であることから、元々要請されているところであり、(b)の解釈は保護法益に即したものとなっていると理解できる。

他には、SQLインジェクション脆弱性のあるログイン画面のパスワード入力欄に、SQL文の断片を入力することで、パスワードなしに他人のユーザIDでログインしてしまう行為は、そのユーザIDの識別符号でログインしたのと同じ状態を作り出しているのであるから、(b)の解釈に基づいて、そのアクセス制御機能のその識別符号による制限を侵害したと理解できる。

また、他人のcookieに格納されているセッションIDを何らかの方法で盗み出して、それを用いて当該サイトにアクセスする行為(セッションハイジャック)も、(b)の解釈に基づいて、そのセッションIDに対応する識別符号をつかさどっているアクセス制御機能を侵害したと単純に理解できる。

他にも、CGIの引数にOSコマンドインジェクション脆弱性がある場合は、シェルによるコマンド起動をし得る状態にした上でコマンドを起動したとみなせば、そのプロセスのユーザIDの識別符号についてそのアクセス制御機能を侵害したと解釈できる。

ところで、CGI引数にパス名パラメータを渡したら、httpdにとっての非公開領域にあるファイルを閲覧できたという状況について検討してみる。

それが管理者の意図に反するものかどうかは、客観的には判別されない。なぜなら、httpdにとっての非公開領域にあるファイルを、CGIプログラムを経由することによって意図して公開する作りになっているサイトは、ごく普通に存在する(掲示板など)からだ。それは、CGIにとっては公開領域にあるデータだということになる。

しかし、それが管理者の意図によるものではなく、CGIプログラムの欠陥によるものだという場合には、不正アクセス禁止法違反とされるべき行為だと考える人もいるだろう。だが、先に書いたように、この法律の立法趣旨が、「無権限データアクセス」といった主観的な基準(管理者の意図など)によって「無権限」を定義しているのではなく、「アクセス制御機能による利用の制限」という客観的な基準で「無権限」を定義しているのであれば、(a)または(b)の解釈によって客観的に判別するしかなく、(a)の解釈を選択すると矛盾が噴出してしまうところ、(b)ならば矛盾なく解釈でき、(b)で解釈するとすると、その行為は不正アクセスにはあたらないということになる。

(b)の解釈をすると、いくつかのよく知られた脆弱性を突く行為が、法律で規制されないことになってしまう。これは、昨年7月18日の日記「不正アクセス禁止法 情報セキュリティ技術者が期待するはずのもの」に書いたように、情報セキュリティ技術者にとって困ったことになる。

だが、ファイル丸見え漏洩という事態だって困ったことであったわけで、先に書いたように、不正アクセスを防止する法律に元々完全は求められないのである。どこかに線引きをして、ここまでは法律による保護もあるが、ここからは保護されないので、最低限の安全対策として(ファイル丸出し同様に)必ず実施しなくてはならないこととして、倫理を形成していくしかないのではなかろうか。

建造物侵入との対比

不正アクセス禁止法違反行為を「侵入」という言葉で表現されることが多い*2が、これを建造物侵入(住居侵入)のネット版だとみなす考え方も存在する。

たしかに、1980年代から90年代前半ごろまでの社会を振り返れば、当時のコンピュータは電話回線でつながっていて、アクセス権者(たいていは管理者)だけがそこに電話をかけてパスワードを入れてログインするという使い方があり、そこを第三者が見つけて不正にログインする行為は、住居侵入に近い感じがしないでもない。

しかし、インターネットでWWWが普及したこの10年では、サーバは公開状態にあり、誰でも無許諾でアクセスするのが当然であり、リンクは無断で行ってよく、Webロボットは自動的にデータを集めていくものであり、非公開情報はWebに置かないのが当然とする倫理観が形成され、もはやインターネットにつながったコンピュータを住居に喩えるのは無理がある状況となっているように思う。

そうした変化が既に訪れ始めていたころに、不正アクセス禁止法は制定されており、その変化に対応できているように私には思える。(b)の解釈をするならばだ。

そうすると、不正アクセス禁止法は、「住居」の概念のように私達の個人の安心した私生活の場を守ってくれるものではないことになる*3。これに対する不満や不安が、今、一般の人々の間にあるかもしれない。不正アクセス禁止法施行後に、ブロードバンド時代が到来し、今や大半の人が自宅でパソコンをインターネットに常時接続しており、それらのコンピュータへの侵入行為がもし法律で処罰されないとすると、法整備が不十分だということになる。

しかし、それを現行の不正アクセス禁止法の解釈の拡大で、保護されていることにしようとするのは無理があるのではないか。インターネットには、私的空間と公的空間の区別がない。私的空間を住居のように扱って保護しようとするのであれば、別の立法が必要であろう。たとえば、NATルータの内側を私的空間と定義するとか、一定のファイアウォールの内側を私的空間と定義するといった考え方の延長で何かできるかもしれない。(できないかもしれないが。)

*1 その後この文献を入手したので読ませていただいた。肝心な部分は奥村弁護士のはてなダイアリー7月12日のエントリに不足なく引用されている。

*2 とくにマスコミで。「不正侵入」と書かれることもあるが、侵して入ることなのだから常に不正であるはずで、不正な侵入という表現は変だ。逆に、違法でない行為に対して「侵入」という表現が使われることがあるが、それも誤りだ。

*3 実際、この法律の初期の案では事業用のコンピュータだけを対象としていたところ、パブリックコメントで、事業用も非事業用も区別なく保護するべきだとの意見があり、区別しないよう変更されたという経緯があるくらいだ。