2007年01月14日

■ 本物がいい加減なことをしていると偽物につけ入られる事例2件

スパイウェア対策ソフト売りのFUD

- PC世界のリフォーム詐欺、「ミスリーディングアプリ」って何だ?, ITmedia, 2007年1月11日

という記事が出ているが、ここで次の映像の冒頭を見てみる。

- 【動画】 眞鍋かをり「スパイウェアの恐さをもっとわかって」*1, ソフトバンクビジネス+IT, 2006年10月5日

いや正直ですね、ほんとにあの去年の春に、はじめてあのー、まあ、お仕事させていただいてソフトを頂いたんですけど、それまでセキュリティ対策を一切やってなかったので、あのー、はじめてあの、ソフトを入れてチェックしたときはですね、スパイウェアがね、208個出てきたんですよ。(ハハハハ。)ふふ。ちょっとひどい状態、もしかしたら情報出ちゃってたかもしれないなと思うくらいなんですけども、たいした情報入ってないんですけど、ねー、でもビックリしましたね。

当時このイベントを伝える次の「ニュース」が出ていた。

- 眞鍋さん、スパイウェア208個にビックリ!——CAが新総合セキュリティ対策ソフトを発表, ITmediaニュース, 2006年10月4日

発表会の場に駆け付けた眞鍋さんは「初めてスパイウェアスキャンをしたとき、208個もスパイウェアが出てきた。(セキュリティ対策の必要性は)痛い目に遭わないと分からない。PCに症状が出ずに情報を盗まれるだけだと、それに気付かないから恐ろしい」と話した。

ITmediaも地に落ちたものだ。「208個のうちcookieは何個ですか?」これを追求せずにそのまま流すんではそんなのは報道ではない。「全面広告」と頭に付けたらどうか。

このことは去年3月にも書いていた。

- ブログからFUDへ? 眞鍋かをりは30個の「スパイウェア」のうちcookieの数を明らかにせよ, 2006年3月11日の日記

いつのまにか30個から208個だったことに脳内増殖している。

もちろんこれは広告塔として業者に言わされていることなのだから、後からタレント本人に問い合わせるなどそれはお門違いだろう。一方、業者に問い合わせても「真鍋さん個人の経験談なので本人に聞いてください」で済まされると予想される。イベントのその場で報道関係者が問う以外に真実が明らかにならない仕掛けになっている。

だから問い合わせても無駄だと思ってきたわけだが、念のため、本当は何が何個だったのか日本CAに電話して聞いてみた。そのやりとりは概ね次のような感じの内容になった。

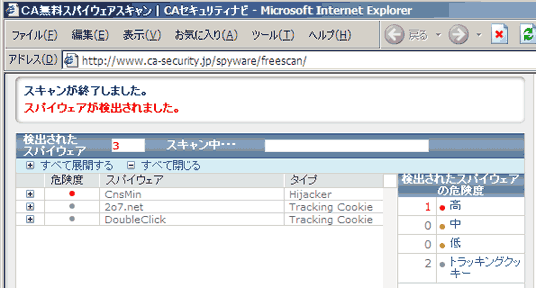

私: 無料スパイウェアスキャンというのを試してみたら、いくつか出てきたのでお尋ねしたいんですが、「Hijacker」タイプの「CnsMin」というのが1個と、「Tracking Cookie」タイプのものが何個か出ています。放置しておくと危険なものなんでしょうか?

CA: トラッキングクッキーというのは、インターネットをブラウザで閲覧すると入ってくるもので、スパイウェアの一種と考えている。お客さまの個人情報を収集したりということはない。安心してよい。

私: 収集しないのにスパイウェアなのですか?

CA: クッキーというのはサーバの情報をブラウザが覚えておくもので、普通のクッキーは問題ないのだが、トラッキングクッキーというのは複数のサイト間をまたいで共有するもの。

私: 共有してしまうんですか?

CA: 共有というか、お客さまのインターネットブラウジングの嗜好を収集しているもの。

私: たいして危険じゃないんですか?

CA: 危険度は低い。

私: 検出はするんですね?

CA: 弊社としてはスパイウェアとしている。

私: スパイしているのですか?

CA: スパイはしていない。

私: スパイしていないのにスパイウェアなのですか?

CA: 弊社ではそう分類している。

私: かなりの量が出るものなのですか? 普通どのくらいですか?

CA: お客さまによって違う。

私: 「CnsMin」はどうですか?

CA: お客さまのパソコンにJWordを入れていませんか?

私: JWordは一度入れましたが消しました。

CA: その一部分が残っているということ。

私: これは危険なんですか?

CA: とくに問題ない。

私: どうして検出されるんですか? 危険度が「高」になっているのですが。 これは危険なんですか?

CA: そうですね……。お客様のパソコンに何か症状など出ていますか?

私: いや出てないですけど。でも、スパイウェアっていうのは症状が出ないから怖いと聞きました。

CA: ものにもよりますので……。CnsMinはこれはJWordのもので、とくに問題ない。サポートのページの「[eTrust PestPatrol アンチスパイウェア]と[JWord プラグイン]をご利用のお客さまへのお知らせ」を見てください。

私: なんでとくに問題ないのが赤(危険度「高」)になるのですか? 放置してよいものをどうして検出するんですか? 誤検出ですか?

CA: 誤検出じゃないです(笑)。 意図しないで入ってしまうときがあるので。 ご心配なら弊社製品に無料のお試し版がありますのでそれで駆除なさってはいかがでしょうか。

私: ところで、というのもですね、眞鍋かをりのニュースをみたら 208個とあってそれでスキャンしてみたんですけどね。 この208個のうち、トラッキングクッキーは何個なんでしょうか?

CA: その部分はこちらでは詳細はわからないです。

(いろいろ交渉)

CA: お待ちいただけますか。

(しばらく待った後)

CA: やはりこちらではわかりません。

私: 208個というのは普通ですか?

CA: 数としてはかなり多いほう。 スパイウェア対策を全くしていなくて一年利用していると20から40個程度 出てくることもあるのですが。 使用の方法ですとか頻度によって異なるので、数値ではなかなか言えない。 208個はあり得ない数字ではないが、かなり多い部類になる。

私: そのうちの大半がクッキーということはあり得るんですか?

CA: ここからは推測ですが、閲覧すればするほど入ってくるものなので、 検出される数も多くなってくる。トラッキングクッキーが多かったのではないかとは思うが、こちらではわからなかった。

サポートセンターのトラッキングcookieの説明は技術的に正しいものだった。聞けば本当のことを教えてくれるようだ。

トラッキングcookieに問題があることは私自身これまでにも書いてきたことでもあるわけだが、その問題の大きさは、日本CAの無料スキャンページに書かれている「あなたのカード番号や銀行口座など、あなたの財産に関わる重要な個人情報がスパイウェアに盗まれる可能性があります」ということとは格段に違う。3月12日の日記に書いていたように、トラッキング cookieを「スパイウェア」として問題視するなら、auの携帯電話は100%がスパイウェア入りだということになる。

無料スキャンを試してみた人たちの感想トラックバックリストを眺めてみると、意味も解からず不安がっている様子が散見される。

こうやって本当に危険なものもたいして危険じゃないものも味噌糞にして宣伝しているから、リフォーム詐欺のような輩につけ入る隙を与えることになる。

フィンガープリントの無意味な確認をさせる政府認証基盤

- 裁判所かたった振り込め詐欺 最高裁が注意喚起, 朝日新聞, 2007年1月9日

というニュースが出ている。偽メールの実物はないかと探したところ公開している人がいた。

- 東京地方裁判所を騙った架空請求が来た, shckorの日記, 2007年1月9日

これによるとその架空請求メールには次の通り書かれていたという。

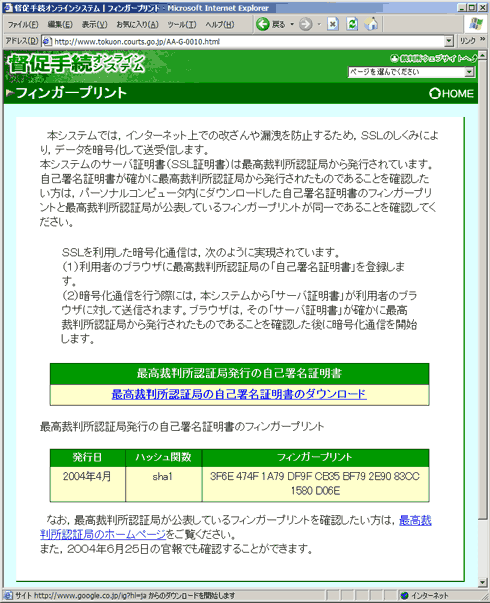

※ 裁判所からの告知を装う詐欺行為への対策として この電子メールは法務省が運営する最高裁判所認証局によって 電子署名が付与されています。 フィンガープリントは以下の通りです。 3F6E 474F 1A79 DF9F CB35 BF79 2E90 83CC 1580 D06E フィンガープリントの正当性は以下のページから御確認頂けます。 http://www.tokuon.courts.go.jp/AA-G-0010.html

もちろん、このメールに書かれている16進数を http://www.tokuon.courts.go.jp/AA-G-0010.html に書かれているものと比較したとろで、何の意味もないわけだが、一致していることでこのメールを信用してしまう被害者はいるだろうし、それを狙った詐欺だ。

ところが、最高裁判所自身が、その意味のない16進数比較をさせている。

証明書をルート証明書としてインストールさせるにあたって、それが偽物でないか(通信路上で差し替えられていないか)確認するためにフィンガープリントを確認せよとしているわけだが、そのフィンガープリントを同じインターネットで配布したのでは、何の確認にもならない。こんなところにフィンガープリントを掲示するな。*2。

最高裁判所認証局の証明書のフィンガープリントは、ここにも書かれている通り、https://www.pre-shinsei.courts.go.jp/fingerprint.html にも掲示されている。このページは https:// のページであり、VeriSign発行のサーバ証明書で運用されている。したがって、このページが警告なしに表示される https:// ページであることを確認した上で、フィンガープリントを照合すれば正しい照合になる——(1) わけだが、そのことを利用者が知っていなければ意味がない。(知らない利用者なら、http:// のページに書かれているフィンガープリントと照合して、偽物をインストールしてしまう。)

つまり、最高裁判所認証局はPKIの知識のある者にしか使えない。本来ならば、PKIの知識のない利用者に、安全に使えるよう、正しいフィンガープリントの照合手段を事前に伝えていなければならないが、それをやっていない。

最高裁判所がやっていることは詐欺師と同レベルの出鱈目なフィンガープリントの取り扱いだ。こういうことをやっているから、架空請求詐欺をやるような輩につけ入る隙を与えてしまう。

そもそも、WebのPKIにおいて、フィンガープリントは一般ユーザが普段扱うようなものではなかろう。サーバ証明書は官職証明書とは別なのだから、Webブラウザで登録済みの普通の民間認証局を使えばいい。なのに、PKIの仕組みを理解していない役所の人が、誤った技術理解の前提で、サーバ証明書も政府認証基盤でやると決めてしまった。どうしてもそうしたいというのなら、どうにか技術的に正しくやる方法が上の方法(1)であったわけだが、その正しい使い方を国民に知らせていない。

ところで、LGPKI(地方公共団体組織認証基盤)については、去年の9月から、ルート証明書がWindows Updateで自動的に安全にインストールされるようになり、この問題は解決している。もうフィンガープリントはいらない。

それなのに、いまだにフィンガープリントを掲示して出鱈目なことを言っている地方公共団体が大量にある。詐欺師につけ込まれる前に、早く出鱈目な記述を削除するべきだ。

*1 「CA インターネット セキュリティ スイート 2007」新製品発表会より。

*2 最高裁判所はこの架空請求詐欺について、トップページに注意喚起の告知を出したが、被害者が見るところはトップページではない。架空請求メールに書かれているこのURLのページ内に注意を書いておけば、偽メールから辿って今まさに騙されかけている人に読ませることができる。だから、ここに書き込むなり、すぐにできないならとりあえずこのページを削除するなり、URLを変更なりするべきであることは明白だ。このことについて、最高裁判所事務総局民事局第一課に電話し、このシステムの担当事務官に伝えた(10日)が、いまだ何も対処されていない。電話した際、「四の五の言っている間にとりあえず消せ」と言ったところ、担当者は「すぐにはできない」と言い、その理由を尋ねたところ、このページを編集する方法がわからないから(トップページに注意を載せる方法は知っているのに対し)と言っていた。