2012年08月18日

■ Tポイント曰く「あらかじめご了承ください」

「Tポイントツールバー」なるものが登場し、8月8日ごろからぽつぽつと話題となり、13日には以下のように評されるに至った。

- Tポイントツールバー(by CCCとオプト)が悪質すぎてむしろ爽快, やまもといちろうBLOG, 2012年8月13日

その13日の午後、一旦メンテナンス中の画面となり、夕方には新バージョン(1.0.1.0)がリリースされたのだが、15日には、「Tポイントツールバーに関する重要なお知らせ」が発表されて、「8月下旬」まで中止となった。非難の嵐が吹き荒れる中で堂々と新バージョンを出してきたにもかかわらず、なぜすぐに中止することになったのかは不明である。

この「Tポイントツールバー」とはいかなるものか。以下の通り検討する。

騙す気満々の誘導

刑法の不正指令電磁的記録供用罪(第168条の2第2項)は、「人が電子計算機を使用するに際して(略)その意図に反する動作をさせる」かつ「不正な」プログラムを、他人のコンピュータにおいてそのような実行の用に供する行為を犯罪と規定したものであるわけだが、ここで言う、「人が電子計算機を使用するに際してその意図に反する動作をさせるような実行」というのが、どのような意味なのか改めて確認しておきたい。

仮にこれの意味が、使用者の誰かが「俺の意図に反した」と言い出したら犯罪だ!というものであるとしたら、プログラマはいつ犯罪者にされてしまうかわからないわけで堪ったものではない。しかし、この点ははじめから杞憂である。「その意図に反する」というのは、個々の使用者の意図ではなく社会一般の認識において判断されるという客観説がとられている。

あるプログラムが、使用者の「意図に沿うべき動作をさせず、又はその意図に反する動作をさせる」ものであるか否かが問題となる場合におけるその「意図」とは、個別具体的な使用者の実際の認識を基準として判断するのではなく、当該プログラムの機能の内容や、機能に関する説明内容、想定される利用方法等を総合的に考慮して、その機能につき一般に認識すべきと考えられるところを基準として判断することとなる。

吉田雅之, 特集・情報処理の高度化等に対処するための刑事法の改正 法改正の経緯及び概要, ジュリスト, No.1431, pp.58-65 (2011)*1

では次に、プログラマの意思としては「その機能につき一般に認識すべきと考えられる」動作(客観的に期待される動作)に一致するプログラムとして開発・配布したつもりであるにもかかわらず、現実には、それと一致せず、社会の一般の人々にとっては意図に反する動作そのものなのが実態だった場合はどうだろうか。

これがまさに、昨年の国会審議で焦点となった「バグ」のケースをどう扱うかの問題である。衆議院での一部の参考人意見と一時期の大臣答弁では、バグも重大なものは該当し得るとされていた。その後、法務省はそれらの考え方を否定している*2のだが、その一方で、衆議院の参考人質疑でバグも重大なものは該当し得ると述べた今井猛嘉教授は、さらにその後、法律雑誌ジュリストの特集記事において同様の考え方を示しており*3、参考人意見のときと考え方を変えていない様子が窺える。

普通の善良なプログラマは当然、自分のプログラムの使用者を騙そうなどというつもりはないだろう。善かれと思ってプログラムを作っているわけで、プログラマの認識における当該プログラムの主観的な動作は、客観的に期待される動作と一致しているはずである。それなのに、バグなど、プログラマの何らかの考慮不足によって、結果として、客観的に期待される動作と異なった「意図に反する動作」をさせる事態となり、それが「不正な」と言えるような重大な害をもたらしたときに、民事上の責任を負わされ得るのはしかたないとしても、刑事上の犯罪とされるなどというのは、情報技術業界にとっては堪え難いことである。だから、昨年の国会審議に対しても情報処理学会が声明文*4を発表したわけである。故意がなければ不可罰なのだとしても、このような考え方では不作為の罪に問われかねない危険が残ってしまう。

犯罪とすべきはその逆である。つまり、開発・配布者が意図するところのプログラムの動作が、客観的に期待される動作と異なる場合(かつ「不正な」指令を与える場合)である。この考え方は、法務省の見解と一致していると思う。

では、ここで言う「客観的に期待される」動作、つまり、「当該プログラムの機能の内容や、機能に関する説明内容、想定される利用方法等を総合的に考慮して、その機能につき一般に認識すべきと考えられるところ」というのは、具体的にはどういうものだろうか。

利用規約はどうか。利用規約に書かれていればその記述が「その機能につき一般に認識すべきと考えられるところ」と言えるのだろうか。

技術者としては、自分に責任が降り掛かってくるのを避けたいので、利用規約に書いておけば免責されることにしたい傾向があるようだ。技術者はこう言うだろう。「利用者の誤解が一定数生じることはサービス提供者としてはどうしようもないわけで、利用規約に書いておけば免責されるのでないと困る」と。

しかしその点については、冒頭に書いたように杞憂であり、規約に何も書いていなくても*5、その状態で「客観的に期待される動作」が、開発・配布者の認識における動作と一致していれば犯罪ではない。なので、「利用規約に書いておけば免責されるのでないと、怖くてプログラムを配布できない」などと心配する必要はない。

むしろ逆に、「利用規約に書いておけば免責されるはず」との考えで、利用者を騙すつもりでスパイウェアを配布するような連中を処罰できないようではまずいだろう。実際、利用規約に書いてあっても犯罪とされた事件は既にあり、有罪判決も出ている。

- 4クリック詐欺事件 共犯の男ら猶予判決, 産経新聞, 2012年7月6日

アダルト画像をパソコンに表示させたままにするウイルスを使った「4クリック詐欺事件」で、詐欺と不正指令電磁的記録供用の罪に問われた会社員(略)懲役2年6月、執行猶予4年(求刑懲役3年)を言い渡した。

- スマホアプリにウイルス、全国初の立件 警視庁 (リンク切れ), 日本経済新聞, 2012年6月14日

スマートフォン(高機能携帯電話=スマホ)のアプリ(ソフト)にウイルスを組み込み、架空請求により料金をだまし取ったとして、警視庁サイバー犯罪対策課は14日までに、元IT関連会社社長(略)ら6人を不正指令電磁的記録供用と詐欺の疑いで逮捕した。(略)

容疑者は「利用規約を書いていたので違法とは思わなかった」と容疑を一部否認。同課は、同容疑者らが架空請求や個人情報の抜き取りを目的にウイルスを作成した疑いもあるとみて調べている。

(略)無料のアダルト動画が見られるアプリを公開。このアプリはインストールと同時に、スマホ利用者の電話番号やメールアドレスを抜き取る仕組みとなっており、約9200人分の個人情報が流出していた。(略)

規約に書いてあっても犯罪とされる場合があるとなると、善良な技術者は自分の身が心配になるかもしれないが、それも杞憂だと考える。なぜなら、不正指令電磁的記録の罪の構成要件には、客観的に期待される動作が実際の動作(開発・配布者の認識における動作)と異なるものとなることを、開発・配布者が認識しているという要件が含まれるとするべきである*6からだ。

つまり、利用規約がどうであれ、結果として、社会一般の者に「客観的に期待される動作」がどのようなものとなるかを、開発・配布者がどのように認識しているかである。

例えば、利用規約に書いてあっても利用者はその意味を理解しないだろうとの認識の下、「客観的に期待される動作」が実際の動作とは異なるものとなり得ることを(つまり、利用者は誤解して利用するだろうと)認識しながらそれを認容し、開発・配布する行為は(それが「不正な」指令を与えるプログラムであるなら)犯罪とされるべきである。善良なプログラマーにとっては無縁なことであろう。

その点、「Tポイントツールバー」はどうであろうか。

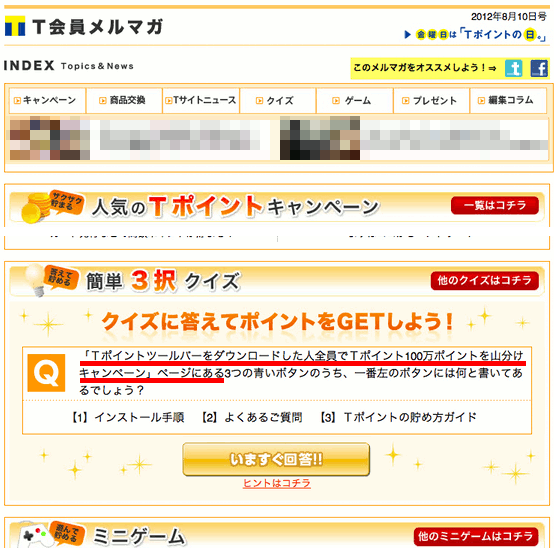

以下の図1は、CCC(カルチュア・コンビニエンス・クラブ)が8月10日に、Tポイントツールバーのインストールを誘うためにT会員に送ったHTMLメール(一部抜粋)である。

(赤の下線は引用時に付加したもの)

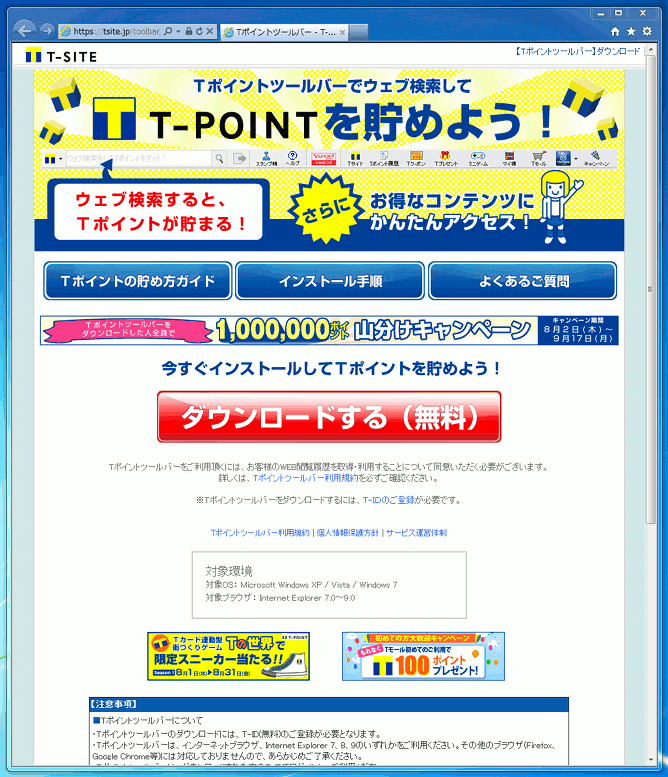

当時、Tポイントツールバーのダウンロードページは以下の図2のようになっていた。

上の方に書かれているように、「ウェブ検索するとTポイントが貯まる」というのが、Tポイントツールバーが提供する機能の趣旨として説明されている。しかし、その説明とは異なる別の「隠された」機能があり、それが提供者側が狙う本来の機能なのだ。

よーく見ると、巨大な「ダウンロードする(無料)」ボタンの下に、小さく「Tポイントツールバーをご利用頂くには、お客様のWEB閲覧履歴を取得・利用することについて同意いただく必要がございます。詳しくは、Tポイントツールバー利用規約を必ずご確認ください。」と書かれている。

このTポイントツールバーは、8月8日からスパイウェア紛いだとしてTwitterで非難され始めるのだが、そのように非難の嵐が吹き荒れる中でも、抜き取られるのは検索の履歴のみだと理解した人が何人もいた。「お客様のWEB閲覧履歴」という記述が、あらゆるWebページの全履歴であることまでは、予見して理解されない実態があった。*7

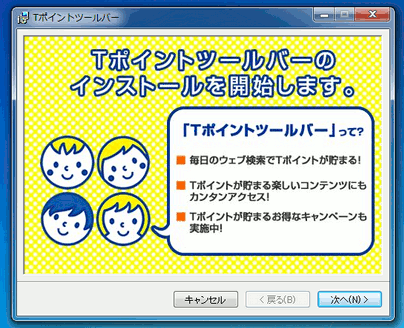

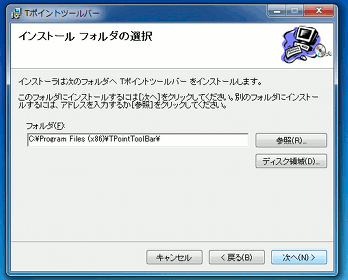

この「ダウンロードする(無料)」ボタンを押すと、「T-SITEログイン」の画面になり、T会員としてログインすることを促される。ログインすると同時に「TPointToolBar.exe」のダウンロードが開始される。これを開くと、以下の順に画面が出るようになっていた。

ここでも、あくまで「毎日のウェブ検索でTポイントが貯まる」という趣旨のプログラムであると説明されている。なぜここに「全てのWebページのアクセス履歴をCCCが収集します」という事実を書かないのか。

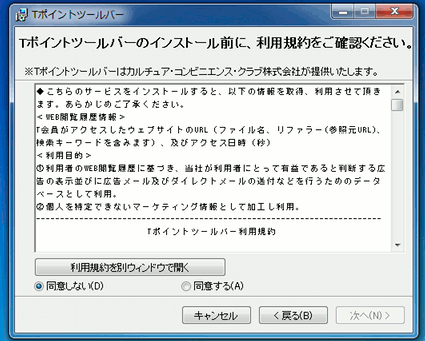

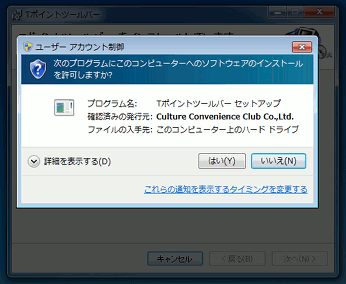

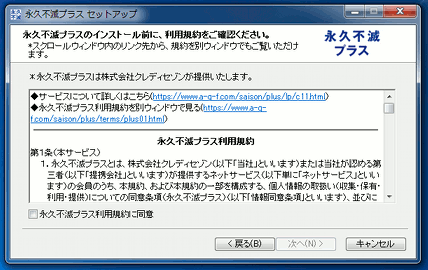

「次へ」ボタンを押すと以下の画面が出てくる。

利用規約が出てくるわけだけども、「Tポイントツールバー利用規約」の前に、特出しして、「こちらのサービスをインストールすると、以下の情報を取得、利用させて頂きます*8。あらかじめご了承ください。」との記述がある。「一応やりましたよ」ということなのだろう*9。

ここで「あらかじめご了承ください」という表現を使うセンス。真っ当な企業がすることとは思えない。要するに「悪く思うな」ということだ。ここを見落として先に進めたら終わりである。この後には説明が出てこない。

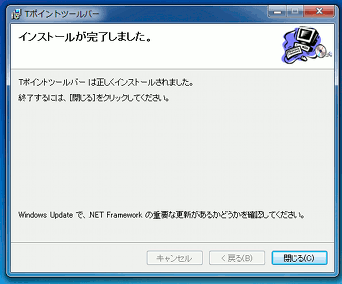

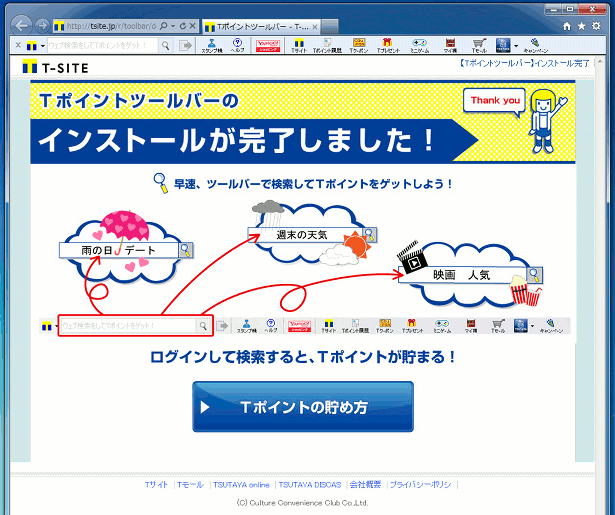

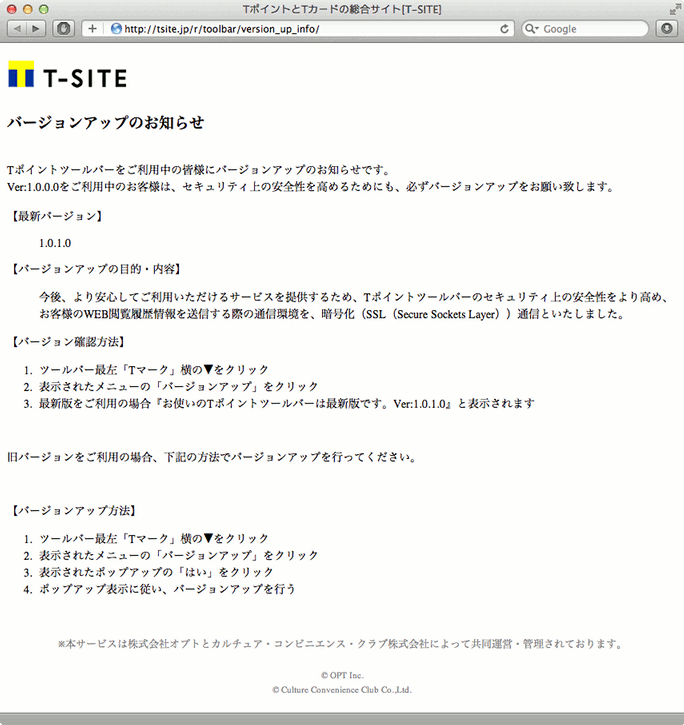

「閉じる」ボタンを押すと以下の図6のページが開く。

ここでもあくまで、「ログインして検索すると、Tポイントが貯まる!」と説明され、本当の機能は説明されない。

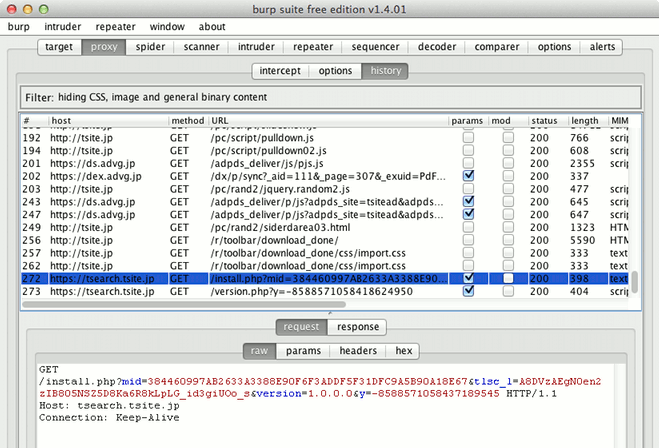

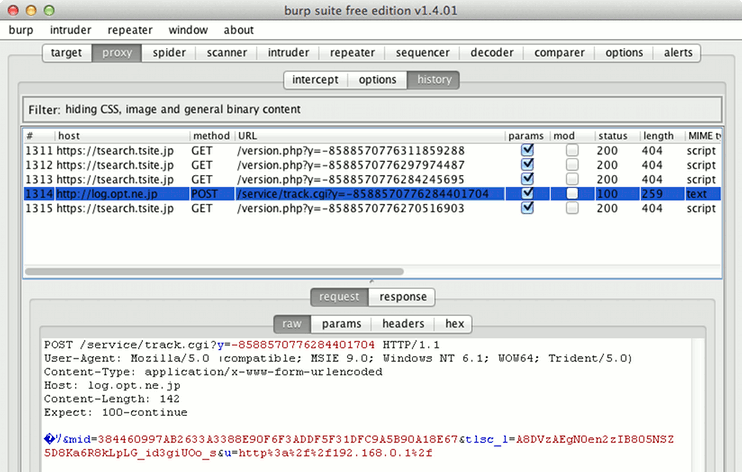

この時点で、以下の情報送信が行われる。

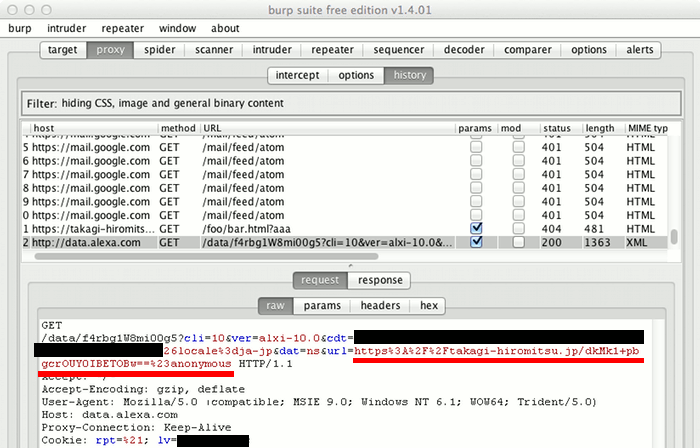

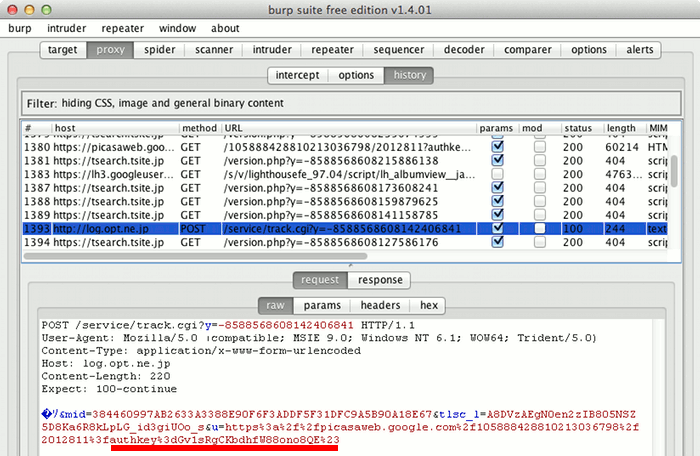

ここで送信されている「mid=」の値は、私の端末(バーチャルマシン)のMACアドレスのハッシュ値(SHA-256)である。これを「tlsc_l=」の値(ログイン中のT会員番号と一対一対応したID)と合わせて、tsearch.tsite.jp/install.php に送信している。端末IDと会員番号を紐付けているのだろう。

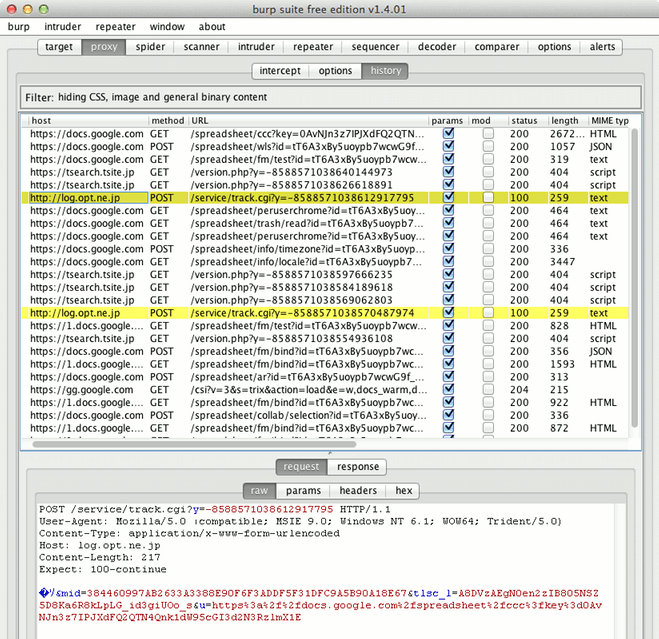

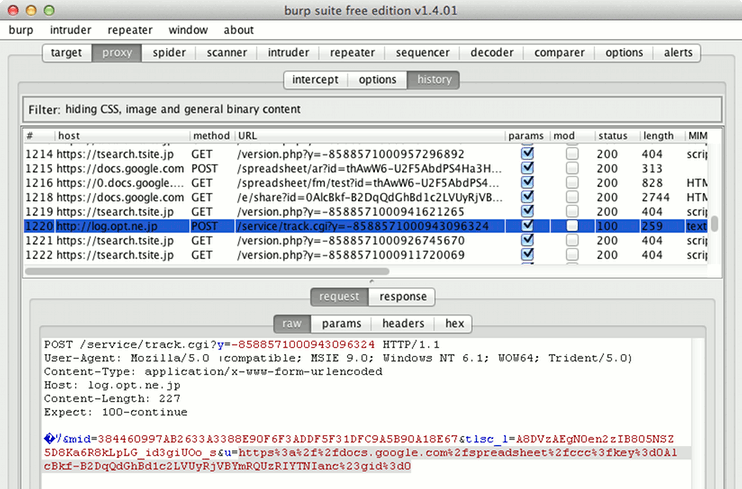

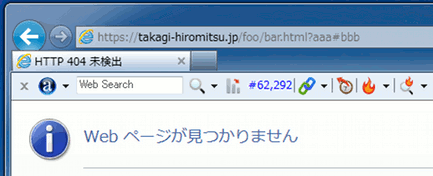

そして、この時点で既にアクセスURLの送信は開始されている。どこかのWebサイトを訪れると、そのページのURLが全部そのまま、log.opt.ne.jp のサーバへ以下のように送信される。

このように、私の端末のMACアドレスのハッシュ値「mid=」と、私のT会員番号と一対一対応したID「tlsc_l=」と同時に、アクセスしたURL「u=」が送信されている。

T会員番号と一対一対応したIDで個人を識別しながらアクセスURLの送信をすることは、上記図4の特出し部分には書かれていない*10。また、MACアドレスを送信することについては、「Tポイントツールバー利用規約」にさえ全く書かれておらず、これは無断送信である。

このようなやり方でこのようなプログラムを実行の用に供する行為は許されるのか。

ところで、こういった、例外なく全てのURLをそのまま送信するプログラムは、後述するように、海外の事例を含めて、2003年以降では見かけないようになっていた。スパイウェア又は情報漏洩プログラムとして忌避されてきたからだ。

類似のツールバーとして「楽天ツールバー」などがあるが、これらには、全アクセスURLを送信する機能はないようだ。

@nukanuka3 楽天ツールバーはツールバーで検索したものだけ。Tポイントは表示したページを軒並み取得。悪質さは段違いにTポイントだと思う。

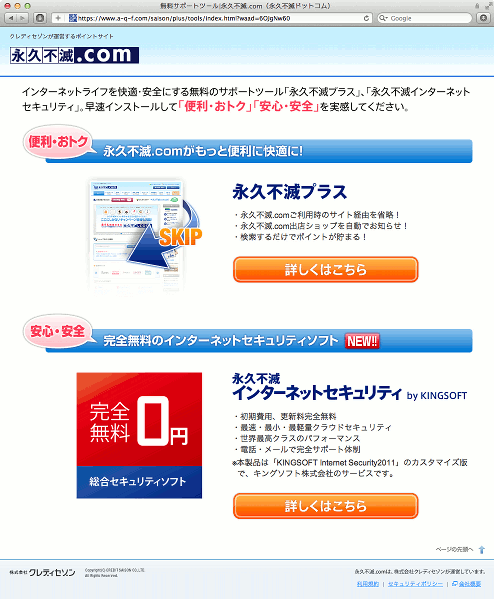

— ぬか漬けさん (@nukanuka3) 8月 9, 2012ただ、日本では、一つだけ、全てのURLをそのまま送信するプログラムがあった。私はこれまで存在に気付かなかったのだが、「永久不滅プラス」がそれである。調べてみると、昨年4月に登場していたようだ。

- 永久不滅.comのツールバー「永久不滅プラス」, 株式会社クレディセゾン

- 永久不滅.comを日本一のアフィリエイト・モールに育てたクレディセゾン 「ネットビジネスの両輪は、良いビジネスモデルと優良な会員」, ダイヤモンド・オンライン, 2011年8月22日

もう1つ、今後力を入れようとしているのが、マーケティングデータ事業です。リアルの店舗でクレジットカードを使った場合は、いつどこで使ったかはわかりますが、何を買ったかまではわかりません。それがネットだと、何を買ったかまでわかります。

今年4月からは、「永久不滅プラス」というツールバー(ブラウザに付加機能を追加するプログラム)の提供も始め、既に12万人が利用しています。このツールバーを使ってショッピングすれば、その都度ログインしなくても永久不滅.comを経由したことになります。会員にとって面倒な手間が省けて便利なだけでなく、もちろん会員の許可を取った上でですが、行動履歴の情報も蓄積することができます。

こうした購買履歴や行動履歴と会員の属性情報が紐つけられると、日本で最も精緻なマーケティングデータになります。マーケティングデータ販売、オーディエンス・ターゲティングネット広告などの事業も、大きな可能性があると考えています。

「永久不滅プラス」をインストールして調べてみたところ、「全てのURLをそのまま送信する」という点は、Tポイントツールバーと同じであった。しかし、その機能についての利用者への説明が、その態度が、Tポイントとは全く違うものであった。

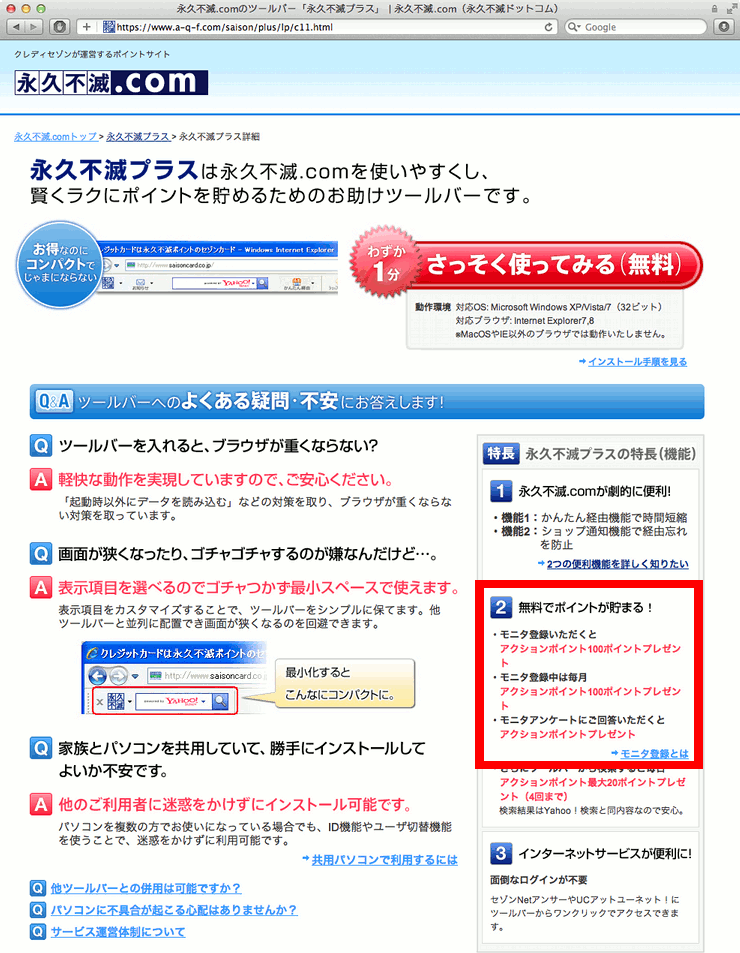

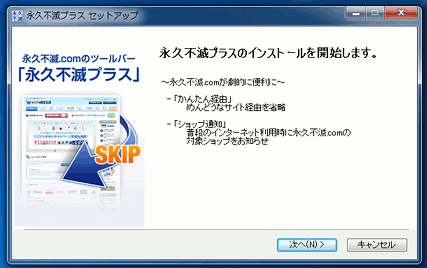

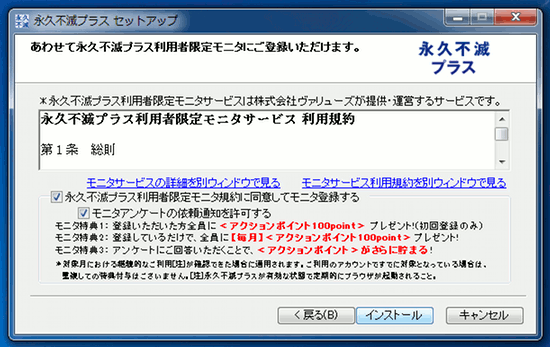

以下は、「永久不滅プラス」をインストールするまでの手順である。「永久不滅.com」に会員登録するとき、以下の図9が現れて、「永久不滅プラス」のインストールを勧められる。

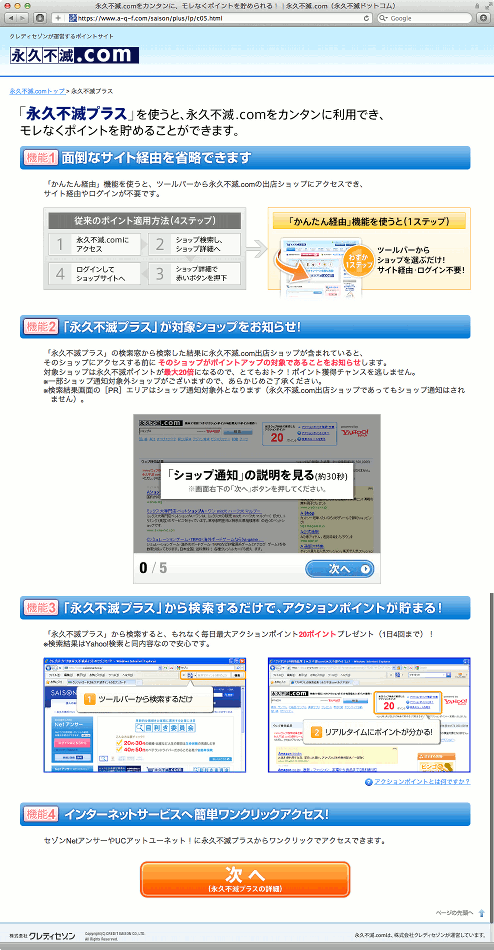

この段階では、「全てのURLをそのまま送信する」機能について説明されていない。「詳しくはこちら」をクリックすると、以下の画面が現れ、便利機能の説明だけが並んでいる。

そしてこの「次へ」ボタンを押すと、以下の画面が現れる。

(赤枠は引用時に加えたもの)

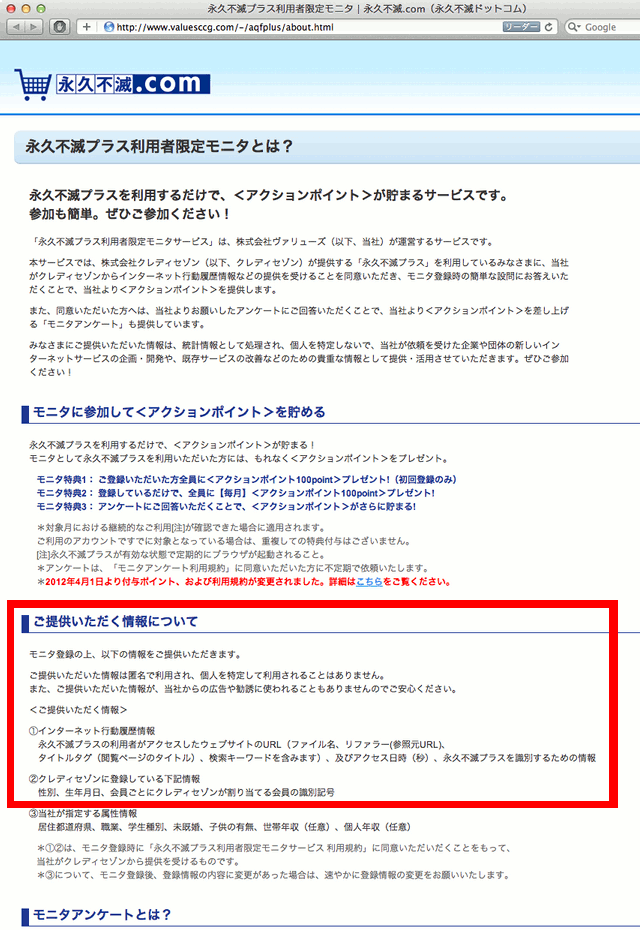

赤枠で示した部分に書かれているように、「全てのURLをそのまま送信する」機能は、「モニタ登録」したときのオプション機能なのだ。「モニタ登録とは」のリンク先は以下のように書かれている。

(赤枠は引用時に加えたもの)

このように、何が行われるのか、わりとわかり易く説明されている。しかも、インストーラを起動したとき、以下の図13のように、「永久不滅プラス」というツールバーの利用規約に同意した後、さらに、「永久不滅プラス利用者限定モニターサービス」の利用規約が示されて、モニタ登録を選択せずに利用することも可能になっている。(「モニタ登録する」のチェックボックスを外せばよい。)

「モニター登録」という表現も、それで何が行われるのか直感的に予見し易いように工夫されていると言えるだろう。「モニター」とは従来からだいたいその手のものを指している。

同じポイントサービスでも永久不滅.comとTポイントの規約を読み比べると比べるのも申し訳ない気持ちになる。T会員規約は騙す気満々というのが丸分かりなので暇な人は読み比べてみると良いです。

— satorenさん (@satorenjai) 8月 11, 2012このように、不正指令電磁的記録供用罪該当性の観点から、プログラムの開発・配布者が、どのような意図をもっているかについて、「Tポイントツールバー」と「永久不滅プラス」とでは、全く異なる趣であることがわかる。*11

「永久不滅プラス」について犯意を問うことはできないだろう。利用者達が「全てのURLをそのまま送信する」機能の存在を知らないままインストールしてしまうことを、「永久不滅プラス」の開発・配布者らが待望しているようには見えない。可能な説明の限りを尽くしたかと言えば、まだ改善の余地はある*12にしても、まあ、利用者に誤解されないように説明しようという意思は見て取れるだろう。

同様に、アクセスURLの送信機能を持つ、Googleツールバーや、はてなツールバーにおいても、利用者に重要事項を説明している例があり、これについては2006年2月5日の日記「閲覧しているページのURLを送信するツールバー類のリスクとその機能説明」に書いている。

それらに比べて「Tポイントツールバー」はどうか。どこにもそういった努力が見られない。「このくらいで逃げられますか」という態度で、インストーラの利用規約の上に特出しした説明を粗雑な日本語で付け加えたにすぎない。このような「このくらいで逃げられますか」というやり方は、昨年9月のミログ社の「AppLog」騒動のときと共通している。

しかし、不正指令電磁的記録供用罪の構成要件であるべきところの、「利用規約に書いてあっても利用者はその意味を理解しないだろうとの認識の下、客観的に期待される動作が実際の動作とは異なるものとなり得ることを(つまり、利用者は誤解して利用するだろうと)認識しながら、それを認容していたか」という、開発・配布者の内心の問題は、どうやって立証するかという困難がある。

例えば、これは一般論であるが、開発・配布者に「なぜ、全てのURLをそのまま送信する事実について、もっと、ここやここにはっきりと書かなかったのか?」と問い質したときに「そんなことを書いたら、利用者が怖がって敬遠してしまうので書かなかった。」と供述するとか、あるいは、社内文書や電子メールで、一部の善良社員が、「こういうふうに書かないと利用者がこの機能を知らないままインストールしてしまいます。」と指摘していて、それに対して他の社員が「そんなことをしたら利用者が怖がって敬遠してしまうからだめだ。」といった返事をしているのが見つかれば、不正指令電磁的記録作成・供用罪を立証できるのではないだろうか。

このように、プログラムの開発・配布者は、利用者が誤解して実行してしまうプログラムを、積極的に実行させようとする場合(例えば「100万ポイント山分け」などの宣伝文句で誘う場合)には、利用者が誤解することを待望するような意識自体を持たないようにしないと、罪に問われかねない点に注意したい。*13

そもそも、Tポイントツールバーに限らず、Tポイント自体が「このくらいで逃げられますか」というやり口になっている。7月17日の朝日新聞朝刊の記事で指摘された、ドラッグストアが客の医薬品購入事実をCCCに提供しているのが刑法134条の秘密漏示罪*14に当たり得るという件でも、同様の構造がある。私があるドラッグストアで、薬剤師の店員に、刑法134条の秘密漏示罪に当たるのではないかという話をしたときに、私が薬剤師に「そうと知ったからには、この後、客に医薬品を販売する際には、Tポイントカードの提示を求めるときに、『これによりこの医薬品を購入した事実がCCCに提供されることになりますが、よろしいですか』と個別の同意を求めればよい。そうすれば秘密ではなくなる。」と告げたとき、その薬剤師は「そうするとお客さんは商品を買わなくなるかもしれない。」と言った。そういう認識の下でやっているわけだ。(この件については、日を改めて詳しく書く予定。)

こういう状況であるにもかかわらず、一流の技術者が、今回の件で以下のようにツイートしたことは、誠に嘆かわしい。企業向けの監視ソフトは、誰にとってもその目的でURL送信するのが明らかであり(それ以外の用途に流用していないのなら)「意図に反する動作」となりようがない*15。(利用規約で免責されるのでないと開発者としては怖いという気持ちはわかるけれども。)

Tポイントツールバーが違法なら企業向けの監視ソフトも違法になりそう

— Kazuho Okuさん (@kazuho) 8月 10, 2012もっとも、Tポイントツールバーについては、不正指令電磁的記録供用罪に該当するには、それが「不正な」プログラムと言える必要がある。「不正な」との要件は、規範的構成要件要素と呼ばれるもので、裁判所が決めるものであるから、明確な基準が現時点であるわけではない。しかし、少なくとも次のことは言えるだろう。

もし仮に、ツールバーが送信する情報が、コンピュータのハードディスク内のファイルの中身(ワード文書や、表計算ファイル等)だったとしたらどうだろう。いくら利用規約にそのことが一応書かれていたとしても、このようなやり口でインストールさせ、かつ、利用目的がこのようなものであるなら、明らかに不正指令電磁的記録供用罪として断罪されるべきものだろう。

ならば、URLなら良いのか?ということになる。URLは公開情報だから盗んでも構わないのか。いやそうではないだろう。この点について以下で検討する。

セキュリティ上の問題

Tポイントツールバーが、HTTPSで保護されたページを閲覧したときも、そのURLをHTTPで(暗号化せずに)送信してしまうことが、セキュリティ上の欠陥である旨が、徳丸氏により指摘された。

- Tポイントツールバーを導入するとSSL通信の履歴までもが盗聴可能になる, 徳丸浩の日記, 2012年8月10日

これを受けてか、Tポイントツールバーは、8月13日に新バージョンを出し、何と、URLをHTTPSで送信するようにカイゼンした。いや、そういう問題じゃあない。

TLに流れてきた Tポイントツールバー SSL対応(だけ)があまりにも想定内すぎて、自分の目でサイト見るまで本当の話だとは思えなかったtwitter.com/Cozy57/status/…

— Koji Uchikawaさん (@Cozy57) 8月 13, 2012ほんとにSSL化の部分「だけ」対応したの?「Tポイントツールバーのセキュリティ上の安全性をより高め」って高めるも何も、元のは安全性なかったに等しいじゃん。謝罪リリースはいつ出すの?しれっとバージョンアップして、一言も説明責任も果たさず、謝りもしないの?

— いが(たろに)さん (@iga_iganao) 8月 13, 2012Tポイントツールバーに新バージョン!これは窃盗団が「逃走の際における車輌走行については皆様のご要望の多かった安全に配慮し法令遵守の元に逃走して参ります」こういう事ですか?それって安心なのかしら?

— ranocchio_azzurroさん (@ranocchio_azz) 8月 14, 2012Tポイントツールバー凄いね 感性がだけど皆様の同意のもとにピッキングに励んでおりましたがこの度ピッキングツールをより環境負荷の少ない材質のものに変更致しましたくらいの馬鹿げた物言いほんとまあ凄い会社

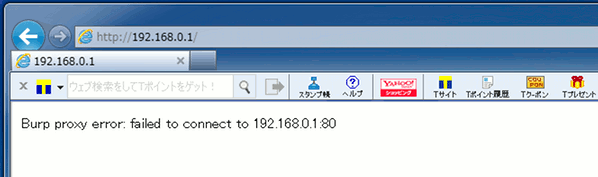

— GugliaGuglielminettiさん (@reatiuf) 8月 14, 2012URLを盗み出すのがなぜセキュリティ侵害となるのか、いくつもの類型があるが、その一つは、社内の秘密が漏れるという問題である。

以下の図15のように、Tポイントツールバーは、プライベートアドレスのサーバへのアクセスについても、そのURLを送信する。

こんなん、フリーランスはインストールするだけでNDA違反だわ。 御社も社内通達で禁止しないとえらいことになるよ。

— TANAKA Uさん (@TANAKA_U) 8月 10, 2012規約でも、仕様上でも情報の転送機能をOFFにできないので、社内端末には利用禁止にしないとまずいな・・・イントラネットのURLも駄々漏れになりますね、しかも平文転送・・・ここまで有害だと頭にきます>Tポイントツールバー

— Morita(Nekomata)さん (@moritata) 8月 9, 2012社内システムでも検索とかはGETが多いだろうし、て言うか全部POSTのシステムなんて使いづらくてヤダ。Tポイントツールバー対策? @

— AMANO Takeharuさん (@ta_321) 8月 9, 2012Tポイントツールバーのヤバさをセキュリティ担当者にメール。速攻で絶対に使うなというお達しが発令されてました。社内的には間に合ったな。

— Yoshidaさん (@ysd3) 8月 9, 2012Tポイントツールバー、社内LANでノーガードだったので急いで本社情シスに危険性を訴えた。たったいま早急にブロックすると連絡きた。やれやれ一安心

— 木暮柚葉さん (@kogure_yuzuha) 8月 9, 2012そういや・・・Tポイントツールバーの件、お盆を返上して対策やら影響調査をしてたんだけど、残念ながらお盆前にインストールしてたバカ社員が一人いることが通信ログ調査で発覚してしまった。

— スイーツ大好き☆おにくやさんさん (@superunkman) 8月 18, 2012もう一つのセキュリティ侵害の類型は、近ごろ利用が進んでいるという、いわゆる「クラウド」に社内文書等を置くようにしている場合である。

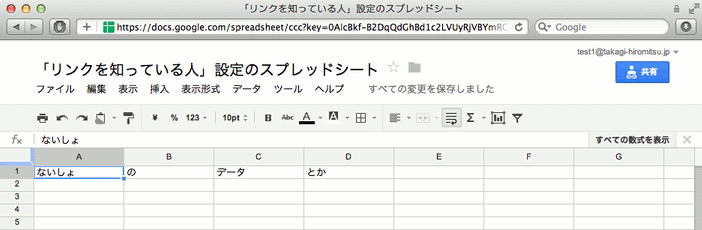

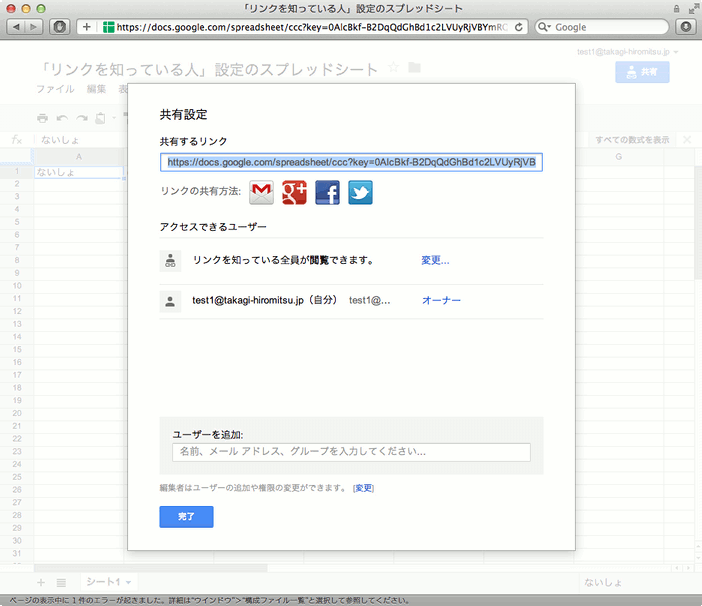

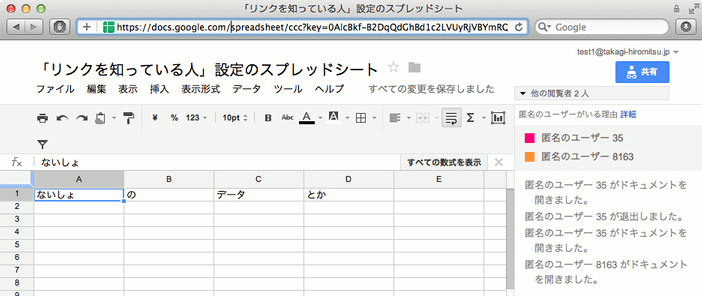

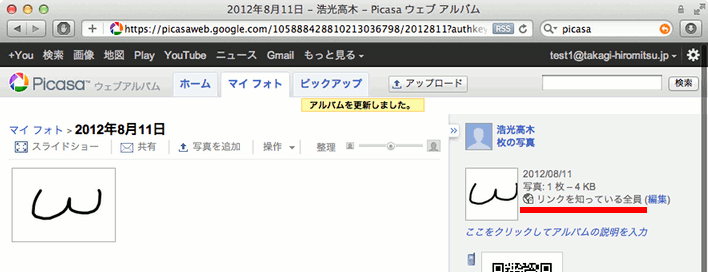

例えば、Google Docsの場合。以下は、Google Docsで「リンクを知っている人」設定にした表計算ファイルの例である。

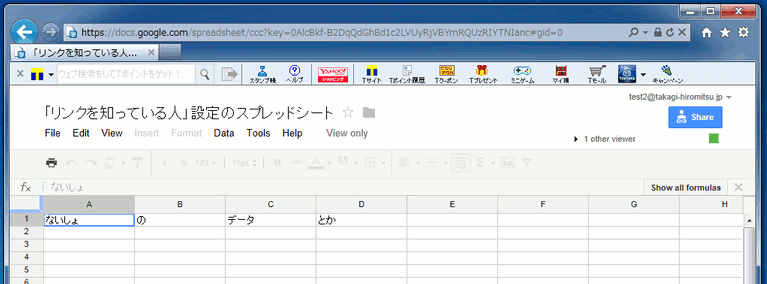

上の図16は、Macで作成したスプレッドシートを、WindowsのIEユーザにURLを渡したときを想定した様子である。このIEユーザはTポイントツールバーを使っているため、以下のようにして、このURLはオプト社とカルチュア・コンビニエンス・クラブ社の手に渡る*16のである。

このURLに他人からアクセスされると、以下の図ように共有状態となってしまう。

こうした、秘密のURLが漏れたことによる致命的な事故が、一昨年、実際に起きている。

- メッセサンオーの顧客情報漏洩、原因は化石級の杜撰なCGI, スラッシュドット・ジャパン, 2010年4月6日

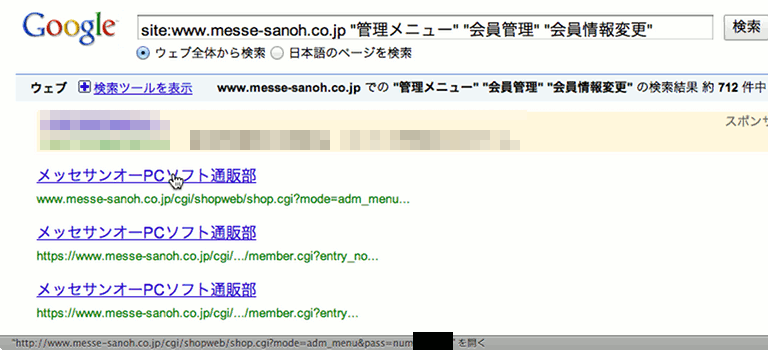

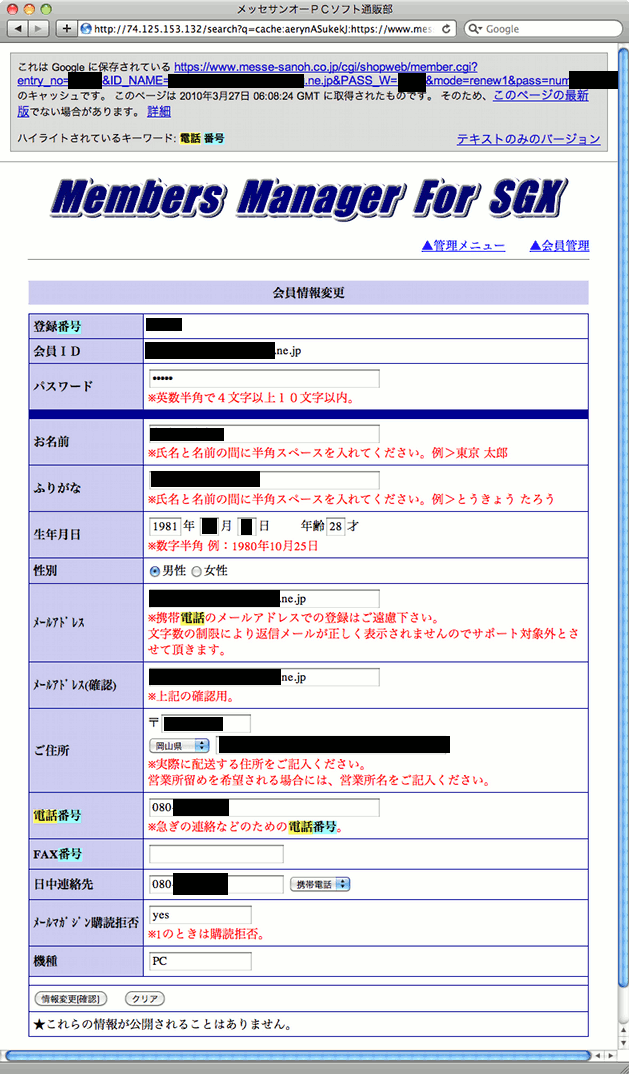

この事件は、エロゲーのネット通販の店が使用していたショッピングカートシステムが、あまりにも杜撰な作りになっていて、管理者画面のパスワードがURL上に載っていたために起きたと考えられる。以下の図19は、この事件が発覚した当時、私がGoogleで見つけたURLである。

このように、検索結果の一つ目のリンク先URLには、「pass=num*******」という管理者パスワードが載っていた。ここから辿って、芋づる式に全てのURLがGooglebotに拾われたようで、利用者の氏名でググっただけで、その人の登録情報(ID・パスワード含む)と注文履歴までもが検索結果に現れる事態となってしまったのであった。

当時、どのようにしてこのURLがGooglebotの手に漏れたのかが謎となったわけだが、私が疑ったのは、Pathtraqであった。

Pathtraqは、専用のツールバーをインストールすることで、Webブラウザで閲覧するURLをサーバに送信して、それを皆で共有し合うという趣旨のサービスであった。動作としては、Tポイントツールバーに近いわけだが、これが、スパイウェアとして騒がれることがなかったのは、URLを送信して皆で共有し合うという趣旨が、画面を見れば一目瞭然であったからである。また、利用者の識別もしていなかっただろうし、収集したURLを行動ターゲティング広告などに流用してはいなかっただろう。少なくとも、開発者の顔が見えていたため、そのように信頼されていた。

しかし、セキュリティの面では、Pathtraqは危ういものであった。これについては、過去に何度か書いていてる。

- Googleカレンダーでやってはいけないこと, 2008年11月23日の日記

Pathtraqと共存しえない

特に、サイボウズラボの「Pathtraq(パストラック)」サービスを利用している場合は、ほぼ確実にURLが漏洩し、公開状態に持って行かれてしまうので、図2の画面でURLを絶対にクリックしないようにしなければならない。(略)

この検索結果を適当にクリックしてみたところ、URLに「pvttk=」を含むものがあった。特に、WIDE幹部の予定表がこれによって公開状態となっていたのには驚いた。WIDE幹部関係者でさえ、この程度のITリテラシーだということを意味する。(略)

ここに「2 hits」とあるのは、2回しかクリックしていない(Pathtraqのツールバーを導入している人が図2のリンクを2回クリックした)という意味である。2回クリックしただけで、公開され、内容まで閲覧可能になってしまう。(略)

これはまずいと思ったので、すぐにサイボウズラボに通報して、「pvttk=」を含むURLは検索に出ないようにして頂いた。11月17日以降は出なくなっている。この通報は、Pathtraqヘルプの次の記述に基づくものである。

URLとセキュリティについて

パストラックが取り扱うURLはhttp://で始まるもののみです。以下のようなサイトは、パストラックのログサーバに送信・保存され、パストラックサイトにて公開されることはありません。

- HTTPS(SSL)プロトコルによって暗号化されたページ

- ブラックリストに登録された認証トークンを含むページ

- DNSで引く事の出来ないホストが提供するページ

このHTTP URLに認証目的のトークンが含まれる場合につきましては、パストラックのサーバ上にて、ブラックリストによる消去処理を行っています。

ブラックリストの詳細につきましては、こちらをご覧ください。

ブラックリストで除去しているというのだが、不完全なものとならざるを得ないことは容易に想像されるところである。この「ブラックリスト」とはいったいどういう仕組みなのか。ヘルプには「ブラックリストの詳細につきましては、こちらをご覧ください」とあるが、そのリンク先を見てもそれらしきことはどこにも書かれていない。

このような事態の大元の原因は、URL中に秘密情報を含めてしまうWebアプリケーションにあるわけだが、それをほぼ確実に公開状態に持って行くPathtraqツールバーがその危険を加速させていて、かつ、Pathtraqのブラックリストは不完全で、どういうものなのかも説明されていない。RefererはWebの標準機能だからしかたがないと言えるが、後から導入させるツールバーでこの状況というのはどうなのか。

- Googleドキュメントの「招待メール」の危険, 2009年2月1日の日記

これはまずいと思い、まず、Pathtraqを運営するサイボウズ・ラボに通報した。その結果、検索でヒットしないよう対策がとられた。

当時、正直「いつまでこんな泥縄の対策を続けるつもりなの?」と疑問に思っていた。Pathtraqの開発者は一流のIT技術者なのだから、そんなことは言われなくても自分でわかるだろうにと思ったものだった。ただ、Pathtraqは企業がサービスしていたとはいえ、顔の見える開発者個人によるものという雰囲気もあったので、強く非難することはできなかった。その後、2010年10月にPathtraqはサービス終了となったようで、現在ではこうした危険は解消している。

さて、上に述べた、メッセサンオー事件における秘密URLの流出元がPathtraqだったのかについて。Pathtraqは「HTTPS(SSL)プロトコルによって暗号化されたページ」は収集していないとされていたが、図19に出てくる管理者画面のURLは図にあるようにHTTPのページである。これが拾われたのではないかと疑った。しかし、当時Pathtraqに掲載されていた範囲では、当該URLは掲載されておらず(図21は、騒動になった後に野次馬達が見に行ったときのURLが記録されたもの)、確証は得られなかった。

ところで、Pathtraqの他にも、利用者のアクセスURLを送信するものがいくつかある。Googleツールバーもその一つである。はてなツールバーもそれに該当する。これらについては、2006年に以下のように書いた。

- 「はてなツールバー」がHTTPSサイトのURLを平文のまま送信していた問題, 2006年2月5日の日記

昨年11月27日に「ウイルスバスター2006はHTTPSサイトのURLもトレンドマイクロに送信する」と「Googleツールバーは「?」以降を送信しないしHTTPSのときも送信しない」という日記を書いた。

Googleツールバーでは httpsサイトの場合は何も送信しないようになっているし、ウイルスバスター2006の場合では、トレンドマイクロに送信されるURLは(いちおう)暗号化されていた。

この日記に対するはてなブックマークに、「はてなツールバーはどんな仕様?」というコメントがあったため、早速、はてなツールバーをダウンロードしてインストールし、確認してみた。 すると、はてなツールバーは、Googleツールバーと違って、「?」以降を送信するし、httpsのページのURLも送信するようになっていた。そのときの通信内容は次の通りであった。(略)

はてなツールバーは、2006年1月27日のアップデートで、「URLがhttpsの場合、含むアンテナ、言及日記のために、はてなにURLを自動送信しないようにしました」と仕様変更している。

Tポイントツールバーは、こうした過去の事例を知らずに、ああいうことをやってきたわけである。

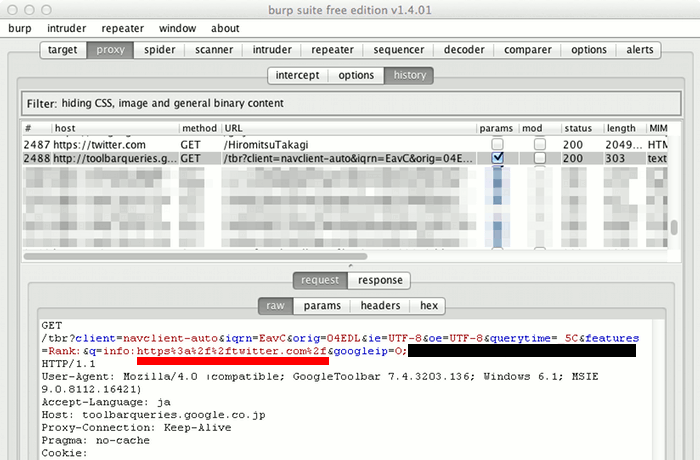

さて、Googleツールバーは、現在もそのような仕様なのだろうか。永らくそれを確認していなかったので、今回、最新バージョンで確かめてみた。すると、現在では仕様が変わっており、以下の動作をするようになっていることがわかった。

- HTTPのページについては、「?」以降「#」以降も含めてURLの全部を送信する。

- HTTPSのページについては、ホスト名だけ送信する。

この仕様変更がいつ行われたのかわからないが、今になって思えば、メッセサンオーの管理者画面のHTTPのURLが漏れたのは、Googleツールバーのこのような仕様変更の直後だったのかもしれない。

Googleツールバーがこのように仕様変更された理由は、ここ数年で、Google自身が、Google Docsなどの重要なサービスの全部をHTTPSのページに変更してきたことと関係があるかもしれない。Googleとしては、もはや、HTTPSのページは秘密を守る必要があるが、HTTPのページは秘密を守る必要がないと、割り切った立場をとっているようだ。

このことは、歴史的なスパイウェアとして悪名高い「Alexaツールバー」においても同様であった。インストールして調べてみたところ、Alexaツールバーは以下のように動作した。

- HTTPのページについては、「?」以降「#」以降も含めてURLの全部を送信する。

- HTTPSのページについては、ホスト名と、パス名部分以降を何か変換したものを送信する。

パス名以降の部分を変換したデータで送信するのは、セキュリティ侵害を避けつつ、各URLを別々のものとして識別するためであろうか。

このように、他のツールバーが何らかの対策を打って、落とし所を探ってきている中で、Tポイントツールバーは、何の対策をすることもなく土足でこの領域に踏み込んできたわけだ。

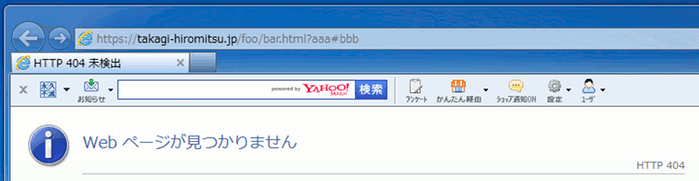

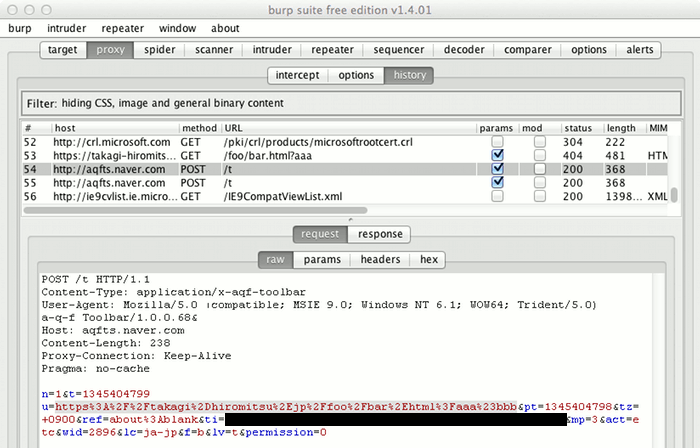

なお、この点においては「永久不滅プラス」も同じである。インストールした直後から(ユーザ登録していないのに)、以下のようにアクセスURLの送信が始まっていた。HTTPSであってもURLの全部(「#」以降まで含む)を、HTTPで aqfts.naver.com に送信している。

「Tポイントツールバー」や「永久不滅プラス」をインストールしている人は、重要なファイルをURLで共有しないように注意しなければならない。

Google Appsの現状について調べたところ、2009年2月1日の日記「Googleドキュメントの「招待メール」の危険」で書いた問題は、その後「招待メール」機能が廃止されて解決されていた。また、2008年11月23日の日記「Googleカレンダーでやってはいけないこと」で書いた問題も、「非公開URL」なるものを取得する機能が廃止されていた。それにより、安全性は向上したと言えるだろう。

しかし、依然として、「リンクを知っている人」で共有する機能はあちこちに残っている。例えば、Googleマイマップにもそれはあるし、Picasaにもそれがある。

このURLを、「Tポイントツールバー」や「永久不滅プラス」を使っているIEユーザに渡せば、以下の図26のように、「authkey=」で示された鍵が、オプトとCCCや、naver等へと渡されてしまう。

こうした、URLを鍵とした共有方式は、Google以外にも広がりつつあるようで、Evernoteにも、Flickerにも、そういう機能があるようだ。

- Evernoteの共有機能がどこまでできるか検証してみた, 旧:あなたのスイッチを押すブログ, 2011年9月14日

Evernoteの便利な機能の1つに、共有機能があります。これは、自分が作成したノートにURLをつけて、そのURLを知ってる人のみ閲覧できるようにする機能です。

- 『Flickr』のおさらい(9) 非公開写真を一部の人と共有したい! - ゲストパスの使い方, マイナビニュース, 2009年8月3日

「ゲストパス(Guest Pass)」とは、非公開写真を閲覧するための固有のURLであり、そのURLにアクセスすればFlickrユーザーではない友達でも非公開写真を閲覧できる。

今後、そういったURLが漏れることによる情報漏洩事故が起きる予感がしてならない。

奇しくも、図書館をCCCにすると決めた武雄市は、facebookに加えて、Google Appsも市役所の業務に使い始めているという。その武雄市の市長も、パワーユーザーらしく、最近こんなツイートをなさっている。大丈夫だろうか。

iMacの前で、Evernote勉強中。すごく便利そうだ。

— 武雄市長 日本ツイッター学会長 樋渡啓祐さん (@hiwa1118) 8月 16, 2012iMacの前で、並行して、Flickerに膨大なiPhotoに格納している写真をアップロード中。1回で100枚しかアップできないので、辛いものがある。ちなちに、写真は1万5千枚ほど。まだ8年前の高槻時代。しかし、年間5千円ほどで容量無制限というのは大きい。

— 武雄市長 日本ツイッター学会長 樋渡啓祐さん (@hiwa1118) 8月 16, 2012*1 法務省Webサイトの「いわゆるコンピュータ・ウイルスに関する罪について」にも同一の文あり。

*2 2011年7月16日の日記の「バグの件はどうなったか」及び同26日の日記「法務省担当官コンピュータウイルス罪等説明会で質問してきた」参照。

バグとは、一般に、コンピュータ・プログラミングの過程で、その作成者にも気づかれずに発生したプログラムの誤りや不具合を指す概念として用いられている。この意味でのバグが、電子計算機の使用者に与える害悪の程度が低い場合(例えば、プログラムの実行中に、キー入力後の文字変換が、一瞬、遅くなる場合)には、当該バグが含まれているプログラムから生ずる社会的な(消極的な)影響はなお小さいので、当該バグ(を含むプログラム)をコンピュータ・ウイルスと解することはできない12)。他方で、バグが使用者に与える害悪の程度が高い場合(例えば、バグにより電子計算機の機能が麻痺させられ、通常の動作への復旧が容易にはなしえない状態が生ぜしめられた場合)には、当該バグは、電磁的記録に「不正な」指令を与えたと解することになる13)。もっとも、こうしたバグに由来する不具合も、電子計算機の使用者が予想し、承諾している範囲内であれば、「不正な」指令を与えたことにはならない14)。以上の点に加えて、フリー・ソフト等を作成・提供している者には、本罪の主観的要件が欠如することも多いであろう。すなわち、フリー・ソフト等は、ユーザーからのバグの報告を受けて、その除去等、改善を繰り返すことで、より良いプログラムに仕上げていくという暗黙の了解の下で使用されている。そこで、作成者が、こうした環境を認識してプログラムを作成等している場合には、「人が電子計算機を使用するに際してその意図に沿うべき動作をさせず、又はその意図に反する動作をさせる」目的が欠けることになろう。あるいは、プログラマにおいて、バグを除去したいと思い、その作成を終え、これを一般に提供等する場合には、本罪の故意が否定されることも、十分に考えられる。

今井猛嘉, 特集・情報処理の高度化等に対処するための刑事法の改正 実体法の視点から, ジュリスト, No.1431, pp.66-77 (2011)

*4 情報処理学会セキュリティ委員会, 「情報処理の高度化等に対処するための刑法等の一部を改正する法律案」に対する要望, 2011年6月17日

*5 法務省Webサイトの「いわゆるコンピュータ・ウイルスに関する罪について」には、「したがって、例えば、プログラムを配布する際に説明書を付していなかったとしても、それだけで、使用者の「意図に沿うべき動作をさせず、又はその意図に反する動作をさせる」ものに当たることとなるわけではない。」と書かれている。

*6 バグの問題もこの考え方で整理できる。バグの場合は、プログラムの実際の動作が開発・配布者における主観的な動作と食い違っている場合であり、プログラムの実際の動作が、客観的に期待される動作と異なる「意図に反する動作」をさせるものであったとしても、プログラマにおける主観的な動作が客観的に期待される動作と一致さえしていれば犯罪ではないと整理できる。

*7 この画面の下の方には「【注意事項】」が列挙されていたが、ここに書かれている内容は、IEしか対応していないこととか、ポイントの貯め方とか、ポイントの付与日についてであり、肝心の、あらゆるWebページの全履歴を収集するプログラムである旨は書かれていなかった。

*8 どういうわけか(わざとなのか)主語が省かれて書かれているので、どういうことかわからない人も少なくないだろう。「取得、利用」といっても、サーバに送信するとは限らないわけで、クライアント側で使うだけと理解する人もいるだろう。

*9 6月30日に総務省が案を公表していた「スマートフォン プライバシー イニシアティブ −利用者情報の適正な取扱いとリテラシー向上による新時代イノベーション−」で提言されていたことに対応したつもりなのだろう。

*10 「Tポイントツールバー利用規約」には、「本ツールバーには固有の利用番号が登録されています。当該利用番号は、本ツールバーが機能するために必要な情報であり、無効化あるいは削除することはできません。」とあり、この表現がそれを説明したつもりなのかもしれないが、その番号をどう使うかは書かれていない。わざと書かないようにしているのか。

*11 なお、この「永久不滅プラス」が、個人情報保護法上、適法かどうかはまだ調べていない。

*12 例えば、「モニタ登録する」のチェックボックスは、デフォルトでオフとするのが望ましいのではないか。

*13 他方、積極的に実行させようとする意思がない場合には、説明が十分でなくて誤解する人が現れる可能性があっても、開発・配布者に説明を尽くさないことの責任はないと、私は考える。法務省の解説にある以下の記述は、このようなケースを指していると思う。

あるプログラムが、使用者の「意図に沿うべき動作をさせず、又はその意図に反する動作をさせる」ものであるか否かが問題となる場合におけるその「意図」とは、個別具体的な使用者の実際の認識を基準として判断するのではなく、当該プログラムの機能の内容や、機能に関する説明内容、想定される利用方法等を総合的に考慮して、その機能につき一般に認識すべきと考えられるところを基準として判断することとなる。

したがって、例えば、プログラムを配布する際に説明書を付していなかったとしても、それだけで、使用者の「意図に沿うべき動作をさせず、又はその意図に反する動作をさせる」ものに当たることとなるわけではない。

いわゆるコンピュータ・ウイルスに関する罪について, 法務省, 2011年7月

*14 刑法134条には、「医師、薬剤師、医薬品販売業者、助産師、弁護士、弁護人、公証人又はこれらの職にあった者が、正当な理由がないのに、その業務上取り扱ったことについて知り得た人の秘密を漏らしたときは、六月以下の懲役又は十万円以下の罰金に処する。」とある。

*15 ただし、セキュリティ用途であっても、消費者向けのソフトで、無断でURLの全送信をするのはスパイウェアだとされた事案がある。2005年11月25日の日記「ウイルスバスター2006はトレンドマイクロの定義で言うところのスパイウェアである」参照。

*16 URLデータの直接の送信先は opt.ne.jp となっているが、Tポイントツールバーの利用規約では、カルチュア・コンビニエンス・クラブ社が取得するとなっている。