2007年10月30日

■ 一太郎plug-inをIEとFirefoxで無効に 〜 ジャストシステムは本当の脅威を教えてくれない

目次

- ワープロソフトの「脆弱性」とは?

- ゼロデイ攻撃に見舞われ続ける一太郎

- 「危険度:低」って正気で言ってるの?

- パソコン初心者並みの認識のソフト会社

- 「攻撃成立に必要なユーザの関与」は「積極的」か「消極的」か

- 知られざる一太郎ビューアplug-inの存在

- 受動的攻撃がもはや最大級の脅威

- ジャストシステムは回答を拒否

- 製品ベンダーが発表しなければ危険性を周知できない

- 発見者の指摘があっても無視

- メディアはJVN情報を伝えるときどうして発見者に取材しないの?

- plug-inを無効にする方法

ワープロソフトの「脆弱性」とは?

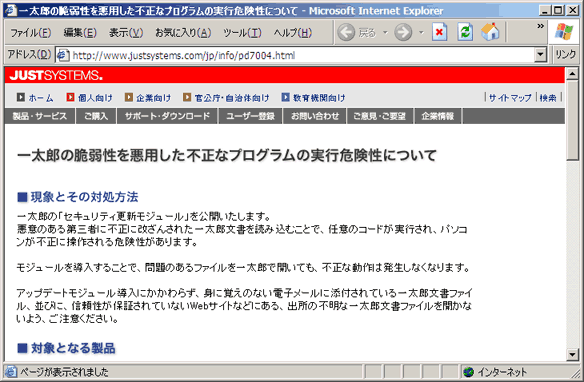

先週、新たな一太郎の脆弱性と修正パッチが公開された。「一太郎の脆弱性」と聞いて、どんなときに危険のある話だと理解されるだろうか。ジャストシステム社の告知文には次のように書かれている。

■現象とその対処方法

一太郎の「セキュリティ更新モジュール」を公開いたします。

悪意のある第三者に不正に改ざんされた一太郎文書を読み込むことで、任意のコードが実行され、パソコンが不正に操作される危険性があります。

モジュールを導入することで、問題のあるファイルを一太郎で開いても、不正な動作は発生しなくなります。

アップデートモジュール導入にかかわらず、身に覚えのない電子メールに添付されている一太郎文書ファイル、並びに、信頼性が保証されていないWebサイトなどにある、出所の不明な一太郎文書ファイルを開かないよう、ご注意ください。

一太郎の脆弱性を悪用した不正なプログラムの実行危険性について, ジャストシステム, 2007年10月25日

ほとんどの人は、「あやしい一太郎ファイルを開かなければ大丈夫」と思うのではないだろうか。

そもそも、ファイルを開く行為はユーザの責任である。メールに添付されたファイルの拡張子が「.exe」なら、それを開く行為は任意コード実行を許すものとなる(結果としてウイルスやボットやスパイウェアの侵入を許す)わけだが、そのことを指して、何かに脆弱性があるとは普通言わない。それなのに、一太郎のファイルを開くことが、ユーザの自己責任でなくて、なぜ「一太郎の脆弱性」なのか。

それは、データファイル(プログラムコードを含まない)として分類される拡張子のファイルは、本来ならばいつ開いても大丈夫であるはずのところ、その期待が裏切られ、(バッファオーバーフローのバグがあることによって)(攻撃者が仕掛けた)プログラムが起動してしまうためだ。データファイルとして設計された一太郎ファイルの信頼性が損なわれるわけだ。

過去に不適切な脆弱性告知をしていたジャストシステム(事例1、事例2)のような会社が、このことを「一太郎の脆弱性」と認めてきたことは、潔いことだと感心していた。今年の7月までは。

ゼロデイ攻撃に見舞われ続ける一太郎

もっとも、相変わらず要領を得ない告知文の書きぶりを見れば、セキュリティ脆弱性のことを理解して「潔い」というよりも、単に、これまで何度かゼロデイ攻撃のターゲットになってきたことから、しかたなくパッチを提供し、わけもわからず「脆弱性」という言葉を使っているだけのようにも見える。

- 一太郎を狙うゼロデイ攻撃, ITmedia, 2006年8月17日

- 一太郎、再びターゲットに——新たな脆弱性狙うゼロデイ攻撃, ITmedia, 2006年9月28日

- 一太郎狙うゼロデイ攻撃が再び発生、パッチは開発中, ITmedia, 2007年4月9日

- 一太郎に新たなゼロデイ攻撃、画面の「閃光」でマルウェアに感染, ITmedia, 2007年8月6日

どんなにセキュリティに無理解なソフトウェアベンダーであっても、現に自社製品がゼロデイ攻撃に侵されていたら、嫌々でも対処をせざるを得ないのだろう。顧客からの突き上げもあると思われる。

「危険度:低」って正気で言ってるの?

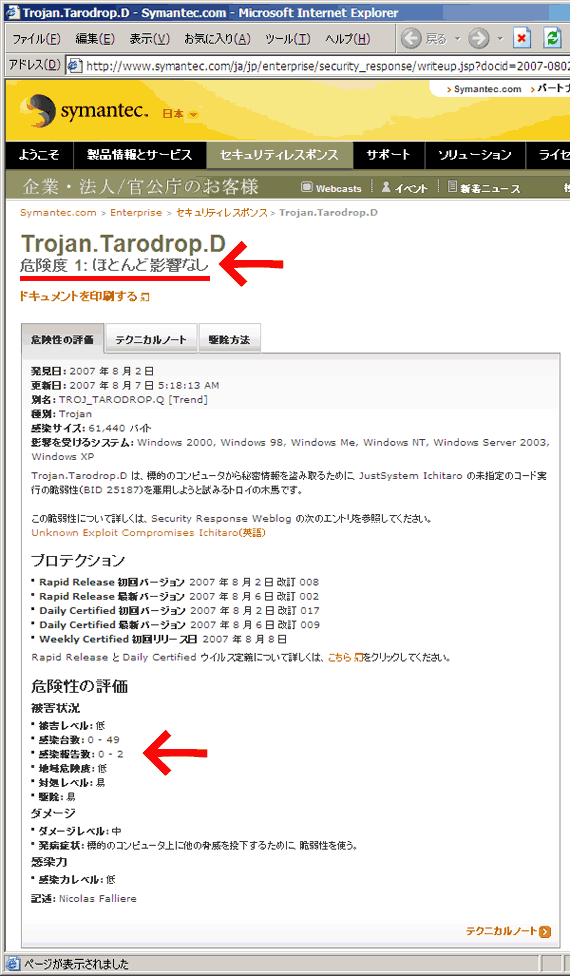

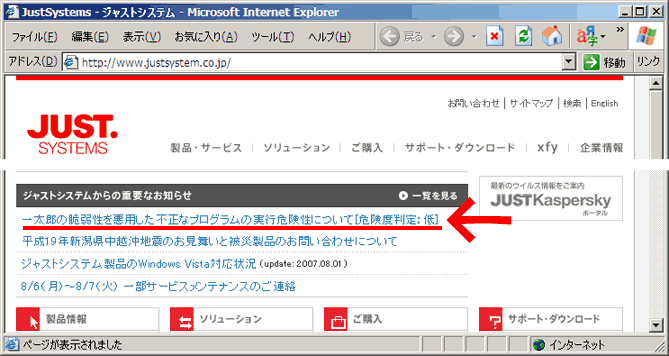

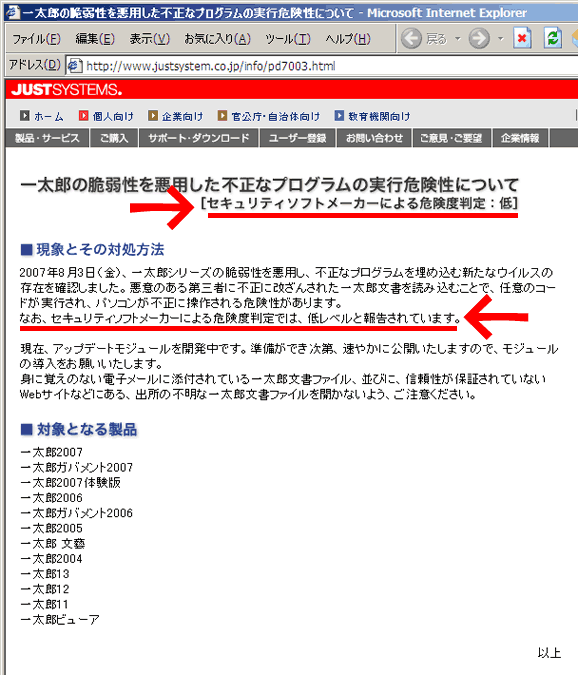

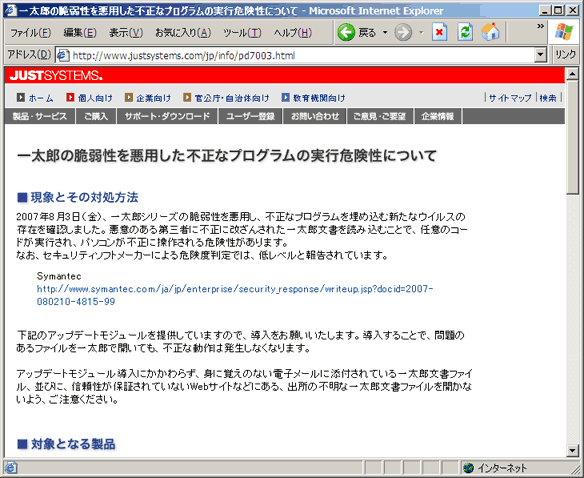

そんなふうに思っていたところ、今年8月に出たゼロデイ攻撃に対する告知(図1、図2)を見たときは、「やっぱりこの会社は駄目だ」とはっきり認識した。

わざわざことさらに「危険度判定:低」と書かれていた。

任意コード実行を許す脆弱性なのに危険度が「低」というのは、全くおかしい。

このことについて誤りを指摘しようと、8月6日に、ジャストシステムのサポートセンターに電話したところ、次の展開となった。

私: 3日付の重要なお知らせについてお尋ねしたいのですが。

J1: 一太郎の脆弱性についてですね。ただ今アップデートモジュールを開発中でありまして、レベル自体は低レベルと判断しておりまして、添付ファイルを開かないようにご注意いただいているところです。

私: 添付ファイルを開かなければ大丈夫なんですか?

J1: セキュリティソフトメーカーの判定ではございますが、信頼性の保証されていないWebサイトの、出所の不明なファイルを開かないようにご注意ください。

私: それでいいんですかね?

J1: 私では、重要なお知らせに書かれていること以上のことがご案内できませんので、一太郎の選任のサポート担当者に代わります。

(しばらく待つ)

J2: お待たせしました。一太郎専任のサポートの者です。

私: 一太郎ビューアのユーザなのですが、3日付の重要なお知らせが出ている脆弱性ですが、これはどうすればよいのでしょうか?

J2: 今回、脆弱性の対策プログラムを開発中ではございまして、お客さまには、メールの添付ファイルを開かないように、信頼できないWebサイトの出所不明なファイルを開かないようにお願いしているところです。

私: さきほど電話の最初の方は「レベル自体は低レベルと判断しておりまして」とのことでしたが、レベルが低レベルというのはどういう意味ですかね?

J2: 危険度という意味では、パソコンが完全に壊れてしまうということではないということして……。

私: 過去にも脆弱性がありましたが、今までのものと比べるとどうなんでしょうか。

J2: これまでのものも低レベルでした。

私: でも、今回だけ低レベルと書いてあるんですよね。「重要なお知らせ」のページに掲載されている過去の告知には、低レベルとは書かれていないですよね。今回だけ「危険度判定:低」とわざわざ書かれているので、今回は以前と違ってたいしたことないという意味かと?

J2: たしかに重要なお知らせには書かれておりませんが、これまでも低レベルでした。

私: セキュリティソフトメーカーによる判定とのことですが、具体的にどこのことですか?

J2: シマンテック様やマカフィー様です。

私: それって、感染の状況が少ないっていう意味じゃないんですか?

J2: ……。

私: 電話の最初の方は、開口一番「レベル自体は低レベル」とおっしゃいましたが、「危険度が低というのはおかしいんじゃないかと思うんですよね。

J2: 危険度に関してセキュリティソフト側のものとしては、感染力や影響力などによって判断しているようでして、こちらでは詳しくはわかりかねます。今回の脆弱性に関しては、危険度が高かろうが低かろうが、アップデートモジュールをご提供するつもりで開発を進めておりますので、メールなどで送られてきた場合には安易に開かないようにしていただければと。

私: 「危険度:低」の意味がわからないとおっしゃいますが、サポート窓口ではわからないということはいいですよ、しかたがないとして、しかしながら、ジャストシステム社としての見解はどうなんですか? おたくの告知文の中に「危険度:低」と、意味もわからないままに書いているということはないですよね?

J2: ……。

私: あなたではわからないようなので、「危険度:低」と書いた人に直接伝えたいです。

J2: 担当の者から折り返しお電話いたします。

パソコン初心者並みの認識のソフト会社

以前から感じていたことだが、「セキュリティといえばウイルス対策のこと」と勘違いしている会社がけっこうあるようだ。たとえば、モーニングスターWebサイト改竄事件でも同じことが気になった。(これについては日を改めて書く。)

それは無理もない話で、おそらく、次の順序で事態が展開しているために、そのような勘違いが生じているのだろう。

未知の脆弱性を突いたウイルス入りファイルが、標的型攻撃で特定の組織だけに送り付けられる。 ↓ ウイルスメールを送りつけられた組織のシステム管理者が、アンチウイルスソフト会社に、それを検体として届け出る。 ↓ アンチウイルスソフト会社が、そのウイルスについての情報を公開する。 ↓ 脆弱性を突かれたソフトのベンダーがそれを知り、告知文を書く。アンチウイルスソフト会社の発表を基にして。

つまり、8月の件でジャストシステムが「危険度:低」と書いてしまったのは、シマンテックの発表(図3)にあった「危険度 1: ほとんど影響なし」の記述を、そのまま書き写したためと思われる。

これは全く馬鹿な話だ。脆弱性の危険度と、1つのウイルスの危険度とでは、尺度が別々のものだ。

ウイルスの危険度は、それがどれだけ広く感染するものかが主要な評価尺度となる。ワームであれば危険度は高いが、他への伝染能力を持たない単なるトロイの木馬であれば、危険度は低いものとされる。図3のように、このときのゼロデイ攻撃では「感染報告数 0-2」となっていた。おそらく、1件の届出があっただけなのだろう。

また、ウイルス対策ソフト会社にとっては、感染の原因が脆弱性を突いたものかどうかはどうでもよいことなのだ。なぜなら、メール添付の「.exe」ファイルを自ら開いて感染してしまうようなユーザを相手にしているので、脆弱性がなくてもワームのように拡散するウイルスは「危険度:高」と評価される。

それに対し、脆弱性を修正する立場にあるソフトウェア製品のベンダーはどうか。ゼロデイ攻撃などというのは例外的な事件であって、攻撃が出る前に脆弱性を修正するのが本来の姿だ。そのときは当然「感染報告数」は 0 なのであって、シマンテックに情報が載ってさえいない段階で、攻撃を未然に防ぐために、その脆弱性がもし今後攻撃されたらどれだけの危険性があるかをユーザに伝えて、対処を促すというのが、常識的な製品ベンダーの行動である。

そして、バッファオーバーフロー脆弱性のような、任意コード実行を許す脆弱性の危険度は、誰もが知っているように、致命的なものだ。実際、8月のゼロデイ攻撃のときは、Secuniaの評価では「Extremely critical」とされていた*2。

ジャストシステムはそんなことさえ理解していない製品ベンダーだ。

ジャストシステムにはまともな技術者がいないのか? ジャストシステムにだって、社内情報システムがあるだろう。そこには当然にシステム管理者がいて、システム管理者はWindowsやAdobeなど他社製品の脆弱性情報に目を配って、危険度を評価し、重要度に応じて社内システムへの対応を行っているだろう。そのシステム管理者から見て、一太郎のバッファオーバーフローが「危険度:低」というのはおかしいと思わないのか?

部署が違えば他人事なのか? 自社の信頼のために自発的に社内で行動するという愛社精神はないのか?

「攻撃成立に必要なユーザの関与」は「積極的」か「消極的」か

とはいえ、脆弱性の危険度の評価には、「任意コード実行」のように攻撃で何が可能かという尺度だけでなく、どのくらい容易に攻撃が成功してしまうかという尺度も重要だ。

JVNには、「JPCERT/CCによる脆弱性分析結果」という危険度評価がある。この評価指標のひとつに、「攻撃成立に必要なユーザの関与」という項目がある。ここは、「積極的」、「消極的」、「関与させる必要なし」の3段階で評価されている。これがどういうものかというと、おそらく次のようなものであろう。

「攻撃成立に必要なユーザの関与」が「関与させる必要なし」というのは、たとえば、HTTPサーバの脆弱性のように、被害者が眠っている間にも、攻撃者からの能動的な攻撃によっていつでも被害が出てしまうものを指す。これは危険度が高い。

一方、「攻撃成立に必要なユーザの関与」が「積極的」というのは、被害者が自ら望んで行った操作によって攻撃が発動するというもので、たとえば、メールの添付ファイルを開くとか、怪しいWebサイトに置かれたファイルをダウンロードして保存したものをダブルクリックして開くとか、ファイル交換ソフトで入手したファイルを開くといったものが該当する。

この場合、寝ている間には被害が出ないし、賢明な人であれば、操作に注意することで被害を回避することができる。したがって、これは危険度が低いと評価される。

その中間に位置するのが、「攻撃成立に必要なユーザの関与」が「消極的」というものだ。これは、被害者が望んで行ったわけではない操作によって攻撃が発動するというもので、たとえば、Webブラウザで怪しいサイトを閲覧しただけで脆弱性を突かれて攻撃が発動するといったものが該当する。

この場合、寝ている間には被害が出ないものの、賢明な人であっても、いくら注意していても被害を回避することはできない。「怪しいサイト」を事前に見分けることはできないし、IFRAMEタグやOBJECTタグなどによって、ページを開いただけで攻撃用ファイルもロードさせることができてしまうからだ。特に、Web 2.0時代になり、縦横無尽に張られたハイパーリンクを辿りまくるのが普通となった今では、回避できない。

では、一太郎の脆弱性において「攻撃成立に必要なユーザの関与」は、3つのうちのどれと評価されるだろうか。ジャストシステムの告知文に、

アップデートモジュール導入にかかわらず、身に覚えのない電子メールに添付されている一太郎文書ファイル、並びに、信頼性が保証されていないWebサイトなどにある、出所の不明な一太郎文書ファイルを開かないよう、ご注意ください。

と書かれているということは、「積極的」なユーザの関与がなければ攻撃は成立しないということだと理解される。

私も、8月の時点まではそういうものだと思っていた。

「怪しいファイルを開くような素人ユーザが悪いんだよね」、「俺は怪しいファイルなんか開かないから関係ないね」、「たいして危険じゃないし、パッチなんか適用したら動かなくなるかもしれないし、やめとくわ」……と。

知られざる一太郎ビューアplug-inの存在

しかし、Secuniaの評価が「Extremely critical」だったのが腑に落ちなかった。Secuniaの評価指標の説明によると、

Criticality

Extremely Critical (5 of 5):

Typically used for remotely exploitable vulnerabilities that can lead to system compromise. Successful exploitation does not normally require any interaction and exploits are in the wild.

These vulnerabilities can exist in services like FTP, HTTP, and SMTP or in certain client systems like email programs or browsers.

とある。「もしかして、Internet Explorerとの複合技で何か起きてしまうのかな?」と思い、念のため実験をしてみた。8月5日のことだ。

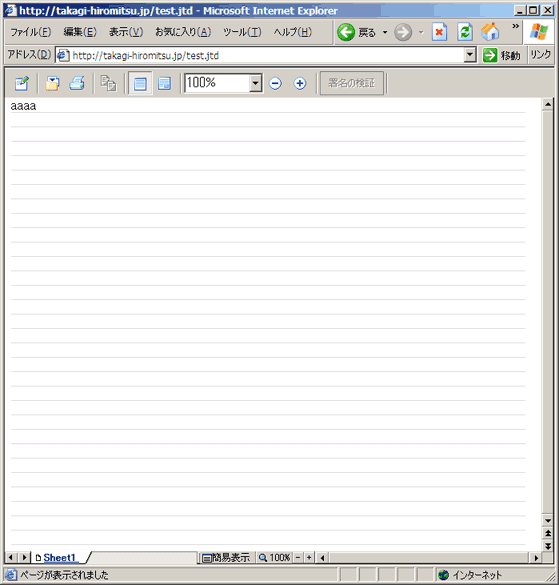

「test.jtd」というファイルを適当に作って自分のWebサーバに置き、一太郎ビューアをインストールしているPCのInternet Explorerでアクセスしてみた。そしたら、意外な事が起こった(図4)。

なんと、一太郎ビューアがInternet Explorerに組み込まれる形で表示された。

まあ、Acrobat Readerを入れているとPDFファイルにアクセスしたときにそうなるのと同様ではある。だが、そんな機能が一太郎ビューアにあるとは思ってもみなかった。なぜなら、今までどれだけネットサーフィンを続けてきたかわからないが、一度たりとも、一太郎ファイルをWebで開く機会はなかったからだ。

ということは、一太郎にバッファオーバーフロー脆弱性があると、悪意あるサイトを訪れただけで被害に遭うのではないのか? つまり、「攻撃成立に必要なユーザの関与」は「消極的」で、賢明な人が注意していても被害を回避できないタイプの脆弱性ではないのか?

であれば、Secuniaが言うようにこれは最大級の危険性の脆弱性であって、「危険度:低」どころか「危険度:中」ですらない話だ。

受動的攻撃がもはや最大級の脅威

Secuniaの指標のように*3、今日では、受動的攻撃であっても最大級の危険度として評価されることがある。これは、そのような攻撃が現に流行している事実があるためだろう。たとえば次の記事に、その現実が解説されている。

- 脅威,すべてはWebアクセスから始まる 第1回 普段アクセスしている“おなじみ”サイトに仕掛けられるワナ, 平原伸昭/トレンドマイクロ, 日経IT Pro, 2007年10月15日

昨今,不正プログラムの脅威はWebアクセスによる侵入へと急激に変化している。2007年6月中旬に数千もの正規Webサイトが改ざんされ,不正プログラムが埋めこまれたイタリアの事例は記憶に新しい(関連記事)。また日本国内においても,ホームページを無料で作成できるサービスを提供しているサイトや投資信託情報を提供するサイトで同様のインシデントが発生し,大きな話題となった。

(略)

これらのケースの多くは,不正サイトへアクセスさせるスクリプト・タグが1行埋め込まれ,パソコンに内在するぜい弱性を突いて不正プログラムをダウンロードさせられる*4という仕掛けを施されたものである。

これらは,普段から多くのユーザーがアクセスしている「正規Webサイト」。にもかかわらず,結果的には,アクセスしてきたユーザーの一部に大きなセキュリティ被害をもたらした。「怪しげなWebサイトに近づかなければ大丈夫」とは,決して言えない。

こういった攻撃が流行っている昨今、Webサイトを閲覧しただけで発動する一太郎の脆弱性の責任は重い。

ジャストシステムは回答を拒否

8月6日に電話した際、「担当の者から折り返しお電話いたします」のその後がどうなったかというと、「『危険度:低』と書いた人」と直接話すことは叶わず、サポートセンターの責任者を通した間接的なコミュニケーションとなった。

まず、次の質問には回答が得られた。

- 一太郎ビューアではなく、一太郎本体をインストールしたときにも、このplug-inはブラウザにインストールされるのか?

回答は「yes」だった。次に、

- この脆弱性は、ブラウザplug-inで開いたときにも任意コード実行となるものか?

という点について尋ねたところ、即答できないので上に報告するとのことだった。その際、私の意見として、

もし脆弱性が発動する可能性があるなら、告知文に書かれている回避策「開かないようご注意ください」は間違っていることになるから、訂正が必要で、plug-inを無効にする設定を回避策として告知するべきだ。

ということ伝えた。しかしこの点について告知文が修正されることはなく、4日後にパッチがリリースされた際に、告知文が改定されたものの、「アップデートモジュール導入にかかわらず」という部分が追加されただけだった。

アップデートモジュール導入にかかわらず、身に覚えのない電子メールに添付されている一太郎文書ファイル、並びに、信頼性が保証されていないWebサイトなどにある、出所の不明な一太郎文書ファイルを開かないよう、ご注意ください。

一太郎の脆弱性を悪用した不正なプログラムの実行危険性について, 2007年8月3日(2007年8月17日改訂版)

そこで、「告知文が訂正されていないが、これは、私が言ったことが伝わっていないのではないか」と尋ねたところ、サポートセンターの責任者は「きちんと伝えている」と言うので、次の3つの可能性のどれかではないか? と尋ねた。

- 調査を行ったところ、技術的要因によりこの脆弱性はplug-in経由では発動しないものであることがわかったため、告知を訂正する必要がないと判断している可能性。

- 調査を行うにあたり、Symantec等から得た当該トロイの木馬の検体を用いてplug-in経由でどうなるか試したところ、トロイは動かなかったため、告知を訂正する必要がないと判断している可能性。

- 話は聞いたが調査はしていない可能性。

そして、もし 2. であるなら、調査方法が間違っているということを伝えた。ローカルファイルを開いたときに発動するように作られたexploitがplug-in経由で動作しないのはたまたまであって、plug-in経由で動作するよう調整されたexploitが登場する可能性があるということを伝えた。 また、もし 1. であるならそのことを知りたいと問い合わせた。

それに対し、翌週、回答があり、「1. 2. 3. のどれなのかということも含めて、回答しないというのが経営の判断です」という回答だった。

無駄骨だったが、「経営の判断です」というくらいだから、然るべき人に趣旨は伝わっているはずだろう。

製品ベンダーが発表しなければ危険性を周知できない

結局、本当にplug-inで発動するかは不明なままだったので、マスメディアもその危険性を伝えることができなかった。以下のように、報道では「ファイルを開かないように注意すればよい」ということになっていた。ジャストシステムの発表をそのまま流しているだけだからだ。

- 一太郎に新たなゼロデイ攻撃、画面の「閃光」でマルウェアに感染, ITmedia, 2007年8月6日

現時点でパッチが存在しないため、ジャストシステムでは、身に覚えのない電子メールに添付されている一太郎文書ファイルや、信頼できないWebサイトなどにある出所不明な一太郎文書ファイルを開かないよう、ユーザーに注意を呼び掛けている。

- 一太郎の0-day脆弱性を悪用するマルウェアが再び発生 - 米Symantec, マイコミジャーナル, 2007年8月6日

同社では身に覚えのない電子メールに添付されている一太郎文書ファイル、並びに信頼性が保証されていないWebサイトなどにある、出所の不明な一太郎文書ファイルを開かないよう、注意を呼びかけている。

これは、JVNでも同じだ。

- JVNVU#343727 一太郎シリーズに任意のコードが実行される脆弱性

想定される影響

細工された一太郎文書をユーザが開くことにより、一太郎を実行したユーザの権限で任意のコードが実行される可能性があります。

JPCERT/CCでさえ次のように言っていた。

- JPCERT/CC REPORT 2007-08-08

2007年8月7日現在、この問題を解決するアップデートモジュールは提供されていません。ジャストシステムでは、アップデートモジュールを開発中と発表しています。アップデートモジュールが提供されるまで不審な一太郎ファイルは開かないようにしてください。

製品ベンダーが脆弱性情報を隠蔽したり、あるいは分析する能力がなくて発表できないでいる場合でも、もしその脆弱性の発見者が善意の発見者であるなら、発見者から正確な危険性の情報が公表されると期待できる。

それに対し、8月のゼロデイ攻撃の脆弱性のように、悪意の発見者によるものである場合には、検体を持っている人にしか分析ができない。

検体は、ウイルス対策ソフト会社が持っているわけだが、ウイルス対策ソフト会社は、ウイルスの挙動は分析するけども、ウイルスが悪用している脆弱性の(脅威の範囲の)分析はしない。なぜなら、会社の利益に関係がないからだ。彼らの目的は(第一には)公共の安全ではなく、ウイルス対策ソフトを売ることである。

報道でも次のように、現象面ばかりが伝えられていた。

- 一太郎に新たなゼロデイ攻撃、画面の「閃光」でマルウェアに感染, ITmedia, 2007年8月6日

セキュリティソフトメーカーのSymantecは、不正な一太郎文書のサンプルを入手したと報告。この文書を開くと画面に閃光が走るが、これはマルウェアが脆弱性の悪用に成功し、もとの文書をクラッシュさせてしまったことを示す。その後新しい文書が開かれるが、中身は空白だという。

システムには「Trojan.Tarodrop.D」というドロッパー型トロイの木馬が感染する。ここからさらに別のトロイの木馬「Hacktool.Keylogger」を呼び込み、キーボードの入力情報を記録して、盗んだ情報を外部に送信する。さらに、システムに自らをコピーして、ユーザーが自分のファイルをすべて見られないようにしてしまうほか、ファイアウォールもかいくぐってしまう可能性が高いという。

(以下略)

- 一太郎の0-day脆弱性を悪用するマルウェアが再び発生 - 米Symantec, マイコミジャーナル, 2007年8月6日

米Symantecは同社が運営するblog「Symantec Security Response Weblog」において、ジャストシステムの日本語ワープロソフト「一太郎」の0-day脆弱性を悪用するマルウェアが、再び発生したと公表した。

これによると、今回発見された「Trojan.Tarodrop.D」は、一太郎の0-day脆弱性を悪用することでトロイの木馬を生成するという。その後、このトロイの木馬はキーロガーを生成し、盗み出した情報をcvnxus.8800.orgのTCP443番ポートへ送信するとされる。

また、今回使用が確認されたキーロガーは、自分自身を「%System%\dg.exe」として複製したうえで、explorer.exeのプロセス空間に注入するのだという。こうすることで、感染PCの利用者からこうしたファイルの存在を隠すことができる。同様の動作は「%System%\ svhosts.exe」によって再起動後も発生し、感染を継続させることができるという。

(以下略)

ある脆弱性に対してたまたま作成された1個のウイルス作成例について動作内容を説明しているだけで、どういうときに脆弱性が発動するかの脅威の範囲についてSymantecは追いかけていない*5。

そして、検体の提供を受けたであろう製品開発者のジャストシステムは、ウイルス対策ソフト会社の言うことしか見ておらず、「危険度:低」などと発表してしまう有様だ。

発見者の指摘があっても無視

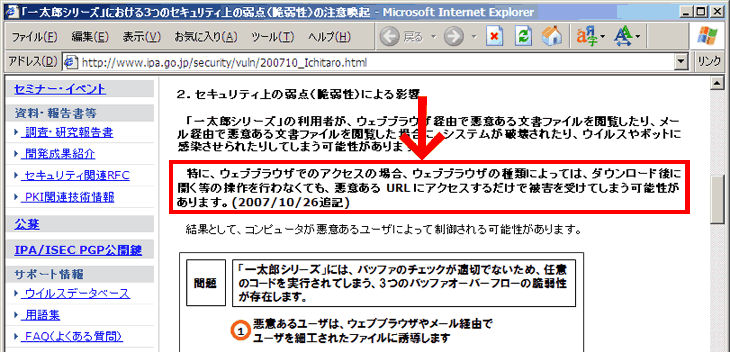

そして、今回、新たな脆弱性が発見され、IPAに届け出られたものが、JVNで公表された。

今回のケースでは、発見者が脅威の範囲を公表している。

- [FFRRA-20071025-1] 一太郎2007 JSTARO4.OCXのリッチテキストファイル処理におけるコピーループのバッファオーバーフロー脆弱性, フォティーンフォティ技術研究所, 2007年10月25日

フォティーンフォティ技術研究所リサーチチームは、一太郎2007、および一太郎ビューアのリッチテキストファイル処理にバッファオーバーフロー脆弱性を発見しました。細工された文書ファイルをこの文書作成ソフトウエアで開くことで、あるいは、細工された文書ファイルが置かれたwebサイトを Internet ExplorerやFirefox等のwebブラウザで閲覧することで、文書ファイル中に記述された任意のコードを実行させる事ができます。

- [FFRRA-20071025-2] 一太郎2007 JSTARO4.OCXのリッチテキストファイル処理におけるwcscpyバッファオーバーフロー脆弱性, フォティーンフォティ技術研究所, 2007年10月25日

- [FFRRA-20071025-3] 一太郎2007 TJSVDA.DLLのリッチテキストファイル処理におけるinfo-titleバッファオーバーフロー脆弱性, フォティーンフォティ技術研究所, 2007年10月25日

発見者の鵜飼さんにメールで聞いたところ、plug-inで発動することはIPAへの届出にも書いたとのことだった。

それなのに、ジャストシステムが今回公表した告知文は、8月のときと違っていない(図5、図6)。

8月のときと異なり、ブラウザplug-inで脆弱性が発動することが実験で確かめられているにも関わらず、ジャストシステムは知らぬ存ぜぬを通した。何が問題なのかは、8月の電話で既に伝えているわけで、「経営の判断です」と答えるほどのレベルまで耳に届いているはずなのにだ。

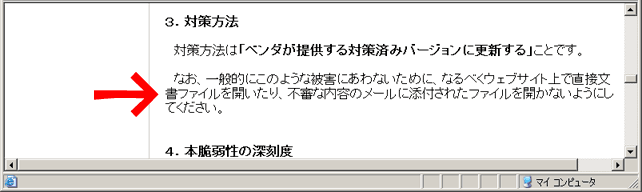

そして、まずいことに、10月25日にIPAからプレス発表された注意喚起においても、ファイルを開かないようにしていれば発動しないかのような誤解を与える文章が掲載されてしまった。

- 「一太郎シリーズ」における3つのセキュリティ上の弱点(脆弱性)の注意喚起について, 情報処理推進機構, 2007年10月25日

対策方法

対策方法は「ベンダが提供する対策済みバージョンに更新する」ことです。

なお、一般的にこのような被害にあわないために、なるべくウェブサイト上で直接文書ファイルを開いたり、不審な内容のメールに添付されたファイルを開かないようにしてください。

JVNも、煮え切らないぼんやりとした表現しかしていない。

- JVN#29211062 一太郎シリーズにバッファオーバーフローの脆弱性

詳細情報

ジャストシステムが提供する一太郎シリーズはワープロソフトです。この一太郎シリーズには、バッファオーバーフローの脆弱性が存在します。細工された jtd ファイルを直接開いたり、ウェブサイトなどを経由して閲覧した場合に、その操作を行ったユーザの権限で任意のコードを実行される可能性があります。

「ウェブサイトなどを経由して閲覧」とはどういう意味なのか? なぜもっとはっきり書かないのか?

こうなると、マスメディアはこれを右から左へと流すだけだ。

- 「一太郎」に危険な脆弱性が3件、ファイルを開くだけで被害の恐れ, 日経IT Pro, 2007年10月25日

細工が施された文書ファイル(.jtd)を開くだけで、悪質なプログラム(ウイルスなど)を実行される恐れがある。

- 一太郎シリーズに深刻な脆弱性, ITmedia, 2007年10月26日

問題を悪用されると攻撃者が細工を施した文書をユーザーに開かせ、任意のコードを実行することが可能になる。(略)

同社はアップデートモジュール導入にかかわらず、身に覚えのない電子メールの添付ファイルを開いたり、信頼性が保証されていないWebサイトなどにあるファイルを開かないよう、注意を呼びかけている。

「ブラウザで悪意あるWebサイトを訪れただけで」ということを誰も書いてくれない。

メディアはJVN情報を伝えるときどうして発見者に取材しないの?

しかし、今回、@ITの高橋睦美記者*6がすばらしい記事を書いてくださった。

- ブラウザプラグインにも要注意 一太郎の脆弱性、リンクのクリックだけで悪用される可能性も, 高橋睦美, @IT, 2007年10月26日

脆弱性を発見した同社のCTO、鵜飼裕司氏によると、これらは、過去にゼロデイ攻撃に悪用された一太郎の脆弱性と同程度か、それ以上の脅威レベルだという。

(中略)

「一太郎ファイルは、PDFなどのようにプラグイン経由で、警告なしに自動的に開いてしまう」(鵜飼氏)。つまりユーザーによる動作が介在しなくとも、 Webブラウザで攻撃コードが記述されたファイルへのリンクをクリックするだけで、自動的に攻撃ファイルが開かれ、被害を受ける可能性がある。

なお、ジャストシステムのアドバイザリには、過去の脆弱性と同様の注意として「身に覚えのない電子メールに添付されている一太郎文書ファイル、並びに、信頼性が保証されていないWebサイトなどにある、出所の不明な一太郎文書ファイルを開かないよう、ご注意ください」と記述されているが、プラグインを介した攻撃の可能性については触れられていない。

同社によると「特定の操作に限定しない形で注意を喚起したかった」ことがその理由という。

(中略)

さまざまなユーザーが利用していることを考えると、脆弱性の公表においては、何が根本的な問題であり、どうすればそれを避けたり、解消できるのかを正確に伝えることが望まれるだろう。この点についてジャストシステムは「今後検討する」としている。

このように、発見者に取材すれば、発見者しか知らない(もしくは発見者にしか言えない)有益な事実が出てくることもあるわけだ。

そして、この影響があってか、IPAの注意喚起文は訂正されている(図8)。

これは以前から書こうと思っていたことだが、JVNの情報が、ネットメディアで扱われるようになったのは喜ばしいことだけども、内容が、JVNに書かれていることそのまま(語順を変える編集程度)という記事があまりにも多すぎる。

速報性を重視して、できるだけ早く記事を出すという考え方も理解できるが、各社横並びで、どこを見ても同じことが書いてあるのでは、報道としての価値があるのか疑問だ。

どうすればいいかは簡単なことで、発見者が公表されているJVNについては、発見者に取材をしてみたらいい。何か、未公表の有益な情報を得ることができる場合もあるだろう。

私もこれまでに何件か、JVNに届け出た脆弱性があるが、一度も取材はなかった。おそらく、他の方々にも取材はいっていないのだろう。

私は、こうして独自に情報発信する術を持っているから、取材されなくてもかまわないが、他の発見者の方々の中には、取材されたら出すような貴重な情報をお持ちの方もあるだろう。

英語圏の脆弱性の報道を見ていると、メディアは必ず発見者の見解を取って紹介している。どうして日本のメディアにはそれができないのか。

plug-inを無効にする方法

顧客がどういう情報を必要としているかに理解が及ばないジャストシステムの製品など、個人的に使いたくないところだが、そうはいっても、役所方面とのお付き合いのある仕事をしていると、一太郎文書が送られてくることもあるので、一太郎ビューアくらいは入れておかざるを得ない。

かといってこのまま使い続けるのは不安だ。ゼロデイ攻撃が4回、事前の発見が2回の、計6回もの任意コード実行の脆弱性が見つかっている。今後も再び発見されそうに思えるところ、ジャストシステムは、plug-inの脅威のことを教えてくれない。実際、私も7月まで、危険な状態におかれていることを知らなかったわけだ。

もっとも、一太郎文書をWeb上に埋め込んで表示する必要性は全くないので、無効にしてしまえばいいのではないか。

以下の方法ですべての脆弱性を回避できるかは確認していないが、Internet Explorerでの無効化手順と、Firefoxでの無効化手順を挙げておく。

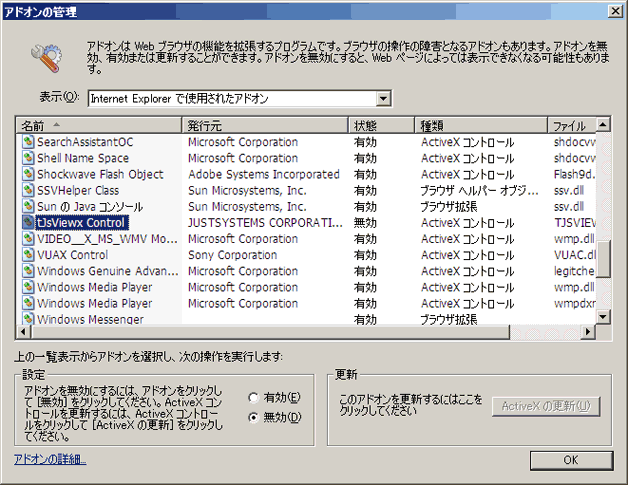

Internet Explorerの場合:

- 「インターネットオプション」で「プログラム」タブを選び、「アドオンの管理」ボタンを押す。

- 「表示」という見出しのメニューで「Internet Explorerで使用されたアドオン」を選ぶ。

- 下の枠に表示される項目の中から、「tJsViewx Control」と書かれたActiveXコントロールを選択する(図8)。

図9: 「tJsViewx Control」を「無効」に設定した様子

図9: 「tJsViewx Control」を「無効」に設定した様子 - 「設定」欄にある「有効」「無効」の選択肢のところで、「無効」を選び、「OK」ボタンを押す。

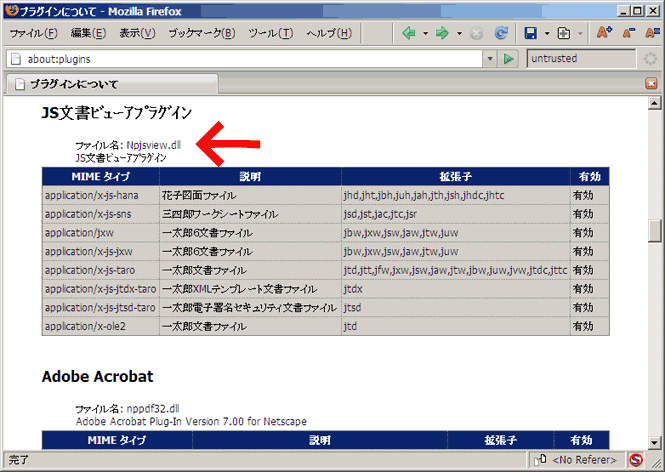

Firefox 2.x の場合:

- アドレスバーに about:plugins と入力してエンターキーを押し、インストール済みplug-inの一覧を表示させる。

- 「JS文書ビューアプラグイン」の項目のところに書かれているファイル名「Npjsview.dll」を確認する(図10)。

図10: Firefoxのplug-in一覧から「JS文書ビューアプラグイン」を探した様子

図10: Firefoxのplug-in一覧から「JS文書ビューアプラグイン」を探した様子 - この名前のファイルをディレクトリ「C:\Program Files\Mozilla Firefox\plugins」の中から探して削除する。

- Firefoxを再起動する。

追記

高橋記者によるこんなコラムが出ていた。

- Analysis 右から左へ受け流さないで, 高橋睦美, @IT, 2007年10月29日

*1 ちなみに、このシマンテックの日本語訳もおかしい。「地域危険度:低」と書かれた項目は意味不明だが、英語版ページを見ると「Geographical Distribution: Low」と書かれている。訳すなら「地理的拡散度:低」といったところか。「対処レベル:易」というのもよくわからない。原文では「Threat Containment: Easy」だ。どうしてこんなに出鱈目な奴らばかりなの?

*2 もっとも、Secuniaが、一太郎がどういうものか本当に理解して言っているのか、疑わしい気もしないでもないが。

*3 Secuniaでは、加えてexploitが既に出回っているときに、extremely criticalと評価しているようだ。

*4 「ダウンロードされられる」こと自体は問題じゃないし、ダウンロード自体は脆弱性を突かなくてもさせられる。問題はダウンロードしてかつ実行させられてしまうことであり、それは脆弱性を突かなければ不可能なこと。アンチウイルスソフトを常用していると、ダウンロードした時点で警告が出てビビるので、ダウンロード自体が危険なものと勘違いしている人も少なくないようだが。

*5 あるいは、このケースでは、一太郎という日本だけで使われているソフトだったため、Symantecは脅威の範囲を分析するまでの興味を抱かなかった(ブラウザplug-inの存在を知る気がなかった)ということなのかもしれない。

*6 前ITmedia、大昔からインターネットのセキュリティ問題を記事にし続けていらした方。