2004年10月11日

■ 素人がやってはいけないセキュリティの「大発明」

3週間前にBUGTRAQ-JPに以下の投稿をしたのだが、あまり周知されていないことが判明したので、あらためて日記に書き留めておく。

phishingという言葉が定着したのは英語圏では2003年の夏ごろ、日本では2004年の春ごろからのようだが、それまで「偽サイト」と表現されていた同じ手口は、思い返せば、初期のころはPayPal.comが標的とされることが多かったように思う。

- オンライン決済システムPayPal.comの偽サイト, ZDNet ニュース速報, 2000年7月22日

- PayPal、詐欺メール攻撃の標的に , インターネットコム, 2002年9月26日

- 巧妙化する PayPal 詐欺, インターネットコム, 2003年5月26日

Anti-Phishing Working GroupのPhishing Archiveに掲載されている2003年9月以降の手口一覧でも、142件中10件がPayPalが標的となったものになっている。

PayPalが早くから標的にされやすかったのは、ひとつには現金が直接動くということ、もうひとつは、PayPalのサービスがメールで送金するという仕組みだったからだろう。つまり、PayPalユーザは、普段からPayPalからの連絡をメールで受け取っていたため、偽のメールを不自然と思わずに騙されやすいという、詐欺被害の土壌ができあがっていたのではないだろうか。

メールで送金といえば、日本ではイーバンク銀行である。というか、イーバンクは、PayPal日本版という位置付けらしい。

- 日本電子決済企画が国内サービスで米PayPalと提携, ASCII24, 2001年2月15日

ネット専業銀行“eBANK(イーバンク銀行)”(仮称)の設立を目指している日本電子決済企画(株)は15日、電子メールで送金が行なえるオンラインサービス“PayPal”を運営する米PayPal社と、日本国内における業務提携で基本合意に達したと発表した。(略) “PayPal”(ペイパル)は、1999年10月にサービスを開始した電子メールによる送金サービス。オンラインオークション“eBay”などの個人の支払いから、企業間の送金にまで対応しており、(略)

- イーバンク、メールで送金できる「ペイパル」サービスを8月開始, INTERNET Watch, 2001年2月16日

イーバンクでは、このメールで送金できるサービスのことを「メルマネ」と呼んでいる。私も使ってみたが、これはなかなか便利なようだ。

そして先月、イーバンク銀行はフィッシング詐欺対策を9月12日から実施すると発表した。

- イーバンク、フィッシング詐欺対策でログイン画面に新機能, INTERNET Watch, 2004年9月6日

- イーバンク銀行、フィッシング詐欺対策で新たなログイン方法を, インターネットコム, 2004年9月6日

- キーワードで正規サイト確認 イーバンクがフィッシング詐欺対策, ITmedia速報, 2004年9月6日

- イーバンク,フィッシング対策のためにログイン画面を変更, 日経IT Pro, 2004年9月7日

警察庁からのフィッシングに対する注意喚起があるなか、他行に先駆けてイーバンクが対策をとったのは、イーバンクがPayPal日本版だからこそではないだろうか。

他に先駆けて対策をとるのは賞賛に値するとも言えるが、逆に、PayPalが何年も前からフィッシングの標的となり続けてきたにもかかわらず、これまでずっと放置してきた(アドレスバーを隠し、ステータスバーも隠すログインウィンドウのまま)とも言える。

INTERNET Watchの記事によれば、イーバンクの言い分は、

まず、ログイン画面にアクセスした際に、イーバンクの正規のサイトであることを確認できるようWebブラウザにアドレスバーを表示するとともに、サイトの証明書を確認できるようステータスバーを表示する。従来はURLなどを見せないほうが逆にセキュリティ確保につながるとの考えから、これらの情報をログイン画面では表示しないようになっていたという。 イーバンク、フィッシング詐欺対策でログイン画面に新機能, INTERNET Watch, 2004年9月6日

と、わざとアドレスバーを隠していたかのようになっているが、ならば、ステータスバーを隠していた理由をどう説明するのか。

アドレスバーを、ましてや、ステータスバーを隠していたのを、表示するように改めたというのは、「対策した」というよりは、「欠陥を修理した」と表現するべきものだろう。しかし一般に、そういう言葉は自ら口にしたがらないものだ。

そういう状況のなかで、イーバンク銀行は、同時に「新機能」も提供開始したことで、「対策」と呼べる内容の発表にこぎつけたといえる。

その「新機能」について、INTERNET Watchは以下のように報道している。

次に、ログイン時にキーワードによるログイン方法を追加する。これは、従来からのログインパスワードに加えて、ユーザーがあらかじめ全角10文字以内の “キーワード”を登録しておくことで利用できる。この新しい方法でログインしようとすると、ユーザーが支店番号、口座番号、ログインパスワードの最初の4 文字を入力した段階でキーワードが表示される。このキーワードが正しければ、イーバンクの正規のサイトであると確認できる仕組みだ。キーワードを確認後、ログインパスワードをすべて入力すれば、口座にログインできる。

イーバンク、フィッシング詐欺対策でログイン画面に新機能, INTERNET Watch, 2004年9月6日

こうした報道の影響であろうか、日経IT Proの読者コメント欄に以下の発言があったように、「イーバンクのような作り方が必要だ」といった感想を持った情報システム技術者もいくらかあったようだ。

[2004/09/09]

セキュリティホールを突かずに広がるMyDoomウイルスが猛威を振るうのに、 SenderIDごときでフィッシングが防止できるとは思わない。ユーザは、安全性を計る物差しを持っていないと言う事実を認識すべきです。イーバンクのように、本物の見分け方を徹底させるようなサイト作りをしないとね。

(40代,ユーザー企業,情報システム部門 )読者コメント: 「送信者認証は“スパム対策”ではなくて“フィッシング対策”」——マイクロソフト, 日経BP IT Pro, 2004年9月6日

しかし、この「キーワード確認機能」はフィッシング詐欺対策にならない。なぜなら、偽サイトが、ブラウザからのアクセスの全部または一部を、本物サイトへ中継するようにすれば、完全に本物サイトど同じ挙動をする偽サイトを構成できてしまう*1からだ。

詳しいことはBUGTRAQ-JPへ投稿した文書に書いた。その全文を以下に転載する。

From: Hiromitsu Takagi <takagi@mail1.accsnet.ne.jp>

To: bugtraq-jp@securityfocus.com

Date: Thu, 23 Sep 2004 00:05:41 +0900

Subject: イーバンク銀行が導入したキーワード確認機能はフィッシング詐欺防止にならない

イーバンク銀行が導入したキーワード確認機能はフィッシング詐欺防止にならない

==========================================================================

概要

----

フィッシング詐欺に騙されないよう消費者が自衛できるための手段としてイー

バンク銀行が2004年9月12日より開始した、パスワードの前半部分の入力によっ

て、事前登録しておいたキーワードを表示させる仕組みは、これによって「正

規のサイトであることを確認できる」と説明・報道されているが、実際には、

詐欺師が偽サイト上にユーザ個別の登録キーワードを表示することは容易に実

現できるのであって、これはフィッシング詐欺を防止できるものではない。

消費者はこの種のサービスを信用してはならない。また、他の金融機関および

ECサイトが、これがフィッシング詐欺対策になると誤解して同様のサービスを

真似て導入することがあってはならない。

背景

----

9月6日のイーバンク銀行のプレスリリース「イーバンク銀行、世界的に急増す

る「フィッシング詐欺」への対策を拡充 〜ログイン時にキーワードによるサ

イト確認が可能に〜」

http://www.ebank.co.jp/information/press/2004_09_06.html

において、

| 【イーバンク独自の「キーワード」によるサイト確認】

| イーバンクサイトやショッピングサイトの購入画面からイーバンク口座にログ

| インする際、キーワードを利用したログイン方法を選択します。ログインパス

| ワードの最初の4桁を入力した時点で、お客様が 予め登録しておいたキーワー

| ド(全角10文字以内)が表示されます。このキーワードが正しければ、正規の

| イーバンクサイトであることが確認できます。

と説明されていたことを受け、報道各社は6日から7日にかけて、この機能によ

りアクセス中の画面が正規ものであると確認できるようになると報道した。

・日本経済新聞9月6日朝刊第3面

| ネット専業銀行のイーバンク銀行は、金融機関を装ったホームページを使って

| 不正に口座情報などを取得する詐欺対策を強化する。顧客が事前に登録した文

| 字を使って正規のホームページであると確認ができるサービスを業界で初めて

| 採用する。(略)

| イーバンクは自社のホームページで顧客が事前に登録した文字をいくつか入

| 力すると後続の文字を自動的に表示し、正規と確認できるサービスを月内に始

| める。(略)

・イーバンク、フィッシング詐欺対策でログイン画面に新機能, INTERNET

Watch, 2004年9月6日

http://internet.watch.impress.co.jp/cda/news/2004/09/06/4505.html

| イーバンク銀行は6日、PC向けの口座ログイン画面においてフィッシング詐欺

| 対策の新機能を12日より追加すると発表した。(略)

| 次に、ログイン時にキーワードによるログイン方法を追加する。これは、従来

| からのログインパスワードに加えて、ユーザーがあらかじめ全角10文字以内の

| “キーワード”を登録しておくことで利用できる。この新しい方法でログイン

| しようとすると、ユーザーが支店番号、口座番号、ログインパスワードの最初

| の4文字を入力した段階でキーワードが表示される。このキーワードが正しけ

| れば、イーバンクの正規のサイトであると確認できる仕組みだ。キーワードを

| 確認後、ログインパスワードをすべて入力すれば、口座にログインできる。

・イーバンク銀行、フィッシング詐欺対策で新たなログイン方法を, インター

ネットコム, 2004年9月6日

http://japan.internet.com/finanews/20040906/5.html

・キーワードで正規サイト確認 イーバンクがフィッシング詐欺対策,

ITmedia速報, 2004年9月6日

http://www.itmedia.co.jp/news/articles/0409/06/news014.html

・イーバンク,フィッシング対策のためにログイン画面を変更, 日経IT Pro,

2004年9月7日

http://itpro.nikkeibp.co.jp/free/ITPro/NEWS/20040907/149550/

イーバンク銀行はこの新機能を9月12日からサービス開始し、以下のURLのWeb

ページで、ユーザに対して以下のように説明している。

【フィッシング対策に関する重要なお知らせ】2004年9月12日

http://www.ebank.co.jp/information/information_032.html

| イーバンク口座へのログインの際は、まず次の2点をご確認ください。

| ・画面上部のURLが、https://fes.ebank.co.jpであること。

| ・画面右下の鍵マークをダブルクリックして、表示される証明書情報の発行先

| 末尾が、ebank.co.jpもしくは、fes.ebank.co.jpであること。

| また、当対策の一環として、お客様は、あらかじめ登録したキーワードを利用

| し、ご覧になっているサイトがイーバンクのサイトであることを確認してから

| ログインできるようになります。

| これまでどおり支店番号、口座番号、ログインパスワードの入力によるログイ

| ンもご利用いただけますが、さらに安全にご利用いただくために、キーワード

| を利用したログイン方法を推奨いたします。(略)

| イーバンクのホームページやショッピングサイトからのログイン時にはいつで

| も正規のサイトであることをご確認いただけます。

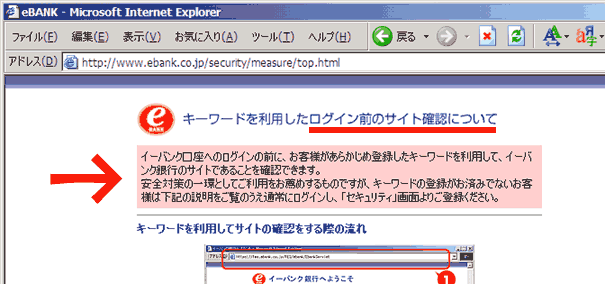

キーワードを利用したログイン前のサイト確認について

http://www.ebank.co.jp/security/measure/top.html

| イーバンク口座へのログインの前に、お客様があらかじめ登録したキーワード

| を利用して、イーバンク銀行のサイトであることを確認できます。

| 安全対策の一環としてご利用をお薦めするものですが、キーワードの登録がお

| 済みでないお客様は下記の説明をご覧のうえ通常にログインし、「セキュリティ」

| 画面よりご登録ください。

|(略)

問題点

------

ユーザがパスワードの前半をサイトに入力してボタンを押したとき、自分の登

録キーワードが画面に表示されたからといって、それが本物サイトであるとは

限らない。

なぜなら、同じ画面を偽サイト上に構築し、騙して入力させた前半のパスワー

ドと口座番号を、偽サイトが本物サイトに送信すれば、偽サイトは本物の「登

録キーワード」を入手することができるのであるから、それを偽サイトの画面

上に表示できてしまう。

そのような偽サイトは、ブラウザからのアクセスの全部を本物サーバへと中継

し、本物サーバからの応答をそのままブラウザに中継して返すという、単純な

プログラムで実現できてしまうのであり、高度な技術を要するものではなく、

そのようなケースを想定しなくてよいことにはならない。

消費者がとるべき行動

--------------------

イーバンク銀行の説明を受けたユーザは、この機能の安全性を信用しないよう、

心がける必要がある。

報道記事を読んで「こういう対策もあるのだな」と信じた一般の消費者は、今

後同様の仕組みが他のサイトで現れたとき、それを信用することのないよう、

考えを改める必要がある。

アクセス先のサイトが本物であるかどうかの確認は、ブラウザのアドレスバー

に表示されたURLを確認することと、ステータスバーの錠前アイコンで示され

るサーバ証明書の内容を確認するのが基本であり、これはいずれにせよ必要で

ある。

アクセス先が本物かどうかは、ブラウザが備えている機能によってしか確認し

得ないのであって、サイト側の工夫だけで真正性を示すことは本来原理的にで

きないのだと心得るとよい。

ただし、アドレスバーやステータスバーを偽装できてしまうという、ブラウザ

の欠陥が発覚することがあるので、それらを過信することにも注意が必要であ

る。しかし、そうした欠陥は「セキュリティ脆弱性」として扱うとする共通認

識が業界には既に確立されており、ブラウザのベンダーはそうした脆弱性を修

正するべきである。

そもそも一般に、脆弱性が修正されていないブラウザは、他の危険を伴うもの

(たとえばcookieを盗まれる脆弱性があれば、セッションハイジャック攻撃に

よる被害に遭う危険性がある等)であり、修正されるまで使用を避けるべきで

ある。それをしないのであれば、フィッシング詐欺だけでなく他の手口による

被害にも遭うおそれがあるのであるから、まず、脆弱性を修正することが必須

である。

ブラウザの脆弱性によるアドレスバーやサーバ証明書表示の偽装を心配せざる

を得ない状況であれば、メール中のリンクをクリックしてサイトにジャンプす

るのを避け、覚えている正しいURLを直接手入力して本物サイトにアクセスす

るようにするべきであって、今回のキーワード確認機能のような不完全なサー

ビスは、信用しないでおくべきである。

Webサイト運営者が取るべき行動

-----------------------------

この種の欠陥機能を新たに設置してはならない。

報道記事を読んで「こういう対策もあるのだな」と信じた経営者、技術者、運

営責任者は、これが対策になっていないことを理解し、同様の欠陥サービスを

自社に導入することのないようにしなければならない。

対応状況

--------

2004年9月12日

当該サイトにある問い合わせフォームから質問を提出した。システムの都

合上、500文字以内しか記入できなかったため、概要のみ説明した。

2004年9月14日

最初の回答を電子メールにて頂いた。回答の要点は、

> 最初のログイン画面を通過しない場合、キーワード確認画面にたどり着

> けない為、これで大半の不正なサイトを除外する事ができます。

というものだったが、これは誤りである。セッションIDのことを指してい

ると推察されるが、偽サイトが、最初の画面の偽画面から中継するよう、

誘導していれば、偽サイトであるにもかかわらず正常に機能してしまう。

2004年9月17日

メールにて、詳細な説明による再度の質問(「公開質問」と題する)を送

信した。この質問文(一部伏字、一部省略)をこの文書の末尾に示す。

2004年9月22日

以下を要旨とする回答を得た。

> <■ご質問1につきまして>

> ご指摘いただきましたとおり、〓〓〓〓〓〓を使用する事によって、

> 不正行為者がクライアント〓〓〓〓〓〓間のデータを〓〓等により

> 盗取する事は可能です。

> したがいまして、上記のような高度なフィッシングサイトに対しては

> サーバ証明書、アドレスの確認と必須になります。

(非公開情報と推察されるため中略)

> ログインできる回数を制限している為、被害を最小限に留める

> 仕様となっております。

> <■ご質問2につきまして>

> 「キーワードを利用したログイン前のサイト確認について」

> 「フィッシング対策に関する重要なお知らせ」等のページにて、

> サーバ証明書、アドレスの確認を行わなくても、イーバンクの

> 正規サイトである事を確認できるような表現は、一部誤解を招きやすく

> 適切ではございませんでした。

> 至急、検討の上改善いたします。

> 但し、キーワードによる確認によって、下記のような場合において

> 一定の効果はあるものと認識しております。

> ・簡易な偽造サイトの除去

> ・弊行と紛らわしいURLを使用した偽造HTTPSサイトの除去

> ・セキュリティの甘いブラウザからのリスク軽減

> (ブラウザによっては表示するURLを簡単に偽造できてしまう物や、

> URL、SSLの対応状況が容易に見れない物がございます)

> <■ご質問3につきまして>

> ご質問2に対する回答から、イーバンクでは1つのセキュリティ対策ではなく、

> 複数の対策を組み合わせる事によってセキュリティの安全性をより

> 高める事が可能であると考えています。

(非公開情報と推察されるため中略)

> お客様に一部誤解を招く説明なっておりました事をお詫びし、

> 説明内容を改善いたします。

2004年9月22日

回答へのお礼とともに、以下の感想を含むメールを送付した。

>

> > ・セキュリティの甘いブラウザからのリスク軽減

> > (ブラウザによっては表示するURLを簡単に偽造できてしまう物や、

> > URL、SSLの対応状況が容易に見れない物がございます)

>

> URLやSSLの対応状況が容易に見られないようなブラウザは使うべきではあ

> りません。そうしたブラウザを使わないように顧客を指導するのが、本来

> なすべきことであるはずです。

この事実をここに公表することの必然性

------------------------------------

フィッシング詐欺に対して既にいくらか警戒心を持っているユーザであれば、

届いたメールが偽でないかと疑念を抱くであろう。しかし、このキーワード確

認機能の登場によって、ユーザが、これで本物サイトの確認になると信じた場

合には、本来持っていた警戒心を捨てて、「これで本物だと確認できた」と考

えて、パスワードの全部を入力してしまいかねない。

すなわち、このキーワード確認機能は、安全確認にならないだけでなく、ユー

ザをフィッシング詐欺に騙され易くする性格も持ち合わせている。

残念なことに、この件がマスメディアによって大々的に報道されたことにより、

このような仕組みが「正規のサイトであることの確認になる」とする誤った理

解が広まってしまった。

これが誤りであることを誰も公表ぜずにいることは、当該サイトにおいて将来

生じ得るフィッシング詐欺における被害を拡大させることになるだけでなく、

他のECサイトにまで誤った仕組みが導入されてしまい、事態の収拾がより困難

になってしまうおそれがある。

したがって、早い時期に、この仕組みが対策にならない事実を知らせ、可能な

限り多くの人の誤解を解く必要がある。

もし、当該サイトがこの機能を撤廃するのであれば、撤廃の事実と理由が再び

報道される可能性もあるところ、今回の当該サイトへの問い合わせで、撤廃は

しないとの回答を得た。機能の説明方法は改善するとのことであるが、それだ

けでは、既に報道によって広まってしまった認識を変えるまでの効果は得られ

ないと推定する。したがって、報道関係者を含め、技術者や運営責任者に、こ

の事実を正しく伝えておくことによって、適切な事実伝達の機会が得られると

考える。

また、中継によって偽サイトが本物サイト同様にキーワードを表示可能である

という事実を明らかにすることは、「そんなことはできないはずだ」とする誤っ

た認識を改めさせるために必要である。事実、今回の問い合わせにおいても、

「最初のログイン画面を通過しない場合、キーワード確認画面にたどり着けな

い」という誤った釈明がなされ、具体的に方法を指摘して見せるまで、その釈

明が誤りであることは認められなかった。

他のWebアプリケーション開発者に問題を正しく認識させ、こうした欠陥の再

生産を防止するため、中継によるフィッシング詐欺が容易である事実は公表

するべきである。

その他

------

この件は、IPAの脆弱性届出窓口には届出ていない。当該サイト運営者が「こ

れは脆弱性ではない」とする対応をとることが予想されるところ、誤解が拡大

するのを止めるために急を要するところであるので、問題点の指摘と意見を直

接伝えることが必要であると判断した。

以上

高木 浩光

茨城県つくば市在住

-----------------------------------------------------------------------

以下は、9月17日に当該サイトカスタマーセンターに問い合わせた質問文。

「〓」は伏字。一部省略。

(挨拶部略)

公開質問

■質問1

フィッシング詐欺対策として9月12日から開始された、キーワードの確認機能

では、「イーバンク銀行のサイトであることを確認できます」とされています

が、登録したキーワードが表示されたからといって、それがイーバンクの本物

サイトであるとは限りません。

なぜなら、同じ画面を偽サイト上に構築し、騙して入力させた4文字目までの

パスワードと口座番号を(偽サイトが)本物サイトに送信すれば、偽サイトは

本物の「登録したキーワード」を入手することができるため、それを偽サイト

の画面上に表示できてしまうからです。

そのような偽サイトは、ブラウザからのアクセスを本物サーバへと中継する仕

組みとすることで、簡単に実現できてしまうものです。

そのことを実証するため、非透過型〓〓〓〓〓〓〓〓〓〓〓〓〓を自分のコン

ピュータ上で動作させることにより、以下のようにして事実確認をしました。

1. 〓〓〓〓〓〓〓〓〓を自分のパソコンにインストールする。SSLに対応させ

るため、〓〓〓もインストールする。

2. 以下の設定で起動する。

〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓〓

3. Webブラウザで以下のURLにアクセスし、最初のログイン画面を表示させる。

http://127.0.0.1:〓〓/〓〓https://fes.ebank.co.jp/FES/ebank/〓〓〓〓〓〓〓

(127.0.0.1 は自分のコンピュータを表します。)

4. 現れる画面から、「イーバンク銀行のサイトであることを確認してからの

ログインはこちら」のボタンを押し、キーワード確認付きのログイン画面

に移動する。そのときのURLは以下のようになる。

http://127.0.0.1:〓〓/〓〓https://fes.ebank.co.jp/FES/ebank/〓〓〓〓〓〓〓

5. 支店番号、口座番号、パスワードの最初の4文字を入力して「確認」ボタ

ンを押す。

6. 登録済みのキーワードが表示されることが確認される。このとき、ブラウ

ザのURLは、http://127.0.0.1:〓〓/〓〓https://fes.ebank.co.jp/……

になっている。つまり、アクセス先は 127.0.0.1 である(本物サイトで

はない)にもかかわらず、キーワードが正しく表示されたということ。

この確認作業では、自分のコンピュータで〓〓〓〓〓〓〓を動かしただけです

が、こうした〓〓〓〓〓〓〓が、詐欺師によって偽サイト上に設置された場合、

ユーザがそれが偽サイトだと気付かずにパスワードを入力してしまうと、〓〓

〓〓〓〓〓〓〓〓から、ユーザが入力したパスワード等を抽出できてしまうと

推定されます。

こうしたアクセスを拒否するための技術的対策として、Referer: フィールド

のチェックということが考えられるかもしれません。すなわち、Referer: の

URLが、https://fes.ebank.co.jp で始まっていない場合はアクセスを拒否す

るようにサイトを作るという考えです。しかし、それは対策にはなりません。

なぜなら、〓〓〓〓〓〓〓〓で、Referer: フィールドを本物と同じURLに差し

替えることが簡単にできてしまうからです。

したがって、ユーザが、アドレスバーやサーバ証明書の確認をせずに、登録し

たキーワードが表示されたことだけでもって、それがイーバンクの本物サイト

であると信ずるよう行動すると、偽サイトに騙されることになります。

これは事実ですか?

■質問2

キーワード確認機能の利用方法をユーザに説明している、「キーワードを利用

したログイン前のサイト確認について」のページ

http://www.ebank.co.jp/security/measure/top.html

には、冒頭に次のように書かれています。

| イーバンク口座へのログインの前に、お客様があらかじめ登録したキーワード

| を利用して、イーバンク銀行のサイトであることを確認できます。

また、「フィッシング対策に関する重要なお知らせ」のページ

http://www.ebank.co.jp/information/information_032.html

にも、「お客様は、あらかじめ登録したキーワードを利用し、ご覧になってい

るサイトがイーバンクのサイトであることを確認してからログインできる」と

書かれています。

このような表記は、「アドレスバーやサーバ証明書の確認をしなくても、キー

ワードさえ表示されれば、イーバンク銀行のサイトであることを確認できる」

という意味として、ユーザに理解されるだろうと考えます。

しかし実際には、質問1で述べたように、キーワードが表示されたことは、何

ら本物サイトの確認にはなっておらず、依然として、アドレスバーと証明書の

確認は必須です。

このようなユーザへの説明は、ユーザを、「キーワードが表示されたら本物だ

と信じてよい」という誤った理解に導くものではありませんか?

■質問3

フィッシング詐欺に対して既にいくらか警戒心を持っているユーザであれば、

届いたメールが偽でないかと疑念を抱いたり、アクセスしたサイトのアドレス

バーや証明書を確認しようとするでしょう。

しかし、このキーワード確認機能の登場によって、ユーザが、これで本物サイ

トの確認になると信じた場合には、本来持っていた警戒心を捨てて、「これで

本物だと確認できた」と、パスワードの全部を入力してしまうと考えられます。

すなわち、このキーワード確認機能は、むしろユーザをフィッシング詐欺に騙

されやすくするものではありませんか?

■意見

以上より、このキーワード確認機能は、本物であることの証明にならないばか

りか、ユーザを混乱させ、かえってフィッシング詐欺に騙されやすいユーザを

作り出してしまっていると考えます。よって、この機能は廃止するべきです。

また、今回の新機能について報道されたことにより、こうした機能で本物サイ

トと確認できるのだという誤った理解が、イーバンク銀行の顧客のみならず、

他の一般の人たちにまで広められてしまいました。このままでは、他のECサイ

ト等において同様の機能が作りこまれるなどし、誤解はさらに広がる恐れがあ

ると危惧しています。したがって、この機能を廃止すると同時に、これがフィッ

シング詐欺対策にならないことが判明したため廃止した旨を、告知するべきで

す。

なお、Webの仕組みから原理的に言って、サーバから見て、アクセス元がユー

ザのブラウザであるのか、それともそれを中継している偽サイトであるのかを、

きちんと区別することはできないものですが、ただし、cookieを使う方法で、

中継攻撃を防ぐことは可能ではあります。その方法の例は以下の通りです。

(1) 正常にログインした際に、ユーザごとに異なり第三者には予測が困難な

IDを生成し、有効期限の長いcookieとして発行する。

(2) 次回以降、ログイン画面にアクセスがあったときは、そのcookie中のID

からユーザを検索して、ユーザが登録したキーワードを画面に表示する。

(3) ユーザは、キーワードが表示されていれば本物サイトにアクセスしてい

ると認識する。

この方法の原理は、cookieが、発行元のドメインのURLにアクセスしたときに

しか送信されない仕組みになっているところにあります。偽サイトにアクセス

したときには、(1)で発行されたcookieは、偽サイトに送られることはありま

せん。

これに類似した方法は、(略)

しかし、この方法では、あまりフィッシング詐欺防止の効果はないと考えます。

なぜなら、cookieは消去されることがあるうえ、別のパソコンでログインしよ

うとしたときにはcookieはありませんから、そういう状況が生ずるたびに、キー

ワードが表示されない事態となります。

キーワードが表示されない場合は偽サイトの疑いがあると、本来は考えるべき

ですが、本物サイトにアクセスしたときにも、キーワードが表示されないこと

が度々あるという状況では、偽サイトにアクセスしたときにでも、「またか」

と感じて、cookieの再発行手続きをしようとしてしまいかねません。

結局のところ、アドレスバーや証明書の確認は必須なのであって、中途半端な

キーワード確認機能は、リテラシーの低い一般ユーザを混乱させ、基本をおろ

そかにさせるものです。

このような悪しき方法が他のECサイトにまで広がって習慣化してしまう事態は、

避けられるべきです。

以上

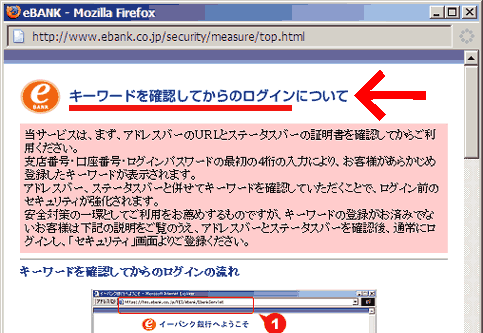

そしてこれがその後どうなったかというと、「フィッシング対策に関する重要なお知らせ」のページが9月26日に改訂されて、表現が慎重なものに改められた。また、「キーワードを利用したログイン前のサイト確認について」のページも、以下のように慎重な表現に改められている。

さて、これは妥当な対応であろうか。

ちなみに、9月26日改訂版の「フィッシング対策に関する重要なお知らせ」の末尾には、次のように今後のことが予告されている。

尚、今後のフィッシング詐欺対策の一環として、個人のお客様に対する「IP制限サービス」(現在は、法人のお客様のみご利用いただけます。詳しくはこちら)を予定しております。 こちらの開始時期等につきましては、当行ウェブサイト上等で追ってご連絡いたします。

この、既に法人向けにはサービスされているIPアドレスの照合機能については、2月8日の日記にも書いた。しかし、なぜこれが「フィッシング詐欺対策として」なのか。

たしかに、IPアドレス照合機能が個人向けにもサービスされるようになれば、キーワード確認機能を中継により偽装するフィッシング詐欺は防止できるようになる。なぜなら、偽サイトが本物サイトにアクセスを中継するとき、アクセス元のIPアドレスは、ユーザのアドレスではなく、中継者のアドレスとなるから、そのようなアクセスの拒否が可能になる。

ただし、これが有効になるのは、IPアドレス照合機能を使って自宅などのIPアドレスを登録してアクセス元IPアドレスを制限する設定にしていているユーザが、ログイン前にキーワード確認機能を用いて自分のキーワードを表示させて確認したときだ。

とてもややこしい。IPアドレス照合を設定しているユーザでも、キーワード確認(やアドレスバー、ステータスバー確認)を怠れば偽サイトに騙される(偽サイトはIPアドレスの照合をしていないのだから)し、IPアドレス照合を設定していないユーザは、キーワード確認機能が本物サイト確認にならないことを理解している必要がある。

はたして、こうした事実を正確にユーザに説明できるのだろうか。