2005年12月27日

■ プログラミング解説書籍の脆弱性をどうするか

印刷されて流通する書籍に脆弱性がある、つまり掲載されているサンプルコードにズバリ脆弱性があるとか、脆弱性を産みやすいコーディングスタイルを身につけさせている解説があり、それが脆弱なプログラマを生産し続ける根源になっている問題は、「なんとかしないといけないねえ」と以前から言われてきた。

ソフトウェア製品の脆弱性は、指摘があればパッチが提供されたり修正版に差し替えられたりするが、書籍の脆弱性はどうか。正誤表が差し込まれるとか、回収する措置がとられるかというと、それは望めそうにない。言論には言論で対抗すればよいということになるだろうか。

久しぶりにいくつかの書籍について調べてみた。先月園田さんの日記などで比較的評判良く紹介されていた2冊を読んだ。

- 山本勇, PHP実践のツボ セキュアプログラミング編, 九天社, 2004年6月

- GIJOE, PHPサイバーテロの技法―攻撃と防御の実際, ソシム, 2005年11月

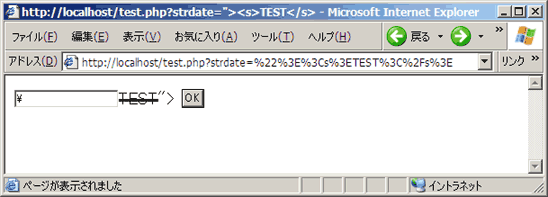

「PHP実践のツボ」は「セキュアプログラミング編」と謳っているわりに、いきなり最初のサンプルコードからしてクロスサイトスクリプティング脆弱性がある。――(A)

<?php

$strdate = $_GET['strdate'];

echo <<<EOD

日時文字列を入力してください。

<form>

<input type="text" name="strdate" value="{$strdate}">

<input type="submit" value="OK">

</form>

EOD;

if (!$strdate) {

(以下略)

山本勇, PHP実践のツボ セキュアプログラミング編, 九天社, p.3

動かしてみると図1のように脆弱性が確認できる。

p.158にはこんな解説がある。――(B)

危険な文字列は削除する

この問題に対しては、変数 $filename の中に上位ディレクトリを示す「../」という文字列があった場合、適切に変換するしかありません。

1つは上位ディレクトリ指定の文字列を削除する方法です。

$filename = $_GET["filename"]; // 上位ディレクトリ指定を削除 $filename = str_replace("../", "", $filename);山本勇, PHP実践のツボ セキュアプログラミング編, 九天社, p.158

これは典型的によくあるまずい対策だ。

$filename = "----..././----";

$filename = str_replace("../", "", $filename);

echo $filename;

の実行結果は「----../----」と表示される。

そしてp.213にはこの記述ときた。

商用サイトなどでSSLを使用する場合は、一般的に認証局(Certificate Authority:CA)で発行された証明書を使用します。

非商用サイトなどで単に暗号化の目的だけならプライベートCAで発行した証明書でも問題ありません。ただし、プライベートCAで発行した証明書を使用する場合、SSLでの接続時にブラウザから警告メッセージが表示されます(図5)。

山本勇, PHP実践のツボ セキュアプログラミング編, 九天社, p.213

こういう記述が誤解を拡大再生産してきたのだろう。今の時代に、焚書というわけにもいかないか……。

■ 「サニタイズ言うなキャンペーン」とは何か

もう一冊のPHPサイバーテロの技法―攻撃と防御の実際はどうかというと、抜け目なく書こうとする配慮が見られ、たしかにわりとよく書かれた*2本である。

しかし、安全なプログラミング手法という視点ではなく、あくまでセキュリティ対策だという視点で書かれているところに問題が残る。

たとえば、p.28のクロスサイトスクリプティング脆弱性の対策コードを見てみる。――(C)

ここを以下のように修正します。

while ( $row = mysql_fetch_array( $result , MYSQL_ASSOC ) ) {

echo '<p>' ;

echo 'No.'.$row['id'].'<br />' ;

echo '題名:'.htmlspecialchars($row['title'],ENT_QUOTES).'<br />' ;

echo '名前:'.htmlspecialchars($row['name'],ENT_QUOTES).'<br />' ;

echo '日時:'.$row['postdate'].'<br />' ;

(略)

ソースコードの違いは一目瞭然だと思います。過去の投稿内容の各テキストが、ブラウザに表示される直前*04に、htmlspecialchars((テキスト),ENT_QUOTES)を通過しています。これが「HTML出力用サニタイズ」です。

GIJOE, PHPサイバーテロの技法―攻撃と防御の実際, ソシム, p.29

これのどこが悪いかというと、「id」と「postdate」について htmlspecialchars を通していない点である。

たしかにこれは脆弱性ではない。プログラムの全体を精査すれば、「$row['id']」の値が数値しかとらないことを確認できるだろうし、「$row['postdate']」の値が日付を表す文字列しかとらず、HTTPリクエストの値(CGI入力)に依存していない式だとということも確認できるのだろう。

だが、そのような確認作業をしないと正しいコードかどうかわからないような、プログラムの書き方をすべきでない。セキュリティ云々以前に、プログラムの開発方法論として、できるだけ局所的な視点でコードの正当性を確認できるように書くのが、近代プログラミングの基本だ。つまり、このコード断片だけ見て、問題がないとわかるように書くべきである。例えば次のように。――(D)

while ($row = mysql_fetch_array($result, MYSQL_ASSOC)) {

echo '<p>';

echo htmlspecialchars('No.' . $row['id']).'<br />';

echo htmlspecialchars('題名:' . $row['title']).'<br />';

echo htmlspecialchars('名前:' . $row['name']).'<br />';

echo htmlspecialchars('日時:' . $row['postdate']).'<br />';

ここで、「'No.' や '題名:' や '名前:' や '日時:' の定数文字列まで htmlspecialchars に通すなんて無駄じゃないか」などということを考えてはいけない。いまどき、そんな貧民的プログラミング思考をするのはプログラム職人として恥ずかしいことだ。

元々、HTMLを出力するときは、その出力全体に対して「<」「>」「&」のエスケープ処理の検討が要求されているのであって、CGI入力に依存しているかどうかは無関係である。そこの考え方に「無毒化」だの「無害化」だの「消毒」だの「サニタイズ」だの「サニタイジング」だのという(最近流行の)発想は出てこない。

HTML出力を書くときは、むしろタグを出力したいときの方が例外的であると考えるのがよい。たとえば、echo を全面的に使用禁止として次のように書くのもよいだろう。――(E)

while ($row = mysql_fetch_array($result, MYSQL_ASSOC)) {

htmlout_tag('<p>');

htmlout('No.' . $row["id"]);

htmlout_tag('<br />');

htmlout('題名:' . $row["title"]);

htmlout_tag('<br />');

htmlout('名前:' . $row["name"]);

htmlout_tag('<br />');

htmlout('日時:' . $row["postdate"]);

htmlout_tag('<br />');

タグの属性部分を出力するときは次のように書く。

htmlout('日時文字列を入力してください。');

htmlout_tag('<form>');

htmlout_tag('<input type="text" name="strdate" value=');

htmlout_quote($strdate);

htmlout_tag('>');

使用した関数の定義はたとえばこんな感じだ*3。

function htmlout($str) {

echo htmlspecialchars($str, ENT_NOQUOTES);

}

function htmlout_quote($str) {

echo '"' . htmlspecialchars($str) . '"';

}

function htmlout_tag($str) {

echo $str;

}

広義のクロスサイトスクリプティング脆弱性、つまり、掲示板へのタグ付き文字列の書き込みの問題が語られるとき、「HTTP_USER_AGENT もサニタイズしないといけないんだよ」ということがよく言われる。上のサンプルコードに User-Agent も加えるとき、

echo 'No.'.$row['id'].'<br />' ;

echo '題名:'.htmlspecialchars($row['title'],ENT_QUOTES).'<br />' ;

echo '名前:'.htmlspecialchars($row['name'],ENT_QUOTES).'<br />' ;

echo '日時:'.$row['postdate'].'<br />' ;

echo 'ブラウザ:'.$row['useragent'].'<br />' ;

というコードを書きがちであるわけだが、それを見て、「$row['user_agent'] もサニタイズしないといけないんだよ」ということになる。対策マニアからすれば、

HTTP_USER_AGENTってのはね、攻撃者側でブラウザをいじって勝手に変えられるんだよー。ツールとか使ってね。HTTP_REFERERも偽装できるんだ。だから、User-Agent: とか Referer: とか、あと、X-Forwarded-For: や Via: に由来する変数もサニタイズしないといけないんだよー。

と、ハッカー気取りで語ってみせる大チャンスであるわけだが、そんなことはどうでもいい。(E)の書き方や(D)の書き方(つまり、タグ以外は一律に全部エスケープして出力する書き方)をしていれば、そんなことはどうでもよいのだ*4。

ではなぜ、解説書でさえ(C)のようなコードを書いてしまうのか。3つ考えられる。1つ目は、貧民的プログラミングの発想。2つ目は、煩雑な見栄えを嫌がってということがあるだろう。

まず、「htmlspecialchars」という名前が長い。これをあちこちに埋め込まないといけない。文字列連結している文の部分部分に htmlspecialchars を入れて、入れて、入れていかないといけない。これが嫌で嫌で堪らないプログラマが、それでも「セキュリティ対策しないと……」ということで仕方なく必死に作業していくと、必要最小限の場所にだけ htmlspecialchars と書くことになりがちだ。

その結果として何が起きるかというと、いわゆる「サニタイズ漏れ」だ。それを目を皿にして探していく作業も、たいへんなコストがかかることになる。

上に挙げた(A)の事例について、こうした脆弱性を指摘された本の著者はこう反論するかもしれない。「PHPの入門書なので、まずは PHPによる HTML formの基本的な書き方を説明したいだけ。最初からそこらじゅうに htmlspecialchars と散りばめたのでは、読者がついてこなくなってしまう。セキュリティ対策の方法は後半で書いているのだから、これでよいのだ……」と。

事実、2002年に、ある@ITの解説記事の脆弱性を指摘したとき、関係者の方から

記事の主旨はサーバサイドアプリケーションの諸環境の紹介を第一としておりますことご了解いただけますと幸いです

という釈明を受けたことがある。また同じころ、知人が書いていた書籍について、出版前に読んで欲しいと依頼されて読ませてもらったところ、やはり、SQLの使い方を紹介する章のサンプルコードがモロにSQLインジェクション脆弱性のある安易な書き方になっていて、「こういう書き方、やめようよ」と言ったことがあるのだが、著者は、「ここはSQLの使い方をわかってもらうためだから余分なコードは入れたくない」と主張して、全面的な書き直しはしなかった(注意書きが添えられ、後ろの章にセキュリティ対策の章が付け加えることで対処された)ということがあった。

このように、コードの見た目が煩雑になることがプログラマ達に嫌われていて、特に解説本の著者がひどく嫌っていることがわかるが、それが脆弱プログラマを増殖させる原因となっている。

そして3つ目の原因が、「サニタイズ」という言葉が安易に流行りすぎていることの弊害である。

「サニタイズ」というのは、「無害化」という意味の言葉であることから明らかなように、あくまでも「セキュリティ対策」としての文脈でしか語られない。そうすると、「CGI入力の(に依存した)変数はサニタイズせよ」というスローガンになってしまう。これが悪しきプログラミングスタイルを助長して困る。

正しくは全ての変数をエスケープ対象とせよが基本であるし、変数だけじゃなくて式全体をエスケープの対象とするべきなのに、「サニタイズ」という言葉で教育が行われていると、その考え方に至る機会が殺がれてしまう。

だから、「サニタイズ言うな」なのだ。

解説本の著者にとって、煩雑なコードはただでさえ避けたいところ、こうした処理のことを「サニタイズ」という言葉で理解していると、本質的に必要な処理としてではなく、「あくまでセキュリティ対策として必要なんだ」という誤った理解をしてしまいがちだ。その結果、「サンプルコードでは脆弱なまま、後の解説でセキュリティ対策として教える」という書き方になってしまう。

この種の処理が、セキュリティ対策以前に元来本質的に必要な処理(SQL文を構成するコードでは元々常に必要な処理であるし、HTMLを出力するコードでは元々常に必要な処理)であることは、たとえば、次の事例を見れば明らかであろう。

- サポート&サービス FAQ紹介, 文書番号 763, オービックビジネスコンサルタント

[Q]

起動時に下記のエラーが発生する。

「行1:’XXXX’の近くに不正な構文があります。

文字列’)’の前で引用符が閉じていません。

state:37000,Native:170

state:37000,Native:105」【文書番号】763 【更新日】2003/08/12

【対象商品】奉行21シリーズ全製品,奉行2000シリーズ全製品

[A]

原因・理由コンピューター名に「’ シングルクォーテーション」が含まれている場合に発生します。

回答・対処方法

コンピューター名に「’ シングルクォーテーション」を使用しないようにして下さい。

(略)

これはローカルで動くソフトウェアのバグの話なので、セキュリティ脆弱性とは関係がないため、このような対処方法が案内されているのだろう。このように、セキュリティとは無関係なところでも、SQL文を構成するときに「'」で囲んだ中に式(上の場合は「コンピュータ名」)を埋め込むときには、式の評価結果中の「'」をエスケープする処理は、元々当然のこととして必要なのだ。これは、入門書としてSQLの使い方を解説する場面で、一番最初に叩き込むべきことである。セキュリティとかを持ち出すまでもない。

SQL文やHTMLだけでなく、文法を持つ文字列一般を文字列連結で生成するときに、こういった処理が必要となることを、プログラミング一般を教えるときに体験させておくべきかもしれない。

11月22日の日記「攻撃者視点ではなく開発者視点での解説を」で批判したその連載記事でも、サニタイズという言葉に毒されている様子がうかがえていた。

セキュアプログラミングの限界

Webアプリケーションの脆弱性を生み出さないために、Webアプリケーション開発者の間ではセキュアプログラミングという概念が浸透していった。この概念には、セキュアなプログラムを作成するためのあらゆる方策が含まれているが、よくいわれることはユーザーからの入力データをそのままプログラムに受け渡すのではなく、一度必ず浄化作業(サニタイジング)を行うという考え方である。

例えば、プログラムやコマンドで意味を持つメタキャラクタ(メタ文字:\、[、]、|、$、*など)の入力を禁止し、正規表現にて入力文字列のパターンを限定することによって入力データの浄化を行う。

Webアプリケーションファイアウォールの必要性 第1回 機密情報に合法的に近づけるWebアプリケーションを守れ, @IT, 2005年8月17日

セキュアプログラミングが何たるかを取り違えているのだから、「セキュアプログラミングの限界」などという誤った帰結にたどり着いている。「サニタイズ」という概念は攻撃者視点の発想であり、攻撃者視点で対策を考えていると、攻撃者視点ではなく開発者視点での解説を」で示したような、誤った対策手法を導いてしまいかねない。

上に挙げた(B)の事例にも、「サニタイズ」という流行語の害が見られる。

「危険な文字列は削除する」という発想をすることが間違いなのだが、「サニタイズ」という言葉からは「削除」とか「変換」という対策を連想させやすい。

パス名を受け取ることを想定したパラメタに「../」や「..\」が含まれていたら、削除とか変換をするのではなく、エラーとして例外処理して終了するというのが、本来のそのプログラムの正しい動作だろう*5。

「サニタイズする」という対策屋発想には、「不用意にプログラムの挙動を変えてはいけない」という背景があるように思える。つまり、既に稼働中のシステムに対して脆弱性検査を行ったときに脆弱性が見つかると、プログラムの他の部分に影響を与えないように、最小限の変更で脆弱性を排除したいと考えるだろう。「○○のときはプログラムを終了」などという大それたプログラムの意味の変更を、対策屋が実施するべきでないという考え方は頷ける。そのような考えに基づくと、CGIの入力段階で削除したり変換するということになる。これが、元々の「サニタイズ」という言葉だったはずだ。先の引用にあった、

ユーザーからの入力データをそのままプログラムに受け渡すのではなく、一度必ず浄化作業(サニタイジング)を行うという考え方である。

Webアプリケーションファイアウォールの必要性 第1回 機密情報に合法的に近づけるWebアプリケーションを守れ, @IT, 2005年8月17日

という記述は、まさにそうした「サニタイズ」の発想で書かれている。

既存のシステムに応急手当としてそのような対策をする場面ではそれでもよい。「サニタイズする」と言って正しい。だが、これから新規に開発するシステムにおけるセキュアプログラミングを語るときに、「サニタイズ」とか言うのはもうやめたらどうか。

もっとも、万が一に脆弱性があるかもしれないことを想定しての保険として、CGIの入力段階でパラメタを洗浄する(サニタイズする)ことには賛成だ。とくに、制御コードはサニタイズしてしまうことを検討した方がよいかもしれない(真に改行コードの入力を必要とする部分では、改行コードは削れないが)。だが、それはそれなのであって、ごちゃ混ぜにしてはいけない。「本来の正しいプログラム方法 + 万が一のための保険としてのサニタイズ処理」という整理を常に心がけるべきである。

「サニタイズ」というあたかも専門用語であるかのような香りの漂う、このカタカナ化された輸入語は、とても安易に使えて一度使うとやめられない麻薬のような言葉なので、セキュアプログラミングの本質を理解していない素人対策屋(つまり、脆弱性検査の経験はあっても開発者としての経験がないような人)でも、「それさあ、サニタイズしてないのがいけないんだよねー」と、訳知り顔で語ってみせることができてしまう。

もちろん、「サニタイズ」を「エスケープ」に言い換えるなどというのは超大間違いだ。実際、どこだったかで、パス名パラメタの「../」チェックの対策を解説する文書で、

「../」を「..%2F」にエスケープしましょう。

などというものを見た記憶があるが、超大間違いだ。

とりあえず「サニタイズ」も「エスケープ」も口にしないようにしてみたらよい。サニタイズという言葉を使わずに自分が言いたいことを表現しようとしてみたらいい。正しく説明することの困難から逃げようとするな、ということだ。

■ ASPとかJSPとかPHPとかERBとか、逆だったらよかったのに

ERBをWebページに使うとき、クロスサイトスクリプティング脆弱性のないように書くには、 「<%=h ... %> 」という記法を使って、次などのように書く。

No. <%= row["id"] %><br /> 題名: <%=h row["title"] %><br /> 名前: <%=h row["name"] %><br /> 日時: <%= row["postdate"] %><br />

これは(C)のプログラムをERBに置き換えたものだ。

「h」というのは「html_escape」というメソッドの別名として定義されており、エスケープ処理が煩雑にならないようにすることを意識して設計されていることがうかがえる。

このようにすっきりした書き方を見ると、「title」と「name」のところだけ「<%=h ... %>」とするのが不自然で、全部「<%=h ... %>」にしてしまうのが自然だという感じがしてくるだろう。

そうすると、「h」付きと「h」無しを逆にしたらよかったのにと思えてくる。

<%= ... %> の外は静的なHTML断片であるのに対し、<%= ... %> の部分は動的なものを埋め込みたいときに使う。動的なものを埋め込みたいときというのは、そのほとんどは、タグ自身を埋め込みたいわけではないだろう。とすると、デフォルトで全部HTMLエスケープしてしまうのが自然ではないだろうか。逆に、タグをどうしても動的に埋め込みたいときに <%=h ... %> と書く方がよかったのではないか。(名前は「h」以外にした方がよさげだが。)

そのようにして考えると、そもそも、ASPから始まって、JSP、PHP、ERBと受け継がれてきた、HTML中にプログラムを埋め込むというこの仕組みが、最初からデフォルトでエスケープされるように作られていたらよかったのに……と思えてくる、そんな今日この頃だ。

*1 PHPの設定で「magic_quotes_gpc = On」にしているので、無駄な「\」が現れている。

*2 ただし、p.67のCSRF対策などには問題がある。「対策4」として、

管理者セッション内の各種データの受け渡しに、$_GET や $_POST ではなく、$_SESSION を利用する。

という手法が挙げられていて、これが本命の対策のように書かれているが、これは対策にならない。4月27日の日記に書いていたように、必要なパラメタ値がセッション変数にセットされているということは、前のどこかのページでその値をセットするリクエストがあるはずで、そのリクエストにCSRF攻撃した後に実行ページにもCSRF攻撃するような仕掛けで破られてしまう。

また、4-1-7節「SSLの効果」のp.125の記述に、パケット盗聴されたときの問題について、

Webアプリケーションを作るために、そのレベルでのクラッキングの可能性まで考えなければならないなんてナンセンスです。*15

逆に、SSLを利用し、かつ、クッキーに「SSL以外ではやりとりしない」という属性をつけていたとしても、XSSすら防げません。

と書かれていて、何を言いたいのかちょっと意味不明になっている。

もうひとつ問題点を挙げると、p.228のコラムで「magic_quotes_gpc」について、

magic_quotes_gpc機能についてはその副作用から批判も強く、この設定はOffとすべきと書かれた文献も多く存在しますが、プログラマーのスキルレベルが信用できないWebアプリケーションを利用するケースでは、magic_quotes_gpcをOnにする方が、ほんの気持ち程度は安全と言えます。

と書かれているが、magic_quotes_gpcをOnにすると、CGIパラメタがShift_JISで渡されたときに文字化けが発生してしまうため、これが邪魔になるという問題が起きているようだ。そのため、酷いことに、magic_quotes_gpc がOnのPHP環境でも動くようなプログラムを作るテクニックと称して、PHPプログラムの冒頭で、CGIパラメタの全部に対して「stripcslashes」をかけるという「前処理」が、一部のPHPプログラマの間で定番となっているようだ(この本に書かれているわけではない)。magic_quotes_gpc = On したり stripcslashes したり、また htmlspecialchars してみたりと、ほんと汚いPHPコードがたくさん Googleで見つかる。magic_quotes_gpc は Off で徹底がよいだろう。

それから、p.197の「7-1 ソースコードが手元にないときの脆弱性の見つけ方7-1-5 実際に攻撃してみる」で、

本当の悪意あるクラッキングであるなら、当然、プロキシやネットカフェを利用するなどのアクセス元の隠蔽も必要ですが、その手段については本書の範囲外です。

などと書かれているのが危ない。不正アクセス行為にあたらないことが確信できる操作しかしてはいけないのに、これでは勘違いする読者もいるのではないか?

とはいえ、この本では、session.use_trans_sid を off にすることや、session.use_only_cookie = 1 とすること、session.auto_start を off にすることなど、PHP特有の危険を回避するための重要な設定について書かれているところが良い。なお、このあたりの内容は以下のサイトでも読める。

- PHP でセッション変数、Cookie を使用する際のセキュリティ対策について, 個人的なメモと備忘録

*3 さらに発展させると、HTMLの要素を入れ子状に追加したり挿入して構成していくメソッドを用意するという方向性に行き着くが、やりすぎると、かえって煩雑になる、あるいは処理が重くなるなどの理由で、使われなくなってしまう。どこまで構造化された方法を使うのが、最もバランスがとれているかということになる。

*4 書籍「PHPサイバーテロの技法―攻撃と防御の実際」においても、p.48に「クッキー表示のサニタイズ」というコラムがある。cookieの値をHTML出力するときに「<」「>」のエスケープが必要かということが議論されていて、「XSS脆弱性があれば……クッキーを操作可能であるため……万が一のため……」としてエスケープするコードを示しているが、そういったことは、全部エスケープする正統なコーディングをしていれば考えるまでもない。

*5 この書籍には、続くページで、

という補足が書かれてはいるが、こちらが本来なすべきこととは書かれていない。また、上位ディレクトリ指定があった場合に不正な入力として終了する方法もあります。

山本勇, PHP実践のツボ セキュアプログラミング編, 九天社, p.159

隣のオフィスの人がこんなことを書いていました: 高木浩光@自宅の日記 - プログラミング解説書籍の脆弱性をどうするか, 「サニタイズ言うなキャンペーン」とは何か, ASPとかJSPとかPHPとかERBとか、逆だ.. なるほどね、「サニタイズ言うなキャンペーン」とはそういう意味..

「エスケープ対称」→「エスケープ対象」

「GGI」→「CGI」

素人がこんなこと書くのは大変恐縮なのですが・・・。 とりあえず「サニタイズ」も「エスケープ」も口にしないようにしてみたらよい。サニタイズという言葉を使わずに自分が言いたいことを表現しようとしてみたらいい。正しく説明することの困難から逃げようとするな、と..

27日のひろみちゅ日記が面白い。論点が多岐にわたりながらそれぞれ微妙につながっていて((ある意味まとまりがないともいえるがまとめる前の段階の論考だろうからしょうがないか。))色々考えさせられた。以下色々考えたメモ。僕はWebプログラミングについてはほとんど素人..

高木氏の「サニタイズ言うなキャンペーン」てのがちょっと面白い身につまされる話だっ

珍しくサニタイズという考え方自体が間違っているという意見を見ました。 私もサニタイズと言う考え方はNagative Security(禁止事項を定義する考え方)からの発想なので、Positive Security(許可する事項を定義する考え方)でプログラムを作るべきと考えていますし、あ..

2ちゃんねるを見ていた。 【PHP】下らねぇ質問はここに書き込みやがれpart14 http://pc8.2ch.net/test/read.cgi/php/1134868212/ XSSすら考慮していないやからがまだまだいる現実。

HTML用のテンプレートにおいてエスケープされた状態がデフォルトであるべきだというのはその通りだが、ERBは(少なくとも建前上は)汎用テキスト処理用であってHTMLのエスケープ状態デフォというのはちょっと違う、では正しいアプローチはどーゆーモノかというと[http://jakarta...

高木さんの日記

・プログラミング解説書籍の脆弱性をどうするか

・ぜひ買いたいこの一冊(脆弱性コードレビュー練習用その1)

・しばらく日記をちゃんと書けそうにない

後藤さ

http://takagi-hiromitsu.jp/diary/20051227.html

そっか、autoincrementしているだけでの数値が帰ってくるとしても

やっておくということね。

凄く反応が遅いけど。 高木浩光@自宅の日記 - プログラミング解説書籍の脆弱性をどうするか, 「サニタイズ言うなキャンペーン」とは何か, ASPとかJSPとかPHPとかERBとか、逆だ.. 最近のプログラム入門書は、文字列解析機構があるという考え方がないのかな。書いてる人も..

これだけ (PHP5)。 <?php foreach(simplexml_load_file('http://www.flickr.com/services/feeds/photos_public.gne')->entry as $it) echo $it->content ?> すいませんすいません via 5-second RSS parser。 開発合宿でも simple_xml...

EUCの補助漢字をPHPでどのように処理するかを調べていて、1年前に自分で書いた

PHPのセキュリティについて調べていたら、このような論争を発見しました! [http://takagi-hiromitsu.jp/diary/20051227.html プログラミング解説書籍の脆弱性をどうするか] [http://xoops.peak.ne.jp/md/news/article.php?page=article&storyid=80&easiestml_lang=xlang%..

いわゆる「サニタイズ」です。 仕事で検索文字列の強調表示処理(Googleのキャッシュ表示みたいなやつ)を作ってたのですが、記号は全て無視して検索する仕様だったので強調用に挿入したspanタグの不等号を含めて強調してしまうというバグを作りこんでしまい、HTML特殊文..

つらつらと駄文を書き連ねるこのブログ、誰の目にも留まっていないだろうと思っていたら、本日初めてのコメントをいただきましたΣ(・ω・ノ)ノ!

内容は、昨日書いたphpでの入力値の...

- https://sakurainternet.cybozu.com/ ×8 (2024-12-05)

- はてなキーワード [JSP] ×3 : 2, 1 (2024-07-31)

- https://kmaebashi.com/ ×5 (2024-07-14)

- https://dns.lavoscore.org/ ×445 (2023-12-30)

- https://app.raindrop.io/ ×6 (2023-09-14)

- スラド ×2 : 1, 1 (2023-02-24)

- https://qiita.com/ ×135 (2022-12-31)

- はてなブックマークコメント [s/blog.tokumaru.org/2021/12/php.html] ×10 (2021-12-21)

- はてなブックマークコメント ×93 : 28, 12, 10, 10, 8, 6, 6, 3, 2, 2, 2, 1, 1, 1, 1 (2021-02-15)

- はてなキーワード [サニタイズ] ×611 : 473, 134, 4 (2020-09-28)

- はてなダイアリー [keywordtouch] ×9 : 8, 1 (2019-05-16)

- はてなブックマークコメント [portal.nifty.com/kiji/180622203216_1.htm] ×20 (2018-06-23)

- はてなダイアリー [ockeghem] ×13 : 7, 2, 1, 1, 1, 1 (2018-06-02)

- https://www.google.com ×13 (2018-04-22)

- はてなダイアリー [rna 20051229] ×112 : 109, 2, 1 (2018-02-27)

- https://www.bing.com/ ×8 (2017-11-22)

- http://maonsertyosbon.com ×4 (2017-09-30)

- http://ambahalymba.com ×8 (2017-09-29)

- http://passermontreo.com ×4 (2017-09-29)

- https://www.youtube.com/watch?v=xgYu8B8DAm4 ×6 (2017-05-10)

- http://popaybobrikrik.com ×24 (2017-04-05)

- https://www.youtube.com/watch?v=UWeNMBN7aW8&feature=youtu.be... ×8 (2016-12-19)

- はてなダイアリー [hoshikuzu 20060211] ×310 : 283, 27 (2016-11-18)

- https://www.youtube.com/watch?v=g4Dul55OnJs&feature=youtu.be... ×6 (2016-10-28)

- https://www.youtube.com/watch?v=d5x_iKNX__s ×5 (2016-09-14)

- http://www.google.co.jp ×11 (2016-05-27)

- https://ja.m.wikipedia.org/ ×269 (2016-05-22)

- はてなダイアリー [jrofbyr 20050904] ×237 : 228, 6, 2, 1 (2016-05-18)

- http://www.flint.jp/blog/?entry=34 ×6 (2016-04-22)

- https://ja.wikipedia.org/ ×1169 (2016-02-25)

- https://ja.wikipedia.org ×34 (2016-02-24)

- https://duckduckgo.com/ ×9 (2016-02-08)

- はてなダイアリー [nekonokataomoi 20100724] ×12 : 11, 1 (2015-11-09)

- https://www.google.co.jp ×72 (2015-08-28)

- Wikipedia [高木浩光] ×2798 : 2594, 202, 1, 1 (2015-07-29)

- Twitter [1] ×4 : 1, 1, 1, 1 (2015-07-12)

- http://detail.chiebukuro.yahoo.co.jp/qa/question_detail/q131... ×118 (2015-05-08)

- スラッシュドットarticle [07/09/28/1254255] ×10 : 6, 2, 1, 1 (2015-05-03)

- http://m.chiebukuro.yahoo.co.jp/detail/q13143878478 ×17 (2015-04-03)

- http://ja.stackoverflow.com/questions/2408/脆弱性対策におけるhtmlspec... ×7 (2014-12-26)

- http://ja.stackoverflow.com/questions/2408/脆弱性対策におけるhtmlspec... ×276 (2014-12-23)

- Togetter [535183] ×5 : 2, 2, 1 (2014-11-17)

- http://www.codelogy.org/entry/2008/11/09/001100 ×33 (2014-07-31)

- http://babydaemons.hatenablog.com/entry/20080326/1209032513 ×83 (2014-07-23)

- http://qiita.com/yoh-nak/items/96d2d996acdc3a28f222 ×69 (2014-07-13)

- http://satoshi.blogs.com/life/2006/09/post_9.html?no_prefetc... ×58 (2014-07-03)

- はてなダイアリー [temita] ×2 : 1, 1 (2014-06-24)

- http://qiita.com/nappa/items/24a4e156b84d6f0a0354?utm_source... ×5 (2013-08-28)

- http://qiita.com/nappa/items/24a4e156b84d6f0a0354?utm_source... ×4 (2013-08-28)

- http://qiita.com/nappa/items/24a4e156b84d6f0a0354?utm_source... ×26 (2013-08-24)

- http://qiita.com/nappa/items/24a4e156b84d6f0a0354?utm_source... ×4 (2013-08-23)

- http://qiita.com/nappa/items/24a4e156b84d6f0a0354?utm_source... ×9 (2013-08-23)

- http://qiita.com/nappa/items/24a4e156b84d6f0a0354?utm_source... ×18 (2013-08-23)

- http://qiita.com/nappa/items/24a4e156b84d6f0a0354?utm_conten... ×67 (2013-08-23)

- http://qiita.com/nappa/items/24a4e156b84d6f0a0354 ×1424 (2013-08-23)

- スラッシュドットarticle [13/04/13/0327218] ×473 : 347, 116, 3, 3, 2, 1, 1 (2013-04-15)

- スラッシュドットcomments [598103] ×2 : 1, 1 (2013-04-14)

- http://www.weblio.jp/wkpja/content/高木浩光_高木浩光の概要 ×9 (2013-04-12)

- はてなブックマークコメント [blogs.itmedia.co.jp/fukuyuki/2013/03/php-57de.html] ×12 (2013-03-08)

- http://koseki.hatenablog.com/entry/20120216/htmlspecialhonya... ×693 (2013-02-18)

- はてなダイアリー [koseki2 20120216] ×181 : 164, 16, 1 (2013-02-17)

- http://www.infotop.jp/click.php?aid=35321&iid=52674&pfg=1 ×4 (2013-01-17)

- OKWave [qa5420571] ×6 : 4, 1, 1 (2013-01-11)

- はてなダイアリー [koseki2] ×28 : 24, 4 (2012-12-13)

- http://blog.tokumaru.org/2012_03_01_archive.html ×8 (2012-12-12)

- OKWave [qa5689703] ×5 : 4, 1 (2012-11-13)

- http://tanpaku.grouptube.jp/diary/user/antipop/181362 ×4 (2012-10-01)

- http://codelogy.org/archives/2008/11/post_14.html ×26 (2012-07-01)

- http://www.infotop.jp/click.php?aid=35321&iid=50351&pfg=1 ×5 (2012-06-21)

- http://www.infotop.jp/click.php?aid=35321&iid=48953&pfg=1 ×5 (2012-04-03)

- http://blog.tokumaru.org/2012/03/sanitization-may-be-effecti... ×64 (2012-03-30)

- http://blog.tokumaru.org/2012/03/sanitization-may-be-effecti... ×386 (2012-03-30)

- http://php.designlinkdatabase.net/tag/物書き.aspx ×14 (2012-03-09)

- http://www.shokokai.or.jp/05/0540111254/index.htm ×4 (2011-12-29)

- はてなダイアリー [yaneurao] ×726 : 668, 30, 9, 4, 4, 4, 1, 1, 1, 1, 1, 1, 1 (2011-12-09)

- はてなダイアリー [IwamotoTakashi 20090910] ×38 : 35, 3 (2011-12-01)

- http://p.tl/qlTP ×4 (2011-11-18)

- はてなダイアリー [ikepyon 20061204] ×4 (2011-11-10)

- http://p.tl/djRy ×4 (2011-10-28)

- http://dixq.net/forum/viewtopic.php?f=3&t=9135 ×13 (2011-08-30)

- はてなダイアリー [babydaemons 20080326] ×521 : 505, 13, 3 (2011-08-11)

- http://www.infotop.jp/click.php?aid=35321&iid=44858&pfg=1 ×5 (2011-08-04)

- http://bakera.jp/ebi/2008/8 ×4 (2011-07-10)

- はてなダイアリー [gallu] ×9 : 3, 1, 1, 1, 1, 1, 1 (2011-07-03)

- http://px.moba8.net/svt/ejp?a8mat=1TSFM0 CR186Q OZ6 60H7N&gu... ×4 (2011-05-10)

- http://detail.chiebukuro.yahoo.co.jp/qa/question_detail/q106... ×183 (2011-05-06)

- http://www.infotop.jp/click.php?aid=57219&iid=2613 ×5 (2011-04-25)

- はてなダイアリー [n314 20061020] ×8 : 7, 1 (2011-04-15)

- http://www.infotop.jp/click.php?aid=57219&iid=42235&pfg=1 ×6 (2011-03-15)

- http://www.infotop.jp/click.php?aid=57219&iid=40854&pfg=1 ×4 (2011-03-03)

- スラッシュドットcomments [337547] ×68 : 23, 18, 4, 4, 3, 2, 2, 2, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1 (2011-02-14)

- http://www.infotop.jp/click.php?aid=57219&iid=41834&pfg=1 ×12 (2011-02-05)

- はてなダイアリー [rna] ×21 : 17, 1, 1, 1, 1 (2011-01-15)

- http://yaplog.jp/y87wxhrq/archive/14 ×5 (2011-01-15)

- Seesaaブログ [456987410] ×4 (2011-01-14)

- blog.goo.ne.jp [himajin100000] ×3 : 2, 1 (2010-12-15)

- http://dondon.in/m/576.html ×4 (2010-12-08)

- http://detail.chiebukuro.yahoo.co.jp/qa/question_detail/q104... ×7 (2010-10-18)

- http://aboy.jp/sample1/100/ ×9 (2010-10-17)

- http://detail.chiebukuro.yahoo.co.jp/qa/question_detail/q144... ×17 (2010-10-14)

- http://hb.afl.rakuten.co.jp/hsc/0cda3d95.635f66e5.0cda3d94.a... ×4 (2010-10-07)

- http://hb.afl.rakuten.co.jp/hsc/0cc3004c.4aa06b4d.0cc3004b.1... ×4 (2010-09-26)

- はてなダイアリー [ockeghem 20070827] ×536 : 532, 3, 1 (2010-09-19)

- スラッシュドット ×14 : 9, 2, 2, 1 (2010-08-25)

- http://dondon.in/shop/mobile/m517h57t6ki.html ×6 (2010-08-22)

- Seesaaブログ [miraclemiracle] ×10 : 4, 4, 1, 1 (2010-08-06)

- http://cart05.lolipop.jp/LA03771172/ ×5 (2010-07-14)

- http://www.ark-west.net/yanma.htm ×4 (2010-06-30)

- http://dondon.in/shop/onlineshop/517h57t6ki.html ×12 (2010-06-17)

- はてなダイアリー [temita 20100520] ×18 (2010-06-11)

- http://www.aizu.com/blog/quillpen/?entry=501 ×6 (2010-03-12)

- はてなダイアリー [babie 20060106] ×25 : 21, 3, 1 (2010-02-26)

- http://ariel.s8.xrea.com/news/2010_01.htm ×41 (2010-01-25)

- http://ariel.s8.xrea.com/index.htm ×126 (2010-01-21)

- はてなダイアリー [sonodam] ×82 : 72, 4, 1, 1, 1, 1, 1, 1 (2009-10-22)

- Seesaaブログ [masaru-b-cl] ×16 : 15, 1 (2009-10-02)

- Twitter [kinaba] ×14 : 12, 1, 1 (2009-08-30)

- Twitter [lilyfanjp] ×2 : 1, 1 (2009-08-30)

- http://www.airframes.info/index.html ×5 (2009-08-15)

- はてなブックマークコメント [neta.ywcafe.net/000719.html] ×14 (2009-07-16)

- http://74.125.153.132/search?q=cache:OFxaXQ17xGMJ:d.hatena.n... ×4 (2009-06-08)

- http://blog.as-is.net/2005/12/blog-post.html ×115 (2009-05-08)

- http://xoops.peak.ne.jp/modules/news/index.php?storytopic=3&... ×4 (2009-04-08)

- mixi diary [747434] ×4 (2009-04-03)

- http://soft.fpso.jp/develop/php/entry_1891.html ×384 (2009-03-31)

- http://codeigniter.jp/php-torisetsu/index.php?打ち合わせ20090329 ×8 (2009-03-29)

- はてなダイアリー [heavenshell 20080411] ×30 : 29, 1 (2009-03-11)

- http://php.designlinkdatabase.net/data/frame_185381.aspx ×4 (2009-03-09)

- http://php.designlinkdatabase.net/tag/サニタイズ.aspx ×7 (2009-02-27)

- はてなダイアリー [MugeSo 20060607] ×5 (2009-02-18)

- スラッシュドットcomments [413123] ×67 : 30, 20, 5, 3, 2, 1, 1, 1, 1, 1, 1, 1 (2009-02-10)

- はてなブックマークコメント [1152825/高木浩光@自宅の日記 - プログラミング解説書籍の脆弱性をどうするか] ×7 (2009-01-30)

- http://bogus.jp/wp/?p=63 ×7 (2009-01-21)

- http://php.designlinkdatabase.net/data/185381.aspx ×41 (2009-01-13)

- はてなブックマークコメント [1152748/高木浩光@自宅の日記 - サニタイズ言うなキャンペーン」とは何か] ×16 (2008-12-22)

- http://labs.cybozu.co.jp/blog/kazuho/archives/2008/12/textmi... ×51 (2008-12-16)

- はてなダイアリー [fact-real_09_internship 20080606] ×5 (2008-12-07)

- はてなダイアリー [hoshikuzu] ×5 : 4, 1 (2008-11-26)

- http://php.designlinkdatabase.net/data/173759.aspx ×22 (2008-11-25)

- http://www.codelogy.org/archives/2008/11/post_14.html ×84 (2008-11-14)

- http://pg.thumbnailcloud.net/data/96861.aspx ×4 (2008-10-27)

- http://note.openvista.jp/2008/php-security-memo/ ×378 (2008-10-26)

- http://www.tokumaru.org/d/ ×10 (2008-10-24)

- はてなダイアリー [babydaemons] ×18 : 9, 4, 2, 1, 1, 1 (2008-10-22)

- スラッシュドットcomments [297622] ×225 : 59, 40, 16, 14, 11, 10, 8, 5, 4, 4, 4, 3, 3, 3, 3, 2, 2, 2, 2, 2, 2, 2, 2, 2, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1 (2008-10-19)

- http://bakera.jp/ebi/2008/10/15 ×9 (2008-10-16)

- http://bakera.jp/ebi/topic/3295 ×51 (2008-10-15)

- http://www.tokumaru.org/d/20081014.html ×71 (2008-10-15)

- http://bakera.jp/ebi ×84 (2008-08-20)

- http://bakera.jp/ebi/topic/3217 ×58 (2008-08-20)

- http://vsug.jp/tabid/63/forumid/56/threadid/789/scope/posts/... ×57 (2008-08-06)

- スラッシュドットarticle [08/08/04/0418231] ×8 (2008-08-04)

- はてなダイアリー [MugeSo 20061102] ×5 (2008-07-23)

- http://php.designlinkdatabase.net/data/133413.aspx ×7 (2008-06-27)

- http://php.designlinkdatabase.net/data/frame_110462.aspx ×6 (2008-06-24)

- はてなダイアリー [morningmist7 20080507] ×49 : 47, 2 (2008-05-21)

- http://rangers.hiyokomi.net/about.htm ×11 (2008-05-15)

- http://php.designlinkdatabase.net/data/110462.aspx ×13 (2008-05-14)

- はてなダイアリー [IwamotoTakashi 20080411] ×51 : 49, 2 (2008-04-11)

- Yahoo!ブログ [yohei0511 875692] ×14 (2008-04-07)

- http://www.diigo.com/tag/sanitize ×4 (2008-03-20)

- ココログ [kjunichi cocolog] ×5 (2008-03-19)

- ココログ [shimax cocolog] ×161 : 133, 27, 1 (2008-03-16)

- http://www.swingingblue.net/mt/archives/000804.html ×14 (2008-03-07)

- http://www.asp-edita.jp/doda/one/doda5728_18.html ×8 (2008-03-05)

- Yahoo!ブログ [nob_ll 52872722] ×11 (2008-02-22)

- http://blog.ohgaki.net/a_ma_a_ia_ca_oa_ueu_a_a_oa ×205 (2008-02-04)

- はてなブックマークコメント [http://d.hatena.ne.jp/gegegen/20080203/1202018032] ×26 (2008-02-04)

- http://www.rubyist.net/~matz/20080129.html ×129 (2008-01-31)

- http://blog.ohgaki.net/index.php/yohgaki/a_ma_a_ia_ca_oa_ueu... ×4 (2008-01-30)

- http://www.asp-edita.jp/doda/one/doda5728_17.html ×392 (2008-01-21)

- www.tmtm.org/ja tdiary ×10 : 4, 3, 1, 1, 1 (2008-01-07)

- http://test_vista.shtml.jp/blog/edit/htmlspecialchars.html?1... ×4 (2007-12-24)

- はてなダイアリー [gallu 20060124] ×11 : 9, 2 (2007-12-20)

- http://osdir.com/ml/lang.ruby.japanese/2006-03/msg00091.html... ×4 (2007-11-27)

- http://sv1.alps.nes.nec.co.jp/wiki/pukiwiki.php?飯島 ×9 (2007-11-21)

- 72.14.235.104/search?q=cache:QFy6cr9KQjEJ:www.oiwa.jp/~yutaka tdiary ×2 : 1, 1 (2007-11-14)

- http://k52.org/jwjw/ ×10 (2007-11-06)

- はてなダイアリー [n314] ×4 : 1, 1, 1, 1 (2007-10-24)

- はてなブックマークコメント [1152748] ×6 (2007-10-15)

- http://blog.till-daylight.org/archives/4-unknown.html ×11 (2007-10-12)

- http://xoops.peak.ne.jp/modules/news/article.php?storyid=82&... ×15 (2007-10-02)

- スラッシュドットcomments [375515] ×3 : 2, 1 (2007-09-29)

- http://est.bizpal.jp/osadaj.keyword/00064 ×5 (2007-09-20)

- 72.14.253.104/search?q=cache:QFy6cr9KQjEJ:www.oiwa.jp/~yutaka tdiary ×2 : 1, 1 (2007-09-16)

- http://q.hatena.ne.jp/1189580115 ×12 (2007-09-12)

- はてなダイアリー [MugeSo] ×7 : 2, 2, 2, 1 (2007-09-11)

- http://code.nanigac.com/source/view/237 ×6 (2007-08-29)

- http://code.nanigac.com/source/view/244 ×97 (2007-08-16)

- http://bakera.jp/htmlbbs/article/3299 ×5 (2007-07-17)

- http://wiki.ningyoshi.com/index.php?セキュリティ関連 ×12 (2007-07-06)

- mixi diary [244031] ×14 : 12, 1, 1 (2007-06-30)

- www.oiwa.jp/~yutaka tdiary ×459 : 417, 41, 1 (2007-06-26)

- http://xoops.peak.ne.jp/modules/news/index.php?storytopic=3&... ×5 (2007-06-18)

- mixi diary [3937388] ×3 : 2, 1 (2007-05-11)

- http://bakera.jp/ebi/topic/2473 ×1738 (2007-05-08)

- http://xoops.peak.ne.jp/md/news/index.php?page=print&storyid... ×10 (2007-04-27)

- mixi bbs [17437268] ×44 : 26, 6, 4, 3, 2, 2, 1 (2007-04-20)

- はてなダイアリー [thormond 20070417] ×4 (2007-04-19)

- http://it.nog.raindrop.jp/?month=200701 ×5 (2007-04-09)

- http://72.14.235.104/search?q=cache:B22HGAL43ZUJ:d.hatena.ne... ×8 (2007-04-02)

- http://www29.atwiki.jp/basic_php/pages/12.html ×12 (2007-03-13)

- http://xoops.peak.ne.jp/md/news/index.php?page=print&storyid... ×7 (2007-03-06)

- ime.nu /20051227.html ×10 (2007-03-02)

- Yahoo!ブログ [quitthemusic 24144301] ×19 : 14, 5 (2007-02-15)

- http://xoops.peak.ne.jp/md/news/index.php?page=article&story... ×4 (2007-02-10)

- http://nlogn.ath.cx/archives/000835.html ×177 (2007-02-08)

- はてなダイアリー [kazukichop] ×4 : 2, 2 (2007-02-08)

- http://ish.cu.hitachi.co.jp/xoops/modules/xeblog/?action_xeb... ×24 (2007-02-05)

- mixi diary [1439874] ×7 (2007-02-04)

- はてなブックマークコメント [http://neta.ywcafe.net/000719.html] ×106 (2007-02-02)

- http://search.live.com/results.aspx?q=貧民 site:takagi-hiromit... ×5 (2007-01-31)

- http://it.nog.raindrop.jp/?eid=593453 ×5 (2007-01-25)

- はてなブックマークコメント [1152737] ×14 (2007-01-15)

- http://asiamoth.com/mt/archives/2007-01/12_2352.php ×170 (2007-01-14)

- http://homepage1.nifty.com/maname/log/200612.html ×4 (2007-01-05)

- http://www.kmaebashi.com/zakki/zakki0042.html ×6 (2006-12-28)

- http://homepage1.nifty.com/maname/ ×14 (2006-12-28)

- http://szap223.trd.necat.nec.co.jp/archive/hituji-tech/msg/m... ×6 (2006-12-22)

- http://subtrac.corp.inspring.co.jp/trac/project/wiki/セキュリティ対... ×8 (2006-12-19)

- はてなダイアリー [ikepyon] ×2 : 1, 1 (2006-12-14)

- http://www.pyon.net/diary/200601.html ×4 (2006-12-05)

- はてなダイアリー [myhoney0079 20061202] ×15 : 12, 3 (2006-12-05)

- http://xoops.peak.ne.jp/md/news/index.php?page=article&story... ×13 (2006-11-30)

- http://xoops.peak.ne.jp/md/news/index.php?page=article&story... ×8 (2006-11-29)

- http://blog.myrss.jp/archives/2006/11/phprss.html ×939 (2006-11-29)

- http://harapeko.asablo.jp/blog/2006/11/29/975138 ×239 (2006-11-29)

- http://kmaebashi.com/zakki/zakki0042.html ×8034 (2006-11-29)

- http://xoops.peak.ne.jp/md/news/article.php?storyid=81 ×64 (2006-11-23)

- http://xoops.peak.ne.jp/md/news/article.php?storyid=80 ×49 (2006-11-20)

- http://xoops.peak.ne.jp/md/news/index.php?page=print&storyid... ×5 (2006-11-17)

- http://xoops.peak.ne.jp/modules/news/index.php?page=article&... ×6 (2006-11-14)

- mixi bbs [12200623] ×50 : 30, 5, 5, 4, 3, 2, 1 (2006-11-13)

- http://mixi.jp/view_bbs.pl?page=3&comm_id=665545&id=12200623... ×6 (2006-11-13)

- http://xoops.peak.ne.jp/md/news/article.php?storyid=81&easie... ×4 (2006-11-11)

- http://xoops.peak.ne.jp/md/news/article.php?storyid=82 ×20 (2006-11-07)

- スラッシュドットarticle [06/10/23/0034213] ×18 : 9, 7, 2 (2006-10-25)

- http://jamz.jp/tech/2006/10/unknown-technical-term.html ×9 (2006-10-19)

- 72.14.203.104/search?q=cache:QFy6cr9KQjEJ:www.oiwa.jp/~yutaka tdiary ×3 : 1, 1, 1 (2006-10-02)

- http://satoshi.blogs.com/life/2006/09/post_9.html ×241 (2006-09-29)

- mixi diary [191984] ×9 (2006-08-21)

- http://www.peak.ne.jp/xoops/modules/news/index.php?page=arti... ×7 (2006-08-18)

- http://www.peak.ne.jp/xoops/md/news/index.php?page=print&sto... ×4 (2006-08-05)

- http://cache.yahoofs.jp/search/cache?ei=UTF-8&fr=df-luna2&me... ×4 (2006-07-12)

- http://www.blackmarket.jp/mt/cat5/ ×5 (2006-05-24)

- http://vsug.jp/tabid/63/forumid/56/postid/789/view/topic/tpa... ×7 (2006-05-22)

- http://q.hatena.ne.jp/1138722885 ×19 (2006-05-09)

- http://www.takuto.biz/private/memo/changelog/2006-01.html ×5 (2006-04-27)

- http://www.peak.ne.jp/xoops/modules/news/index.php?storytopi... ×4 (2006-04-17)

- mixi diary [538626] ×7 (2006-04-17)

- http://72.14.203.104/search?q=cache:Ce0S4QwaL3gJ:vsug.jp/tab... ×5 (2006-04-14)

- http://blade.nagaokaut.ac.jp/cgi-bin/scat.rb/ruby/ruby-list/... ×54 (2006-03-28)

- http://www.peak.ne.jp/xoops/md/news/index.php?storytopic=3&e... ×4 (2006-03-25)

- http://blog.so-net.ne.jp/snapcount/2006-03-23-1 ×15 (2006-03-24)

- http://www.peak.ne.jp/xoops/md/news/print.php?storyid=81&eas... ×4 (2006-03-23)

- fc2 blog [devsoft.blog24] ×15 (2006-03-22)

- http://www.peak.ne.jp/xoops/modules/news/index.php?storytopi... ×8 (2006-03-22)

- http://mathscphys.s202.xrea.com/diary/ ×5 (2006-03-18)

- はてなダイアリー [findup 20051229] ×7 : 6, 1 (2006-03-16)

- http://www.in-vitro.jp/blog/index.cgi/Misc/20060111_01.html ×24 (2006-03-13)

- ココログ [yapi moe] ×18 : 17, 1 (2006-03-08)

- http://www.in-vitro.jp/blog/index.cgi/2006/01/ ×18 (2006-03-07)

- http://www.peak.ne.jp/xoops/md/news/print.php?storyid=82&eas... ×6 (2006-03-01)

- http://www.kagami.org/diary/2005-12.html ×6 (2006-02-28)

- http://alto.src.ricoh.co.jp/zipang/index.php?研開本フォーラムデー06020... ×4 (2006-02-21)

- http://www.in-vitro.jp/blog/index.cgi/Misc/20060111_01.htm ×9 (2006-02-20)

- セキュリティホールmemo ×2198 : 1167, 1011, 13, 5, 1, 1 (2006-02-14)

- http://www.peak.ne.jp/xoops/md/news/print.php?storyid=80&eas... ×6 (2006-02-11)

- http://www.in-vitro.jp/blog/index.cgi/2006/ ×14 (2006-02-10)

- www.programmers-paradise.com tdiary ×94 : 35, 26, 13, 7, 6, 3, 2, 1, 1 (2006-02-09)

- はてなダイアリー [q10] ×10 : 6, 2, 1, 1 (2006-02-06)

- http://www.peak.ne.jp:8080/xoops/modules/news/article.php?st... ×6 (2006-02-04)

- はてなダイアリー [tokuhirom] ×14 : 13, 1 (2006-02-02)

- http://you-like.to/cgi-bin/ponytail/yukiwiki/wiki.cgi?2006/0... ×23 (2006-02-01)

- http://www.hatena.ne.jp/1138722885 ×21 (2006-02-01)

- http://fengshen.konami/~usr00406/info.shtml ×29 (2006-01-31)

- はてなダイアリー [moceanstar] ×22 : 21, 1 (2006-01-30)

- http://ms-k.serveblog.net/archives/4-unknown.html ×60 (2006-01-29)

- http://www.peak.ne.jp/xoops/modules/news/article.php?storyid... ×6 (2006-01-29)

- http://blog.ohgaki.net/index.php/yohgaki/2006/01/ ×56 (2006-01-29)

- http://www.peak.ne.jp/xoops/md/news/article.php?storyid=82&e... ×14 (2006-01-29)

- http://www.peak.ne.jp/xoops/modules/news/article.php?storyid... ×5 (2006-01-28)

- http://gall.wablog.com/23.html ×35 (2006-01-27)

- http://www.peak.ne.jp/xoops/md/news/article.php?storyid=82 ×212 (2006-01-27)

- はてなダイアリー [babie] ×20 : 16, 1, 1, 1, 1 (2006-01-26)

- はてなダイアリー [keyray 20060108] ×2 : 1, 1 (2006-01-26)

- はてなダイアリー [yaneurao 20060126] ×116 (2006-01-26)

- http://www.peak.ne.jp/xoops/modules/news/article.php?storyid... ×4 (2006-01-25)

- http://www.peak.ne.jp/xoops/modules/news/article.php?storyid... ×5 (2006-01-24)

- http://www.peak.ne.jp/xoops/md/news/article.php?storyid=80&c... ×10 (2006-01-22)

- http://www.peak.ne.jp/xoops/md/news/article.php?storyid=80&e... ×5 (2006-01-22)

- http://www.peak.ne.jp/xoops/md/news/ ×81 (2006-01-21)

- http://www.peak.ne.jp/xoops/md/news/article.php?storyid=81&c... ×19 (2006-01-21)

- http://www.peak.ne.jp/xoops/md/news/article.php?storyid=80 ×307 (2006-01-21)

- http://www.peak.ne.jp/xoops/md/news/article.php?storyid=81 ×104 (2006-01-21)

- http://www.in-vitro.jp/blog/index.cgi/Misc/ ×23 (2006-01-20)

- http://rhongomyniad.org/notes/2006/01.html ×13 (2006-01-20)

- はてなダイアリー [tomozo3 20060118] ×12 : 11, 1 (2006-01-20)

- http://owa.as.wakwak.ne.jp/zope/news/2page ×6 (2006-01-19)

- スラッシュドットarticle [06/01/18/1313210] ×35 : 18, 16, 1 (2006-01-19)

- http://hp.vector.co.jp/authors/VA027424/mod_security/mod_sec... ×122 (2006-01-19)

- http://myrss.jp/rssnews.phtml?s=http://takagi-hiromitsu.jp/d... ×4 (2006-01-18)

- はてなダイアリー [moceanstar 20060117] ×12 : 11, 1 (2006-01-17)

- はてなダイアリー [keyray 20060112] ×4 (2006-01-17)

- はてなキーワード [SQLインジェクション] ×3 : 2, 1 (2006-01-17)

- http://test.gnavi.co.jp/monwiki/index.php?もんちゃん/日記/観察日記(平成18... ×7 (2006-01-16)

- ココログ [stressfulangel cocolog] ×64 : 47, 11, 4, 2 (2006-01-15)

- bakera.jp/hatomaru.aspx/ebi/ [2006/1] ×22 (2006-01-14)

- beryl.bug.co.jp/~bem tdiary ×3 : 2, 1 (2006-01-13)

- http://takabsd.jp/d/?date=20061227 ×10 (2006-01-13)

- http://kaede.to/~canada/doc/unicode-backslash-2 ×21 (2006-01-12)

- http://ariel.s8.xrea.com/news/2006_01.htm ×71 (2006-01-10)

- http://dog.w3m.jp/bbs/spool/log200512.html ×8 (2006-01-10)

- http://blog.ohgaki.net/index.php/yohgaki/?cat=19 ×9 (2006-01-10)

- livedoor Blog [dankogai] ×116 (2006-01-10)

- スラッシュドットcomments [295881] ×9 : 3, 3, 2, 1 (2006-01-09)

- http://znz.s1.xrea.com/t/?date=20060107 ×8 (2006-01-09)

- mixi diary [977616] ×4 (2006-01-09)

- http://blog.ohgaki.net/index.php/yohgaki?cat=19 ×6 (2006-01-08)

- http://bakera.jp/hatomaru.aspx/htmlbbs/article/3304 ×7 (2006-01-08)

- bakera.jp/hatomaru.aspx/ebi/ [2006/1/5] ×20 (2006-01-07)

- http://blackmarket.jp/mt/ ×9 (2006-01-06)

- はてなダイアリー [tokuhirom 20060106] ×10 (2006-01-06)

- http://blogs.wankuma.com/jitta/ ×17 (2006-01-06)

- http://blogs.wankuma.com/jitta/archive/2006/01/05/20413.aspx... ×61 (2006-01-05)

- http://bakera.jp/hatomaru.aspx/ebi ×99 (2006-01-05)

- bakera.jp/hatomaru.aspx/ebi/ [topic/2473] ×1819 (2006-01-05)

- http://fifnel.livedoor.biz/archives/50330227.html ×5 (2006-01-05)

- http://hpcgi3.nifty.com/mmix/wiki.cgi?log200601 ×6 (2006-01-05)

- secure.ddo.jp/~kaku tdiary ×560 : 500, 32, 26, 2 (2006-01-04)

- はてなダイアリー [MugeSo 20060104] ×38 : 36, 2 (2006-01-04)

- http://apollo.corp.cybozu.co.jp/scripts/cbag/ag.exe?page=Pro... ×5 (2006-01-04)

- http://ariel.s8.xrea.com/news/news_index.htm ×421 (2006-01-04)

- http://www.e-obaq.com/bogus/ ×14 (2006-01-03)

- http://blog.ohgaki.net/index.php/yohgaki/2006/01/02/a_ma_a_i... ×87 (2006-01-02)

- http://net.netnetnetnet.net/diary/2006/01 ×20 (2006-01-02)

- http://dog.intcul.tohoku.ac.jp/bbs/spool/log200512.html ×6 (2006-01-02)

- http://www.sodan.ecc.u-tokyo.ac.jp/~noolab/diary/?date=20051... ×11 (2006-01-01)

- http://www.livejournal.com/users/hisashim/ ×5 (2005-12-31)

- http://www.e-obaq.com/bogus/archives/000238.html ×8 (2005-12-31)

- http://rhongomyniad.org/notes/2005/12.html ×256 (2005-12-30)

- http://www.kagami.org/diary/2005-12-28-2.html ×6 (2005-12-30)

- http://www.kagami.org/diary/ ×12 (2005-12-30)

- http://cheebow.sub.jp/chemt/ ×4 (2005-12-30)

- tmtm.org/ja tdiary ×4 : 3, 1 (2005-12-30)

- はてなダイアリー [fukken 20051229] ×12 (2005-12-30)

- http://rhongomyniad.org/notes/latest.html ×6 (2005-12-29)

- http://memo.xight.org/2005-12-29-1 ×4 (2005-12-29)

- はてなダイアリー [Barren 20051229] ×6 (2005-12-29)

- http://dog.intcul.tohoku.ac.jp/bbs/spool/log.html ×15 (2005-12-29)

- http://bakera.jp/hatomaru.aspx/htmlbbs/inthread/3299 ×10 (2005-12-29)

- はてなダイアリー [tociyuki 20051228] ×10 : 7, 3 (2005-12-29)

- http://blog.ptlabo.net/index.php?id=05120070 ×17 (2005-12-29)

- http://bakera.jp/hatomaru.aspx/htmlbbs/article/3299 ×19 (2005-12-29)

- http://takabsd.jp/d/ ×6 (2005-12-28)

- はてなダイアリー [q10 20051228] ×20 (2005-12-28)

- http://vsug.jp/tabid/63/forumid/56/postid/789/view/topic/Def... ×124 (2005-12-28)

- http://as-is.net/blog/archives/001084.html ×734 (2005-12-28)

- http://as-is.net/blog/ ×63 (2005-12-28)

- http://spiderous.textocean.com/japan/ ×8 (2005-12-28)

- mixi diary [450] ×11 (2005-12-28)

- はてなダイアリー [sonodam 20051228] ×31 (2005-12-28)

- サニタイズ ×657 / サニタイズ言うな ×389 / php サニタイズ ×339 / 貧民的プログラミング ×211 / サニタイズ処理 ×204 / PHP サニタイズ ×143 / プログラミング 書籍 ×119 / php 脆弱性 ×113 / html サニタイズ ×102 / "* サニタイズ 言うな キャンペーン *" ×97 / サニタイズ言うなキャンペーン ×92 / PHP 脆弱性 ×68 / magic_quotes_gpcとは ×64 / jsp サニタイズ ×62 / HTML サニタイズ ×61 / サニタイズ エスケープ ×57 / サニタイズ php ×54 / php サニタイジング ×51 / キーワード不明 ×47 / php セキュアプログラミング ×45 / X-Forwarded-For ×42 / 高木 サニタイズ ×42 / magic_quotes_gpc セキュリティ ×38 / php html サニタイズ ×37 / サニタイズ PHP ×33 / php htmlspecialchars ×32 / JSP サニタイズ ×30 / サニタイズ html ×29 / PHP サニタイジング ×28 / セキュアプログラミング ×28 / ASP サニタイズ ×27 / PHP 書籍 ×26 / jsp サニタイジング ×26 / PHP実践のツボ セキュアプログラミング編 ×25 / erb ×25 / php 高木 ×24 / サニタイズ 高木 ×24 / サニタイジング言うな ×24 / PHP セキュアプログラミング ×24 / PHP セキュア プログラミング ×23 / エスケープ サニタイズ ×23 / htmlspecialchars サニタイズ ×22 / サニタイズ 言うな キャンペーン ×22 / HTML エスケープ ×22 / php html エスケープ ×21 / サニタイジング エスケープ ×21 / php 書籍 ×21 / GIJOE PHP ×19 / ASP 脆弱性 ×19 / PHPサイバーテロの技法 ×19 / asp 脆弱性 ×19 / HTML 4とは ×19 / GIJOE 高木浩光 ×19 / PHP 高木 ×19 / 高木 php ×19 / 脆弱性とは ×17 / x-forwarded-for ×17 / サニタイジング ×17 / 脆弱性 ×17 / jsp 脆弱性 ×17 / 高木浩光 PHP ×17 / ENT_QUOTES ×16 / 高木 PHP ×16 / サニタイズ HTML ×16 / プログラマ 書籍 ×16 / ASPとは ×16 / htmlspecialchars ×15 / 引用符が閉じていません ×15 / PHPサイバーテロの技法 高木 ×15 / 高木浩光 サニタイズ ×15 / プログラミング解説書籍の脆弱性をどうするか ×14 / の前で引用符が閉じていません ×14 / php 脆弱 ×14 / HTMLサニタイズ ×14 / echo <<<EOD ×13 / JSPとは ×13 / ERB ×13 / htmlspecialchars 高木 ×13 / 脆弱性プログラミング ×13 / 脆弱性の見つけ方 ×12 / JSP 脆弱性 ×12 / php sql サニタイズ ×12 / session.use_trans_sidとは ×12 / サニタイズ 言うな ×12 / html データを php 変数にセット ×12 / セキュリティ プログラミング ×12 / サニタイズ htmlspecialchars ×11 / サニタイズ漏れ ×11 / サニタイジング php ×11 / PHP 日記 ×11 / jsp エスケープ処理 ×11 / php 日記 ×11 / htmlspecialchars セキュリティ ×10 / jsp html エスケープ ×10 / 脆弱性 見つけ方 ×10 / PHP プログラミング ×10 / 脆弱性 PHP ×10 / サニタイズ jsp ×9 / php プログラミング ×9 / ひろみちゅ ×9 / 高木浩光 書籍 ×9 / asp サニタイジング ×9 / PHP ×9 / 高木浩光 php ×9 / asp 解説 ×9 / GIJOE php ×9 / "PHP実践のツボ セキュアプログラミング編" ×9 / php セキュア プログラミング ×9 / サニタイズいうな ×8 / サニタイズ ASP ×8 / htmlspecialchars 脆弱性 ×8 / html サニタイズ php ×8 / サニタイズ エスケープ 違い ×8 / プログラミング 解説 ×8 / サニタイジング jsp ×8 / -hiromitsu.jp プログラマ ×8 / html サニタイジング ×8 / php magic_quotes_gpc ×8 / aspとは ×8 / プログラミング 脆弱性 ×8 / asp サニタイズ ×8 / php ×8 / php html 出力 ×8 / htmlspecialchars ENT_QUOTES ×8 / session.use_only_cookie ×8 / サニタイズ 脆弱性 ×8 / GIJOE 高木 ×8 / セキュア プログラミング ×8 / php セキュリティ 書籍 ×8 / ASP サニタイジング ×8 / サニタイジング htmlspecialchars ×8 / -hiromitsu.jp サニタイズ言うな ×7 / SQL state 37000 ×7 / html エスケープ ×7 / php html ×7 / PHP Diary ×7 / magic_quotes_gpc とは ×7 / 高木浩光 GIJOE ×7 / PHP サイバーテロの技法 ×7 / php サニタイズ ×7 / gijoe php ×7 / SQL 引用符が閉じていません ×7 / phpサイバーテロの技法 訂正 ×7 / htmlspecialchars 高木浩光 ×7 / サイバーテロの技法 ×7 / サニタイズとは ×7 / PHP 高木浩光 ×7 / サニタイズ キャンペーン ×7 / jsp function ×7 / htmlspecialchars 長い ×7 / htmlspecialcharsとは ×7 / プログラミング 書評 ×7 / postdateとは ×6 / PHPサイバーテロの技法―攻撃と防御の実際 ×6 / htmlspecialchars php ×6 / php 解説 ×6 / ASP 解説 ×6 / magic_quotes_gpc xss ×6 / プログラミング解説 ×6 / PHP Webプログラミング セキュア ×6 / サニタイジング 高木 ×6 / HTML 書籍 ×6 / サニタイズする ×6 / http://takagi-hiromitsu.jp/diary/20051227.html ×6 / クッキー サニタイズ ×6 / 高木 エスケープ ×6 / htmlサニタイズ ×6 / ASP JSP HTML ×6 / ASP エスケープ処理 ×6 / jsp htmlspecialchars ×6 / サニタイジング言うなキャンペーン ×6 / メタキャラクタ サニタイジング ×6 / php cookie 解説 ×6 / サイバーテロの技法 正誤表 ×6 / -hiromitsu.jp PHPサイバーテロ ×6 / サニタイズ asp ×6 / php strdate ×6 / JSP ログイン 脆弱性 ×6 / JSP サニタイジング ×6 / サニタイズ -hiromitsu.jp ×6 / HTTP_REFERER+サニタイズ ×6 / php html出力 ×6 / プログラミング ×6 / 高木 サニタイジング ×6 / ASP 解説 HTML ×6 / PHP セキュリティ 書籍 ×6 / jspとは ×6 / html form php ×6 / PHP HTML サニタイズ ×6 / session.use_trans_sid セキュリティ ×6 / PHP 脆弱 ×6 / セキュアプログラミング PHP ×6 / サニタイズ php ×6 / HTTP_REFERER 偽装 ×6 / htmlout ×6 / 高木 産総研 自宅 ×5 / PHP EOD ×5 / PHP 書籍 ×5 / 高木浩光 htmlspecialchars ×5 / PHP XSS ×5 / セキュアプログラミング技法 ×5 / サニタイジング 改行コード ×5 / htmlout_tag ×5 / サニタイズ サンプル ×5 / php HTML エスケープ ×5 / 安全なプログラミング ×5 / stripcslashes ×5 / サニタイジング サンプル ×5 / HTML 解説本 ×5 / asp でHTML出力 ×5 / サニタイズ 改行コード ×5 / ruby cgi session 解説 ×5 / JSP エスケープ ×5 / JSP プログラミング ×5 / サニタイズ処理 jsp ×5 / magic_quotes_gpc ×5 / stripcslashes 限定 ×5 / php プログラミング sql セキュリティ ×5 / ASP書籍 ×5 / PHP サイバーテロ 高木 ×5 / jsp ×5 / php html 無害化 ×5 / PHP プログラミング 書籍 ×5 / 高木浩光 gijoe ×5 / HTMLエスケープ処理 ×5 / サニタイジング html ×5 / SQLインジェクション サンプル ×5 / SSLでの送信 HTML 書き方 ×5 / PHP JSP ×5 / php htmlout ×5 / "X-Forwarded-For" ×5 / jsp 書籍 ×5 / asp 不正な構文があります ×5 / セキュアプログラミング php ×5 / の近くに不正な構文があります ×5 / PHP magic_quotes_gpc ×5 / HTMLエスケープ ×5 / htmlspecialchars 脆弱 ×5 / ERb ×5 / 正規表現 サニタイズ ×5 / ASP 書籍 ×5 / サニタイズ JSP ×5 / プログラミングの本質 ×5 / jsp 次の 件 ×5 / ASP エスケープ ×5 / HTTP サニタイズ ×5 / htmlspecialchars ent_quotes ×5 / php サニタイズ html ×5 / セキュア プログラミング PHP ×5 / サニタイジング PHP ×5 / php xss ×5 / JSP 解説 ×5 / サニタイジング HTML ×5 / PHP htmlspecialchars 例外 ×5 / 変分近似 ×4 / 書籍 脆弱性 ×4 / jsp php ×4 / htmlspecialchars 文字化け ×4 / 九天社 2ch ×4 / サニタイズ 正規表現 ×4 / セキュアプログラミング 書籍 ×4 / 書籍 php ×4 / HTTP_REFERER php サニタイズ ×4 / プログラミング思考 ×4 / php asとは ×4 / 改行コード 脆弱性 ×4 / ASP とは ×4 / SQLインジェクション シングルクォーテーション ×4 / サニタイズ漏れによる脆弱性 ×4 / 脆弱性 書籍 ×4 / php エスケープ html ×4 / PHP HTMLタグ サニタイズ ×4 / プログ CGI 日記 ×4 / php サイバーテロの技法 ×4 / エスケープ サニタイジング ×4 / ASP HTML出力 ×4 / サニタイズ PHP ×4 / 高木 magic_quotes_gpc ×4 / ASP html 出力 改行 ×4 / jsp HTML エスケープ ×4 / 脆弱性 php ×4 / jsp エスケープ ×4 / PHP 例外処理 ×4 / php セッションとは ×4 / php サイバーテロ サニタイズ ×4 / php 脆弱性 一覧 ×4 / の前で引用符が閉じていません。 ×4 / htmlspecialchars PHP ×4 / php セキュリティ 高木 ×4 / サニタイズ 制御コード ×4 / php サイバーテロ 高木 ×4 / セキュリティ サニタイズ言うな ×4 / HTML 脆弱性 ×4 / GIJOE ×4 / PHP 自宅 ×4 / 無害化 php htmlspecialchars() ×4 / input PHP ×4 / ASP 入力 禁止 文字 ×4 / SQL echoとは ×4 / 改行コード インジェクション ×4 / HTTP_REFERER 偽装 PHP ×4 / php echo 解説 ×4 / ソシム 正誤表 ×4 / 脆弱性 サニタイズ ×4 / PHP サイバーテロの技法 CSRF ×4 / 日記 php ×4 / 脆弱 意味 ×4 / PHP HTML エスケープ ×4 / PHP実践のツボ ×4 / SQL サニタイジング ×4 / PHP 脆弱性 サンプル ×4 / SSL サニタイズ ×4 / 性日記 ×4 / サニタイジング ASP ×4 / erb jsp html ×4 / サニタイズ 対策 ×4 / SQL サニタイズ ASP ×4 / php 変数 サニタイズ ×4 / PHP 解説 ×4 / session.use_trans_sid -hiromitsu.jp ×4 / http://takagi-hiromitsu.jp/diary/20051227.html#p02 ×4 / 書評 プログラミング ×4 / htmlspecialchars 逆 ×4 / asp エスケープ処理 ×4 / MYSQL_ASSOC ×4 / magic_quotes_gpc 脆弱性 ×4 / 書籍 プログラミング ×4 / jsp プログラミング ×4 / magic_quotes_gpc SQLインジェクション ×4 / プログラミング 日記 ×4 / use_only_cookie ×4 / PHPサイバーテロの技法 正誤表 ×4 / bibtex "S. Watanabe" ×4 / SQL Server メタ文字 シングルクォーテーション ×4 / 山本 勇 PHP ×4 / PHP実践のツボ セキュアプログラミング ×4 / php サニタイズ 正規表現 ×4 / 高木 脆弱性 ×4 / http://takagi-hiromitsu.jp/diary/20051227.html#p02 ×4 / asp プログラミング ×3 / PHP 解説書 ×3 / JSP XSS ×3 / プログラミング ブログ ×3 / サニタイズ処理 PHP ×3 / PHP サニタイズ htmlspecialchars ×3 / html_escape php ×3 / サニタイズ html ×3 / php html form ×3 / magic_quotes_gpc PHP ×3 / sql php エスケープ ×3 / Rowl 例外 どこで発生するかわからない ×3 / PHP 入門書 書籍 ×3 / cgi エスケープ セキュリティ ×3 / サニタイジング JSP ×3 / 改行コード サニタイズ ×3 / PHP HTMLエスケープ ×3 / セキュリティ magic_quotes_gpc ×3 / PHPの入門書 ×3 / サニタイズ 高木浩光 ×3 / 脆弱性 サニタイジング ×3 / ラグランジュ ×3 / シングルクォーテーション 無毒化 ×3 / 文字列 の前で引用符が閉じていません SQLインジェクション ×3 / php実践のツボ sample 山本勇 ×3 / htmlspecialchars magic_quotes_gpc ×3 / 危険 文字列 サニタイズ ×3 / asp html出力 ×3 / X-Forwarded-For php ×3 / D プログラミング ×3 / asp html サニタイジング ×3 / php 文字列 サニタイズ ×3 / HTML ASP 書き方 ×3 / 自宅 本 タグ付け ×3 / 正規表現 クロスサイト php タグ ×3 / プログラミング セキュリティー ×3 / PHP サニタイズ 高木 ×3 / html escape htmlspecialchars jsp ×3 / php while 脆弱性 ×3 / $_GETとは ×3 / htmlspecialchars cgi ×3 / ブログ プログラミング ×3 / php html_escape ×3 / 脆弱性 コード C ×3 / サニタイジング JSP ×3 / ERB PHP ×3 / php サニタイジング htmlspecialchars ×3 / php 文字列を削除 ×3 / jsp サニタイジング サンプル ×3 / ent_quotes ×3 / php サイバーテロの技法 正誤表 ×3 / ASとは ×3 / -hiromitsu.jp PHP ×3 / 高木 セキュア クッキー ×3 / PHPサイバーテロの技法 csrf ×3 / PHP 変数 サニタイズ ×3 / Dの書き方 ×3 / セキュアプログラミング手法 ×3 / SQL文 エスケープ ×3 / ASP 入力禁止文字 ×3 / サニタイジング メソッド ×3 / html サニタイズ 正規表現 ×3 / php htmlを出力 ×3 / JSPとPHP ×3 / php books ×3 / php セキュリティ プログラミング ×3 / セキュアプログラミング ASP ×3 / HTML サニタイジング ×3 / サニタイズしない ×3 / php 出力 サニタイズ ×3 / php 脆弱性 技法 ×3 / PHP html サニタイズ ×3 / PHP _GET id 虚弱性 ×3 / strdate php ×3 / (XSS)脆弱性 ×3 / プログラミング書籍 ×3 / SQL対策 PHP ×3 / 日記 PHP ×3 / プログラマ -hiromitsu.jp ×3 / php プログラミング 書籍 ×3 / プログラミング 本 ×3 / htmlをphpに変換 ×3 / asp cookieの書き込み ×3 / プログラミング 問題 ×3 / 文字列 の前で引用符が閉じていません ×3 / PHP magic_quotes_gpc セキュリティ ×3 / php 脆弱性 正規表現 チェック ×3 / HTML タグの外側 エスケープ ×3 / erb %=を使わないで出力 ×3 / サニタイズ ASP WEB ×3 / erb h ×3 / php erb ×3 / Webプログラミング セキュリティ ×3 / php 入門書 高木 ×3 / 自宅 プログラミング ×3 / 高木浩光 サイバーテロ ×3 / jsp x-forwarded-for ×3 / PHP SQL サニタイズ ×3 / magic_quotes_gpc サニタイズ ×3 / サニタイズ 処理 ×3 / PHPでセッション変数、Cookieを使用する際のセキュリティ対策について ×3 / asp とは ×3 / X-forwarded-for ×3 / $_GET サニタイズ ×3 / 攻撃 サニタイズ ×3 / サニタイジング 技法 ×3 / html無害化 php ×3 / php実践のツボ sample ×3 / 高木 htmlspecialchars ×3 / sql パラメタ クォーテーション ×3 / phpとは ×3 / PHP プログラミングスタイル ×3 / 高木 セキュリティ ブログ ×3 / PHPセキュアプログラミング ×3 / php サニタイズ|サニタイジング ×3 / mysql_fetch_array ×3 / php 入力 文字列 処理 ×3 / PHP GET サニタイズ ×3 / form html デフォルト ×3 / ASPプログラミング ×3 / php HTML サニタイズ ×3 / ASP htmlタグ エスケープ ×3 / HTTP_REFERER サニタイズ ×3 / php form サニタイズ ×3 / メタ文字 サニタイジング ×3 / jsp echo ×3 / PHP タグ 入力禁止 ×3 / X-FORWARDED-FOR ×3 / 貧民 プログラミング ×3 / どうするか ×3 / php htmlspecialchars セキュリティ ×3 / referer サニタイズ ×3 / SQL 37000 ×3 / 貧民的 プログラミング ×3 / HTML サニタイズ PHP ×3 / ASP 引用符が閉じていません ×3 / echo off とは ×3 / XSS エスケープ ×3 / PHP SQL文 長い 連結 ×3 / echo EOD ×3 / php 0埋め ×3 / ASP Web プログラミング ×3 / ASP HTTP_USER_AGENT ×3 / session.use_trans_sid ×3 / COM プログラミング 書籍 ×3 / http://takagi-hiromitsu.jp クッキー ×3 / サニタイジング 言うな ×3 / PHP 脆弱性 ×3 / PHP HTTP 脆弱性 改行 ×3 / ASP PHP JSP ×3 / takagi hiromitsu php ×3 / magic_quotes セキュリティ ×3 / JSTL 脆弱性 ×3 / php セキュアコーディング ×3 / asp html エスケープ ×3 / asp html 文字化け ×3 / Jsp サニタイズ ×3 / 脆弱性 出力 php ×3 / X-Forwarded-Forとは ×3 / PHPプログラミング ×3 / HTML エスケープ処理 ×3 / SQL インジェクション エスケープ サニタイズ ×3 / Cookie HTML 書き方 ×3 / mathscphys ×3 / プログラミング とは ×3 / erb サニタイズ ×3 / magic_quotes_gpc off セキュリティ ×3 / サニタイジング 対象 ×3 / エスケープ サニタイジング 違い ×3 / 高木浩光 ブログ ×3 / php name サニタイジング ×3 / php form input 隠蔽 ×3 / セキュアプログラミングとは ×3 / PHP サニタイズ処理 ×3 / 書籍 性 ×3 / php html サニタイジング ×3 / 性 ×3 / JSP HTMLエスケープ ×3 / PHP HTML出力 echo ×3 / ソフトウェア 脆弱性 見つけ方 ×3 / HTML <formとは ×3 / htmlspecialchars サニタイジング ×3 / php サニタイズ サンプル ×3 / PHPサイバーテロの技法 高木浩光 ×3 / -hiromitsu.jp サニタイジング ×3 / php takagi ×3 / jsp useragent ×3 / csrf -hiromitsu.jp ×3 / サニタイズ 解説 ×3 / jsp ディレクトリ指定 サンプル ×3 / ,ENT_QUOTES ×3 / Erb ×3 / クロスサイト 書籍 ×3 / $name = htmlspecialchars($_POST["name"][$no], ENT_QUOTES); の使い方 ×3 / htmlspecialchars クロスサイト PHP ×3 / php 文字列 禁止 ×2 / htmlをPHPに変換 ×2 / 高木 貧民的プログラミング ×2 / php サイバーテロの技法 takagi ×2 / X-Forwarded-For とは ×2 / PHP セキュア プログラム ×2 / php 実践のツボサンプルない ×2 / if url= asp 文法 ×2 / php 脆弱性 書籍 ×2 / サニタイズ 引用符 ×2 / jsp valueとは ×2 / htmlspecialchars(stripcslashes($str)) ×2 / 高木浩光 ×2 / htmlエスケープ asp ×2 / メタ文字 サニタイズ ×2 / html エスケープ処理 ×2 / ローカルCA プライベートCA 違い ×2 / JSPページ 脆弱性 ×2 / php form 脆弱性 ×2 / サニタイジング asp ×2 / サニタイジング Web テンプレート ×2 / x-forwarded-forとは ×2 / 2005年 プログラミング ×2 / PHP実践のツボ セキュアサイト 問題 ×2 / フォーム プログラミング 入力文字限定 ×2 / X-Forwarded-For X-Forwarded-For ×2 / asp htmlサニタイジング ×2 / jsp HTMLエスケープ ×2 / セキュアプログラミングの限界 ×2 / php実践のツボ ×2 / php サニタイズ 改行 ×2 / ASP サニタイジング サンプル ×2 / html サニタイズ < 削除 ×2 / php session 洗浄 ×2 / PHP -hiromitsu.jp ×2 / ruby on rails カタカナ 文字化け ×2 / PHP実践のツボ ×2 / erb h 逆 ×2 / ASP シングルクォーテーション ×2 / HTTP_REFERER 偽装 PHP ×2 / プログラミング 何を ×2 / 脆弱性 PHP ASP ×2 / サニタイジング処理 ×2 / user-agent jsp ×2 / 2ch プログラミング 書籍 ×2 / SQLインジェクション サニタイズ処理 Submit ×2 / 脆弱性 クロスサイト サニタイズ ×2 / HTMLとは ×2 / PHP 改行文字 サニタイズ ×2 / php html エスケープ ×2 / php form とは ×2 / エスケープ 評価 ×2 / html エスケープ jsp ×2 / php html 埋め込み ×2 / web セキュリティ脆弱性 ×2 / cgi -hiromitsu.jp ×2 / magic_quotes_gpc useragent ×2 / セキュアプログラム PHP ×2 / php ASP ×2 / 脆弱性 対策 ×2 / HTMLとは何か ×2 / PHPとASP ×2 / サニタイズとエスケープ ×2 / HTMLをPHP ×2 / クロスサイトスクリプティング 対策 jsp ×2 / ASP 改行コード ×2 / sql 引用符が閉じていません 長い ×2 / magic_quotes_gpc ONで脆弱性 ×2 / PHPプログラミング 書籍 ×2 / ASP プログラミング ×2 / JSP タグ 書き方 違い ×2 / php GIJOE ×2 / 20051227 ×2 / jsp htmlエスケープ ×2 / X-FORWARDED-FOR 偽装 ×2 / mysql_fetch_array サンプル ×2 / html xss php ×2 / "x-forwarded-for" ×2 / SQL 引用符が閉じていません。 ×2 / magic_quotes_gpc -hiromitsu.jp/diary/ ×2 / HTTP_REFERER 偽装 php ×2 / -hiromitsu.jp site:takagi-hiromitsu.jp XSS ×2 / PHP _GET 文字化け ×2 / JSPでPHP ×2 / cgi サニタイジング メタ文字 ×2 / ASP 脆弱 ×2 / jsp html タグ 脆弱性 ×2 / 改行コードインジェクション ×2 / jsp 解説書 ×2 / サニタイズ処理 以外 フォーム ×2 / JSP 改行コード ×2 / velocity デフォルト エスケープ ×2 / PHPの脆弱性 ×2 / 脆弱性を ×2 / htmlエスケープ サニタイズ 違い ×2 / html サニタイジング php ×2 / takagi ×2 / クッキー ディレクトリ指定 ×2 / php プログラミング 書評 ×2 / phpセキュアプログラミング ×2 / htmlにphpを ×2 / jsp erb ×2 / プログラミング エスケープ ×2 / diary sex anal ×2 / 脆弱性をどうするか ×2 / サニタイズ漏れとは ×2 / PHP XSS対策 サニタイジング ×2 / PHP JSP ASP ×2 / erb 改行コード ×2 / セッション変数 サニタイズ ×2 / magic_quotes_gpc php 脆弱性 ×2 / エラー 不正な構文 ASP ×2 / サニタイズ 対象文字列 ×2 / "X-Forwarded" ×2 / 実施のツボ php 九天社 ×2 / サニタイズ言うな htmlspecialchars ×2 / セキュア 商用 phpフォーム ×2 / AutoIncrement ×2 / C パス サニタイジング ×2 / 数値しか タグ ×2 / セキュア 高木 ×2 / XSS php ×2 / PHP 入力文字列 sql ×2 / 書籍 キャンペーン ×2 / CSRF ASP ×2 / asp sanitize ×2 / 脆弱性 本 ×2 / asp エスケープ処理 方法 ×2 / .html中 PHP .php .html ×2 / サニタイズ 文字列 ×2 / PHP シングルクォーテーション サニタイジング ×2 / タグ サニタイズ ×2 / erb "<%=h" ×2 / 高木 サニタイズ言うな ×2 / 前で引用符が閉じていません ×2 / PHP 日記 diary ×2 / -hiromitsu.jp セッション ×2 / sslの効果 ×2 / PHP HTML出力 ×2 / asp SQLインジェクション サニタイジング ×2 / PHPとは ×2 / htmlエスケープ ASP ×2 / ASP HTMLサニタイジング ×2 / X-Forwarded-For 偽装 ×2 / php セキュリティ 対策 ×2 / キャンペーン ASP ×2 / html <% セキュアプログラミング ×2 / JSP 改行コード BR ×2 / htmlspecialchars sql ×2 / XSS 解説 ×2 / 高木浩光 サニタイジング ×2 / PHP セキュア ×2 / サニタイズ htmlspecialchars ENT_NOQUOTES ×2 / 脆弱性 文字列 一覧 ×2 / php 表示 サニタイズ 変換 ×2 / 構造化プログラミング スタイル ×2 / 開発者視点 弊害 ×2 / PHP while 入れ子の仕方 ×2 / php echo eod ×2 / php $_POST=$_SESSION サニタイズ ×2 / 正規表現 エスケープ 無害化 ×2 / html form エスケープ シングルコーテーション ×2 / strdateの意味 ×2 / PHP内のHTMl ×2 / sessionとは php ×2 / sanitize htmlspecialchars ×2 / asp サニタイズ 関数 ×2 / JSPプログラミング ×2 / ASP 文法 文字列編集 ×2 / php session書き方 ×2 / 高木 自宅 サニタイズ ×2 / htmlspecialchars -hiromitsu.jp ×2 / PHP サニタイズ ×2 / cookei 脆弱性 対策 ×2 / ASP 解説 プログラミング ×2 / サニタイズ タグ 埋め込み ×2 / html 書籍 ×2 / PHP セキュリティ 脆弱性 ×2 / サニタイジング エスケープ処理 ×2 / takagi サニタイジング ×2 / -hiromitsu.jp php 脆弱 ×2 / PHP内のhtmlの書き方 ×2 / php EOD ×2 / jsp 解説 ×2 / mysql 禁止文字 ×2 / PHP セキュリティ プログラミング ×2 / クロスサイドスクリプティングとは ×2 / 山本勇 PHP ×2 / サニタイズ XSS 脆弱性 ×2 / 高木浩光 サニタイズ言うな ×2 / XSS サンプル ×2 / 行 1: ':' の近くに不正な構文があります。 fn ×2 / プログラミング 何ができる ×2 / HTML エスケープ サニタイジング ×2 / 構造化プログラミング 書籍 ×2 / jsp sql エスケープ ×2 / jsp html:form 入れ子 ×2 / csrf対策 サンプル ×2 / セキュリティ CGI PHP ×2 / input type text サニタイズ ×2 / jsp asp php ×2 / PHPサイバーテロ 高木 ×2 / erb html ×2 / 山本勇 実践のツボ サンプル ×2 / php stripcslashes 使い方 ×2 / JSP タグ エスケープ ×2 / XSS User-Agent ×2 / サニタイジング jsp 文字列 ×2 / php get サニタイズ ×2 / jsp how to ×2 / PHP エスケープ 無害化 ×2 / positive security PHP ×2 / stripcslashesとは ×2 / asp form とは ×2 / サニタイジングと言わない ×2 / CGI 安全 プログラミング ×2 / magic_quotes_gpc ent_quotes ×2 / 引用符が閉じていません。 ×2 / PHP 実践 プログラミングスタイル ×2 / HTML プログラム詳細解説 ×2 / html jsp form input text ×2 / サニタイジング 高木浩光 ×2 / クロスサイトスクリプティング 技法 ×2 / xss 脆弱性 検査 ×2 / html form PHP ×2 / サニタイジング cgi メソッド ×2 / 脆弱 $FORM PHP ×2 / PHP SQLインジェクション 高木 ×2 / PHP 書籍 セキュア ×2 / session php セキュア ×2 / XSS エスケープ & 必要 ×2 / jsp 脆弱性 確認方法 ×2 / プログラミング解説書籍 脆弱性 ×2 / PHP書籍 ×2 / html jsp 警告 メッセージ 表示 ×2 / HTML サニタイズ ×2 / PHP 文字列 引用符が閉じていません ×2 / 脆弱性 magic_quotes_gpc ×2 / jsp サニタイジング対策 エスケープ対策 ×2 / セキュア・プログラミング手法 ×2 / php エスケープ サニタイズ ×2 / セキュア プログラミング プログラム ×2 / html エスケープ 差に対図 ×2 / JSP PHP ASP ×2 / Session Fixation asp ×2 / latex +\newcommand ×2 / echo <<<eod php ×2 / PHP 脆弱性 対策 ×2 / htmlspecialchars JSP ×2 / php xss 脆弱性 対策 ×2 / シングルコーテーション サニタイジング ×2 / php str_replace サニタイズ ×2 / html中に php ×2 / erb エスケープ ×2 / 正規表現 PHP シングルクォーテーション ×2 / takagi php セキュリティ ×2 / html エスケープ 高木 ×2 / jsp html escape ×2 / GIJOE PHPサイバーテロの技法 ソシム ×2 / php HTTP_REFERER 偽装 ×2 / SQL 解説 書籍 ×2 / XSS HTMLエスケープ ×2 / クロスサイトスクリプティング サニタイジング 引用符 ×2 / このメッセージには、余分な改行が含まれている可能性があります。 文字化け 本文 ×2 / htmlspecialchars 改行コード ×2 / CSRF -hiromitsu.jp ×2 / カフェ プログラミング ×2 / -hiromitsu.jp CSRF ×2 / php ssl session ×2 / htmlspecialchars jsp ×2 / サニタイジング 変換処理 ×2 / asp sessionとは ×2 / erb cgi ×2 / cgiとは ASP ×2 / ENT_NOQUOTES 脆弱性 ×2 / プログラミング Dの書き方 ×2 / PHP 解説本 ×2 / PHP 実践のツボ セキュアプログラミング編 ×2 / HTTP_USER_AGENT XSS 脆弱性 ×2 / プログラミング 発想 ×2 / セキュリティ脆弱性とは ×2 / phpでGGIの設定 ×2 / ASP セキュリティ プログラミング ×2 / PHP実践のツボ 評判 ×2 / メタキャラクタ エスケープ処理 ×2 / PHP 改行コード 削除 ×2 / サニタイズ HTML ×2 / コーディング Dの書き方 ×2 / -hiromitsu.jp php ×2 / サニタイズ しない ×2 / magic_quotes_gpc php 高木 ×2 / $value perl 正規表現 サニタライズ ×2 / PHP 高木 ×2 / 書籍 サンプルプログラム 脆弱性 ×2 / "サニタイズ言うな" ×2 / PHP htmlspecialchars サニタイズ ×2 / ASP HTML テンプレート 埋め込み ×2 / キャラクタ 挿入 攻撃 脆弱性 ×2 / 自宅 プログラマ ×2 / asp html 出力 ×2 / jsp xss ×2 / プログラム サニタイジング ×2 / 高木浩光 web セキュアプログラミング ×2 / SQL シングルクォーテーション サニタイジング ×2 / CSRF ×2 / ASP ソースコード 汚い ×2 / PHP htmlspecialchars ×2 / ASPとは ×2 / erb <%=h ×2 / php 制御コード ×2 / PHPサイバーテロの技法―攻撃と防御の実際 高木 ×2 / http_referer php 偽装 ×2 / php session 解説 ×2 / htmlspecialchars stripcslashes XXS ×2 / html エスケープ php ×2 / 高木 プログラミング ×2 / JSP 書籍 ×2 / XSS サンプルプログラム 書籍 ×2 / jsp 危険なコード ×2 / そうすると、「h」付きと「h」無しを逆にしたらよかったのにと思えてくる。 ×2 / http://takagi-hiromitsu.jp/ サニタイズ ×2 / GIJOE サニタイズ ×2 / CSRF htmlspecialchars ×2 / 無害化 サニタイジング ×2 / PHP ://takagi-hiromitsu.jp ×2 / ruby タグ 無害化 ×2 / php asp JSP ×2 / サニタイズ プログラミング ×2 / php 解説本 ×2 / java struts サニタイジング ×2 / PHP 言うな ×2 / JSP HTML エスケープ ×2 / プログラミング 必要か ×2 / jsp session off ×2 / JSP セキュリティ html文字 サニタイジング ×2 / プログラミング日記 ×2 / php stripcslashes ×2 / html:formタグの属性 ×2 / ASP 脆弱性 ×2 / SQLサニタイズ PHP ×2 / -hiromitsu.jp htmlspecialchars ×2 / サイバーテロの技法」「正誤表」 ×2 / PHPサイバーテロの技法 takagi-hiromitsu.jp ×2 / ruby session cgi 解説 ×2 / エスケープ処理 JSP ×2 / プログラム 脆弱性 ×2 / HTTP クッキー サニタイジング ×2 / プログラミング セキュリテイ対策 ×2 / データの浄化 ×2 / PHP シングルクォーテーション 関数 ×2 / HTTP_REFERER php 脆弱性 ×2 / php $_GET サニタイズ ×2 / キャンペーン ×2 / 文字列"の前で引用符が閉じていません ×2 / 不適切な構文 引用符が閉じて ×2 / php xss対策 ×2 / プログラミング セキュリティ対策 ×2 / XSS 見つけ方 ×2 / 高木 書籍 php ×2 / シングルコーテーション サニタイジングできない ×2 / php -hiromitsu.jp ×2 / 日記PHP ×2 / html サニタイズ 文字化け ×2 / ASPサニタイズ ×2 / asp シングルクォーテーション エスケープ ×2 / php ネットエスケープ ×2 / JSP HTML 入力 ×2 / 自宅でプログラミング ×2 / magic_quotes_gpc off 影響 ×2 / php 汚いコード ×2 / PHP HTML プログラミング ×2 / htmlspecialchars サンプル ×2 / サニタイズ メタキャラクタ エスケープ ×2 / html エスケープ htmlspecialchars ×2 / 高木 セキュア ×2 / echoとは php ×2 / HTTP_USER_AGENT 偽装 SQL ×2 / CSRF 対策 php ×2 / XSS JSP ×2 / jsp 改行文字 余分 ×2 / erb 改行 ×2 / サニタイズ対象外 ×2 / 脆弱性 プログラミング ×2 / php ENT_QUOTES ×2 / サニタイズ サニタイジング ×2 / asp jsp ×2 / セキュリティ 書籍 ×2 / 脆弱性の探し方 ×2 / jsp サニタイジング 確認方法 ×2 / magic_quotes_gpc 問題点 ×2 / htmlspecialchars とは ×2 / state:37000 ×2 / サニタイズ 意味 ×2 / html エスケープ サニタイズ ×2 / CSRF攻撃 4月27日 ×2 / mysql シングルクォーテーション 挿入 ×2 / jsp タグを出力 ×2 / 文字列 サニタイズ ×2 / 正規表現 Web サニタイズ ×2 / ASP 静的 出力 ×2 / エスケープ処理 HTML ×2 / クロスサイトスクリプティング メタ文字 ×2 / php、魏O ×2 / HTML 埋め込 ASP タグ ×2 / サニタイズ サニタイジング 高木 ×2 / 山本 勇 php ×2 / コーディングスタイル 目的 違い 必要性 ×2 / ASP HTML 出力 ×2 / html formを入れ子にしたい ×2 / 攻撃的プログラミングとは ×2 / php 実践のツボ ×2 / 高木浩光 ぜひ買いたいこの一冊 ×2 / 高木 php サイバーテロ ×2 / php magic_quotes_gpc セキュリティ ×2 / asp 文字化け ×2 / メタ4 プログラミング ×2 / html 脆弱性 ×2 / JSP 問題 ×2 / 高木浩光 JSP ×2 / htmlエスケープ ×2 / 制御文字 正規表現 PHP サニタイズ ×2 / XSS PHP ×2 / セキュアPHPプログラミング ×2 / php xss 書籍 ×2 / PHP HTMLサニタイズ ×2 / jsp セキュリティ サンプル ×2 / HTML FORMとは ×2 / php サニタイズ処理 ×2 / 書籍 PHP ×2 / PHP 解説 本 ×2 / php セキュアプログラミング 実践のツボ コード ×2 / php サニタイズ htmlspecialchars ×2 / Vulnerabilities php ×2 / php _GET サニタイズ ×2 / jsp 日記 ×2 / htmlspecialchars ASP ×2 / php HTML エスケープ form ×2 / サニタイズ 脆弱 ×2 / CSRF jsp ×2 / <br>と<br/>の違い asp ×2 / php プログラム セキュリティ 書籍 ×2 / htmlにphp ×2 / magic_quotes_gpc 文字化け takagi ×2 / session.use_trans_sid を off にすること ×2 / 高木 gijoe ×2 / html エスケープ webプログラミング ×2 / 高木 GIJOE ×2 / php X-Forwarded-For 意味 ×2 / XSS サンプルコード ×2 / cookie の書き方php ×2 / asp 脆弱 ×2 / PHP _GET 浄化 ×2 / htmlspecialchars()とは ×2 / 脆弱 php メタ文字 ×2 / プログラミング 本質 ×2 / erb 使い方 ×2 / 安全なコーディング手法 ×2 / サニタイズ言うな 高木 ×2 / 制御コード PHP ×2 / PHP 危険な文字列 ×2 / HTTPリクエスト エスケープ ×2 / 山本勇 高木浩光 ×2 / echo を PHP ×2 / PHP 脆弱性 典型的 ×2 / エスケープ処理 asp ×2 / サニタイズ メタ文字 ×2 / erb 脆弱性 ×2 / PHP 正規表現 メタ文字 エスケープ ×2 / html エスケープ シングルクォーテーション ×2 / JSP HTMLタグ エスケープ ×2 / php " ' 解説 ×2 / CGI パラメタに# ×2 / ゥハ、魏O ×2 / サニタイズって言うなキャンペーン ×2 / php 脆弱性 対策 ×2 / エスケープ処理 プログラミング ×2 / シングルクォーテーション サニタイズ ×2 / php 動的 ページ 静的 セッション php ×2 / Perl 正規表現 無毒化 ×2 / dの書き方 ×2 / asp SQLインジェクション サニタイズ ×2 / PHP プログラム 書き方 ×2 / JSP 文字化け 回避 ×2 / asp html ×2 / html 制御コード サニタイズ ×2 / ASP とは ×2 / 高木 ブログ サニタイジング ×2 / サイバーテロの技法 高木 ×2 / PHP str ×2 / asp rhtml ×2 / asp user Agent ×2 / php gijoe 高木浩光 ×2 / 脆弱性 例 ×2 / サニタイズ 漏れ ×2 / htmlspecialchars() ×2 / html php asp ×2 / ASP サニタイジング ×2 / php 入力 サニタイズ ×2 / php セキュリティ 上位ディレクトリ ×2 / 高木浩光 php 本 ×2 / JSP -hiromitsu.jp ×2 / XSS 書籍 ×2 / メタ文字 エスケープ クロスサイトスクリプティング ×2 / htmlspecialchars 間違い ×2 / 脆弱性のないプログラム ×2 / PHP サニタイズ セキュリティ ×2 / html エスケープ jsp 表示 ×2 / SQLのエスケープ ×2 / Session.use_trans_sidをoffに ×2