2009年08月01日

■ やはり「元データは保管していない」は虚偽だった

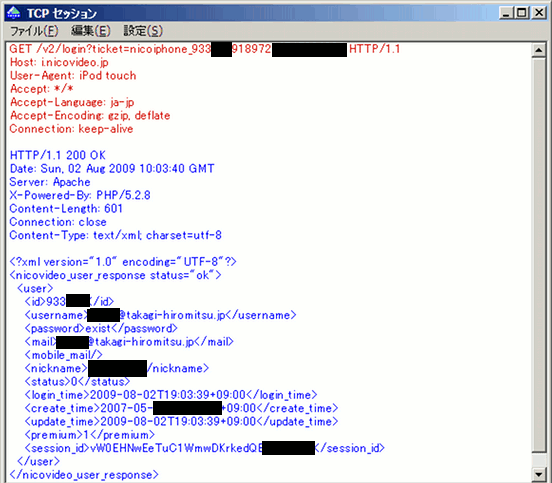

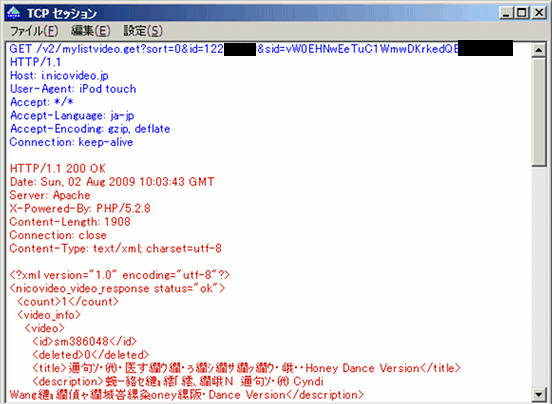

今日の朝日新聞朝刊「b4」面に、Google Earthについて米Google, Inc.担当副社長がインタビューに答えた記事が出ているが、この中で、日本のストリートビューについての質問にも応じて、次のように答えている。

ストリートビューについても尋ねた。(略)日本では昨夏始まり、塀越しに自宅が撮影されるなどプライバシーを中心に問題になった。

「道幅の狭さ、塀の中の庭、街のつくりなど、日米の違いをよく認識していなかった。例えば米国の家に表札はない。日本の事情に合わせ、変えるべき点は変えていく」

人の顔にぼかしを入れ、ユーザーから削除を申請された写真は表示されない。こうした写真の元データをグーグルはどうしているのか。

「保存しています。地図の間違いやぼかし技術の点検のためで、一定期間後に消去することになるでしょう。問題のないものは原則として残します。何十年か後、ストリートビューの写真は貴重な歴史的資料になるはず。プライバシーと将来の価値のバランスを考えていきたい」

グーグルアースの未来, 朝日新聞2009年8月1日朝刊b4面

「削除を申請された写真」も「保存しています」とのことだ。

6月21日の日記で「グーグル社の東京都への回答「元データは保管していない」は虚偽か」と書いたが、やはりグーグル株式会社の発言は虚偽だった。 東京都情報公開・個人情報保護審議会に対して、グーグル株式会社は発言内容の訂正を伝えているのだろうか。発言した日本のグーグル社が訂正を発表しないで、米Googleの幹部に言わせておけば済まされる話なのだろうか。

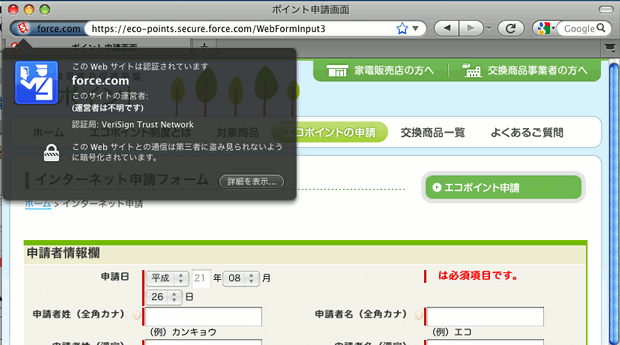

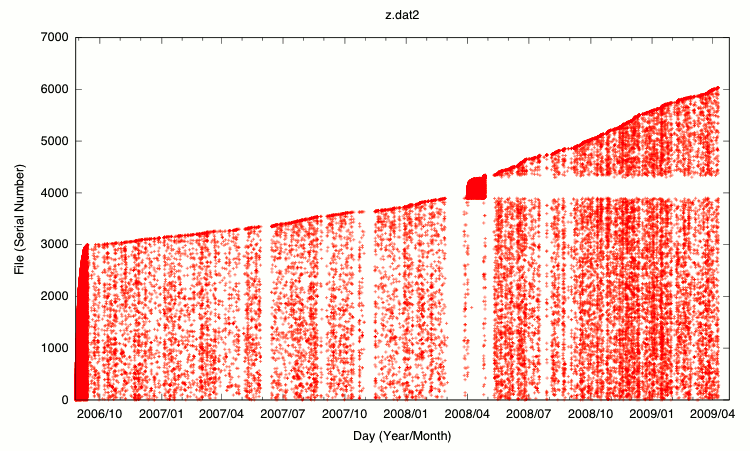

(審議会事務局の承諾を得て撮影)

元データ保管の有無がどういう意味を持つかについては、日本の個人情報保護法に関係するらしい。私は詳しくないのでいまひとつよくわかっていないが、顔の映った写真は個人情報保護法の「個人情報」に該当するらしい。総務省の「利用者視点を踏まえたICTサービスに係る諸問題に関する研究会 第一次提言(案)」(以下「提言案」)にも次の記述がある。*1

個人の容貌が写り込んでいる場合には特定の個人を識別可能といえるが、顔の部分にぼかしをかける等の措置を講じた上で公開している限り、「個人情報」には該当しないと考えられる12。ただし、道路周辺映像サービス提供者が、ぼかしをかける等の措置を講じる前の画像を保存している場合には、そちらについては個人識別性があるため「個人情報」に該当すると考えられる。

ただ、提言案によると、写真が個人情報に該当するのだとしても、ストリートビュー等は「特定の個人情報を電子計算機を用いて検索することができるように体系的に構成したもの」とは「言い難い」のだそうで、そうすると、それらの写真は(「個人情報」には該当しても)「個人情報データベース等」を構成する「個人データ」には該当しないのだそうで、ストリートビュー運営者は「個人情報取扱事業者」とはならず、個人情報保護法の義務規定の適用対象とならないのだそうだ。

そうなんだろうか。提言案に対するバブリックコメントとして提出された、武藤糾明弁護士ら(日弁連情報問題対策委員会委員9名の弁護士有志)による意見書では、次のように主張されている。

2 検討内容が妥当性を欠く点について

(2) 個人情報保護法との関係について

ア 「個人情報」該当性について

(略)ところが、提言案においては、冒頭において「道路周辺映像サービスにおいて公開されているものは、」という言葉から唐突に検討が始まっており、公開される前の、画像の収集過程の検討がすっぽりと欠落している。

公開の過程で顔をぼかすとしても、収集の過程においては、解像度の高いレンズで識別可能な顔の情報を収集しているのである。この場合、後で利用の場面においてぼかしを入れるからと言って、最初の収集の場面においてさかのぼって個人情報でなかったことになるはずがない。

そもそも個人情報の収集過程が適正かどうか(個人情報保護法17条)の検討がなされるべきであるのに、これを無視するのは明らかに相当性を欠く。(略)

イ 「個人情報データベース等」該当性について

提言案は、これを否定しているが、相当ではない。

たとえば、住所について、○○丁目○○番○○号まで入力して検索をし、特定の個人の居宅を検索することが容易になされるサービスが存在する。

このような場合、特定の個人情報である、居宅情報が検索されうるのであるから、「個人情報データベース等」に該当すると言うべきである。

総務省へのパブリック・コメント, 弁護士武藤糾明の日記, 2009年7月28日

たしかに、ストリートビュー(Googleマップ)の機能自身が、住所による検索機能を持っているのであるから、ストリートビューは「住所を入力することでその場に居たことのある人の写真を検索できるサービス」であるわけだが、そのことによって、「特定の個人情報を電子計算機を用いて検索することができるように体系的に構成したもの」となるのかどうか。

公開されているサービスは顔がぼかし処理されているので(いれば)個人データを扱っていないことになるのだろうが、グーグル社内には、「住所で検索すれば(その場に居たことのある人の)生写真を閲覧できるデータベース」が存在するのだろうから、そちらは「特定の個人情報を電子計算機を用いて検索することができるように体系的に構成したもの」に違いない*2と思うのだが、どうだろうか。*3

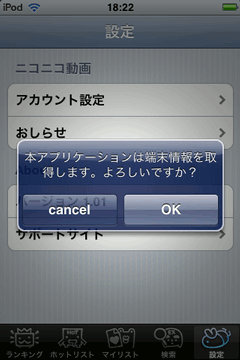

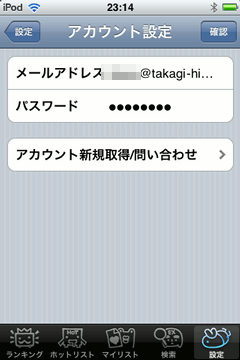

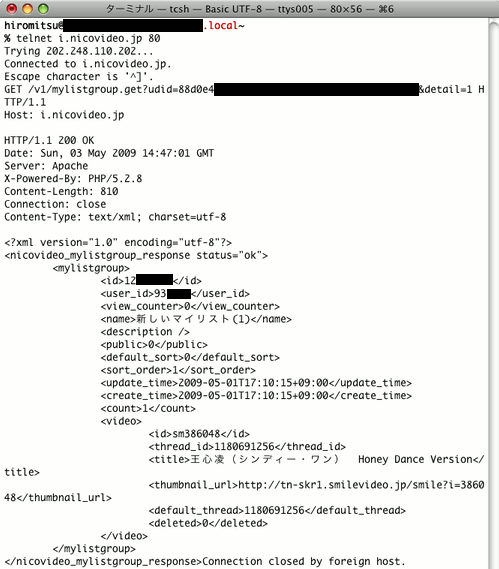

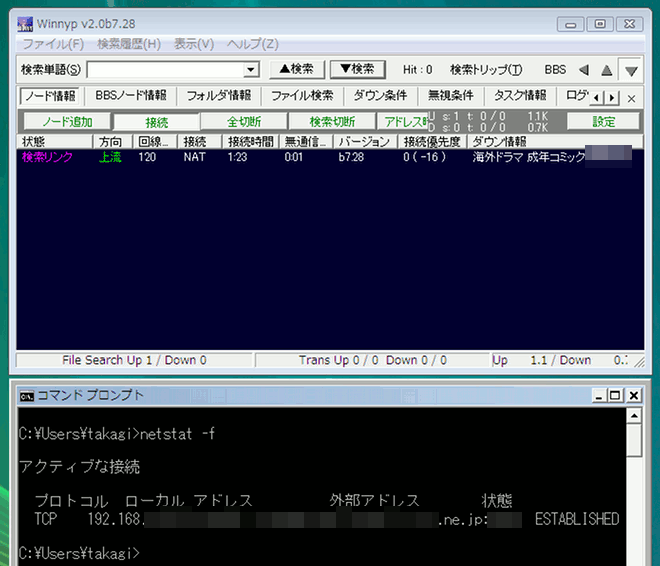

冒頭の朝日新聞のインタビューで、写真について「問題のないものは原則として残します」とのことだったが、たとえば、顔にぼかし処理の施された写真の例として、次の写真があるが、こうしたものも残されるのだろうか。

上の例は、Pathtraqの「2008年11月1日の人気ページ」に掲載されていたのを見つけたものである。おそらく、2ちゃんねる掲示板等で話題になって注目を集めていたのだろう。この事例で、写真の顔の部分に、自動処理とは別の手作業によるぼかし処理が施されていることがわかる。グーグルの人の手を経ても、この写真は「問題のないもの」として「歴史的資料」とされるのであろうか。

ところで、武藤糾明弁護士ら(日弁連情報問題対策委員会委員9名の弁護士有志)による意見書は、「利用者視点を踏まえたICTサービスに係る諸問題に関する研究会」の「インターネット地図情報サービスWG」について、次のように批判している。

3 提言を公表するための手続きにおいて、「サービス提供者」及び「利用者」という推進側の意見に偏し、「利用される名もない多くの市民」の意見を聞かないのは偏っていて、公正中立性に反している。

(略)

3 利用される市民の意見が聞かれていないことについて

(略)そもそも、この提言案をまとめたとされる「インターネット地図情報サービスWG」には、地方議会等から批判の的となっている当該サービスを実施している主体であるグーグル株式会社の担当者や、同種サービスを提供している電気通信事業者等が参加している。

仮に、総務省がこれらのサービスに含まれる問題点を指摘する多数の地方議会等の意見に耳を傾け、慎重にこれを検討しようとするのであれば、そもそも当事者をメンバーに加えられるはずがない。このような行為は、問題点の検討を行うに際しての公正中立性に反していることは明らかである。当事者の判断を持って、当事者の行為の適否を決する見解を総務省が対外的に公表することは、行政の公正中立性に反し違法の疑いがある。

このWGで、批判的な見解のものの意見を聴取したり、慎重に検討していないことは明らかであり、少なくともそのように疑われる手続きで結論が出されるべきではない。

総務省へのパブリック・コメント, 弁護士武藤糾明の日記, 2009年7月28日

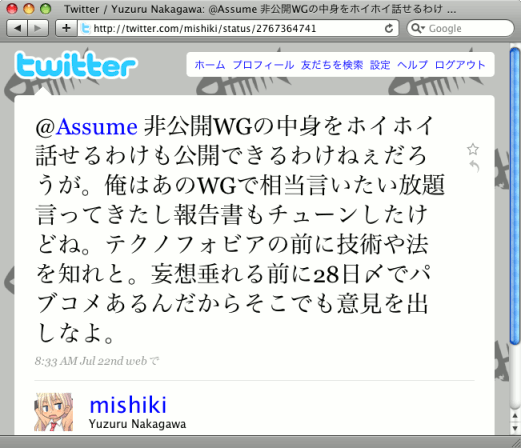

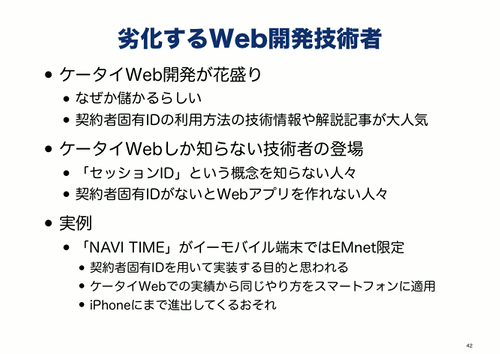

市民不在との指摘だが、いちおうこのWGには、MIAU(インターネットユーザー協会)の中川譲理事が構成員として参加している。ただ、MIAUがこの問題にどのような立場で臨んだかが公式に発表されていないので、「批判的な見解の者の意見を聴取した」ことになっているのかどうか不明である。ちなみに、その中川譲氏は、先日、自身のTwitterで次のように述べていた。

「テクノフォビア」(テクノロジー恐怖症)とは、技術を怖がったり嫌悪する人のことを指す言葉で、パソコン音痴のことを言うのだろうが、そういう問題なのだろうか。「技術を知れ」とのことだが、中川氏は技術者ではないよね。

非公開のWGだったから何も話せないとのことだが、WGは終わって、第一次提言案が公開され、パブリックコメントにかけられたのだから、(WGでの内容はともかく)MIAUとしてこの問題にどのような立場で取り組んでいるのかは、表明できるはずではないだろうか。

MIAUが衆院選の候補者に情報通信政策に関するスタンスを尋ねるアンケートを作ったとのことで話題になっていた。私も、それの様式を真似て、MIAUに次の質問をしてみたい。

8. 日本のグーグルのストリートビューにはプライバシー上の問題があるとする意見がありますが、一方で技術の発展を阻害してはならないとの意見もあります。プライバシー侵害のリスクと技術発展の自由とのバランスは、どのようにあるべきとお考えですか。

(1) 技術発展の阻害要因よりも、プライバシー侵害のリスクのほうが重要である。

(2) プライバシー侵害のリスクには疑問があり、技術発展を阻害する要因を増大させるべきではない。

もちろん、こんなふうに二者択一で答えてよいような部類の問題ではない。

追記(2日)

脚注にいくつか書き足した。

*1 「Aである限り個人情報には該当しないと考えられる」としながら、「ただし、(Aであっても)Bである場合には、個人情報に該当すると考えられる」という記述は、(同一の対象を指しているなら)論理破綻をきたしているように見受けられるが、これはおそらく文章の推敲が足りないだけだと思われる。パブリックコメント募集時の最終版の一週間前に公開された6月24日公開版には「ぼかし前の画像を保存している場合」についての記述がなかったので、急きょ書き足された文と思われる。他にも元データを保管している場合についての検討を急きょ書き足した箇所があり、そのくらい、このWGは、元データが保管されている可能性を想定できずに検討したことを窺わせる。

*2 提言案は脚注13で、「経済産業省ガイドラインQ&A(Q20)では、本人が判別できるような防犯カメラやビデオカメラなどで記録された映像情報について、「本人が判別できるような映像情報であれば、「個人情報」に該当しますが、特定の個人情報を容易に検索できることができるように整理していない限り、「個人情報データベース等」には該当しません。すなわち、記録した日時による検索は可能であっても、氏名等の個人情報では容易に検索できない場合には、「個人情報データベース等」には該当しません。」と説明している。」と補足しているが、個人情報保護法の「特定の個人情報を電子計算機を用いて検索することができるように体系的に構成したもの」という文は、「特定の個人情報を検索」と書かれているのであって、「個人情報で検索」と書かれているわけではないのに、なぜ、「氏名等の個人情報で検索できない場合には該当しません」などという理屈になるのだろうか?

*3 もちろん、個人情報データベースに該当すると事業ができなくなるわけじゃなくて、個人情報保護法の義務規定に則って適正に事業を行えばよい話である。