2004年12月04日

■ Becky! 2.12で何が改善されたか

Becky! Internet Mail のVersion 2.12 が11月17日にリリースされた。

- 新レイアウト追加などを施した「Becky! Internet Mail」v2.12が公開, 窓の杜, 2004年11月17日

このバージョンでは、フィッシング対策の変更点があったのだが、 窓の杜の記事には書かれていないので、書き留めておく。

Becky!の更新履歴には次のように書かれている。

Ver2.11.02 -> Ver2.12

・HTMLメール中のリンクをクリックした際、標準のブラウザで開くようにした。

・HTMLメール中の、リンクの上でマウスを動かした時のリンク先の情報などをステータスバーに表示するようにした。

さてこれはどういう意味だろうか。

じつは、Becky! 2.11.02まででは、HTMLメールを表示したとき、HTMLメール中 のリンクをクリックすると、そのままBecky!のウィンドウの中でリンク先の ページにジャンプする仕様だった。また、リンクのアンカーにマウスポインタ を乗せても、リンク先のURLがステータスバーなどに表示されない仕様だった。

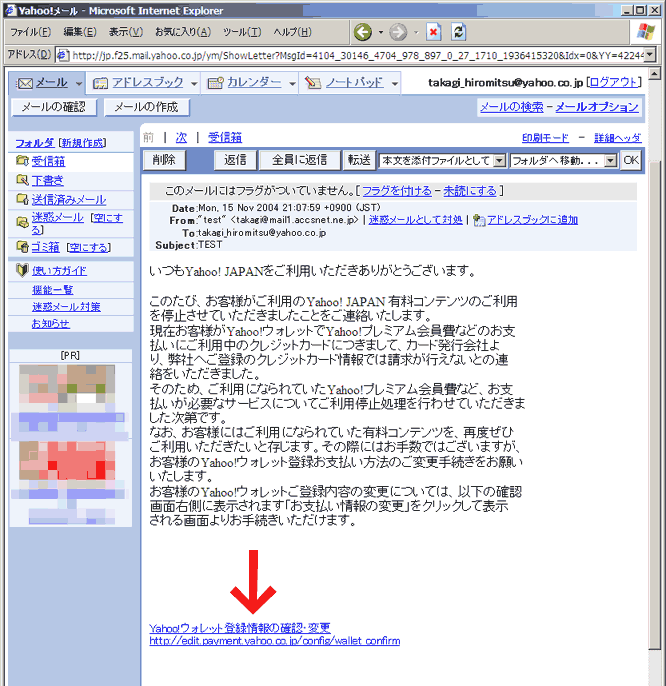

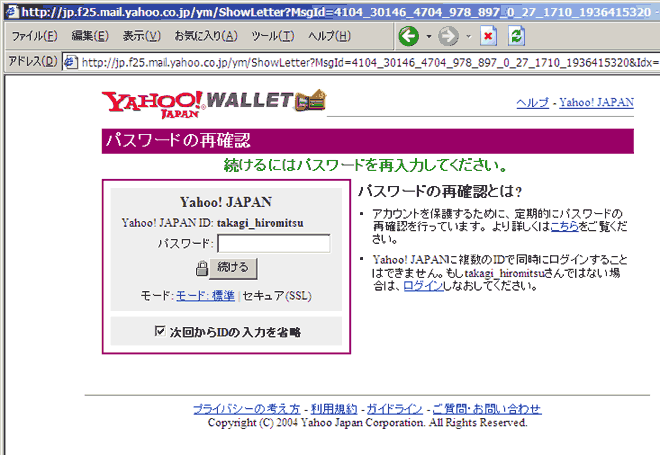

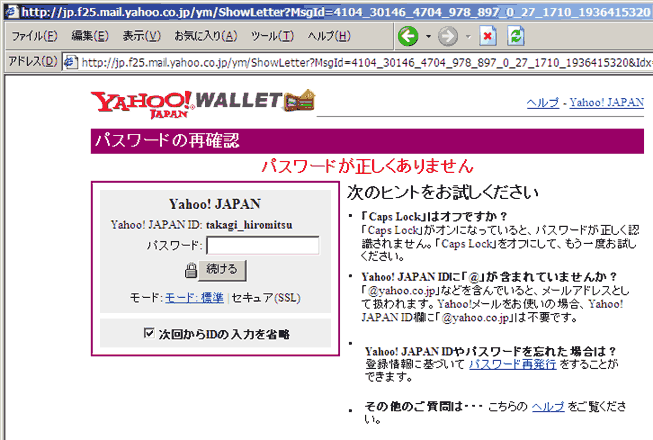

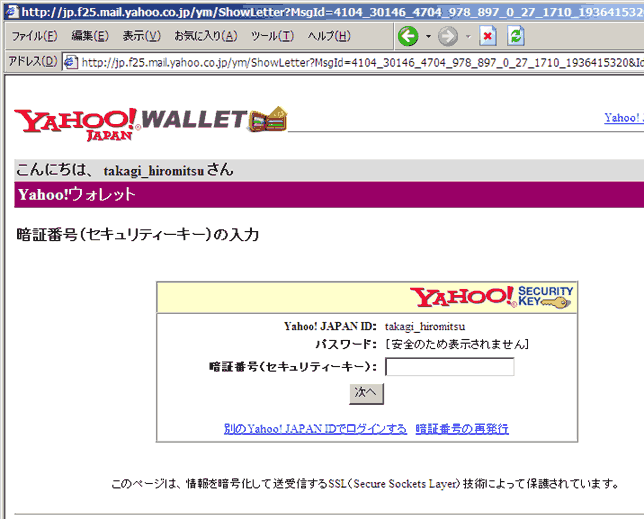

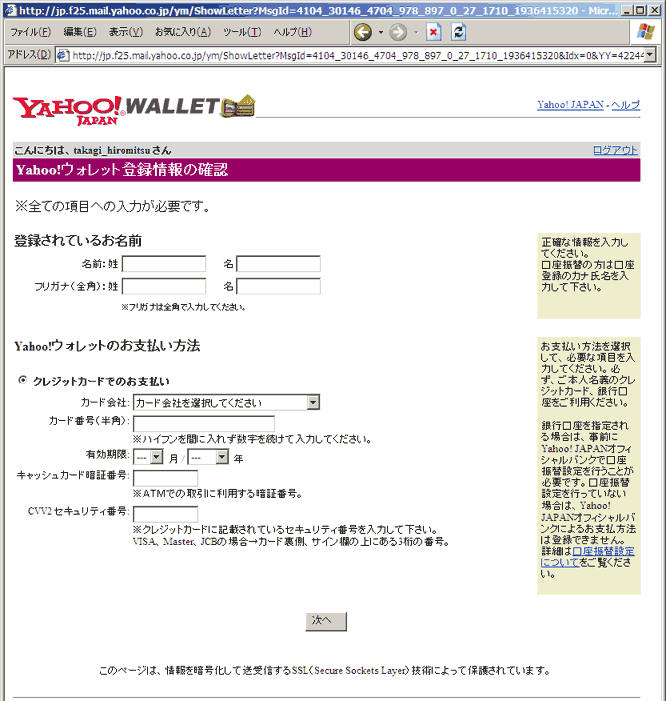

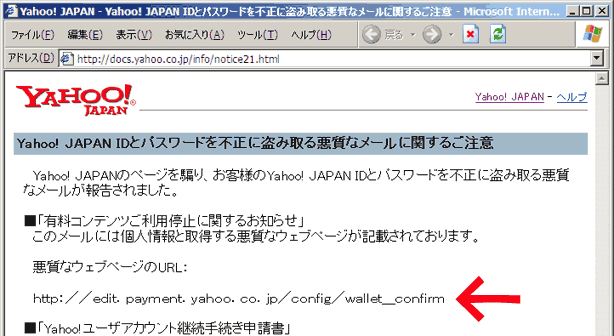

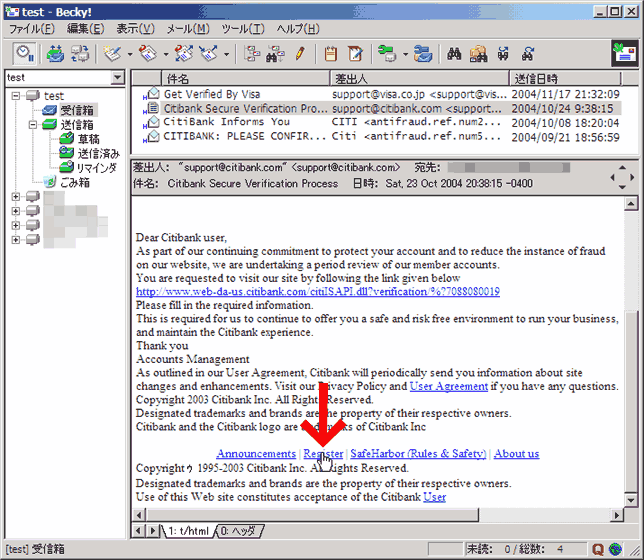

たとえば、以下の図のように、フィッシングメールを受信したとする。これは HTMLメールで、リンク先が本当はどこなのか、マウスポインタで探っても、 見ただけではわからない。

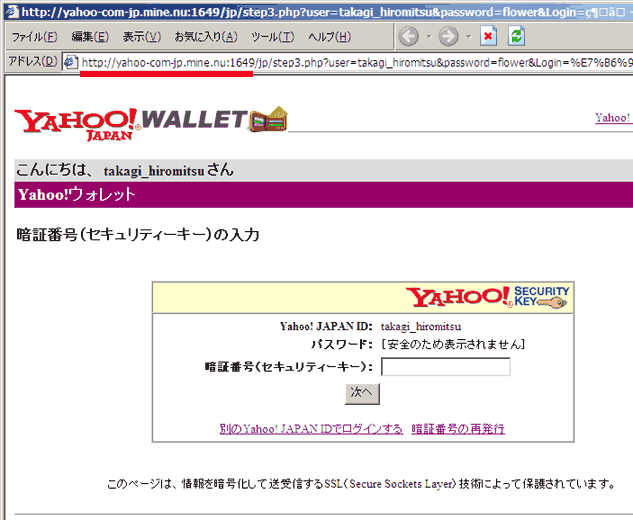

ここで「Register」と書かれたリンクをクリックすると、次のようにリンク先 のページが表示される。

Becky!の画面にはもとよりアドレスバーがないので、今見ているこのページが、 どこのドメインにあるものなのか見ただけでは区別がつかない*1。

じつは、この例では、この画面は本物サイトの画面になっていて、https:// が使われて暗号化されているのだが、錠前アイコンも現れないのでそのことが わからないし、クリックしてサーバ証明書を確認することもできない*2。

Outlook Expressでは、メール中のリンクをクリックするとInternet Explorer で開くようになっている。これまで、IEのアドレスバーが偽装されることや、 Outlook Expressのステータスバー(に表示されるリンク先URL)が偽装される ことが、セキュリティ脆弱性のひとつとしてたびたび指摘され、また、実際に フィッシングの手口としてそうした偽装手段が使われてきたが、 Becky! 2.11.02までのこの仕様は、そうした議論以前のものだった*3。

このことは、「脆弱性」には該当しないのではないか(明示的あるいは暗黙的 な仕様に反すると言えるだけの基となる仕様が存在しない)と考え、 IPAの脆弱性窓口に届けるのではなしに、Becky!作者の乗松氏に直接メールで、 9月下旬ごろ意見として伝えていた。

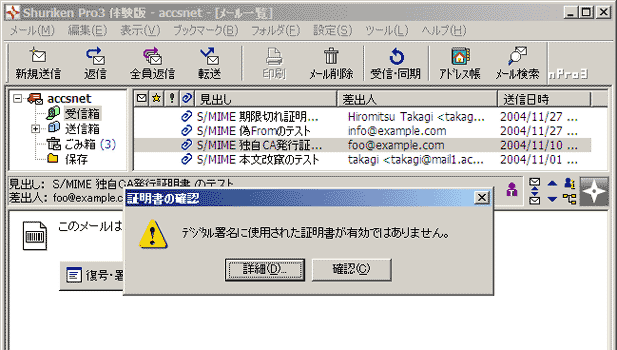

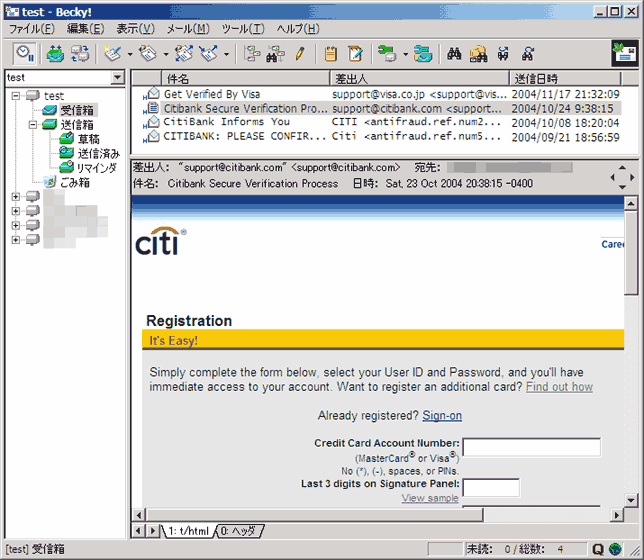

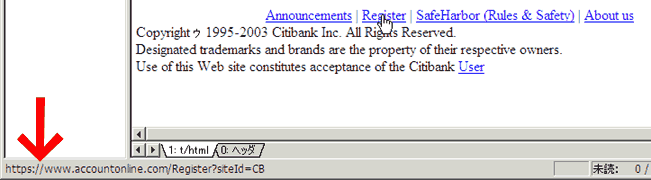

Becky! 2.12では、リンク先はWebブラウザで開かれるようになり、リンクのア ンカーにマウスポインタを乗せると、以下の図のようにステータスバーにリン ク先のURLが表示されるようになった*4。

■ 消費者にセキュリティを説くHTMLメールマガジンの偽善

NTTコミュニケーションズの「ネットお役立ちマガジン コム☆ナビ」というメールマガジンを購読しているのだが、 これがひどい。

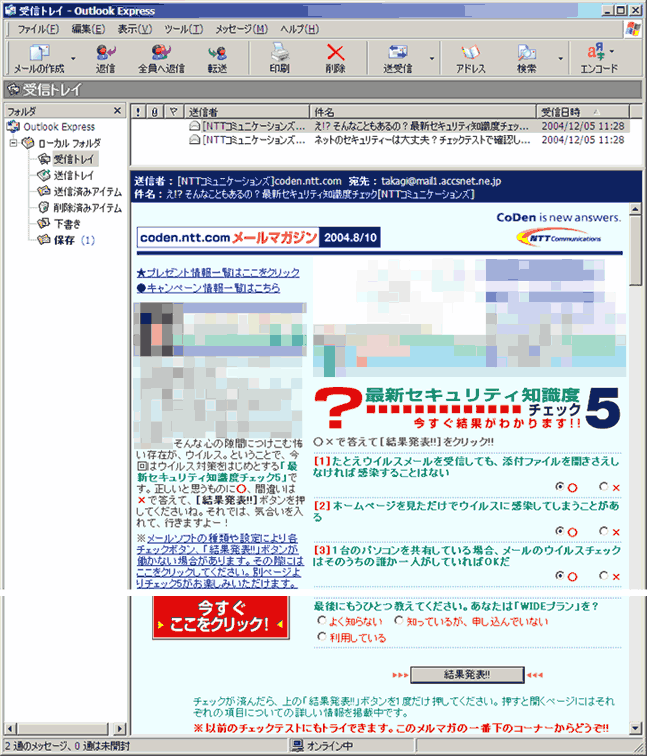

下の図のように、HTMLメールで配信されてくるのだが、HTMLメール上に入力フォー ムがあり、送信ボタンがある。

送信ボタンを押したときに情報がどこに送信されるのか、わからないようになっ ている*5。

昨年6月14日の日記「HTMLメールマガジンのもうひとつの危険性」で書いたように、 HTMLメール中に入力フォームを設けるなどというのは、フィッシングに騙され やすい消費者を育成しているようなものだ。

しかもこのメールマガジンのタイトルが「え!? そんなこともあるの? 最新セキュリティ知識度チェック」というのだから、臍で茶が沸いてしまう。

他にも、「ネットのセキュリティは大丈夫?チェックテストで確認しよう! 安全対策・ファイアウォール、準備はOK?」だの、「ネットライフの安全管理、 万全度チェック」だのいう号もあった。これらの内容は、購読者以外でも、 以下のページで閲覧することができる。

- あなたのネットライフは大丈夫?! ネットライフの安全管理、万全度チェック, NTTコミュニケーションズ, 2004年5月27日

- え!? そんなこともあるの? 最新セキュリティ知識度チェック, NTTコミュニケーションズ, 2004年8月10日

- ネットのセキュリティは大丈夫?チェックテストで確認しよう! 安全対策・ファイアウォール、準備はOK?, NTTコミュニケーションズ, 2004年10月28日

これらのマガジン中にはいろいろと注意書きがある。たとえば、

※メールソフトの種類や設定により各チェックボタン、「結果発表!!」ボタン が働かない場合があります。その際にはここをクリックしてください。別ペー ジよりチェック5がお楽しみいただけます。

と書かれている。最初からそうすればよいのだ。昨年6月6日の日記 にも書いていたように、ブロードバンド常時接続時代のいまどき、メールで コンテンツを届ける必要はもはやない。Webサイト上にマガジンを置けばよい。 メールは新しい号の公開を通知するだけに使えばよい。メールソフトによって ボタンが働かないものがあるというのは、それが危険な行為だから、メールソ フトの方で対策されている可能性だってある。

他にもこのような注意書きがある。

リンク先に書かれていることが、これまた危険な行為をさせようとするものだ。

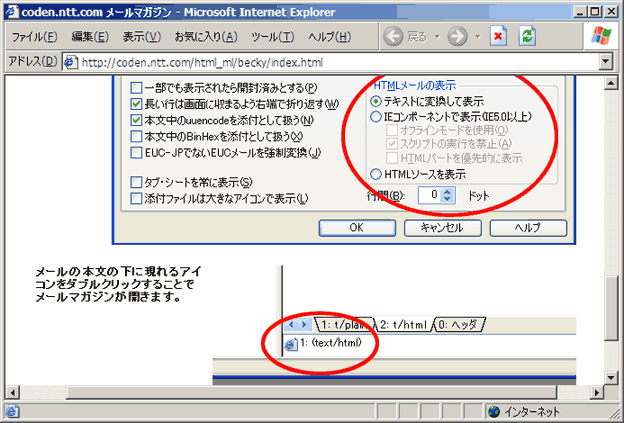

coden.ntt.com メールマガジンをより快適にご覧いただくために、 「HTMLメールの表示」を「テキストに変換して表示」にし、添付ファイルを閲 覧するかたちでお楽しみいただくことをおすすめいたします。設定の方法は下 記の通りです。

「Becky! Internet Mail」をご使用の方へ設定のお願い, NTTコミュニケーションズ

「Becky! Internet Mail」をご使用の方へ設定のお願い」より

一般に、添付ファイルを開くときは、そのファイルタイプや拡張子に注意が必 要である。得体の知れないメールの「.exe」ファイルを開くことは当然危険で あるし、「.bat」や「.vbs」、「.pif」、「.scr」なども危険であり、実際、 添付ファイルを開かせようとするウイルスメールで悪用されている手口だ。

そして、「.htm」や「.html」もそれらと同様に、不用意に開いてはならない 拡張子である。なぜなら、これらを開くと、マイコンピュータゾーンでHTMLが 開かれる*6ため、 安全でないコンテンツが確認なしに起動してしまうからだ。

「最新セキュリティ知識度チェック」と言いながら、「HTML添付ファイルを開け」 と指示するなんてのは、ウイルスに感染しやすい消費者を育成しているような ものだ。

なぜわざわざこういうことをさせるのだろうか。 「より快適にご覧いただくため」という表現は、本当の理由を説明することを サボったものであり、ろくな理由でないことが多い*7。

次に、10月ごろからは次の注意書きも入るようになった。

リンク先には次のように書かれている。

「Microsoft Windows XP Service Pack 2(Windows XP SP2)」をインストール済みのみなさまへ

「Microsoft Windows XP Service Pack 2(Windows XP SP2)」にてOutlook Expressをご利用の場合、 ネットお役立ちマガジン『コム☆ナビ』の画像が正しく表示されないことがあります。 その場合には下記の手順で画像を表示させることにより、『コム☆ナビ』をお楽しみいただけます。

「Microsoft Windows XP Service Pack 2(Windows XP SP2)」をインストール済みのみなさまへ, NTTコミュニケーションズ

ここに書くべきことは、なぜこのような操作が必要になっているのか、そして、 このメールマガジンの場合はどういう理由で、「情報バー」をクリックして かまわないのかの説明だ。つまり、たとえば次のいずれかを書くことになる。

当社のメールマガジンではWebビーコンを使用しておらず、お客様のコンピュー タを識別することは行っていません。このことをご理解頂いた上で、「情報バー」 をクリックして画像を表示してください。

もしくは

当社のメールマガジンではWebビーコンを使用しています。お客様のコンピュー タを識別するための画像を埋め込んでいます。お客様が画像をダウンロードさ れた際に、お客様がこのマガジンを閲覧されたものとして、記録する仕組みに なっています。そうして集められたお客様の行動履歴は、以下の統計情報を得 る目的でのみ使用し、個別のお客様ごとにお客様の行動を分析するといったこ とは行っていません。

- 何パーセントのお客様がこのメールマガジンを閲覧してくださったか

- メールを発信してからお客様がそれを閲覧されるまでの平均時間

このことをご理解頂いた上で、「情報バー」をクリックして画像を表示してく ださい。

ちなみに、このメールマガジンの場合やはり、Webバグ(Webビーコン)が 埋め込まれている。ページの末尾に次のように見えない画像が埋め込まれて おり、なにやら個体識別IDらしきものがURLに埋め込まれている。

<img src='http://go.ab0.jp/go.php?aid=0L5Ry-0pSQP'></body></html>

Webビーコンに関するプライバシーポリシーはどうなっているだろうか。NTTコミュニケーションズの プライバシーポリシーには、「セキュリティ宣言」と大そうなことが 書かれている一方で、Webビーコンに関する記述は存在しない。メールマガジンの登録ページにも記述がない。

ついでに書いておくと、 プライバシーポリシーにおけるcookieの説明も不適切だ。

クッキー(Cookies)について

クッキー(Cookies)は、お客さまがNTTコミュニケーションズオフィシャルサ イトに再度訪問された際、より便利に当サイトを閲覧していただくた めのものであり、お客さまのプライバシーを侵害するものではなく、 またお客さまのコンピューターへ悪影響を及ぼすことはありません。

ある行為が、ある個人のプライバシーを侵害するものになるかどうかは、その 個人が判断することである。事業者が「これはお客様のプライバシーを侵害す るものではない」といくら勝手に考えていても、それが見当違いであることが 少なくない。だからこそプライバシーポリシーの開示が必要なのであって、 「侵害するものではない」と宣言するだけで済むんだったら、プライバシーポ リシーなぞいらない。

「クッキー(Cookies)は……ありません」と、cookie一般がそういう性質の ものでないかのように言っているのも大間違いだ。何もわかっていない人が、 意味もわからずこれを書かされている様子が窺える。

書くべきことは、どのページでどのようにcookieを使っていて、それはこれこ れの結果をもたらすが、当社はこれこれの形でしか使わないようにしている ——といったことだ。

「より便利に」とか「より快適に」だの「より良いお客様サービス」だのいう 表現は、裏側に説明されていない何かがあるとみてよいだろう。

■ え!? そんなこともあるの? 真・セキュリティ知識度チェック

本来ならば、この種の啓蒙系メールマガジンは、 次のようなチェック項目を入れておくべきところだろう。

だが、これが載ることはあり得ない。自己否定せねばならないのだから。

ようするに、HTMLメールマガジンがセキュリティを語っていたら、偽善 とみなしてよい*8 ということだ。

*1 右クリッ クでプロパティを選べば確認することができる。

*2 右クリックでプロパティを選べば確認することができる。

*3 誰もこれまで話題にしなかったのは、Becky!ユーザのほとんどが HTMLメール なぞ使っていないということなのだろうか。

*4 したがって、今後、このステータ スバーを偽装する方法が見つかると、それは「脆弱性」と言えることになる。

*5 HTMLソースを見ればわかるが。

*6 11月にリリースされた Becky! 2.12では、このとき、 インターネットゾーンで開かれるように改善されている。

*7 このケースでは、 Becky! 2.11.02以前だと、リンクをクリックすると戻れなくなる (ジャンプ先がBecky!のウィンドウ内で表示されるため、右クリックで「戻る」 を押さないと戻れない)ためではないかと推察されるが、他にも理由があるの かもしれない。

*8 S/MIME署名されるようになったとかなら別だが。