2007年04月07日

■ JPCERTも糞、ベリサインも糞、マイクロソフトは糞、トレンドマイクロも糞、フィッシング対策解説は糞ばかり

一昨年7月のWASフォーラムのイベントで話した以下の件。

- セキュアなWebアプリ実現のために本来やるべきことは? - 高木浩光氏, MYCOM PCWEB, 2005年7月12日

誤った解説や必要以上に危機感を煽る報道に不満

(略)アドレスバーがきちんと表示されていてURLが確認できる状態になった上で、SSLの鍵マークが表示され、ブラウザがSSL証明書に関する警告画面を出さなければ、いちいち証明書を開かなくても安全性は確認できるのに、未だに「安全性を確認するには証明書を開く必要がある」といった誤った解説が(それもセキュリティに詳しいとされている記者の記事の中で)なされている」と指摘。その上で「キーワードジャーナリズムは、よりユーザにとって手間のかからない対策手法を紹介すべきだし、Webサイトを運営する事業者側も「ここまでは我々の責任だが、これ以上はユーザ側の責任」という分界点を明確にすべき」と参加者に呼びかけた。

これは何のことを言っていたかというと、ズバリ以下の記事のことだ。

- 「悪質サイトへ勝手にリダイレクト」——DNSキャッシュ・ポイズニング攻撃の現状と対策(下), 勝村幸博, 日経IT Pro記者の眼, 2005年4月13日

現在大きな話題になっている「フィッシング」。フィッシングでは偽メールでユーザーを偽サイトへ誘導する。専門家たちが危惧するのは,この偽メールの代わりに,DNSキャッシュ・ポイズニング攻撃を使われることだ。これは,「ファーミング」とも呼ばれる(略)

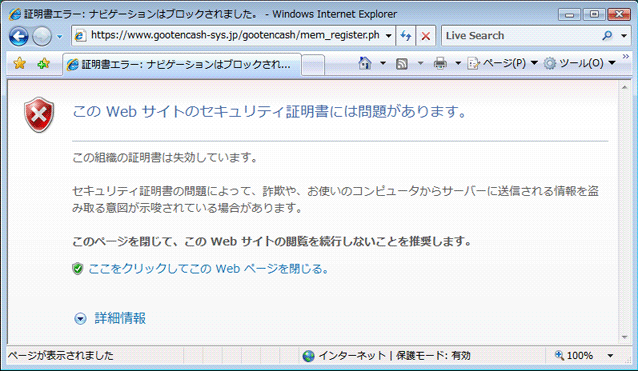

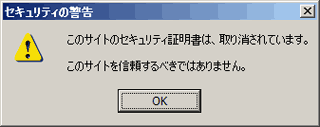

ユーザーができるDNSキャッシュ・ポイズニング対策はあるだろうか。SANSが公表した事例のように,全く異なるサイトへリダイレクトされればユーザーも異常に気付くだろう。だが,本物そっくりの偽サイトへリダイレクトされた場合には「気が付きにくいだろう」(JPCERT/CCの山賀氏)。「極論すれ ば,『HTTPのページは信用しない。HTTPS(SSL)のページでは,ページごとにデジタル証明書を開いて確認する』ということが,ユーザーの対策となる。だが,これらは理想論。ユーザーに実施させるのは不可能だ」(同氏)。「DNSキャッシュ・ポイズニング対策」という観点では,管理者に任せるほか ないようだ。

「証明書を開いて確認する」なんてことは無用な話だ。

DNS poisoning攻撃されている可能性のある状況であっても、https:// のページでオレオレ証明書警告が出ていないなら、それは本物サーバ(アドレスバーに表示されたURLのドメインの本物サーバ)である。だって、サーバ運営者しかそのドメイン用の証明書を持っていないことを認証局が保証しているんだから*1。「証明書を開いて確認する」って、いったいどこを確認するというの?

無用なことを必要と言い、「理想論で、不可能」などと言う。出鱈目言うな、という話だった。

同じ話はその後、一昨年12月にJNSAの「Network Security Forum 2005」でも話した。

- シンプルな安全確認ルールとそれに則ったサイト作りを〜産総研高木氏講演, INTERNET Watch, 2005年12月2日

不要な対策を利用者に要求してはいけない

高木氏は、利用者に対して不要な対策を要求している例もあるとして、DNSキャッシュポイズニングに関して書かれた記事を取り上げた。「この記事では JPCERT/CCの山賀氏の発言として、HTTPSのページでは、ページごとにデジタル証明書を開いて確認することがユーザーの対策だと書かれているが、これは間違い」として、「デジタル証明書は、PKIの仕組みにより自動的に本物であるか偽者であるかを確認できるところにミソがあるのであって、目で確認するものではない。それよりも、(デジタル証明書の異常を示す)警告が出るか出ないだけで判断すればよいこと」と指摘した。

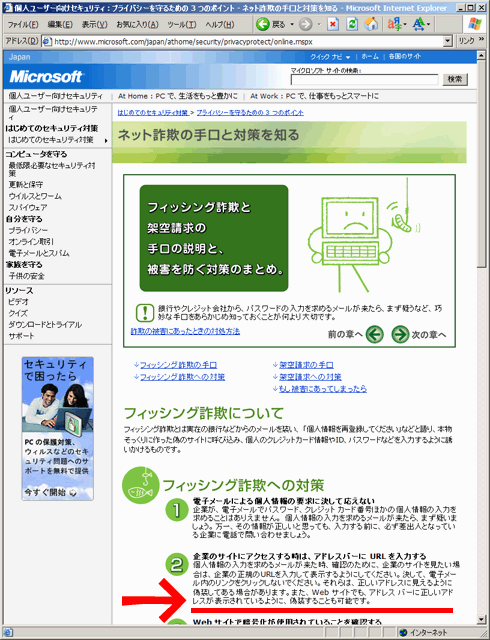

また、マイクロソフトの個人向けセキュリティ解説ページについて、フィッシング詐欺に関する記述を取り上げ、「ここでは『Webサイトでも、アドレスバーに正しいアドレスが表示されているように偽装することも可能です』と書いてあるが、それは修正したのではないか」と指摘した。「確かに、アドレスバーの上に枠のないウィンドウをかぶせて別のアドレスを表示させるという手口が流行ったが、それはWindows XP SP2で修正されている。せっかくこうしたことをやっているのに、信用できませんと自分で言ってしまってどうするのか」と述べ、仕様と脆弱性はきちんと区別しなければ消費者に正しいことを伝えられないと主張した。

2つ目の話は、ズバリこれのことだ。今も当時のまま掲載されているようだ。

- 個人ユーザー向けセキュリティ : プライバシーを守るための 3 つのポイント - ネット詐欺の手口と対策を知る, マイクロソフト

個人情報の入力を求めるメールが来た時、確認のために、企業のサイトを見たい場合は、企業の正規のURLを入力して表示するようにしてください。決して、電子メール内のリンクをクリックしないでください。それらは、正しいアドレスに見えるように偽装してある場合があります。また、Web サイトでも、アドレス バーに正しいアドレスが表示されているように、偽装することも可能です。

自分で「IEは糞だからどうしようもない」て言ってどうすんの? ちゃんと直したのに? なんでこんなに馬鹿なの? 言うべきことは、サポート期限切れのWindowsを使わないでくださいってことでしょ? あんたが言わなくてどうすんの?

とまあ、そういう話を講演でしたのだった。それから1年以上が経ったが、現状はどうか。

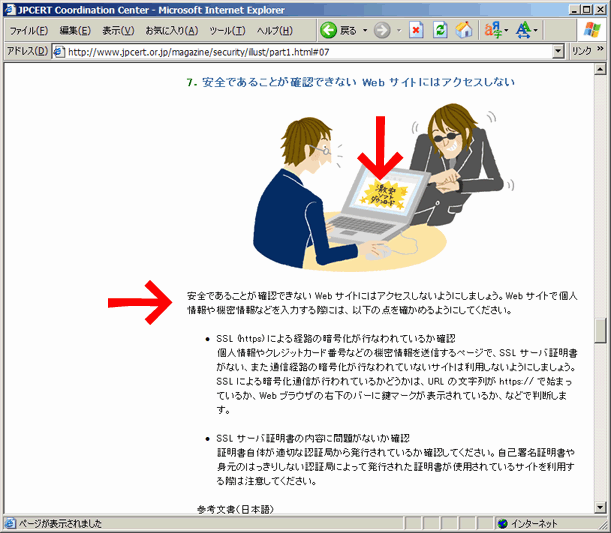

先月23日、JPCERT/CCが、「ひとくちメモ」と同時に「イラストでわかるセキュリティ」なるものを公開した。

- JPCERT/CC、セキュリティ豆知識「ひとくちメモ」をウェブで公開, CNET Japan, 2007年3月23日

その内容がひどい。

- イラストでわかるセキュリティ — 情報セキュリティの脅威に対する対策, JPCERT/CC

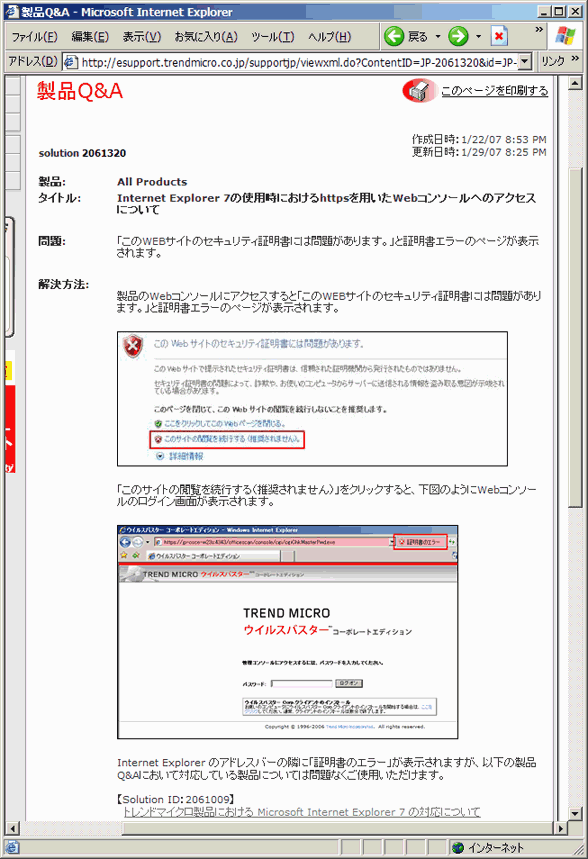

7.安全であることが確認できないWebサイトにはアクセスしない

安全であることが確認できないWebサイトにはアクセスしないようにしましょう。Webサイトで個人情報や機密情報などを入力する際には、以下の点を確かめるようにしてください。

- SSL (https) による経路の暗号化が行なわれているか確認

個人情報やクレジットカード番号などの機密情報を送信するページで、SSLサーバ証明書がない、また通信経路の暗号化が行なわれていないサイトは利用しないようにしましょう。SSLによる暗号化通信が行われているかどうかは、URLの文字列が https:// で始まっているか、Webブラウザの右下のバーに鍵マークが表示されているか、などで判断します。

- SSLサーバ証明書の内容に問題がないか確認

証明書自体が適切な認証局から発行されているか確認してください。自己署名証明書や身元のはっきりしない認証局によって発行された証明書が使用されているサイトを利用する際は注意してください。

- SSL (https) による経路の暗号化が行なわれているか確認

SSLが正しく使われていることの確認だけして、何だって言うの? これはいったい何の解説なの?*2

イラストの画面には「激安ソフト ダウンロード」と描かれているが、その意味での「安全であること」の確認が、SSLの確認でいいわけがないじゃないか。

どうしてこうどいつもこいつも、こんな素人ばかりにセキュリティ解説を書かせるの? 解説が間違ってることの重大性、読む人への影響、あんたら何だと思ってるの? 金さえあればデザイン業者に投げてハイ完成、ですか?

フィッシング対策の解説もひどい。

- イラストでわかるセキュリティ — 情報セキュリティインシデントへの対応 — オンライン詐欺の被害にあわないようにするには, JPCERT/CC

フィッシング

銀行などのサイトであると詐称して、Web のフォームなどから入力された口座番号やキャッシュカードの暗証番号といった個人情報を盗み取るものです。既に国内での被害も報告されており、注意が必要です。

フィッシングの被害を受けないためには、ある特定の Web サイトにアクセスするように促してきたメールが本当に送信元とされる組織から送られてきたものなのかを、送信元とされる組織に直接確認することが必要です。その場合、連絡先の情報として、送られてきた電子メールや Web サイトに掲載された情報を用いてはいけません。契約時に取り交わした書類など、確実に対象となる組織から送付されたものであることが確認できる資料に掲載された情報を用いてください。

たったこれだけ。ごちゃごちゃ書いてあるが結局のところ何も対策を紹介していない。

続く部分は致命的に誤ったことが書かれている。

- イラストでわかるセキュリティ — 情報セキュリティインシデントへの対応 — オンライン詐欺の被害にあわないようにするには, JPCERT/CC

偽オンラインショッピングサイト

オンラインショッピングサイトやオークションサイトを装い、商品代金を騙し取ったり、クレジットカード番号などの機密情報を盗み取ったりしようとするものです。

オンラインショッピングサイトやオークションサイトを利用する場合には、SSL (https) などによる電子署名や通信経路の暗号化が行なわれているか、またサーバ証明書の内容に問題がないかなどを必ず確かめるようにしましょう。

フィッシングと並べて書かれている流れからすると、これはフィッシング以外の偽ショッピングサイト、つまり、存在自体が架空の店舗の詐欺の話だろう。それなのに、SSLで詐欺が見抜けるっていうの?

先週の日記「銀行のフィッシング解説がなかなか正しくならない」で、全国銀行協会の解説「フィッシング詐欺の防止策」の内容が間違っていることを書いたが、これは誰のせいなんだろう?

検索して探してみたところ、日本ベリサインの解説が見つかった。

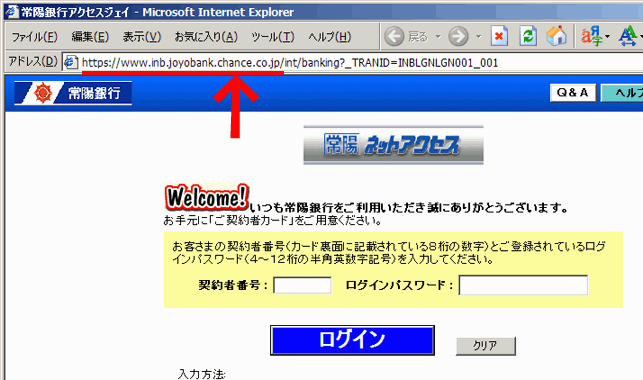

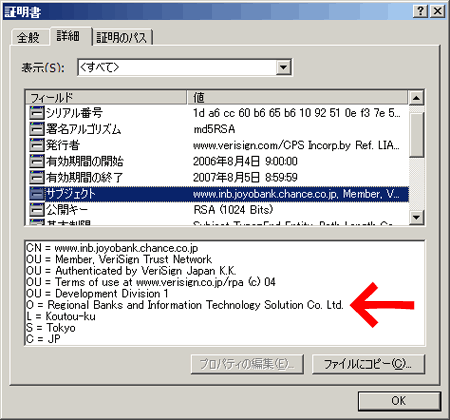

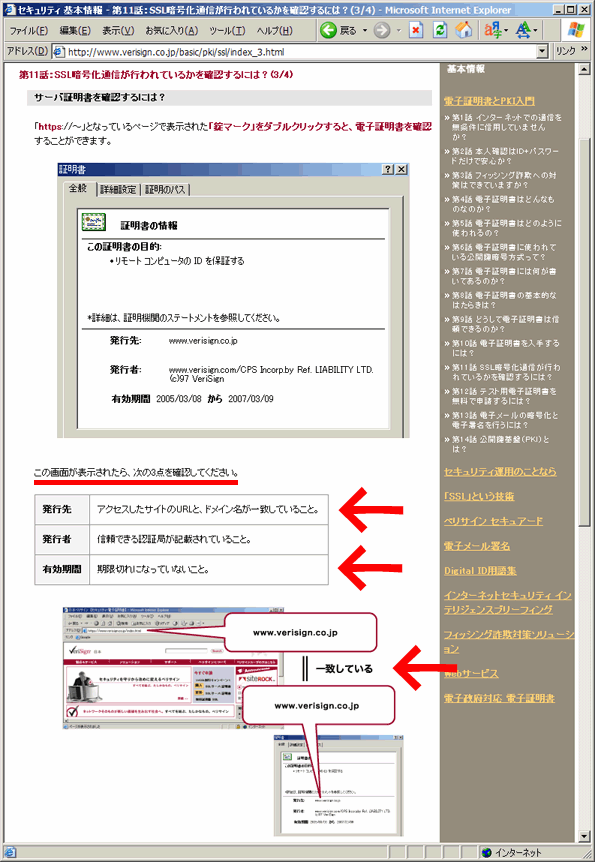

- 電子証明書とPKI入門 — 第11話:SSL暗号化通信が行われているかを確認するには?, 日本ベリサイン

サーバ証明書を確認するには?

「https://〜」となっているページで表示された「錠マーク」をダブルクリックすると、電子証明書を確認することができます。

この画面が表示されたら、次の3点を確認してください。

発行先 アクセスしたサイトのURLと、ドメイン名が一致していること。

発行者 信頼できる認証局が記載されていること。

有効期間 期限切れになっていないこと。

なんで、そんなことを人間様が確認しなきゃなんないの? それはSSLクライアント(Webブラウザ)が自動的に機械的に検証するところだろうーが! だからこそのPKIなんじゃないの。

どうしてこんなことになっちゃってるわけ? PKIのプロ中のプロであるはずのベリサインでさえこの体たらく。*3

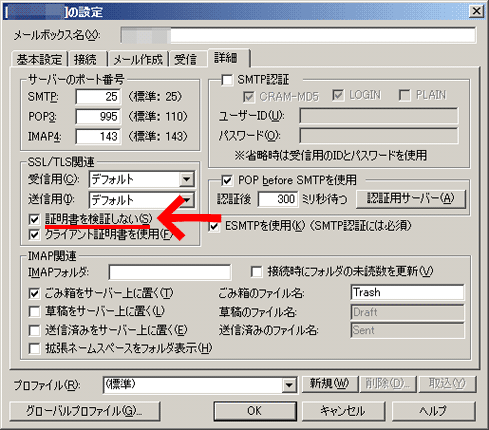

他にも通りすがりに見かけたトレンドマイクロの解説も糞だった。

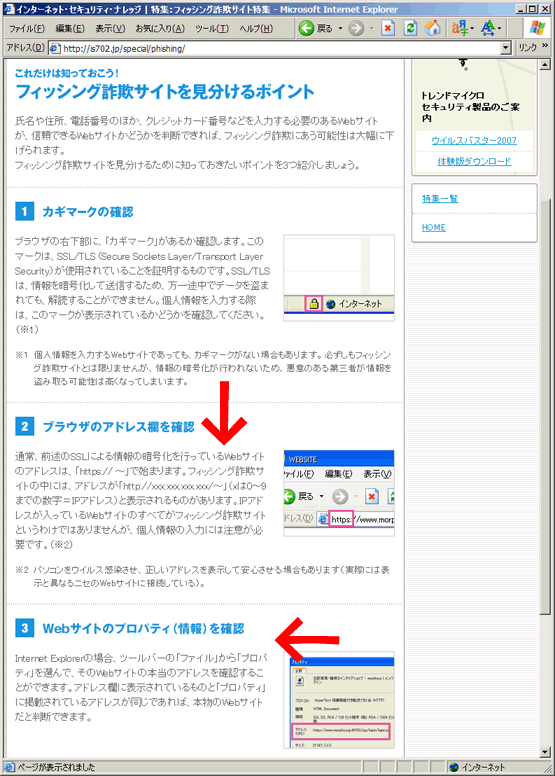

- これだけは知っておこう! フィッシング詐欺サイトを見分けるポイント, トレンドマイクロ

2 ブラウザのアドレス欄を確認

通常、前述のSSLによる情報の暗号化を行っているWebサイトのアドレスは、「https:// 〜」で始まります。フィッシング詐欺サイトの中には、アドレスが「http://xxx.xxx.xxx.xxx/〜」(xは0〜9までの数字=IPアドレス)と表示されるものがあります。IPアドレスが入っているWebサイトのすべてがフィッシング詐欺サイトというわけではありませんが、個人情報の入力には注意が必要です。(※2)

※2 パソコンをウイルス感染させ、正しいアドレスを表示して安心させる場合もあります(実際には表示と異なるニセのWebサイトに接続している)。

3 Webサイトのプロパティ(情報) を確認 Internet Explorerの場合、ツールバーの「ファイル」から「プロパティ」を選んで、そのWebサイトの本当のアドレスを確認することができます。アドレス欄に表示されているものと「プロパティ」に掲載されているアドレスが同じであれば、本物のWebサイトだと判断できます。

出鱈目。もうむちゃくちゃ。数値IPアドレスじゃなきゃ本物なのか? アドレスバーとプロパティが同じなら本物なのか?

こんなのさっさと消せよ。害が広がる。

- セキュリティ教室 — フィッシング対策, トレンドマイクロ

4 そのページの「ソース」を確認する

個人情報を入力する際に、ブラウザのソースを見て、そのページが本物かどうかを確認する方法があります。

Internet Explorerの場合、ツールバーの[表示]→[ソース]で、ブラウザのソースが表示できます。このソースの中から、フォームの送信先に指定されているURLを確認して、本物かどうかを判断することが可能です。

本気で言ってるのか?

とまあ、このくらい言えば読んでくれるかな……。

- 安全なWebサイト利用の鉄則, 産業技術総合研究所 情報セキュリティ研究センター, 2007年3月23日

*1 こういうとき、ドメイン保有者でないところに証明書を発行してしまうタコ認証局が存在することを仮定して云々言う人がいるが、その場合は、どんなに証明書を目で調べても無駄だ。なぜなら、入力欄のある画面で証明書を調べて、まともな認証局発行であるのを確認しても、入力データの送信先である次のアクセスのSSL接続は、タコ認証局発行の証明書(攻撃者が不正に手に入れている)でつながってしまう可能性がある。画面が表示されてから調べても後の祭りだ(データは既に送信済み)。だから、認証局がどこかを調べても意味がない。そのような仮定をこの議論に持ち出すのが誤りである。(そのような認証局は排除する以外にない。)

*2 加えて言えば、「自己署名証明書」なんてここで書いても読者に意味がわかるわけがないし、「身元のはっきりしない認証局によって発行された証明書が使用されている」というのがどういう場合のことを言っているのか説明しなきゃ何の解説にもならないし、「利用する際は注意してください」ってどう注意するって話? まったくどうしようもない糞解説。

*3 これ書いた人は、「シール」の話と混同してるんじゃないか? 「ベリサインセキュアドシール」とか言っているが、こんなものはPKIでも何でもない、何ら技術的裏づけのないものだから、偽サイト上にいくらでも表示できる。だから、あれこれ一致しているか目で確認するように注意書きされている。そういうどうでもいい話と混同してるんじゃないの? そもそもこういう安全に使いこなせないシールなんて、やめてしまうのがPKIのプロたる会社の社会的責任だと思うが。