2005年03月06日

■ 自治体は誠実なのか不誠実なのか

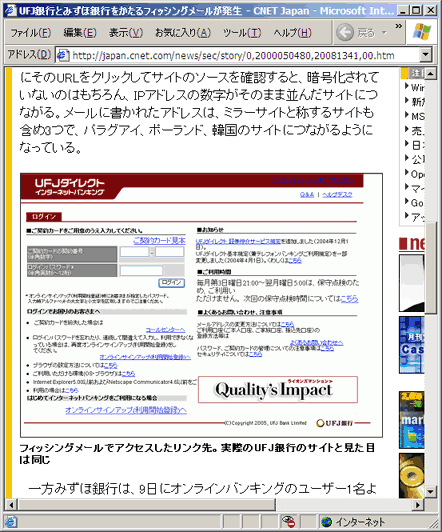

先月、「半数の企業がハッキングされても報告しない」という海外ニュースが流れる中、 佐賀県が、サーバが侵入されてフィッシング詐欺用の偽サーバを稼動させられ ていた事実を、記者発表した。

- (財)佐賀県地域産業支援センターのインターネットによるサービスの一部のご利用を停止しています, 佐賀県農林水産商工本部商工課, 記者発表資料, 2005年2月16日

別添のとおり、平成17年2月15日に、財団法人佐賀県地域産業支援センターがインターネット上で公開しているWebサーバにおいて、個人インターネットバンキングのユーザID及びパスワードの入力を促す英文の偽装サイトが開設されるというフィッシング被害を受けました。

これには感心した。事故が起きたら包み隠さず公表する。 さすが自治体は誠実なんだなと。

これとは対照的な話がある。1月11日の日記「高知県情報企画課曰く「とくにおかしいと思わない」」には、続きがあるのだ。 高知県情報企画課への電話は、このオレオレ証明書問題の問い合わせの後、 もうひとつ別の問題についてインタビューしていた。

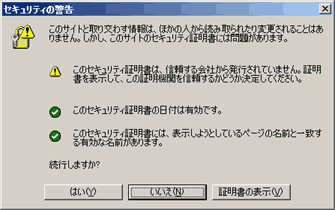

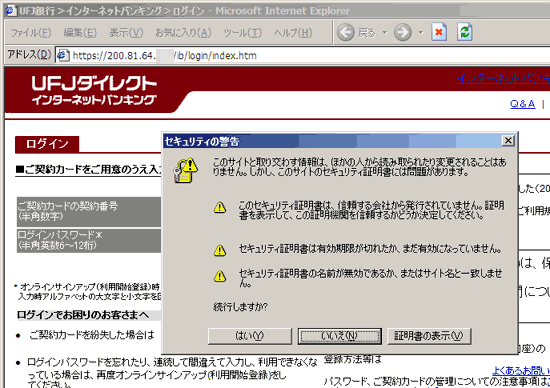

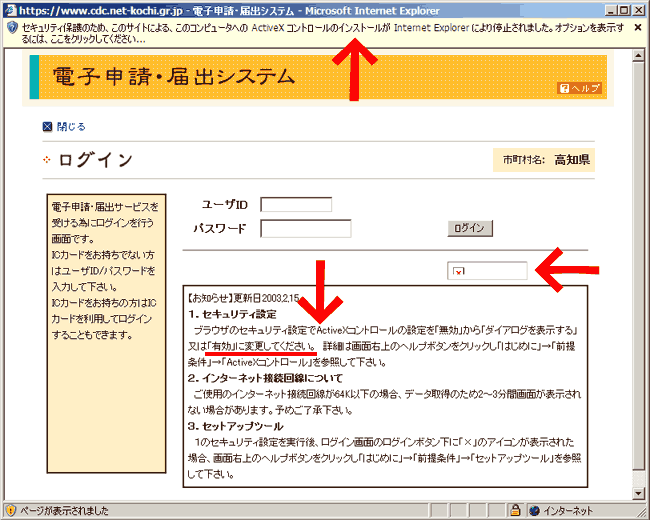

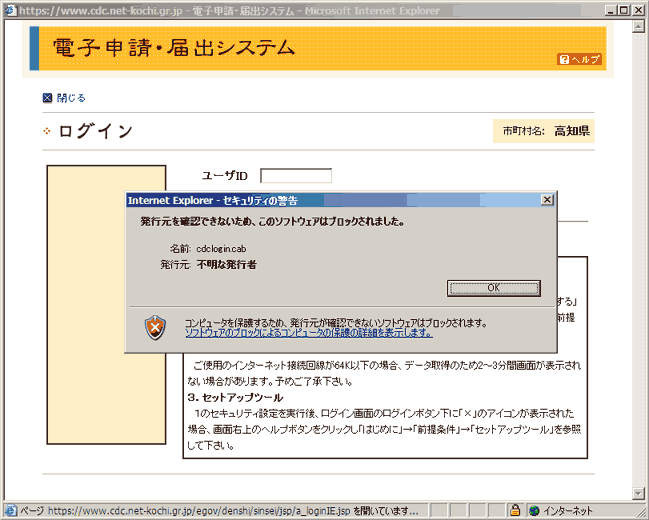

私: それからもう一点あるんですけどね、「はい」を押すと別の警告が出ますよ。 「はい」を押してアクセスを進めるとですね、Windows XP SP2ですと、 「発行元を確認できないためこのソフトウェアはブロックされました」 「不明な発行者」というのが出るんですけども、

県(情報企画課): あー、はい。

私: これは明らかに異常なんですけども、どうですか?

県: ……。

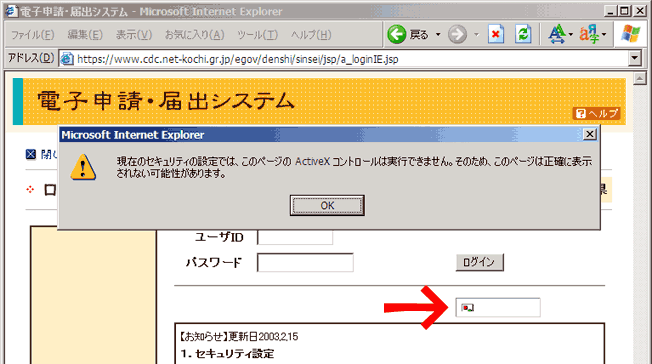

私: あるいは、Windows XP の SP2を入れてない、前のバージョンでやると、 「現在のセキュリティ設定ではこのページのActiveXコントロールは実行できません」 というのが出るんですよ。これはどうですか?

(埒が明かない様子を略)

私: さっきの方にかわってくださいよ。

県: 少々お待ちください。

県(業者): もしもしお電話変わりました。

私: あーもしもし? 第2の問題もあるのですが、そこで「はい」を押して次の画面に 進むとですね、別のエラーが出るわけですよ。 「現在のセキュリティ設定ではこのページのActiveXコントロールは実行できません」 というのが出るんですよ。

県: はい。

私: これは駄目じゃないですか?

県: えーっと、今使われているOSは何になるんでしょうか……

私: 今のはWindows XPのSP1ですね。

県: そのような表示が出てしまうと。

私: 出ないですか? そっちでは。

県: こちらで確認して回答するという形でよろしいですか?

私: 出るでしょ? 警告は。出るから説明が書いてあるでしょ。 「ヘルプを見て設定してください」と、あなた、書いてるじゃないですか。

県: ええ。

私: それのことを言っているわけですよ。

県: えーと、そのActiveXというものは、ホームページからダウンロードは されているんでしょうか?

私: いやですから、普通のデフォルトのセキュリティ設定ではダウンロードが できないようになっているわけですよ。危ないから。

県: はい。で、えーと、ホームページ上では設定を変えてダウンロードして くださいと書いてあると。

私: そうですね。これはまずいんじゃないですか?

県: セキュリティレベルを戻してダウンロードするのは危険じゃないのかなと

私: 戻すじゃなくて、下げてるでしょ? デフォルト設定から。

県: はい。

私: 駄目じゃないですか? これは。

県: えー、その点についてはですね、こちらで独自に開発したプログラム

私: うん、そんなことはわかってますよ。よそのサイトに行っても、 署名がないやつをすぐインストールしちゃうわけですね、この設定にしておくと。

県: えー、署名といいますかActiveX

私: あなたねー、2000年ごろから社会問題になった、しらないうちに国際電話に 電話がかかるようになってて何十万円っていう請求がくるってやつ知ってますか?

県: あーその、個人情報が流れたりっていう

私: ちが、怪しいサイトをアクセスしているとですね、知らないうちに プログラムを埋め込まれて、ダイヤルアップの接続先を変えられて、 国際電話経由でインターネット接続するように変えられて、外国の電話会社 経由で30万円くらい請求されるというのご存知ですね? 最近は常時接続が一般的になりましたから、 あまりそういうことは聞かなくなりましたが、2000年ごろはそういう被害が 多発していましたね?

県: はい。

私: その原因はですね、知らないうちにプログラムを埋め込まれたからなんです けども、それはActiveXコントロールで作られていたわけですよ。 で、Internet Explorerの初期設定では当然ながら、署名のないActiveX コントロールは動かないようになっているわけですよ。 悪い奴がそういうことをしようとしますからね。

県: はい。

私: アクセスしただけでプログラムが埋め込まれるというのは、 おかしいでしょ?

県: はい。え? あのー、ダウンロードはされて、動かそうとするとそのような

私: アクセスしただけでダウンロードして組み込まれるような設定にしろと 言っているのはあなた方なんですよ。

県: でーですね、あのー、

私: つまりあなた方の指示に従っている市民は、30万円ぐらいの被害が出るような 危ない設定をさせられているわけですよ。

県: えーとそのー、ActiveXをダウンロードするっていう件なんですけども、 そのActiveXのプログラムがどういうものかに、よるとは思うんですけども

私: あなた方のはいいんでしょう。だから、その設定のままよそに行ったら どうなるか? って言っているわけですよ。

県: あ、そのーActiveXっていうのは、一言でActiveXって言われていると 思うんですけども、ActiveXは個々にプログラムは動作は別々で、 独自で動いてると。で、そのー、被害を被るActiveX? っていうものはそのー、 第三者が悪くプログラムを作ってActiveXを作成していると。 でー、今現在高知県の方からダウンロードするActiveXは、そのような プログラムなしで単に申請を行うためのプログラムで作ってあるActiveX であるので、そのActiveXを用いてどうのこうのっていうのは、 できないようになってます。

私: そんなことはわかっているんですよ。誰もそんなことは聞いてないの。

県: はい。

私: アクセスしただけでダウンロードしてインストールするような設定をする ようにあなた方は説明しているわけでしょ? ヘルプで。

県: はい。

私: それでいいんですか? って言ってるんですよ。よそにこのままアクセスに 行ったらどうなるんですか?

県: えーとよそっていうのは、えーと、そのActiveXを用いてよそに接続に 行ったらどうなるかと?

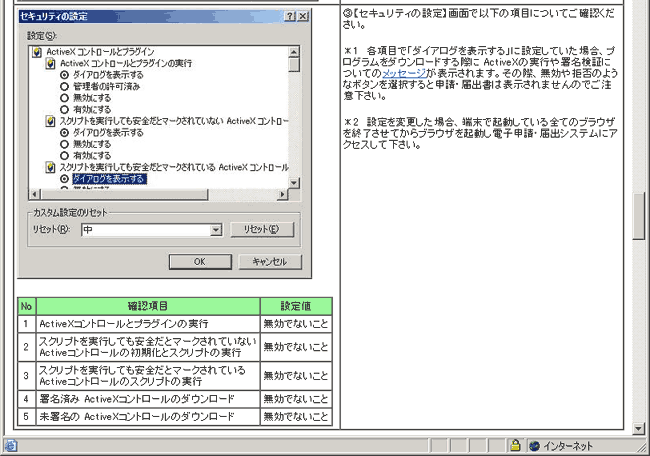

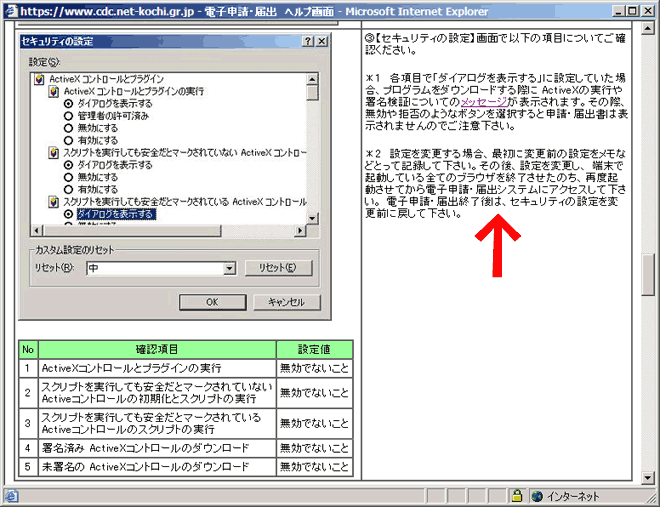

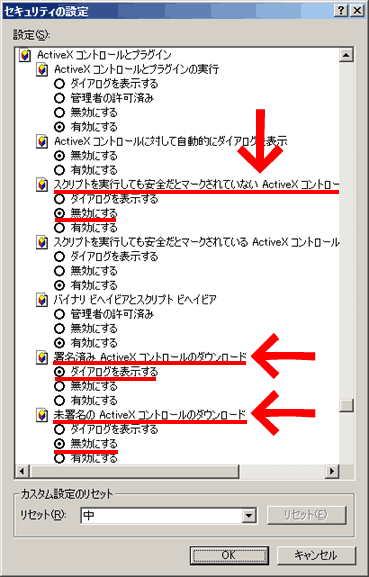

私: ちがう、ちがう、ちがう。ヘルプに、セキュリティ設定で、未署名の ActiveXコントロールを有効にしなさいと説明してるでしょ?

県: はい。

私: そんなのは危険だって言ってるわけよ。

県: はい。でー、

私: はい? わからないんでしょ? まだ。

県: でその、

私: あなた方は未署名のActiveXコントロールを配布していて、 Internet Explorerのデフォルト設定では当然危険だから動かさないような設定 になっているが、あなた方は自分達だけは正しいと思っているから、 未署名のActiveXコントロールのダウンロードを、有効にしなさいと、 何もしなくても自動的にインストールして動くようにしてくれと、 県民に対して指示しているわけですよ。 その状態で県民が、どっかのサイトに行ったらばですね、この設定だったら、 どんなことでもできちゃいますよ? ウイルスを埋め込む、個人情報を盗み取る、 あるいは国際電話にダイヤルアップする設定に変える、何でもできちゃいますよ。 そういう危険な設定を、あなた方は県民に対してさせているわけですよ。

県: そのまあ、ヘルプの件ですけども、えー、……たしかに……、セキュリティ レベルを……落とすようにと。ような記述になっていますね。

私: 告訴されたら負けると思いますよ。これのせいで30万円請求されたと。 あるいはウイルスの被害に遭ったと、個人情報盗られたと、損害が何百万円 か出たと。その原因はこの設定をしていたせいだったと。したがって、 高知県に対して損害賠償を請求するとやられたらですね、どうですか?

県: そうですね、

私: たいていの人は原因もわからないまま泣き寝入りでしょうけどね。

県: そうですね、ここのヘルプの部分を、まあ、修正してですね、

私: 修正っていうか削除ですよ、こんなバカな設定は。削除だけじゃなくて、 この設定をしている人は元に戻してくださいって説明してまわならいと 責任問われますよ。

県: そうですね、高木さんのおっしゃるとおりだと思うんで。

私: ヘルプの説明が間違ってましたと、セキュリティ設定は「中」以上に 戻してくださいと。いうふうに、間違って設定している全員に対して説明する 義務があなた方にありますよ。横の人、聞いてますか?

県: じゃあちょっとかわりますので。

県(情報企画課): もそもし電話かわりました。 ActiveXをダウンロードして、設定を元に戻す必要があるという

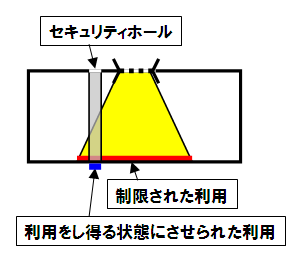

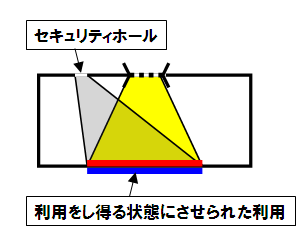

私: そうじゃないですよ、こんな設定しなくてもダウンロードできるように 作ればいいんですよ。なぜしないんですか。 みんなはそうやってやっているんですよ。なんであなた方だけこんな変な 作り方して、動かないもんだから、設定を変えろといって、県民を危険な目に さらしているわけですよ。ウイルスに即座に感染する。まあようするに、 セキュリティホールを作らせているようなもんですね、手作業で。 県民自身に自分のコンピュータに穴を開けさせてるわけですよ、 あなた方が書いていることというのは *1。

県: はい。

(繰り返しにつき略)

私: わかりましたか?

県: 内容だいたい、ご意見はわかりました。

私: ヘルプを改善すればいいってもんじゃないですよ。既に、 ヘルプに書いてあった通りのことをやっちゃった人がいるわけですから、 そういう人達全員に歩いてまわってですね、設定を戻してくださいと、 「中」以上にしてくださいと、セキュリティ設定を下げろなんてのは 大間違いだったと、理由も必要ですね、もしおかしなプログラムが動いちゃった とか、ウイルスに感染したとか、損害が出ているのだったら我々の責任 かもしれないと、本当は言うべきですね。もちろんあなた方は言わない でしょうけどね?

県: ……………………。そうですね、はい。

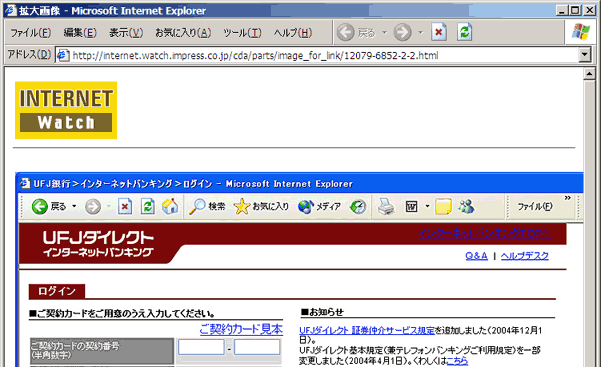

私: 署名すればいいんですよ、ActiveXコントロールに署名していれば こんなことにならないんですよ。よそのはみんなそうなってるじゃないですか。 Windowsを使っていると、このActiveXコントロールはMicrosoft社が作った と言ってますと、これを信頼してインストールしますか「はい」「いいえ」 っていうのが出るじゃないですか。そこにMicrosoftが作ったとか出るのは そこに電子署名しているからなんですね。プロウグラムに。なぜしないの?

(以下略)

そしてこの電話から 1か月が経過した2月16日、再び高知県のサイトを訪れて みると、ヘルプだけが少しだけ修正されていた。

対応はこれだけなのか? というわけで、その日に電話して問い合わせた。

すると、県の担当者は、これが対応だという。

これはあんまりだと思ったので、課長に電話をつないでくれないかと言って みた。すると、折り返し電話するからしばらく待てという。 待つこと一時間以上、折り返しの電話は来た。電話は課長ではない。 この1時間に何をしていたのかと尋ねると、部内で対応を再度検討していたという。 もうちょっと対応を改善するという結論になったという。

課長にかわってくれるんじゃなかったのかと尋ねると、課長が電話に出て くださった。私はそこで、「なぜ市民に注意喚起を出さないのか」と主張した。 プレスリリースくらい出して告知を徹底したらどうかと提案した。

そのつもりはないという。どうしてないのかと尋ねると、「そこまでするほど のこととではないと判断している」というような回答だった。「判断している」 というからには分析した根拠があるはずだからそれを聞かせて欲しいと尋ねた ところ、応えに窮していた様子だったので、「ようするに、なんとなくそう思っ たというレベルだということですか?」と尋ねた。そう言われたらそうだと認 めざるを得ないというような回答だった。

課長にも問題は正しく理解されているようだったが、告知する気はないという。 私はたとえ話をした。「コンビニの牛乳に異物混入が見つかったら何をします か?」と。「コンビニの入り口に張り紙してそれで終りですか?」と。 被害の拡大を防ぐためには周知が必要。周知にはコストがかかるが、 プレスリリースを出すなりすればマスメディアの力を借りて低コストで告知を 徹底できるでしょう、と。なぜそれをしないのかと。

かなり厳しいことを言ったと思うが、具体的な表現は忘れてしまった。 最終的に課長は事態を認識し、対応は改善すると約束してくださった。

そして、それからさらに1か月近くが経った。そして、何も変わっていない。 トータルで2か月も経過しようとしているのにだ。こんな簡単なことで、だ。

冒頭の佐賀県の事例のように、自治体はこうした事故に対して誠実に対応して くれるものだと思っていた。民間企業がソフトウェアに脆弱性を指摘されたと き、事実を隠したがることがあるのは、それによって販売が落ち込むかもしれ ないと短期的な勘定に走ることがあるからだろう(長期的には信頼を得るため に事実を的確に公表することが効果的だとも言えるのに対して)。それに比べ て、自治体の場合はどうか。短期的な損失は気にする必要はなかろう。それに よって、県を去る、国を去るということはないのだから。

佐賀県の事例は、必ず市民に周知しないといけないものかというとそうでもな い(もちろん公表した方がよいが)。それに対して高知県の事例は、利用者 (過去に利用していて今は利用していない者を含む)に対して確実に周知しな いといけないものだ。

必須でない佐賀県の事例が記者発表されて、周知が必須の高知県の事例では 発表がないというのは、どういうことなのか?

高知県が特殊なのだろうか。佐賀県が特別なのだろうか*2。

追記

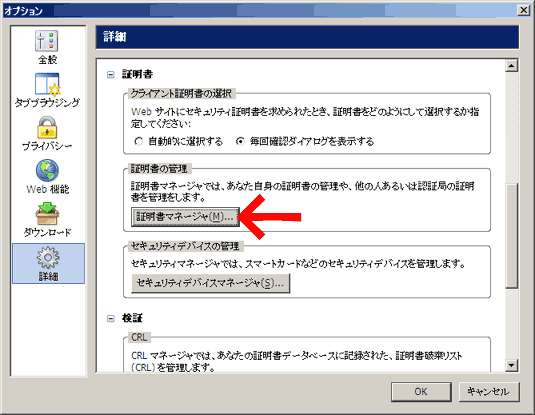

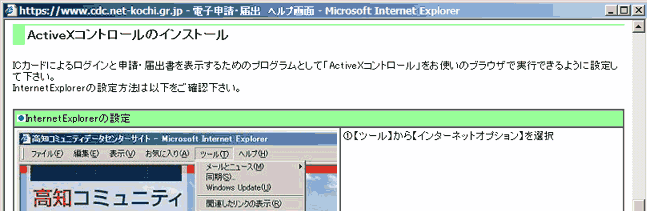

Internet Explorerのセキュリティ設定には、ActiveXコントロール関係のもの が複数ある。このうち重要なのは以下の3つ。

- スクリプトを実行しても安全だとマークされていない ActiveXコントロールの 初期化とスクリプトの実行

- 署名済み ActiveXコントロールのダウンロード

- 未署名の ActiveXコントロールのダウンロード

これら3つの設定を絶対に変更させるな。 どんなシステムを実現する場合であろうとも、その必要はない。 業者がここの設定変更が必要だと言って来たら、その業者は無能なので、 縁を切れ。

(それぞれを無効に変更するのはユーザの自由。)