■ 児童ポルノ単純所持処罰化とタイムマシン

日曜が休日出勤だったので今日は代休をとった。

先週末、はてブ界隈で児童ポルノ法改正の国会審議の話題が上がってきていたので、所謂「まとめサイト」を見たところ、参考人のアグネスチャンがずいぶん酷く言われていた。いったいどんなだったんだと、衆議院TVで録画を観たところ、そんなにひどい話ではなく、やはりネットのこの手の「まとめ」は真に受けてはいけないなと思った。それはともかく、与党案と民主党案の2つの法案が出ていて、法案提出者との質疑がなかなかディベートとして面白いものになっていた。単純所持での冤罪の懸念に関する議論では、コンピュータ技術に関わる部分があり、興味深い。

まず、提出されている法案を確認しておくと、与党提出法案では、(1)目的によらず、「何人も、みだりに、児童ポルノを所持し、又は(略)記録した電磁的記録を保管してはならない」と、罰則なしで禁止したうえで、(2)「自己の性的好奇心を満たす目的で」と、目的で限定されたケースについて「1年以下の懲役又は100万円以下の罰金」の罰則を設けた構成になっている。一方の民主党提出法案では、「みだりに、(略)有償で又は反復して取得した者」「みだりに、電気通信回線を通じて(略)記録した電磁的記録その他の記録を有償で又は反復して取得した者」を「3年以下の懲役又は300万円以下の罰金に処する」としている。民主党案では取得のプロセスの立証が必要となる点が違いの一つらしい(以下の質疑内容からすると)。

質疑でまず興味深かったのは、次の部分。

●自由民主党 牧原秀樹議員 (略)いろんなご意見をうかがってますと、所持という客観的事実に加えて、自己の性的好奇心を満たす目的というのが、主観的要件で、あります。これ、具体的に言いますとたとえば、鞄の中にいつの間にか、大量に児童ポルノが入れられていて、そして通報がされて、警察が「ちょっと鞄開けてみてくれ」って調べてみたら、児童ポルノが出てきたと。これ、所持という要件を満たしますから、その上で、自己の性的好奇心を満たす目的だったのかどうか、取り調べてみないとわからないということで、警察としては、一回そこで捜査に着手せざるを得ないんじゃないかというような懸念は確かにあります。このような捜査の恣意性、これを指摘されていることについて、与党案ではどのようにお考えになっているでしょうか。

●与党案提出者 葉梨康弘議員 (略)所持ということであれば、それは、持っているという事実については、これは所持ですから、もう明らかなんです。現行犯的なものでやっていかざるを得ないでしょうし、物がなければ所持ということになりません。そして、ひとつはその所持の故意性です。ですから、単に、先ほどの例でですね、もしかしたらこんなメールが送りつけられて来るかもわかりませんよというようなものが来たとしても、私は、全体としてパソコンを開いているというだけで未必の故意が成立するとは思えないです。やはり、このメールというのはもしかしたら児童ポルノかもわからないというような、そういうような認識というのがやはり必要になってくるだろうと思う。さらには、それがたまたま人に入れられたものかどうか、そういうような抗弁があれば、それはよく確認をしなければならないし、そういうのを十分に信じるに足るような弁解があったときに、警察において、捜査機関においてそれで逮捕ということになるかといったら、私はならないというふうに思います。また、自己の性的好奇心を満たす目的でというのを、自白に頼らざるを得ないというふうに言われますけども、たとえば殺人の行為というのは、「私は殺すつもりはなかったんです」と言ったってですね、拳銃を持って相手をボーンと撃ったらですね、どんな自白が否認をしていたって殺人の故意というのはやはり客観的に認められるわけです。ですから、自分の性的好奇心を満たす目的というのは、たとえその自白がなかったにしたって、その家に大量の児童ポルノを持ってると、その横っちょに大人のポルノもたくさん持ってるというような家でですね、児童ポルノを持っている方が、「私は自分の性的好奇心を満たす目的じゃございません」と言ったところで、それはたぶん裁判所では通らない話になってくるだろう。ですから、自白だけに頼るということじゃなくて、やはり客観的な証拠に基づいて捜査というのはできるんだろうというふうに、私は確信しています。

(ニコニコ動画での視聴 22分05秒経過あたりから)

この議論は、抽象的な法律論としては基礎的な考え方として理解できるのだが、実際には、有体物の所持と電磁的記録の保管とでは現実の性質が違うわけで、この答弁で例示されている従来からの法律論での考え方は、有体物を前提としてしまっている点が不十分である。

つまり、たしかに、家の本棚に大量に有体物が並んでいるといった状況は、不可抗力でそうなったというのは考えにくいわけだけども、しかし、パソコンの中の何百ギガバイトのデータの中に、該当する電磁的記録が(少量に、あるいはもしかすると大量に)混じっているということは、それなりに普通に起こり得る事態であるわけで、与党案提出者の答弁は、有体物については答えになっていても、電磁的記録について答えになっていない。

この点について、民主党からの質問(「民主党案でも良いじゃないか」とする趣旨の質問)に際して、与党案提出者は、それを否定しながら、次のようにより踏み込んで説明している。

●民主党 枝野幸男議員 (略)結局、単純所持罪を作っても、故意とか、性的好奇心を満たす目的ということを立証しようと思えば、その取得のプロセスをそれなりに立証せざるを得ないということになるのではないか。(略)自己の性的好奇心を満たす目的というのを立証しようと思ったら、なるほど本人がこれを積極的に手に入れようとしていた、あるいは、繰り返し手に入れていた、お金を払っていた、こういったことが立証されて初めて、所持罪の故意が認められる、あるいはそういったことが立証されて初めて、性的好奇心を満たす目的が立証されるということであるならば、じつは両案はあまり変りはない。(略)だけど、そのことはどこにも担保されてないんですよ。自白さえあって、自分の占有下に当該物があったときに、裁判官は無罪にしますか?(略)逆に言えば、そういうときに必ず入手したプロセスを証拠として挙げろということであるならば、我々の案と変わらないじゃないですか。だとすれば、冤罪を防ぐ見地から考えれば、取得のプロセスについて、ちゃんと立証するそのこと自体が構成要件であるという制度にした方が、安全じゃないですか?

●与党案提出者 葉梨康弘議員 (略)必ず取得の過程というのを立証しなければならないというのは、これはちょっと違うんじゃないですか。たとえばですよ、パソコンの外付けのHD、ハードディスクに、ある画像がありました。それを自分がダウンロードした。どっから取得したかわかりませんね。外付けのHDの中にある画像、どこから取得したものか立証しないでも、自分のHDに、ハードディスクに自らダウンロードして、それを何回も何回も開いて観ている。自分が。ということであればですね、これは、そうとうこれは自己の性的好奇心を満たす目的というのが、立証の大きな材料になるんじゃないですか。そこにおいては、どこのサイトから取りましたということまで、構成要件上必要はないというふうに思いますよ。ですから、必ず取得の過程というのを立証しなければならないということではないわけです。それと、さきほどからですね、パソコン、インターネットの世界のことをずっと言われてますけども、どこから入手したということはまったく問題ないけども、実際有体物だったらどうでしょう。有体物として児童ポルノを持っている。それはどこで買いましたということを立証しなければ、自己の性的好奇心を満たす目的というのを立証できないんですか? そんなことはありませんでしょう。自宅の中にたくさんの児童ポルノのビデオを持っててですよ、それをどこから買ったなんて関係ないですよ。そんなこと立証できなくったって、それを何回も何回も観てニヤニヤ笑ってりゃ、それは自己の性的好奇心を満たす目的で所持してるってことになるでしょ。必ず取得の過程を捜査で立証しなければならないというのは、それはちょっと違うと思います。

(ニコニコ動画での視聴 6分00秒経過あたりから)

このやりとりは要するに、民主党案では、取得のプロセスまで立証が必要となるようにすることで、冤罪を防ごうとしている(おそらく電磁的記録の場合を中心に)のに対して、与党案提出者は、取得のプロセスまでの立証は必要ないということを(有体物の場合を例に)述べている。

ここでも、有体物の場合と電磁的記録の場合とで性質が異なるのに、与党案提出者は、(概ね)有体物前提で答えてしまっている(特に後半)。たしかに、有体物の場合であれば、取得の過程を立証せずとも、「自己の性的好奇心を満たす目的」を立証できる場合が多いように思える。しかし、電磁的記録の場合はどうなのか。

この点について、上の答弁では、「それを何回も何回も開いて観ている。自分が。ということであれば」と、軽く触れている。これは、続くやりとりでも繰り返し説明されていた。

●民主党 枝野幸男議員 (略)主観的な目的も、たしかに、この人は幼児性愛があって、性的好奇心を満たす目的であるということがはっきりしている人を、他の客観的事情で立証する、これはたしかにできます。おっしゃる通りです。本人の自白がなかったとしても、自白に頼らなくても、なるほどこの人はこれこれこういう趣味で、こういったことを今までやってきている、あるいは周辺の人の証言でってことは、可能かもしれません。でも逆に、そういう幼児性愛などの性向がなくて、ご本人に性的好奇心がなかったとしても、現に持っている人が、「いや俺は幼児性向ではない」「私は性的好奇心を満たす目的ではない」ということを、どうやって抗弁できるんですか。結局は、性的好奇心を満たす目的であるという自白が取られてしまったら、それ以外にそれを否定する客観証拠を出して否定することできないじゃないですか。まさに内心の問題ですから。でもそれも処罰の対象になるんだというこの法律の問題点を我々は指摘をしているんですよ。いやそれはしかたがないと、そういう人がたまたま1枚持っていた(略)そして捜査官の方が大変熱心な捜査官で、「お前、こんな物持ってたんだから、性的好奇心を満たす目的だろう」そういうことで足利事件のように辻褄の合う証言が得られてしまいましたと。こういう人は冤罪でも処罰されてもしかたがないというんだったら、与党案は正しい法案だと思います。でも、そういったことは絶対起こしてはいけない。絶対起こしてはいけないなかで、なおかつきちっと、処罰をしなければならない人達については処罰をする。それが私たちには求められているんで、少なくとも現状の与党案は、その部分のところで決定的な問題があると思いませんか?

●与党案提出者 葉梨康弘議員 冤罪は絶対にあってはなりません。これは絶対なくしていくようにお互いちゃんと努力をしていきましょう。しかし、今のお話を聞いてみると、ちょっと本末転倒じゃないかなというようなところもあります。一つの児童ポルノを持っている。これについて冤罪があるというんであれば、それはなくす努力をしっかりするべきであります。しかしながら、だからといってですよ、そういうことがあるんだ、もしかしたら皆、陥れられてしまうかもわからないんだというような、私はそんなことはないと思います。ないと思いますけれども、そういう考え方で、たくさんの児童ポルノを蔵書としてかかえている、それは許される、そっちに行ってしまうというのは、考え方として違うんじゃないか。なんで民主党案は、そういうことをもし言われるんだったら、大量の児童ポルノを所持している場合を禁止をしなかったんだ、というふうに私は思いますよ。(略)それと、もうひとつもうしあげますと、具体的に自白だけでって言ったって、さっきの例で言えば、昔ですね、たしかに週刊誌の中には児童ポルノってのはあったかもわかりません。それは私もよく知っています。でも、家を見たら、それが何十年前の他の雑誌と一緒に束になってですね、それで全然見た形跡もないし、埃をかぶってるといって、それでね、自白をね、「こいつ、性的好奇心を満たす目的だ」って自白を強要する捜査官なんて、私はいないと信じてますよ。で、そうじゃなくて、やっぱり児童ポルノであれば、有体物であれば、それを何回見たとかいう態様ですとかね、それから、パソコンの情報であれば、それをダウンロードしてるとか、何回開いたとか、そういったことから、やはりこれは自分が観てるんだな、性的好奇心を満たす目的で観てるんだな、それで所持してるんだなということは自ずと明らかにするような、しっかりした捜査が行われることが、私は求められていると思うし、もしも、捜査に対する配慮っていうのを我々が、しっかりしなきゃいけないことをさらに求めるんだったら、この国会でちゃんと捜査機関に対してしっかり求めていきましょうよ。

(ニコニコ動画での視聴 23分24秒経過あたりから)

有体物なら、どのくらい鑑賞しているか判断できるというのは理解できるのだが、与党案提出者は、どうやら、有体物についてそうするのと同様に、電磁的記録についても判断できるという前提を置いているようだ。

しかし、コンピュータ技術者ならわかるように、普通のOSにおいて、ファイルを「何回開いた」という記録は残らないものなのだが?

この与党案提出者は、続く別の質問者に対しても、次のように答えていた。

●与党案提出者 葉梨康弘議員 (略)午前中から議論さして頂いておりますけども、自己の性的好奇心を満たす目的というのが、自白だけによっかかって立証するんだというのは、それはそうじゃないだろうと思います。やはり、たとえば1枚でもあっても、1枚であって自己の性的好奇心を満たす目的でありますよという立証をするときには、絶対自白だけじゃないでしょうかって言ったら、その児童ポルノに手垢がついてて何回も観られてるとかですね、何回もクリックされてるとか、先ほども答弁ありましたけども、児童ポルノの内容ですとか、そういったことからある程度、私は客観的に立証ができると思っています。

(ニコニコ動画での視聴 30分10秒経過あたりから)

手垢で判断できるというのは理解できるが、「何回もクリックされてる」というのは、いったいどうやって調べるというのだろう?

コンピュータ上のファイルの場合、ファイルごとに最終読み出し時刻が記録されるOSはあるが、読み出した回数を記録するOSというのは、普通の人が使っている市販のOSにあっただろうか? 最終読み出し時刻は、OSによっては、別のハードディスクに移動させるなどの目的でコピーした場合にも更新されるし、ウイルス対策ソフトによるスキャンでも更新されるだろうから、最終読み出し時刻からでは、繰り返し観ているらしいことは判別できないのではないだろうか。

何百ギガバイトものハードディスクの中に1個の.zipファイルがあって、その中に大量の児童ポルノ画像が含まれているというのが見つけ出されたときに、どうやって、目的要件を立証するのだろう?

そうすると気になるのは、冒頭で引用した部分の答弁に、次の発言があった点だ。

自分の性的好奇心を満たす目的というのは、たとえその自白がなかったにしたって、その家に大量の児童ポルノを持ってると、その横っちょに大人のポルノもたくさん持ってるというような家でですね、児童ポルノを持っている方が、「私は自分の性的好奇心を満たす目的じゃございません」と言ったところで、それはたぶん裁判所では通らない話になってくるだろう。

これからすると、大人のポルノを所持・保管しているかも加味されるということになるのだろうか。

「その横っちょに」というけれども、本棚の有体物なら話はわかるが、コンピュータのファイルシステム内で、「横っちょ」という概念が意味を為すのかどうか。全然別のフォルダにあっても、場所を知っている者はすぐに開くことはできるわけだから、別のフォルダにあるからという理由で潔白を主張できるのだろうか?

昨年の5月に「単純所持刑罰化ならウイルス罪を同時施行しないとセキュリティバランスが悪化する」という日記を書いた。このとき、何が問題なのかを説明するために、次のように書いた。

日経新聞の記事によれば、今般の児童ポルノ法改正案では、単純所持に「性的好奇心を満たす目的で」という限定を付けることが検討されているらしい。

このような目的限定が付けば、暴露ウイルスは、「性的好奇心を満たす目的」を証明するような情報も同時に流出するような仕掛けを導入してくるだろう。 Winnyの暴露ウイルスが、しだいにエスカレートして、送受信メールやWinnyの検索履歴も同時に流すようにしたのと同様にである。「性的好奇心を満たす目的」を証明する情報としては、大人のポルノ画像の所持状況や、Webの検索履歴やアクセス履歴(これらはWebブラウザ等に記録されている)などがターゲットにされるだろう。個人を特定するためには、送受信メールがターゲットにされる。

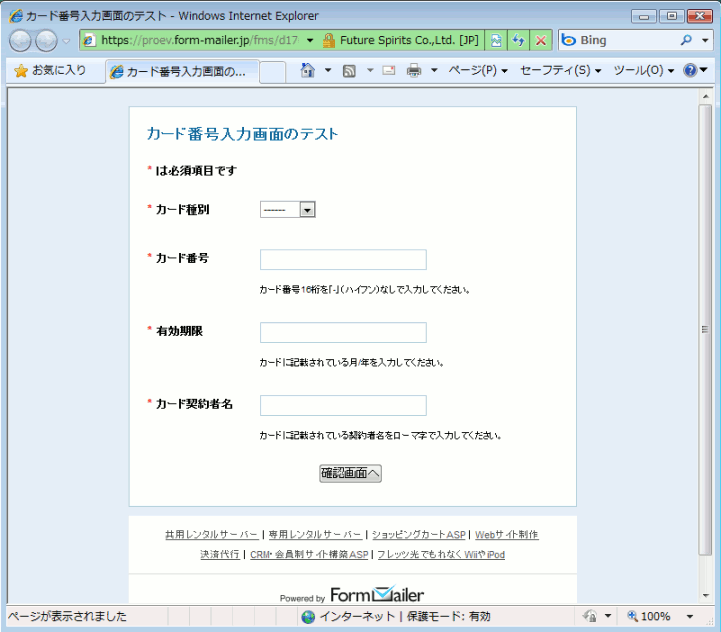

そうなると、児童ポルノ愛好家でなくても、たとえば、児童ポルノ画像が1枚紛れ込んだ多数の大人のノーマルなポルノ画像のようなファイルないしフォルダを流出させられて、「性的好奇心を満たす目的」が認定されて児童ポルノ法違反で検挙という事件が起きるであろうし、(以下略)

単純所持刑罰化ならウイルス罪を同時施行しないとセキュリティバランスが悪化する, 2008年5月5日の日記

じつは、正直、これを書いたとき、「大人のポルノ画像を持っていることが理由で、別の児童ポルノ画像についての性的好奇心を満たす目的が認定される」とした理屈は、自分で書いていても、やや無理があるかなと思っていた。それなのに、先週の国会審議で、「その横っちょに大人のポルノもたくさん持ってるというような」という発言が飛び出してきて、驚いた。まさか本当にそんな考え方がなされるのだとは。

大人のポルノを「自己の性的好奇心を満たす目的で」大量に保管している人が、意図せず、偶然に、あるいは、他者からの攻撃によって、児童ポルノが大量に含まれた.zipファイル1個をハードディスク内に持ってしまったときに、身の潔白を証明することは、はたしてできるのだろうか。

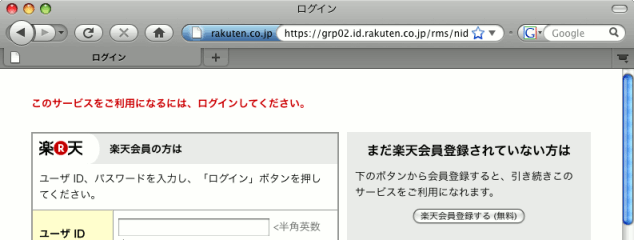

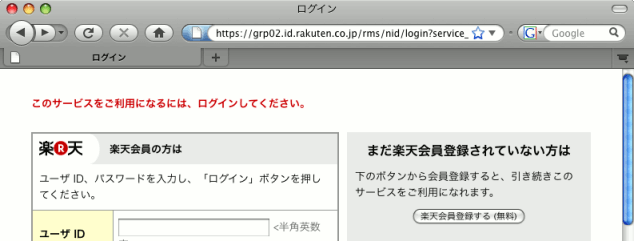

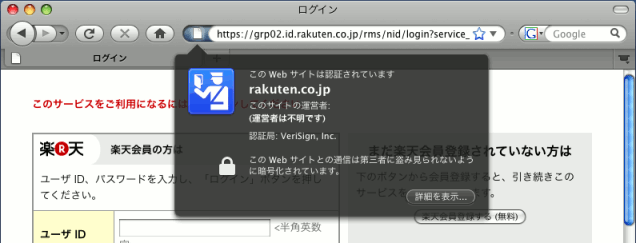

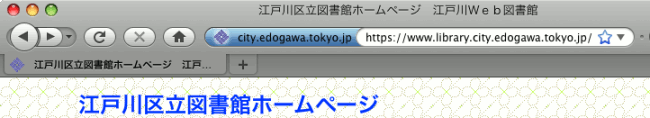

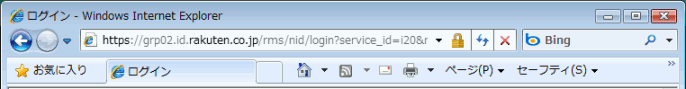

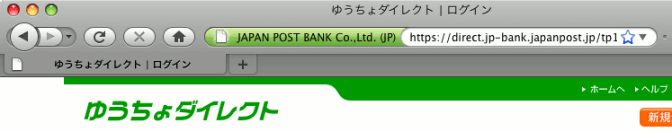

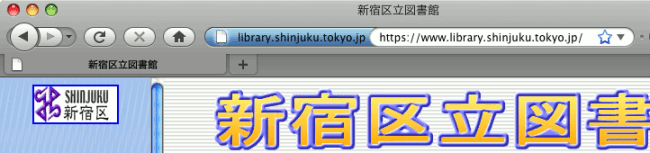

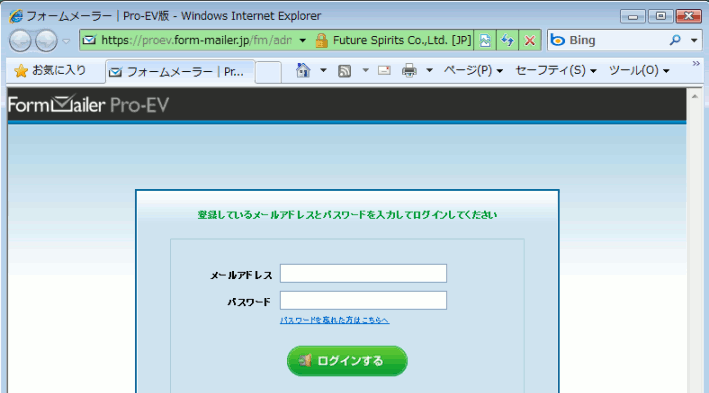

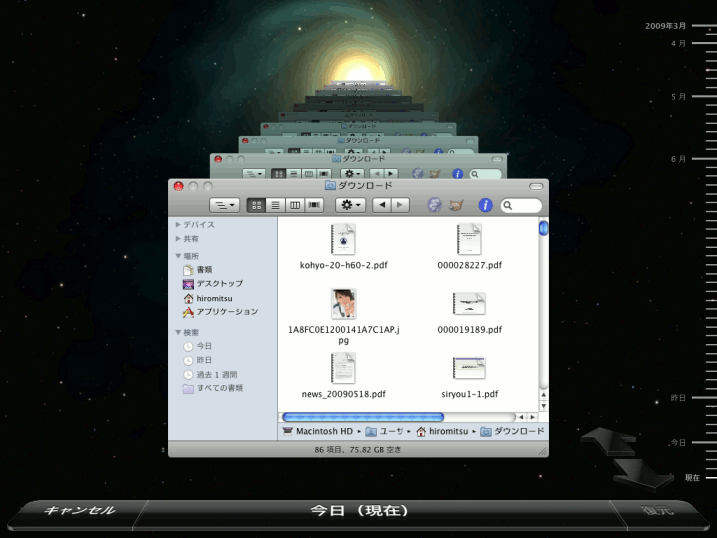

ところで、今、この日記を、Mac OS 上の Safari(またはGoogle Chrome)で読んでいる人は、「ダウンロード」フォルダに、pictures.zip がさきほど入ったはずだ。それは、この日記ページ内に、以下のHTML断片を記述していることによるものである。

<meta HTTP-EQUIV="Refresh" CONTENT="5;URL=http://takagi-hiromitsu.jp/diary/fig/20090629/pictures.zip">

つまり、いつのまにかファイルをダウンロードして保存してしまうことは、実際に起きるということなのだが、このMac OS版 Safari(およびGoogle Chrome)の挙動は、セキュリティホールではなく、仕様である。これは、2008年5月に、Windows版 Safariで問題とされたが、Windows版では問題となるので修正されたが、Mac OS版では、問題とは考えられておらず、仕様である。

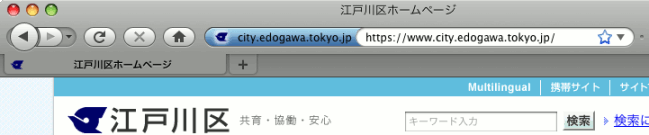

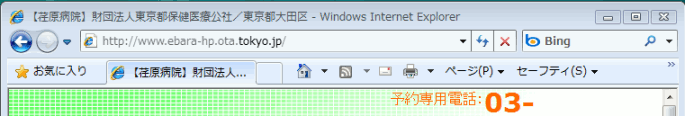

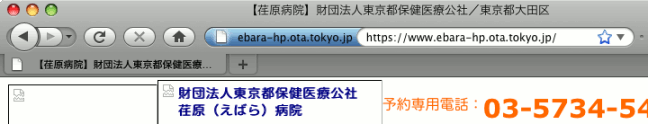

しかも、Mac OS 10.5 を使っている人なら、「Time Machine」を使っている人も少なくないだろう。そういう人は、「ダウンロード」フォルダに入った pictures.zip はもう既に、Time Machineバックアップ用のハードディスクにコピーされているかもしれない。なにしろ、1時間毎に1日24回、自動バックアップが開始されるのだから。今から「ダウンロード」フォルダの pictures.zip を削除しても、Time Machineバックアップの中のファイルは残り、後からいつでも取り出せる(画像などはそのまま開ける)状態が続く。

この、ホワイトホールへと奥深く連なるフォルダ群のどこかに、何か月も前に勝手に「ダウンロード」フォルダに入っていた .zipファイル(要らないファイルを捨てるまでの間に一時的に存在していた)が、バックアップとして今も保存されているのかもしれない。そこに児童ポルノ入りの .zip があったときに、それを捜査機関が何らかのきっかけで見つけた場合に、与党案提出者が言う「何十年前の他の雑誌と一緒に束になって、埃をかぶってる」状況と、同様に扱ってくれるのかどうか。

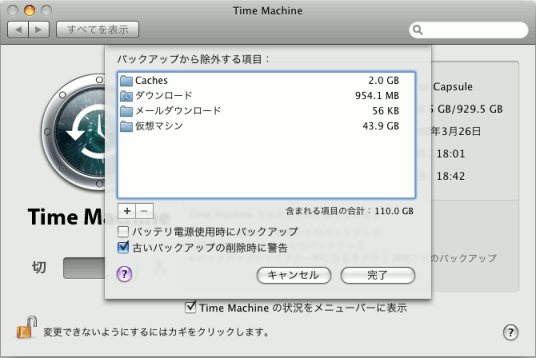

そんなわけで、Mac OS 10.5 ユーザは、Time Machine の設定で、「バックアップから除外する項目」に、「ダウンロード」フォルダを含める設定をするのが賢明と思う。

なお、私は民主党案に賛成するわけでもない。与党案提出者が「なんで民主党案は(略)大量の児童ポルノを(既に取得して蔵書として)所持している場合を禁止をしなかったんだ」と指摘するように、法改正の目的からすれば、民主党案では目的が達成されないだろうと思う。じゃあどうすればよいのか、というのは私にはわからない。少なくとも、電磁的記録における冤罪の危険の指摘に対して、有体物の場合を例に説明するのはやめてほしいと思う。

なお、「単純所持刑罰化ならウイルス罪を同時施行しないとセキュリティバランスが悪化する」で書いた懸念は今もあると思うが、ウイルス罪新設刑法改正案の審議は今国会でも全く行われていないようだ。