2005年04月08日

■ セキュリティ商社の餌食になる思考停止事業者を自衛のため見分けよ

INTERNET Watchの4日の記事によると、UFJカードがフィッシング詐欺対策ツール を導入したという。

- UFJカード、フィッシング詐欺を防ぐ個人情報保護ツールを導入, INTERNET Watch, 2005年4月4日

同ツールを起動することにより、利用者がアクセスしようとしているサイトが正規のUFJカードのサイトであるか判別できる。UFJカードを装ったメールに記載されたURLを開くと、正規のページではない場合には「UFJカードとは関連のないホームページにアクセスしました。」というメッセージダイアログが表示される。

そんなことができるのか? と、にわかには信じがたい。UFJカードのプレスリ リースを確認してみると、次のように書かれていた。

本ソフトはフィッシング詐欺*1対策機能等を持っており、お客様はUFJカードホームページ画面の起動ボタンをワンクリックするだけで、安全な環境で各種サービスをご利用いただけます。

(略)UFJカードのホームページにアクセスしている間、「nProtect Netizen」を起動することで、お客様のお使いのパソコンと情報を ガードします。また、昨今、問題となっているフィッシング詐欺に対しての有 効な対策機能である「フィッシングブロック」機能も備えております。フィッ シング対策機能がついた製品は他社にもありますが、それらは警告を促すだけ にとどまり、最終的にはお客様の意思決定に委ねられているため、抜本的な問 題解決には至っておりませんでした。しかし、「nProtect Netizen」の「フィッ シングブロック」機能は、お客様がアクセスしようとしているサイトが、正規 のUFJカードのサイトであるかどうかを自動的に検知し、簡単に判別する画 期的なツールです。

UFJカード、ホームページのセキュリティを強化〜フィッシング詐欺対策機能ツール導入〜, 株式会社UFJカード, 2005年4月4日

ブックマークなどから本物のUFJカードのサイトを訪れて、そこに設置されている「nProtect:Netizen」を 起動することで、UFJカードのサイトに滞在している間、つまり、少なくとも一つのウィンドウがUFJカードのサイトを開いている間、ウイルス検出や、パーソナルファイアウォールや、キーロガー対策などができるというわけだ。消費者は無料で使用でき、料金はサイト側が負担するというコスト負担モデルになっており、サイト側にとっては、「お客様のためのセキュリティ対策をしている」というポーズをアピールできる点に価値があることになる。そのため、消費者がUFJカードのサイトを去ると数秒以内に 「nProtect:Netizen」は終了する仕組みになっている。他のサイトでも有効で あるためには、他のサイトも金を払って導入しないといけない。

キーロガー対策ができるといった機能はまあ評価できるだろう。銀行のような重要なサイトで無料でキーロガー対策ができるというわけだ。だが、フィッシング詐欺対策になるというのは納得しがたい。

そこで、UFJカードに電話して尋ねてみた。担当の方にいろいろ質問したり意 見を述べたところ、この製品の採用を決めた担当者が異動してしまっていて詳 しいことがわからないから、後日折り返し電話するとのことだった。

すると翌日、「nProtectサポートセンター」から電話がかかってきた。サポー トセンターと話す気などなかったのだが、かかってきたものはしかたがないの でお相手した。やりとりはおおむねこんな感じになった。

サポートセンター: 昨日UFJカード様へお問い合わせ頂いた件、nProtectサポー トセンターからお答えさせていただきます。

私: はぁ、そうですか。

サ: UFJカードのサイトでnProtectを起動した後、メールのリンクから別サイ トへジャンプすると、nProtectが終了してしまうとのことでしたが、

私: はい。

サ: ではまずお客様のパソコンの環境を教え……

私: 環境は関係ないですよ。だって、UFJカードのサイトに居るときだけ動作 するのがnProtectの仕様なんですから、そうなるのが当然ではないですか?

サ: UFJカードのサイトを開いて、nProtectを起動して、メールのリンクをク リックすると、ジャンプ先がUFJカードのサイトでないときには、「はい」か 「いいえ」を尋ねるダイアログが現れます。

私: 「はい」「いいえ」などというボタンは出ませんが。

サ: 出ます。

私: 「有効のまま閉じる」と「無効にして閉じる」ではありませんか? まずそちらでやってみてはどうでしょうか。

サ: こちらで確認しますので、少々お待ちください。

...

サ: 「有効のまま閉じる」または「無効にして閉じる」のダイアログが出ました。

私: その後どうなりましたか?

サ: nProtectは動き続けています。

私: それは、別のウィンドウが開いたのではありませんか?

サ: 別のウィンドウが開いています。

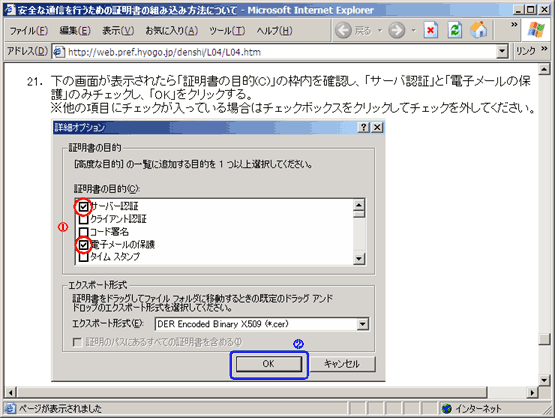

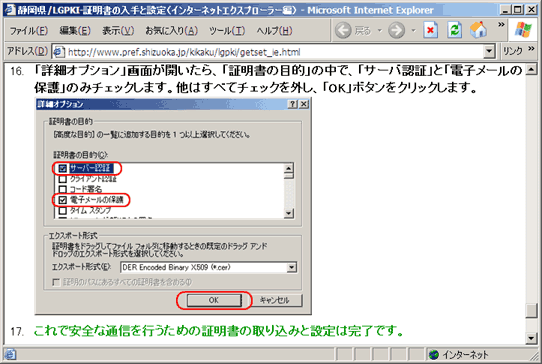

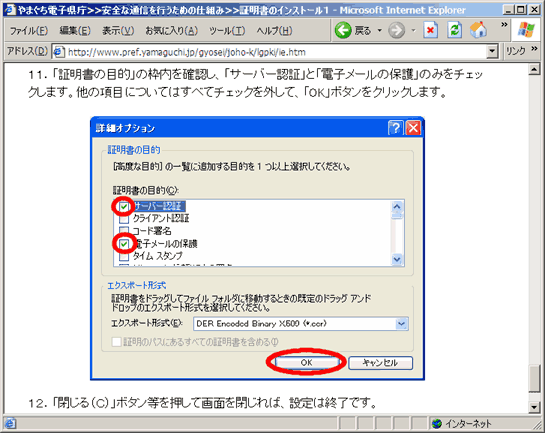

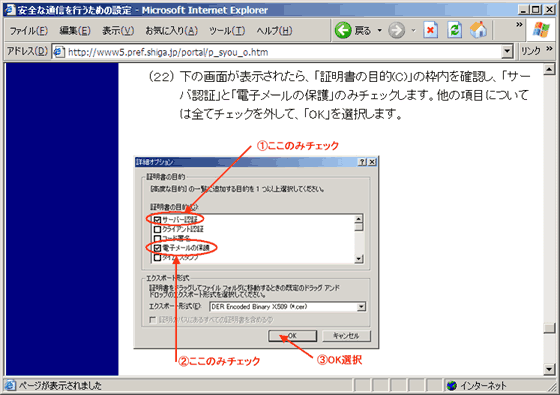

私: IEの設定がデフォルトと違うのではありませんか? 「インターネットオ プション」の「詳細設定」の「ショートカットを起動するためにウィンドウを 再使用する」の設定は、チェックになっていますか?

サ: チェックされています。

私: メールソフトは何を使いましたか?

サ: Outlook Expressです。

私: 他のメールソフトではどうなりますか。

サ: では、Becky!で確かめてみます。しばらくお待ちください。

...

サ: おっしゃるとおり、Becky!からリンク先にジャンプすると、既に開いているIEのウィンドウがジャンプ先に切り替わり、nProtectが終了しました。

私: そうでしょう? で、どうなんですか?

サ: UFJカード様から伺っていましたお客様のご質問は、メールからリンク 先にジャンプするとnProtectが終了してしまうというものでした。たしかに そうなります。

私: これがフィッシング詐欺対策になるんですか? ということをUFJカードに 尋ねたのですが。

サ: この現象について上に報告させていただきます。

私: むしろ、UFJカードに伝えたほうがよいのではないですか?

サ: 伝えます。

ちなみに、UFJカードより先に、東京スター銀行が同じものをフィッシング詐欺対策と称して導入していたが、こちらのプレスリリース(の2ページ目)には嘘偽りないことが書かれている。

■使用方法

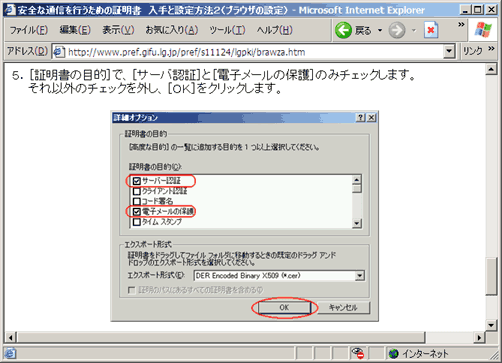

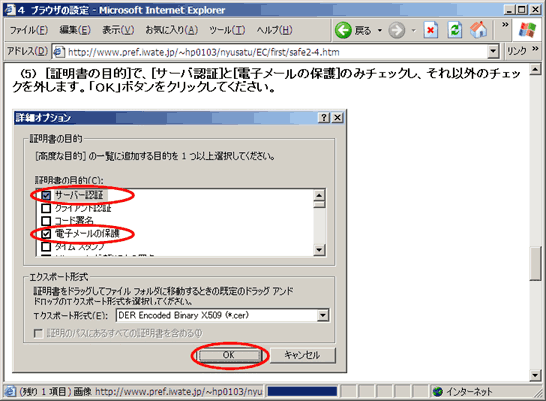

例: 東京スター銀行のお客様のもとに、東京スター銀行を装ったフィッシング詐欺のメールが届いたとします。メールに書かれているURLがフィッシングサイトかどうかを判断したい場合、以下のようにします。

1. 東京スター銀行のホームページ(http://www.tokyostarbank.co.jp/)にアクセスし、「nProtect Netizen」を起動します。(メールに書かれているURLを直接クリッ クしないでください。)

2. 別のブラウザウィンドウを立ち上げ、メールに記載されているURLをクリックしてそのサイトを開きます。もしこのときに、『東京スター銀行とは関係のないホームページにアクセスしました。』というメッセージダイアログが表示されたら、そのサイトはフィッシングサイトである可能性があります。

日本企業初!! フィッシング詐欺対策機能を持ったツールを導入 〜自社ホームページの個人情報保護を強化し、お客様に安全と安心を提供〜, 株式会社東京スター銀行, 2005年3月23日, p.2

この説明は正しい*1。この通りに使うことを消費者が理解していないと、フィッシング詐 欺対策にはならない。このように使い方をきっちり説明しなければ、虚になる。

ちなみに、この東京スター銀行の(正確な)プレスリリースを受けて、マスゴミがいい加減な報道をして、人々に誤まった理解を広げていた。

- 東京スター銀行、Web サイトにフィッシング詐欺対策機能を導入, japan.internet.com編集部, 2005年3月24日

このフィッシングブロック機能は、ツールを起動するだけで、ユーザーがアクセスしようとしているサイトが正規の東京スター銀行のサイトかどうか、判別することができる。同ツールが起動している間、これを起動させた Web サイトとは関係のない URL を開こうとすると、注意を促すメッセージダイアログが表示される。

他方、INTERNET Watchは正確な報道をしていた。

- 東京スター銀行、フィッシング詐欺メール対策ツールを導入, INTERNET Watch, 2005年3月23日

たとえば、利用者のもとに東京スター銀行を装った疑いのあるメールが届いた場合、東京スター銀行のサイトにアクセスしてからnProtect Netizenを起動する。その後、 別のブラウザを立ち上げてメールに記載されているURLを開 くと、正規のページでない場合には「東京スター銀行とは関連のないホームペー ジにアクセスしました。」というメッセージダイアログが表示される。

同じソフトなのに、東京スター銀行についての報道では正しいことが書かれて おり、UFJカードについての報道では誤ったことが書かれているのはどうした ことか。同じ記者による記事なのにだ。どうやら、プレスリリースを右から左 へと流しているだけらしい。いまどき、文章の要約なんぞ機械でもできるわけ で、プレスリリースを垂れ流すだけならそんな報道はいらない。そんなのは近 い将来 Googleが機械的にやってのける仕事になるだろう。マスゴミに人間は 不要なのだ。

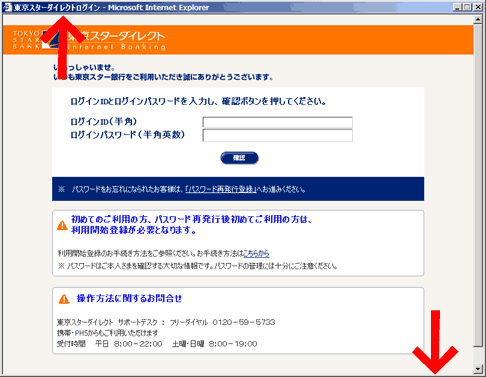

さて、東京スター銀行にとって、この「nProtect:Netizen」のフィッシング対 策機能は欠かせない重要な役割を担っている。

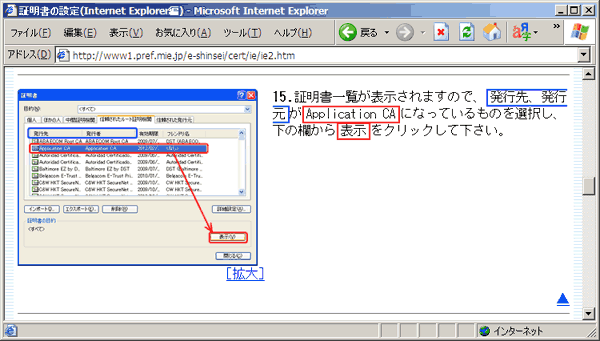

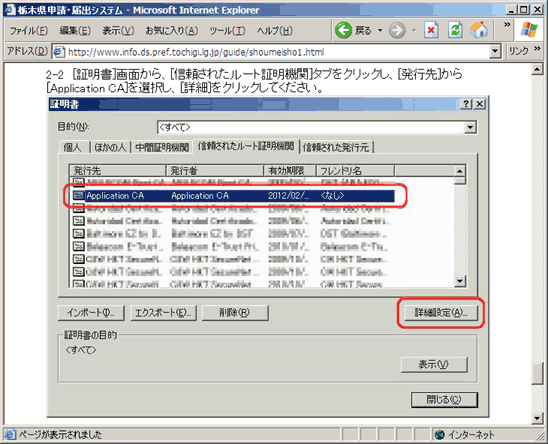

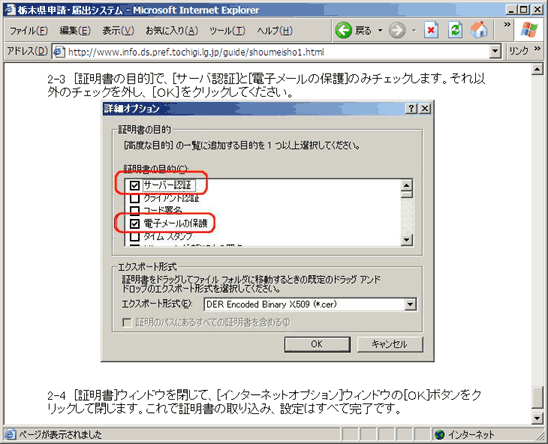

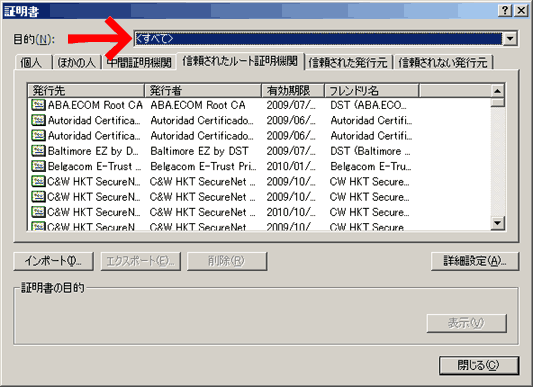

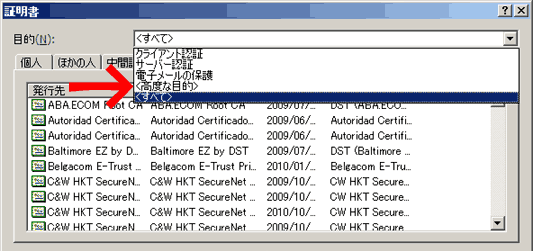

なぜなら、東京スター銀行のログインの画面は(いまどきめずらしく)アドレス バーもないし、ステータスバーもないし(図1)、右クリックも禁止されてい るので、ログイン画面が本物かどうか消費者が自力で確認する手段がないのだ。 だからこそ、「nProtect:Netizen」を使うことによって、消費者が画面が本物 かどうか確認できるというわけだ。

今まさにこの種の対策ソフトを導入して成果をあげたいと考えている事業者の 担当者がいたら、その前にまず、自社の正規のログイン画面からアドレスバー を隠し、ステータスバーも隠し、右クリックも禁止するとよいだろう。

そして消費者は、「セキュリティ対策をしました」と発表するサービス事業者 の真価を見極める眼を持たなければならない。マスゴミは本当のことを絶対に 教えてはくれない。

*1 ただし、偽サイトがポップアップ・ウィンドウを出してくる場合には、nProtect:Netizenが出す「UFJカードとは関係のないホームページに アクセスしました」という警告ダイアログが、すぐさま、ポップアップしたウィ ンドウの裏側に隠れてしまうことがあるので、消費者は瞬きせずに、nProtect の警告ダイアログが出ないか見つめていないといけないという難点があるよう だ。