2012年06月16日

■ ダウンロード刑罰化で夢の選り取り見取り検挙が可能に

罰則ないから*1として2010年1月から施行された「ダウンロード違法化」*2。これに今、「2年以下の懲役又は200万円以下の罰金」の罰則が設けられようとしているようだ。

- 違法ダウンロードに罰則 著作権法改正案を可決 衆院本会議, 産経新聞, 2012年6月15日

- 違法ダウンロード:罰則を科す法案 審議なく衆院を通過, 毎日新聞, 2012年6月15日

そこで、Winnyネットワークを対象に、どのくらい簡単に利用者を検挙できるようになるか、以下、考察してみる。

これまで、Winnyネットワークでは違法な公衆送信が数多くなされてきたが、刑事訴追はあまり順調に進んでいるとは言い難い状況であった。その原因は、公衆送信の故意の立証が容易でなかったためであろう。

ここは「一次放流者」と「二次共有者」を分けて考える必要がある。一次放流者(最初にWinnyネットワークに流した者)については、発見さえできればそこそこ立件できるようだが、問題は二次共有者(どこかからダウンロードしたファイルをそのまま共有状態にした者)であり、「ダウンロードしただけで自分がそのファイルをアップロードしているとは思わなかった」などと供述されると、公衆送信可能化の故意を立証しにくい。その結果として「アップロード側を検挙すればよい」は非現実的となっていた。

実際、Winnyにおいて二次共有者の起訴はたしか皆無のはず。2008年に、兵庫県警の巡査がWinnyでゼンリンの住宅地図を共有状態にした(二次共有者)として、福岡県警が書類送検したという報道があったが、その事件はその後、不起訴処分(起訴猶予)になっている。

この事件では、被疑者が「誰もが電子地図のソフトをダウンロードできることはなんとなく知っていた」と供述し*3、福岡県警は「巡査はデータをダウンロードすれば自動的に不特定多数が入手できる状態になるウィニーの特性を認識しており(略)公衆送信権侵害に当たると判断」*4したと報道されていたが、それでも起訴が無理だったようで、福岡地検は「たまたまネットで閲覧できる状況だった」とし、「巡査が故意に流出させた可能性は低いと判断した」と報道*5されている。

こういうことがあまりに続けば、この程度の疑いでは強制捜査できなくなってしまう。

このような状況があってか、今もWinnyの利用者数は何万人規模である。Winnyのノード数は年々減少しており(2006年ごろのピーク時の10分の1ほど)、最近の観測値は4万前後であるが、この値はあくまでも過去24時間における数であって、一週間当りの利用者数や、一か月当りの利用者数となると、この数倍から十数倍の数となるはず*6であり、ざっくり見積もって10万人から50万人くらいではないかと推測する。

ここで、違法ダウンロードの刑罰化が実現されると、状況は一変する。違法ダウンロードの立証はわりと容易だからだ。

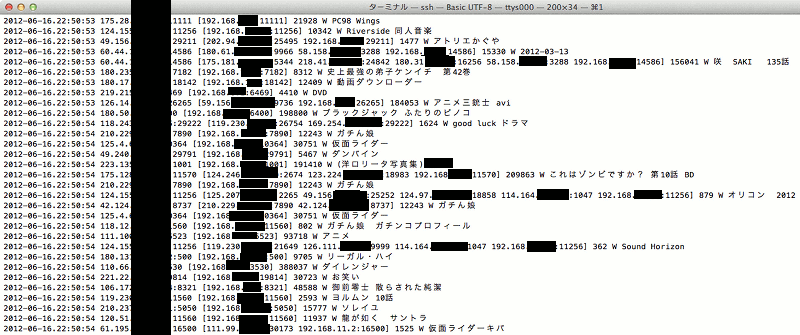

Winnyでは検索ワードが無作為に流通している。Winnyプロトコル互換のプログラムを用いてどこかのWinnyノードに接続すると、接続しただけで、キー情報(どのファイルを持っているという情報)の他に、検索ワードの情報(どんなファイルがどこにあるかを問い合わせる情報)が流れ込んでくる。たとえば図1のように検索ワードが飛び込んでくる。

このように、検索ワードはいくつかのノードを中継して飛んでくることもあるが、そこには中継経路が書かれており、発信元のIPアドレスがわかる。

これを、Winnyクローラーを用いて各ノードを巡回しながら検索ワードを観測するようにすれば、大量の検索ワードについてどこから発信されているかを記録できるだろう。

これらの検索ワードのうちいくつかは、違法化されているダウンロード行為を意図していると疑うのに十分足りるものがあるだろう。これは機械が自動で作り出したものではなく、利用者が手で入力した単語であるだけに、そこにWinny利用者の意思が表れている。

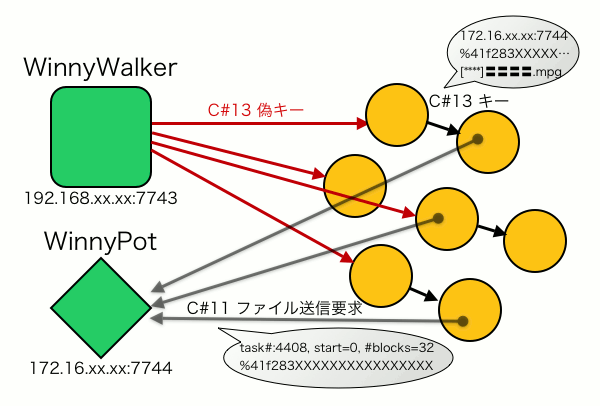

他の方法もある。2009年の7月18日の日記に書いたように、ダミーのキー(当該ファイルを持っているという情報)を散布して、ダウンロード要求が到着するのを観測するという方法である。

たとえば、ジャニーズ系アイドルなど、著作権侵害の被害を親告してくれ易そうな会社の音楽や映像作品のタイトルをファイル名としてダミーのキーを散布すれば、そのタイトルに合致する音楽や映像作品を探して手動又は自動ダウンロードをかけているWinny利用者から、ダウンロード要求(コマンド11のファイル送信要求)が次々と飛び込んでくることになる。

(2009年の7月18日の日記の図2を再掲)

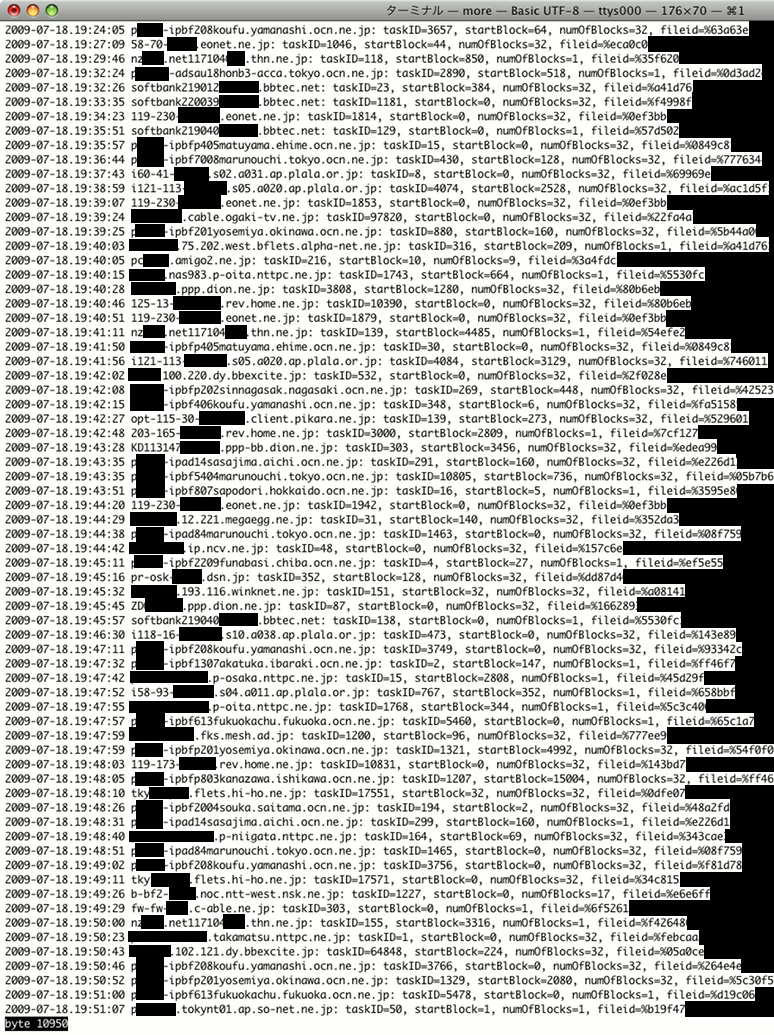

(2009年の7月18日の日記の図3を再掲)

これらのダウンロード要求は、当該ファイルをダウンロードしようとする故意があるとは限らない(他のファイルをダウンロードしようとして巻き添え的に一緒にダウンロードしようとしてる場合が十分に有り得るし*7、Winnyの中継機能によりダウンロードさせられている可能性もある)けれども、前記の、検索ワードの事実と合わせることによって、嫌疑を補強することができるだろう。

クローラーによる「サイバーパトロール」は既に行われている*8ところ、こうした手法を新たに導入すれば*9、あとは被害の親告を確保することによって、捜査を開始できるのではないか。

一つ一つの事案を個別に捜査していくには手間がかかるだろうが、IPアドレスから当該IPアドレスの契約者を特定すべくISPに照会をかけるところまでは容易にできるだろう。大手数社のISPに照会をかけるだけで、捜査対象の半分くらいの被疑者リストを得ることができるのではないか。

あとはそのリストから、家宅捜索したい対象を好きに選んで、捜索令状が出るだけの証拠を追加すればよい。検索ワードやダウンロード要求の観測を、そのIPアドレスに対して集中的に継続して行えば、証拠固めできる場合があるだろう。そして、パソコンを押収し、そこにWinny利用の痕跡が存在して、検索時のログとダウンロードしたファイルが残っていれば逮捕だ。

はたして警察は、何人くらいの候補者リストから家宅捜索対象を好きに選べるようになるだろうか。

先月ACCS(一般社団法人コンピュータソフトウェア著作権協会)が発表した資料によると、中高生の利用者が増加しており、特にWinnyの利用が多いのだという。

- 中高生のファイル共有ソフトの利用が増加〜ファイル共有ソフトの利用に関する調査結果まとまる, ACCS, 2012年5月25日

アンケート調査結果では、ファイル共有ソフトの「現在利用者」は一般消費者4.7%、中学生・高校生7.7%となり、(略)

2.主に利用しているファイル共有ソフト(現在利用者)

(略)中学生・高校生がが主に利用しているファイル共有ソフトは、上位から「Winny・Winnyp」44.2%、「BitComet・BitTorrent・μTorrent」16.2%、「Cabos」12.8%、「Share」6.3%「Limewire」4.8%、の順。

3.ダウンロード経験など(現在利用者)

(略)中学生・高校生がダウンロード経験のあるファイルのジャンルの内訳は、「日本のテレビ番組」68.1%、「音楽(テレビ番組以外)」37.0%、「ソフトウェア」11.7%、「マンガ・コミック・書籍・画像」8.8%、「映画・劇場用アニメ」8,5%、「海外のテレビ番組」8.0%、「アダルト関連」6.0%

中高生の7.7%がこれらのファイル共有ソフトを利用しているのだそうだ。中高生の人口は約700万人なので、約54万人ということになる。そのうち主に使用するのがWinny・Winnypと答えたのが44.2%とのことなので、約24万人。この人数は上で示した週間・月間利用者数推測とさほど矛盾しない。*10

利用目的にテレビ番組や音楽が挙っており、それぞれ68.1%、37.0%だそうなので、被害を親告してくれそうなメジャーどころのものをダウンロードしている者が仮に2割前後だとすれば、24万人の中高生のうち、5万人くらいが被疑者となり、大手ISPへの照会だけでISP契約者を特定できるのがその半分とすると、2.5万世帯の家庭が強制捜査の候補となる。

2.5万世帯の関係者はざっと10万人くらいだろうか。国民の1000人に一人くらいが関係者ということになる。

国会議員を例にすれば、全部で722人なので、ちょうど誰か一人くらいのご子息に検挙者が出る可能性があるといったところだろうか。

*1 「「違法ダウンロードは社会正義に反さないが、権利者に悪影響」--文化庁」(CNET Japan, 2009年7月30日)「こうした点について川瀬氏は、「罰則や民事訴訟をもって解決を図るのではなく、まずはルール変更を国民に伝え、著作権への意識を高めてもらうことが大事」と説明。「個人のダウンロード行為が社会正義に反しているということではなく、それらが積もることで権利者などに悪影響を与えているということ。幸いにも日本人は遵法意識が高く、ルールの周知徹底を図ることによる効果は十分に期待できる」とした。 」

*2 著作権を侵害する自動公衆送信をその事実を知りながら受信して行うデジタル方式の録音又は録画(違法に配信されている音楽や映像のダウンロード)のこと。

*3 2008年3月24日のNHKニュースより。

*4 時事通信2008年3月24日「警官が地図データ不正入手=ウィニー使用−著作権法違反容疑で書類送検・福岡県警」より。

*5 共同通信2008年7月10日「兵庫県警巡査を起訴猶予 ウィニーで著作権侵害容疑」より。

*6 これを正確に測定することは困難である。なぜなら、このノード数はIPアドレスで数えており、IPアドレスは頻繁に変わるため、単純に一週間当り、一か月当りのノード数を数えると、同じ人が重複して数えられてしまい、大幅に多めに推計されてしまう。一方、週に一回しか利用しないという人は相当数あると考えられるので、1日あたりの利用者数では、真の利用者数とは言えない。この測定を正確にできたという報告はまだなかったと思う。ある程度実現できそうな方法は思い当たるが、忙しいのでまだやっていない。

*7 2009年の7月18日の日記は、児童ポルノの流通を阻止することが困難とするのが論旨であり、これらのダウンロード要求を観測しても、他のファイルも含めて無差別的にダウンロード(「地引き」ダウンロード)しているのと区別ができないため、そのようなダウンロード者を児童ポルノ罪(当時立法が検討されていた性的好奇心充足目的所持罪(与党案)又は児童ポルノ取得罪(野党案))で摘発するわけにもいかず、流通を阻止するのは難しい(大量のダウンロード者のみ摘発はできるだろうが、それでは流通の阻止という目的は達成されないだろう)としたが、それに比べて今回の音楽や映像作品の違法ダウンロードの場合は、他ファイルを含む無差別的ダウンロードと区別できないとしても、それらもやはり違法ダウンロード(被害が親告されていないにせよ違法)である確率が高い(児童ポルノか否かの確率と比較して)ため、そこを区別しないまま捜査を遂行できるように思える。

*8 INTERNET Watch 2010年2月4日「警察庁が「P2P観測システム」を正式運用」より。

*9 こうした手法がこれまでに導入されていないのかは知らないが、このような捜査手法が適法かというのは論点となり得る。従来のクローラーは基本的に公衆送信している側を観測するものであって、公衆送信する(情報を公開する)側にプライバシーはなく表現者としての責任があったのに対し、検索ワードを観測するとかダウンロード要求を観測するとなると、それは閲覧者側であり、閲覧のプライバシーに関わることになる。具体的な犯罪事実が推定される前の段階で、そのような捜査ははたして許されるのか。

*10 ACCSの発表資料の「クローリング調査結果」で「ノード全数は、約3.4万台と推定」とあるのは、瞬間ノード数か、24時間当りのノード数を指しているものと思われる。これが週間利用者数や月間利用者数に一致しないのは冒頭で述べたとおり。