2004年07月11日

■ Edyナンバーはどのように使われるものか

2月29日の日記「Edyナンバーは易々と他人に知らせてよい番号なのか」で、

まず第一に気になる点は、EdyカードのEdyナンバーは、誰でも読み出せる仕組みなのか? ということだ。つまり、Suicaの入退場履歴がCLIEで読み出せてしまうように、特別な暗号鍵なしに誰でもFeliCaリーダさえあれば、Edyナンバーは読み出せてしまうのか? という疑問だ。

もしそうではないのだとすると、(略)

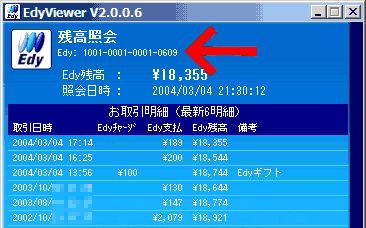

と書いたが、これは簡単に検証ができるのだった。Edy Viewerで自分のEdyカードを読んでみると、Edyナンバーが画面に表示された。誰でも読める。

また、2月29日の日記では次のようにも書いた。

そういう状況で、Edyナンバーだったら渡してもよいということらしい。Edyナンバーとはそういうものなのか? 不用意に適当な相手に番号を渡してもよいものなのか?

(略)

RFIDカードは暗号機能によって守られているが、RFIDタグは一般に守られていない。EdyナンバーはRFIDカードなわけだが、はたして暗号機能で守られているのだろうか。

これについては次のように言える。Edyナンバーは誰にでも読み出せる。しかし、任意のEdyナンバーを名乗ること、つまり、なりすましは、暗号機能によってできないようになっている(はず)。

他人のEdyナンバーを入手したとして、それを勝手にどこかのWebサイトに入力することはできても、Edyカード(FeliCa)を使って認証処理を行う際に、勝手に他のカードのEdyナンバーを名乗るように振舞うことは困難なようになっている。FeliCaのプロトコルが、暗号機能を使ってそのようにしている*1。

この性質が、従来の磁気ストライプ式カードでは得られなかったことであり、ICカードが、番号確認を要するサービスに安全性をもたらしたというわけだ。

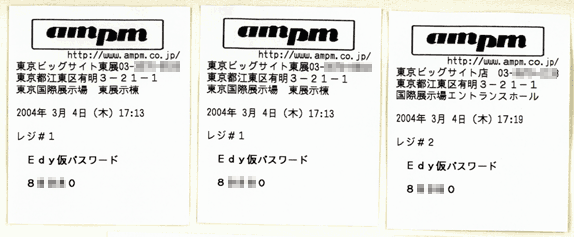

am/pmの会員サービスであるclub apでは、会員登録の際、PaSoRiを使ってカードのEdyナンバーを送信するわけではなく、手でEdyナンバーを入力する方式になっているため、「仮パスワード」なるものが用意されている。仮パスワードは、am/pmのレジでEdyカードをかざし、店員さんに「仮パスワードをください」と言うと、レシートに印刷されて受け取るようになっている。

このように、同じレジで2度お願いしても、また、別の店でお願いしても、Edyカードが同一であれば、仮パスワードは同一のようだ。5桁の数字である。

レジがどうやって、Edyナンバーから仮パスワードを算出しているのか。当然ながら、容易に予想されるような一定の関数で計算しているようでは困るので、ランダムにふられたものをオンラインで取り寄せているか、秘密情報を加えたハッシュの計算をオンラインでセンターに計算させているか、あるいは、ハッシュの計算をレジ内でローカルに実行するが、演算を耐タンパーデバイス上で行うようにしているかのいずれかであるはずだ。

それはともかく、Edyナンバーを手で入力するときにはこのような仮パスワードの仕組みが必要とされているはずだということを、ユーザは知っておかねばならない。

仮パスワードなしにEdyナンバーを入力させるようなサービスがあったら、そのサービスの安全性を疑うべきである。たとえば、2月29日の日記に書いた、IC CARD WORLD 2004で入場者管理にEdyナンバーが使われていた件では、事前登録で、EdyナンバーをWebに手で入力するようになっていたが、仮パスワードに相当するものがなかった。

おそらく、この展示会では、登録されたEdyナンバーは、入場のチェックだけに使っていたのだろう。そうであれば、仮になりすまし行為が起きたとしても、それによって起き得る被害は、「自分のEdyナンバーを勝手に他人に使われたために、自分が登録しようとしたときに既に使えない状態になっていた」という現象に悩まされる程度であろう。 この程度のリスクであればなりすましが起きてもかまわないという判断が、主催者にあったのだと考えられる。しかし、ユーザの立場としては、Edyナンバーが入場のチェック以外に使われている可能性がないことを確認しなければ、安全性を理解できない。

■ 許諾なしに公表されるEdyナンバーとSuica番号

このように、「ユビキタス社会」とは、自分が保有する様々なサービスのID番号が、どのような安全性を維持しているか、直感的に理解することがいっそう困難になる社会であると言える。

簡単な解決方法は、「いかなる番号も秘密にするのが常識」という社会通念を醸成することである。

しかし、2月29日の日記のコメントに情報を頂いたように、サービスの普及を推進する事業者自身によって、以下のように番号がぞんざいに扱われているのが現状だ。

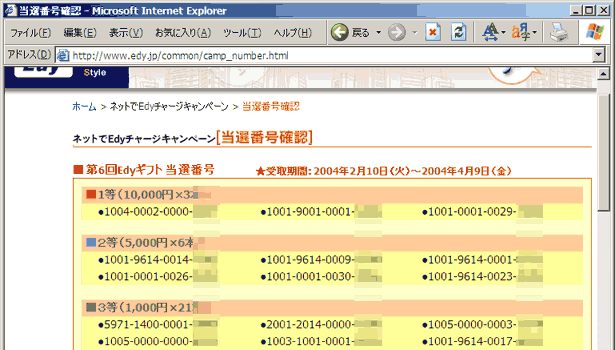

ビットワレットのサイトに、「ネットでEdyチャージキャンペーン 当選番号確認」というページがある。そこには、誰かのEdyナンバーがずらりと掲載されている。

もし、「これは問題ないのか?」とビットワレットに問い合わせれば、例によって、「番号だけからお客様を特定することはできません」という回答がくるだろう。

まあ、それはよいとして、それにしても、次の点はどうだろうか。

この「ネットでEdyチャージ」というキャンペーンは、ユーザが意識的に参加するものではない。

●エントリー方法

Edyに1回につき20,000円以上ネットでEdyチャージすれば自動エントリー。●対象となるEdyチャージ

・パソリを使ったインターネットチャージ

・空港等のANA WEB KIOSKでのチャージ

と説明されているように、こんなキャンペーンが行われているとは知らされていない人が、PaSoRiでチャージしたり、空港の機械でチャージすると、強制的に参加させられるのである。

つまり、もしこれに当選してしまうと、承諾していないのに知らないところでEdyナンバーを晒されてしまうのである。あなたのEdyナンバーも既に晒されているかもしれない。

これは個人情報保護法的にはどうだろうか。Edyナンバーは「他の情報と容易に照合することができ、それにより特定の個人を識別することができることとなるものを含む」に当たるだろうか。「当たらない」と言い張る人はたくさんいそうだ。

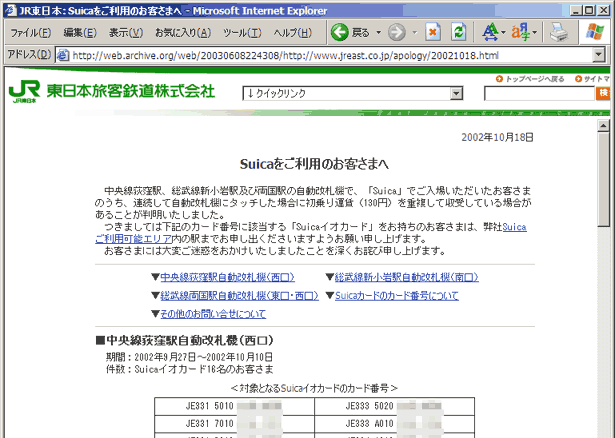

類似の事態は、2002年10月にJR東日本が、Suicaで運賃を二重取りする事故を起こした際にも起きていた。ポスターの駅での掲示と、Webへの掲示で、被害者のSuicaのID番号を公開していた。Webに掲載されていたその画面は、以下のようにarchive.orgで確認することができる。

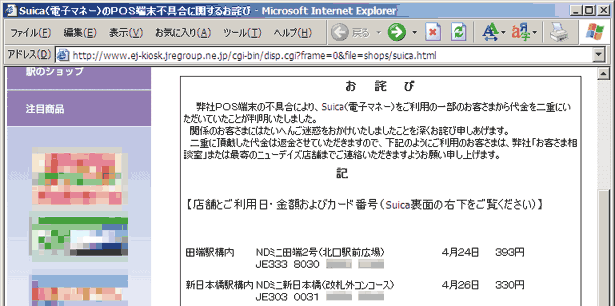

同様の事故は、今年5月にもSuicaの電子マネー機能でも起きている。

そして今回も、カードのID番号が公開されている。

これを、ICカードのメリットと見る向きもあるだろう。つまり、いくら事故を起こしまくっても、こうやって対象者の番号を発表して後から客に事実を伝える義務を果たせるのだと。

2002年のJR東日本の事故で番号が公表されたとき、「今だから問題ないのだが……」ということを思った記憶がある。当時は、SuicaのID番号はJR東日本だけが使用していた。そのため、その番号の人が他にどのような属性を持つか(他に何を利用しているかなど)は、JR東日本しか知りようがない状態であり、番号を公表することにさほど問題はなかった*2。「将来に、Suicaが様々な用途で利用されるようになったときには、このように番号を公表することが、新たな問題を引き起こすようになるかもしれない」と、当時は思った。

ところが、今年になって、キヨスクが番号を公開した。これはどのような影響をもたらすのか。一般の市民は、そのリスクを(あるいはリスクがないことを)理解できるのだろうか。

■ Edyナンバーは店舗でも履歴から閲覧できるらしい

「DooGA - Edy(電子マネー)」というサイトを見ると、一番下に「Edy管理ページ」という画面がある。これは、Edy決済を処理するセンターが見る画面ではなく、Edy決済を依頼する店舗が見る画面だ。そこには、「Edy番号でDB検索」という機能があることがわかる。

店舗には店舗ローカルな受注番号さえあればよいはずだ。特別なトラブルが生じたときにだけ、受注番号と店舗番号でEdy決済センターに問い合わせて、センター側でEdyナンバーに変換して処理すればよいはずだ。だから、店舗がEdyナンバーを記録・閲覧できる状態にあるかのかは、不確かだったのだが、これにより、閲覧できることがはっきりした。

そして店舗には、商品の送り先として消費者の住所・氏名が提供することがある。

*1 FeliCaは2003年にISO/IEC 15408 EAL4 の認定を受けているそうだ。

*2 ただし、夫のカードの番号を見た妻が、夫がその駅をその時刻に利用したことを知ることができてしまうといったリスクはある。

- https://www.bing.com/ ×6 (2017-04-09)

- https://www.google.co.jp ×30 (2015-08-22)

- http://shimasoku.com/kakolog/read/train/1369392618/ ×10 (2013-10-23)

- 2ちゃんねる掲示板 [train 1369392618] ×3 : 1, 1, 1 (2013-07-20)

- Twitter [hiromitsutakagi] ×6 (2012-03-03)

- Togetter [262851] ×22 : 17, 2, 2, 1 (2012-02-28)

- はてなブックマークコメント ×9 : 8, 1 (2010-02-26)

- 2ちゃんねる掲示板 [news4vip 1257528146] ×6 : 2, 2, 1, 1 (2009-11-07)

- ココログ [maruyama-mitsuhiko cocolog] ×165 : 154, 7, 3, 1 (2007-02-09)

- はてなダイアリー [HiromitsuTakagi] ×2 : 1, 1 (2006-08-21)

- はてなダイアリー [HiromitsuTakagi 20040711] ×61 (2006-02-11)

- キーワード不明 ×120 / Edyナンバー ×62 / edyナンバー ×44 / edy 暗号 ×15 / edy 安全性 ×14 / Edy ナンバー ×14 / edy ×14 / edy 仮パスワード ×14 / Edy 安全性 ×14 / edy ナンバー ×13 / 高木浩光+ICカード ×12 / 高木浩光 Suica ×11 / Edy 暗号 ×10 / edy番号悪用 ×10 / edy番号 ×10 / suicaカードID番号 ×9 / Edy番号 ×9 / RFID FeliCa ×9 / Edy 番号 ×9 / edy レシート ×8 / Edy 問題 ×7 / Edyナンバー ×7 / 高木浩光 felica ×6 / edy 個人情報 ×6 / EDY ナンバー ×6 / suica 番号 ×6 / suica チャージ 自宅 ×5 / EDYナンバー ×5 / http://takagi-hiromitsu.jp/diary/20040711.html ×5 / edy番号 悪用 ×5 / RFID edy ×5 / suica pasori チャージ ×4 / edy レシート 番号 ×4 / Edyチャージの問題点 ×4 / Edyカード 店舗 ×4 / Edy 他人 ×4 / edy 番号 ×4 / edy 問題 ×4 / edy 番号 悪用 ×4 / 高木 ×4 / felica 暗号 ×3 / Felica ×3 / ANA EDY RFID ×3 / felica 暗号鍵 ×3 / edy 他人の ×3 / edy rfid ×3 / felica番号 ×3 / edy なりすまし ×3 / edy 不正チャージ ×3 / Edyナンバー照合 ×3 / suica 暗号 ×3 / edyチャージキャンペーン ×3 / Edy 仕組み ×3 / Edy -hiromitsu.jp ×3 / suica番号 ×3 / EDY番号 ×3 / edy id ×3 / edy番号 レシート ×3 / Edy番号 レシート ×3 / edy チャージ 他人 ×3 / suica 暗号鍵 ×3 / Felica -hiromitsu.jp ×2 / 高木浩光 suica ×2 / エディナンバー ×2 / felica 高木浩光 ×2 / edy チャージ 空港 ×2 / edy 悪用 ×2 / Edy番号 秘密 ×2 / -hiromitsu.jp RFID ×2 / Edy リスク ×2 / edy web ×2 / edy ://takagi-hiromitsu.jp/ ×2 / ampm pasori ×2 / Edyカード番号 ×2 / -hiromitsu.jp edy ×2 / EDY番号 特定 ×2 / Edy ×2 / エディ 個人情報 ×2 / Edyカード 向き ×2 / Edy番号 個人情報 ×2 / エディ番号 ×2 / edy チャージ 自宅 ×2 / Edy 決済 仕組み ×2 / felica 高木 ×2 / Edy番号 公開 ×2 / スイカ インターネットチャージ ×2 / edy トラブル 被害 ×2 / Edyは安全か ×2 / EDY 仕組み ×2 / edy カードナンバー ×2 / 「Edy」ナンバー ×2 / 高木浩光 FeliCa ×2 / SQL 2005 パスワード なし ×2 / Edy 安全 ×2 / Suica番号 ×2 / Edy番号 レシート セキュリティ ×2 / 他人のedy ×2 / Edy 勝手に使われる ×2 / Edy番号 晒す ×2 / Suica ID番号 ×2 / -hiromitsu.jp Suica OR Edy OR Felica ×2 / edy カード番号 ×2 / suica 許諾 ×2 / Edy RFID ×2 / felica 暗号機能 ×2 / Suica 暗号 ×2 / suica edy ×2 / EDY ×2 / Edyの番号のレシート ×2 / edy チャージ 機械 ×2 / EDY 安全性 ×2 / Edy番号 悪用 ×2 / club ap パスワード ×2 / suicaの仕組み ×2 / edy suica ×2 / suica id番号 ×2 / edy -hiromitsu.jp ×2 / Edyナンバーとは ×2 / Suica 運賃計算 ×2 / Felica 安全性 ×2 / 高木浩光 Felica ×2 / Edyナンバーはどのように使われるものか ×2 / Edy 悪用 ×2 / edy 履歴 ×2 / edy番号を知るには ×2 / Edy番号から個人情報 ×2 / pASORI できること ×2 / ampm レジ ×2 / Edy番号入力 同一 ×2 / edy 番号 個人情報 ×2 / Edy トラブル ×2 / Suica ナンバー ×2 / edy番号 ×2 / Edy 個人情報 ×2 / edy id番号 ×2 / Edy レシート ×2 / Edy 仮パスワード ×2 / edy viewer 安全性 ×2 / 他人のEdy ×2 / pasori RFID ×2 / edyナンバー コード ×2 / Edy 暗号鍵 ×2 / パソリ 安全性 ×2 / edy番号 秘密 ×2 / edy番号 他人 ×2