2006年07月24日

■ Windowsの「.p7s」拡張子に対するデフォルトの関連付けは不適切

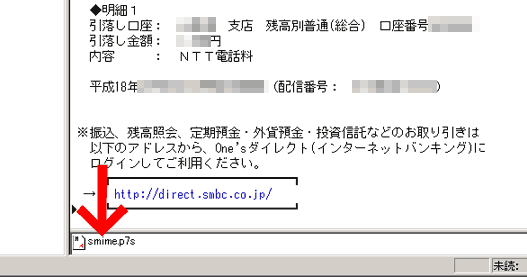

S/MIME署名されたメールをS/MIMEに対応していないMUA(電子メール利用ソフト)で表示すると、「smime.p7s」という添付ファイル付きの形で表示される(図1)。

これは、RFC 2633にあるように、S/MIMEが、署名データをMIMEの添付ファイルの形式で付加するように設計されているからだ。

3.4.3.3 Sample multipart/signed Message

Content-Type: multipart/signed;

protocol="application/pkcs7-signature";

micalg=sha1; boundary=boundary42

--boundary42

Content-Type: text/plain

This is a clear-signed message.

--boundary42

Content-Type: application/pkcs7-signature; name=smime.p7s

Content-Transfer-Encoding: base64

Content-Disposition: attachment; filename=smime.p7s

ghyHhHUujhJhjH77n8HHGTrfvbnj756tbB9HG4VQpfyF467GhIGfHfYT6

4VQpfyF467GhIGfHfYT6jH77n8HHGghyHhHUujhJh756tbB9HGTrfvbnj

n8HHGTrfvhJhjH776tbB9HG4VQbnj7567GhIGfHfYT6ghyHhHUujpfyF4

7GhIGfHfYT64VQbnj756

--boundary42--

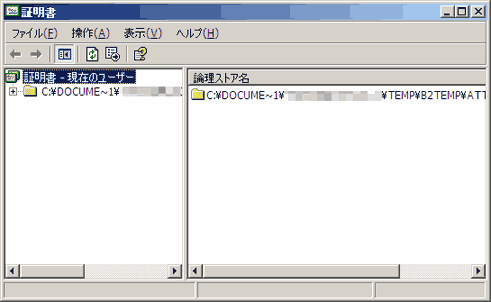

この添付ファイルをダブルクリックで開くとどうなるか。Windowsでは証明書ビューアが起動する(図2)。

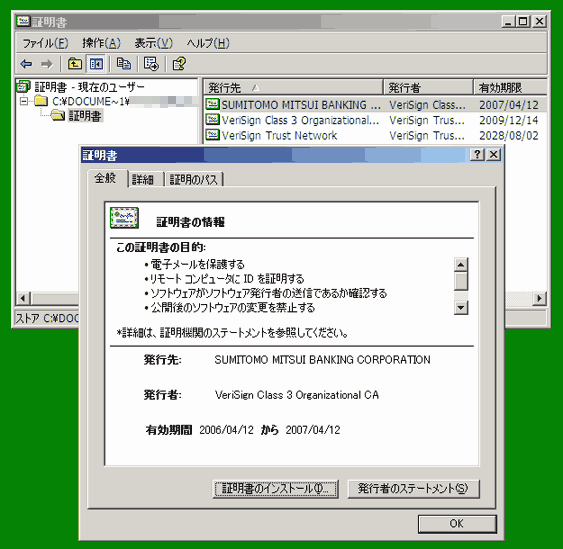

ここで中身を見ていくと署名者の証明書が見つかる。ダブルクリックすると証明書が表示される(図3)。

ここで、証明書が正当なものと確認できたからといって、S/MIME署名メールが正当なものと判定できたと誤解してはいけない。

これは単に署名に用いられた証明書を表示しただけであり、元々証明書自体は誰にでもコピーできるものだ。たとえば私が、三井住友銀行から送られてきたメールに添付されている「smine.p7s」ファイルを保存して、自分のメールに添付して誰かに送信すると、受け取った人は上の手順でダブルクリックしていくと、正当な三井住友銀行の証明書を目にすることになるだろう*1。

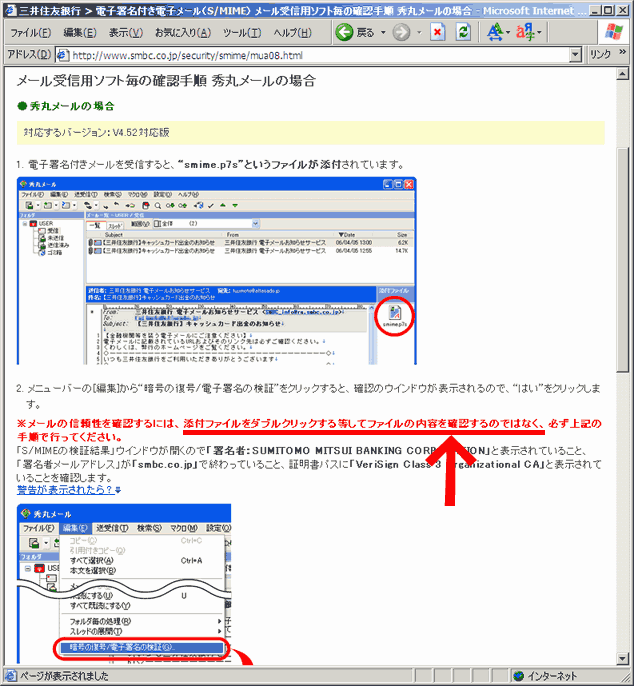

三井住友銀行のサイトにある「メール受信用ソフト毎の確認手順」の説明でも、添付ファイルを開く方法で確認してはいけない旨の注意書きがなされている(図4)。

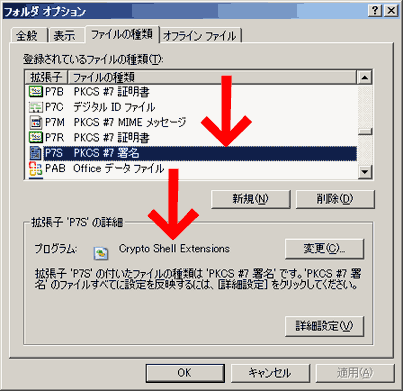

このような誤解されかねない挙動をするのは、Windowsのデフォルトの拡張子設定によるものだ*2。図5のように、「.p7s」に「Crypto Shell Extensions」が関連付けされている。

署名データは署名対象の本文とセットになったときのみ意味を持つのだから、署名データ(.p7s)単体で何らかの処理ができるようになっている Windowsの設計が不適切だ*3。何にも関連付けないのが正しいのではないか。

■ 内閣官房のメルマガのS/MIME証明書がfree 60-day trial editionというセコさ

内閣官房情報セキュリティセンター発行 のメールマガジンは、創刊当初からS/MIME署名されている。

○ 当センターからのメールは電子証明書(署名者:NISC Information Systems Officer、メールアドレス:nisc-news@bits.go.jp)によって署名されています。電子証明書のないメールや、異なる署名情報が付いているメールは当センターからのものではありませんので、くれぐれもご注意下さい。

○ 当センターからのメールにはファイルは一切添付されておりませんが、お使いのメールソフトによっては電子証明書が添付ファイル(smime.p7s)として表示される場合があります。*4

内閣官房情報セキュリティセンター NISC NEWS 創刊号

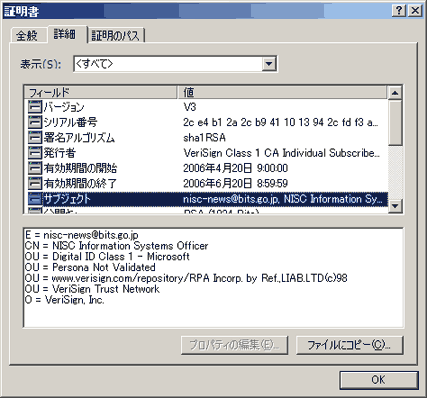

しかし、使用されている証明書の有効期限が2か月と短い。5月18日に送られてきた第2号の署名の有効期限は6月20日(図6)で、1か月間しか読むことができなかった*5。

「まあ、最初のうちだけ取り急ぎかな?」と思っていたところ、第3号の冒頭で、

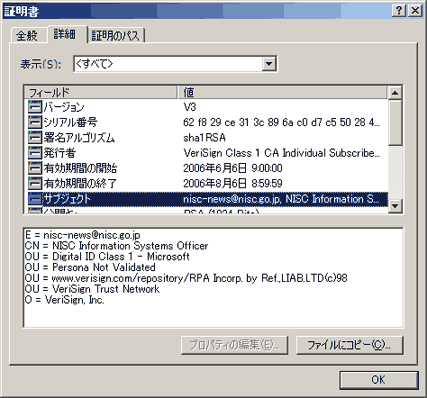

○ 当センターのドメインは6月1日を以て bits.go.jp から nisc.go.jp に変更になりました。

内閣官房情報セキュリティセンター NISC NEWS 第3号

と書かれていた*6。「なるほど、ドメイン変更が予定されていたから臨時だったのか」と一瞬思ったが、第3号のS/MIME署名メールも、ふたたび2か月期限の証明書になっていた(図7)。

もしかして、VeriSign の free 60-day trial edition を常用するつもりなのだろうか?

むろん、オレオレ認証局を安直に入れさせて憚らないどこぞの省より十万倍ましだというのは、もはや説明するまでもなく理解されるところだ。

*1 Outlook ExpressなどのS/MIME対応MUAで受信した場合でも、S/MIME形式でない方法で単にファイル「smime.p7s」が添付されたメールを受信した場合、改竄されているとの警告は出ない。(署名されているとのマークも出ないが。)したがって、正しいS/MIME署名メールで「smime.p7s」の添付ファイルが見えないようにうなっているMUA(Outlook Expressなど)では、「smime.p7s」の添付ファイルが見えるときは異常だと理解しなくてはならない。(混乱を避けるため、Outlook Expressしか使わないユーザは、秀丸やBecky!でS/MIME署名メールがどうなっているか、知らないでいるほうがよい。)

*2 秀丸メールについても、せっかくS/MIME対応しているのだから、smime.p7sが添付ファイルとして見えないように工夫した方がよいとは言える。Becky!のS/MIMEプラグインもそのようにした方がよい。

*3 仮にこれを「脆弱性」としてMicrosoft社に通告しても同社は脆弱性とは認めないだろうから、ここに書いて利用者に対する注意喚起としつつ、同社の知り合いには意見しておくことにする。

*4 添付されているのは証明書ではなく署名なのだが。たしかに証明書も含まれてはいるが、Windowsでダブルクリックしたときの挙動(証明書だけが表示される)に惑わされていないか?

*5 警告を無視して読むことはできる。

*6 普通ならここで、「ドメイン変更を自称するこのメール自体が偽だったら? 前号で予告もされてなかったしな。」と疑うべきところだが、go.jp ドメインなので、まあ疑う必要はないといったところか。(でも、go.jpドメインの管理ってどうなってるの?)

いつも頼りにしてます。高木先生。 「なるほど、ドメイン変更が予定されていたから臨時だったのか」と一瞬思った 高木浩光@自宅の日記 - Windowsの「.p7s」拡張子に対するデフォルトの関連付けは不適切, 内閣官房のメルマガのS/MIME証明書がfree 60-day trial edition....

今日は我が家からも富士山が見えたらしい。 まえに通っていた定食屋で「こんなんあったなあ」と話をした。 「うんうん。好きだったよねえ、あれ」と、カミサンは覚えていたよう。 「つくれる?」と聞いてみたら「やってみましょう」とのお答え。 【肉豆腐定食】。すき焼き..

- https://m.sogou.com/web/sl?pid=sogou-mobb-c7c3e78e3c9d26cc&k... ×4 (2020-07-03)

- http://www.bing.com/search?q=p7s&form=MSNH14&sc=8-4&sp=-1&qs... ×4 (2016-11-21)

- https://www.bing.com ×6 (2016-02-28)

- https://www.bing.com/ ×56 (2016-02-16)

- https://www.google.com ×11 (2015-12-08)

- https://www.google.co.jp ×192 (2015-08-23)

- http://search.fenrir-inc.com/?hl=ja&channel=sleipnir_3_w&saf... ×4 (2013-10-16)

- Seesaaブログ [pcclick] ×51 : 41, 6, 4 (2013-10-03)

- http://search.fenrir-inc.com/?hl=ja&channel=sleipnir_3_w&saf... ×4 (2013-08-09)

- http://www.bing.com/search?q=p7s&src=ie9tr ×6 (2013-03-25)

- http://search.fenrir-inc.com/?hl=ja&channel=sleipnir_2_w&saf... ×7 (2012-09-28)

- http://search.fenrir-inc.com/?hl=ja&channel=sleipnir_2_w&saf... ×5 (2012-08-31)

- http://www.bing.com/search?q=p7s&form=OSDSRC ×4 (2012-05-15)

- http://www.bing.com/search?q=.p7s&src=ie9tr ×5 (2012-04-24)

- http://app.f.m-cocolog.jp/t/typecast/484013/470338/74846740 ×31 (2012-04-21)

- http://websearch.rakuten.co.jp/Web?tool_id=1&ref=chext&qt=p7... ×7 (2012-01-13)

- ココログ [csms-seo cocolog] ×140 (2011-11-28)

- http://websearch.rakuten.co.jp/?tool_id=1&rid=2000&qt=拡張子 p7... ×4 (2011-09-07)

- はてなブックマークコメント ×64 : 47, 8, 5, 4 (2011-05-29)

- http://www.bing.com/search?q=Crypto Shell Extensions&src=IE-... ×4 (2010-11-12)

- http://www.bing.com/search?q=p7s&src=IE-SearchBox&FORM=IE8SR... ×9 (2010-07-17)

- http://websearch.rakuten.co.jp/?tool_id=1&rid=2000&qt=拡張子 p7... ×6 (2010-04-08)

- http://www.two-hearts.net/2010/01/smimep7s.html ×28 (2010-03-29)

- http://websearch.rakuten.co.jp/?tool_id=1&rid=2000&qt=.p7s ×7 (2009-12-11)

- http://websearch.rakuten.co.jp/?tool_id=1&rid=2000&qt=smime.... ×6 (2009-11-19)

- http://websearch.rakuten.co.jp/?tool_id=1&rid=2000&qt=p7s ×23 (2009-11-14)

- http://www.bing.com/search?q=p7s&src=IE-SearchBox&Form=IE8SR... ×7 (2009-09-29)

- はてなブックマークコメント [2404602/高木浩光@自宅の日記 - Windowsの「.p7s」拡張子に対するデフォルトの関連付けは不適切, 内閣官房のメルマガのS/MIME証明書がfree 60-day trial edition..] ×11 (2008-12-18)

- http://s.luna.tv/search.aspx?client=lunascape&s=0&gl=jp&hl=j... ×6 (2008-12-15)

- http://s.luna.tv/search.aspx?client=lunascape&s=0&gl=jp&hl=j... ×5 (2008-11-06)

- ime.nu /20060724.html ×5 (2008-04-29)

- Twitter [_AWAWA_] ×2 : 1, 1 (2008-02-06)

- http://search.live.com/results.aspx?mkt=es-es&FORM=TOOLBR&q=... ×4 (2008-02-04)

- はてなブックマークコメント [2404602] ×37 (2007-11-27)

- ココログ [stressfulangel cocolog] ×40 : 22, 8, 8, 2 (2007-10-29)

- はてなダイアリー [otn] ×8 : 3, 3, 1, 1 (2007-09-23)

- はてなブックマークコメント [2409077] ×14 (2007-07-10)

- http://search.live.com/results.aspx?q=拡張子 p7s&src=IE-SearchB... ×4 (2007-06-28)

- Twitter [jazzanova] ×3 : 2, 1 (2007-05-15)

- http://search.live.com/results.aspx?q=p7s&src=IE-SearchBox ×5 (2007-04-04)

- http://search.live.com/results.aspx?mkt=ja-jp&FORM=TOOLBR&q=... ×4 (2006-12-27)

- fc2 blog [loveken.blog64] ×5 : 4, 1 (2006-08-05)

- mixi bbs [5964968] ×2 : 1, 1 (2006-07-26)

- http://hpcgi3.nifty.com/mmix/wiki.cgi?log200607 ×10 (2006-07-26)

- p7s ×4341 / .p7s ×1268 / 拡張子 p7s ×939 / smime.p7s ×760 / p7s 拡張子 ×672 / Crypto Shell Extensions ×365 / p7sファイル ×236 / キーワード不明 ×132 / P7S ×107 / p7s ×92 / smine.p7s ×76 / crypto shell extensions ×72 / .p7s 拡張子 ×68 / 拡張子 .p7s ×55 / 拡張子 P7S ×53 / .p7s file ×38 / P7s ×37 / crypto shell extensionsとは ×36 / p7s ファイル ×32 / *.p7s ×32 / p7sとは ×31 / smime p7s ×30 / 拡張子p7s ×30 / smime.p7s becky ×29 / 拡張子 p7s ×28 / 拡張子 p7s ×25 / smime.p7s 添付 ×25 / crypto shell extensions ない ×24 / 証明書 p7s ×23 / p7s ×23 / "p7s" ×22 / S/MIME 添付ファイル ×21 / "Crypto Shell Extensions" ×20 / .P7S ×19 / p7s 開く ×18 / p7s拡張子 ×18 / becky smime ×18 / P7S ファイル ×15 / s mime 証明書 ×14 / s/mime 添付ファイル ×14 / smime ×14 / smime 証明書 ×14 / p7s 証明書 ×14 / S/MIME 証明書 ×13 / smime.p7s とは ×13 / smime.p7s outlook ×13 / 秀丸メール S/MIME ×12 / becky!2 s/mime ×12 / Crypto Shell Extensions とは ×11 / becky s/mime ×11 / p7S ×11 / becky p7s ×10 / 証明書 拡張子 ×10 / P7Sファイル ×10 / P7S 拡張子 ×10 / crypto shell extension ×9 / Becky S/MIME ×9 / S/MIME ×9 / Crypto Shell ×9 / p7s ×9 / p7s becky ×9 / 秀丸メール SMIME ×9 / crypto shell ×9 / ".p7s" ×9 / .p7s とは ×8 / smime.p7sとは ×8 / becky smime.p7s ×8 / windowsメール 拡張子 ×8 / smime becky ×8 / .p7s ×8 / Crypto Shell Extensionsとは ×8 / .p7sとは ×8 / SMIME 証明書 ×7 / p7s 拡張し ×7 / 拡張子 P7s ×7 / SMIME ×7 / 拡張子 P7S ×7 / .p7s ファイル ×7 / smine p7s ×6 / Becky! S/MIME ×6 / outlook express 添付ファイル 見えない ×6 / S/MIME証明書 ×6 / Crypto Shell Extension ×6 / 拡張子 p7s 開く ×6 / 添付ファイルが見えない ×6 / windowsメールの拡張子 ×6 / becky S/MIME ×6 / p7s outlook ×5 / p7s とは ×5 / 秀丸メール s/mime ×5 / p7s ファイル 開く ×5 / 拡張子 関連付け ×5 / p7s形式 ×5 / ファイル p7s ×5 / 秀丸メール smime.p7s ×5 / Crypto Shell Extensions 関連付け ×5 / Windows 証明書 ×5 / smime.p7s 開く ×5 / p7sという拡張子 ×5 / outlook 添付ファイル p7s ×5 / s/mime 添付 ×4 / 拡張子.p7s ×4 / crypto shell extensions とは ×4 / Outlook Express 添付ファイルが見えない ×4 / MIME 関連付け ×4 / s/mime 秀丸メール ×4 / outlook p7s ×4 / 拡張子 p7sとは ×4 / S/MIME 秀丸 ×4 / 秀丸 s/mime ×4 / p7s メール ×4 / Becky SMIME ×4 / p7s 添付ファイル ×4 / 署名 p7s ×4 / 添付ファイル 証明書 ×4 / Windows 証明書 拡張子 ×4 / Crypto Shell Extensions windows ×4 / s/mime ×4 / p7Sファイル ×4 / S/MIME 高木 ×4 / .p7s ×4 / 電子証明書 拡張子 ×4 / 電子署名 拡張子 ×4 / Crypto Shell Extensions ファイル ×4 / 拡張子 "p7s" ×4 / 電子証明書 p7s ×4 / p7sファイルを開く ×4 / 拡張子 .p7s ×4 / S/MIME 秀丸メール ×4 / .p7sファイル ×4 / PKCS7 拡張子 ×3 / outlook express 添付ファイル 関連付け 変更 ×3 / mime 拡張子 ×3 / Windows メール 拡張子 ×3 / smime 署名 ×3 / 拡張子 msg 開く 方法 ×3 / p7s ファイル形式 ×3 / outlook express 添付ファイルが見えない ×3 / SMIME outlook ×3 / Crypto shell extensions ×3 / Crypto Shell Extensions 証明書 ×3 / OUTLOOK smime.p7s ×3 / Crypt Shell Extensions ×3 / smime.p7s 秀丸 ×3 / p7sファイルって ×3 / PKCS 7 拡張子 ×3 / .p7s 開く ×3 / smime.p7s 添付ファイル ×3 / crypt shell extensions ×3 / RFC SMIME ×3 / 拡張子 msg OE ×3 / smime.p7s beckey ×3 / outlook 添付ファイルが見えない ×3 / P7S拡張子 ×3 / 拡張子 関連付け デフォルト ×3 / p7s 署名 ×3 / becky s mime ×3 / smime 開く ×3 / "crypto shell extensions" ×3 / 。p7s ×3 / smime.p7s 証明書 ×3 / Windowsメール 拡張子 ×3 / P7S ×3 / 添付ファイル 見えない ×3 / 関連付け デフォルト ×3 / 証明書 .p7s ×3 / smine becky ×3 / p7sって ×3 / boundary42 ×3 / 署名 高木浩光@自宅の日記 情報セキュリティセンター ×3 / smime.p7s windows ×3 / s mime 添付ファイル ×3 / SMIME.P7S ×3 / S/MIME Becky ×3 / .p7s 証明書 ×3 / SMIME 改竄されて ×3 / メールの添付ファイルが見えない ×3 / p7s ソフト ×3 / SMIME Becky ×3 / outlook 電子証明書 表示 ×3 / p7s 添付 ×3 / 拡張子が不適切 ×3 / ファイル 拡張子 p7s ×3 / windows s/mime ×3 / 拡張子 MSG MIME ×2 / smime.p7s のファイルの開き方 ×2 / smime.p7s Becky ×2 / "smime.p7s" ×2 / smime 拡張子 ×2 / ファイル形式 p7s ×2 / p7s 拡張 ×2 / becky smine ×2 / メール 添付ファイル 見えない ×2 / 「smime.p7s ×2 / S/mime 拡張子 ×2 / ".p7s" 拡張子 ×2 / multipart signed ×2 / 秀丸メール RFC ×2 / sumime.p7s ×2 / メール s mime 添付ファイル ×2 / 秀丸メール 電子証明書 ×2 / S/MIME application/pkcs7-signature; name="smime.p7s" ×2 / 電子署名付きファイル 拡張子 ×2 / 添付 p7s ×2 / smime.p7s outlook express ×2 / 秀丸 S/MIME ×2 / simple.P7s 開く ×2 / 拡張子 デフォルト ×2 / s/mime 高木 ×2 / S/MIME 拡張子 ×2 / BECKY 関連付け ×2 / メール p7s ×2 / crypto shell Extensions ×2 / ファイル形式 p7s ×2 / "S/MIME形式" ×2 / 拡張子p7s ×2 / PKCS #7 証明書 Crypto Shell Extensions ×2 / Outlook 添付 デフォルト ×2 / p7s 中身 ×2 / Content-Disposition Becky ×2 / crypto shell extention ×2 / .p7s 添付ファイル ×2 / 拡張子 表示 ×2 / windowsメール 関連付け ×2 / OUTLOOK 添付ファイルが見えない ×2 / smime. 証明書 ネットバンキング 添付ファイル ×2 / becky 秀丸メール ×2 / 証明書の保存先 p7s ×2 / 高木浩光 goドメイン ×2 / becky s/mime 証明書 ×2 / メール 拡張子 p7s ×2 / multipart/signed ×2 / Windows 拡張子 関連付け ×2 / 秀丸 SMIME ×2 / p7sファイル 開く ×2 / Becky 署名 デフォルト MIME ×2 / 秀丸メール 証明書 ×2 / smine 添付 ×2 / p7s Becky! ×2 / p7s 秀丸メール ×2 / smime.p7s 何の拡張子ですか ×2 / crypto shell extensions microsoft outlook ×2 / dau 拡張子 ×2 / 添付ファイル 見えない outlook ×2 / becky 署名者 証明書 ×2 / 内閣官房情報セキュリティセンター ×2 / Crypt Shell Extension ×2 / .P7s 拡張子 ×2 / becky 署名 有効期限 ×2 / crypto shell extensions 関連付け ×2 / 電子署名 p7s ×2 / 添付ファイル p7s ×2 / SMIME 添付 ×2 / smime 開くには ×2 / p7s 証明書 インストール ×2 / S/MIME 期限 ×2 / S/MIME 証明書 添付 ×2 / outlook 添付ファイル smime ×2 / s/mime 署名対象 ×2 / メール 署名 添付ファイル ×2 / p7s Becky ×2 / outlook smime.p7s ×2 / p7s Outlook Express ×2 / multipart/signed 添付ファイル ×2 / S/MIME Content-Type ×2 / Windowsメール 関連付け ×2 / 秀丸メール 拡張 ×2 / OutlookExpress 添付ファイルが見えない ×2 / SMIME.P7S BECKY ×2 / multipart/signed Becky ×2 / p7s ビューア ×2 / This is an S/MIME signed message ×2 / P7s 拡張子 ×2 / Free S/MIME ×2 / 証明書 拡張 ×2 / 証明書 添付ファイル ×2 / メール 証明書 添付 ×2 / SMIMEとは ×2 / S/MIME Becky! ×2 / windows 拡張子 ×2 / s/mime 有効期限 ×2 / 銀行 証明書 拡張子 ×2 / 関連付け %1 ×2 / ,p7s ×2 / p7sファイル 解凍 ×2 / p7s 拡張子 ×2 / bits.go.jp ×2 / S/MIME形式 開く ×2 / 関連付け ×2 / outlook express 添付 関連付け ×2 / ファイル *.p7s ×2 / OUTLOOK SMINE ×2 / p7sファイル OUTLOOKEXPRESS ×2 / Outlook Express 関連付け ×2 / smime windows ×2 / S/MIME p7s ×2 / 拡張子 関連づけ ×2 / S/MIMEプラグイン 署名 ×2 / 拡張子 デフォルト 変更 ×2 / 秀丸 p7s ×2 / .p7s? ×2 / micalg ×2 / Outlook Express 添付ファイル 関連付け ×2 / smine 添付ファイル ×2 / 拡張子ファイル メール ×2 / windows 証明書 拡張子 ×2 / 秀丸メール 拡張子 ×2 / 電子証明書 p7s ×2 / verisign free ×2 / 添付ファイル SMIME ×2 / p7s 表示 ×2 / /p7s ×2 / smime 添付 ×2 / s/mime 証明書 ×2 / becky 証明書 ×2 / smime 添付ファイル ×2 / smime ファイル ×2 / Outlook smime.p7s ×2 / s/mime 期限切れ ×2 / 高木 署名 メール ×2 / smime .p7s ×2 / 高木浩光 ×2 / p7s File ×2 / smime 対応 ×2 / p7s. ×2 / 内閣官房 ×2 / application/pkcs7-signature ×2 / P7 ×2 / 拡張子 関連付け 変更 ×2 / becky Smime ×2 / 内閣 メール ×2 / 拡張子 関連付けない ×2 / Crypto shell Extension ×2 / smime.p7s 確認方法 ×2 / 署名ファイル 拡張子 ×2 / p7s file ×2 / S/MIME 図 ×2 / 秀丸 拡張子 関連付け ×2