2005年12月05日

■ リダイレクタの存在は脆弱性か?

星澤さんの2日の日記 に出ていた件、ITmediaにも記事が出ており、次のように要点が書かれている。

このフィッシングメールは、571.94ドルの税金還付を受けるためにIRSのサイ トで手続きをするようにと受信者に伝えている。より本物らしく見せるため、 このメールはメール内のURLを直接クリックするのではなく、ブラウザのアド レスバーにコピー&ペーストするよう指示している。このURLは本物 の IRSサイトのドメイン名を使っているが、このサイトの設定ミスのために、 フィッシング詐欺犯が設置した偽のサイトにリダイレクトされてしまう。 (略)

「これは典型的なフィッシングよりも高度だ。URLが——最初は——本物のサイトにつながるからだ」とSophosのセキュリティコンサルタント、 グラハム・クルーリー氏は語る。

政府サイトの設定ミスを突いたフィッシング, ITmediaニュース, 2005年12月1日

この問題は、広く信頼されているドメイン名のサイト上に、「リダイレクタ」 (任意のURLへ自動ジャンプさせるCGIプログラム)が存在する場合、攻撃者が 被害者に見せるURLのドメイン名がその信頼されたドメイン名であっても、最 終的なアクセス先は、攻撃者が指定する任意のサイトとなってしまうというも のだ。たとえば、

http://example.go.jp/redirect?url=http://phisher.example.com/

というURLを見せられたときに、「go.jpのサイトだな」と信用してアクセスし ても、最終的に表示される画面は「phisher」のページとなるということだ。 (後ろの方の怪しげなURLは「%」エンコードでわかりにくくすることができる。)

問題を指摘したSophosは、これを「明らかなセキュリティ上の設定エラーが IRS の正規 Web サイト上にあり」と位置づけたとされて いるが、さて、これは本当に脆弱性として扱うべき(修正されるべき)ものだ ろうか。

まず、本当に「設定」で回避することができるのか。リダイレクタの大半は、 任意のサイトへのリダイレクトを目的としている。その場合、このような悪用 をされないようにするには、Refererをチェックするしかない。Refererが空の 場合は、機能しないようにする必要があるので、Refererの送出を止める設定 のブラウザを使用している閲覧者は、そのリダイレクタ経由でのリンクを使え なくなってしまう。

リダイレクタ自体が不要だということは、多くの場合に言えるかもしれない。 大して必要でもないのに、閲覧者のアクセス動向を探る(どのリンクをクリッ クして外部サイトにジャンプしたかの記録をとる)ために安易にリダイレクタ を設けているサイトも少なくないかもしれない。

だが、本当にリダイレクタが必要な場合はどうすればよいだろうか。

「リダイレクタの存在は脆弱性ではない」という見方もできる。

ちょうど先日、JNSAのフォーラムで「安全なWeb利用の鉄則」という講演をし てきた。これは以下にレポートされている。

- シンプルな安全確認ルールとそれに則ったサイト作りを〜産総研高木氏講演, INTERNET Watch, 2005年12月2日

この講演の要旨は、利用者の自衛手段となる「鉄則」を明確にし、利用者とサ イト運営者の責任分界点を明確にすることが必要であるとするものであるが、 その「鉄則」は簡潔でなければならず、過剰な手順を教えるのは誤りであると いうことを主張している。

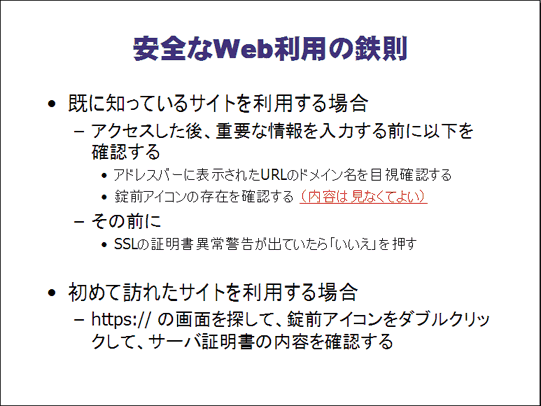

結論として挙げた鉄則は以下である。(スパイウェアに感染していないことを 前提とした場合。)(Webブラウザに脆弱性がないことを前提とした場合。)

つまり、利用者の簡潔な鉄則は、情報を入力する直前で今見ている画面を確認 することである。

ジャンプ前にジャンプ先が信用できるサイトかどうかを確認する方法がダメな 理由は、情報の入力にSSLの使用を前提としている場合、最初に確認した信頼 できるサイトから入力画面に到達するまでに辿ったページに一つでもSSLを使 用していないページがあったなら、そこでパケット改竄されて、違うところへ 飛ばされている可能性があるので、ジャンプ前では確認にならないからだ。

SSLを使用しない場合であっても、複数のリンクを辿っていく場合、常に信用 できるところを辿っているか確認する意識を継続しないといけないのだから、 あまり現実的な方法ではない。

このような利用の鉄則が周知されていれば、リダイレクタがどこにあろうと問 題ではなくなる。

とはいえ、「利用者への周知など無理だ」という理由から、「無用なリダイレ クタは排除した方がよい」ということも言えるのだろう。しかし、そうすると、 すべての著名サイトはリダイレクタを設けてはならないということになってし まう。

選択肢は、次の二つ。

- リダイレクタは脆弱性ではないと考え、利用者が入力時確認を徹底する。

- すべてのリダイレクタの存在は脆弱性であるということにして、リダイ レクタを設けたいときは、信用性の低いドメイン名を使うか、数値形式のIPア ドレス(ホスト名でアクセスできない)を使った別サーバに設置する。

リダイレクタを撲滅させたいがために、リダイレクタ設置者の責任を追及する あまり、利用者の本来なすべき確認手順の周知をおろそかにするということが 起きがちだ。いずれにせよ、簡潔な利用の鉄則の周知を怠らないべきである。

ところで、携帯電話にはアドレスバーがないので、この鉄則は携帯電話のWeb ブラウザには適用できない。携帯電話では、ジャンプ前(メールからURLにジャ ンプするときや、QRコードで読み取ったURLにジャンプするとき)で確認する しかない。

ということは、アドレスバーのない携帯電話では、リダイレクタがあってはな らない(もしくは、リダイレクト時に携帯電話のブラウザが確認画面を出す必 要がある)ことになる。

と、書いてみたが、同じことは去年4月28日の日記に書いていた。