2005年12月24日

■ Phishing対策ツールバーなんていらない! 元々あるIEの機能を使う

安全なWebサイト利用の手順

- シンプルな安全確認ルールとそれに則ったサイト作りを〜産総研高木氏講演, INTERNET Watch, 2005年12月2日

の講演で述べた「シンプルな安全確認ルール(手順)」というのがどういうも のかというと、まず、次の2つの状況によって手順を分ける。

- 初めて訪れたサイトを利用しようとするとき

- 既に何度か使ったことのあるサイトを利用しようとするとき

初めて訪れたサイトでは、サーバ証明書の内容を読んで、書かれている会社名 や住所が、自分が今使おうと想定している相手なのかどうかを確認し、間違い なければ利用を開始し、次回に備えてそのドメイン名を暗記しておく――(A)。

既に使ったことのあるサイトに訪れたつもり(偽サイトかもしれない状況で) のときは、アドレスバーに表示されたドメイン名を見て、記憶しているものと 同じかを確認し、重要な情報を入力するときは、錠前アイコンの存在を見て、 SSLが使用されているかを確認する――(B)。

この手順は、Web黎明期から変わることなく暗に求められてきた、利用者の基 本リテラシである。

特に(B)の手順は、先日話題にした三井住友銀 行のセキュリティ教室に書かれている通り(そこではsmbc.co.jpに特化 して書かれているが、上の手順はそれを一般化したもの)であり、(B)に補足 すべき「ポップアップウィンドウを信用しない」といった事項は、三井住友銀 行のセキュリティ教室に書かれている。

手順の困難さ

とはいえ、こうした手順を踏むことに困難さがあったため、phishingの被害が 拡大したのだろう。その困難さとは次のものと考えられる。

まず難しいのは、(B)の手順において、

- アドレスバーに表示されたURLからドメイン名部分を正しく抽出すること

- ドメイン名のアルファベット文字を間違いなく読み取ること

- 記憶しているドメイン名と一致するかを間違いなく判断すること

であろう*1。1.については、

先頭から順に見て「//」より後ろに現れる最初の「/」より前の部分のうち 最後の部分

という文法を知っていないといけないし、2.は、「l」と「1」を判別できるか という問題で、現在も残る困難性である。3.は、「example.com」 「example.net」「example.co.jp」「example.jp」のどれだったか覚えていら れないという困難性である。

この困難性ゆえに騙されてしまうケースを救うためにしばしば呼びかけられる 注意喚起として、「必ずブックマークからアクセスしてください」というもの があるが、昨年12月5日の日記に書いたイー バンク銀行の送金通知メールのように、ブックマークからでは利用できない利 用形態があるのであって、だからこそphishing被害が止まらないのだから、そ のような注意には実効性がなく、それは単に「いちおう注意喚起はしましたの で」というアリバイ作りにしかなっていない。

そこで登場したのがいくつかのphishing対策ツールバーであろう。たとえば、 「PhishWall」の仕組みを見てみる。

「PhishWallデモページ」に書かれている説明によると、 PhishWallツールバーをブラウザにインストールしておくと、PhishWall対応サー バに初めて接続したとき、ツールバーに黄色の「●●●」マークが表示され、 「このWebサイトと信頼関係を結ぶためには登録作業を行ってください」とい うダイアログウィンドウが現れる。ここで「登録する」ボタンを押すと、次回 以降も含めて、そのサイトに訪れると「●●●」マークが緑色で表示されると いう。

つまり、PhishWallのこの仕組みは、前述の(B)の手順を機械化して、1.〜3.の 困難性を排除するものと言える。

元からある機能で困難を克服

だが、そんな機能はいらない。元々あるInternet Explorerの機能を使えば同 じことができるのだ。

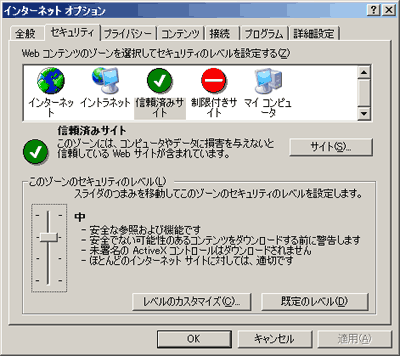

それは、「信頼済みサイトゾーン」(図1)を活用することである。

まず、初めてサイトを訪れたとき、利用者は前述(A)の手順にしたがって、そ のサイトを今後を含めて使うかどうか判断する。今後も使うと決めたとき、 「次回に備えてドメイン名を暗記しておく」の替わりに、次の操作をする。

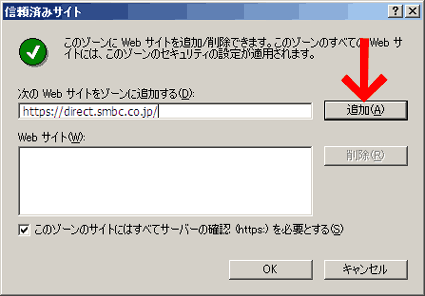

図1の「サイト」ボタンを押し、信頼済みサイトゾーンに現在表示中のサイト を追加する(図2)。

このようにしておけば、次回以降このサイトを利用する際、必要な(B)の手順 は、ステータスバーを見るだけで済むことになる。つまり、図3のように、ス テータスバーに緑色のマークと「信頼済みサイト」という表示が現れるのを 確認する。

これで、(B)の1.〜3.の困難は克服できる。

注意: 信頼済みサイトゾーンにサイトを登録する場合、必ず、信頼済みサイト ゾーンのセキュリティレベルを「中」以上にすること。また、インターネット ゾーンでユーザ独自に無効に設定している機能は、信頼済みサイトゾーンでも 無効に設定した方がよい。設定の注意点については「やってはいけないセキュリティ設定指示 Top 15 (Windows XP SP2編)」を参照。

次に、この記事に図解されているように、PhishWallのシステムは、他のいくつかの類似ツール バーと違って*2、サーバ側にも専用ソフトを 設置して公開鍵暗号を使い、サーバが偽でないことの確認を安全なものにして いる(通信路上でのパケット改竄などによる攻撃を防止している)ようである が、これも、Internet Explorerが元々持っている機能でほぼ同等のことを実 現できる。

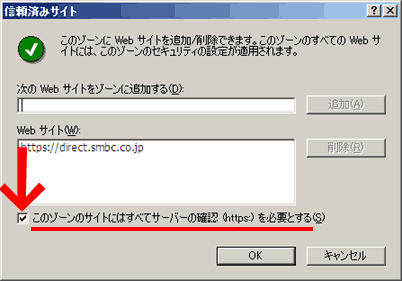

つまり、図4のように、信頼済みサイトゾーンの登録サイト設定で、「このゾー ンのサイトにはすべてサーバの確認(https:)を必要とする」のチェックをオン にしておくことが、それに相当する。

日本語版のWindowsではここが「確認を必要とする」と曖昧な表現になってい るが、英語版Windowsでは、「Require server verification (https:) for all sites in this zone」と書かれており、「server verification」とは、 サーバ証明書のPKIとしての検証処理のことを指すのだろう。

ここがチェックされている場合、信頼済みサイトゾーンには https:// のペー ジしか登録できなくなり、https:// のページに正常にアクセス*3したときだけ、信頼済みサイトゾーンの緑マークが表示される。

このように、PhishWallがやっている鍵の検証は、従来からWindowsが備えてい たWebブラウザ用PKIによって、同じように検証できるのである。

初めて訪れたサイトの信用をどう確認するか

そうすると、PhishWallの存在意義は何だろうか。

(B)の手順の困難さを解決するものとしての意義はほとんどない。

強いて挙げるならば、信頼済みサイトゾーンへの登録は手作業で行わなければ ならないところが、ボタンひとつでできるようになることと、もうひとつは、 認証局の信頼性の影響*4であろう。

有意な違いは、サイトを初めて訪れたときの効用にある。

ツールバーがないときは、(A)の手順で、サイトが自分の意図したところかど うか調べることになるが、ここで、正規のサーバ証明書があるからといって、 信用できるサイトだということにはならない。なぜなら、Web用サーバ証明書 を発行する認証局は、基本的には、発行先の組織の社会的信頼について確認し ないからだ。

ただ、一部の認証局が、組織の社会的信頼も評価して、一定以上の水準の組織 に対してだけ、証明書を発行するサービスを提供することはあり得る。この場 合、そのことを知ったうえ、そのサービスにより発行された証明書であること を示す記述がサーバ証明書に書かれているのを読んで、ユーザが確認すること になる。

しかし現実問題として、詐欺師たちがそれらしい名前のペーパー会社を作って、 正規の実在証明付き証明書を手に入れて、偽サイトを立ち上げる可能性は否定 できない。それをどうやって防止できるだろうか。SSLを公平に誰でも使える ようにと敷居を下げれば詐欺師に悪用され、詐欺師に悪用されないようにと敷 居を高くすれば、誰もSSLを使わなくなりオレオレ証明書が蔓延してしまう。

PhishWallは言わば、極めて限定した相手にしか販売しない認証局のような働 きをしている。

今の段階はそういう仕組みも成り立ち得る。銀行とクレジットカード会社だけ に販売しているうちは、売るか売らないかの判断を客観的に行うことができる。 だが、将来こうしたシステムが普及していって、我も我もとPhishWallサーバ を買いたいと言い出したらどうなるだろうか。「お前には売らない」という判 断基準を、どうやって設けるかという問題に直面することになる。

客観的基準がなくても自動的にそれを決定できるメカニズムがある。それは、 価格だ。ライセンス料が、数百万円から数千万円に設定されていれば、詐欺師 達はそれを買いに来ないだろう。詐欺師達は、詐欺行為によって得られる不正 利益の期待値と、詐欺行為にかかる費用を天秤にかけて、見合う手段でしか詐 欺をはたらかない。

そうすると、専用のサーバシステムを販売しなくても、単に高額な登録ライセ ンス料を受け取るだけのサービスを始めることで、同等のphishing対策ビジネ スを展開できるのではないかと思えてくる。このとき、技術的には既存のSSL のサーバ証明書を使えばよい。高額料金の支払い能力によって「認証」済みの サイトの、証明書リストを提供するサーバを用意しておき、それをダウンロー ドして照合するだけのツールバーを配ればいい。正規サイトの管理者が行う手 順は、(1)普通の認証局から数万円でSSLのサーバ証明書を買ってSSLサーバを セットアップし、(2)phishing対策ビジネス会社に1千万円払って自分のサイト の証明書を登録してもらう――と、これだけだ。

だが、技術的にも管理的にも何もやっていないに等しい(ツールバーは開発し て配っているにしても。サーバも準備しているにしても)単なる登録業務の会 社に、1千万円払うということに納得できる管理者はいないかもしれない。セ キュリティモデルとしては正しいが、釈然としない。せめて、技術的に意味が あるかのような専用システムを買わないと納得できないのではなかろうか。

公式サイトの垣根で奪われる自由

もうひとつの道は、高額料金で「認証」するのではなしに、主観的基準によっ て、販売先を選ぶという方向性である。これは、携帯電話会社の「公式サイト」 のモデルに似ている。しかしそれは、「インターネット的」でない代物だ。

インターネットが旧来の電話会社がやってきたことと根本的に異なっていたの は、常に自由と平等が尊重され、独占を避けるよう技術が設計されてきたこと だ。だからこそこれまでのような発展があったはずだ。

WebブラウザにSSLが初めて搭載されたときにも、ブラウザ製造者が自ら認証局 ビジネスも展開するなどということはしなかった。規格をオープンにして、広 く認証ビジネスに参入できるようにした*5。

携帯電話上のサービスは所詮、電話会社の恣意的なコントロールの下に置かれ たものであり、自由がない代わりに一定の安全が安易に得られている。

インターネットを電話のようにしてしまえという発想をする人もいる。通信路 だけでなく、ユーザ認証やコンテンツまで通信会社がコントロールすることで、 「インターネットの危険をなくせ」という発想だ。自由を削がれたそれは、も うインターネットとは似て非なるものである。

このまま、phishing対策を大義名分として、特定の著名事業者を恣意的に優遇 する仕掛けが広範囲にわたって導入される(パソコンにそれがプリインストー ルされて出荷されるなど)ようになると、やがて人々はそれを拠り所とするよ うになり、それなしにはネットを利用しないようになり、インターネットの自 由(インターネットで(他と平等に)サービスを提供する自由)は事実上消滅 することになるかもしれない。

そんなはずではなかった。Webを安全に利用できるための仕掛けは、初めから 組み込まれていたのだ。(A)の手順で確認し、(B)の手順で確認する。それを単 に知らされていない人達がたくさん使い始めたという理由で、このまま電話世 界へと堕ちていってしまうのか。

リテラシー向上では無理なのか

安全な利用の手順が一般の人には覚えられないなんていうのは嘘っぱちだ。 「覚えられない」なんて言う人は、必要でない確認方法を挙げて「そんなのは 無理だ」と言っている*6。三井住友銀行のセキュリティ教室に示されている単純な心得だけで、 安全に利用できるよう、Webサイトの方が構成されているべきなのだ。

もっとも、現にそうなっていないWebサイトがある(11月30日の日記参照)わけで、そうしたサイトで、「製品を買うだけで安全対 策ができる」というところが、phishing対策製品のひとつの売りなのだろう。 だが、そういう製品に毎年ライセンス料を支払うのと、画面構成を一回改修す るコストとどちらが大きいのか検討しているだろうか*7。

それでもなお、対策製品の意義はある。

ひとつは、何らかの理由で古いWindowsを使っている人達を助けることだ。ア ドレスバーにウィンドウを被せてURLを偽装する手口は、Windows XP SP2での 修正で対策されたが、Windows Meをまだ使っている人にはどうすることもでき ない。これは、まだしばらく、皆でコストを負担していかないといけないのだ ろうか。

もうひとつは、対策製品を消費者のパソコンにインストールすると、安全確認 の方法を自然に教えてくれるようになるという点だ。phishing対策ツールバー を導入しても、そのツールバーの見方を知らなければ安全にならないわけで、 ユーザはそれを学ぶのだろう。お金を出して買っただけに、その機能を勉強す ることになる。だが、それは、元々あるブラウザの安全な使い方を学ぶのとど う違うのか。

パソコンを買っても、Windowsを買っても、その「安全な使い方」はマニュア ルに書いてない。学校でインターネットの使い方を教わっても、「安全な使い 方」は教えてくれない。そこが誤りの根源ではないか。

*1 他にも、アドレスバーを偽装されるとか、「%」エンコード やパスワード部分を使って混乱させられるといった攻撃が一時期流行ったが、 現在ではブラウザ側で対策がとられているか、サイト側でポップアップウィン ドウを使うのをやめるという方向で解決が図られているところなので、これら のケースは除く。それでもなお残る利用手順の困難性について、ここでは述べ ている。

*2 他の類似機能を持つツールバーのいくつかは、 本物サイトかどうかの情報をツールバー製造元のサーバに問い合わせる(ない しそこからダウンロードする)方式を採用しているが、その問い合わせ(ない しダウンロード)を適切に暗号処理していない場合、通信路上でのパケット改 竄によって、偽サイトに接続しようとしているのに本物サイトだとの偽応答に すり替えられる危険性があると考えられる。

*3 オレ オレ証明書の警告が出たときは「いいえ」を押してアクセスを回避しなくては ならない。

*4 (B)を信頼済みサイトゾーンのマークで確認す るときに、それを偽サイトに偽装される可能性があるとしたら、サーバ証明書 の秘密鍵が流出する場合と、認証局が誤って、phishing犯に本物サイトドメイ ン用の証明書を渡してしまう場合である。サーバ証明書の秘密鍵の流出リスク は、PhishWallサーバでも同様にあるように見受けられる。つまり、Windowsに 多数登録されているサーバ証明書発行認証局のどれかひとつが事故を起こす確 率を、どう見積もるかである。PhishWallの場合では、PhishWall販売店が誤っ てphishingサイトの鍵を鍵サーバに登録してしまう事故が、それに相当するだ ろう。どちらの事故確率が低いと見積もるかだ。

*5 といっても、安全基準を満た した事業者しか、ルート認証局に登録するわけにはいかないわけだが。

*6 冒頭で挙げた講演をレポートしたINTENET Watchの記事に、

という記述があるが、これは、日経IT Proの以下の記事のことを指して発言し たものである。高木氏は、利用者に対して不要な対策を要求している例もあるとして、DNSキャッシュポイズニングに関して書かれた記事を取り上げた。

ユーザーができるDNSキャッシュ・ポイズニング対策はあるだろうか。SANSが 公表した事例のように,全く異なるサイトへリダイレクトされればユーザーも 異常に気付くだろう。だが,本物そっくりの偽サイトへリダイレクトされた場 合には「気が付きにくいだろう」(JPCERT/CCの山賀氏)。「極論すれば, 『HTTPのページは信用しない。HTTPS(SSL)のページでは,ページご とにデジタル証明書を開いて確認する』ということが,ユーザーの対策となる。 だが,これらは理想論。ユーザーに実施させるのは不可能だ」(同氏)。

勝村 幸博, 「悪質サイトへ勝手にリダイレクト」---DNSキャッシュ・ポイズニング攻撃の現状と対策(下), 日経IT Pro, 記者の眼, 2005年4月13日

これは大間違いで、INTERNET Watchの記事にレポートされている通り、

「デジタル証明書は、PKIの仕組みにより自動的に本物であるか偽者であるか を確認できるところにミソがあるのであって、目で確認するものではない。そ れよりも、(デジタル証明書の異常を示す)警告が出るか出ないだけで判断す ればよいこと」と指摘した。

ということだ。目で確認する(「実在証明」の利用をする)必然性があるのは、 初めてサイトを利用するときだけである。

*7 この記事によると、この製品の場合ライセンス料は、ユーザ一人当たり年間 600円にもなるという。これは見えない形で消費者の負担として跳ね返ってく るのだろう。ツールを利用しない人達にまで。

Google Toolbar以外のおすすめツールバー ・Ask.jp ツールバー対応ブラウザ種類:Internet Explorer 使える遊べる楽しい機能. 主な機能 ・メールやチャットで使える3000 種類以上のキャラクタ Smiley Central ・ツールバーから直接ウェブ検索、辞書検索 ・ ニュース、ショ..

- https://www.google.co.jp ×13 (2015-08-25)

- はてなブックマークコメント ×12 : 6, 2, 2, 1, 1 (2012-09-14)

- www.nantoka.com/~kei/diary/ ×66 : 50, 10, 2, 2, 1, 1 (2009-12-21)

- http://www.on-sky.net/hs/index.cgi?date=20071208 ×8 (2009-03-08)

- http://tools.rightclicksright.net/data/13458.aspx ×10 (2009-01-18)

- http://blog.sakichan.org/ja/?cat=16 ×4 (2008-08-17)

- http://blog.sakichan.org/ja/ ×4 (2008-07-23)

- http://blog.sakichan.org/ja/2008/07/23/lets_change_mobile_ne... ×60 (2008-07-23)

- http://www.on-sky.net/~hs/index.cgi?date=20071208 ×10 (2008-05-13)

- ココログ [kjunichi cocolog] ×5 (2008-03-19)

- スラッシュドットcomments [327575] ×12 : 2, 2, 2, 2, 1, 1, 1, 1 (2007-11-29)

- http://muumoo.jp/news/2006/11/12/1mixianonymous.html ×44 (2006-11-13)

- http://muumoo.jp/index.shtml ×11 (2006-11-13)

- はてなダイアリー [Pyzar] ×3 : 1, 1, 1 (2006-10-22)

- ココログ [stressfulangel cocolog] ×38 : 30, 4, 2, 1, 1 (2006-10-15)

- スラッシュドットarticle [06/08/06/2258214] ×7 (2006-08-09)

- http://targetyournews.com/?cmd=targeting&urlid=523116 ×4 (2006-08-01)

- http://search.nikkei.co.jp/c/t?keyword=痴漢画像&ws=11 ×8 (2006-07-22)

- はてなダイアリー [hanazukin] ×18 : 17, 1 (2006-05-07)

- http://search.nikkei.co.jp/c/t?keyword=痴漢画像&ws=21 ×7 (2006-04-29)

- はてなダイアリー [TTFOXZ 20060418] ×7 (2006-04-20)

- fc2 blog [yasudas.blog7] ×111 : 109, 1, 1 (2006-02-27)

- secure.ddo.jp/~kaku tdiary ×189 : 164, 16, 8, 1 (2006-02-27)

- http://itnavi.net/phishing.html ×22 (2006-01-20)

- はてなキーワード [オレオレ証明書] ×20 : 15, 5 (2006-01-13)

- RinRin王国 ×421 : 383, 24, 13, 1 (2005-12-31)

- http://tool.cafesta.com/overture/search.cgi?Keywords=痴漢画像&xa... ×22 (2005-12-31)

- セキュリティホールmemo ×939 : 654, 282, 3 (2005-12-31)

- はてなダイアリー [TTFOXZ 20051225] ×59 : 57, 2 (2005-12-27)

- はてなダイアリー [hanazukin 20051226] ×17 (2005-12-26)

- http://reima.sub.jp/sb/ ×11 (2005-12-26)

- はてなダイアリー [TTFOXZ] ×11 (2005-12-26)

- ステータスバー ://takagi-hiromitsu.jp/diary/ ×50 / phishwall ×38 / PhishWall ×36 / ツールバー ×35 / phishing ×29 / キーワード不明 ×28 / IE ツールバー ×22 / phishwallとは ×18 / Phishing ×15 / phishing 対策 ×13 / -hiromitsu.jp/diary/ Phishing ×10 / PhishWallとは ×10 / phishwall 登録サイト ×10 / Phishwall ×8 / PhishWall ×7 / ツールバー いらない ×7 / PhishWall 高木 ×6 / ie ツールバー ×6 / PhishWall ツールバー ×6 / PhishWall ポップアップ ×6 / 正規 Windows の検証回避 ×6 / phishwall いらない ×6 / 正規 Windows の検証 回避 ×6 / ツールバー 偽装 ×5 / TAKAGIツールバー ×5 / PhishWall いらない ×5 / SSL証明書の見方 ×5 / 高木浩光 PhishWall ×5 / ツールバーがない ×5 / PhishWall 危険性 ×5 / phishwall ツールバー ×4 / require server verification ×4 / PhishWall 高木浩光 ×4 / 信頼済みサイト 高木 ×4 / IE 緑色 バー ×4 / ツールバー ie ×4 / PhishWallツールバー ×4 / 高木 セキュリティ ツールバー ×4 / 信頼できるサイト 緑 ×4 / phishing対策 ×4 / Phishing 対策 ×4 / "PhishWall" takagi ×4 / Phishing対策 ×4 / オレオレ証明書 信頼済みサイト ×3 / オレオレ証明書 -hiromitsu.jp ×3 / オレ証明書 ×3 / phishwall とは ×3 / phishwall 高木浩光 ×3 / Require server verification (https:) for all sites in this zone ×3 / phishwallとは ×3 / 信頼済みサイト ×3 / 信頼済みサイト https ×3 / ツールバー 開発 費用 ×3 / phishwallとは? ×3 / phishwall 危険 判断基準 ×3 / 信頼済みサイト ドメイン ×3 / ieのツールバー ×3 / phishwall 無効 ×3 / com IE ツールバー ×3 / 元々 ×3 / 高木 Phishwall ×3 / 高木浩光 信頼済みサイト ×3 / phishing サイト ×3 / PhishWall 勝手に ×3 / PhishWall 仕組み ×3 / IEツールバー ×2 / PhishWall ×2 / ポイズニング対策 ×2 / 高木 信頼済み ×2 / ツールバー 安全 ×2 / https のページしか ×2 / phishwall セキュリティ はずす ×2 / インターネットブラウザ ツールバー いらない ×2 / 信頼済みサイト 他のゾーン ×2 / 高木浩光 イーバンク ×2 / dns 自宅 注意 ×2 / 信用済みサイト 表示 消す 緑 ×2 / PHISHWALL ツールバー ×2 / google toolbar SSL ×2 / -hiromitsu.jp 勝村 幸博 ×2 / ツールバー IEを被せて ×2 / SSL ×2 / Web ツールバー いらない ×2 / イーバンク -hiromitsu.jp ×2 / -hiromitsu.jp/diary 銀行 ×2 / Ask.jpツールバー スパイウェア ×2 / 構成を 自動的に 確認する IE ×2 / 高木浩光 Phishwall ×2 / IE Phishing ×2 / 高木浩光 phishwall ×2 / phishwall 銀行 導入 ×2 / 電車内痴漢画像 ×2 / -hiromitsu.jp ssl ×2 / phishwall 対応 ×2 / 高木 オレオレ証明書 ×2 / PhishWall アップデートプログラム ×2 / 勝村 幸博 ×2 / phishwall 使い方 ×2 / 信頼済みサイト 悪用 ×2 / インターネット ゾーン設定 セキュリティレベル 黄色 緑 ×2 / smbc.co.jp DNS ×2 / 信頼済みサイト 登録 意義 ×2 / IE 勝手にリダイレクト ×2 / 住所確認用の暗号発行 来ない ×2 / インターネット ツールバーがない ×2 / ツールバー IE ×2 / phishing ツールバー ×2 / 「安全」を意味する緑色のアドレスバー IE ×2 / ツールバー HTML ×2 / 高木浩光 PHISHWALL ×2 / phishwall 認証済みサイト ×2 / PhishWall 無効 ×2 / Windows Me まだ使っている ×2 / サーバ証明書 図解 ×2 / PKIの仕組み ×2 / 信頼済み サイト 自動登録 ×2 / 日経 ツールバー ×2 / Internet Explorer ツ-ルバ- ×2 / -hiromitsu.jp SMBC ×2 / ie 信頼済みサイト ×2 / DNSキャッシュポイズニング 事故事例 ×2 / httpsは信用できるか ×2 / DNSキャッシュ・ポイズニング ×2 / IE ツールバー ない ×2 / IE ツールバー 登録 ×2 / 高木 信頼済みサイト ×2 / デモ phishing ×2 / phishwallって何? ×2 / PhishWall ポップアップ 出ない ×2 / DNSキャッシュポイズニング 対策 ×2 / -hiromitsu.jp 三井住友 ×2 / phishwall 銀行 ×2 / 変分近似 ×2 / "信頼済みサイト" 英語 ×2 / もともとある製品のことを ×2 / パソコン ツールバー phishwall ×2 / 信頼済みサイト 使い方 ×2 / phising redirect ×2 / PhishWall ツールバー 非表示 ×2 / SSL 類似機能 ×2 / ベンチマーク ×2