2011年12月29日

■ spモードはなぜIPアドレスに頼らざるを得なかったか

spモードの事故

NTT docomoのスマホ向け独自サービス「spモード」が、今月20日に大規模な事故を起こして、重大事態となっている。

- スマホ向けネット接続が不具合 ドコモ 別人のアドレス表示, MSN産経ニュース, 2011年12月20日

- ドコモのspモードで不具合、他人のメールアドレスが設定される恐れ, 日経IT Pro, 2011年12月21日

- ドコモの「spモード」でトラブル、関連サービスが一時停止, ケータイ Watch, 2011年12月21日

- ドコモ、spモード障害で「ネットワーク基盤高度化対策本部」設置, ケータイ Watch, 2011年12月26日

- ドコモ 約1万9000人に影響, NHKニュース, 2011年12月27日

- ドコモの“メアド置き換え”不具合、影響数や新事象が明らかに, ケータイ Watch, 2011年12月27日

この事故は「spモードメール」で表面化したが(目に見える現象が起きたため苦情が相次いだ)、その他にも、目に見えにくい事故、つまりコンテンツ課金など、spモードの他のサービス(利用者識別に基づくもの)でも、利用者取り違えの事故が起きていた可能性があり、現在も調査中とされている。*1

この事故の原因を巡っては、spモードの詳細な仕組みが会見で公表されたことから、技術者達の間に物議を醸している。

- [続報]spモード障害、なぜ処理能力オーバーで「メールアドレスの置き換え」が起きたのか, 日経IT Pro, 2011年12月22日

(略)一部のサーバーが処理能力不足に陥ったことが、なぜ「自分のメールアドレスが他人のものに置き換わる」という通信の秘密にかかわる事故に発展したのか。大きな理由の1つは、メールアドレスが端末固有のIDでなく、端末に振り出されたIPアドレスとひも付いていた点にある。

(略)NTTドコモのspモードシステムの場合、3G網に接続して電話番号とIPアドレスをひも付けた後は、パケットのヘッダーにあるIPアドレスを使い、パケットを送信したAndroid端末を識別していた。NTTドコモはこの件について「spモードシステムはIP網の中で動いており、パケットのIPアドレスとユーザーをひも付けるのは自然の発想だった」としている。当然、iモードメールのメールアドレスも、最終的にはIPアドレスとひも付けられている。

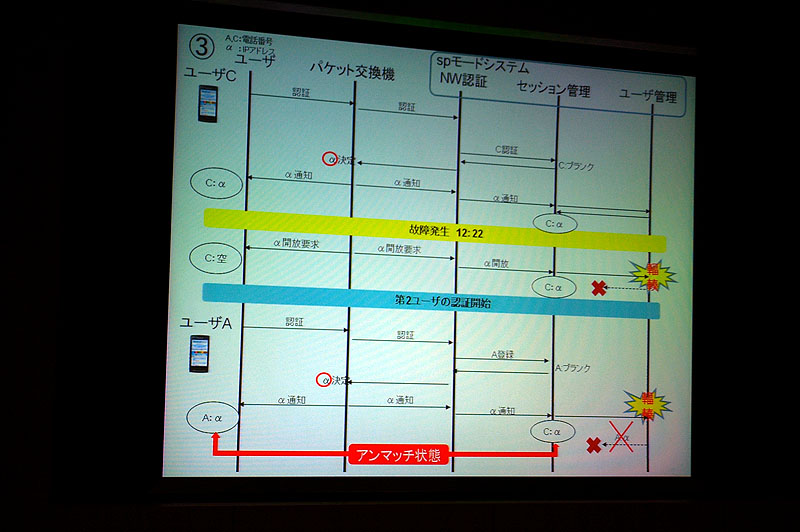

- [拡大画像]ドコモ、“他人のメアドになる”不具合は解消――10万人に影響, ケータイ Watch, 2011年12月21日

このシーケンス図と、会見内容を伝える報道から推測するに、次のようになっているようだ。

- 「セッション管理」と書かれているサーバで、利用者IDとIPアドレスの対応表が管理されている。(シーケンス図の右の「C:α」の部分)

- この「セッション管理」の対応表は、他の様々なサーバからの問い合わせに応じて、IPアドレスから利用者IDを検索して応答するようになっている。(推測)

- IPアドレスの払い出しと解放が行われる際、同時に、「セッション管理」サーバにもそのイベントが通知されて、「セッション管理」サーバ上の当該IPアドレスに対応する利用者IDが更新されるようになっている。(シーケンス図より)

- 今回の事故で、「ユーザ管理」サーバの負荷集中による機能不全により、「セッション管理」サーバの対応表のIPアドレスが更新されない状態が発生した。(シーケンス図より)

経験のある技術者なら、こういう作り方は危ういと直感するのではないか。「IPアドレスと利用者」というマッピングが、2か所(端末と「パケット交換機」を含む電話網側と、「セッション管理」サーバの2か所)で管理されていて、これらを同期しなくてはならなくなっており、片方で更新が滞ると何が起きるかわからないという点で不安になって、避けたくなるはずの設計ではないか。

しかも、IPアドレスは再利用されるIDであり、同じIPアドレスが(解放後に)別の利用者に割り当てられるものであるから、IPアドレスを利用者識別に用いたら、この同期の失敗は、利用者の取り違えという重大事故につながる。

これに対して、docomoが会見で、「パケットのIPアドレスとユーザーをひも付けるのは自然の発想」と言ってのけたということで、技術者は皆、仰天し、「利用者識別にIPアドレスを用いるなんぞアリエナイ」といった声が相次いだ。

- SPモードメール障害は設計ミス, とある技術屋の戯言, 2011年12月22日

- spモードメール問題, .Nat Zone, 2011年12月23日

なぜIPアドレスなのか

では、なぜdocomoは、IPアドレスによる利用者識別を実装してしまったのだろうか。

このことは、実際にdocomo端末を用意して、spモードを使ってみて、すぐにわかった。以下、外形的な事実から論理的に導かれる推測を示す。

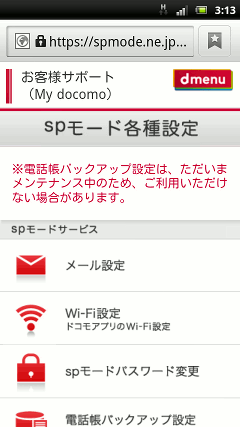

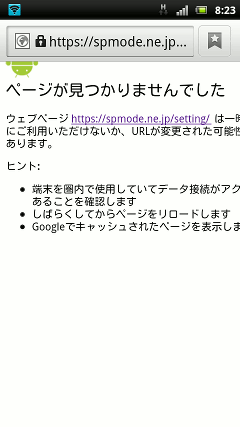

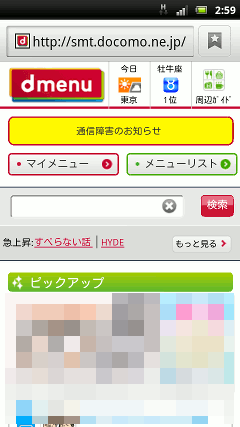

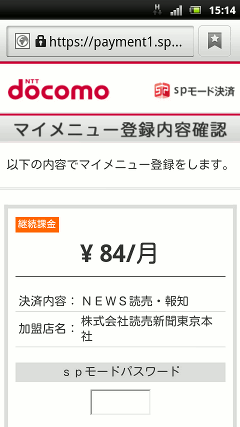

最近のspモードでは「dmenu」なる、ガラケーのiモードのような機能が提供されている。以下の図1は、Webブラウザで「spモード各種設定」の画面を閲覧したときの様子である。

ここで注目すべきは、IDもパスワードも入力していないのに、既にログイン中の状態になっていることである。

URLにはユーザ名もセッションIDもなく、cookieをオフに設定してcookieを削除してこの画面を開いても、利用者である私はWebサイト側に識別されていて、そのまま私向けの設定を続行することができるようになっている。

一般のPCと普通のインターネットのWebでは、こういうことはあり得ない。電話網の仕掛けによって、利用者である私が識別されて、それがWebアプリ上で利用されていることを意味する。

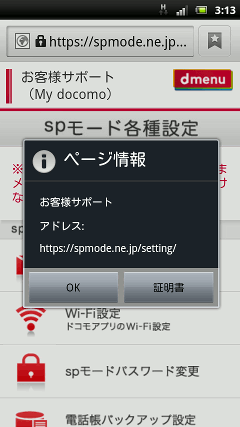

ここで、図1の画面のURLが https:// である点に注意したい。SSLが使用されている。つまり、端末のアプリ(この場合はWebブラウザ)とWebサーバとが、end-to-endのSSL暗号化通信をしている。

となると、Webサーバはどうやって私を識別しているのか。end-to-endのSSL暗号化通信が用いられている限り、間のゲートウェイで「X-DCMGUID:」(iモードID)をHTTPリクエストヘッダに挿入するなどという、ガラケーでやってきた芸当は不可能である。*2

図1のhttps://のリクエストには何らパラメータが埋め込まれていないのだから、そうすると、Webサーバとしては、接続元のIPアドレスの他に頼りにする情報がない。

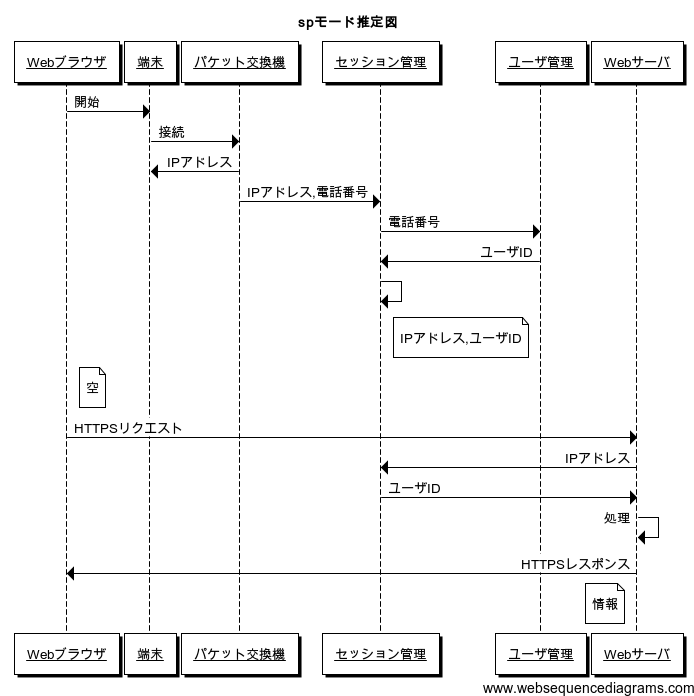

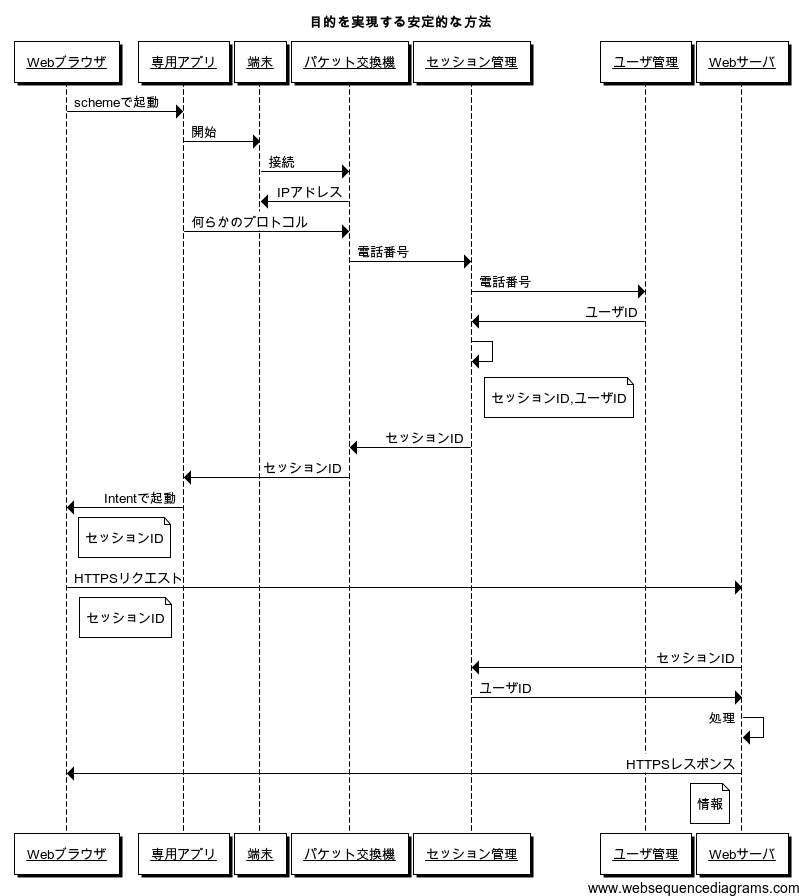

つまり、以下の図2のようなシーケンスになっていると推定できる。

このように、HTTPSリクエストを受けたWebサーバは、(リクエストの中身が空なので)接続元のIPアドレスを「セッション管理」サーバに問い合わせて、ユーザID*4を得るしかない。*5

こういう作り方が危ういのは上に述べた通りであるが、では、12年もの長年の実績のあるiモードで、これまで同様の事故が起きなかったのはなぜか。

上で引用した日経IT Proの記事では、「当然、iモードメールのメールアドレスも、最終的にはIPアドレスとひも付けられている」などと書かれているが、これは間違いで、iモードではIPアドレスは使用していなかったと思われる。

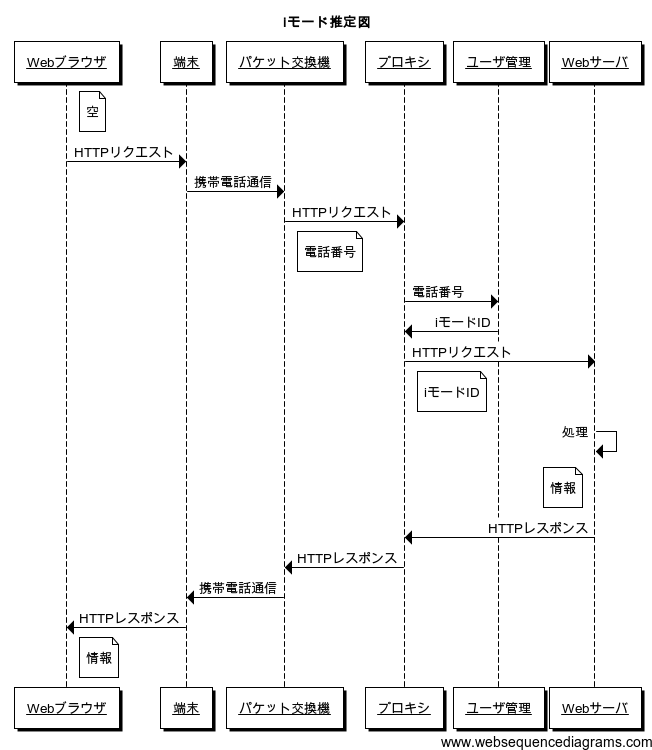

iモードでは図3のようなシーケンスになっていただろう。

iモードが始まった当初は、PDC方式上にインターネットアクセスを実現したため、今のスマホとは違って、端末とWebサーバが直接TCP/IPの通信をするのではなく、「パケット交換機」がTCP/IP接続を開始するようになっていた。そのため、この「パケット交換機」が、HTTPリクエストに電話番号などの利用者識別子をヘッダに載せることができた。

docomoの公開資料「技術的条件集別表8-2-1」によると、「パケット交換機」がHTTPリクエストを出すとき、拡張ヘッダとして電話番号(MSISDN)を載せるようになっていて、「プロキシサーバ」に渡すようになっているそうだ。資料には書かれていないが、おそらくは、この「プロキシサーバ」がいわゆるiモードの「ゲートウェイ」であり、そこで、電話番号からiモードID(やuid)への置き換えがなされているのだろう。

こうして、iモードでは、リクエストヘッダ中のiモードID(やuid)を参照することで、Webサーバが利用者を識別することができた。

このような方法を採用できたのは、iモードID(やuid)の送信が、その仕様として、https:// に非対応だったからである。(端末からWebサーバまでのend-to-endのSSL通信では、ヘッダに何かを挿入することはできない。)

以上のことから推察するに、spモードが図2のような設計になったのは、iモードと同じ使い勝手の実現と、https:// への対応を両立させることが、絶対的な実現目標とされたためではないだろうか。

「iモードと同じ使い勝手」というのは、要するに、「ID・パスワードが存在しない」ということである。

存在しないと言っても、「ネットワーク暗証番号」(4桁数字)は存在するわけだが、これは、端末を落としたときに物理的に他人に操作されないようにする役割*7であって、インターネットからの任意のアクセスに対して本人認証するという役割ではない(だから4桁数字という非常に弱い識別符号で許される)。

そして、docomoとしては、携帯電話の多くの利用者には、4桁数字の暗証番号は使えても、PCで使うようなパスワードを使いこなすことは無理(お年寄りなどには)と考えているのではないか*8。無理ではなくとも、利用が敬遠されて、利益がiモードのときのように出ないと考えているのではないか。そのことが、経営上の判断として、iモードと同じ使い勝手の実現に向かわせているのではないか。

あるいは、「水平分業」化をくい止めるために、ID・パスワードの使用という使い方を避け、「垂直統合」モデルの優位性を顕示するために、電話網との統合でなければ不可能なことを実現したかったのではないか。

そうだとするとこの問題は根深い。「諦めてID・パスワード方式にしようよ」と言ったところで、聞き入れる気はないと思われる。今どきHTTPSをやめてHTTPにするわけにもいかないだろう。

どうしても両立して実現したいなら、以下の図4のような方法がよいかもしれない。

つまり、HTTPSリクエストの中身にセッションIDを入れてWebサーバに渡すようにする。そして、そのセッションIDが、ID・パスワードなしで、電話網の認証機能から得られるようにする。(ただし、「専用アプリ」には注意点があり、そう簡単な話ではない。この件については下に書く。)

というわけで、このような背景があって、27日、NHKニュースが以下のように伝えた。

- ドコモ システム不十分の指摘も, NHKニュース, 2011年12月27日

NTTドコモのスマートフォン向けのサービス「spモード」で起きた今回のトラブルについて、コンピューターやネットワークの専門家からは、IPアドレスを用いて利用者を識別する「spモード」の仕組みが不十分だったのではないかという指摘も出ています。

(略)高木浩光主任研究員は「従来の携帯電話で提供してきたi-modeと同じ利便性を維持するために、パスワードがなくても認証できるようにIPアドレスを利用したとみられる。しかし、再利用できないIDを用いるなど、アドレスの重複を防ぐシステムを整えなければ、今後も小規模なトラブルが起きる可能性がある」と指摘しています。

こうした指摘に対し、NTTドコモでは「IPアドレスを利用した認証方式は広く利用されており、問題はないと考えているが、サーバーなど設備を増強するとともに、IPアドレスの取り違えが起きないようにシステムの改修を進めるなど、対策をしていきたい」と話しています。

docomoは「IPアドレスを利用した認証方式は広く利用されており、問題はないと考えている」と言うのだが、はたして本当だろうか。

たしかに、IPアドレスを払い出して管理するという、ISPとしての機能の部分では、利用者とIPアドレスが紐付けられて管理されているに違いない*10けども、そこをアプリレイヤが使って、IPアドレスから利用者IDを検索するということが「広く利用されている」というのには疑問なのだが、他のキャリアで、同様のことが実現されている例(ID・パスワードなしとHTTPSの両立)があるのだろうか。

この話は、シングルサインオンの実現方式の話として見ることもできる。「パケット交換機」でのログイン状態を「Webサーバ」に引き回すにはどういう実現方式があるかだ。一般に、シングルサインオンの実現方式は、2つあって、リバースプロキシ方式と、SAMLやOpenIDに代表されるアクセストークン引き回し方式だと言われる。図3のiモードの方法はリバースプロキシ方式に相当し、図4の方法はSAMLやOpenIDなどの方式に相当すると言えよう。それに対して、図2のspモードの方法は、どちらでもない、ユニークなものとなっている。はたしてこの方式は安定的なのだろうか。

spモードメールはどうなっているか

以上は、Webの場合について検討してきたが、今回事故が表面化した「spモードメール」の場合も、同様に、メールサーバが利用者を識別する際に、図2のようにIPアドレスをキーにしてユーザIDを問い合わせているのではないか。

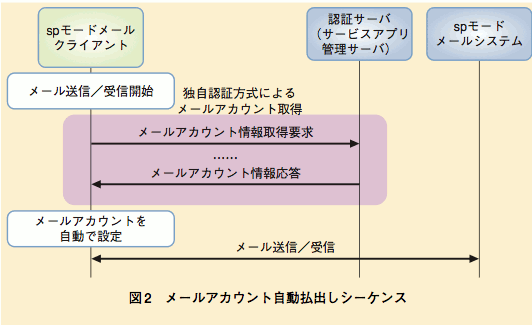

本来、メールサーバは、POP3やSMTP AUTHのログイン名とパスワードで利用者を認証・識別するものだが、spモードメールでは、事情が違うようだ。このことは、docomoのテクニカル・ジャーナルに書かれていた。

- 2010年スマートフォン新サービス・機能 ――スマートフォン向けサービス提供基盤――, NTT docomo テクニカル・ジャーナル, Vol.18, No.3

- 2010年スマートフォン新サービス・機能 ――spモードのメールサービス――, NTT docomo テクニカル・ジャーナル, Vol.18, No.3

(略)しかし、POP3S/SMTPSは、ユーザ認証時にメールアカウント(ユーザID/パスワード)を利用するプロトコルであるため、一般的なメールクライアントでは、ユーザ自身がメールアカウントの設定作業を行う必要がある。

そこで、spモードメールでは、プロビジョニング機能を用意し、メールアカウントの設定作業を不要とした。すなわち、自動的にサーバ側で生成され払い出されたメールアカウントを用いて認証を行う方式とした。また、払い出すメールアカウントに有効期限をもたせ、サーバ側から強制的に変更を行うことでセキュリティを高めている。メールアカウント取得からメール送受信までのシーケンス図を図2に示す。

「プロビジョニング」で取得する「メールアカウント」というのは、iモードメールアドレスのfoo@docomo.ne.jpの「foo」の部分をログイン名とし、ランダムに生成された長い文字列をパスワードとしたものとなっているようだ。

こんなこと*11が可能なのは(パスワードなしに自動でアカウントを設定できるのは)、Webの「dmenu」と同様に、3G経由での接続中は「パケット交換機」で(認証済みの)利用者識別ができるからで、図2と同様に、それをアプリレイヤで活用しているのだろう。

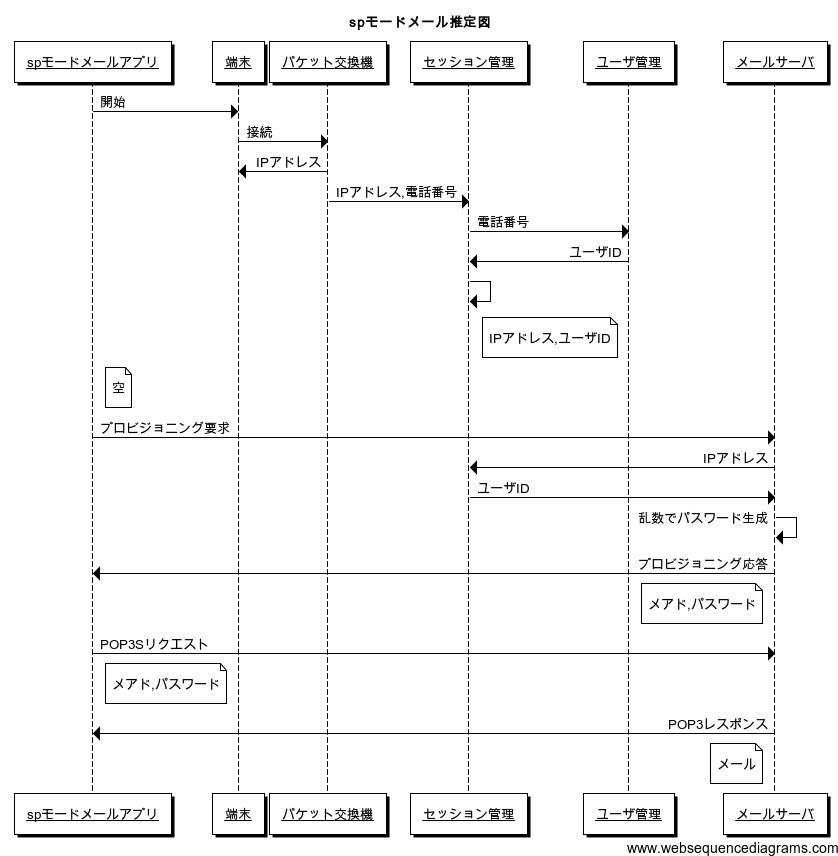

メールサーバでもWebと同様に図2の方式で利用者識別をしているのだとすれば、spモードメールのプロトコルは、おそらく以下の図5のようなシーケンスになっているのではないか。

今回の事故は、上半分が正常に作動せず、「プロビジョニング」の際に、「セッション管理」サーバの「IPアドレス,ユーザID」対応表が古いままになっていて、他人の「ユーザID」がメールサーバに渡され、その結果、その他人のメールアドレス(と乱数で生成されたパスワード)が、spモードメールアプリに返されたということではないかと推察する。

docomoが27日に発表した「発生した事象のイメージ」は、この推定に符合する。

「プロビジョニング」の際に「上半分が正常に作動せず」だったのは、図の「お客様(A)」である。その状態で(A)がメールを送信すると、古い「IPアドレス,ユーザID」対応表に従って、「お客様(C)」にすり替わって送信してしまい、結果、「お客様(B)」には、知らない人(C)からのメールのように見えた。(それに気付かず返信してしまった人が1,195人。)

また、同じ頃に、(C)宛にメールを送った「お客様(D)」のメールは、メール到着の通知は別の方法(SMS)で行われているため正常に(C)に届き、そのとき(C)が圏内でメール本体の受信を済ませていればそのまま(C)に届いたが、(C)が圏外だった場合には、先に(A)が、(C)にすり替わって(C)のメールボックスのメールを受信してしまう事態が起きた(1,335人分)ということだろう。

そもそもspモードは安全に成り立つのか

ところで、上で「「専用アプリ」には注意点があり」と書いた件は、どういうことか。

少なくともAndroidのスマートフォンにおいては、図4の仕組みが安全に成り立つには、以下の各要件を満たす必要がある。

- 「専用アプリ」以外の他のアプリから「セッションID」を取得できてはならない。

- テザリング中に、テザリングで接続している端末から「セッションID」を取得できてはならない。

つまり、悪意あるアプリや、悪意あるテザリング接続者に、なりすまされてしまうことのないようにする必要がある。

どうやったらそれを実現できるかは、現時点の私の知識ではわからない。たとえば、販売時から、プリインストールの「専用アプリ」に専用のクライアント証明書をインストールしておけば実現できるような気がする。しかし、その場合、配備するクライアント証明書とユーザの紐付けを販売時までにしておく必要があり、あまり現実的でないのかもしれない。

と、ここまで考えて気付いたのだが、ということは、現状の「dmenu」の仕組みだって、同様の問題を抱えているはずである。

dmenuの画面は、テザリングで接続している端末からどのように見えるのだろうか?

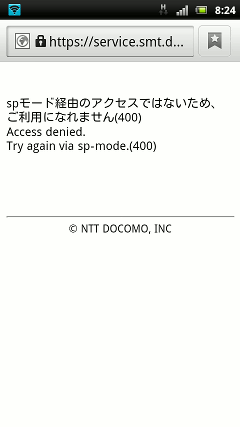

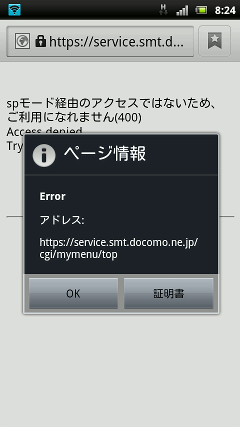

docomoの実際の端末で確かめてみたところ、テザリング中は、dmenuなどがアクセスできないようになっていた。以下の図7の画面が現れるようになっている。

なるほど、ちゃんと対策されているようだ*13。しかし、これはこれで、にんともかんとも不便な話ではある。

では次に、悪意あるアプリから「dmenu」はどう見えるのだろうか。

「dmenu」は、Android標準搭載の「ブラウザ」でしか見られないわけではない。Firefoxでも、Operaでも「dmenu」を普通に使うことができた。このことから、試してみるまでもなく、悪意あるアプリからでも「dmenu」は見えてしまうと言える。*14

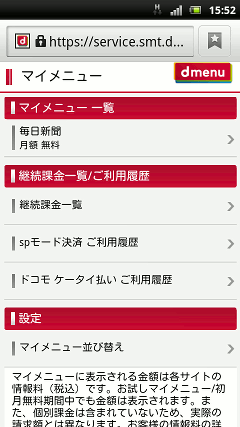

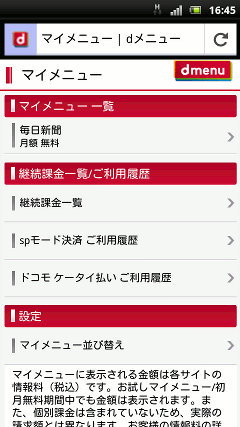

「dmenu」には「ネットワーク暗証番号」や「spモードパスワード」の入力を必要とする画面が多いが、すべての画面でそれらを要するわけではない。例えば、「dmenu」トップにある「マイメニュー」ボタンを押すと、図8のように「マイメニュー 一覧」の画面が現れ、ここには、個人に関する情報が表示されるのだが、それにもかかわらず、暗証番号やパスワードは不要である。

このように、私が「毎日新聞」のコンテンツを購読している事実を、悪意あるアプリから収集することができてしまう。

これは「dmenu」の仕様だろう。修正されることはないと予想する。

「そもそも悪意あるアプリを入れるのが悪い」とdocomoは弁明するかもしれない。たしかに、一般のPCの世界ではそうであった。しかし、Androidでは、permissionモデルが採用されており、利用者は、マーケットでアプリをダウンロードする際に、要求されるpermission(「許可」)を確認して「同意してダウンロード」ボタンを押すことになっている。

「dmenu」をのぞき見するには、「ネットワーク通信(完全なインターネットアクセス)」のpermissionだけがあれば可能である。今や、かなり多くのアプリがこのpermissionを要求しているので、このpermission要求で怪しいと気付けることはまずないだろう。むしろ、要求パーミッションが「ネットワーク通信(完全なインターネットアクセス)」だけだったら、クリーンなアプリと感じる人も多いのではないか。

こんなことでよいのだろうか。

問題点はまだ他にもある。

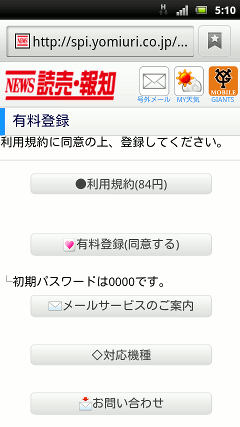

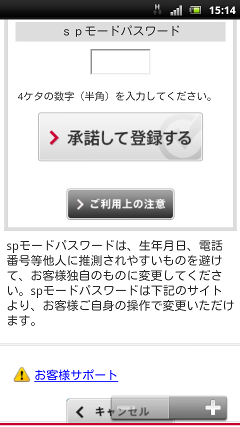

spモードには、「spモードパスワード」という、「ネットワーク暗証番号」とは別の、4桁数字のパスワード(「パスワード」ではなく暗証番号と呼ぶべきだ)の仕組みがある。その初期設定が全員「0000」になっているのである。

図右のように、一応、docomoは「お客様独自のものに変更してください」と注意書きをしているが、図左のように、ご丁寧にも「初期パスワードは0000です」と案内しているコンテンツプロバイダまでいる始末だ。

docomoとしては、この暗証番号は、端末を落としたときの不正使用を防ぐため、あるいは、有料サービス登録の際の支払いの意思確認の役割のものと考えていて、そのため、こんなぞんざいな扱いにしているのかもしれない。

しかし、「0000」のまま使っている人が多いとすると、悪意あるアプリによって無断で有料サービスを登録されてしまう危険があるのではないか。

こんなことでよいのだろうか。

こんなことになっているのは、「ID・パスワードが存在しない」つまり、電話網による利用者識別をアプリレイヤで活用するという、spモードの特徴から来たものである。どうしたら対策できるか思いつかない。「ID・パスワードが存在しない」という特徴を捨てて、普通のインターネットのWebと同じやり方に仕様を変更するしかないのではないか。

そして最後にもう一点。

上で参照した、NTT docomo テクニカル・ジャーナルの記事に、こんなことが書かれている。

3.2サービスアプリ認証機能

メール送受信時のメールアカウントを自動で払い出すには、メールクライアントがドコモの正規のアプリケーション(以下、正規アプリ)であることを確認する必要がある。本開発では、spモードメールを含むドコモ独自サービスの利用をドコモの正規アプリのみに限定し、なりすましなどの不正利用を防止する仕組み(サービスアプリ認証)を導入した。

サービスアプリ認証では、ユーザ認証情報要求するアプリケーションが、正規アプリであるか否かをドコモ独自の認証方式により識別し、正規アプリであると識別できた場合のみユーザ認証情報を払い出す。(略)

2010年スマートフォン新サービス・機能 ――spモードのメールサービス――, NTT docomo テクニカル・ジャーナル, Vol.18, No.3

いったいどうやって実現しているのだろう? 最初に読んだときは「そんなことできるわけがない」と思ったが、上で検討したように、何か方法はあるのかもしれない。

ところが、既に、この「ドコモ独自のサービスアプリ認証」を解析し、spモードメール互換のアプリを開発した人がいる。

先日、その方からメールを頂き、「ドコモ独自のサービスアプリ認証」がどういう手順のものか、詳細情報を教わった。その方式はナンセンスなもので、単にアプリに埋め込まれた鍵で暗号化やハッシュをかけているだけのものであった。(解析した方には、詳細情報(具体的な手順)の公表を控え、IPAの脆弱性届出窓口に届け出ることをお勧めしておこうと思う。)

要するに、「ドコモ独自のサービスアプリ認証」なるものは、Winnyプロトコル並の難読化にすぎない。

正直、呆れた。この一点だけとってみても、docomoが、アーキテクチャ設計において、セキュリティレビューを受けていないことがわかる。

- ドコモ「spモード」担当者に聞く spモードで目指す“スマートフォンとiモード”の融合, ケータイ Watch, 2010年9月2日

――特徴的な機能であるコンテンツ決済についてですが、使い勝手としてはiモードと同等になっているのでしょうか。

久永氏

簡単なspモード用パスワードを入力すると、コンテンツプロバイダへ決済情報が渡され認証される、という形です。(略)――ユーザーがiモードからspモードへ移行、ということができれば開発側からすると楽なのかもしれませんが、なかなかそうもいきませんね。

久永氏

今までiモードに10年以上馴染んでいただいて、パソコンはわからないけれどiモードはがんがん使えるという方はいらっしゃると思います。ガラパゴスと揶揄されることもありますが、作り込んだからこそ使いやすく安心、といった面も(iモードには)あると思います。

spモードが目指すところはそもそも技術論的に無理があるのではないか。今一度、技術者の声に耳を傾け、根本から考え直す勇気を持ってはどうだろうか。

■ spモード利用者へ注意喚起:信用できない人にテザリング接続させない。「ネットワーク通信」だけの許可要求のアプリも信用できない。

上に書いたように、現在のspモードには、spモードメールを盗み読まれたり、「マイメニュー 一覧」を盗み読まれたり、無断で有料サービスに登録させられる等の危険がある。しかし、回避策があるので、以下、その回避策を周知する。

spモードメール盗み読み(及びなりすまし送信)の危険

docomoが技術文書で謳っている「ドコモ独自のサービスアプリ認証」は既に解析されて破られています。以下の方法で、他人があなたのspモードメールを盗み読みしたり、あなたになりすましてメール送信できてしまう危険があります。

- 方法(1) テザリング接続による方法

- あなたがテザリング機能を有効にし、他人に接続を許している場合、接続した人が、「サービスアプリ認証」を破る技術を持っているならば、あなたになりすましてメールを送受信することができてしまいます。

- 回避策: テザリング接続では、信用できる人にだけ接続を許すようにしてください。

- 方法(2) 悪意あるアプリによる方法

- 悪意あるアプリをインストールしてはいけないのは今に始まったことではありませんが、もし、アプリが要求する「許可」(パーミッション)が「ネットワーク通信(完全なインターネットアクセス)」だけだったら、そのアプリをクリーンだと思って信用してしまいませんか? しかし、現在のspモードメールの仕組みでは、「サービスアプリ認証」を破る技術があれば、あなたになりすましてメールを送受信するアプリを、「ネットワーク通信(完全なインターネットアクセス)」のパーミッション要求だけで作ることができてしまいます。

- 回避策: 改めて、これまで以上に、怪しいアプリに警戒し、不用意にインストールしないようにしてください。

- 回避策: 改めて、これまで以上に、怪しいアプリに警戒し、不用意にインストールしないようにしてください。

今後、短期的にdocomoが取り得る対策としては以下のものが考えられます。今後の動向に留意してください。

- 対策(A) spモードメールをテザリング接続時には使用不可とする対策

- 不便さが増しますが、上記方法(1)の危険は解消します。

- 対策(B) 「ドコモ独自のサービスアプリ認証」を新しいものに取り替える対策

- 解析済みの方法は使えなくなり、一旦は危険が解消します。しかし、新しいものに取り替えても、それが再び解析される可能性があります。docomoが技術文書で謳っている「ドコモ独自のサービスアプリ認証」は砂上の楼閣で、永久にイタチごっこになる虞れがあります。その場合は、上記(2)の危険は解消しません。

「マイメニュー 一覧」を盗み読まれる等の危険

spモードの「dmenu」には、暗証番号やパスワードの入力なしに、個人に関する情報を閲覧できる画面が存在します。例えば「マイメニュー 一覧」の画面です。そこには、あなたがどんなサービスに登録しているかが表示されます。この内容を、以下の方法で盗み読まれる危険があります。

- 方法(1) 悪意あるアプリによる方法

- 悪意あるアプリをインストールしてはいけないのは今に始まったことではありませんが、もし、アプリが要求する「許可」(パーミッション)が「ネットワーク通信(完全なインターネットアクセス)」だけだったら、そのアプリをクリーンだと思って信用してしまいませんか? しかし、現在のspモードの仕組みでは、誰でも簡単に、あなたの「マイメニュー 一覧」の画面を盗み読むアプリを「ネットワーク通信(完全なインターネットアクセス)」のパーミッション要求だけで作ることができてしまいます。

- 回避策: 改めて、これまで以上に、怪しいアプリに警戒し、不用意にインストールしないようにしてください。

今後、短期的にdocomoが取り得る対策はほぼないと考えられます。強いて挙げれば、「マイメニュー 一覧」など、個人に関する情報が表示される画面の全てについて、閲覧に際して「ネットワーク暗証番号」か「spモードパスワード」の入力を必要とするよう、仕様変更されるかもしれません。しかし、「怪しいアプリに警戒し、不用意にインストールしない」のが基本であるとして、そのような仕様変更はなされないかもしれません。

有料サービスに無断で登録される危険

spモードには「spモードパスワード」(4桁数字の暗証番号)の仕組みがありますが、初期設定では全員が「0000」に設定されています。そのため、以下の方法で、無断で有料サービスに登録されてしまう危険があります。

- 方法(1) 悪意あるアプリによる方法

- 悪意あるアプリをインストールしてはいけないのは今に始まったことではありませんが、もし、アプリが要求する「許可」(パーミッション)が「ネットワーク通信(完全なインターネットアクセス)」だけだったら、そのアプリをクリーンだと思って信用してしまいませんか? しかし、現在のspモードの仕組みでは、誰でも簡単に、「spモードパスワード」に「0000」を入力して無断で有料サービスに登録する悪質なアプリを「ネットワーク通信(完全なインターネットアクセス)」のパーミッション要求だけで作ることができてしまいます。

- 回避策: 「spモードパスワード」が初期設定のままの人は、他人に推測されない暗証番号に変更してください。

今後、短期的にdocomoが取り得る対策はありません。

以上。

*1 21日のCNETの記事によると、会見で「コンテンツの誤課金などの可能性は?」との質問に対しdocomoは、「それも論理的には可能性がある。一時停止した21項目のspモードサービスはIPアドレスを使っているので、電話番号とIPアドレスが紐付かないといろいろな事が起きると思う。そこについても通信記録を解析して、実際に何が起きたかを確認しているところ。」と答えていた。また、27日のケータイWatchの記事でも、「コンテンツの誤課金、コンテンツプロバイダへの対応について、今回の発表では触れられておらず、あらためて案内される見込み」とされている。

*2 MITMで動的に偽サーバ証明書を自動生成して、ルート証明書を端末に出荷時から入れておくという方法があるにはあるが、電気通信事業者がそのような手段をとるのは不適切であり、やってはいけない。

*3 WebSequenceDiagrams.comで作成。

*4 docomoの会見で示されたシーケンス図では、「C:α」の「C」は「電話番号」とあるので、私の推定のように「ユーザID」を用いるのではなく、電話番号を直接Webサーバで用いているのかもしれない。

*5 一度この方法でユーザIDを得れば、後は、通常のWebアプリ同様に、セッションIDをcookieにセットして、この問い合わせを省略することもできる。dmenuの一部のページではそのようになっているように見える(確認はしていない)。

*6 WebSequenceDiagrams.comで作成。

*7 あるいは、有料サービス登録の際の、支払いの意思確認の役割。

*8 この数か月、スマホの購入時にGoogleのIDとパスワードを紙に書くよう指示する販売店があるとのことで、問題視されつつある(この件は別の機会にまとめる予定)が、特に、docomoショップでの事例が多数報告されている。そのことからも、「利用者にパスワードなど使えない」との考えの一端がうかがえる。

*9 WebSequenceDiagrams.comで作成。

*10 その部分では、利用者とIPアドレスのマッピングは1つであって、spモードのように2つのマッピングの同期に失敗することが原因の事故というのは、起き得ないのではないか。

*11 このプロトコルも一見して変だと感じる(メールアカウントの取得がパスワードなしに自動で可能なのなら、そのままメールもその方法で送受信すればいいじゃないの?と思える)が、まあ、アカウント取得部分の認証のコストが重くて、POP3/SMTP AUTHは軽いから、認証のcacheのようなことをやっているとみれば、まあ、合理的と言えるか。加えて、Wi-Fi接続時のメール送受信を実現するために必要だったとも言えるかもしれないが、そのわりにはWi-Fiでspモードメールを使うには別のパスワード設定が必要だったりして、意味不明なところがある。

*12 WebSequenceDiagrams.comで作成。

*13 どうやって実現されているのかは確認していないが。

*14 実際に、https://service.smt.docomo.ne.jp/cgi/mymenu/top のURLにアクセスしてHTMLを取得するだけのAndoroidアプリを作成して動かしたところ、spモード接続中に使用すると、「マイメニュー一覧」のHTMLが取得できたという報告がある。

ドコモのメールトラブル約1万9千人実害

配信元:産経新聞 2011/12/27 19:14更新

http://www.iza.ne.jp/news/newsarticle/business/infotech/540008/

----

今更感はあるが、現実問題でもちょっと気にな

このエントリの見方 長いので手早く読みたい方は、前置きとリンクしている高木さんのエントリを確認し、結論とまとめに飛び、シーケンス図を確認し、補足とおまけを後回しにしながら必要な所だけ順番に見るといいかもしれません。時間と根気がある方は順番にどうぞ。 ド..

- スラド ×10 : 9, 1 (2022-09-26)

- はてなキーワード [SP] ×2 : 1, 1 (2022-07-11)

- はてなキーワード [IP] ×2 : 1, 1 (2021-12-14)

- https://d.hatena.ne.jp:443/keyword/モード ×4 (2021-09-10)

- https://auctions.yahoo.co.jp/seller/asitasikun ×5 (2021-07-17)

- https://search.smt.docomo.ne.jp/result?search_box=ドコモ spモード ... ×4 (2021-05-31)

- はてなキーワード [IPアドレス] ×9 : 8, 1 (2021-02-26)

- livedoor Blog [dankogai] ×4004 : 2429, 922, 546, 40, 11, 11, 8, 7, 3, 3, 3, 3, 2, 2, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1 (2020-10-14)

- はてなブックマークコメント ×972 : 663, 162, 112, 8, 5, 4, 2, 2, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1 (2020-06-27)

- https://www.bing.com ×26 (2020-06-24)

- はてなブックマークコメント [www.websequencediagrams.com/] ×4 : 3, 1 (2019-11-22)

- http://javablack.hatenablog.com/entry/20120110/p1 ×6 (2019-09-03)

- https://www.google.com ×36 (2019-07-29)

- https://www.excite.co.jp/ ×16 (2019-05-02)

- https://magic3.net ×8 (2018-10-19)

- https://search.smt.docomo.ne.jp/result?MT=spモード利用規約同意ボタン&SID... ×4 (2018-09-04)

- http://kota2009.hatenablog.com/entry/20111231/1325290695 ×5 (2018-08-06)

- https://bing.com ×28 (2018-06-04)

- https://www.teradas.net ×693 (2017-06-30)

- livedoor Blog [lancer2000] ×57 : 38, 8, 6, 4, 1 (2017-04-22)

- https://duckduckgo.com/ ×14 (2017-03-02)

- スラドarticle [16/12/02/0449202] ×42 (2016-12-02)

- http://minkara.carview.co.jp/userid/167247/blog/38784939/ ×4 (2016-11-01)

- fc2 blog [suzunonejh.blog15] ×29 : 26, 1, 1, 1 (2016-03-25)

- https://www.bing.com/ ×30 (2016-02-03)

- Tumblr [tkudo] ×18 : 12, 5, 1 (2015-11-19)

- http://www.google.co.jp ×5 (2015-11-02)

- http://www.teradas.net ×198 (2015-08-20)

- https://www.google.co.jp ×157 (2015-08-20)

- http://websearch.rakuten.co.jp/?tool_id=1&pid=1&rid=2000&ref... ×4 (2015-07-04)

- http://sp-search.auone.jp/search?q=spモード 安全性&sr=0090&client=... ×5 (2015-06-21)

- スラッシュドットjournal [h-fujita] ×222 : 211, 10, 1 (2015-04-18)

- Twitter [1] ×7 : 2, 1, 1, 1, 1, 1 (2015-04-15)

- はてなダイアリー [marujx 20120104] ×5 : 4, 1 (2015-04-08)

- はてなダイアリー [pochi-p] ×8 : 2, 2, 2, 1, 1 (2014-12-29)

- はてなダイアリー [JavaBlack 20120125] ×32 : 26, 5, 1 (2014-02-20)

- スラッシュドット ×82 : 27, 25, 18, 10, 1, 1 (2013-12-08)

- スラッシュドットarticle [13/10/15/062233] ×147 : 105, 39, 1, 1, 1 (2013-10-17)

- 2ちゃんねる掲示板 [iPhone 1380005491] ×3 : 2, 1 (2013-10-12)

- http://tophatenar.com/view/http://takagi-hiromitsu.jp/diary/... ×29 (2013-09-22)

- http://blog.piulento.net/archives/date/2011/12 ×71 (2013-08-19)

- http://blog.piulento.net/archives/11027 ×87 (2013-08-14)

- https://www.google.de/ ×4 (2013-05-22)

- http://sns.labs.fujitsu.com/sns/ja/index.php?command=getarti... ×5 (2013-05-07)

- http://takoratta.hatenablog.com/entry/20111230/1325224708 ×16 (2013-05-07)

- http://unkar.org/r/news/1325233257 ×86 (2013-04-23)

- http://info-architecture.jp/blog/nttdocomo_spmode.html ×4 (2013-04-23)

- はてなダイアリー [kinneko] ×56 : 50, 2, 1, 1, 1, 1 (2013-04-20)

- http://sns.labs.fujitsu.com/sns/ja/index.php?command=getarti... ×4 (2013-04-12)

- はてなダイアリー [JavaBlack 20130317] ×45 : 39, 5, 1 (2013-03-17)

- http://sns.labs.fujitsu.com/sns/ja/index.php?command=getarti... ×4 (2013-02-25)

- http://search.fenrir-inc.com/image/?hl=ja&safe=off&lr=all&ch... ×4 (2013-02-21)

- http://fermersovet.ru/razvedeniye-rakov.php ×4 (2013-01-13)

- BLOGOS [28162] ×129 : 56, 23, 19, 13, 7, 5, 3, 2, 1 (2012-12-23)

- http://vonblogs.net/index.php?rowstart=11 ×4 (2012-12-19)

- http://www.xperia-index.com/career/docomo/3520.htm ×4 (2012-12-18)

- http://sns.labs.fujitsu.com/sns/ja/index.php?command=getarti... ×5 (2012-12-13)

- sangoukan.xrea.jp/cgi-bin tdiary ×235 (2012-12-10)

- http://www.twitmunin.com/ja/632150/高木浩光@自宅の日記-spモードはなぜipアドレス... ×5 (2012-12-06)

- http://yanagisawa.hatenablog.com/entry/20120102/p1 ×7 (2012-11-21)

- Tumblr [shibata616] ×10 : 6, 1, 1, 1, 1 (2012-11-15)

- So-netブログ [kokorowohirake] ×4 : 3, 1 (2012-11-12)

- http://tv.2chdays.net/read/livejupiter/1341670481.html ×6 (2012-10-31)

- はてなダイアリー [gotyou] ×2 : 1, 1 (2012-10-19)

- ココログ [df-retreat way] ×27 : 18, 5, 2, 1, 1 (2012-10-12)

- はてなダイアリー [kota2009] ×2 : 1, 1 (2012-10-04)

- fc2 blog [sumahosokuhou.blog] ×2 : 1, 1 (2012-10-01)

- http://www.rospromtest.ru/questions.php ×4 (2012-09-27)

- http://webadblock.com/webpages/20120830-223227.html ×5 (2012-09-05)

- http://twilog.org/HiromitsuTakagi/month-1203 ×4 (2012-08-21)

- http://2chdays.net/read/pcnews/1343224603.html ×8 (2012-08-20)

- http://rch.viewerd.com/news/1325233257/ ×4 (2012-08-14)

- はてなダイアリー [binnbo 20120531] ×64 : 44, 19, 1 (2012-08-10)

- http://www.bing.com/search?setmkt=ja-JP&q=SPモード 問題点&first=11... ×6 (2012-08-07)

- 2ちゃんねる掲示板 [newsplus 1343358496] ×4 : 1, 1, 1, 1 (2012-07-30)

- fc2 blog [jidoushahokenhikaku.blog49] ×171 : 101, 42, 16, 7, 4, 1 (2012-07-27)

- はてなダイアリー [m_yanagisawa 20120102] ×9 : 8, 1 (2012-07-13)

- http://isearch.avg.com/search?cid={fb03f7ca-17b4-46fe-aa11-5... ×4 (2012-07-05)

- http://himasoku.com/archives/51688339.html ×9 (2012-06-30)

- 2ちゃんねる掲示板 [smartphone 1321595087] ×6 : 3, 1, 1, 1 (2012-06-21)

- http://himasoku.com/lite/archives/51688339.html ×15 (2012-06-16)

- http://detail.chiebukuro.yahoo.co.jp/qa/question_detail/q128... ×38 (2012-06-10)

- http://ameblo.jp/murasaki-1217/entry-11127887503.html ×11 (2012-05-24)

- はてなダイアリー [pochi-p 20120402] ×149 : 133, 16 (2012-05-18)

- Tumblr [passingloop] ×5 (2012-05-13)

- Tumblr [linfiel] ×21 (2012-05-08)

- http://s.ameblo.jp/murasaki-1217/entry-11127887503.html ×8 (2012-05-07)

- 2ちゃんねる掲示板 [smartphone 1329129718] ×3 : 1, 1, 1 (2012-04-27)

- http://buzzurl.jp/tag/security ×8 (2012-04-19)

- http://www22.atwiki.jp/optimus-chat/pages/31.html ×10 (2012-04-14)

- http://favstar.fm/users/HiromitsuTakagi ×4 (2012-04-09)

- livedoor Blog [karekimo] ×11 : 4, 2, 1, 1, 1, 1, 1 (2012-04-01)

- Twitter [hiromitsutakagi] ×225 : 56, 51, 27, 26, 15, 14, 12, 10, 8, 3, 2, 1 (2012-03-31)

- http://m.chiebukuro.yahoo.co.jp/detail/q1283734877?fr=rcmd_c... ×17 (2012-03-24)

- http://tkytoday.blogspot.jp/search/label/android ×9 (2012-03-23)

- http://detail.chiebukuro.yahoo.co.jp/qa/question_detail/q128... ×27 (2012-03-21)

- http://ameblo.jp/i-raccy/entry-11123509178.html ×5 (2012-03-13)

- 2ちゃんねる掲示板 [smartphone 1330911445] ×5 : 2, 1, 1, 1 (2012-03-07)

- blog.goo.ne.jp [g2-1104] ×12 : 6, 3, 2, 1 (2012-02-29)

- mixi diary [5176164] ×2 : 1, 1 (2012-02-26)

- はてなブックマークコメント [www.nikkei.com/news/headline/article/g=96958A9C9381949EE0E3E291E48DE0E3E2E0E0E2E3E0E2E2E2E2E2E2] ×9 (2012-02-21)

- http://75py.com/pc/298 ×112 (2012-02-21)

- Twitter [eagle1jp] ×4 (2012-02-21)

- http://www.chikunavi.info/diary201202.html ×37 (2012-02-16)

- 2ちゃんねる掲示板 [iPhone 1326983558] ×2 : 1, 1 (2012-02-11)

- 2ちゃんねる掲示板 [smartphone 1326501669] ×3 : 1, 1, 1 (2012-01-31)

- スラッシュドットcomments [558757] ×2 : 1, 1 (2012-01-30)

- スラッシュドットjournal [maia] ×74 (2012-01-30)

- 2ちゃんねる掲示板 [phs 1324973969] ×6 : 3, 2, 1 (2012-01-29)

- 2ちゃんねる掲示板 [smartphone 1326796337] ×4 : 1, 1, 1, 1 (2012-01-29)

- はてなダイアリー [moto_maka] ×49 : 31, 10, 3, 3, 1, 1 (2012-01-27)

- http://scrapless.jugem.jp/?eid=1056 ×4 (2012-01-26)

- 2ちゃんねる掲示板 [newsplus 1327457677] ×8 : 3, 2, 1, 1, 1 (2012-01-25)

- http://hatebu-graph.com/graph/329fb3ec8fe0725c60ffa66f022841... ×4 (2012-01-25)

- ココログ [red-savina cocolog] ×15 : 6, 5, 2, 2 (2012-01-24)

- http://s.ameblo.jp/honey-spider/entry-11125234709.html ×6 (2012-01-23)

- はてなダイアリー [white-apple 20120103] ×3 : 2, 1 (2012-01-22)

- はてなダイアリー [itokoichi] ×141 : 130, 3, 3, 2, 1, 1, 1 (2012-01-20)

- 2ちゃんねる掲示板 [iPhone 1322885429] ×3 : 1, 1, 1 (2012-01-20)

- http://blog.creative-aid.com/2012/01/docomosp.html ×29 (2012-01-20)

- BLOGOS [28158] ×926 : 521, 300, 41, 27, 15, 6, 6, 2, 2, 1, 1, 1, 1, 1, 1 (2012-01-19)

- blog.goo.ne.jp [habichan] ×2 : 1, 1 (2012-01-18)

- http://search.smt.docomo.ne.jp/result?MT=spモード&SID=000&IND=0... ×9 (2012-01-18)

- はてなダイアリー [fn7 20120102] ×10 : 9, 1 (2012-01-18)

- ITmediaブログ [knowledge 2012/01/galaxy-tab-101--3acb] ×227 : 223, 4 (2012-01-17)

- http://www.wadaitter.com/it/47541 ×6 (2012-01-17)

- http://www.mn.ntts.co.jp/cgi-bin/wiki_auth/wiki.cgi?page=BBS... ×12 (2012-01-17)

- http://www.xperia-index.com/その他/docomo/3520.htm ×6 (2012-01-13)

- livedoor Blog [omoidesokuhou] ×7 (2012-01-13)

- http://kusuriyasan.asablo.jp/blog/ ×4 (2012-01-13)

- http://kusuriyasan.asablo.jp/blog/2012/01/13/6287215 ×84 (2012-01-13)

- はてなダイアリー [takoratta] ×12 : 8, 3, 1 (2012-01-13)

- http://news.goo.ne.jp/article/wirelesswire/business/wireless... ×6 (2012-01-12)

- http://wirelesswire.jp/Inside_Out/201201111500-5.html ×104 (2012-01-11)

- http://wirelesswire.jp/Inside_Out/201201111500.html ×13 (2012-01-11)

- http://wirelesswire.jp/Inside_Out/201201111500-4.html ×403 (2012-01-11)

- http://ats-app-167.ae.anritsu.co.jp/aeb/modules/weblogD3/det... ×9 (2012-01-11)

- はてなダイアリー [JavaBlack 20120110] ×50 : 37, 8, 5 (2012-01-11)

- http://nscom.ns-sol.co.jp/co4/app/main/select?pageId=28430 ×20 (2012-01-10)

- Twitter [vista_mac] ×2 : 1, 1 (2012-01-09)

- Twitter [kirameister] ×4 (2012-01-09)

- http://cloudcity-ex.com/omb/omb.cgi ×16 (2012-01-09)

- mixi diary [97952] ×14 : 9, 2, 1, 1, 1 (2012-01-09)

- http://tokkyo.net/hatena/bookmark/hotentry/html/ ×5 (2012-01-08)

- Tumblr [teraminato] ×6 (2012-01-07)

- はてなダイアリー [yjochi 20120107] ×8 : 5, 3 (2012-01-07)

- livedoor Blog [kadenmatomenews] ×54 : 43, 11 (2012-01-07)

- Twitter [1961kumachin] ×5 (2012-01-06)

- はてなダイアリー [yjochi] ×28 (2012-01-06)

- Twitter [yjochi] ×80 (2012-01-06)

- http://intra-sns.hitachi-ics.co.jp/?m=pc&a=page_fh_diary&tar... ×7 (2012-01-06)

- http://sl-info.necst.nec.co.jp/MA1000/wiki.form?id=10610 ×5 (2012-01-06)

- http://www.wadaitter.com/it/47456 ×7 (2012-01-06)

- 2ちゃんねる掲示板 [bizplus 1325601607] ×7 : 4, 1, 1, 1 (2012-01-06)

- Twitter [yu1o] ×4 (2012-01-06)

- http://gigazine.net/news/20120105-headline/ ×2025 (2012-01-05)

- Tumblr [katoyuu] ×2 : 1, 1 (2012-01-05)

- http://ameblo.jp/honey-spider/entry-11125234709.html ×30 (2012-01-05)

- http://zarutoro.livedoor.biz/?p=2 ×37 (2012-01-05)

- http://flpbd.it/v8Oj ×141 (2012-01-05)

- http://hiroba.tg-group.tokyo-gas.co.jp/hiroba/?m=pc&a=page_f... ×18 (2012-01-05)

- blog.goo.ne.jp [longinus256] ×4 : 2, 1, 1 (2012-01-05)

- http://hogehogesokuhou.ldblog.jp/archives/51842591.html ×6 (2012-01-04)

- fc2 blog [stockmatome.blog118] ×270 (2012-01-04)

- mixi diary [435715] ×6 : 5, 1 (2012-01-04)

- Tumblr [0to1] ×8 (2012-01-04)

- http://zarutoro.livedoor.biz/archives/51733064.html ×35 (2012-01-04)

- http://zarutoro.livedoor.biz/lite/archives/51733064.html ×26 (2012-01-04)

- セキュリティホールmemo ×2518 : 2282, 190, 27, 16, 2, 1 (2012-01-04)

- http://2chspa.com/thread/news/1325233257 ×4 (2012-01-04)

- fc2 blog [gadjet.blog] ×5 (2012-01-04)

- http://minkara.carview.co.jp/userid/167247/blog/25048193/ ×6 (2012-01-04)

- Twitter [nuan_nishida] ×5 (2012-01-04)

- http://yuru-com.public.unisys.co.jp/reila/?m=pc&a=page_fh_di... ×4 (2012-01-04)

- http://1cc.jp/ouroea ×5 (2012-01-04)

- http://dishsns.is.nttdocomo.co.jp/sns/index.php?command=geta... ×5 (2012-01-04)

- http://ats-app-167.ae.anritsu.co.jp/aeb/modules/weblogD3/det... ×18 (2012-01-04)

- http://dishsns.is.nttdocomo.co.jp/sns/index.php?command=geta... ×5 (2012-01-04)

- http://dishsns.is.nttdocomo.co.jp/sns/index.php?command=geta... ×21 (2012-01-04)

- http://buzzurl.jp/entry/高木浩光@自宅の日記 - spモードはなぜIPアドレスに頼らざるを得なか... ×7 (2012-01-04)

- http://www.xperia-index.com/docomo/3520.htm ×21 (2012-01-04)

- http://agw.dentsu.co.jp/grp115/__4925771B0044BF25.nsf/1/4205... ×7 (2012-01-04)

- http://agw.dentsu.co.jp/grp115/esqgw/mr/AO-ICTS.nsf/1/4205EA... ×7 (2012-01-04)

- fc2 blog [politics2.blog137] ×10 (2012-01-04)

- 2ちゃんねる掲示板 [bizplus 1325465673] ×87 : 26, 26, 7, 7, 6, 2, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1 (2012-01-04)

- Twitter [kohei0205] ×7 (2012-01-04)

- 2ちゃんねる掲示板 [iPhone 1323134786] ×3 : 2, 1 (2012-01-04)

- http://hogehogesokuhou.ldblog.jp/lite/archives/51842831.html... ×5 (2012-01-04)

- http://hogehogesokuhou.ldblog.jp/archives/51842831.html ×15 (2012-01-04)

- Twitter [ahiru39] ×4 (2012-01-04)

- はてなブックマークコメント [www.sonorilo.net/2011/12/22/2831] ×7 (2012-01-04)

- Twitter [kiee_strange] ×4 (2012-01-03)

- mixi diary [5764436] ×101 : 95, 6 (2012-01-03)

- http://ameblo.jp/honey-spider/ ×8 (2012-01-03)

- Tumblr [h-yamaguchi] ×13 : 12, 1 (2012-01-03)

- livedoor Blog [honkinews] ×5 (2012-01-03)

- mixi diary [34600] ×20 : 19, 1 (2012-01-03)

- http://websearch.rakuten.co.jp/?sv=aldkfi2ur&qt=spモードはなぜIPアド... ×4 (2012-01-03)

- 2ちゃんねる掲示板 [newsplus 1325460787] ×8 : 3, 1, 1, 1, 1, 1 (2012-01-03)

- はてなダイアリー [kinneko 20120103] ×19 : 15, 4 (2012-01-03)

- http://533.pr.arena.ne.jp/cgi-bin/bbs.cgi ×6 (2012-01-03)

- mixi diary [36571371] ×2 : 1, 1 (2012-01-03)

- http://2log.jp/newsplus/1325460787 ×5 (2012-01-03)

- はてなダイアリー [yabuDK 20120102] ×49 : 37, 12 (2012-01-03)

- mixi diary [4446908] ×6 (2012-01-03)

- livedoor Blog [himasoku123] ×482 : 339, 141, 1, 1 (2012-01-03)

- Twitter [ohnuki_tsuyoshi] ×8 (2012-01-03)

- Twitter [5thstar] ×8 (2012-01-03)

- http://www.excite.co.jp/News/apple_blog/20120102/Appgiga_111... ×4 (2012-01-03)

- http://i.mt2.in/item/237295 ×4 (2012-01-02)

- 2ちゃんねる掲示板 [smartphone 1325220017] ×4 : 2, 1, 1 (2012-01-02)

- fc2 blog [kanasoku.blog82] ×224 : 185, 20, 15, 2, 1, 1 (2012-01-02)

- fc2 blog [wdora7144.blog] ×17 (2012-01-02)

- http://cyber-life.2chblog.jp/archives/1835869.html ×4 (2012-01-02)

- mixi diary [1995585] ×31 : 24, 7 (2012-01-02)

- http://i.mt2.in/item/237210 ×21 (2012-01-02)

- 2ちゃんねる掲示板 [news 1325436919] ×3 : 1, 1, 1 (2012-01-02)

- http://alfalfalfa.com/archives/5041615.html ×342 (2012-01-02)

- http://alfalfalfa.com/lite/archives/5041615.html ×146 (2012-01-02)

- livedoor Blog [andch] ×111 : 88, 22, 1 (2012-01-02)

- http://nex.xrea.jp/?s=1209 ×13 (2012-01-02)

- 2ちゃんねる掲示板 [wildplus 1325469813] ×13 : 10, 3 (2012-01-02)

- http://topsy.com/top100/ja?locale=ja&offset=30&om=ff&page=3&... ×5 (2012-01-02)

- http://netlog.jpn.org/r271-635/2012/01/ntt_docomo_ipaddr.htm... ×27 (2012-01-02)

- 2ちゃんねる掲示板 [morningcoffee 1325433368] ×3 : 2, 1 (2012-01-02)

- Twitter [nexus_lab_jp] ×4 (2012-01-02)

- http://p2.2ch.net/p2/read.php?&url=http://anago.2ch.net/test... ×4 (2012-01-02)

- http://www.kitami.tv/2012/01/vol131.html ×7 (2012-01-02)

- 2ちゃんねる掲示板 [phs 1325036498] ×6 : 2, 2, 1, 1 (2012-01-02)

- http://i.mt2.in/item/236937 ×15 (2012-01-02)

- http://hogehogesokuhou.ldblog.jp/lite/archives/51842591.html... ×4 (2012-01-02)

- http://newvo.jp/38202/高木浩光@自宅の日記-spモードはなぜIPアドレスに頼らざるを得なかったか,... ×10 (2012-01-02)

- http://www.twitmunin.com/l/632652/高木浩光@自宅の日記-spモードはなぜipアドレスに... ×9 (2012-01-02)

- http://ggsoku.com/2012/01/sp-mode-mou-damepo/ ×275 (2012-01-02)

- 2ちゃんねる掲示板 [news 1325424084] ×3 : 2, 1 (2012-01-02)

- Twitter [higanhyakkei] ×4 (2012-01-02)

- http://2log.jp/news/1325424084 ×10 (2012-01-02)

- http://lognavi.com/bbs/matome/1063563 ×8 (2012-01-02)

- Twitter [genkuroki] ×4 (2012-01-01)

- http://newvo.jp/38239/高木浩光@自宅の日記-spモード利用者へ注意喚起:信用できない人にテザリング... ×12 (2012-01-01)

- Tumblr [nyamph] ×4 (2012-01-01)

- 2ちゃんねる掲示板 [owabiplus 1324447892] ×8 : 6, 2 (2012-01-01)

- Twitter [kabutoyama_taro] ×5 : 3, 2 (2012-01-01)

- Twitter [norio_nomura] ×3 : 2, 1 (2012-01-01)

- http://gnews.x0.com/20120101_020112/ ×33 (2012-01-01)

- はてなダイアリー [kota2009 20111231] ×49 : 45, 4 (2012-01-01)

- はてなダイアリー [moto_maka 20111231] ×93 : 55, 36, 1, 1 (2012-01-01)

- www.nantoka.com/~kei/diary/ ×3 : 2, 1 (2011-12-31)

- http://www.artree-jp.com/joyful0124/joyful.cgi ×5 (2011-12-31)

- Tumblr [otsune] ×12 : 6, 5, 1 (2011-12-31)

- http://japan-blogs.net/c3.html ×5 (2011-12-31)

- http://www.teradas.net/archives/3015/ ×6 (2011-12-31)

- http://semedaruma.s58.xrea.com/board/search.cgi ×19 (2011-12-31)

- 2ちゃんねる掲示板 [smartphone 1325170505] ×3 : 1, 1, 1 (2011-12-31)

- fc2 blog [sylvenews.blog83] ×4 : 3, 1 (2011-12-31)

- Tumblr [gakutumblr] ×7 (2011-12-31)

- 2ちゃんねる掲示板 [news 1325233257] ×12 : 9, 2, 1 (2011-12-31)

- http://twilog.org/HiromitsuTakagi ×4 (2011-12-31)

- http://www.excite.co.jp/News/net_clm/20111231/Appgiga_11029.... ×77 (2011-12-31)

- http://www.matomech.com/article.aspx?aid=3378431&bid=1201 ×5 (2011-12-31)

- http://plus.appgiga.jp/mobiletown/2011/12/31/11029/ ×163 (2011-12-31)

- Tumblr [ioriveur] ×3 : 2, 1 (2011-12-31)

- http://nureinu.net/archives/5631071.html ×29 (2011-12-31)

- http://www.xn--hckwcp3c2c5ce5k.com/keitai ×56 (2011-12-31)

- http://nureinu.net/lite/archives/5631071.html ×5 (2011-12-31)

- Twitter [yuki_takimoto] ×2 : 1, 1 (2011-12-31)

- http://www.xn--hckwcp3c2c5ce5k.com/keitai/高木浩光「ドコモspモードには正直、... ×103 (2011-12-31)

- http://qwerty.on.arena.ne.jp/cgi-bin/bbs.cgi ×24 (2011-12-31)

- Twitter [HiromitsuTakagi] ×4 (2011-12-31)

- mixi diary [13671449] ×2 : 1, 1 (2011-12-30)

- http://www.dcc-jpl.com/soft/iPhone/irclog/viewlog.cgi?log201... ×4 (2011-12-30)

- http://www.dcc-jpl.com/diary/ ×4 (2011-12-30)

- Twitter [okitsu] ×4 (2011-12-30)

- Twitter [takaurai] ×12 (2011-12-30)

- http://mimizun.com/log/2ch/news/1325233257/ ×5 (2011-12-30)

- http://www.dcc-jpl.com/soft/iPhone/irclog/viewlog.cgi?l=150&... ×26 (2011-12-30)

- はてなダイアリー [takoratta 20111230] ×478 : 346, 123, 5, 4 (2011-12-30)

- http://read2ch.com/r/news/1325233257/ ×6 (2011-12-30)

- http://iphone.dan.co.jp/404mnf.cgi/archives/51761735.html ×4 (2011-12-30)

- はてなダイアリー [itokoichi 20111230] ×188 : 105, 81, 1, 1 (2011-12-30)

- http://androck.jp/?p=15590 ×5 (2011-12-30)

- Twitter [dmikurube] ×4 (2011-12-30)

- Twitter [_nat] ×2 : 1, 1 (2011-12-30)

- Tumblr [kazunt] ×7 : 4, 3 (2011-12-30)

- http://mao.s151.xrea.com/tumbrowser/text.html ×4 (2011-12-30)

- http://twinavi.jp/smartphone/articledetail/19944 ×18 (2011-12-30)

- http://twinavi.jp/article/detail/58287 ×8 (2011-12-30)

- http://wassr.jp/my/ ×8 (2011-12-30)

- Tumblr [ishinao] ×13 (2011-12-30)

- http://blog.igalog.net/post/14997093137/docomo ×4 (2011-12-30)

- Twitter [yuroyoro] ×4 (2011-12-30)

- Tumblr [dasoran] ×6 (2011-12-30)

- http://newvo.jp/38182/高木浩光@自宅の日記-spモードはなぜIPアドレスに頼らざるを得なかったか,... ×10 (2011-12-30)

- http://smhn.info/201112-security-spmod?utm_source=dlvr.it&ut... ×19 (2011-12-30)

- http://smhn.info/201112-security-spmod ×522 (2011-12-30)

- http://smhn.info/201112-security-spmod?utm_medium=twitter&ut... ×29 (2011-12-30)

- Twitter [taknom] ×2 : 1, 1 (2011-12-30)

- Twitter [tss_ontap] ×6 (2011-12-30)

- http://j.plustar.jp/w7vcp ×12 (2011-12-30)

- http://j.plustar.jp/6c792 ×12 (2011-12-30)

- ime.nu /20111229.html ×450 (2011-12-30)

- http://d.seesmic.com/sdp/ClientBin/SD2.xap ×4 (2011-12-30)

- spモード ×385 / キーワード不明 ×177 / http://t.co/BHoqYlE7 ×79 / spモードとは ×67 / spモード 仕組み ×65 / SPモード ×62 / spモード ipアドレス ×43 / spモード テザリング ×32 / spモード 問題点 ×26 / 高木浩光 ×19 / http://j.plustar.jp/6c792 ×19 / SPモード 仕組み ×16 / docomo ipアドレス ×15 / テザリング spモード ×15 / http://flpbd.it/v8Oj ×15 / spモード 不具合 接続できない ×13 / SPモード IPアドレス ×13 / 高木浩光 spモード ×13 / テザリング IPアドレス ×13 / テザリング ipアドレス ×13 / spモード ×12 / spモードメール 仕組み ×12 / sp モード ×12 / アプリ ネットワーク通信 ×11 / spモードメール 互換アプリ ×11 / spモードはなぜIPアドレスに頼らざるを得なかったか ×10 / spモードメール 不具合 ×10 / http://t.co/l8bvRQuE ×10 / spモードメール 互換 ×10 / ttp://takagi-hiromitsu.jp/diary/20111229.html ×9 / IPアドレス ドコモ ×9 / spモード ヘッダー ×9 / ドコモ IPアドレス ×9 / spモード 互換アプリ ×9 / docomo spモード ipアドレス ×8 / http://takagi-hiromitsu.jp/diary/20111229.html ×8 / SPモード テザリング ×8 / SPモード 問題点 ×7 / spモードメール 解析 ×7 / sp モード 仕組み ×7 / spモード 高木 ×7 / spモード 問題 ×7 / spモード IPアドレス ×7 / IPアドレスに頼り過ぎて ×7 / ドコモ IP ×7 / ドコモ ipアドレス ×7 / spモード トラブル ×7 / spモードメール プロトコル ×7 / ネットワークにアクセス中です spモード ×7 / spモード メール 互換 ×7 / spモードメール smtp ×7 / ネットワーク通信 完全なインターネットアクセス ×6 / spモードパスワード ×6 / docomo IPアドレス ×6 / docomo spモード 仕組み ×6 / spモード ゲートウェイ ×6 / sp モード テザリング ×6 / spモードメール 通信方式は何か ×6 / SPモード ×6 / 高木 spモード ×6 / IPアドレス SPモード ×6 / http://t.co/pZplWovB ×6 / spモードメール 本文中に写真表示 ×6 / ドコモ スマホ 通信方式 ipアドレス管理 ×6 / 高木モード ×6 / docomo テザリング プロキシ ×5 / spモード プロキシ ×5 / 高木 SP ×5 / TCP/IPを採用した場合の利便性と問題点 ×5 / SPモード 問題 ×5 / テザリング 接続できない ×5 / spモードメール 暗号化 ×5 / 携帯メール盗み読みドコモ ×5 / http://t.co/W2ocohQA ×5 / ドコモ SPメール IPアドレス ×5 / spモードメール ipアドレス ×5 / 認証 spモード プロキシ ×5 / ドコモ メアド 解放 できない ×5 / spモード 障害 ×5 / SPモード 入れないと ×5 / ipアドレス ドコモ ×5 / spモード 仕様 ×5 / IPアドレス 電話番号 紐付け ×5 / アカウント認証方法 spモード ×5 / 3G IPアドレス 仕組み ×4 / spモードメール 問題点 ×4 / spモード アプリ ×4 / spモード 認証 とは ×4 / SPモード 仕様 ×4 / spモード 互換 ×4 / テザリング SPモード コンテンツ決済 ×4 / spモード 暗証番号 ×4 / spモードが無いと不便な点 ×4 / 高木 sp ×4 / spモード 解析 ×4 / ipアドレス テザリング ×4 / あんしんモード 仕組み ×4 / spモード 認証 シーケンス ×4 / グーグルID SPメール 紐付け ×4 / android テザリング ipアドレス ×4 / 高木 ×4 / テザリング spモード つかえない ×4 / IPアドレス ドコモ ×4 / spモード smtp pop3 ×4 / 新spモード 旧spモード ×4 / SPモードとは ×4 / spモードメール暗号化 ×4 / テザリング中 ブラウジング ×4 / spモード 盗み ×4 / プロキシサーバー SPモード ×4 / docomo テザリング 仕組み ×4 / spモード 不具合 ×4 / spモードメール 仕様 ×4 / テザリング ip ×4 / spモードメール 認証中 ×4 / spモード 技術 ×4 / SPモード 接続番号 ×4 / spモード 方式 ×4 / テザリング spモードメール ×4 / spモード 障害 高木 ×4 / ipアドレス spモード ×4 / http://t.co/MZCIMYH5 ×4 / http://t.co/NGleivrH ×4 / docomo spメール 暗号化 ×4 / spモード システム ×4 / spmode ipアドレス ×4 / SPモードメール 暗号化 ×4 / SPモードとは ×4 / spモード 欠点 ×3 / spモードメール不具合 ×3 / spモードメール アカウント 有効期限 ×3 / htt ps://service.smt.docomo.ne.jp/cgi/mymenu/top ×3 / spモードデザリング ×3 / SPモード IPアドレス iモード ×3 / spモード 番号 ×3 / 難読化 いたち ×3 / spモードメール ネットワークに接続中 ×3 / 互換モード 形状の出し方 ×3 / 3G ドコモ webサーバー ヘッダー ×3 / SAML 技術 シーケンス図 ×3 / SPモード 高木 ×3 / http://bit.ly/t98gSb ×3 / -hiromitsu.jp/diary spモード ×3 / spモード ip ×3 / ドコモ 障害 連絡できない ×3 / spモードメール アプリ ×3 / spモードメール テザリング ×3 / SPモードメール プロトコル ×3 / プロトコル spモード ×3 / spモード IP アドレス 発信者特定 ×3 / spモード 送信者アドレスが名前 ×3 / spモードメール アドレス表示 ×3 / テザリング IPアドレスとは ×3 / ID SPモードでないと使用できない ×3 / 危険なドコモアドレス ×3 / spモードメール ×3 / spmode ip ×3 / spモード ipアドレス 範囲 ×3 / プロキシサーバーを使用した認証に失敗しました ドコモ ×3 / 高木浩光 「spモードはなぜIPアドレスに頼らざるを得なかったか」 ×3 / spモードメール 開発元 ×3 / docomo 3g ipアドレス ×3 / spモード dmenu ×3 / spモード テザリング メール ×3 / spモード デザリング ×3 / テクニカルジャーナル テザリング ×3 / spモード プロトコル ×3 / spモード proxy ×3 / id spモード ×3 / SPモード セッション サーバ ×3 / ドコモ spモード 通信手段 ×3 / スマホ IPアドレス ×3 / ドコモ spモード プロキシ ×3 / ドコモ Wi-Fiで同期に失敗する ×3 / ドコモ ケータイ iP接続 ×3 / spモードメール 障害 ×3 / spモード 絶対つけないと ×3 / 他人のメールを見るアプリ ×3 / ipアドレス docomo ×3 / proxy provisioning ip address とは ×3 / 初期設定0000のままでいると 悪質 ×3 / android 完全なネットワーク接続 ×3 / sp モード とは ×3 / IPアドレス ×3 / spモードメール 送信できない ×3 / ドコモ スマートフォン ip 変更 ×3 / ドコモspモード 問題点 ×3 / テザリング認証に失敗するアプリ ×3 / Android 送信中 spモード 出す ×3 / sp モードとは ×3 / spモードの仕組み ×3 / spモードメール 認証中 止まる ×3 / アプリ Spモードメール 互換 ×3 / テザリングのメール送信の方法 ×3 / スマホ ipアドレス ×3 / spモード mopera 違い ×3 / docomo テザリング IPアドレス ×3 / spモード 高木浩光 ×3 / spモードメール pop3 ×3 / ドコモ 携帯 今までメールができたのに ワイハイパスワード設定 を要求 ×3 / spモードメール ヘッダー ×3 / SPモードメール IP ×3 / スマートフォン 通信 仕組み ipアドレス ×3 / docomoテクニカルジャーナルiモードメール ×3 / SPモード IPアドレス ×3 / spモード使用できない IPアドレスない ×3 / httpw s://service.smt.docomo.ne.jp/cgi/mymenu/top zone ×3 / ドコモ spモード 仕組み ×3 / spモードid ×3 / spモード しくみ ×3 / spモードメール smtp ×3 / spモードメール 盗み ×3 / AU テザリング IPアドレス ×3 / ドコモ ガラケーのIPアドレス 仕組み ×3 / spモード メール プロトコル ×3 / 元のIP設定 の仕方 スマホ ×3 / spモード グローバルIPアドレス ×3 / SPモード パケット 監視 ×3 / テザリング アドレス更新 失敗する ×3 / ドコモ spモード設定 障害 ×3 / takagi hiromitsu ×3 / P01−D 互換 ×3 / アプリで完全なインターネットアクセスは同意してもよい? ×3 / 信用してはいけない人 ×3 / proxyサーバー spモード ×3 / spモードと電話番号は紐付け ×3 / spモードメール セキュリティ ×3 / spモードmopera違い ×3 / http://takagi-hiromitsu.jp/diary/20111229.html#p01 ×3 / デザリング以外接続しないように ×3 / spモード IP ×3 / sp モード ipアドレス メール ×2 / SPモード POPサーバ ×2 / iモードパスワード暗号化 ×2 / IPアドレス テザリング ×2 / docomo Wi-Fi 設定 proxy IPアドレス取得 接続が悪いためネットワーク利用ができません ×2 / takagi NTT ×2 / spモードメール プロキシ対応 ×2 / SPモード 互換 ×2 / spモード なぜ ipアドレス ×2 / ネットワーク 証明書 アカウント デザリング ×2 / spモードメール wifi 暗号化 ×2 / ドコモ ネットワーク暗証番号 回避 ×2 / SPモード メールサーバにて送受信できない ×2 / ドコモ SPモードメール 苦情 ×2 / IPaddress 盗む ×2 / spモードメール 高木 ×2 / spモードメール サーバー ×2 / spモードメール 送信 認証中 ×2 / IPアドレス 紐付け ×2 / spモードメール ip ×2 / spモード 互換 アプリ ×2 / ドコモ アプリ認証 ×2 / テザリング IPアドレス 割り当て ×2 / sp モード 送信できたか ×2 / テザリング IP かくにん ×2 / spモード サーバー ×2 / パケット通信 端末識別 Android ×2 / docomo "IP接続" ゲートウェイ ipアドレス ×2 / spモード 略 ×2 / spモードメール サーバーで止まる ×2 / SPモード 暗号化 ×2 / スマフォ SPモード ×2 / docomo gw ip 偽装 方法 ×2 / テザリング ドコモ プロキシ ×2 / SPモードアプリ 対策 ×2 / んhttps://service.smt.docomo.ne.jp/cgi/mymenu/top ×2 / ドコモ SPモード IP ×2 / spモード セキュリティー ×2 / SPモードメール 他の端末から読まれる可能性 ×2 / spモード id ×2 / ドコモ SPモードテザリング ×2 / ドコモ spモード 安全性 ×2 / docomo ipアドレス 割り当て ×2 / spモードメール 誤送信 ×2 / spモードをパソコンから送信 ×2 / SPモードの仕組み ×2 / 頼らざる ×2 / sp モード テザリング 識別 ×2 / テザリング ssl ×2 / spモードメール wifi プロキシ ×2 / spモード 危険 ×2 / docomo ipアドレス 使用不可 ×2 / テザリング どうして課金されるの ×2 / spモード キャプチャ認証 ×2 / spモード以外の通信が許可されていません ×2 / spモード グローバルip ×2 / spモード 対策 ×2 / spモードのコンテンツ決済サービス プロトコル ×2 / h ttp://takagi-hiromitsu.jp/diary/20111229.html ×2 / とある技術者 spモード ×2 / spモードmoperaテザリング ×2 / NTT テザリング IP ×2 / ドコモIPアドレス ×2 / 失敗 SPモード ×2 / spモード ネットワークにアクセス中 ×2 / ドコモ認証用サーバ IPアドレス ×2 / スマホ落としてSPモード 使えない ×2 / spモード @it ×2 / spモード ip ×2 / spモード アプリ 開発 ×2 / なりすましメール NW障害 ×2 / 他人のメールを見る アプリ ×2 / Iモウド事故 ×2 / テザリング spモード解除 ×2 / spモードのIP ×2 / iモード トラブル ×2 / ドコモ テザリング IPアドレス ×2 / SPモードメール ユーザ認証 ×2 / spモード 2年 ×2 / p-01 テザリング ×2 / テザリングを使ってアプリをダウンロードできないのか? ×2 / docomo テザリング メール受信 ×2 / SPモード Wi-Fi 理由 ×2 / spモードパスワード 解析 ×2 / android ipアドレス ×2 / デザリング dmenu ×2 / テザリング 同一IP ×2 / SPモードはIP網 ×2 / SPモード決済何ヶ月めから利用できるのか ×2 / spモー 問題点 ×2 / docomo IP スマホ ×2 / アプリ 完全なインターネットアクセスって? ×2 / spモード認証 仕組み ×2 / sp mode 問題 ×2 / spモード なぜ不具合が起こる ×2 / 日経network spモード ×2 / spモード 不通 デザリング ×2 / スマホ NAT IPアドレス ×2 / docomo spモード グローバルip ×2 / ドコモ spモード ipアドレス ×2 / ipアドレス紐付け ×2 / docomo ip ×2 / spモードはなぜIPアド レスに頼らざるを得なかったか ×2 / spモード 他のアプリ ×2 / デザリング 失敗 原因 ×2 / spモード決済 wifi で使うには ×2 / テザリング インターネットアクセスなし 理由 ×2 / spモードメール仕組み ×2 / テザリング中 spモード ×2 / ドコモ IPアドレス 使用不可 ×2 / Spモード ×2 / 認証 spモード ×2 / spモード ユーザーid ×2 / 携帯メール 盗み読み ×2 / DOCOMOからのお知らせ IPアドレス ×2 / SPモードメール wifi 暗号化 ×2 / SPモード 設計ミス ×2 / spモードシステム ×2 / android ×2 / テザリングのIPアドレス ×2 / ネットワーク 通信許可 アプリ ×2 / SPモードメール ヘッダー ×2 / テザリング spモードのみ ×2 / spモードメールのシーケンス ×2 / docomo ip認証 ×2 / spモード 課金 暗証番号 ×2 / スマホのIPアドレスが他人に入力された場合 ×2 / spモード 課金 テザリング ×2 / SPモード問題点 ip ×2 / ドコモ テザリング中 メール受信 ×2 / NTTドコモ IPアドレス ×2 / あんしんモード破る方法 ドコモ ×2 / SPモード ID ×2 / 払い出されたメールアドレスとは ×2 / 一見向け 認証 ×2 / iモードID spモード ×2 / SPモード テザリング NAT ×2 / 高木浩光氏のブログ ×2 / spモード メールサーバ ログイン方法 ×2 / 完全なネットワーク通信 ×2 / spモード 認証方法 ×2 / スマホでiモードつけてる人って居るの? ×2 / スマホ IPアドレス 電話番号 仕組み ×2 / iモード spモード ID ×2 / 自宅パソコン ネットワーク暗証番号 ×2 / spモード 課金 ×2 / ドコモ テザリング ipアドレス ×2 / spメール 仕組み ×2 / spモード 短期的 ×2 / docomo spメール 危険 ×2 / wifi spモード 安全性 ×2 / spモード 脆弱性 ×2 / spモード pop3 ×2 / android apモード tpc機能 ×2 / HTML <sp> ×2 / なぜ?ドコモだけspモードメールなの? ×2 / cgi ipアドレス 払い出しシステム ×2 / SPモードアドレスをPCで使えるか ×2 / USBテザリング IPアドレス 確認 ×2 / spモード 暗号化 ×2 / spモード アーキテクチャ ×2 / spモード メールサーバー ×2 / SPモードパスワード 解析 ×2 / root化 アプリ コンテンツ決済できない ×2 / ドコモ ip アドレス 個人情報 ×2 / spモード 技術仕様 ×2 / spモード 認証 レイヤー ×2 / iモード ipアドレス ゲートウェイ ×2 / spモード決済 ログインできない ×2 / ドコモIPアドレス固定する方法 ×2 / IPアドレス 使用不可 スマホ ×2 / NTTドコモテクニカルジャーナル ×2 / spモードメール シーケンス ×2 / spモード仕組み ×2 / spモード 開発元 ×2 / spモードメール 通信だけ許可 ×2 / ipアドレス スマホ ×2 / ドコモ スマホもiモードがないとアプリができないの ×2 / android メールアプリ spモード 転送 開発 ×2 / docomoテザリングアプリ ×2 / IP SPメール ×2 / ドコモ ネットワークアドレス 取り違え ×2 / spモード mopera テザリング ×2 / spモード どうして ×2 / テザリング ドコモ spモード IPアドレス ×2 / テザリング 経由 メール ドコモ できない ×2 / spモード テザリング ipアドレス ×2 / SPモード トラブル ×2 / テザリング ipアドレス 取得できない ×2 / ipアドレスとメールアドレス ×2 / プロキシサーバーを使用した認証に失敗しました docomo ×2 / iモード spモード 高木浩光 ×2 / spモードパスワード あり得ない数字 ×2 / sp モードメール 互換 アプリ ×2 / spモードメール 不具合 12月 ×2 / ゲートウェイ パソコン テザリング ×2 / テザリング ipアドレス更新できない ×2 / opera URL IP サーバ名 応答 ×2 / マイメニュー 暗証番号入力不要 先に進めない ×2 / テザリング 接続できなくなった ×2 / 信頼できない人 ×2 / spmode wi-fi 決済 ×2 / spモード障害 ×2 / ドコモ IPアドレス 公開情報 ×2 / spモード決済 ログイン パスワード ×2 / spモード ブラウザ ×2 / spモード smtpサーバ ×2 / spモードパスワード 変更 Googleアカウント停止 ×2 / spmode 個体識別 事故 ×2 / 完全なインターネットアクセス ×2 / Spモードメールは読まれてる? ×2 / spメール パスワードとは ×2 / spモード 電話番号 ×2 / spモードパスワード 端末暗証番号の違い ×2 / テザリング 仕組み ×2 / spモードはなぜIP ×2 / SPモードメール SMTP ×2 / MSISDN IPヘッダ ×2 / spモード メールクライアント ×2 / SPモード IP ×2 / 高木先生 spモード ×2 / テザリング spモード 仕組み ×2 / sp mode ipあどれす ×2 / docomoテザリングipアドレス ×2 / spモードとは ×2 / docomo テザリング ipアドレス ×2 / IPアドレス メールアドレス 違い ×2 / SPモード 不具合 2011 高木 ×2 / ipアドレス ×2 / spモード ありえない ×2 / ドコモ SPモード SMTPサーバーアドレス ×2 / ドコモスマートフォンのデザリングの際のipアドレス変換 ×2 / ドコモ システム 問題 IP ×2 / SPモードの仕組み ×2 / SPモード 互換性 ×2 / spモードパスワード ネットワーク暗証番号 ×2 / テザリング spモード 必要 ×2 / SPモードメール テザリング ×2 / spモードメール プロキシ ×2 / docomo ip アドレス ×2 / テザリング接続によるメール送信 ×2 / メール IPアドレス ×2 / テザリング IP ×2 / ip 不足 理由 ×2 / ドコモ spモード TCP接続 ×2 / SPモードからのアクセス ×2 / android テザリング ssl ×2 / spモードメール 脆弱性 高木 ×2 / ispモード ×2 / スマートフォン spmode IPアドレス ×2 / テザリング tcp ×2 / ケータイwatch spモード ×2 / ドコモ あんしんセキュリティ spモード以外 ×2 / android ipアドレス docomo ×2 / SPモード 事故 ×2 / ネットワーク通信 許可 アプリ ×2 / spメール ip ×2 / wifi spmode 危険 ×2 / 高木浩光 sp ×2